Раздели на сайта

Избор на редактора:

- Възстановяване на парола в Ask

- Как да включите камерата на лаптоп

- Защо музиката не се възпроизвежда във VKontakte?

- Как да увеличите размера на диск C за сметка на диск D, без да губите данни

- Причини за неизправности на дънната платка Ако чипсетът на дънната платка изгори

- Оригинално име за чат

- Използване на стилове в Excel Как да създадете свой собствен нов стил

- Какви грешки възникват по време на инсталацията?

- Социален статус на човек в обществото

- Пълна интерпретация на грешките

реклама

| Информационна сигурност на мрежи за отдалечен достъп |

|

Отдалеченият достъп ви позволява да използвате ресурсите на друг компютър, който се намира на голямо разстояние и няма начин да го свържете към локалната мрежа с помощта на кабел. В този случай можете да създадете отдалечена мрежа. Отдалечена мрежасъздаден чрез свързване на два компютъра чрез телефонна мрежа. В този случай един от компютрите може да бъде свързан към локалната мрежа. Такава организация отдалечен достъппозволява например свързване от домашен компютър към компютри в офиса. Разбира се, необходимо е и двата свързани компютъра да са оборудвани с модеми. Компютърът, към който се произвежда дистанционна връзка, се нарича сървър. Тя трябва да бъде специално конфигурирана. Ако например отдалечен мрежов сървър е свързан към локална мрежа, тогава е възможно да се гарантира, че отдалеченият потребител има достъп не само до ресурсите на сървъра, но и до ресурсите на цялата локална мрежа и може също да предостави неговите ресурси за всички потребители на мрежата. Така че, за да създадете отдалечена мрежа, трябва да конфигурирате един компютър като сървър. 1. Организирайте достъпа до ресурси, които ще бъдат достъпни за отдалечения потребител. Тази процедура е описана подробно в разд. "Организация на достъпа до логически устройства." 2. Необходимо е да инсталирате програма за работа с отдалечена мрежа - Dial-Up Networking Server, която е включена в софтуерния пакет Microsoft Plus! 3. Влезте в програмата Dial-up Network Access (Старт | Програми | Аксесоари | Dial-Up Network Access). 4. В менюто Връзки изберете командата Сървър за отдалечен достъп. 5. Изберете радио бутона Разрешаване на достъп на обаждащия се, след което сървърът ще отговаря на входящи повиквания и ще предоставя достъп до мрежовите ресурси на отдалечени потребители. Тези ресурси ще бъдат предоставени така, сякаш компютрите са свързани към локална мрежа. Ако е необходимо, можете да зададете парола за влизане в мрежата. Можете също да се обадите на сървъра и да използвате неговите ресурси с помощта на програмата за отдалечен мрежов достъп. 1. Трябва да изберете командата Нова връзка в меню Връзки, където Трябва да посочите името на връзката, телефонния номер на сървъра и паролата за влизане в мрежата. 2. След това в прозореца за отдалечен мрежов достъп ще се появи нова икона за свързване към сървъра. 3. Трябва да преместите показалеца на тази икона и да щракнете двукратно върху бутона на мишката. Появява се прозорецът за настройка на връзката. 4. След това включете модема и щракнете върху бутона Свързване. След това модемът ще набере сървъра, което ще ви позволи да влезете в отдалечената мрежа. След което можете да използвате всички мрежови възможности, описани по-горе за локалната мрежа. Единственият недостатък и разлика между отдалечена мрежа и локална е Ethernet мрежи- това е скоростта на достъп, която е ограничена от скоростните възможности на модемите и пропускателна способносттелефонна мрежа. Отдалеченият достъп ви позволява да използвате ресурсите на друг компютър, който се намира на голямо разстояние и няма начин да го свържете към локалната мрежа с помощта на кабел. В този случай можете да създадете отдалечена мрежа. Отдалечена мрежа се създава чрез свързване на два компютъра чрез телефонна мрежа. В този случай един от компютрите може да бъде свързан към локалната мрежа. Тази организация на отдалечен достъп позволява например от домашен компютър да се свържете с компютрите в офиса. Разбира се, необходимо е и двата свързани компютъра да са оборудвани с модеми. Компютърът, към който се осъществява дистанционна връзка, се нарича сървър. Тя трябва да бъде специално конфигурирана. Ако например отдалечен мрежов сървър е свързан към локална мрежа, тогава е възможно да се гарантира, че отдалеченият потребител има достъп не само до ресурсите на сървъра, но и до ресурсите на цялата локална мрежа и може също да предостави неговите ресурси за всички потребители на мрежата. Така че, за да създадете отдалечена мрежа, трябва да конфигурирате един компютър като сървър.1. Организирайте достъпа до ресурси, които ще бъдат достъпни за отдалечения потребител. Тази процедура е описана подробно в разд. "Организация на достъпа до логически устройства." 2. Необходимо е да инсталирате програма за работа с отдалечена мрежа - Dial-Up Networking Server, която е включена в софтуерния пакет Microsoft Plus! 3. Влезте в програмата Dial-up Network Access (Старт | Програми | Аксесоари | Dial-Up Network Access). 4. В менюто Връзки изберете командата Сървър за отдалечен достъп. 5. Изберете радио бутона Разрешаване на достъп на обаждащия се, след което сървърът ще отговаря на входящи повиквания и ще предоставя достъп до мрежовите ресурси на отдалечени потребители. Тези ресурси ще бъдат предоставени така, сякаш компютрите са свързани към локална мрежа. Ако е необходимо, можете да зададете парола за влизане в мрежата. Можете също да се обадите на сървъра и да използвате неговите ресурси с помощта на програмата за отдалечен мрежов достъп.1. Трябва да изберете командата Нова връзка в меню Връзки, където Трябва да посочите името на връзката, телефонния номер на сървъра и паролата за влизане в мрежата. 2. След това в прозореца за отдалечен мрежов достъп ще се появи нова икона за свързване към сървъра. 3. Трябва да преместите показалеца на тази икона и да щракнете двукратно върху бутона на мишката. Появява се прозорецът за настройка на връзката. 4. След това включете модема и щракнете върху бутона Свързване. След това модемът ще набере сървъра, което ще ви позволи да влезете в отдалечената мрежа. След което можете да използвате всички мрежови възможности, описани по-горе за локалната мрежа.Единственият недостатък и разлика между отдалечена мрежа и локална Ethernet мрежа е скоростта на достъп, която е ограничена от скоростните възможности на модемите и честотната лента на телефонната мрежа. S.D. Рябко

Отдалечен достъп: какви са проблемите със сигурността?IN модерен святчислото расте бързо мобилни потребителиинформационни системи и „информационни надомници“. Тази тенденция се отразява дори в лингвистиката - в техническата употреба английски езикУтвърдиха се неологизмите telecommuter и teleworker. В същото време днес комуникационните ресурси за отдалечен достъп станаха широко достъпни. Ако преди 5-10 години отдалечен потребител можеше да използва само модем за комутируема връзка (който остава често срещан и евтин инструмент), днес GPRS, xDSL са почти повсеместни, а зоната на покритие на 3G услугите за мобилна телефония бързо нараства, комбинирайки високи скорости на трансфер на данни и надеждност на канала и много разумни цени. Ако комуникационните проблеми за днес са решени, тогава въпросите за информационната сигурност на отдалечения потребител излизат на преден план. Какви са особеностите на отдалечения достъп от гледна точка на информационната сигурност? Как се различава задачата за защита на отдалечен потребител от задачата за защита на „вътрешен“ потребител? корпоративна мрежа? Отдалечеността на работното място на външен потребител поражда, в сравнение с работното място в местен офис, три допълнителни фактора на заплаха:

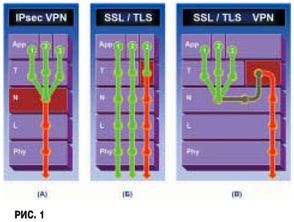

Възниква въпросът доколко може да се неутрализира влиянието на тези негативни фактори? според мен модерни технологииСистемите за защита на информацията позволяват да се осигури почти същото ниво на сигурност за отдалечено работно място, както и за локален офис. Принципите за конструиране на такова сигурно решение са описани в тази статия. Отдалечен достъп: избор на основна технология за сигурностДнес, в областта на сигурността на отдалечения достъп, мрежовите (IPsec) и транспортните (SSL/TLS) технологии за сигурност се конкурират доста ожесточено. За да се изясни същността на разликите между тези решения, е необходимо да се въведе известна класификация. На фиг. Фигура 1 показва три принципно различни системни архитектури:

Що се отнася до комуникационния протокол, решението IPsec е както по-гъвкаво, така и по-сложно както при изпълнение, така и при работа. В архитектурата IPsec (фиг. 1, а): трафикът на приложението се предава на мрежовия слой под формата на пакети, пакетите се прихващат, криптират и подписват. Специален протокол, Internet Key Exchange, IKE, се грижи за управлението на ключовете и договарянето на политиките за сигурност. Консултантската компания The Burton group в един от аналитичните си доклади заяви, че VPN решенията, базирани на IPsec протоколза системи с по-високи изисквания за сигурност, те са за предпочитане пред SSL/TLS VPN. Що се отнася до „класическата“ схема за използване на SSL/TLS протоколите (фиг. 1, b), това изобщо не е VPN. Според един от най-новите речници на IETF, VPN е „метод за използване на обществени или частни мрежи по такъв начин, че VPN потребителибяха отделени от другите потребители и можеха да взаимодействат помежду си, сякаш бяха в една затворена мрежа." Класическото SSL/TLS решение не отговаря на това определение. Той осигурява целостта и поверителността на една транспортна връзка (трафик на приложение 3 на фиг. 1, b). Други приложения (1 и 2 на фиг. 1, b) предават отворен трафик и никой не контролира достъпа до техните „некриптирани“ портове. Тази липса на затваряне на компютърната защитна верига в SSL/TLS винаги ме е обърквала... Но това решение има своя собствена, практически неконкурентна, „екологична ниша“. В масовите (некорпоративни) системи за сигурност с отдалечен достъп, където не можем да инсталираме „нашия“ VPN клиент за всеки потребител, просто няма алтернатива на уеб браузър, който поддържа SSL или TLS връзка. Следователно електронната търговия, системите за частен достъп до банкови ресурси и други системи с масивен и неконтролиран набор от потребители се изграждат по схемата Уеб браузър – защитена SSL/TLS връзка – портал. IPsec, от друга страна, е архитектура, която обхваща цялостно VPN функционалността. Тук трафикът на всички приложения, предаван от тях през „техните“ транспортни портове, се превръща в IP пакети, които се криптират, подписват и тунелират през ненадеждни мрежи. С „изолираща“ политика за сигурност на IPsec, когато отвореният IP трафик е напълно защитен, достъпът до мрежата се предоставя на строго определен кръг от собственици на секретни ключове. Невъзможно е външен човек да проникне в тази „броня“. SSL/TLS VPN технологиите (фиг. 1, c) станаха широко разпространени сравнително наскоро, преди около 5 години. Мотивацията за създаване на базирани на транспортен протокол VPN продукти беше идеята за създаване на VPN решение, което да е по-просто и по-евтино за работа. Тук обаче, както често се случва в сюжета на „те искаха най-доброто“, възникнаха нюанси. Решението се „разпространи“ в две напълно различни архитектури: „псевдо-VPN“ и „честен VPN“, които се различават значително по своите свойства.

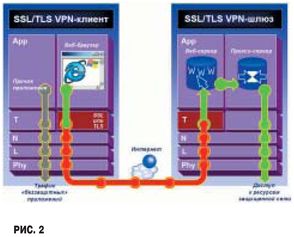

Един прост уеб браузър действа като VPN клиент в „псевдо-VPN“. Шлюзът за сигурност във външния периметър на корпоративна мрежа е защитен уеб сървър, който „показва“ на VPN клиентите ресурсите на мрежата, която защитава под формата на уеб ресурси. В същото време защитените ресурси не е задължително да са уеб страници. Това могат да бъдат файлови системи, дори чат, глас и видео. За да направят тези ресурси достъпни през браузъра, прокси сървърът е разположен „зад“ уеб сървъра, превеждайки тези ресурси в HTTP и обратно. Каква е красотата на такова решение? Факт е, че не се нуждаете от нищо, за да изградите VPN от страна на клиента. На всяка машина има браузър. SSL или TLS се предлагат в почти всеки браузър. Не се изисква сертификат (ключ): както SSL, така и TLS могат да генерират временен сесиен ключ в движение. Потребителят може да бъде удостоверен по-късно, защитен със сесиен ключ, например с помощта на парола. Какви са основните недостатъци? Двама са.

Сега опасенията на анализаторите от The Burton group, които препоръчват IPsec за защита на критични ресурси, стават по-ясни - той не прави изключения. Признавайки тези недостатъци, SSL/TLS VPN индустрията стана по-сложна в своята архитектура, предлагайки „справедлива“ VPN. Най-яркият пример за подобно решение е перфектно разработеният OpenVPN проект (http://openvpn.net), описан в няколко книги. Архитектурата на това (и подобни) решения може да бъде разбрана от диаграмата на фиг. 1, c. Трафикът на приложението (целият или част от него) се пакетира в отворен транспортен протокол, след това в IP пакети, които се прихващат и повторно капсулират в протокол на транспортен слой, използвайки SSL или TLS защита. Какво получаваме в резултат? Пълнофункционална "честна" VPN, много подобна на IPsec решение. Цената за това решение обаче е необходимостта от инсталиране на VPN клиент. Няма спасение - браузърът не може да прихване и опакова IP пакети в транспортния протокол... Какви са ползите от „честен“ SSL/TLS VPN? Разработчиците на тази технология казват, че е "много по-лека" от IPsec. Бих казал „донякъде по-лесно“ – и това е разтягане:

Всъщност инсталирането и конфигурирането на VPN клиент се счита за основната трудност при внедряването на IPsec в огромна група от отдалечени потребители. Къде е "облекчението"? Има известно облекчение в простотата на протокола и политиката за сигурност. Има известно облекчение в цената: SSL/TLS VPN продуктите са малко по-евтини. Но, от друга страна, техническите възможности на тези продукти са по-тесни. Продукти различни производители(поради нестандартния характер на капсулирането на пакети в транспортния протокол) са практически несъвместими, което не може да се каже за IPsec продуктите... Какво представлява "сухият остатък"? Какви технологии трябва да избере клиентът, който се интересува от изграждането на сигурна система за отдалечен достъп? Отговорът на този въпрос е имплицитно посочен по-горе:

Следващите раздели - за това как да се създаде решение - теоретично се прилагат, освен ако не е посочено друго, за всяко "честно" VPN решение. Отдалечен достъп: Практически въпроси при проектирането на VPN архитектураКак да отчетем рисковете от „човешкия фактор”? Веднъж във фундаменталната работа „Cisco SAFE: IPsec VPN в дълбочина“ една фраза ме порази: „Може ли вашата организация да се довери на VPN в същата степен, както на специален WAN канал?<...>Cisco и повечето клиенти приемат, че VPN каналът заслужава малко по-малко доверие." Как е възможно това? Авторите смятат, че криптирането с помощта на 128-битови ключове и цифрови подписи е защита, която е по-малко надеждна от отворен канал извън контролираната зона на организацията?! Звучи леко странно, но след като прочетох внимателно текста, разбрах какво липсва в тази фраза: „Cisco и повечето клиенти предполагат, че VPN каналът [се управлява от истински, немотивирани, може би неквалифицирани. някои части направо злонамерени потребители] заслужава малко по-малко доверие." Факт е, че мрежите за отдалечен достъп често се характеризират с две характеристики: голяма размерност и хетерогенност на потребителския парк. Следователно, когато се изгражда масивна мрежа за отдалечен достъп, на преден план излизат:

Тук всеки е свободен да прави каквото желае, но обикновено даваме строго недвусмислена препоръка: политиката за сигурност на защитена корпоративна мрежа за отдалечен достъп винаги трябва да се основава на предположението, че потребителят е невеж в областта на информационната сигурност и може би , потенциално нелоялен. Ето защо:

за щастие технически средстваСистемите за защита на информацията от много производители правят възможно прилагането на тези принципи на практика. Оставете потребителя „вътре в LAN“ Както бе споменато по-горе, едно „честно“ VPN решение ни позволява да „разширим“ нашата локална мрежа до отдалечена област. Или, което е еквивалентно, виртуално „поставете“ отдалечен потребител в локалната мрежа на офиса. От тази функционалност следват две удобства:

Тази обща схема може да бъде приложена по различен начин в продукти от различни производители. Можете да „поканите“ отдалечен потребител в корпоративна VPN, като използвате:

Йерархични проекти за мрежова сигурност

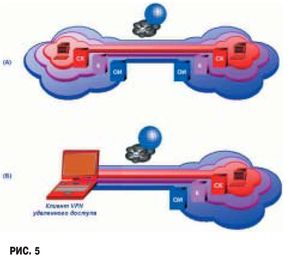

Структура информационна системаобаче може да бъде произволно. Въпреки това, както по отношение на простотата на разбиране на политиката за сигурност, така и на логиката на работа със системата, техническото решение често изглежда привлекателно, при което веригата за обработка на отворени информационни активи включва верига за обработка поверителна информация, а вътре във веригата за обработка на поверителна информация има схема за обработка на строго поверителна информация (фиг. 4). По отношение на задачите за информационна сигурност това се нарича „принцип на ешелониране на средствата за информационна сигурност“. Интересното е, че политиките за сигурност на VPN са много подходящи за изграждане на такива многослойни системи.

Изграждането на такива йерархични, „вложени“ VPN в сценарии за работа в мрежа не е трудно. В най-простата политика за сигурност VPN шлюзовете на външния периметър трябва да криптират трафика на вътрешния периметър, без особено да се замислят какви данни се предават и дали вече са криптирани в по-поверителен периметър (фиг. 5, а). При отдалечения потребителски достъп обаче нещата не са толкова прости. Помислете за отдалечен потребител, който трябва да осъществява достъп от отворена мрежакъм ресурсите на най-поверителния вътрешен периметър. В този случай VPN клиентът на отдалечения потребител трябва да установи вложени VPN тунели последователно с шлюза на външната верига („OI“), поверителния шлюз на веригата („K“) и строго поверителния шлюз на веригата („SK“, фиг. 5). , б). Едно добро VPN решение трябва да може да изгради такава асиметрична система от вложени VPN тунели. Въпреки това, "вложеният VPN" дизайн, показан на фиг. 5, често повдига редица въпроси:

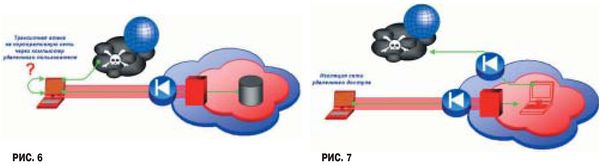

Отговорите на тези въпроси не са съвсем ясни. Високата теория казва, че трябва да осигурим, доколкото е възможно криптиране от край до крайтрафик. Тоест, инсталирайте инструмента за криптиране възможно най-близо до поверителния ресурс и изключете точките на повторно криптиране (отворена обработка) на трафика по пътя му на разпространение. Това означава, че във вложената VPN на фиг. 5 е разумно да се осигури на първо място криптиране на трафика на веригата за обработка на информация с гриф „строго поверително“ на шлюза „SK“. Но какво ще ни даде второто криптиране на „строго поверителен“ трафик в периметъра за обработка на поверителна информация (Gateway „K“) по отношение на защитата? На теория осигурява допълнително криптиране допълнителна защита. На практика трафикът вече е криптиран съгласно GOST 28147 с 256-битов ключ. Повторното криптиране ще увеличи нашата ефективна дължина на ключа до приблизително 512 бита. Но защо имаме нужда от това, ако криптирането само с 256-битов ключ вече ни осигурява повече от достатъчна сила за защита на „строго поверителната“ верига? Прагматичният отговор на този въпрос е: няма нужда да се увеличава криптографската сила на защитата, като се използва втори метод за криптиране. Въпреки това изграждането на второ (и друго, ако е необходимо) ниво на VPN влагане може да бъде оправдано от съображения за лекота на работа на системата. „Свобода на достъп“ на отдалечения потребител Следващият най-важен проблем при проектирането на мрежата за отдалечен достъп е проблемът с потребителския достъп до Интернет. Вече цитираната работа на Cisco обсъжда архитектура на разделен тунел, в която потребителят може едновременно да има достъп до корпоративната мрежа и Интернет. Опасността от този дизайн е, че потребителят, след като е хванал вируси и друга мръсотия като шпионски софтуер в Интернет, може да стане агент на транзитна атака в корпоративната мрежа (фиг. 6). За да се избегне подобна заплаха, колегите от Cisco препоръчват използването на допълнителни мерки за сигурност: антивирус (днес трябва да добавим антишпионски софтуер тук), лична защитна стена на клиентския компютър и подобрени контроли за сигурност (IDS) на концентратора на достъп. Помислете например за традиционно устройство за периметър - защитна стена. Политиката за сигурност на защитната стена е доста лесна за откриване чрез пасивно наблюдение на трафика, преминаващ през нея или активно сканиране отворени портове. След като разбрах политиката за сигурност на защитната стена, мога лесно да пусна нелегитимен пакет в корпоративната мрежа. VPN напълно елиминира тази възможност. Само пакет, издаден от собственика на частния ключ, ще премине през шлюза за сигурност. Невъзможно е да го „отгатнете“, така че непознат никога няма да влезе във вашата мрежа. Препоръчва се да се използва само изолираща VPN политика в сегмента за отдалечен достъп, според която отдалеченият потребител има достъп само до корпоративната мрежа и никъде другаде. На пръв поглед този подход повдига редица въпроси. Първият е: какво ще стане, ако отдалечен потребител изисква достъп до Интернет? Отговорът е прост: прекарайте вашите отдалечени потребители през защитен канал в корпоративната мрежа и след това освободете отдалечените потребители в интернет „на обща основа“, прилагайки същите мерки за защита, както за обикновените локални потребители компютърна мрежаофис (фиг. 7). Това решение предоставя две основни предимства:

Недостатъкът на тази схема е допълнителните разходи за комуникация, тъй като трафикът на отдалечени потребители преминава през интернет два пъти: в защитена и в отворена форма. Трафикът на отдалечен потребител обаче обикновено представлява относително малка част от общите разходи за корпоративни комуникации. Интернет е евтин и двойната цена на интернет трафика за отдалечени потребители изглежда напълно разумна цена за високата сигурност на корпоративната мрежа. Друг въпрос, който често се задава във връзка с веригата, показана на фиг. 7 - достатъчно надеждна ли е системата, в която всички отдалечени потребители са „свързани“ към един концентратор на достъп?

Тук отговорът е също толкова прост: надеждността се регулира според нуждите на клиента. Първо, VPN концентраторът за отдалечен достъп е лесно резервиран и съгласно схемата N + 1 с балансиране на натоварването. Второ, ако мрежата ви е регионално разпределена, тогава никой не ви пречи да инсталирате концентратори за достъп в 2-3 града. Тъй като цената за трафик в рамките на страната практически не зависи от това дали сте свързани към шлюз за сигурност в Москва, Санкт Петербург или Владивосток, дайте на потребителите възможност да влизат в корпоративната мрежа чрез няколко регионални концентратора за достъп. И ще получите надеждност на нивото на устойчивост на бедствия почти без допълнителни разходи. УдостоверяванеСъвременните VPN решения предлагат много широк набор от инструменти за отдалечено удостоверяване на потребителите: симетрични таен ключ(парола), средства за удостоверяване с еднократна парола, сертификати X.509, както и комбинации от тези средства за удостоверяване с хардуерен носител за съхранение на секретния ключ. Изброените решения може леко да се различават по отношение на сигурността, но параметрите за сила на сигурността (като дължината на паролата/ключа) могат да бъдат коригирани. Това води до факта, че силата на защита в криптографски смисъл престава да бъде практически критерий за избор на техническо решение. Най-важните практически критерии са следните въпроси: 1) цена и 2) лекота на използване. Въз основа на тези критерии, за организиране на удостоверяване в VPN за отдалечен достъп, можем да препоръчаме сертификати X.509, вградени във VPN клиента или операционната система, като мащабируемо и сравнително удобно нискобюджетно решение. Ако бюджетът на системата позволява хардуерна поддръжка за удостоверяване на потребителите, решението трябва да бъде избрано въз основа на критериите за съвместимост със съществуващата корпоративна инфраструктура за удостоверяване. Ако вече използва удостоверяване с еднократна парола (например SecurID от RSA), тогава е разумно да го предпочетете в комбинация с групов симетричен ключ или сертификат. Като алтернатива можем да препоръчаме носител на хардуерен ключ - токен, подобен на тези, произведени от Aladdin. Това устройство е защитено от подправяне, не експортира секретния ключ, има ПИН код с ограничен брой опити за въвеждане и е много лесно за използване. Има и комбинирани устройства, които комбинират токен и хардуерни генератори на еднократни пароли. Такова устройство може да бъде средство за многофакторна автентификация за цял вертикал от приложения: за автентификация при влизане в операционната система, за VPN, за интеграция с приложения, които използват електронен цифров подпис. Управление на конфигурациятаВ мрежи за отдалечен достъп, задачи за защита за дълго времебяха ограничени до удостоверяване на отдалечения потребител, гарантирайки поверителността и целостта на неговия трафик. Това обаче не е достатъчно. Можем да сме сигурни, че само оторизирани потребители имат достъп до мрежата. Можем да сме сигурни, че техният трафик е сигурен. Но не можем да сме сигурни, че компютрите им са „стерилни“ и че когато се присъединят към мрежата, няма да вкарат в нея мръсотия. Изисква се управление на конфигурацията. Тази технология се появи преди около две години. Cisco Systems предложи идеологията за контрол на достъпа до мрежата (NAC). Същността на NAC е, че когато отдалечено устройство бъде допуснато до мрежата, неговата конфигурация се проверява за съответствие с изискванията на корпоративната политика за сигурност. Например, от отдалечен потребител може да се изисква да има определен набор от инсталирани инструменти за защита, навременни актуализации на антивирусни бази данни, активност или, обратно, да забрани определени приложения. Ако конфигурацията на работното място на отдалечения потребител не отговаря на изискванията на корпоративната политика, той не получава достъп до корпоративната мрежа или получава достъп само до карантинната зона, където може да „приведе себе си в ред“: например, изтеглете необходими актуализации, провеждане на антивирусно сканиране и др. Тази технология е широко разпространена и в момента се поддържа от много производители. софтуери инструменти за информационна сигурност. РезюмеОбхватът на тази статия не ни позволява да анализираме детайлите на сценариите за изграждане на корпоративен VPN отдалечен достъп. Ето защо в заключение е разумно да се изброят основните принципи, следвайки които няма да „пропуснете“ при разработването на конкретни системи:

Като следвате последователно тези принципи, можете да гарантирате, че вашите мрежи за отдалечен достъп имат същото ниво на сигурност като вашите офис мрежи. Литература

1 страница 10. Днес тази книга не е достъпна на уебсайта на Cisco. Предполагам - поради актуализацията на IPsec стандартите. Книгата е написана за архитектурата IPsec RFC 2401 и не е актуализирана за новата архитектура RFC 4301. Жалко е, че работата предоставя интересно ръководство за VPN дизайн, което не остарява с пускането си. нова версияпротокол. Изпращането на вашата добра работа в базата знания е лесно. Използвайте формата по-долуСтуденти, докторанти, млади учени, които използват базата от знания в обучението и работата си, ще ви бъдат много благодарни. Подобни документиИзползване електронни ключовекато средство за удостоверяване на потребителя. Анализ на методите за идентификация и автентикация от гледна точка на използваните в тях технологии. Инсталиране и конфигуриране на инструменти за удостоверяване "Rutoken", управление на драйвери. курсова работа, добавена на 11.01.2013 г Свойства и режими на реализация на отдалечен достъп. Организация на отдалечен достъп. Интегриране на отдалечен достъп в корпоративния интранет. Инсталиране на клиентски инструменти за отдалечен достъп за Windows. Помощна програма, която работи в архитектура клиент-сървър. курсова работа, добавена на 17.12.2011 г Основни понятия за компютърна сигурност, защита срещу компютърни вирусии неоторизиран достъп, защита на информацията при отдалечен достъп. Kaspersky Anti-Virus: пълна защита имейл, пълна автоматизация на защитата от вируси. резюме, добавено на 01/08/2011 Седемслойна архитектура, основни протоколи и стандарти компютърни мрежи. Видове софтуерни и хардуерно-софтуерни методи за защита: криптиране на данни, защита срещу компютърни вируси, неоторизиран достъп, информация по време на отдалечен достъп. тест, добавен на 07/12/2014 Разработване на предложения за внедряване на биометрична автентификация на потребители на линейна компютърна мрежа. Същността и характеристиките на статичните и динамичните методи за удостоверяване на потребителя. Методи за премахване на заплахи, параметри на услугата за защита. курсова работа, добавена на 25.04.2014 г Развитие на кабелна локална мрежа и използване на дистанционен достъп до тази мрежа безжична мрежа(Wi-Fi), тяхната връзка помежду си. Изчисляване на времето за двойно изпълнение на мрежата (PDV). Настройка на работна станция, отдалечен достъп, сървър. курсова работа, добавена на 10.11.2010 г Разработване на plug-in модули за удостоверяване като средство за удостоверяване на потребителя. Включен Linux-PAM модул Linux дистрибуции. Принцип на работа, администриране, времеви и ресурсни ограничения. Преглед на добавките за удостоверяване. курсова работа, добавена на 29.01.2011 г Общи положения Отдалеченият достъп е много широко понятие, което включва различни видове и възможности за взаимодействие на компютри, мрежи и приложения. Има огромен брой схеми за взаимодействие, които могат да се нарекат отдалечен достъп, но те са обединени от използването на глобални канали или глобални мрежипри взаимодействие. Освен това отдалеченият достъп обикновено се характеризира с асиметрично взаимодействие, тоест от една страна има централна голяма мрежа или централен компютър, а от друга има отделен отдалечен терминал, компютър или малка мрежа, които трябва да получат достъп до информационни ресурси на централната мрежа. През последните година-две броят на предприятията с географски разпределени корпоративни мрежи се увеличи значително. Следователно добрата мащабируемост и поддръжката на голям брой отдалечени клиенти са много важни за съвременните инструменти за отдалечен достъп.Основни тенденции в развитието на средствата за дистанционно управлениеСтандартизация. Съвсем наскоро, задистанционно управление корпоративните мрежи използват собствени решения, характеризиращи се с използването на собствени протоколи за пренос на даннителефонни мрежи и собствени методи за удостоверяване за отдалечени потребители, както иосигуряване на централни мрежови ресурси. Естествено, това създава определени проблеми, когато е необходимо да се „слеят“ две мрежи, които преди това са имали различни конфигурации на инструменти за управление на мрежата, както и при обучение на специалисти и в други ситуации. В днешно време все повече и повече стандартни компоненти работят в системите за управление: PPP протокол за пренос на данни; „джентълменски набор“ от инструменти за удостоверяване – използване на системи Kerberos, Novell NDS или MicrosoftDirectoryServices; предоставяне на информационни ресурси на отдалечени потребители, използващи WWW услугата или същите услуги, които работят в локалната мрежа. Този процес улеснява взаимодействието на сървъри за отдалечен достъп с клиенти и мрежови операционни системи, работещи в локалната мрежа. Въпреки че пълната стандартизация все още е далече (както винаги е по-скоро цел), ситуацията се промени драстично през последните няколко години. Повишена скорост на достъп.Основните усилия на операторите на телекомуникационни услуги днес са насочени към преодоляване на ограничението от 56,2 Kbit/s, наложено от аналоговите модеми за масовите потребители. Освен това предаването на информация през интернет е, меко казано, опасно. Следователно идеалният вариант би бил създаването на виртуален частна мрежа- VPN (можете да прочетете за тази технология в ComputerPress № 5 "2001 г.) Няма да се спираме подробно на въпросите за физическо свързване на потребители или подмрежи, ще ги разгледаме само в минимална степен. Свързването на корпоративна мрежа с интернет е оправдано, ако имате нужда от достъп до съответните услуги. Струва си да използвате Интернет като средство за предаване на данни само когато не са налични други методи и когато финансовите съображения надделяват над изискванията за надеждност и сигурност. Един от най-обсъжданите проблеми на отдалеченото администриране е сигурността. Ако позволите възможността за дистанционно управление на вашата мрежа, тогава без значение каква технология използвате, ще има редица проблеми, свързани с гарантирането на сигурността на информацията, предавана по мрежата. В какви случаи това може да бъде опасно?Многократно сме писали за важността на гарантирането на сигурност при предаване на информация чрез споделена мрежа. Както показва практиката, случаите на мрежово хакване все още са доста чести. Нека повторим още веднъж какви опасности могат да застрашат частната мрежа при използване на една или друга технология за предаване на данни. На първо място, това е прихващане на информация по време на предаване. Инструментите за криптиране могат да помогнат тук; те решават проблема само частично, тъй като са приложими главно за прехвърляне на поща и файлове. Решенията, които ви позволяват да криптирате информация в реално време с приемлива скорост (например, когато работите директно с отдалечена база данни или файлов сървър), все още са недостъпни и скъпи. Има, разбира се, средство за защита срещу неоторизиран достъп до мрежата - Firewall. Това обаче не трябва да се счита за панацея - помислете за вируси и антивирусни програми. Всяка защита може да бъде пробита, особено ако получената информация си струва цената на хакването. По този начин интернет може да бъде препоръчан като основа за системи, които изискват надеждност и поверителност само в краен случай и с използването на всички мерки за сигурност, включително защитни стени, криптиране на канали и VPN. Освен това не трябва да забравяме за човешкия фактор - за служителите „вътре“ и „извън“ корпоративната мрежа. Но това е тема за отделна статия. Имайте предвид, че за организиране на отдалечен достъп можете да използвате технологиите X.25 и Frame Relay, които предоставят редица много интересни възможности. Проблемът с неоторизирания достъп също може да бъде решен доста ефективно с помощта на самата мрежа. Днес има инструменти за криптиране, които са проектирани специално за мрежи X.25 и Frame Relay и им позволяват да работят при доста високи скорости. Такова оборудване се произвежда от Racal, Cylink, Siemens. Има и вътрешни разработки, създадени под егидата на FAPSI. Естествено, има разработки за мрежи, базирани на IP протокола, за които многократно сме писали в статии за сигурност.Схеми за отдалечено управление на мрежата Първите три вида отдалечен достъп често се комбинират с концепцията за индивидуален достъп, а схемите за достъп от мрежа до сайт понякога се разделят на два класа - ROBO (RegionalOffice/BranchOffice) и SOHO (SmallOffice/HomeOffice). Класът ROBO съответства на случая на свързване на мрежи със среден размер към централната мрежа - мрежи на регионални подразделения на предприятие, а класът SOHO - на случай на отдалечен достъп на мрежи от малки офиси и домашни мрежи. Специално място сред всички видове отдалечен достъп до компютъра заема методът, при който потребителят може да работи дистанционно с компютъра по същия начин, както ако го управлява с помощта на локално свързан терминал. В този режим той може да изпълнява програми на отдалечен компютър и да вижда резултатите от тяхното изпълнение. В този случай този метод на достъп обикновено се разделя на терминален достъп и дистанционно управление. Въпреки че са близкирежими на работа , но в описанието на продуктите за отдалечен достъп не е обичайно да се комбинират в един клас.Обикновено терминалният достъп се разбира като символен режим на потребителска работа с отдалечени многопотребителски операционни системи - UNIX, VAXVMS, IBM mainframe OS. Класът за дистанционно управление включва програми за емулиране на графичния екран на ОС персонални компютри- преди всичко различни Windows версии , а напоследък този клас включва системи Linux, Solaris и др.Много производители на операционни системи са включили в своите протоколни стекове средства за достъп на терминален потребител до компютри по мрежа. Тези инструменти позволяват на потребител, работещ на компютър, свързан към мрежата, да превърне екрана на своя монитор в терминален емулатор на друг компютър, също свързан към мрежата. Най-популярният инструмент от този тип е протоколът telnet на TCP/IP стека, който се появи като част от операционна система UNIX и оттогава е неразривно свързан с него.За разлика от системите за терминален достъп, които превръщат компютъра на потребителя в емулатор на екрана на централния компютър, средствата за поддържане на режим на отдалечен възел правят повикващата машина пълноценна връзка в локалната мрежа. Това се постига поради факта, че отдалеченият компютър изпълнява същия стек от протоколи като компютрите в централната локална мрежа, с изключение на протоколите за връзка и физически слой. На това ниво, вместо традиционния Ethernet или) и протоколи за връзка от точка до точка като SLIP, HDLC и PPP. Тези протоколи се използват за предаване на мрежови и други протоколни пакети през телефонни мрежи. горни нива. По този начин се осъществява пълна комуникация на отдалечения възел с други възли на мрежата. Услугата за отдалечен възел му осигурява транспортна връзка към локалната мрежа, така че отдалеченият възел може да използва всички налични услуги местни клиентимрежи, като файлова услуга NetWare, услуга telnet или X-Window UNIX OS, администриране на Windows NT. Най-големи трудности създава дистанционното управление на популярни настолни операционни системи Семейство Windows, OS/2 и др. Това се дължи на факта, че за тези системи няма стандартен протоколтерминална емулация, подобна на telnet или X-Window за UNIX или LAT за VAXVMS. В допълнение, тези операционни системи са най-познати на крайния потребител и той би бил много удобен с помощта на позната графика Windows интерфейскогато управлявате отдалечен хост. Ето защо останалата част от тази статия ще бъде посветена на инструментите за дистанционно управление, вградени в операционните системи на фамилиите UNIX, Windows и NetWare, както и на тези, създадени от компании за разработка на трети страни. Инструменти за отдалечено администриране, вградени в операционни системиUNIX семействоUNIX може да се нарече операционна система, която е много подходяща за системни и мрежови административни задачи, но много по-лоша за офис приложения. Тъй като говорим за система за отдалечено администриране, а не за настолна система, можем да кажем, че благодарение на telnet услугите всеки отговарящ на условията потребител може да управлява мрежата от всяка точка на света, като стартира отдалечен терминал на своя компютър. Единственият сериозен недостатък на този подход са високите изисквания към квалификацията на администратора: той трябва да владее отлично комунални услугикоманден ред . Естествено, неопитните администратори имат големи затруднения, а обикновените потребители просто се паникьосват при вида на черен екран с мигащ курсор на командния ред. Сега нека се съсредоточим върху telnet. Това е един от стандартите, от които има три дузини до една и половина хиляди препоръчани официални материали в мрежата, наречени RFC (Искане за коментари). Първоначално telnet означаваше триада, състояща се от: потребителски интерфейс на telnet, процес telnet и протокол telnet. Тази триада предоставя описание и реализация на мрежов терминал за достъп до ресурси на отдалечен компютър. Telnet е изграден като приложен протокол върху транспортен протокол TCP протокол. Когато се установи telnet връзка, програмата, изпълняваща действителното терминално устройство, и процесът на обслужване на програмата използват виртуалния мрежов терминал (NVT), стандартно описание на най-широко използваните възможности на реални физически терминални устройства, за обмен на информация. NVT ви позволява да описвате и конвертирате методите за въвеждане и извеждане на информация в стандартна форма. Терминалната програма (потребител) и процесът (сървър), работещ с нея, преобразуват характеристиките на физическите устройства в NVT спецификацията, което позволява да се гарантира принципът на съвместимост на устройства с различни възможности. Характеристиките на диалога се диктуват от по-малко способното устройство. Принципът на договорните опции или команди ни позволява да се споразумеем относно възможностите за показване на информация на терминални устройства. NVT е минимално необходимият набор от параметри, който позволява дори на най-старите устройства да работят чрез telnet. Съвременните устройства, които се използват, имат много по-големи възможности за извеждане на информация и принципът на договорените команди прави възможно използването на тези възможности. Esc последователности), и ако в отговор получи информация в ново представяне, това означава успешен опит, в противен случай се връща към стандарта NVT. Telnet обаче има доста сериозни недостатъци - проблеми със сигурността. Ако разрешите отдалечени telnet връзки към портове на вашия сървър, тогава трябва да обърнете специално внимание на факта, че човекът, който се свързва с машината, взаимодейства с една от програмите демон. Той няма никакви права да чете/записва информация и не е идентифициран UNIX система (не можете да го откриете с командата who), но може да дава команди на тези демони и, използвайки грешки в програмите или конфигурацията, да получи достъп до информацията, съхранена на сървъра.Семейство Windows Сложността на отдалеченото администриране на Windows NT сървър винаги е била разочароваща задача за системните администратори, изправени пред тази задача. И въпреки че най-опитните са усвоили такива трикове като използването на RCMD (Remote Command Service, RCMD.EXE) в комбинация с програмите regini или regedit, все още еотдалечено администриране Windows NT е значително по-различен от местния си аналог. В този случай е необходимо да се овладеят специални инструменти, тъй като операционните системи на персоналните компютри винаги са били тясно свързани с локалната клавиатура и дисплей. Всъщност доскоро повечето персонални компютри не бяха свързани към мрежата и следователно не трябваше да взаимодействат с други клавиатури или монитори. Тази празнина се запълва от редица продукти от разработчици на трети страни, които ще бъдат обсъдени по-долу. Но има и няколко пакета за управление на настолни системи, базирани на Windows, създадени от разработчици на Microsoft. Един от тях е Systems Management Server (SMS) 2.0 (фиг. 2), който е тясно интегриран с СУБД Microsoft SQL Сървър и програмата Crystal Reports и има широки възможности по отношение на управление на информацията. В допълнение, възможността за планиране на процеса на поддръжка на базата данни в SMS е много привлекателна. Както бихте очаквали, областта за отстраняване на неизправности в Windows е отлична. Сред наличните недостатъци в SMS днес са следните: липса на поддръжка за инсталиране на драйвери за принтер; функцията за блокиране на софтуерната конфигурация на клиентските компютри не е включена в конзолата на пакета; Няма вградени инструменти за защита от вируси. Ако просто трябва да получите терминален достъп дои сте запознати с това как telnet работи на UNIX системи, по-удобно е да използвате продукт като telnet сървъра, вграден в Windows 2000 Professional. По подразбиране работата на telnet сървъра е деактивирана поради очевиден риск за сигурността. За да стартирате тази услуга, използвайте командата: net start telnet Ако имате telnet клиент под ръка и сървърът има фиксиран IP адрес, можете да отворите прозорец на командния ред на сървъра отвсякъде и да управлявате дистанционно сървъра с помощта на стандартни telnet команди от всяка точка на света.Семейство NetWare За управление на работни станции операционната система NetWare 5 включва пакета Z.E.N. работи (Zero Effort Networking, - работа в мрежата с нулево усилие). Въпреки че не е възможно да се постигнат нулеви мрежови разходи, Z.E.N.работи прави много по-лесно отдалеченото управление на множество клиентски станции. Сравнявайки Z.E.N. работи 2.0 с предишната версия, невъзможно е да не спомена много допълнителни функциинай-новата версия , например: разпространение на приложения в зависимост от изпълнението на определени условия, инвентаризация на софтуера на работните станции и контрол на използването му, генериране на отчети.За улесняване на управлението на работниците Прозорци маси

библиотека на необходимото приложение и след това достъп до нея, NAL автоматично ще открие липсващите файлове и ще ги възстанови. Въпреки многото предимства обаче Z.E.N. работи също има някои недостатъци, например: няма начин за автоматично създаване на процедура за премахване на инсталирани приложения, а функцията за контрол на използването на приложения не обхваща локалните приложения, което прави невъзможно контролирането на стартирането на игри и други нежелани програми на работни станции.Софтуер на трета страна UNIX/Linux системите първоначално са адаптирани къмдистанционно управление . Така се случи, че първите UNIX машини бяха скъпи мини компютри, към коитосерийни портове бяха свързани много терминали. Дори днес, когато UNIX има графичен интерфейс, настройката на комуникационна сесия остава еднакво проста на отдалечена или локална машина (при условие, че потребителят има право да започне сесия с). По този начин, ако за да контролирате Linux компютър, намиращ се в друга страна, трябва само да се свържете с него чрез програмата telnet, тогава за да разрешите същия проблем с NT сървър, ще трябва да пътувате до тази страна. Тъй като това обикновено е невъзможно, системата Windows администратори NT трябва да се търси софтуерда запълни тази празнина. Инструментите за мрежово администриране, предоставени в повечето Windows системи, са напълно достатъчни на ниво потребител и работна група. Въпреки това, те са по-ниски в разнообразието от поддържани функции на продукти от независими разработчици. Например Windows NT Server е добър в администрирането на сървъра и потребителите по отношение на споделени ресурси, но игнорира много други задачи, като например лицензи за наблюдение. INСъстав на Windows NT включва приложение за наблюдение на мрежата, за да следи дали броят на потребителите или връзките в мрежата съответства на броя на закупените лицензи, но не може да направи същото за други приложения, работещи на сървъра или работните станции. Следните три продукта за мрежова администрация са показателни за подобрените възможности на NT: Norton Network Series на Symantec, LANDesk Management Suite на Intel и Desktop Management Suite (DMS) на Veritas Software. Серията Norton Network на Symantec включва набор от продукти като Norton Administrator Suite (NAS) и Expose. NAS инструментът предоставя инвентаризация на софтуерни и хардуерни ресурси, разпространение на софтуер, контрол на използването на лицензиран софтуер, защита от вируси и управление на конфигурацията на работния плот. NAS работи с набор от платформи, включително Windows NT Server, NetWare, VINES на Banyan и други. Expose извършва мониторинг на системата в реално време и предупреждава за проблеми на NetWare, NT и VINES сървъри. Поддържа административната конзола на NAS и в допълнение SNMP. LANDesk от Intel е в много отношения подобен на SMS от Microsoft, който вече беше обсъден в тази статия. На практика LANDesk трябва да се използва в NetWare мрежа, която има няколко NT, докато SMS е логично да се използва в NT мрежа с множество NetWare сървъри. LANDesk предоставя поддръжка за DMI (Desktop Management Interface), а също така има много други услуги, включително инвентаризация на софтуерни и хардуерни ресурси, наблюдение на използването на лицензиран софтуер и разпространение на софтуер. Освен това LANDesk поддържа управление на принтери на работни станции и антивирусен софтуер Norton AntiVirus на Symantec, който се инсталира с агента за управление. И накрая, този продукт има инструменти за наблюдение на мрежата, които ви позволяват да наблюдавате моделите на използване на мрежата, да откривате повреди и също да изпращате аларми към системите за управление на NetWare и Windows NT сървъри. Услугата за управление на отдалечена работна станция се използва за организиране на бюро за помощ. LANDesk има вградена мощна скриптова система за разпространение на софтуер, а също и за създаване на обща среда за програмиране при настройка на мрежа. Desktop Manager позволява на мрежовия администратор да конфигурира обща среда за всички работни станции от централно място. Трябва да се каже, че методът за търсене на работни станции с Common Base Agent, внедрен в пакета, има доста сериозен недостатък. Проблемът е, че LANDesk използва насочени съобщения за излъчване, за да открие работни станции в конкретна подмрежа, а рутери, които не ги излъчват между подмрежи, могат да нарушат процеса на откриване на работни станции. По-специално това може да се случи, защото мрежовият администратор е деактивирал функцията за насочено излъчване на рутера. Veritas произвежда един от най-пълнофункционалните пакети за управление на системата - DMS, който прави абсолютно всичко - от разпространението на операционната система до контрола на използването на програмата. Разпределението на заявките въз основа на изпълнението на условията в пакета DMS се извършва чрез диалогов прозорец, а не чрез група от заявки. Инструментите за управление на информация включват набор от шаблони за отчети и заявки, които могат да се използват за запитване до цялата база данни с продукти. Освен това е много хубаво, че DMS уведомява администратора за събития, свързани с инсталации на приложения SMTP протоколи В допълнение към режимите на достъп до работните станции само с или без разрешението на техните потребители, можете да конфигурирате DMS клиенти по такъв начин, че да искат разрешение от потребителите и ако след известно време няма отговор, те сами позволяват дистанционно управление сесия. Основният проблем при работа с DMS е липсата на централизирано дистанционно управление. контрол голям бройработни станции без функция за дистанционно управление са просто немислими, а наличието на индивидуални пароли за работните станции значително усложнява този процес. КомпютърПрес 7"2001 |

| Прочетете: |

|---|

Популярни:

Най-печелившият тарифен план Life

|

Нов

- Как да включите камерата на лаптоп

- Защо музиката не се възпроизвежда във VKontakte?

- Как да увеличите размера на диск C за сметка на диск D, без да губите данни

- Причини за неизправности на дънната платка Ако чипсетът на дънната платка изгори

- Оригинално име за чат

- Използване на стилове в Excel Как да създадете свой собствен нов стил

- Какви грешки възникват по време на инсталацията?

- Социален статус на човек в обществото

- Пълна интерпретация на грешките

- Как да се обадите директно на „жив“ оператор на Beeline: безплатни телефонни номера

Какви са разликите? На първо място, трябва да се каже, че и трите архитектури използват приблизително един и същ набор от криптографски алгоритми, които са сравними по сила. По този начин, според критерия за криптографска сила, решенията могат да се считат за приблизително еднакви.

Какви са разликите? На първо място, трябва да се каже, че и трите архитектури използват приблизително един и същ набор от криптографски алгоритми, които са сравними по сила. По този начин, според критерия за криптографска сила, решенията могат да се считат за приблизително еднакви. Архитектурата "pseudo-VPN" е показана на фиг. 2.

Архитектурата "pseudo-VPN" е показана на фиг. 2. Последната възможност заслужава кратко обяснение. Факт е, че всички VPN протоколи осигуряват стриктно взаимно удостоверяване на партньорите за взаимодействие. Можем да твърдим с почти юридически значима сигурност, че този IPsec пакет принадлежи, да речем, на Иван Иванович Иванов. Когато IPsec пакет пристигне в защитния шлюз и се предаде на корпоративната локална мрежа като отворен IP пакет, информацията за удостоверяване се губи: IP хедърът не съдържа полета, съдържащи информация за издателя на пакета. Това е срам! Въпреки това все още е възможно да се асоциира информация за удостоверяване на IPsec с отворен IP пакет. Това гениално решение е внедрено за първи път, според моя информация, от Cisco Systems в края на 90-те години. Изпълнява се така.

Последната възможност заслужава кратко обяснение. Факт е, че всички VPN протоколи осигуряват стриктно взаимно удостоверяване на партньорите за взаимодействие. Можем да твърдим с почти юридически значима сигурност, че този IPsec пакет принадлежи, да речем, на Иван Иванович Иванов. Когато IPsec пакет пристигне в защитния шлюз и се предаде на корпоративната локална мрежа като отворен IP пакет, информацията за удостоверяване се губи: IP хедърът не съдържа полета, съдържащи информация за издателя на пакета. Това е срам! Въпреки това все още е възможно да се асоциира информация за удостоверяване на IPsec с отворен IP пакет. Това гениално решение е внедрено за първи път, според моя информация, от Cisco Systems в края на 90-те години. Изпълнява се така. В някои случаи клиентът работи с информационни активи, които значително варират в нивата на поверителност.

В някои случаи клиентът работи с информационни активи, които значително варират в нивата на поверителност. Въпросът е, че всеки „висш“ периметър трябва да третира „долния“ периметър като ненадеждна среда. По този начин веригите за обработка на поверителна информация трябва да бъдат изолирани от „низшите“ по същия начин, както правим, когато

Въпросът е, че всеки „висш“ периметър трябва да третира „долния“ периметър като ненадеждна среда. По този начин веригите за обработка на поверителна информация трябва да бъдат изолирани от „низшите“ по същия начин, както правим, когато