Secciones del sitio

Selección del editor:

- Cómo determinar qué tarjeta de sonido está instalada en su computadora

- Lista negra para Android

- Cómo encontrar controladores para una computadora con una configuración personalizada

- ¿Cómo eliminar completamente Avast de tu computadora?

- Conversión de GPT a MBR: cambio del diseño del disco

- Recuperar archivos borrados de una unidad flash

- lenguaje de programación pitón

- Conexión de un teléfono inteligente Android a una PC a través de Wi-Fi Conexión de un teléfono a una PC a través de Wi-Fi

- El verdadero valor eficaz es la única medida correcta

- Muestras de ingeniería Skylake (LGA1151) - Zionoviki

Publicidad

| Android no se conecta. Cómo conectar una red Wi-Fi inalámbrica en Android |

|

25 de noviembre de 2014 En Android puedes conectar WiFi muy rápidamente y este artículo describirá todo el proceso paso a paso con ilustraciones. La configuración es la misma independientemente del tipo de dispositivo: teléfono inteligente o tableta. Sin embargo, dependiendo de la versión Capturas de pantalla de Android pueden diferir ligeramente de los que se muestran en este artículo. Sin embargo, el principio general permanece. Artículos similares:

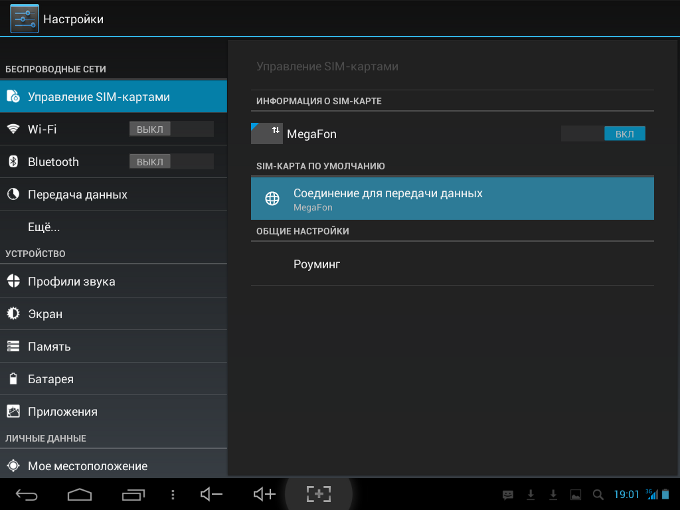

Configurar WiFi en una tableta o teléfono inteligente AndroidTodo comienza abriendo la ventana de configuración de Android. Dependiendo de la versión de Android, esto se puede hacer de diferentes maneras: a través de la bandeja (cerca del reloj), a través de un panel especial comida rápida en el escritorio o a través de la lista de todos los programas instalados. En la ventana de configuración necesitas encontrar la sección " Red inalámbrica" - esta sección contiene todas las configuraciones necesarias. Si utiliza dos tipos de conexiones a Internet en su tableta (o teléfono inteligente), y a través de red celular y a través de WiFi; luego, antes de conectarse a WiFi, debe desactivar la conexión a través de la red celular . Esta es la sección de configuración.:

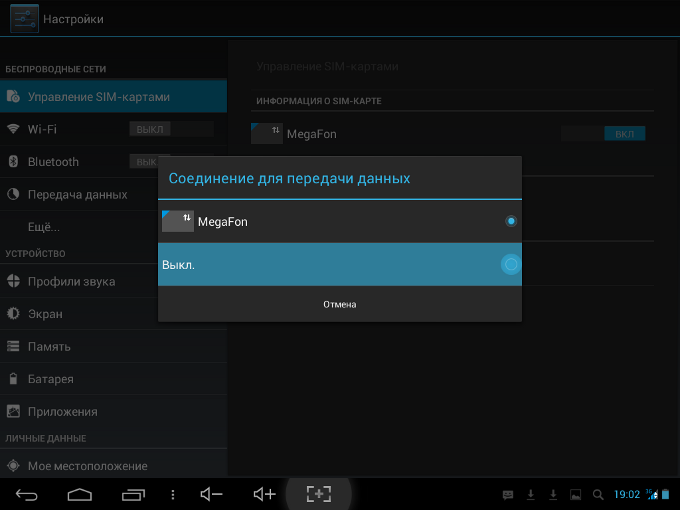

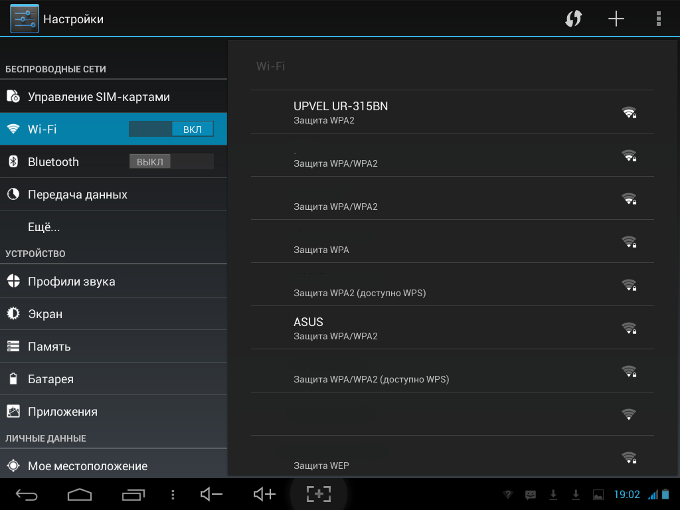

Nota. Puedes saltarte este paso, pero es mejor hacerlo de todos modos. Después de esto puedes activar WiFi:

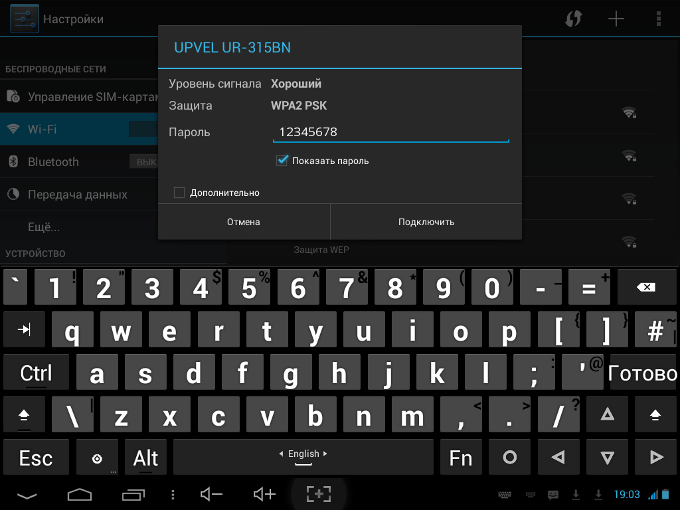

En la lista de puntos de acceso, debe seleccionar aquel al que desea conectarse. Se abrirá una ventana en la que deberás ingresar la contraseña de este punto de acceso y luego hacer clic en el botón “Conectar”:

Nota. Si marca la opción "Mostrar contraseña", podrá ver el texto de la contraseña. Después de un tiempo, su dispositivo se conectará al punto de acceso:

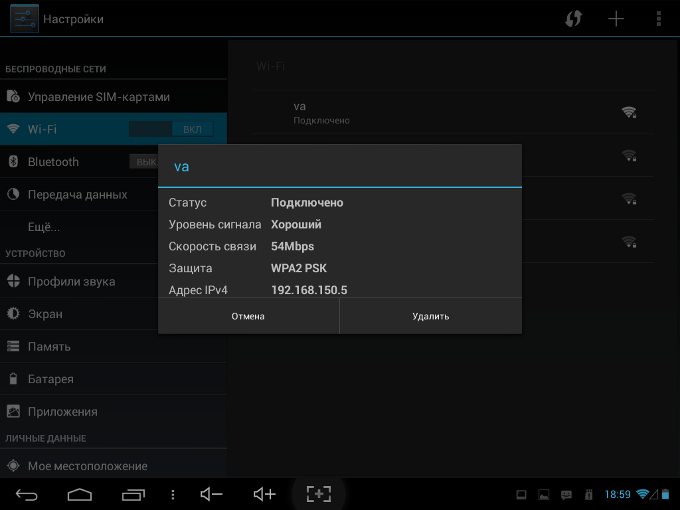

Si tocas esta conexión se mostrará información sobre la misma:

Como puedes ver, conectar Android a WiFi es muy sencillo. Seguridad Wi-FiDado que cuando se utiliza WiFi toda la información se transmite a través de ondas de radio, esto hace que las redes WiFi sean mucho más vulnerables en comparación con redes cableadas. El hecho es que las señales de radio enviadas por el punto de acceso (enrutador WiFi) y los dispositivos conectados al punto de acceso están disponibles para ser interceptados por cualquier dispositivo similar que se encuentre dentro del radio de "audición" del punto de acceso o del cliente de este punto de acceso. Es decir, interceptación. tráfico de red se vuelve muy simple, accesible e invisible. Y interceptar el tráfico de la red le permite recopilar la información necesaria para atacar. Red Wi Fi. A medida que hay más y más puntos de acceso WiFi disponibles, también aumenta el número de personas dispuestas a "piratear" la red WiFi. La motivación más común para hackear puntos de acceso WiFi es conectarse a Internet a través de WiFi de forma gratuita. Una imagen bastante común hoy en día es que tienes un enrutador WiFi instalado en tu apartamento y no solo están conectados a él tus dispositivos, sino también el ordenador de uno de tus vecinos. Usted paga por Internet y su vecino experto en tecnología obtiene Internet gratis. Pero el “robo” de Internet no es la única razón por la que las redes WiFi son “pirateadas”. El hecho es que si un atacante obtiene acceso a su punto de acceso, a través de él podrá acceder a todos los dispositivos que estén conectados a su enrutador WiFi. Y esto le da la oportunidad de robar sus datos personales. Por ejemplo, contraseñas para el correo, para la banca en línea, para sus documentos; en una palabra, para todo lo que posee. Por lo tanto, debes utilizar WiFi con precaución. Aquí hay algunas reglas a seguir. No se conecte a redes WiFi públicas abiertas a través de una computadora portátil en la que almacene información valiosa. Y si necesita acceso a Internet a través de redes WiFi abiertas, utilice un firewall y un antivirus en su computadora portátil. Es incluso mejor si instala dos sistemas operativos en su computadora portátil. Uno principal, en el que se almacenará toda tu información valiosa. Y el otro está vacío, sólo para acceder a Internet a través de redes WiFi abiertas. Si estas usando Router de wifi En casa o en la oficina, necesitas configurar correctamente tu enrutador WiFi:

|

Popular:

Nuevo

- Lista negra para Android

- Cómo encontrar controladores para una computadora con una configuración personalizada

- ¿Cómo eliminar completamente Avast de tu computadora?

- Conversión de GPT a MBR: cambio del diseño del disco

- Recuperar archivos borrados de una unidad flash

- lenguaje de programación pitón

- Conexión de un teléfono inteligente Android a una PC a través de Wi-Fi Conexión de un teléfono a una PC a través de Wi-Fi

- El verdadero valor eficaz es la única medida correcta

- Muestras de ingeniería Skylake (LGA1151) - Zionoviki

- Los mejores gamepads para Android