Secciones del sitio

Selección del editor:

- Los mejores teléfonos inteligentes compactos según las opiniones de los clientes.

- ¿Cómo saber qué suscripciones y servicios pagos están conectados a su número MTS y desactivarlos?

- Altavoz económico S28 Mini portátil inalámbrico Bluetooth V3

- Distribución de pines del conector micro USB

- Castración de baterías protegidas Sanyo y Panasonic y un pequeño programa educativo sobre Li-ion

- ¿Qué hoteles de Alkmaar tienen buenas vistas?

- Actualización de Android Oreo para Samsung Galaxy (2018)

- Cómo descubrir un número oculto

- Plan tarifario maxi smart mts

- Configuración automática de Internet "Megafon": instrucciones para los usuarios

Publicidad

| ¿Cómo restablezco la configuración inalámbrica de mi adaptador? Añadir a marcadores. Conexión a una impresora de red |

|

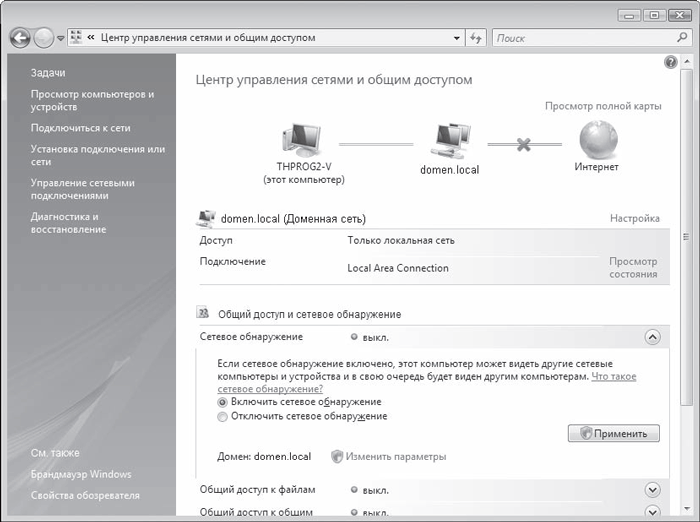

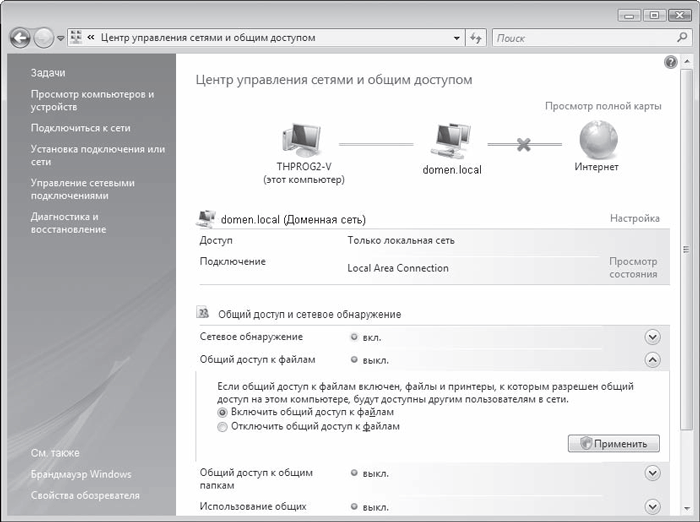

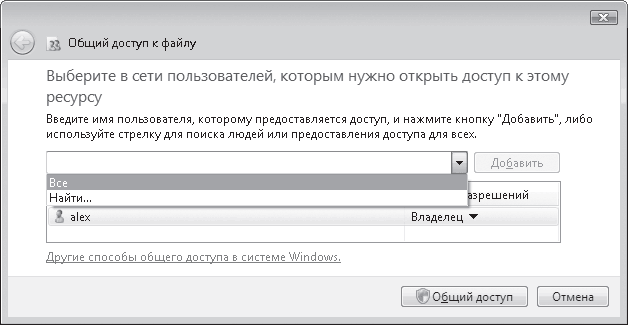

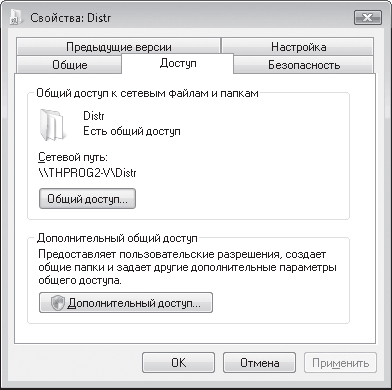

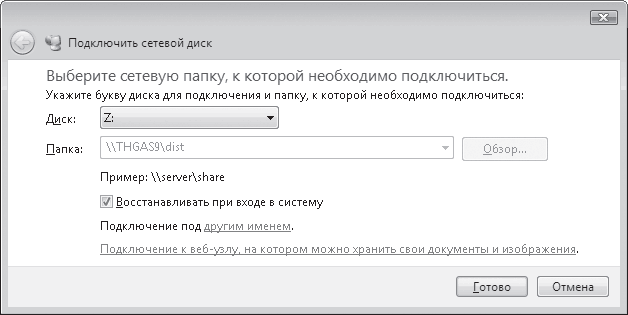

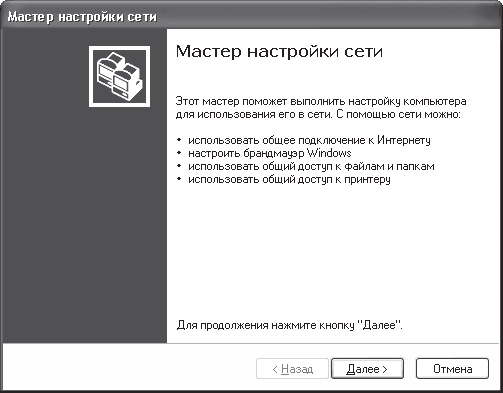

Wi-Fi es una red inalámbrica entre portátiles a través de la cual puedes intercambiar archivos a distancia, jugar con amigos y vecinos juegos de computadora y también conectarse a puntos wifi en cafeterías y metro. Estos indicadores pueden variar según el modelo del dispositivo integrado en su wifi portátil. El uso de una red inalámbrica resolverá todos los problemas asociados con el tendido de cables de red entre varios usuarios. Anteriormente, para conectar 3 o más computadoras, tenías que comprar dispositivos Switch o Hub usando Wi-Fi inalámbrico red no es necesario conectar otros dispositivos adicionales. Configurar los parámetros para crear una red inalámbrica es bastante sencillo y no llevará mucho tiempo. En cada sistema operativo, la ubicación de las opciones para configurar la red es diferente, por lo que consideraremos el método para configurar Wi-Fi en el sistema operativo más nuevo Windows 7, que se usa con mayor frecuencia en computadoras portátiles.Antes de comenzar a ingresar la configuración para crear una red, debe asegurarse de que el dispositivo esté encendido. Para hacer esto, en la ventana Panel de control->Redes e Internet>Conexiones de red, el adaptador de conexión de red inalámbrica está visible. Si el letrero de conexión de red inalámbrica es incoloro, debe hacer clic derecho sobre él y encender el adaptador. Es necesario comprobar lo mismo en todos los portátiles a los que queramos conectarnos. Ahora necesita configurar el mismo nombre de grupo de trabajo en todas las máquinas. De forma predeterminada, los nombres pueden ser "MSHOME" y "WORKGROUP". Seleccione cualquier nombre e ingréselo en todas las máquinas en las propiedades de la computadora (botón derecho del mouse en el ícono "Mi PC"). Después de eso, vaya a la sección Panel de control->Redes e Internet>Centro de redes y recursos compartidos. En el lado izquierdo de la pestaña verás las siguientes subsecciones: “Control de demonios redes cableadas", "Cambiar configuración del adaptador", "Cambiar configuración avanzada Acceso público" Primero, en la subsección "Cambiar la configuración del adaptador", en las propiedades del adaptador inalámbrico, debe registrar el "Protocolo de Internet versión 4 (TCP/IPv4)". En las propiedades de este protocolo ingresa la dirección IP: 192.168.0.1, donde el último dígito “1” indica el número de tu laptop en la red inalámbrica y no debe repetirse entre otros usuarios. En la segunda computadora portátil ingresamos la dirección IP: 192.168.0.2, en la tercera ingresamos la dirección IP: 192.168.0.3 y así sucesivamente, cambiando solo el último dígito de la dirección IP. En general, el significado de estos números puede ser diferente (por ejemplo: 010.010.010.1, 144.123.34.1), pero como ejemplo ilustrativo usaremos el propuesto anteriormente. A continuación, haga clic en el campo "Máscara de subred" y obtendremos el estándar 255.255.255.0. Hacemos lo mismo en otras computadoras portátiles. Entonces, hemos ingresado los parámetros necesarios y podemos comenzar a crear una nueva red Wi-Fi. Cuando el dispositivo está encendido, en la esquina inferior derecha, al lado del control de volumen, se ven las conexiones actuales, así como las redes Wi-Fi que están dentro del alcance. Para crear nueva red Debe seleccionar "Agregar" y "Crear un perfil de red manualmente" en la primera computadora portátil en la subsección "Administrar redes inalámbricas". En la ventana que aparece, ingrese el nombre del perfil, "Tipo de seguridad", ->, Sin autenticación y marque dos casillas para "Iniciar esta conexión automáticamente" y "Conectarse si la red no está transmitiendo". Después de crear una red, otros usuarios verán el nombre de su red en la esquina inferior derecha de la barra de tareas, entre las conexiones actuales. Al conectarte haciendo doble clic en él, estarás en la misma red y podrás comenzar a intercambiar archivos. Para compartir archivos, necesita compartir carpetas y archivos en su computadora portátil. Para hacer esto, en la carpeta requerida en las propiedades, seleccione la pestaña "Acceso", al hacer clic en compartir, verá una ventana en la que debe seleccionar "TODOS", ->, "Agregar", ->, "Compartir". ”. Para comprobar la funcionalidad de la red y acceso rapido a archivos de otros usuarios es necesario en la barra de direcciones de cualquier ventana abierta ingrese 192.168.0.2 para iniciar sesión en la segunda computadora, 192.168.0.3 en la tercera, 192.168.0.10 en la décima. No podrá acceder a los archivos de otros usuarios de la red inalámbrica si no tienen acceso compartido a ninguna carpeta. Inalámbrico Redes wifi ya se utilizan ampliamente, por lo que puede conectarse fácilmente a otras redes abiertas que puede capturar con su dispositivo wifi. DocumentaciónEl equipo pcQuality.ru trabaja bajo la marca Fruktus LLC. Qué cualitativamente¿Hace que nuestro equipo sea diferente de los demás?

Nos esforzamos por mantener un enfoque en la calidad de los servicios brindados, ¡estaremos encantados de verlo entre nuestros clientes! MarcadoresPara agregar esta página a sus favoritos, presione CTRL+D A veces es necesario restablecer el adaptador. Para realizar esta tarea deberás ingresar al apartado de conexiones de red. Esto se hace en el siguiente orden: debe ir al panel de control desde el menú Inicio. Usando el sistema de búsqueda, busque el adaptador, luego en la sección para administrar recursos compartidos y redes, seleccione "Mostrar conexiones de red". Haga clic derecho en el icono del adaptador y seleccione "Desactivar" antes de restablecer la configuración de la red inalámbrica. Si se le solicita que ingrese o confirme una contraseña de administrador, debe proporcionar la contraseña o confirmarla. Al hacer clic derecho en el icono del adaptador de red, seleccione el comando habilitar. Si se le solicita una contraseña de administrador o necesita confirmación, debe ingresar la contraseña (confirmar). El adaptador de red ahora vuelve a su configuración predeterminada. Puede leer sobre cómo conectar el DVR a la red en la sección correspondiente de este sitio. Ahora que se ha cambiado la configuración, debería intentar conectarse a la red nuevamente. También puede utilizar un solucionador de problemas de red para verificar que el adaptador esté funcionando correctamente. La secuencia de acciones es la siguiente: debe abrir el solucionador de problemas. Para hacer esto, haga clic derecho en el mouse para seleccionar el ícono de red ubicado en las notificaciones y haga clic en el comando de solución de problemas. Información sobre cómo enviar un mensaje a través de la red y otros. Consejos útiles disponible para los visitantes de este sitio. Si, después de realizar los pasos para restablecer el adaptador de red, además de actualizar los controladores, el solucionador de problemas de red aún indica que hay problemas con el adaptador, aún deberá reemplazar el adaptador. Comprar adaptador de red Disponible en tiendas especializadas. Su instalación es fácil. En sitios web especiales puede encontrar información sobre cómo instalar el adaptador, cómo configurar una red VPN y mucho más. El dispositivo también viene con instrucciones con las que puede instalar el adaptador de red usted mismo. Si surgen problemas, conviene buscar la ayuda de un especialista. Si decide que no debe utilizar el adaptador, deberá retirarlo del sistema o simplemente apagarlo. Muchos usuarios están interesados en cómo iniciar sesión en las redes sociales. Al hacer clic en el enlace o utilizar el sistema de búsqueda, podrá obtener la información necesaria. Cuando desconectes el adaptador, quedará inactivo, es decir, no se utilizará. La secuencia de acciones es la siguiente: desde el componente "Conexiones de red" (se abre haciendo clic en "Inicio" y yendo a la sección para administrar redes y compartir), a través del sistema de búsqueda necesita encontrar el adaptador (escriba "adaptador" en la ventana de búsqueda) y haga clic en el elemento "Mostrar" Conexiones de red" en el Centro de control de red. Todo lo que queda es hacer clic en el comando "deshabilitar". Si se requiere una contraseña o confirmación, debe ingresar la contraseña (confirmación). Probablemente todos los que tienen algo que ver con las computadoras hayan oído hablar de las redes inalámbricas. Las redes inalámbricas, también llamadas redes Wi-Fi o WLAN (Wireless LAN), presentan importantes ventajas respecto a las tradicionales redes cableadas, siendo la principal, por supuesto, la facilidad de despliegue. Por lo tanto, una red inalámbrica no requiere cableado (que a menudo requiere cortar la pared); Es difícil discutir ventajas de una red inalámbrica como la movilidad de los usuarios dentro de su área de cobertura y la facilidad para conectar nuevos usuarios a ella. Al mismo tiempo, las redes inalámbricas no están exentas de desventajas. En primer lugar, se trata de una velocidad de conexión baja, según los estándares actuales, que, al mismo tiempo, depende seriamente de la presencia de obstáculos y de la distancia entre el receptor y el transmisor; poca escalabilidad y, además, cuando se trata de utilizar una red inalámbrica en interiores, un alcance de red bastante limitado. También existen algunos desafíos asociados con la seguridad de una red inalámbrica. Sin embargo, a pesar de todos los problemas característicos de las redes inalámbricas (cuyo número, por cierto, disminuye de año en año), se están desarrollando rápidamente y ya se han establecido firmemente en nuestras vidas. El uso de redes inalámbricas en lugares públicos (los llamados puntos calientes), como aeropuertos, estaciones de tren, cafeterías, hoteles, exposiciones, ya se ha convertido en la norma para los países europeos y Estados Unidos y se está extendiendo gradualmente por toda Rusia. Las redes inalámbricas no se utilizan menos en casa. De hecho, en lugar de martillar las paredes y tender cables en ellas, planificando de antemano los lugares fijos para instalar la PC, es mucho más fácil instalar uno (al menos dos) puntos de acceso en el apartamento, convirtiendo la casa en una inalámbrica. ¡zona! Además, esto crea un acceso compartido a Internet para todas las computadoras en la red inalámbrica, y si usa PC móviles (portátiles) en su apartamento, ya no necesitará estar atado a una ubicación fija que tenga acceso a la red. En este artículo hablaremos en detalle sobre cómo implementar y configurar una red inalámbrica en casa, paso a paso. Lo que necesitas para implementar una red inalámbricaEntonces, para construir una red inalámbrica necesitará un punto de acceso (Access Point) y computadoras (portátiles) equipadas con adaptadores inalámbricos. Cabe señalar que existen dos modos de funcionamiento de las redes inalámbricas: el modo Infraestructura y el modo Ad Hoc. En el modo de infraestructura, los nodos finales de la red (computadoras con adaptadores inalámbricos) se comunican entre sí a través de un punto de acceso. En este caso, el punto de acceso actúa como un nodo coordinador, proporcionando intercambio Medios de transmisión de datos de todos los adaptadores inalámbricos. Se consideran dos modos de Infraestructura: el modo principal BSS (Basic Service Set) y el modo extendido ESS (Extended Service Set). En el modo BSS, todos los nodos de la red se comunican entre sí únicamente a través de un punto de acceso, que también puede servir como puente hacia una red externa. En el modo ESS avanzado, existe una infraestructura de múltiples redes BSS, con los propios puntos de acceso comunicándose entre sí, lo que permite transferir el tráfico de un BSS a otro. Los puntos de acceso están conectados entre sí mediante segmentos de red de cable o puentes de radio. Además de la arquitectura de red inalámbrica con punto de acceso (modo Infraestructura), también existe una arquitectura que no tiene punto de acceso (modo Ad Hoc). En el modo Ad Hoc, también llamado Conjunto de Servicios Básicos Independientes (IBSS) o modo Peer to Peer, los nodos de la red se comunican directamente entre sí. Este modo requiere un equipamiento mínimo: cada estación debe estar equipada con un adaptador inalámbrico. Con esta configuración, no se requiere infraestructura de red. Las principales desventajas del modo Ad Hoc son el alcance limitado de la red resultante y la imposibilidad de conectarse a una red externa (por ejemplo, Internet). En el futuro hablaremos de la arquitectura de redes inalámbricas basadas en un punto de acceso. Seleccionar equipo inalámbricohay varios tipos estándares inalámbricos: 802.11a, 802.11b y 802.11g. De acuerdo con estas normas, existen Varios tipos equipo. Los estándares de redes inalámbricas de la familia 802.11 se diferencian entre sí principalmente por la máxima velocidad de transmisión posible. Así, el estándar 802.11b implica una velocidad de transferencia máxima de hasta 11 Mbit/s, y los estándares 802.11a y 802.11g implican una velocidad de transferencia máxima de hasta 54 Mbit/s. Además, 802.11b y 802.11g utilizan el mismo rango de frecuencia de 2,4 a 2,4835 GHz, mientras que 802.11a cubre el mismo rango de frecuencia de 5,15 a 5,35 GHz. Los equipos del estándar 802.11a, debido al rango de frecuencia que utilizan, no están certificados en Rusia. Esto, por supuesto, no impide que puedas utilizarlo en casa. Sin embargo, adquirir dicho equipo es problemático. Por eso en el futuro nos centraremos en considerar los estándares 802.11b y 802.11g. Tenga en cuenta que el estándar 802.11g es totalmente compatible con el estándar 802.11b, es decir, el estándar 802.11b es un subconjunto del estándar 802.11g, por lo que las redes inalámbricas basadas en equipos 802.11g también pueden funcionar con clientes equipados con un estándar 802.11b. Adaptador inalambrico. Lo contrario también es cierto: en redes inalámbricas basadas en equipos 802.11b, los clientes equipados con un adaptador inalámbrico 802.11b pueden funcionar. Sin embargo, en este tipo de redes mixtas se esconde un error: si se trata de una red mixta, es decir, de una red en la que hay clientes con adaptadores inalámbricos 802.11b y 802.11g, entonces todos los clientes de la red funcionará según el protocolo 802.11b. Además, si todos los clientes de la red utilizan el mismo protocolo, como 802.11b, entonces esta red es homogéneo y la velocidad de transferencia de datos es mayor que en una red mixta donde hay clientes 802.11g y 802.11b. El problema es que los clientes 802.11b “no pueden oír” a los clientes 802.11g. Por lo tanto, para garantizar el acceso compartido al medio de transmisión de datos de clientes que utilizan diferentes protocolos, los puntos de acceso en dichas redes mixtas deben implementar un determinado mecanismo de seguridad. Sin entrar en detalles sobre la implementación de estos mecanismos, solo señalamos que como resultado del uso de mecanismos de protección en redes mixtas velocidad real la transmisión se vuelve aún menor. Por lo tanto, al elegir equipos para una red doméstica inalámbrica, vale la pena elegir equipos de un estándar. El protocolo 802.11b ya está desactualizado hoy en día y la velocidad de transferencia de datos real cuando se usa de esta norma puede ser inaceptablemente bajo. Entonces elección óptima Equipo estándar 802.11g. Algunos fabricantes ofrecen equipos con el estándar 802.11g+ (SuperG), y en las cajas de sus productos (puntos de acceso y adaptadores inalámbricos), además de la inscripción “802.11g+”, también indican velocidades de 100, 108 o incluso 125 Mbit. /s. De hecho, no existe el protocolo 802.11g+, y todo lo que se esconde detrás de este misterioso protocolo es una extensión del estándar básico 802.11g. De hecho, todos los fabricantes de chipsets inalámbricos (Intersil, Texas Instruments, Atheros, Broadcom y Agere) han implementado el modo mejorado 802.11g+ de una forma u otra. Sin embargo, el problema es que lo hicieron de otra manera y no hay garantía de que las soluciones diferentes fabricantes podrán interactuar entre sí. Por lo tanto, al comprar un punto de acceso 802.11g+, debes asegurarte de que los adaptadores inalámbricos también sean compatibles con este estándar. ¿Punto de acceso o enrutador inalámbrico?El elemento principal de cualquier red inalámbrica es el punto de acceso. Este último puede ser un dispositivo independiente o estar integrado en un enrutador inalámbrico. Por lo tanto, en primer lugar, es necesario establecer qué equipo es óptimo para una red inalámbrica en particular. La respuesta a esta pregunta depende de las tareas para las que está diseñada esta red inalámbrica. Consideremos varias situaciones típicas. En el caso más sencillo (Fig. 1), se combinan varios ordenadores en una red inalámbrica únicamente para el intercambio de datos entre PC. En este caso, la opción ideal sería un punto de acceso que se conecte a una de las PC de la red (y la PC a la que está conectado el punto de acceso no debe estar equipada con un adaptador inalámbrico).

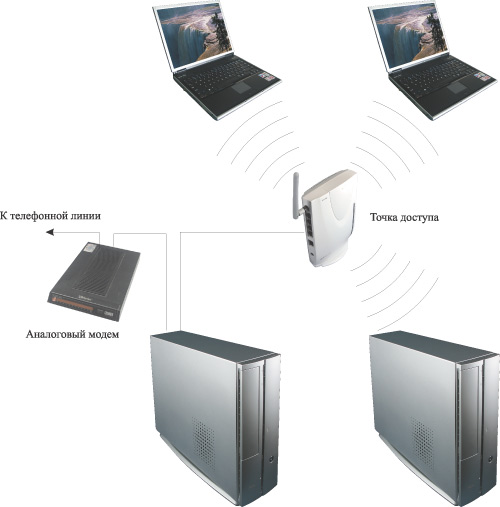

Arroz. 1. El tipo de red inalámbrica más simple basado en un punto de acceso La segunda opción (Fig. 2) supone que además de intercambiar datos entre computadoras conectadas a una red inalámbrica, es necesario implementar un acceso compartido a Internet para todas las computadoras utilizando un módem analógico (un módem que se conecta a una línea telefónica). En este caso, el módem está conectado a una de las computadoras de la red inalámbrica y la conexión a Internet está configurada en modo de acceso compartido. Se conecta un punto de acceso a la misma computadora y todas las computadoras en la red inalámbrica están configuradas para acceder a Internet en modo de acceso LAN. Está claro que solucion optima en el caso considerado, se trata precisamente del uso de un punto de acceso.

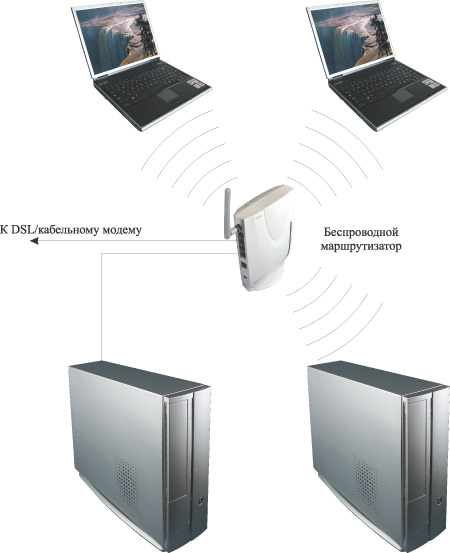

Arroz. 2. Red inalámbrica con acceso a Internet mediante módem analógico Y finalmente, la última opción para una topología de red inalámbrica es el uso de acceso a Internet de alta velocidad mediante DSL, módem por cable o conexión Ethernet (Fig. 3). En este caso, la mejor opción es utilizar un punto. acceso inalámbrico, integrado en el enrutador.

Arroz. 3. Red inalámbrica con acceso a Internet mediante módem DSL/cable Los enrutadores son dispositivos de borde de red, es decir, dispositivos instalados en la frontera entre dos redes o entre una red local e Internet, y en este sentido actúan como puerta de enlace de red. Desde el punto de vista del diseño, deben tener al menos dos puertos, uno de los cuales está conectado a la red local (este puerto se llama puerto LAN interno) y el segundo. red externa, es decir, Internet (este puerto se denomina puerto WAN externo). Como regla general, los enrutadores de clase SOHO tienen un puerto WAN y varios (de uno a cuatro) puertos LAN internos, que se combinan en un conmutador. En la mayoría de los casos, el puerto WAN del conmutador tiene una interfaz 10/100Base-TX y se puede conectar a él un módem xDSL con la interfaz adecuada o un cable de red Ethernet. El punto de acceso inalámbrico integrado en el enrutador le permite organizar un segmento de red inalámbrica, que para el enrutador se refiere a la red interna, y en este sentido, las computadoras conectadas al enrutador de forma inalámbrica no se diferencian de las conectadas al puerto LAN. Usar un enrutador inalámbrico en lugar de un punto de acceso es beneficioso no solo porque le permite ahorrar en la compra de un controlador de red Ethernet o miniconmutador adicional, sino también porque los enrutadores brindan medios adicionales para proteger su red interna contra el acceso no autorizado. Por lo tanto, casi todos los enrutadores modernos de clase SOHO tienen firewalls de hardware integrados, que también se denominan cortafuegos o cortafuegos. Configurar un punto de acceso/enrutador inalámbricoPara implementar una red inalámbrica, primero debe configurar un punto de acceso (enrutador inalámbrico). Veremos el proceso de configuración de un punto de acceso integrado en el enrutador inalámbrico Gigabyte B49G. Se supone que todas las computadoras en la red inalámbrica utilizan el sistema operativo Windows XP Professional SP2 (versión en inglés). La configuración de otros puntos de acceso se realiza de la misma forma. Entonces, lo primero que debes averiguar es la dirección IP del punto de acceso y la contraseña predeterminada. Cualquier punto de acceso o enrutador, al ser un dispositivo de red, tiene su propio dirección de red(Dirección IP). Para conocer la dirección IP y la contraseña, deberá desplazarse por el manual de usuario. Supongamos que la dirección IP predeterminada del punto de acceso es 192.168.1.254. A continuación, se debe conectar el punto de acceso a la computadora mediante una interfaz de red Ethernet tradicional (para esto, la computadora debe tener Controlador de red Ethernet). Si utiliza un enrutador inalámbrico, la computadora se conecta a través del puerto LAN del enrutador. Para configurar un punto de acceso, es necesario que la computadora a la que está conectado el punto de acceso y el propio punto de acceso tengan direcciones IP pertenecientes a la misma subred. Dado que en nuestro caso el punto de acceso tiene una dirección IP 192.168.1.254, a la computadora se le debe asignar una dirección IP estática 192.168.1.x (por ejemplo, 192.168.1.100) con una máscara de subred 255.255.255.0. Para asignar una dirección IP estática a su computadora, haga clic en el icono Mis sitios de red Propiedades Conexión de red Conexión de área local(Red local) y haga clic derecho sobre él y vaya a Propiedades nuevamente. Después de esto, debería abrirse un cuadro de diálogo. Propiedades de conexión de área local(Propiedades conexión de red), permitiéndole configurar el adaptador de red (Fig. 4).

En la pestaña General, resalte el protocolo. Protocolo de Internet (TCP/IP) y haga clic en el botón Propiedades. Se abrirá un cuadro de diálogo frente a usted que le permitirá configurar la dirección IP y la máscara de subred de la computadora. Marque la casilla en este cuadro de diálogo Use la siguiente dirección IP: e ingrese la dirección IP y la máscara de subred en los campos de texto correspondientes (Fig. 5).

Arroz. 5. Configurar una dirección IP estática y una máscara de subred Una vez configurada la dirección IP estática del ordenador, podrás acceder directamente a la configuración del propio punto de acceso. Para hacer esto, ingrese la dirección IP del punto de acceso (192.168.1.254) en el campo de dirección de su navegador web. Si todo se hace correctamente, se abrirá frente a usted el cuadro de diálogo de configuración del punto de acceso (enrutador) (Fig. 6). Es posible que primero deba ingresar su nombre de usuario y contraseña (están disponibles en la documentación).

Usando el cuadro de diálogo de configuración, puede cambiar la dirección IP del punto de acceso (por ejemplo, esto deberá hacerse para implementar el acceso compartido a Internet usando un módem analógico), así como configurar una red inalámbrica. Para configurar una red inalámbrica, debe configurar los siguientes parámetros:

Entonces, una vez realizadas todas las configuraciones básicas del punto de acceso, puede comenzar a configurar adaptadores inalámbricos en los clientes de la red. Configurar adaptadores inalámbricosLa configuración de un adaptador inalámbrico específico, por supuesto, depende de la versión del controlador y de la utilidad de administración utilizada. Sin embargo, los principios de configuración siguen siendo los mismos para todos los tipos de adaptadores. Además, existe un método general, independiente del tipo de utilidad de administración para un adaptador específico: utilizar el cliente de Microsoft (la utilidad de configuración del adaptador inalámbrico integrada en el sistema operativo Windows XP) para configurar el adaptador inalámbrico. Echemos un vistazo más de cerca a ambos métodos de configuración. Además, dada la popularidad de las computadoras portátiles basadas en tecnología móvil Intel Centrino, una parte integral del cual es la presencia de un módulo Comunicación inalámbrica, describiremos la configuración de una conexión inalámbrica usando el ejemplo del controlador Intel PROSet/Wireless (versión 9.0.1.9), utilizado en computadoras portátiles basadas en tecnología Intel Centrino. Entonces, antes que nada, debe instalar el controlador del adaptador inalámbrico. En el caso de una computadora portátil basada en la tecnología móvil Intel Centrino, abra el cuadro de diálogo Intel PROSet/Wireless (el ícono de esta ventana se encuentra en la bandeja del sistema), que se usará para crear un perfil para una nueva conexión inalámbrica (Fig. 7).

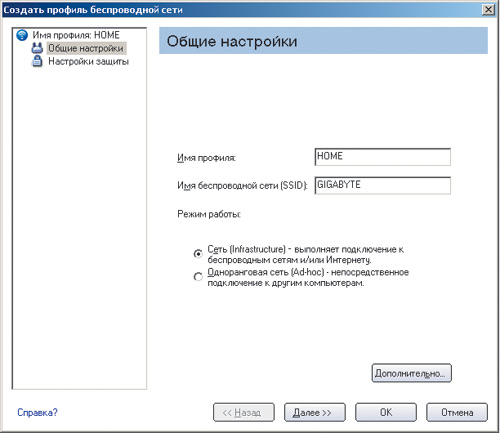

Arroz. 7. Cuadro de diálogo de configuración de la conexión inalámbrica Haga clic en el botón Agregar para crear un perfil para una nueva conexión inalámbrica. En el cuadro de diálogo que se abre Crear un perfil de red inalámbrica(Fig. 8) ingrese el nombre del perfil (por ejemplo, INICIO) y el nombre de la red inalámbrica (SSID) que se especificó al configurar el punto de acceso (Gigabyte).

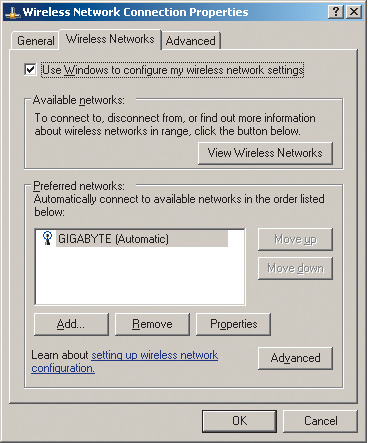

Cuando utilice el cliente de Microsoft para configurar un adaptador inalámbrico (un método universal que funciona para todos los adaptadores inalámbricos), primero debe asegurarse de no estar utilizando otra utilidad de administración de adaptadores. Haga clic en el icono Mis sitios de red(Entorno de red) haga clic derecho y seleccione el elemento en la lista que se abre Propiedades(Propiedades). En la ventana que se abre Conexión de red(Conexiones de red) seleccione el icono Conexión de red inalámbrica(Conexiones inalámbricas) y haga clic derecho sobre él, vaya al elemento nuevamente Propiedades. Después de esto, debería abrirse un cuadro de diálogo (Propiedades de conexión de red inalámbrica), que le permitirá configurar el adaptador de red inalámbrica (Fig. 9).

Al ir a la pestaña Conexiones inalámbricas(redes inalámbricas), presione el botón Agregar…(añadir) y en el cuadro de diálogo que se abre Propiedades de la red inalámbrica(propiedades de conexión inalámbrica) ingrese el nombre de la red inalámbrica (SSID) en nuestro caso Gigabyte (Fig. 10). Deje los campos restantes (configuraciones de seguridad) sin cambios por ahora.

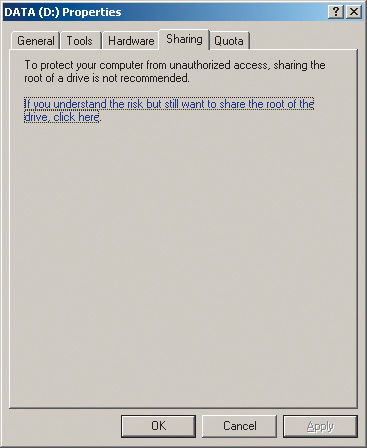

Arroz. 10. Configurar un perfil de conexión inalámbrica Independientemente de cuál de los siguientes métodos se utilice para crear un perfil de conexión inalámbrica, una vez creado, el adaptador inalámbrico debería establecer automáticamente una conexión con el punto de acceso. Comunicación inalámbricaSi, después de configurar un punto de acceso y adaptadores inalámbricos en las computadoras de la red, intenta acceder a los datos almacenados en otra PC desde una PC, lo más probable es que no lo logre. El punto es que los datos que necesitan ser organizados acceso a la red, debe estar ubicado en una carpeta compartida o incluso en una unidad lógica. Por lo tanto, en aquellas computadoras entre las que se supone que se intercambian datos, es necesario crear recursos de red compartidos. Para hacer esto, haga clic izquierdo en el icono Mi computadora(Mi PC) y en la ventana que se abre, seleccione la unidad lógica (o carpeta) que desea poner a disposición de los usuarios de la red. Al hacer clic derecho sobre él, seleccione el elemento en la lista que se abre Compartir y seguridad…. En el cuadro de diálogo que se abre (Fig.11), vaya a la pestaña Intercambio.

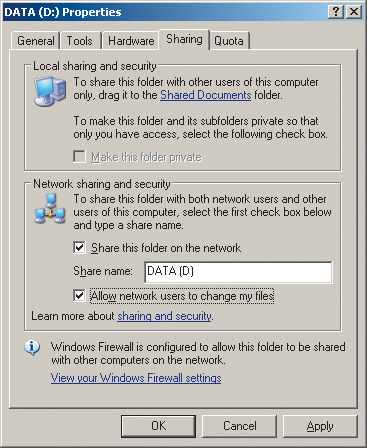

Arroz. 11. Cuadro de diálogo para crear una unidad lógica compartida Sólo hay una opción en este cuadro de diálogo: Si comprende el riesgo pero aún desea compartir la raíz de la unidad, haga clic aquí. Esto no es más que una advertencia sobre el riesgo de particionar una unidad lógica. Si, a pesar de todo, desea que este disco esté disponible para los usuarios de la red, simplemente haga clic en esta inscripción. El cuadro de diálogo cambiará su apariencia y en la nueva ventana (Fig. 12) deberá seleccionar el elemento Compartir esta carpeta en la red(haga que esta carpeta (disco) sea accesible para los usuarios de la red). Además, si desea que los usuarios de la red puedan cambiar (y no solo descargar) los datos del disco compartido, deberá seleccionar adicionalmente la opción Permitir a los usuarios de la red cambiar mis archivos(permitir a los usuarios de la red modificar archivos).

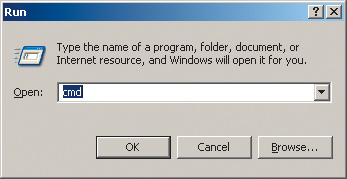

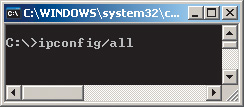

Implementación de acceso compartido a Internet mediante un módem analógico.El siguiente aspecto importante a considerar es la implementación del acceso compartido a Internet mediante un módem analógico. Para hacer esto, primero debe asignar una dirección IP estática a la computadora a la que está conectado el módem. La dirección IP de la computadora debe ser 192.168.0.1 y la máscara de subred debe ser 255.255.255.0. No se permite el uso de una dirección IP diferente al crear un acceso compartido a Internet. Como último recurso, si especifica una dirección IP diferente, cuando se active el acceso compartido, se le enviará una notificación sobre el cambio automático de la dirección IP del servidor. Una vez que a su computadora se le haya asignado una dirección IP estática, haga clic en el Mis sitios de red(Entorno de red) haga clic derecho y seleccione el elemento en la lista que se abre Propiedades(Propiedades). En la ventana que se abre Conexión de red(Conexiones de red) seleccione el icono con el nombre de la conexión a Internet (el nombre de esta conexión se establece arbitrariamente al configurar la conexión a Internet). Haga clic derecho sobre él y vaya a Propiedades y en el cuadro de diálogo que se abre Propiedades de Internet(Propiedades de conexión a Internet) vaya a la pestaña Avanzado. En grupo Conexión compartida a Internet(Acceso compartido a Internet) marque la casilla Permitir que otros usuarios de la red se conecten a través de la conexión a Internet de esta computadora(Permitir a los usuarios red local utilizar la conexión a Internet a través de esta computadora). De este modo, activa el acceso compartido a Internet para todos los ordenadores de su red local. Los dos elementos siguientes se marcarán automáticamente en este cuadro de diálogo. El primero de ellos ( Establecer una conexión de acceso telefónico cada vez que una computadora en mi red intente acceder a Internet) le permite establecer una conexión a Internet bajo demanda desde cualquier computadora en su red. Incluso si actualmente no hay una conexión directa a Internet en el servidor, si hay una solicitud correspondiente desde cualquier computadora en la red, el módem comenzará a marcar el número del proveedor y establecerá una conexión a Internet. Segundo punto ( Permitir que los usuarios de otras redes controlen o deshabiliten la conexión a Internet compartida) permite a todos los usuarios de la red administrar el acceso compartido a Internet. Después de activar el acceso compartido a Internet en su computadora, debe verificar configuración de la red en todos los demás ordenadores de la red. A diferencia del servidor, todas las demás computadoras de la red no deben tener una dirección IP estática. Para asegurarse de que este sea realmente el caso, repita el procedimiento para asignar una dirección IP en todas las computadoras de la red, pero en el cuadro de diálogo Propiedades del protocolo de Internet (TCP/IP) revisa la caja Obten una direccion IP automaticamente. En este caso, todas las computadoras de la red local (excepto el servidor) recibirán automáticamente direcciones IP dinámicas. Sin profundizar en todas las complejidades de la configuración dinámica de la red, solo notamos que se iniciará un servicio DHCP especial en el servidor, que se encargará de distribución automática Direcciones IP en el rango de la misma subred que el servidor, es decir, en el rango 192.168.0.x. Después de configurar el servidor y todas las computadoras de la red, podrá utilizar el acceso compartido a Internet. Configurar la seguridad inalámbricaSi la prueba inicial de la red inalámbrica creada tiene éxito, puede pasar a la segunda etapa: configurar la seguridad de la red para evitar el acceso no autorizado a su red, al menos de los vecinos. Por supuesto, si tu abuela vive detrás de la pared, el diente de león de Dios, que no sabe nada sobre tecnologías informáticas Entonces no tienes que hacer esto, pero si tu abuela tiene nietos, es mejor protegerte. En primer lugar, observamos que la red inalámbrica que creamos es peer-to-peer, es decir, todas las computadoras en esta red tienen los mismos derechos y no existe un servidor dedicado que regule el funcionamiento de la red. Por lo tanto, confíe en la política sistema de seguridad en una red así no tiene sentido, ya que dicha política simplemente no existe allí. Desafortunadamente, a través de Sistema operativo Windows XP Professional en dicha red no podrá configurar la lista de usuarios autorizados para acceder a la red. Pero todavía hay una salida. Para hacer esto, debe aprovechar las capacidades de un punto de acceso o enrutador inalámbrico, es decir, implementar protección de red a nivel de hardware. Filtrado por direcciones MACEn la primera “línea de defensa”, es recomendable configurar el filtrado por direcciones MAC. La dirección MAC es un identificador único (en el sentido de que no hay dos iguales) de un equipo de red específico, como un adaptador inalámbrico o un punto de acceso. La dirección MAC está escrita en formato hexadecimal. Por ejemplo, la dirección MAC se puede escribir como 00-0F-EA-91-77-9B. Para conocer la dirección MAC del adaptador inalámbrico instalado, haga clic en el botón Comenzar(Inicio) y en la lista que aparece, seleccione Correr...(Correr). En la ventana que se abre, escriba el comando cmd(Fig. 13), que abrirá una ventana del símbolo del sistema.

En la línea de comando, escriba el comando ipconfig / all(Figura 14).

Esto le permitirá averiguar la dirección IP del adaptador inalámbrico y su dirección MAC. Una vez que se hayan determinado las direcciones MAC de todas las computadoras en la red, debe configurar una tabla de filtrado de direcciones MAC en el punto de acceso. Casi cualquier punto de acceso y enrutador ofrece una característica similar. La configuración de esta tabla se reduce, en primer lugar, a la necesidad de habilitar el filtrado por direcciones MAC y, en segundo lugar, a ingresar las direcciones MAC permitidas de los adaptadores inalámbricos en la tabla (Fig. 15).

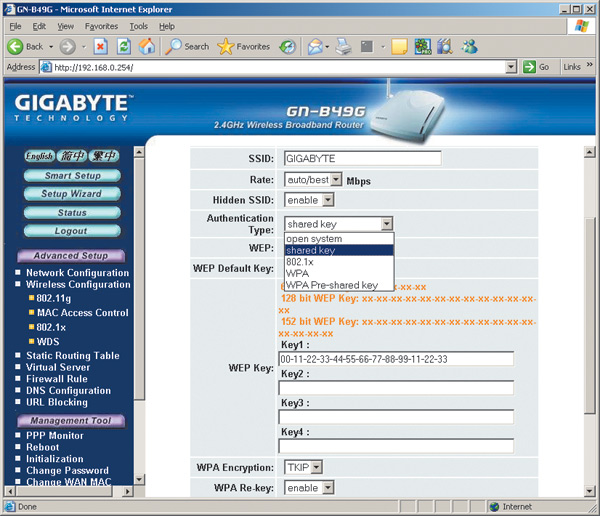

Después de configurar la tabla de filtrado de direcciones MAC, el punto de acceso rechazará cualquier intento de iniciar sesión en la red utilizando un adaptador inalámbrico cuya dirección MAC no esté incluida en la tabla. Configurar el cifrado y la autenticación de usuariosCualquier punto de acceso, y especialmente un enrutador inalámbrico, brinda a los usuarios la capacidad de configurar el cifrado del tráfico de red cuando se transmite a través de un entorno abierto. Pero antes de pasar a configurar directamente modos de cifrado en una red inalámbrica, haremos una breve digresión teórica para familiarizar a los lectores con los conceptos y la terminología básicos. El primer estándar utilizado para cifrar datos en redes inalámbricas fue WEP (Wired Equivalent Privacy). Este estándar cifra utilizando una clave de 40 o 104 bits (algunos modelos equipo inalámbrico admite claves más largas), y la clave en sí es un conjunto de caracteres ASCII con una longitud de 5 (para una clave de 40 bits) o 13 (para una clave de 104 bits). El conjunto de estos caracteres se traduce en una secuencia de dígitos hexadecimales, que son la clave. También es posible utilizar directamente valores hexadecimales (de la misma longitud) en lugar de un conjunto de caracteres ASCII. Como regla general, las utilidades de configuración de equipos inalámbricos no indican claves de 40 o 104 bits, sino claves de 64 o 128 bits. El caso es que 40 o 104 bits son la parte estática de la clave, a lo que se suma un vector de inicialización de 24 bits necesario para aleatorizar la parte estática de la clave. El vector de inicialización se elige aleatoriamente y cambia dinámicamente durante la operación. Como resultado, teniendo en cuenta el vector de inicialización, la longitud total de la clave es igual a 64 (40+24) o 128 (104+24) bits. El protocolo de cifrado WEP, incluso con una clave de 128 bits, no se considera muy seguro, por lo que los dispositivos 802.11g admiten el algoritmo de cifrado WPA Wi-Fi Protected Access mejorado, que incluye los protocolos 802.1x, EAP, TKIP y MIC. El protocolo 802.1x es un protocolo de autenticación de usuarios. Para su funcionamiento, este protocolo requiere de un servidor RADIUS dedicado, que, por supuesto, no existe en la red doméstica. Por tanto, no será posible utilizar este protocolo en casa. TKIP (Protocolo de integridad de clave temporal) es una implementación de claves de cifrado dinámicas. Las claves de cifrado tienen una longitud de 128 bits y se generan mediante un algoritmo complejo, y el número total opciones posibles Hay cientos de miles de millones de claves y cambian muy a menudo. El protocolo MIC (Message Integrity Check) es un protocolo de verificación de integridad de paquetes. El protocolo permite descartar paquetes que han sido “insertados” en el canal por un tercero. Además de los protocolos mencionados, muchos fabricantes de equipos inalámbricos incorporan en sus soluciones soporte para el estándar AES (Advanced Encryption Standard), que reemplazó a TKIP. Entonces, después de una breve excursión a los conceptos básicos de la tecnología de encriptación y la autenticación de usuarios de red, comencemos a configurar nuestro equipo inalámbrico. Al hacerlo, cumpliremos con las siguientes recomendaciones siempre que sea posible. Si todos los dispositivos de la red admiten cifrado basado en WPA, utilizaremos este método (en caso contrario, deberíamos elegir el cifrado WEP con una clave de 128 bits). Bueno, si todos los dispositivos de la red admiten el cifrado AES, entonces lo usaremos. Comencemos con la configuración. punto inalámbrico acceso. En primer lugar, seleccione el tipo de autenticación (Authentication) (Fig. 16). Las siguientes opciones son posibles en la lista de tipos de autenticación: Sistema Abierto (abierto); Clave compartida (general); Clave del WPA precompartido.

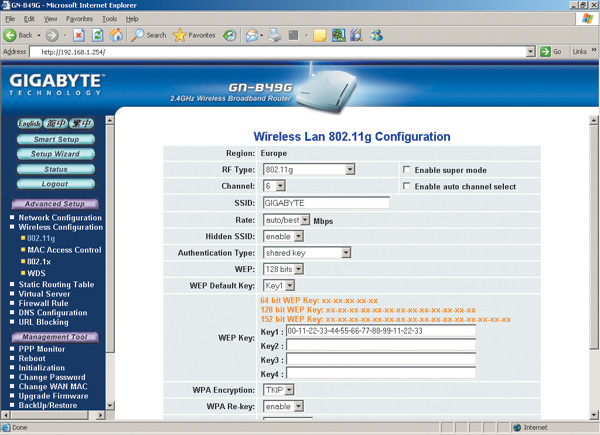

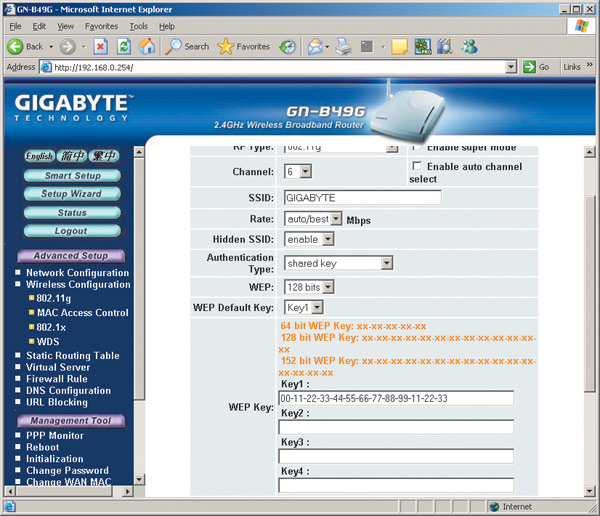

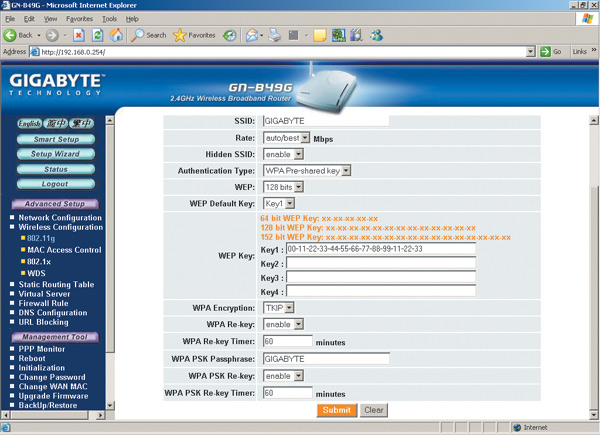

Arroz. 16. Configuración del tipo de autenticación Sistema abierto (modo predeterminado) En realidad, este es un modo que no tiene autenticación de red. Cuando selecciona este modo, solo necesita conocer el identificador de red (SSID) para iniciar sesión en la red inalámbrica. En el modo de clave compartida, al igual que en el modo de sistema abierto, es posible utilizar el cifrado de tráfico WEP. La diferencia entre Clave Compartida y Sistema Abierto es que en el primer caso, para poder ingresar a la red, también es necesario instalar una clave de cifrado WEP común a toda la red. Ejemplo de cifrado WEPSi por algún motivo decide utilizar el cifrado WEP, debe configurar el tipo de autenticación de clave compartida. A continuación, debe configurar el tamaño de la clave (valor recomendado 128 bits) e ingresar la clave en sí (en nuestro ejemplo, la clave se usa en formato hexadecimal). En total, es posible configurar hasta cuatro valores de clave y, si se especifican varias claves, debe especificar cuál se utiliza (Fig. 17).

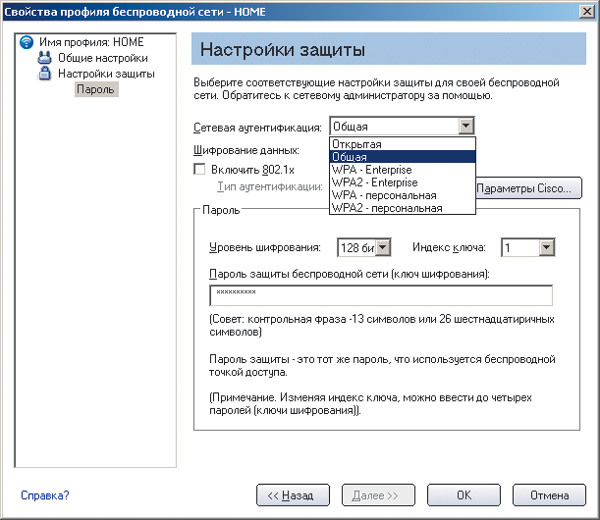

A continuación, debe implementar configuraciones similares en todos los adaptadores inalámbricos de las computadoras de la red. Esto se hace mediante una utilidad de administración (en nuestro caso, Intel PROSet/Wireless) o mediante un cliente de Microsoft. Si está utilizando la utilidad Intel PROSet/Wireless, abra la ventana principal de la utilidad, seleccione el perfil de conexión y haga clic en el botón Propiedades…. En el cuadro de diálogo que se abre (Fig.18), vaya a la pestaña Configurar la protección y seleccione el tipo de autenticación de red General(Esto corresponde al tipo de Clave Compartida). A continuación, seleccione el tipo de cifrado WEP, establezca la longitud de la clave en 128 bits e ingrese la clave de cifrado.

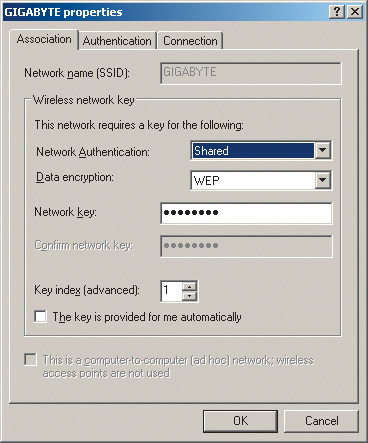

Si está utilizando un adaptador de cliente de Microsoft para configurar, abra el cuadro de diálogo Propiedades de conexión de red inalámbrica(Propiedades de conexión de red inalámbrica) y en la Conexiones inalámbricas(redes inalámbricas) seleccione el perfil de conexión inalámbrica deseado. Haga clic en el botón Propiedades(Propiedades) y en el cuadro de diálogo que se abre (Fig. 19), configure el tipo de autenticación de red (Autenticación de red) Compartida, el tipo de cifrado (Cifrado de datos) WEP e ingrese exactamente la misma clave de cifrado que se especificó al configurar el acceso. punto.

Arroz. 19. Configuración de la configuración de cifrado WEP en un adaptador inalámbrico utilizando el cliente de Microsoft Ejemplo de cifrado WPASi es posible utilizar el cifrado WPA (es decir, si todos los dispositivos de la red lo admiten), se recomienda seleccionar este tipo de cifrado. Hay dos tipos de cifrado WPA: modo WPA estándar (a veces llamado WPA-Enterprise) y clave WPA precompartida o WPA-personal. El modo WPA-Enterprise se utiliza en redes corporativas porque requiere un servidor RADIUS. Naturalmente, no podrás utilizar este modo en casa. Pero el modo de clave WPA precompartida está diseñado para uso personal. Este modo implica el uso de claves de cifrado predefinidas (contraseña de acceso), las mismas para todos dispositivos de red y la autenticación del usuario principal se lleva a cabo utilizando esta clave. También existe WPA2 (la próxima versión del protocolo WPA). Si todos los dispositivos de red inalámbrica son compatibles este modo, entonces es muy posible utilizarlo. La configuración en este caso se realiza exactamente de la misma forma que en el caso del modo WPA. Cuando utilice el estándar WPA, puede seleccionar TKIP o AES como algoritmos de cifrado. Para configurar el cifrado WPA en el punto de acceso, en la ventana de configuración principal, seleccione el tipo de autenticación de clave precompartida WPA y establezca el tipo de cifrado en TKIP o AES (Fig. 20). Luego debe configurar la clave de cifrado (frase de contraseña WPA PSK). En nuestro ejemplo, la clave es la palabra Gigabyte. A continuación, debe implementar configuraciones similares en todos los adaptadores inalámbricos de las computadoras de la red. Esto se hace exactamente de la misma forma que en el caso del cifrado WEP que ya hemos comentado. En la figura se muestra un ejemplo de configuración de un adaptador inalámbrico utilizando la utilidad de administración Intel PROSet/Wireless. 21.

Para determinar el grado de influencia de varios algoritmos de cifrado en la velocidad de transferencia de datos, probamos el canal de comunicación inalámbrica entre el punto de acceso Gigabyte B49G y el adaptador inalámbrico integrado en una computadora portátil basada en tecnología móvil Intel Centrino con procesador Intel Pentium M 1,6 GHz. Para generar el máximo tráfico de red, utilizamos el paquete NetIQ Chariot 5.0. Los resultados de la prueba se presentan en la tabla.

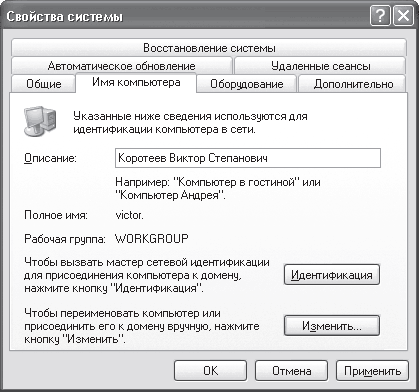

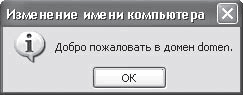

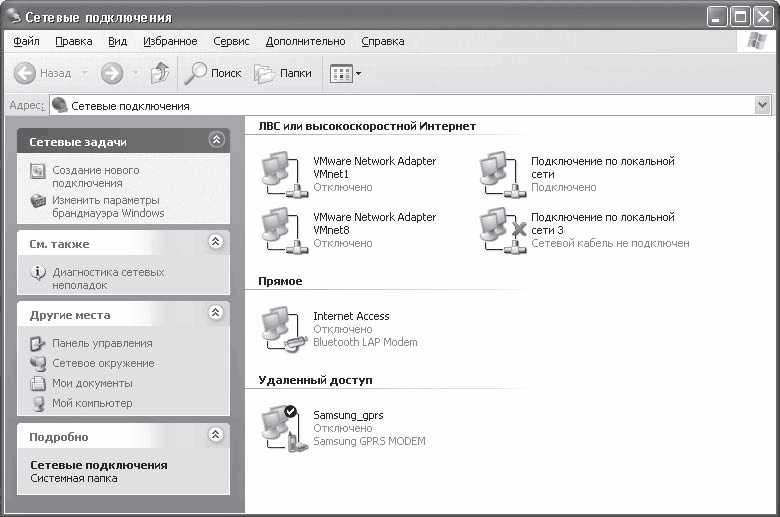

Resultados de la prueba del canal de comunicación inalámbrica para diferentes modos cifrado de tráfico Como muestran los resultados de las pruebas, tráfico de red absolutamente independiente del algoritmo de cifrado utilizado y lo único que cambia para diferentes algoritmos es el grado de utilización del procesador en una computadora portátil con un adaptador inalámbrico. El algoritmo de cifrado TKIP resulta ser el que consume más recursos en este sentido. Entonces, en caso de utilizar Procesador Intel Pentium M con una frecuencia de reloj de 1,6 GHz, su tasa de utilización promedio fue del 48% para el tráfico entrante y del 30% para el tráfico saliente. Por lo tanto, aplicar este algoritmo El cifrado sólo es aconsejable si todos los ordenadores de la red están equipados con procesadores suficientemente potentes. Si no está claro qué tipo de cifrado elegir, es mejor dejarlo en manos del propio punto de acceso y configurar el campo Tipo de cifrado en Automático. Si no está planeando un servidor RADIUS en su red inalámbrica, pero aún desea aprovechar las capacidades del protocolo WPA, seleccione WPA-PSK como parámetro de autenticación. En este caso, también deberá decidir el tipo de cifrado y especificar la frase de cifrado. Reducir la potencia del transmisorComo es sabido, para transmitir datos por radio, cada dispositivo inalámbrico Equipado con un receptor y transmisor de ondas de radio. El radio de la red inalámbrica depende de la potencia del transmisor y la calidad de la recepción de la señal depende de la sensibilidad del receptor. Dado que las ondas de radio son algo incontrolable y nunca se puede predecir quién puede recibirlas, una buena opción para proteger la red es seleccionar una potencia de transmisión que sea suficiente para cubrir todos los dispositivos de la red. Esto puede aislar a todos los malvados que pueden "conectarse" a la red, por ejemplo, detrás de la pared de una casa vecina o en un automóvil en un estacionamiento cerca de la oficina. Otra ventaja de una empresa de este tipo es el ahorro de energía, que es fundamental para computadoras portatiles y dispositivos. Para seleccionar el nivel de intensidad de la señal, debe iniciar la utilidad de configuración del punto de acceso e ir a la pestaña Inalámbrico (Fig. 15.34).  Arroz. 15.34. Ajuste de la potencia del transmisor Esta pestaña contiene el campo Tx Power, en el que puede seleccionar los siguientes valores: Completo, Mitad, Cuarto, Octavo o Mín. No debe configurar inmediatamente la potencia demasiado baja, ya que esto puede "cortar" la conexión con algunos computadoras remotas. Por lo tanto, reduzca la potencia gradualmente, pero no la establezca en el umbral en el que funciona el dispositivo, ya que bajo ciertas condiciones la señal puede debilitarse aún más, lo que, nuevamente, provocará el apagado de algunas computadoras remotas. Capítulo 16Configurar una red en Windows XP Como ha demostrado la práctica, el sistema operativo Microsoft Windows XP se utiliza con mucha más frecuencia que otros sistemas operativos. Buena seguridad y tolerancia a fallas, facilidad de uso, amplias capacidades y mucho más: a los usuarios les gusta todo esto. Debido a que este sistema operativo se utiliza para redes, usted debe conocer y poder instalar y configurar protocolos, servicios, etc. También debe poder crear, conectarse y utilizar recursos compartidos. Conectarse a un dominio o grupo de trabajoEl primer paso es configurar los ajustes de su red utilizando la información de dirección IP de su red y su grupo de trabajo o nombre(s) de dominio. Para comenzar, configure un dominio o grupo de trabajo Al hacer clic derecho en el icono Mi PC y seleccionar Propiedades en el menú que aparece, se abrirá la ventana de propiedades del sistema (Fig. 16.1), que contiene varias pestañas.  Arroz. 16.1. Contenido de la pestaña Nombre de la computadora Nos interesa la pestaña Nombre de la computadora, donde en el campo Descripción puede cambiar la descripción de la computadora, que se mostrará en la ventana del Explorador junto al nombre de la computadora en la red. Hay dos formas de conectar una computadora a un dominio o grupo de trabajo: simple y compleja. Al mismo tiempo, la forma sencilla es adecuada para usuarios que ya se han encontrado con este tipo de acción más de una vez. La ruta compleja está repleta de pasos bastante confusos y palabras incomprensibles, por lo que los usuarios novatos a menudo prefieren la ruta de configuración simple. Por otro lado, si ya tienes todos los datos necesarios para registrarte online, entonces es mejor elegir la primera opción, ya que es más comprensible. En la pestaña Nombre de la computadora, haga clic en el botón Cambiar; se abrirá una ventana (Fig. 16.2), en la que deberá especificar los datos necesarios.  Arroz. 16.2. Especifique el nombre del dominio o grupo Entonces, si hay un dominio en la red, deberá indicar que la computadora es miembro del dominio e ingresar el nombre del dominio. De lo contrario, debe indicar que la computadora pertenece a un grupo de trabajo y especificar el nombre del grupo. Sin embargo, en primer lugar, si es necesario, debe cambiar el nombre de la computadora bajo la cual será visible en la red. Si se usa sistema de dominio, luego de hacer clic en el botón Aceptar, aparecerá una ventana pidiéndole que ingrese el nombre de usuario y la contraseña de acceso del usuario que tiene derecho a conectarse al dominio (Fig. 16.3). Esto significa que este usuario ya debe estar registrado en Directorio Activo. Si aún no estás registrado, puedes conectarte al dominio usando cualquier otro cuenta, por ejemplo, solicite este servicio a su administrador de red.  Arroz. 16.3. Conectándose al dominio Si los datos ingresados son correctos, en unos segundos se encontrará en el dominio, como lo indica el mensaje correspondiente (Fig. 16.4).  Arroz. 16.4. Conexión exitosa al dominio de red Si se conecta a un grupo de trabajo, no aparecerán ventanas adicionales y, como resultado, aparecerá un mensaje indicando que se ha conectado al grupo con el nombre especificado. Para iniciar sesión completamente en un dominio o grupo, debe reiniciar la computadora, lo que se indicará mediante un mensaje en la parte inferior de la ventana (ver Fig. 16.1). Configurar el protocolo y comprobar la comunicación.Al configurar una conexión a un dominio o grupo, estás preparando tu computadora para unirse a un grupo de trabajo en red, pero nada más. Si la red tiene un direccionamiento estático, no podrá iniciar sesión en ella ni trabajar por completo. Para hacer esto, deberá configurar adicionalmente el protocolo IP. En primer lugar, debe abrir la ventana de propiedades de conexión de red, para lo cual debe hacer clic derecho en el icono de Entorno de red ubicado en el Escritorio y seleccionar Propiedades en el menú que aparece; aparecerá una ventana con una lista de conexiones de red ( Figura 16.5).  Arroz. 16.5. Lista de conexiones de red

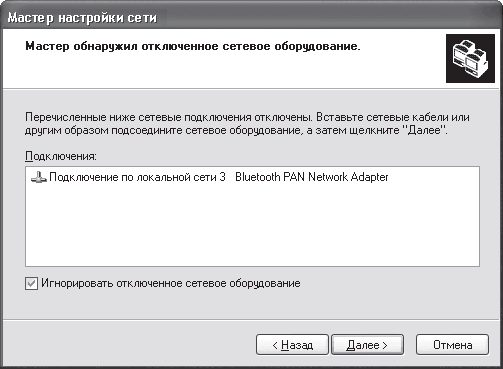

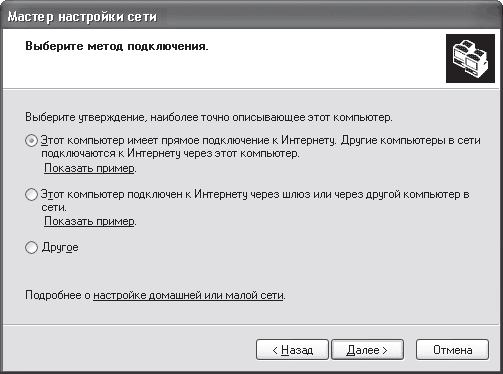

La cantidad de conexiones de red puede variar dependiendo de cómo se conectó la computadora a la red u otra computadora. Por ejemplo, las conexiones de red se crean automáticamente si se conecta un adaptador Bluetooth, se utiliza el acceso a Internet a través de un módem o el usuario se conecta a otra computadora mediante cualquier tipo de conexión. Por lo tanto, no se sorprenda si, al abrir la ventana Conexiones de red, ve varias conexiones de red, incluidas las inactivas.

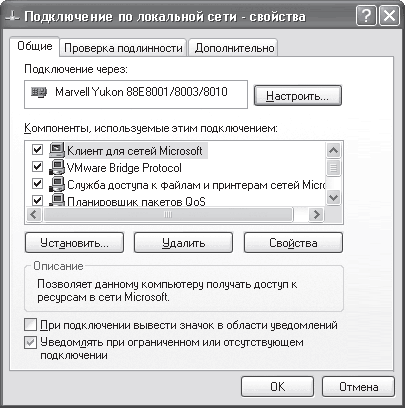

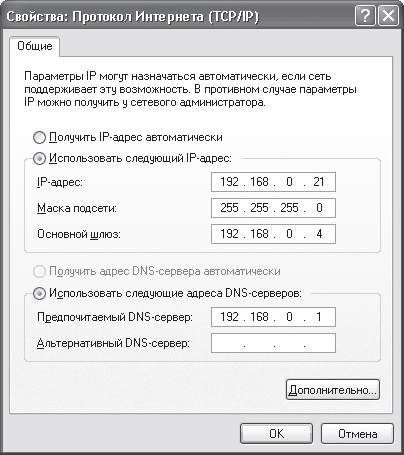

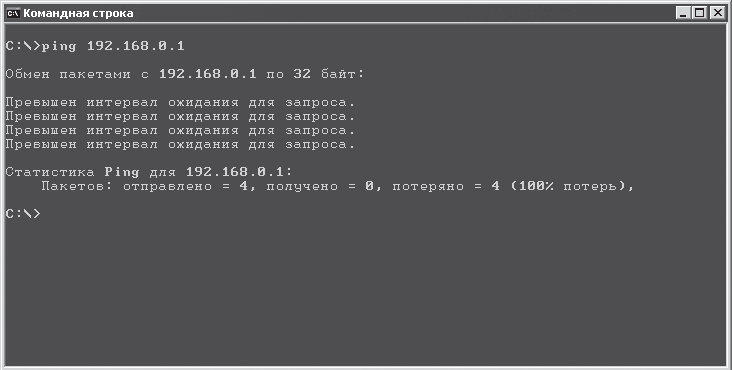

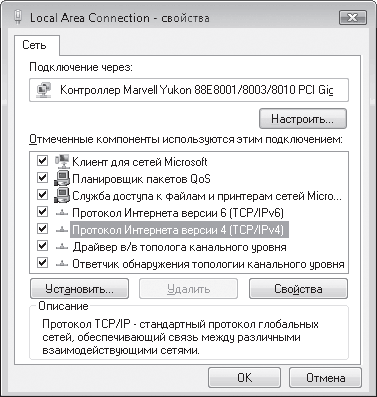

Si hace clic derecho en una conexión de red activa y selecciona Propiedades en el menú que aparece, se abrirá una ventana de propiedades de esta conexión(Figura 16.6).  Arroz. 16.6. Propiedades de la conexión de red seleccionada Para configurar el protocolo IP, debe buscarlo (Protocolo de Internet (TCP/IP)) en la lista entre otros protocolos y servicios de conexión y hacer doble clic en él o hacer clic en el botón Propiedades; se abrirá la ventana de propiedades del protocolo (Fig. 16.7).  Arroz. 16.7. Configurar la dirección IP, máscara de subred y otros parámetros Para ingresar la dirección IP y la máscara de subred, use los campos Dirección IP y Máscara de subred. Si hay un servidor DNS configurado en la red, entonces debe configurar el interruptor en la posición Usar las siguientes direcciones de servidor DNS e ingresar la dirección IP del servidor DNS en el campo Servidor DNS preferido. Si un servidor DHCP está configurado en una red con un dominio y las direcciones se emiten automáticamente, entonces debe configurar el interruptor en la posición Obtener una dirección IP automáticamente. En principio, la configuración del protocolo se puede realizar aquí, ya que es suficiente para el funcionamiento normal en una red local. Si es necesario, también puede agregar direcciones de puerta de enlace (enrutador), si las hay, lo que le permitirá acceder a segmentos de red con diferentes direcciones. Para hacer esto, use el botón Avanzado e ingrese las direcciones IP requeridas usando el botón Agregar. Después de conectar su computadora a la red y configurar los ajustes de red, es posible que después de reiniciar la computadora no pueda conectarse a ella. Esto podría deberse a un error de configuración de la red o a un error físico de la red, como un cable mal engarzado, un cable roto, un puerto defectuoso en un concentrador o conmutador, etc. La forma más sencilla de comprobar la conectividad es utilizar utilidad del sistema silbido. En primer lugar, debe abrir el símbolo del sistema yendo a Inicio > Todos los programas > Accesorios > Línea de comando y escribiendo lo siguiente en la línea: ping 192.168.0.1 (Fig. 16.8).  Arroz. 16.8. Ejecución exitosa del comando

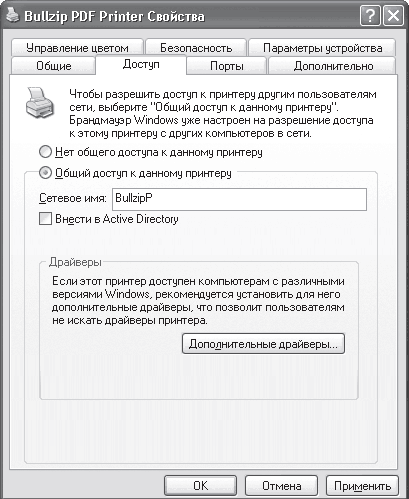

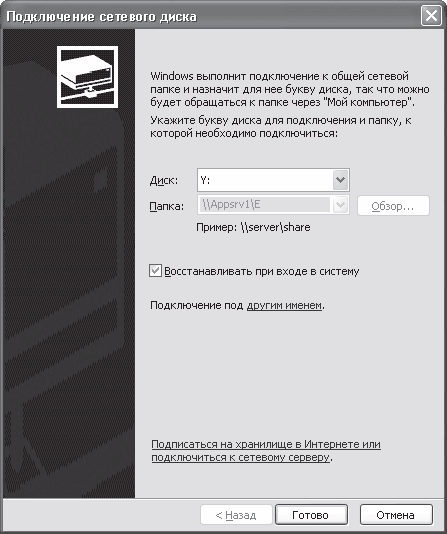

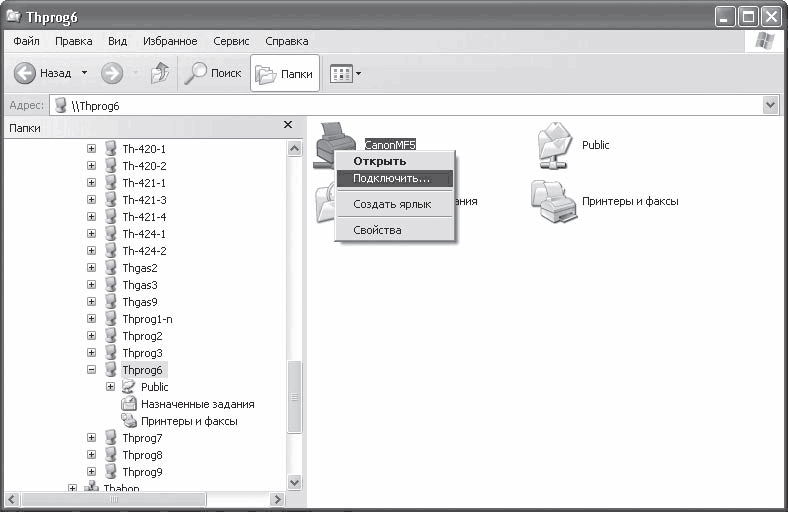

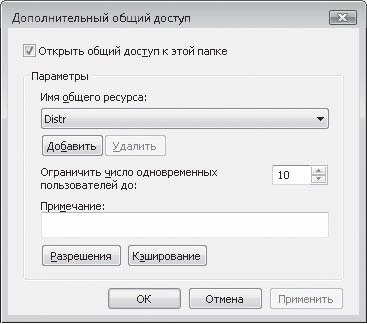

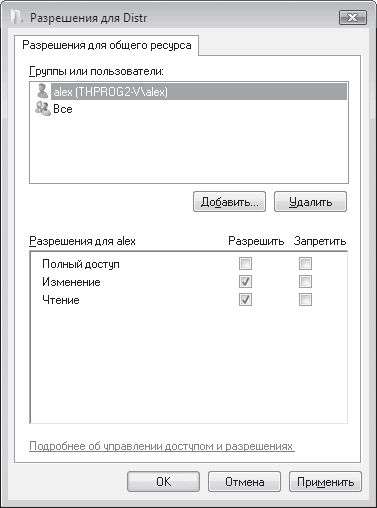

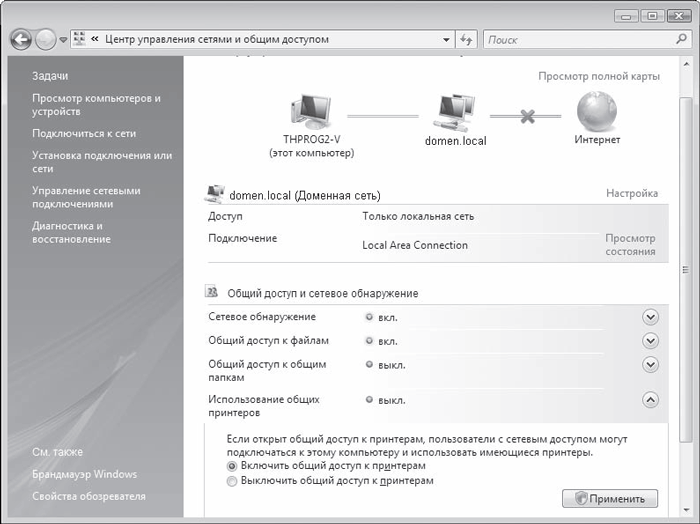

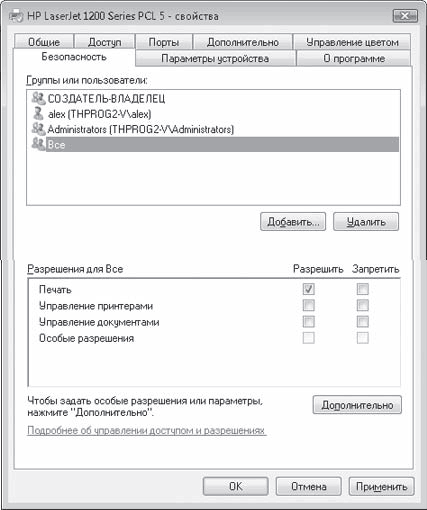

Si existe una conexión física con la dirección especificada, es decir, el cable no está dañado y el equipo funciona correctamente, entonces el resultado será positivo. De forma predeterminada, el programa envía solo cuatro paquetes a la dirección IP especificada, lo cual es suficiente para verificar la conexión. Si hay una conexión, el tiempo de respuesta en este ejemplo es inferior a 1 ms. También es posible que este indicador fluctúe dentro de un amplio rango. Esto significa que existe una conexión, pero está lejos de ser la más estable y rápida, lo que, a su vez, significa que la longitud del segmento es demasiado larga o hay colisiones en la red. En este caso, puede intentar conectar el cable a un puerto diferente en el concentrador o conmutador. Si no hay conexión con el dispositivo especificado, el resultado será negativo (Fig. 16.9).  Arroz. 16.9. La ejecución del comando falló En este caso, debe verificar lo siguiente: Dirección IP; Máscara de subred; Grupo de trabajo o dominio; Instalación correcta de la tarjeta de red (use el Administrador de dispositivos); Si tarjeta LAN no integrado, luego contacte en la ranura con el adaptador o puerto (si se utiliza un adaptador USB); El adaptador está funcionando (el indicador de conexión en el panel trasero debe estar encendido); Correcto engarzado de conectores en el cable; El estado de todos los puertos utilizados para conectar la computadora. Acceso a recursos de archivosIndependientemente del tipo de red que tenga (peer-to-peer o basada en servidor), tarde o temprano necesitará configurar el acceso compartido a algunas carpetas de su disco duro. Por supuesto, si la red está basada en un servidor, es mejor recurrir a la ayuda de un servidor de archivos. Sin embargo, si carga los archivos necesarios a servidor de archivos Si no funciona o es imposible, tendrás que configurar el acceso compartido al ordenador. Para que los recursos de archivos de la computadora estén disponibles públicamente, Windows XP tiene un servicio especial que se inicia automáticamente cuando se instala una tarjeta de red. Todo lo que necesita saber es crear correctamente un recurso y configurar los derechos de acceso. En primer lugar, abra una ventana del Explorador. En el sistema Windows XP, el acceso compartido se establece por separado para cada carpeta, por lo que debe decidir inmediatamente qué carpetas deben ser "destrozadas" por los usuarios de la red. Seleccionando la carpeta a la que desea enviar uso común, debe hacer clic derecho sobre él y seleccionar Compartir y Seguridad en el menú que aparece; se abrirá una ventana que contiene varias pestañas. Para controlar el acceso, utilice la pestaña Acceso. Dependiendo de si estás conectado a un dominio o no, el contenido de esta pestaña puede variar. Consideremos ambos casos. Sin usar un dominio(Figura 16.10). Arroz. 16.10. Configurar el acceso a un recurso de archivo en una red sin dominio Para controlar el acceso a la red, utilice el panel Seguridad y uso compartido de red. Para compartir una carpeta, debe seleccionar la casilla de verificación Compartir esta carpeta. Si el recurso debe ser modificable, asegúrese de marcar la casilla Permitir modificación de archivos a través de la red. Luego de presionar el botón 0K, el sistema operativo comenzará a cambiar los derechos de acceso a la carpeta, lo que se indicará con la aparición de una pequeña ventana con contenido animado. Usando un dominio(Figura 16.11).  Arroz. 16.11. Configurar el acceso a un recurso de archivo en una red con un dominio En la pestaña Acceso, que está abierta de forma predeterminada, debe configurar el interruptor en la posición Compartir esta carpeta y especificar los derechos de acceso a este recurso haciendo clic en el botón Permisos. De forma predeterminada, el acceso a la carpeta está abierto a todos los usuarios con los mismos derechos: solo lectura (Fig. 16.12).  Arroz. 16.12. Lista de usuarios con acceso al recurso Si está satisfecho con esto, no necesita realizar ninguna acción adicional. Si desea configurar diferentes permisos para usuarios individuales, haga clic en el botón Agregar; se abrirá la ventana para agregar usuarios desde el dominio (consulte el Capítulo 14, sección "Configuración del acceso a los recursos de archivos", Fig. 14.29). Para cancelar el uso compartido de un recurso, en las ventanas de acceso a recursos de archivos (ver Fig. 16.10 y Fig. 16.11), debe desmarcar la opción Compartir esta carpeta y configurar el interruptor en Cancelar compartir esta carpeta, respectivamente. De manera similar, puede configurar el acceso compartido a cualquier cantidad de carpetas. Acceso a impresorasA menudo alguien necesita imprimir información, pero no tiene una impresora a mano. Si está conectado a la red y tiene una impresora, puede ser un verdadero salvavidas si la comparte con otras personas. Además, no es difícil hacerlo. Lo principal es no exagerar con los permisos de impresión. En primer lugar, debe ejecutar el comando Inicio > Panel de control, hacer clic en el icono Impresoras y faxes, hacer clic derecho en la impresora y seleccionar Compartir en el menú que aparece (Fig. 16.13); se abrirá una ventana con varias pestañas.  Arroz. 16.13. Pestaña de acceso en la ventana de propiedades de la impresora Para configurar el acceso a la impresora, utilice la pestaña Acceso, cuyo contenido también puede diferir dependiendo de si está conectado a un dominio. Entonces, si no se utiliza el sistema de dominio, simplemente marque la casilla de verificación Compartir impresora y especifique su nombre. Si la red utiliza un dominio, entonces debe configurar el interruptor en Compartir acceso con esta impresora e ingrese el nombre bajo el cual se mostrará esta impresora en el entorno de red. También puede especificar que la información de la impresora se agregue a Active Directory seleccionando la casilla de verificación Agregar a Active Directory.