Bagian situs

Pilihan Editor:

- Kloning iPhone: alasan dan analog yang ada

- Cara mengatur dan mengatur pengingat di iPhone Cara mengatur pengingat di iPhone 8

- Cara memasukkan akun pribadi personel militer tanpa registrasi - instruksi

- Pintu masuk pribadi ke kantor prajurit militer tanpa registrasi, dengan nomor pribadi

- Perangkat komputer pribadi

- Cara mematikan kamera di laptop Cara mengaktifkan atau menonaktifkan riwayat kontrol suara

- Cara menentukan kartu suara mana yang terpasang di komputer Anda

- Daftar Hitam untuk Android

- Cara menemukan driver untuk komputer dengan konfigurasi khusus

- Bagaimana cara menghapus Avast sepenuhnya dari komputer Anda?

Periklanan

| Keamanan informasi jaringan akses jarak jauh |

|

Akses jarak jauh memungkinkan Anda untuk menggunakan sumber daya komputer lain yang terletak pada jarak yang sangat jauh dan tidak ada cara untuk menghubungkannya ke jaringan lokal menggunakan kabel. Dalam hal ini, Anda dapat membuat jaringan jarak jauh. Jaringan jarak jauh dibuat dengan menghubungkan dua komputer melalui jaringan telepon. Dalam hal ini, salah satu komputer dapat terhubung ke jaringan lokal. Organisasi seperti itu akses jarak jauh memungkinkan, misalnya, untuk terhubung dari komputer di rumah ke komputer di kantor. Tentu saja kedua komputer yang terhubung harus dilengkapi dengan modem. Komputer tempat produksinya koneksi jarak jauh, disebut server. Itu harus dikonfigurasi secara khusus. Jika, misalnya, server jaringan jarak jauh terhubung ke jaringan lokal, maka dimungkinkan untuk memastikan bahwa pengguna jarak jauh memiliki akses tidak hanya ke sumber daya server, tetapi juga ke sumber daya seluruh jaringan lokal, dan juga dapat menyediakan sumber dayanya untuk semua pengguna jaringan. Jadi, untuk membuat jaringan jarak jauh, Anda perlu mengkonfigurasi satu komputer sebagai server. 1. Atur akses ke sumber daya yang akan tersedia untuk pengguna jarak jauh. Prosedur ini dijelaskan secara rinci dalam Bagian. "Organisasi akses ke perangkat logis." 2. Penting untuk menginstal program untuk bekerja dengan jaringan jarak jauh - Server Jaringan Dial-Up, yang disertakan dalam paket perangkat lunak Microsoft Plus! 3. Masuk ke program Akses Jaringan Dial-up (Mulai | Program | Aksesori | Akses Jaringan Dial-Up). 4. Pada menu Connections, pilih perintah Remote Access Server. 5. Pilih tombol radio Izinkan akses pemanggil, setelah itu server akan menjawab panggilan masuk dan memberikan akses ke sumber daya jaringan kepada pengguna jarak jauh. Sumber daya ini akan disediakan seolah-olah komputer terhubung ke jaringan lokal. Jika perlu, Anda dapat mengatur kata sandi untuk masuk ke jaringan. Anda juga dapat menghubungi server dan menggunakan sumber dayanya menggunakan program Akses Jaringan Jarak Jauh. 1. Anda harus memilih perintah Koneksi baru di menu Koneksi, di mana Anda harus menentukan nama koneksi, nomor telepon server dan kata sandi untuk masuk ke jaringan. 2. Setelah ini, ikon baru untuk menghubungkan ke server akan muncul di jendela Remote Network Access. 3. Anda perlu memindahkan penunjuk ke ikon ini dan mengklik dua kali tombol mouse. Jendela Pengaturan Koneksi muncul. 4. Kemudian hidupkan modem dan klik tombol Connect. Setelah ini, modem akan menghubungi server, yang memungkinkan Anda masuk ke jaringan jarak jauh. Setelah itu Anda dapat menggunakan semua kemampuan jaringan yang dijelaskan di atas untuk jaringan lokal. Satu-satunya kelemahan dan perbedaan antara jaringan jarak jauh dan jaringan lokal adalah jaringan Ethernet- ini adalah kecepatan akses, yang dibatasi oleh kemampuan kecepatan modem dan keluaran jaringan telepon. Akses jarak jauh memungkinkan Anda untuk menggunakan sumber daya komputer lain yang terletak pada jarak yang sangat jauh dan tidak ada cara untuk menghubungkannya ke jaringan lokal menggunakan kabel. Dalam hal ini, Anda dapat membuat jaringan jarak jauh. Jaringan jarak jauh dibuat dengan menghubungkan dua komputer melalui jaringan telepon. Dalam hal ini, salah satu komputer dapat terhubung ke jaringan lokal. Organisasi akses jarak jauh ini memungkinkan, misalnya, dari komputer di rumah untuk terhubung ke komputer di kantor. Tentu saja kedua komputer yang terhubung harus dilengkapi dengan modem. Komputer tempat koneksi jarak jauh dibuat disebut server. Itu harus dikonfigurasi secara khusus. Jika, misalnya, server jaringan jarak jauh terhubung ke jaringan lokal, maka dimungkinkan untuk memastikan bahwa pengguna jarak jauh memiliki akses tidak hanya ke sumber daya server, tetapi juga ke sumber daya seluruh jaringan lokal, dan juga dapat menyediakan sumber dayanya untuk semua pengguna jaringan. Jadi, untuk membuat jaringan jarak jauh, Anda perlu mengkonfigurasi satu komputer sebagai server.1. Atur akses ke sumber daya yang akan tersedia untuk pengguna jarak jauh. Prosedur ini dijelaskan secara rinci dalam Bagian. "Organisasi akses ke perangkat logis." 2. Penting untuk menginstal program untuk bekerja dengan jaringan jarak jauh - Server Jaringan Dial-Up, yang disertakan dalam paket perangkat lunak Microsoft Plus! 3. Masuk ke program Akses Jaringan Dial-up (Mulai | Program | Aksesori | Akses Jaringan Dial-Up). 4. Pada menu Connections, pilih perintah Remote Access Server. 5. Pilih tombol radio Izinkan akses pemanggil, setelah itu server akan menjawab panggilan masuk dan memberikan akses ke sumber daya jaringan kepada pengguna jarak jauh. Sumber daya ini akan disediakan seolah-olah komputer terhubung ke jaringan lokal. Jika perlu, Anda dapat mengatur kata sandi untuk masuk ke jaringan. Anda juga dapat menghubungi server dan menggunakan sumber dayanya menggunakan program Akses Jaringan Jarak Jauh.1. Anda harus memilih perintah Koneksi baru di menu Koneksi, di mana Anda harus menentukan nama koneksi, nomor telepon server dan kata sandi untuk masuk ke jaringan. 2. Setelah ini, ikon baru untuk menghubungkan ke server akan muncul di jendela Remote Network Access. 3. Anda perlu memindahkan penunjuk ke ikon ini dan mengklik dua kali tombol mouse. Jendela Pengaturan Koneksi muncul. 4. Kemudian hidupkan modem dan klik tombol Connect. Setelah ini, modem akan menghubungi server, yang memungkinkan Anda masuk ke jaringan jarak jauh. Setelah itu Anda dapat menggunakan semua kemampuan jaringan yang dijelaskan di atas untuk jaringan lokal.Satu-satunya kelemahan dan perbedaan antara jaringan jarak jauh dan jaringan Ethernet lokal adalah kecepatan akses, yang dibatasi oleh kemampuan kecepatan modem dan bandwidth jaringan telepon. SD Ryabko

Akses jarak jauh: apa masalah keamanannya?DI DALAM dunia modern jumlahnya berkembang pesat pengguna seluler sistem informasi dan “informasi pekerja rumahan.” Tren ini tercermin bahkan dalam linguistik – dalam penggunaan teknis dalam bahasa Inggris Neologisme telecommuter dan teleworker telah menjadi mapan. Pada saat yang sama, saat ini sumber daya komunikasi akses jarak jauh telah tersedia secara luas. Jika 5-10 tahun yang lalu pengguna jarak jauh hanya dapat menggunakan modem dial-up (yang masih merupakan alat yang umum dan murah), saat ini GPRS, xDSL hampir ada di mana-mana, dan area jangkauan layanan telepon seluler 3G berkembang pesat, menggabungkan kecepatan transfer data yang tinggi dan keandalan saluran serta harga yang sangat wajar. Jika masalah komunikasi saat ini telah teratasi, maka masalah keamanan informasi pengguna jarak jauh akan mengemuka. Apa kekhususan akses jarak jauh dari sudut pandang keamanan informasi? Apa perbedaan tugas melindungi pengguna jarak jauh dengan tugas melindungi pengguna “internal”? jaringan perusahaan? Keterpencilan tempat kerja pengguna eksternal, dibandingkan dengan tempat kerja kantor lokal, menimbulkan tiga faktor ancaman tambahan:

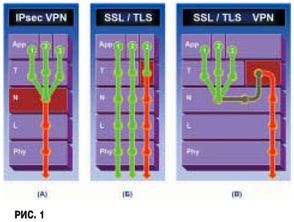

Timbul pertanyaan: sejauh mana pengaruh faktor-faktor negatif tersebut dapat dinetralisir? Menurut pendapat saya, teknologi modern Sistem perlindungan informasi memungkinkan tingkat keamanan yang hampir sama untuk tempat kerja jarak jauh seperti di kantor lokal. Prinsip-prinsip untuk membangun solusi yang aman diuraikan dalam artikel ini. Akses jarak jauh: memilih teknologi keamanan dasarSaat ini, di bidang keamanan akses jarak jauh, teknologi keamanan tingkat jaringan (IPsec) dan transportasi (SSL/TLS) bersaing cukup ketat. Untuk memperjelas esensi perbedaan antara solusi-solusi ini, perlu diperkenalkan beberapa klasifikasi. Pada Gambar. Gambar 1 menunjukkan tiga arsitektur sistem yang berbeda secara mendasar:

Sedangkan untuk protokol komunikasi, solusi IPSec lebih fleksibel dan lebih kompleks baik dalam implementasi maupun pengoperasian. Dalam arsitektur IPSec (Gbr. 1, a): lalu lintas aplikasi ditransmisikan ke lapisan jaringan dalam bentuk paket, paket dicegat, dienkripsi, dan ditandatangani. Protokol khusus, Internet Key Exchange, IKE, menangani manajemen kunci dan negosiasi kebijakan keamanan. Perusahaan konsultan The Burton group dalam salah satu laporan analitisnya menyatakan bahwa solusi VPN didasarkan pada protokol IPsec untuk sistem dengan persyaratan keamanan yang lebih tinggi, mereka lebih disukai daripada SSL/TLS VPN. Adapun skema “klasik” untuk menggunakan protokol SSL/TLS (Gbr. 1, b), ini sama sekali bukan VPN. Menurut salah satu glosarium IETF terbaru, VPN adalah “suatu metode penggunaan jaringan publik atau pribadi sedemikian rupa sehingga pengguna VPN dipisahkan dari pengguna lain dan dapat berinteraksi satu sama lain seolah-olah mereka berada dalam satu jaringan tertutup." Solusi SSL/TLS klasik tidak memenuhi definisi ini. Ini memastikan integritas dan kerahasiaan satu koneksi transportasi (lalu lintas aplikasi 3 pada Gambar 1, b). Aplikasi lain (1 dan 2 pada Gambar 1, b) mengirimkan lalu lintas terbuka, dan tidak ada yang mengontrol akses ke port "tidak terenkripsi" mereka. Kurangnya penutupan lingkaran keamanan komputer di SSL/TLS selalu membuat saya bingung... Namun solusi ini memiliki “ceruk ekologis” tersendiri yang praktis tidak kompetitif. Dalam sistem keamanan akses jarak jauh massal (non-perusahaan), di mana kami tidak dapat menginstal klien VPN “kami” untuk setiap pengguna, tidak ada alternatif selain browser Web yang mendukung koneksi SSL atau TLS. Oleh karena itu, e-commerce, sistem akses pribadi ke sumber daya perbankan, dan sistem lain dengan armada pengguna yang besar dan tidak terkendali dibangun sesuai dengan skema browser Web - koneksi SSL/TLS yang aman - portal. IPsec, di sisi lain, adalah arsitektur yang mencakup fungsionalitas VPN secara komprehensif. Di sini, lalu lintas semua aplikasi, yang dikirimkan oleh mereka melalui port transport “mereka”, berubah menjadi paket IP, yang dienkripsi, ditandatangani, dan disalurkan melalui jaringan yang tidak tepercaya. Dengan kebijakan keamanan IPsec yang “mengisolasi”, ketika lalu lintas IP terbuka sepenuhnya dilindungi, akses ke jaringan diberikan kepada lingkaran pemilik kunci rahasia yang ditentukan secara ketat. Tidak mungkin bagi orang luar untuk menembus “baju besi” ini. Teknologi SSL/TLS VPN (Gbr. 1, c) relatif tersebar luas baru-baru ini, sekitar 5 tahun yang lalu. Motivasi pembuatan produk VPN berbasis protokol transport adalah gagasan untuk menciptakan solusi VPN yang lebih sederhana dan lebih murah untuk dioperasikan. Namun, di sini, seperti yang sering terjadi dalam plot “mereka menginginkan yang terbaik”, muncul nuansa. Solusinya telah “menyebar” ke dalam dua arsitektur yang sangat berbeda: “VPN semu” dan “VPN jujur”, yang sifatnya sangat berbeda.

Peramban Web sederhana bertindak sebagai klien VPN dalam “VPN semu”. Gerbang keamanan di perimeter eksternal jaringan perusahaan adalah server Web aman yang “menunjukkan” kepada klien VPN sumber daya jaringan yang dilindunginya dalam bentuk sumber daya Web. Pada saat yang sama, sumber daya yang dilindungi tidak harus berupa halaman Web. Ini bisa berupa sistem file, bahkan obrolan, suara, dan video. Untuk membuat sumber daya ini tersedia melalui browser, server proxy ditempatkan “di belakang” server Web, menerjemahkan sumber daya ini ke HTTP dan sebaliknya. Apa keindahan dari solusi seperti itu? Faktanya adalah Anda tidak memerlukan apa pun untuk membangun VPN di sisi klien. Ada browser di setiap mesin. SSL atau TLS tersedia di hampir semua browser. Sertifikat (kunci) tidak diperlukan: SSL dan TLS dapat menghasilkan kunci sesi sementara dengan cepat. Pengguna dapat diautentikasi nanti, dilindungi oleh kunci sesi, misalnya menggunakan kata sandi. Apa kelemahan utamanya? Ada dua di antaranya.

Kini kekhawatiran para analis dari The Burton group, yang merekomendasikan IPsec untuk melindungi sumber daya penting, menjadi lebih jelas - tidak ada pengecualian. Menyadari kekurangan ini, industri SSL/TLS VPN menjadi lebih kompleks dalam arsitekturnya, menawarkan VPN yang "adil". Contoh paling mencolok dari solusi semacam itu adalah proyek OpenVPN yang dikembangkan dengan sempurna (http://openvpn.net) yang dijelaskan dalam beberapa buku. Arsitektur solusi ini (dan serupa) dapat dipahami dari diagram pada Gambar. 1, c. Lalu lintas aplikasi (seluruhnya atau sebagian) dikemas ke dalam protokol transport terbuka, kemudian ke dalam paket IP, yang dicegat dan dienkapsulasi ulang menjadi protokol lapisan transport menggunakan keamanan SSL atau TLS. Apa yang kita dapatkan sebagai hasilnya? VPN "jujur" berfitur lengkap, sangat mirip dengan solusi IPsec. Namun, harga dari solusi ini adalah kebutuhan untuk menginstal klien VPN. Tidak ada jalan keluar - browser tidak dapat mencegat dan mengemas paket IP ke dalam protokol transport... Apa keuntungan dari SSL/TLS VPN yang "jujur"? Pengembang produk teknologi ini mengatakan ini "jauh lebih ringan" dibandingkan IPsec. Saya akan mengatakan "agak lebih mudah" - dan itu berlebihan:

Faktanya, menginstal dan mengkonfigurasi klien VPN dianggap sebagai kesulitan utama dalam mengimplementasikan IPsec di armada besar pengguna jarak jauh. Dimana "kelegaan" itu? Ada sedikit kelegaan dalam kesederhanaan protokol dan kebijakan keamanan. Ada sedikit keringanan dalam hal harga: Produk SSL/TLS VPN agak lebih murah. Namun di sisi lain, kemampuan teknis produk tersebut lebih sempit. Produk produsen yang berbeda(karena sifat enkapsulasi paket yang tidak standar dalam protokol transport) secara praktis tidak kompatibel, yang tidak dapat dikatakan tentang produk IPsec... Apa yang dimaksud dengan "residu kering"? Teknologi apa yang sebaiknya dipilih oleh pelanggan yang tertarik untuk membangun sistem akses jarak jauh yang aman? Jawaban atas pertanyaan ini secara implisit dinyatakan di atas:

Bagian berikut - tentang cara membangun solusi - secara teoritis berlaku, kecuali dinyatakan lain, untuk solusi VPN "jujur". Akses Jarak Jauh: Masalah Praktis dalam Desain Arsitektur VPNBagaimana cara memperhitungkan risiko “faktor manusia”? Saat saya sedang mengerjakan karya mendasar “Cisco SAFE: IPsec VPNs in depth” saya terkejut oleh satu kalimat: “Dapatkah organisasi Anda memercayai VPN seperti halnya saluran WAN khusus?<...>Cisco dan sebagian besar pelanggan berasumsi bahwa saluran VPN kurang mendapat kepercayaan." Bagaimana ini mungkin? Para penulis menganggap enkripsi menggunakan kunci 128-bit dan tanda tangan digital sebagai perlindungan yang kurang dapat diandalkan dibandingkan saluran terbuka di luar area yang dikontrol. organisasi?! Kedengarannya agak aneh untuk dikatakan. Namun setelah membaca ulang teks tersebut dengan cermat, saya menyadari apa yang hilang dalam frasa ini: “Cisco dan sebagian besar pelanggan berasumsi bahwa saluran VPN [dioperasikan dengan nyata, tidak termotivasi, mungkin tidak memenuhi syarat, dan di beberapa bagian benar-benar berbahaya. pengguna] kurang mendapat kepercayaan." Faktanya adalah bahwa jaringan akses jarak jauh sering kali dicirikan oleh dua ciri: dimensi tinggi dan heterogenitas armada pengguna. Oleh karena itu, ketika membangun jaringan akses jarak jauh yang besar, hal-hal berikut harus diutamakan:

Di sini setiap orang bebas melakukan apa pun yang mereka inginkan, tetapi kami biasanya memberikan rekomendasi yang jelas: kebijakan keamanan jaringan akses jarak jauh perusahaan yang aman harus selalu didasarkan pada asumsi bahwa pengguna tidak mengetahui bidang keamanan informasi dan, mungkin , berpotensi tidak setia. Itu sebabnya:

Untung, sarana teknis Sistem perlindungan informasi dari banyak produsen memungkinkan penerapan prinsip-prinsip ini. Biarkan pengguna “di dalam LAN” Seperti disebutkan di atas, solusi VPN yang “jujur” memungkinkan kita untuk “memperluas” jaringan lokal kita ke area terpencil. Atau, yang setara, “mendudukkan” pengguna jarak jauh secara virtual di jaringan lokal kantor. Dua kemudahan mengikuti fungsi ini:

Skema umum ini dapat diterapkan secara berbeda pada produk dari produsen berbeda. Anda dapat “mengundang” pengguna jarak jauh ke dalam VPN perusahaan menggunakan:

Desain keamanan jaringan hierarkis

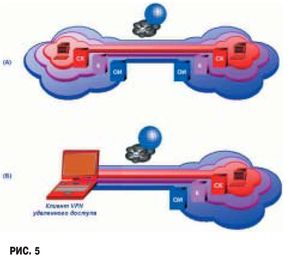

Struktur sistem Informasi Namun, hal ini bisa saja sewenang-wenang. Namun, baik dari segi kesederhanaan pemahaman kebijakan keamanan dan logika pengoperasian sistem, solusi teknis sering kali tampak menarik, di mana sirkuit pemrosesan aset informasi terbuka mencakup sirkuit pemrosesan. informasi rahasia, dan di dalam sirkuit pemrosesan informasi rahasia terdapat sirkuit pemrosesan informasi yang sangat rahasia (Gbr. 4). Dalam kaitannya dengan tugas keamanan informasi, hal ini disebut “prinsip eselonisasi sarana keamanan informasi”. Menariknya, kebijakan keamanan VPN sangat cocok untuk membangun sistem berlapis tersebut.

Membangun VPN hierarkis dan "bersarang" dalam skenario internetworking tidaklah sulit. Dalam kebijakan keamanan yang paling sederhana, gateway VPN di perimeter luar harus mengenkripsi lalu lintas di perimeter dalam, tanpa terlalu memikirkan data apa yang sedang dikirim dan apakah data tersebut sudah dienkripsi dalam perimeter yang lebih rahasia (Gbr. 5, a). Namun, dengan akses pengguna jarak jauh, segalanya tidak sesederhana itu. Pertimbangkan pengguna jarak jauh yang perlu mengakses jaringan terbuka ke sumber daya perimeter internal yang paling rahasia. Dalam hal ini, klien VPN pengguna jarak jauh harus membuat terowongan VPN bersarang secara seri dengan gateway loop luar ("OI"), gateway loop rahasia ("K") dan gateway loop sangat rahasia ("SK", Gbr. 5 , B). Solusi VPN yang baik harus mampu membangun sistem terowongan VPN bersarang yang asimetris. Namun, desain "VPN bersarang" yang ditunjukkan pada Gambar. 5, sering menimbulkan sejumlah pertanyaan:

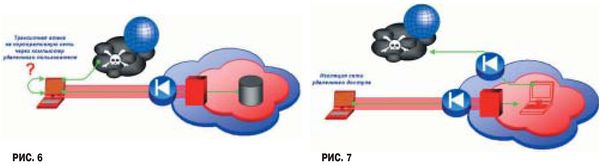

Jawaban atas pertanyaan-pertanyaan ini tidak sepenuhnya jelas. Teori tinggi mengatakan bahwa kita harus, sejauh mungkin, menyediakan enkripsi ujung ke ujung lalu lintas. Artinya, memasang alat enkripsi sedekat mungkin dengan sumber daya rahasia dan mengecualikan titik enkripsi ulang (pemrosesan terbuka) lalu lintas di sepanjang jalur distribusinya. Ini berarti bahwa dalam VPN bersarang pada Gambar. 5, masuk akal untuk memastikan, pertama-tama, enkripsi lalu lintas pada sirkuit pemrosesan informasi dengan cap “sangat rahasia” pada gateway “SK”. Namun apa yang akan diberikan oleh enkripsi kedua dari lalu lintas “sangat rahasia” di perimeter pemrosesan informasi rahasia (Gateway “K”) dalam hal perlindungan? Secara teori, enkripsi tambahan menyediakan perlindungan tambahan. Dalam praktiknya, lalu lintas sudah dienkripsi menurut GOST 28147 dengan kunci 256-bit. Enkripsi ulang akan meningkatkan panjang kunci efektif kami menjadi sekitar 512 bit. Namun mengapa kita memerlukan ini jika enkripsi dengan hanya kunci 256-bit sudah memberi kita kekuatan lebih dari cukup untuk melindungi sirkuit yang “sangat rahasia”? Jawaban pragmatis terhadap pertanyaan ini adalah: tidak perlu meningkatkan kekuatan perlindungan kriptografi menggunakan metode enkripsi kedua. Namun, pembangunan lapisan VPN tingkat kedua (dan lainnya, jika perlu) dapat dibenarkan dengan pertimbangan kemudahan pengoperasian sistem. "Kebebasan akses" dari pengguna jarak jauh Isu terpenting berikutnya dalam desain jaringan akses jarak jauh adalah masalah akses pengguna ke Internet. Karya Cisco yang telah dikutip membahas arsitektur terowongan terpisah di mana pengguna dapat mengakses jaringan perusahaan dan Internet secara bersamaan. Bahaya dari desain ini adalah bahwa pengguna, setelah tertular virus dan kotoran lain seperti spyware di Internet, dapat menjadi agen serangan transit di jaringan perusahaan (Gbr. 6). Untuk menghindari ancaman seperti itu, kolega dari Cisco merekomendasikan penggunaan langkah-langkah keamanan tambahan: antivirus (hari ini kita harus menambahkan anti-spyware di sini), firewall pribadi di komputer klien, dan kontrol keamanan yang ditingkatkan (IDS) pada konsentrator akses. Misalnya, perangkat perimeter tradisional - firewall. Kebijakan keamanan firewall cukup mudah ditemukan dengan mengamati lalu lintas yang melewatinya secara pasif atau memindai secara aktif port terbuka. Setelah mengetahui kebijakan keamanan firewall, saya dapat dengan mudah memasukkan paket tidak sah ke jaringan perusahaan. VPN sepenuhnya menghilangkan kemungkinan ini. Hanya paket yang dikeluarkan oleh pemilik kunci privat yang akan melewati gateway keamanan. Tidak mungkin untuk “menebaknya”, jadi orang asing tidak akan pernah memasuki jaringan Anda. Disarankan untuk hanya menggunakan kebijakan VPN isolasi pada segmen akses jarak jauh, yang menurutnya pengguna jarak jauh hanya dapat mengakses jaringan perusahaan dan tidak di tempat lain. Sekilas, pendekatan ini menimbulkan sejumlah pertanyaan. Yang pertama adalah: bagaimana jika pengguna jarak jauh memerlukan akses Internet? Jawabannya sederhana: meneruskan pengguna jarak jauh Anda melalui saluran aman ke jaringan perusahaan, dan kemudian melepaskan pengguna jarak jauh ke Internet “secara umum”, menerapkan langkah-langkah perlindungan yang sama seperti untuk pengguna lokal biasa jaringan komputer kantor (Gbr. 7). Solusi ini memberikan dua keuntungan utama:

Kerugian dari skema ini adalah biaya komunikasi tambahan, karena lalu lintas pengguna jarak jauh melewati Internet dua kali: dalam bentuk terlindung dan terbuka. Namun, lalu lintas pengguna jarak jauh biasanya mewakili porsi yang relatif kecil dari keseluruhan biaya komunikasi perusahaan. Internet itu murah, dan harga dua kali lipat lalu lintas Internet untuk pengguna jarak jauh tampaknya merupakan harga yang wajar untuk dibayar demi keamanan jaringan perusahaan yang tinggi. Pertanyaan lain yang sering ditanyakan sehubungan dengan rangkaian yang ditunjukkan pada Gambar. 7 - apakah sistem di mana semua pengguna jarak jauh “terikat” pada satu konsentrator akses tunggal cukup dapat diandalkan?

Jawabannya sederhana saja: keandalan dapat disesuaikan dengan kebutuhan pelanggan. Pertama, konsentrator VPN akses jarak jauh mudah mubazir, dan sesuai dengan skema N+1 dengan penyeimbangan beban. Kedua, jika jaringan Anda terdistribusi secara regional, maka tidak ada yang menghentikan Anda untuk memasang konsentrator akses di 2-3 kota. Karena harga lalu lintas di dalam negeri secara praktis tidak bergantung pada apakah Anda terhubung ke gerbang keamanan di Moskow, St. Petersburg, atau Vladivostok, berikan pengguna kesempatan untuk masuk ke jaringan perusahaan melalui beberapa konsentrator akses regional. Dan Anda akan menerima keandalan pada tingkat ketahanan terhadap bencana hampir tanpa biaya tambahan. AutentikasiSolusi VPN modern menawarkan beragam alat otentikasi pengguna jarak jauh: simetris Kunci rahasia(kata sandi), alat otentikasi kata sandi satu kali, sertifikat X.509, serta kombinasi alat otentikasi ini dengan media penyimpanan perangkat keras untuk kunci rahasia. Solusi yang tercantum mungkin sedikit berbeda dalam hal keamanan, namun parameter kekuatan keamanan (seperti panjang kata sandi/kunci) dapat disesuaikan. Hal ini mengarah pada fakta bahwa kekuatan perlindungan dalam pengertian kriptografi tidak lagi menjadi kriteria praktis untuk memilih solusi teknis. Kriteria praktis yang paling penting adalah pertanyaan-pertanyaan berikut: 1) harga dan 2) kemudahan penggunaan. Berdasarkan kriteria ini, untuk mengatur otentikasi dalam VPN akses jarak jauh, kami dapat merekomendasikan sertifikat X.509 yang terpasang pada klien VPN atau sistem operasi sebagai solusi anggaran rendah yang skalabel dan cukup nyaman. Jika anggaran sistem memungkinkan dukungan perangkat keras untuk otentikasi pengguna, solusinya harus dipilih berdasarkan kriteria kompatibilitas dengan infrastruktur otentikasi perusahaan yang ada. Jika sudah menggunakan otentikasi kata sandi satu kali (misalnya, SecurID dari RSA), maka masuk akal untuk memilihnya dalam kombinasi dengan kunci simetris grup atau sertifikat. Sebagai alternatif, kami dapat merekomendasikan pembawa kunci perangkat keras - token yang mirip dengan yang diproduksi oleh Aladdin. Perangkat ini tahan terhadap kerusakan, tidak mengekspor kunci rahasia, memiliki kode PIN dengan jumlah upaya masuk yang terbatas, dan sangat mudah digunakan. Ada juga perangkat gabungan yang menggabungkan generator kata sandi satu kali token dan perangkat keras. Perangkat semacam itu dapat menjadi sarana otentikasi multifaktor untuk seluruh aplikasi vertikal: untuk otentikasi saat masuk ke sistem operasi, untuk VPN, untuk integrasi dengan aplikasi yang menggunakan tanda tangan digital elektronik. Manajemen konfigurasiDalam jaringan akses jarak jauh, tugas perlindungan untuk waktu yang lama terbatas pada mengautentikasi pengguna jarak jauh, memastikan kerahasiaan dan integritas lalu lintasnya. Namun, ini tidak cukup. Kami dapat yakin bahwa hanya pengguna yang berwenang yang mengakses jaringan. Kami yakin lalu lintas mereka aman. Namun kita tidak dapat memastikan bahwa komputer mereka “steril” dan ketika mereka bergabung dengan jaringan tersebut, mereka tidak akan memasukkan kotoran apa pun ke dalamnya. Manajemen konfigurasi diperlukan. Teknologi ini muncul sekitar dua tahun lalu. Cisco Systems mengusulkan ideologi Network Admission Control (NAC). Inti dari NAC adalah ketika perangkat jarak jauh diizinkan masuk ke jaringan, konfigurasinya diperiksa kepatuhannya terhadap persyaratan kebijakan keamanan perusahaan. Misalnya, pengguna jarak jauh mungkin memerlukan seperangkat alat perlindungan tertentu, pembaruan basis data anti-virus yang tepat waktu, aktivitas, atau, sebaliknya, melarang aplikasi tertentu. Jika konfigurasi tempat kerja pengguna jarak jauh tidak memenuhi persyaratan kebijakan perusahaan, ia tidak mendapatkan akses ke jaringan perusahaan atau hanya memperoleh akses ke zona karantina, di mana ia dapat “menertibkan dirinya”: misalnya, unduh pembaruan yang diperlukan, melakukan pemindaian anti-virus dan lain-lain. Teknologi ini telah tersebar luas dan saat ini didukung oleh banyak produsen. perangkat lunak dan alat keamanan informasi. RingkasanRuang lingkup artikel ini tidak memungkinkan kami menganalisis rincian skenario untuk membangun akses jarak jauh VPN perusahaan. Oleh karena itu, sebagai kesimpulan, masuk akal untuk mencantumkan prinsip-prinsip dasar, yang berikut ini tidak akan Anda “lewatkan” ketika mengembangkan sistem tertentu:

Dengan mengikuti prinsip-prinsip ini secara konsisten, Anda dapat memastikan bahwa jaringan akses jarak jauh Anda memiliki tingkat keamanan yang sama dengan jaringan kantor Anda. literatur

1 halaman 10. Saat ini buku ini tidak tersedia di situs Cisco. Saya berasumsi - karena pembaruan standar IPSec. Buku ini ditulis untuk arsitektur IPsec RFC 2401 dan tidak diperbarui untuk arsitektur RFC 4301 yang baru. Sayangnya, karya tersebut memberikan panduan menarik tentang desain VPN yang tidak ketinggalan jaman saat dirilis. versi baru protokol. Mengirimkan karya bagus Anda ke basis pengetahuan itu sederhana. Gunakan formulir di bawah iniPelajar, mahasiswa pascasarjana, ilmuwan muda yang menggunakan basis pengetahuan dalam studi dan pekerjaan mereka akan sangat berterima kasih kepada Anda. Dokumen serupaPenggunaan kunci elektronik sebagai sarana otentikasi pengguna. Analisis metode identifikasi dan otentikasi dalam hal teknologi yang digunakan di dalamnya. Instalasi dan konfigurasi alat otentikasi "Rutoken", manajemen driver. tugas kursus, ditambahkan 01/11/2013 Properti dan mode implementasi akses jarak jauh. Organisasi akses jarak jauh. Integrasi akses jarak jauh ke intranet perusahaan. Menginstal alat klien akses jarak jauh untuk Windows. Sebuah utilitas yang bekerja dalam arsitektur client-server. tugas kursus, ditambahkan 17/12/2011 Konsep dasar keamanan komputer, perlindungan terhadap virus komputer dan akses tidak sah, perlindungan informasi selama akses jarak jauh. Kaspersky Anti-Virus: perlindungan skala penuh Surel, otomatisasi penuh perlindungan virus. abstrak, ditambahkan 01/08/2011 Arsitektur tujuh lapis, protokol dan standar dasar jaringan komputer. Jenis metode perlindungan perangkat lunak dan perangkat keras-perangkat lunak: enkripsi data, perlindungan terhadap virus komputer, akses tidak sah, informasi selama akses jarak jauh. tes, ditambahkan 12/07/2014 Penyusunan usulan penerapan otentikasi biometrik pengguna jaringan komputer linier. Esensi dan karakteristik metode otentikasi pengguna statis dan dinamis. Metode penghapusan ancaman, parameter layanan perlindungan. tugas kursus, ditambahkan 25/04/2014 Pengembangan jaringan lokal kabel dan akses jarak jauh ke jaringan ini menggunakan jaringan nirkabel(Wi-Fi), koneksinya satu sama lain. Perhitungan waktu penyelesaian ganda jaringan (PDV). Menyiapkan workstation, akses jarak jauh, server. tugas kursus, ditambahkan 10/11/2010 Pengembangan modul otentikasi plug-in sebagai sarana otentikasi pengguna. Modul Linux-PAM disertakan Distribusi Linux. Prinsip operasi, administrasi, keterbatasan waktu dan sumber daya. Ikhtisar plugin otentikasi. tugas kursus, ditambahkan 29/01/2011 Ketentuan umum Akses jarak jauh adalah konsep yang sangat luas yang mencakup berbagai jenis dan pilihan interaksi komputer, jaringan, dan aplikasi. Ada sejumlah besar skema interaksi yang dapat disebut akses jarak jauh, namun disatukan oleh penggunaan saluran global atau jaringan global saat berinteraksi. Selain itu, akses jarak jauh biasanya dicirikan oleh interaksi asimetris, yaitu di satu sisi terdapat jaringan besar pusat atau komputer pusat, dan di sisi lain terdapat terminal jarak jauh, komputer, atau jaringan kecil terpisah yang harus mendapatkan akses ke sumber informasi dari jaringan pusat. Selama satu atau dua tahun terakhir, jumlah perusahaan dengan jaringan perusahaan yang tersebar secara geografis telah meningkat secara signifikan. Oleh karena itu, skalabilitas dan dukungan yang baik untuk sejumlah besar klien jarak jauh sangat penting untuk alat akses jarak jauh modern. Tren utama dalam pengembangan alat kendali jarak jauhStandardisasi. Baru-baru ini, untuk kendali jarak jauh jaringan perusahaan menggunakan solusi berpemilik, yang ditandai dengan penggunaan protokol transfer data mereka sendiri jaringan telepon dan memiliki metode autentikasi untuk pengguna jarak jauh, serta dengan cara yang orisinal penyediaan sumber daya jaringan pusat. Tentu saja, hal ini menyebabkan masalah tertentu ketika diperlukan untuk “menggabungkan” dua jaringan yang sebelumnya memiliki konfigurasi alat manajemen jaringan yang berbeda, dan ketika melatih spesialis, dan dalam situasi lain. Saat ini, semakin banyak komponen standar yang bekerja dalam sistem kontrol: protokol transfer data PPP; seperangkat alat otentikasi “gentleman’s set” - menggunakan sistem Kerberos, Novell NDS atau MicrosoftDirectoryServices; penyediaan sumber informasi kepada pengguna jarak jauh menggunakan layanan WWW atau layanan yang sama yang beroperasi di jaringan lokal. Proses ini memfasilitasi interaksi server akses jarak jauh dengan klien dan sistem operasi jaringan yang berjalan di jaringan lokal. Meskipun standardisasi penuh masih jauh dari tujuan (seperti biasa, hal ini lebih merupakan tujuan), namun situasinya telah berubah secara dramatis selama beberapa tahun terakhir. Peningkatan kecepatan akses. Upaya utama operator jasa telekomunikasi saat ini ditujukan untuk mengatasi batasan 56,2 Kbit/s yang diberlakukan oleh modem analog untuk pengguna massal. Selain itu, transmisi informasi melalui Internet, secara halus, tidak aman. Oleh karena itu, pilihan ideal adalah membuat virtual jaringan pribadi- VPN (Anda dapat membaca tentang teknologi ini di ComputerPress No. 5 "2001). Kami tidak akan membahas secara rinci masalah koneksi fisik pengguna atau subnet; kami akan mempertimbangkannya hanya pada tingkat minimum. Menghubungkan jaringan perusahaan ke Internet dibenarkan jika Anda memerlukan akses ke layanan yang relevan. Sebaiknya gunakan Internet sebagai media transmisi data hanya jika metode lain tidak tersedia dan ketika pertimbangan finansial lebih besar daripada persyaratan keandalan dan keamanan. Salah satu masalah administrasi jarak jauh yang paling banyak dibicarakan adalah keamanan. Jika Anda mengizinkan kemungkinan kendali jarak jauh jaringan Anda, maka teknologi apa pun yang Anda gunakan, akan ada sejumlah masalah terkait dengan memastikan keamanan informasi yang dikirimkan melalui jaringan. Dalam kasus apa hal ini bisa berbahaya?Kami telah berulang kali menulis tentang pentingnya memastikan keamanan saat mengirimkan informasi melalui jaringan bersama. Seperti yang ditunjukkan oleh praktik, kasus peretasan jaringan masih cukup umum terjadi. Mari kita ulangi sekali lagi bahaya apa yang dapat mengancam jaringan pribadi ketika menggunakan teknologi transmisi data tertentu. Pertama-tama, ini adalah intersepsi informasi selama transmisi. Alat enkripsi dapat membantu dalam hal ini; alat ini hanya memecahkan sebagian masalah, karena alat ini terutama berlaku untuk transfer surat dan file. Solusi yang memungkinkan Anda mengenkripsi informasi secara real time dengan kecepatan yang dapat diterima (misalnya, saat bekerja secara langsung dengan database jarak jauh atau server file) masih tidak dapat diakses dan mahal. Tentu saja ada cara untuk melindungi terhadap akses tidak sah ke jaringan - Firewall. Namun, hal ini tidak boleh dianggap sebagai obat mujarab - pikirkan tentang virus dan program anti-virus. Pertahanan apa pun bisa dipatahkan, terutama jika informasi yang diperoleh sebanding dengan biaya peretasan. Oleh karena itu, Internet dapat direkomendasikan sebagai basis untuk sistem yang memerlukan keandalan dan privasi hanya sebagai upaya terakhir dan dengan menggunakan semua tindakan keamanan, termasuk firewall, enkripsi saluran, dan VPN. Selain itu, kita tidak boleh melupakan faktor manusia - tentang karyawan “di dalam” dan “di luar” jaringan perusahaan. Tapi ini adalah topik untuk artikel terpisah. Perhatikan bahwa untuk mengatur akses jarak jauh, Anda dapat menggunakan teknologi X.25 dan Frame Relay, yang memberikan sejumlah peluang yang sangat menarik. Masalah akses tidak sah juga dapat diselesaikan dengan cukup efektif dengan menggunakan jaringan itu sendiri. Saat ini, terdapat alat enkripsi yang dirancang khusus untuk jaringan X.25 dan Frame Relay dan memungkinkannya beroperasi pada kecepatan yang cukup tinggi. Peralatan tersebut diproduksi oleh Racal, Cylink, Siemens. Ada juga pembangunan dalam negeri yang dibuat di bawah naungan FAPSI. Tentu saja, ada perkembangan jaringan berdasarkan protokol IP, yang telah berulang kali kami tulis di artikel tentang keamanan. Skema manajemen jaringan jarak jauhSekarang mari beralih ke skema manajemen jaringan jarak jauh. Pada Gambar. Gambar 1 menunjukkan skema akses jarak jauh utama, berbeda dalam jenis sistem yang berinteraksi: 1 - “terminal-komputer”; 2 - “komputer-ke-komputer”; 3 - "jaringan komputer"; 4 - “jaringan-ke-jaringan”. Tiga jenis akses jarak jauh yang pertama sering digabungkan dengan konsep akses individual, dan skema akses jaringan-ke-situs terkadang dibagi menjadi dua kelas - ROBO (RegionalOffice/BranchOffice) dan SOHO (SmallOffice/HomeOffice). Kelas ROBO sesuai dengan kasus menghubungkan jaringan berukuran sedang ke jaringan pusat - jaringan divisi regional suatu perusahaan, dan kelas SOHO - dengan kasus akses jarak jauh ke jaringan kantor kecil dan jaringan rumah. Tempat khusus di antara semua jenis akses jarak jauh ke komputer ditempati oleh metode di mana pengguna dapat bekerja dari jarak jauh dengan komputer dengan cara yang sama seolah-olah dia mengendalikannya menggunakan terminal yang terhubung secara lokal. Dalam mode ini, dia dapat menjalankan program di komputer jarak jauh dan melihat hasil eksekusinya. Dalam hal ini, metode akses ini biasanya dibagi menjadi akses terminal dan kendali jarak jauh. Meskipun mereka dekat mode operasi, tetapi dalam deskripsi produk akses jarak jauh, tidak lazim untuk menggabungkannya ke dalam satu kelas. Biasanya, akses terminal dipahami sebagai mode simbolis operasi pengguna dengan sistem operasi multi-pengguna jarak jauh - UNIX, VAXVMS, IBM mainframe OS. Kelas kendali jarak jauh mencakup program untuk meniru layar grafis OS komputer pribadi- pertama-tama berbeda Versi Windows, dan baru-baru ini kelas ini mencakup sistem Linux, Solaris, dll. Banyak produsen sistem operasi telah memasukkan sarana tumpukan protokol mereka untuk akses pengguna terminal ke komputer melalui jaringan. Alat-alat ini memungkinkan pengguna yang bekerja pada komputer yang terhubung ke jaringan untuk mengubah layar monitor mereka menjadi emulator terminal komputer lain yang juga terhubung ke jaringan. Alat yang paling populer dari jenis ini adalah protokol telnet dari tumpukan TCP/IP, yang muncul sebagai bagian dari sistem operasi UNIX dan sejak itu terkait erat dengannya. Tidak seperti sistem akses terminal, yang mengubah komputer pengguna menjadi emulator layar komputer pusat, sarana yang mendukung mode node jarak jauh menjadikan mesin pemanggil sebagai tautan lengkap di jaringan lokal. Hal ini dicapai karena komputer jarak jauh menjalankan tumpukan protokol yang sama dengan komputer di jaringan lokal pusat, dengan pengecualian protokol tautan dan lapisan fisik. Pada level ini, bukan Ethernet tradisional atau Cincin Token protokol modem berfungsi ( lapisan fisik) dan protokol tautan point-to-point seperti SLIP, HDLC dan PPP. Protokol ini digunakan untuk mengirimkan paket jaringan dan protokol lainnya melalui jaringan telepon. tingkat atas. Dengan demikian, komunikasi penuh antara node jarak jauh dengan node lain di jaringan dilakukan. Layanan node jarak jauh menyediakan koneksi transport ke jaringan lokal, sehingga node jarak jauh dapat menggunakan semua layanan yang tersedia klien lokal jaringan, misalnya layanan file NetWare, layanan telnet atau X-Window UNIX OS, administrasi Windows NT. Kesulitan terbesar disebabkan oleh manajemen jarak jauh dari sistem operasi desktop populer keluarga Windows, OS/2, dll. Hal ini disebabkan oleh fakta bahwa tidak ada sistem ini protokol standar emulasi terminal mirip dengan telnet atau X-Window untuk UNIX atau LAT untuk VAXVMS. Selain itu, sistem operasi ini adalah yang paling familiar bagi pengguna akhir, dan dia akan sangat nyaman menggunakan grafis yang familiar antarmuka Windows saat mengelola host jarak jauh. Oleh karena itu, sisa artikel ini akan dikhususkan untuk alat manajemen jarak jauh yang dibangun dalam sistem operasi keluarga UNIX, Windows dan NetWare, serta yang dibuat oleh perusahaan pengembang pihak ketiga. Alat administrasi jarak jauh yang dibangun ke dalam sistem operasikeluarga UNIXUNIX dapat disebut sebagai sistem operasi yang cocok untuk tugas-tugas administrasi sistem dan jaringan, tetapi jauh lebih buruk untuk aplikasi perkantoran. Karena kita berbicara tentang sistem administrasi jarak jauh, dan bukan sistem desktop, kita dapat mengatakan bahwa berkat layanan telnet, setiap pengguna yang memenuhi syarat dapat mengelola jaringan dari mana saja di dunia dengan meluncurkan terminal jarak jauh di komputer mereka. Satu-satunya kelemahan serius dari pendekatan ini adalah tingginya persyaratan untuk kualifikasi administrator: ia harus fasih dalam bidang utilitas garis komando. Tentu saja, administrator yang tidak berpengalaman mengalami kesulitan besar, dan pengguna biasa panik saat melihat layar hitam dengan kursor baris perintah berkedip. Baru-baru ini, situasi ini telah berubah menjadi lebih baik - aplikasi client-server telah muncul yang memungkinkan administrasi jarak jauh sistem UNIX/Linux dalam mode grafis. Contohnya adalah VNC Server untuk Suse Linux. Aplikasi-aplikasi ini layak menjadi topik artikel tersendiri. Sekarang mari kita fokus pada telnet. Ini adalah salah satu standar, di mana terdapat tiga lusin hingga satu setengah ribu materi resmi yang direkomendasikan di jaringan, yang disebut RFC (Request For Comments). Awalnya, telnet berarti triad yang terdiri dari: antarmuka pengguna telnet, proses telnet, dan protokol telnet. Triad ini memberikan deskripsi dan implementasi terminal jaringan untuk mengakses sumber daya pada komputer jarak jauh. Telnet dibangun sebagai protokol aplikasi melalui protokol transport protokol TCP. Ketika koneksi telnet dibuat, program yang menjalankan perangkat terminal sebenarnya dan proses layanan program menggunakan Network Virtual Terminal (NVT), deskripsi standar dari kemampuan perangkat terminal fisik nyata yang paling banyak digunakan, untuk bertukar informasi. NVT memungkinkan Anda untuk mendeskripsikan dan mengubah metode input dan output informasi ke dalam bentuk standar. Program terminal (pengguna) dan proses (server) yang bekerja dengannya mengubah karakteristik perangkat fisik menjadi spesifikasi NVT, yang memungkinkan untuk memastikan prinsip kompatibilitas perangkat dengan kemampuan berbeda. Karakteristik dialog ditentukan oleh perangkat yang kurang mampu. Prinsip opsi atau perintah kontrak memungkinkan kita untuk menyepakati kemampuan menampilkan informasi pada perangkat terminal. NVT adalah kumpulan parameter minimum yang diperlukan yang memungkinkan perangkat paling kuno sekalipun untuk bekerja melalui telnet. Perangkat modern yang digunakan sebenarnya memiliki kemampuan keluaran informasi yang jauh lebih besar, dan prinsip perintah yang dinegosiasikan memungkinkan untuk menggunakan kemampuan ini. Interaksi melalui protokol telnet bersifat simetris, yang memungkinkan program pengguna dan program server berpindah tempat selama satu sesi. Hal ini secara mendasar membedakan interaksi dalam telnet dari skema client-server tradisional. Jika kita berbicara tentang pertukaran informasi antara dua program terminal dalam mode “terminal-ke-terminal”, maka masing-masing pihak dapat memulai perubahan dalam prinsip penyajian informasi, dan pada saat yang sama fitur lain dari telnet protokol diwujudkan di sini. Protokol tersebut tidak menggunakan prinsip “permintaan-pengakuan”, tetapi prinsip “tindakan langsung”. Artinya, jika program terminal ingin memperluas kemungkinan penyajian informasi, maka program tersebut melakukannya (misalnya, menyisipkan ke dalam arus informasi Urutan Esc), dan jika sebagai tanggapannya menerima informasi dalam representasi baru, maka ini menunjukkan upaya yang berhasil, jika tidak maka akan kembali ke standar NVT. Namun, Telnet memiliki kelemahan yang cukup serius – masalah keamanan. Jika Anda mengizinkan koneksi telnet jarak jauh ke port di server Anda, maka Anda perlu memberikan perhatian khusus pada fakta bahwa orang yang terhubung ke mesin berinteraksi dengan salah satu program daemon. Ia tidak memiliki hak untuk membaca/menulis informasi dan tidak teridentifikasi sistem UNIX(Anda tidak dapat mendeteksinya dengan perintah who), tetapi ia dapat memberikan perintah ke daemon ini dan, dengan menggunakan kesalahan dalam program atau konfigurasi, mendapatkan akses ke informasi yang disimpan di server. keluarga WindowsKompleksitas administrasi server Windows NT dari jarak jauh selalu menjadi tugas yang membuat frustrasi bagi administrator sistem yang menghadapi tugas tersebut. Dan meskipun yang paling berpengalaman telah menguasai trik seperti menggunakan RCMD (Remote Command Service, RCMD.EXE) yang dikombinasikan dengan program regini atau regedit, tetap saja administrasi jarak jauh Windows NT sangat berbeda dari versi lokalnya. Dalam hal ini, perlu menguasai alat khusus, karena sistem operasi komputer pribadi selalu terkait erat dengan keyboard dan layar lokal. Faktanya, hingga saat ini, sebagian besar komputer pribadi tidak terhubung ke jaringan sehingga tidak perlu berinteraksi dengan keyboard atau monitor lain. Kesenjangan ini diisi oleh sejumlah produk dari pengembang pihak ketiga yang akan dibahas di bawah ini. Namun ada juga beberapa paket untuk mengelola sistem desktop berbasis Windows yang dibuat oleh pengembang Microsoft. Salah satunya adalah Systems Management Server (SMS) 2.0 (Gbr. 2), yang terintegrasi erat dengan DBMS Microsoft SQL Server dan program Crystal Reports serta memiliki kemampuan yang luas dalam hal pengelolaan informasi. Selain itu, kemampuan merencanakan proses pemeliharaan database di SMS sangat menarik. Seperti yang Anda harapkan, area pemecahan masalah Windows sangat bagus. Di antara kekurangan SMS saat ini adalah sebagai berikut: tidak ada dukungan untuk menginstal driver printer; fungsi pemblokiran konfigurasi perangkat lunak pada komputer klien tidak termasuk dalam konsol paket; Tidak ada alat perlindungan virus bawaan. Jika Anda hanya perlu mendapatkan akses terminal komputer remot dan Anda sudah familiar dengan cara kerja telnet pada sistem UNIX, akan lebih mudah menggunakan produk seperti server telnet yang terpasang pada Windows 2000 Professional. Secara default, menjalankan server telnet dinonaktifkan karena risiko keamanan yang jelas. Untuk memulai layanan ini, gunakan perintah: net start telnet Jika Anda memiliki klien telnet dan server memiliki alamat IP tetap, Anda dapat membuka jendela baris perintah di server dari mana saja dan mengontrol server dari jarak jauh menggunakan perintah telnet standar dari mana saja di dunia. keluarga NetWareUntuk mengelola workstation, sistem operasi NetWare 5 menyertakan paket Z.E.N. bekerja (Zero Effort Networking, - bekerja di jaringan tanpa usaha). Meskipun jaringan tanpa biaya tidak memungkinkan, Z.E.N. works membuatnya lebih mudah untuk mengelola beberapa stasiun klien dari jarak jauh. Membandingkan Z.E.N. bekerja 2.0 dengan versi sebelumnya, tidak ada salahnya untuk memperhatikan banyak hal fitur tambahan versi terbaru, misalnya: distribusi aplikasi tergantung pada pemenuhan kondisi tertentu, inventarisasi perangkat lunak stasiun kerja dan pengendalian penggunaannya, pembuatan laporan. Untuk memudahkan manajemen pekerja tabel Windows paket Z.E.N. works terintegrasi erat dengan layanan direktori NDS. Paket ini juga cocok untuk didistribusikan secara geografis pusat layanan, yang servernya dapat menyimpan salinan partisi NDS. Dengan instalasi Z.E.N. berfungsi, Anda memiliki opsi berikut:

Namun, meski memiliki banyak kelebihan, Z.E.N. Works juga memiliki beberapa kelemahan, misalnya: tidak ada cara untuk secara otomatis membuat prosedur untuk menghapus instalasi aplikasi yang diinstal, dan fungsi kontrol penggunaan aplikasi tidak mencakup aplikasi lokal, sehingga tidak mungkin untuk mengontrol peluncuran game dan program lain yang tidak diinginkan di stasiun kerja. Perangkat lunak pihak ketigaSistem UNIX/Linux pada awalnya diadaptasi kendali jarak jauh. Kebetulan mesin UNIX pertama adalah komputer mini yang mahal port serial banyak terminal yang terhubung. Bahkan saat ini, ketika UNIX memiliki antarmuka grafis, pengaturan sesi komunikasi tetap sederhana pada mesin jarak jauh atau lokal (asalkan pengguna memiliki hak untuk memulai sesi dengan tuan rumah jarak jauh). Jadi, jika untuk mengontrol komputer Linux yang berlokasi di negara lain Anda hanya perlu menyambungkannya menggunakan program telnet, maka untuk mengatasi masalah yang sama dengan server NT Anda harus melakukan perjalanan ke negara tersebut. Karena hal ini biasanya tidak mungkin, sistem Administrator Windows NT harus dicari perangkat lunak untuk mengisi kesenjangan ini. Alat administrasi jaringan yang disediakan di sebagian besar sistem Windows cukup memadai di tingkat pengguna dan kelompok kerja. Namun, dalam hal keragaman fungsi yang didukung, produk tersebut lebih rendah dibandingkan produk dari pengembang independen. Jadi, misalnya, Windows NT Server baik untuk mengelola server dan pengguna sehubungan dengan sumber daya bersama, tetapi mengabaikan banyak tugas lain, seperti memonitor lisensi. DI DALAM Komposisi jendela NT menyertakan aplikasi pemantauan jaringan untuk memantau apakah jumlah pengguna atau koneksi di jaringan sesuai dengan jumlah lisensi yang dibeli, namun tidak dapat melakukan hal yang sama untuk aplikasi lain yang berjalan di server atau workstation. Tiga produk administrasi jaringan berikut ini menunjukkan peningkatan kemampuan NT: Norton Network Series dari Symantec, LANDesk Management Suite dari Intel, dan Desktop Management Suite (DMS) dari Veritas Software. Seri Jaringan Norton Symantec mencakup serangkaian produk seperti Norton Administrator Suite (NAS) dan Expose. Alat NAS menyediakan inventaris sumber daya perangkat lunak dan perangkat keras, distribusi perangkat lunak, kontrol penggunaan perangkat lunak berlisensi, perlindungan virus, dan manajemen konfigurasi desktop. NAS bekerja dengan berbagai platform, termasuk Windows NT Server, NetWare, Banyan's VINES dan banyak lagi. Expose melakukan pemantauan sistem secara real-time dan memperingatkan masalah pada server NetWare, NT, dan VINES. Ini mendukung konsol administratif NAS dan juga SNMP. LANDesk dari Intel dalam banyak hal mirip dengan SMS dari Microsoft, yang telah dibahas di artikel ini. Dalam prakteknya, LANDesk sebaiknya digunakan pada jaringan NetWare yang memiliki beberapa Server Windows NT, sedangkan SMS logis untuk digunakan pada jaringan NT dengan beberapa server NetWare. LANDesk menyediakan dukungan untuk DMI (Desktop Management Interface), dan juga memiliki banyak layanan lainnya, termasuk inventaris sumber daya perangkat lunak dan perangkat keras, pemantauan penggunaan perangkat lunak berlisensi, dan distribusi perangkat lunak. Selain itu, LANDesk mendukung manajemen printer workstation dan perangkat lunak antivirus Norton AntiVirus dari Symantec, yang diinstal bersama agen manajemen. Terakhir, produk ini memiliki alat pemantauan jaringan yang memungkinkan Anda memantau pola penggunaan jaringan, mendeteksi kegagalan, dan juga mengirimkan alarm ke sistem manajemen di server NetWare dan Windows NT. Layanan manajemen stasiun kerja jarak jauh digunakan untuk mengatur meja bantuan. LANDesk memiliki sistem skrip bawaan yang kuat untuk mendistribusikan perangkat lunak dan juga untuk menciptakan lingkungan pemrograman umum saat menyiapkan jaringan. Desktop Manager memungkinkan administrator jaringan untuk mengkonfigurasi lingkungan umum untuk semua workstation dari lokasi pusat. Harus dikatakan bahwa metode pencarian workstation dengan Common Base Agents yang diterapkan dalam paket memiliki kelemahan yang cukup serius. Masalahnya adalah LANDesk menggunakan pesan siaran terarah untuk menemukan stasiun kerja pada subnet tertentu, dan router yang tidak menyiarkannya antar subnet dapat mengganggu proses penemuan stasiun kerja. Secara khusus, hal ini mungkin terjadi karena administrator jaringan telah menonaktifkan fitur siaran terarah pada router. Veritas memproduksi salah satu paket manajemen sistem berfitur lengkap - DMS, yang melakukan segalanya mulai dari distribusi OS hingga kontrol penggunaan program. Distribusi aplikasi berdasarkan pemenuhan kondisi dalam paket DMS dilakukan melalui kotak dialog, bukan sekelompok permintaan. Alat manajemen informasi mencakup serangkaian templat laporan dan kueri yang dapat digunakan untuk menanyakan seluruh database produk. Selain itu, sangat bagus bahwa DMS memberi tahu administrator tentang peristiwa yang terkait dengan instalasi aplikasi melalui protokol SMTP dan SNMP. Selain mode akses ke stasiun kerja hanya dengan atau tanpa izin penggunanya, Anda dapat mengonfigurasi klien DMS sedemikian rupa sehingga mereka meminta izin pengguna, dan jika setelah beberapa waktu tidak ada jawaban, maka mereka sendiri mengizinkan kendali jarak jauh. sidang. Masalah utama ketika bekerja dengan DMS adalah kurangnya manajemen jarak jauh yang terpusat. Kontrol jumlah yang besar stasiun kerja tanpa fungsi kendali jarak jauh tidak terpikirkan, dan keberadaan kata sandi individual untuk stasiun kerja secara signifikan mempersulit proses ini. KomputerPress 7"2001 |

Populer:

Baru

- Cara mengatur dan mengatur pengingat di iPhone Cara mengatur pengingat di iPhone 8

- Cara memasukkan akun pribadi personel militer tanpa registrasi - instruksi

- Pintu masuk pribadi ke kantor prajurit militer tanpa registrasi, dengan nomor pribadi

- Perangkat komputer pribadi

- Cara mematikan kamera di laptop Cara mengaktifkan atau menonaktifkan riwayat kontrol suara

- Cara menentukan kartu suara mana yang terpasang di komputer Anda

- Daftar Hitam untuk Android

- Cara menemukan driver untuk komputer dengan konfigurasi khusus

- Bagaimana cara menghapus Avast sepenuhnya dari komputer Anda?

- Mengonversi GPT ke MBR - mengubah tata letak disk

Apa perbedaannya? Pertama-tama, harus dikatakan bahwa ketiga arsitektur tersebut menggunakan kumpulan algoritma kriptografi yang kira-kira sama dan memiliki kekuatan yang sebanding. Jadi, menurut kriteria kekuatan kriptografi, solusinya dapat dianggap kurang lebih sama.

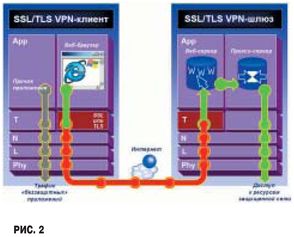

Apa perbedaannya? Pertama-tama, harus dikatakan bahwa ketiga arsitektur tersebut menggunakan kumpulan algoritma kriptografi yang kira-kira sama dan memiliki kekuatan yang sebanding. Jadi, menurut kriteria kekuatan kriptografi, solusinya dapat dianggap kurang lebih sama. Arsitektur "pseudo-VPN" ditunjukkan pada Gambar. 2.

Arsitektur "pseudo-VPN" ditunjukkan pada Gambar. 2. Kemungkinan terakhir ini perlu penjelasan singkat. Faktanya adalah bahwa semua protokol VPN menyediakan otentikasi timbal balik yang ketat terhadap mitra interaksi. Kami dapat menyatakan dengan kepastian yang signifikan secara hukum bahwa paket IPsec ini milik, katakanlah, Ivan Ivanovich Ivanov. Ketika paket IPsec tiba di gateway keamanan dan ditransmisikan ke jaringan lokal perusahaan sebagai paket IP terbuka, informasi otentikasi hilang: header IP tidak berisi bidang yang berisi informasi tentang penerbit paket. Memalukan! Namun, informasi otentikasi IPsec masih dapat dikaitkan dengan paket IP terbuka. Sejauh yang saya tahu, solusi cerdik ini pertama kali diterapkan oleh Cisco Systems pada akhir tahun 1990an. Ini diterapkan seperti ini.

Kemungkinan terakhir ini perlu penjelasan singkat. Faktanya adalah bahwa semua protokol VPN menyediakan otentikasi timbal balik yang ketat terhadap mitra interaksi. Kami dapat menyatakan dengan kepastian yang signifikan secara hukum bahwa paket IPsec ini milik, katakanlah, Ivan Ivanovich Ivanov. Ketika paket IPsec tiba di gateway keamanan dan ditransmisikan ke jaringan lokal perusahaan sebagai paket IP terbuka, informasi otentikasi hilang: header IP tidak berisi bidang yang berisi informasi tentang penerbit paket. Memalukan! Namun, informasi otentikasi IPsec masih dapat dikaitkan dengan paket IP terbuka. Sejauh yang saya tahu, solusi cerdik ini pertama kali diterapkan oleh Cisco Systems pada akhir tahun 1990an. Ini diterapkan seperti ini. Dalam beberapa kasus, pelanggan bekerja dengan aset informasi yang tingkat kerahasiaannya sangat bervariasi.

Dalam beberapa kasus, pelanggan bekerja dengan aset informasi yang tingkat kerahasiaannya sangat bervariasi. Intinya adalah setiap perimeter “superior” harus memperlakukan perimeter “bawah” sebagai lingkungan yang tidak dapat dipercaya. Oleh karena itu, sirkuit untuk memproses informasi rahasia perlu diisolasi dari “yang lebih rendah” dengan cara yang sama seperti yang kita lakukan ketika

Intinya adalah setiap perimeter “superior” harus memperlakukan perimeter “bawah” sebagai lingkungan yang tidak dapat dipercaya. Oleh karena itu, sirkuit untuk memproses informasi rahasia perlu diisolasi dari “yang lebih rendah” dengan cara yang sama seperti yang kita lakukan ketika