Bagian situs

Pilihan Editor:

- Membuat pintasan desktop untuk teman sekelas

- Jika sepatu tidak pas dengan Aliexpress: tindakan yang benar dalam hal ini Produk Aliexpress memiliki ukuran yang tepat

- Sengketa di AliExpress Bergabunglah dengan perselisihan di AliExpress

- 3 basis informasi terdistribusi

- Manajer konten - tanggung jawab, gaji, pelatihan Kerugian dan keuntungan bekerja sebagai spesialis konten

- Bagaimana cara melindungi diri Anda dari penambangan tersembunyi di browser Anda?

- Pemulihan kata sandi di Ask

- Cara menghidupkan kamera di laptop

- Mengapa musik tidak diputar di VKontakte?

- Cara menambah ukuran drive C dengan mengorbankan drive D tanpa kehilangan data

Periklanan

| Jumlah sesi terminal Windows 7 |

|

Untuk menambal versi baru (jika logika operasi bagian kode terkait tidak berubah secara signifikan), Anda perlu melakukan hal berikut: 0. Instruksi ini cocok untuk kurang lebih terpelajar, dan yang paling penting, spesialis cerdas yang tahu cara berpikir. Mereka yang terbiasa “menyalin” segala sesuatu dengan Copy/Paste sepertinya tidak akan mampu mengatasinya dan akan melontarkan “keluhan” dan “keluh kesah” tentang “banyak huruf”, “sulit” atau “tidak mudah” karena lebih banyak lagi. ketakutan dan stereotip berpikir daripada kompleksitas masalah. Ini adalah takdir mereka. Seperti diketahui, mereka yang terlahir merangkak tidak bisa terbang. Jangan biarkan dirimu kering, Anon! Minumlah Iada atau BEKERJA dan mulailah menghargai diri sendiri! 1. Unduh apa saja - berbayar atau versi gratis Hai 2. Ambil termrv.dll dari versi tertentu yang didukung - versi asli dan versi yang ditambal. Kalau belum ada yang dipatch, wajar jika diasumsikan perlu ditambal dengan patcher yang ada, jangan bodoh! Mulailah berpikir! Tempatkan semua file yang diperlukan dalam folder atau folder terpisah. Tidak perlu mencoba mengedit apa pun pada satu salinan di system32. Namun, TIDAK ADA YANG AKAN BEKERJA (catatan diblokir di system32) dan hanya domba yang melakukan ini. 3. Bandingkan versi dll yang sama yang telah ditambal dan belum ditambal dengan pembanding file biner mana pun. Paket Windows menyertakan utilitas konsol FC. Perintah “FC /b termrv.org termrv.crk > perbedaan.txt” menghasilkan keuntungan. Daftar perbedaannya, yang kecil, sekitar 20 baris, akan dikirim ke file perbedaan.txt Dalam daftar kita melihat (mengidentifikasi) 3 blok bersyarat, di mana alamatnya berada dalam satu baris. Blok pertama berukuran 2 byte di awal exe, dengan offset 140-s-something-h (dll memiliki format yang sama dengan exe, satu-satunya perbedaan adalah blok tersebut hanya berisi prosedur dan fungsi untuk panggilan eksternal - the disebut .exports, jadi Anda tidak akan bisa langsung mengeksekusinya dengan mengganti namanya menjadi exe). Data ini, offset pencarian, berakhir di header file EXE. Offset ini digunakan untuk menyimpan checksum kode-data (tanpa header), yang diperiksa Windows sebelum memulai, memastikan bahwa file tersebut tidak rusak dan tidak ada sesuatu yang mogok saat mencoba menjalankannya. Kami akan kembali lagi nanti. 3. Buka dll asli di satu jendela Hiew, yang ditambal di jendela lain (jalankan 2 salinan Hiew! Secara umum, jauh lebih nyaman menggunakan Far - dua hal, sebagai pengelola file dan dasar untuk meluncurkan "ini" Hai). Di keduanya, tekan F4 (Mode) dan pilih Decode (F3). Kita akan melihat bagian file yang dibongkar dari awal. Tidak ada yang bisa dilihat di sana, karena Hiew sedang “mencoba” membongkar judulnya berkas EXE, dan ini adalah data, bukan kode. Tidak perlu menatap ke sana, dia menunjukkan kepada Anda apa yang benar-benar normal, karena di sini Anda perlu BERPIKIR, dan bukan “meniru”! Sekali lagi kita berkumpul dan mulai berpikir, tidak perlu mencoba dengan bodoh dan benar-benar mengikuti instruksinya... 4. Di kedua Hiew (pada gilirannya, sial, menurut kami...) tekan F5 (Goto) dan lihat kolom input telah muncul di bagian atas. Di sana kita memasukkan alamat perbedaan pertama (dari BLOK KEDUA!) yang ditemukan di file perbedaan. CONTOH, di Win7SP1x86Rus ini adalah alamat di wilayah 19100h, dan di VistaSP2Eng (x86 atau x64 - xs), seperti yang saya lihat di blog penulis, ini adalah alamat di wilayah 65200h. Kita sampai pada tempat byte pertama yang dikoreksi. Data di jendela Hiew ini terlihat seperti: 5. Setelah pindah ke offset yang diinginkan di paragraf sebelumnya, kita melihat bahwa kursor (yang kecil berwarna abu-abu :)) menunjuk ke awal perintah 6-byte (di x64 mungkin ada lebih banyak byte) di sebelah kanannya instruksi cmp eax TYPE “dibongkar”, Instruksi pertama (yang tidak ditambal dengan cara apa pun, ini adalah "di atas perbedaan pertama") disebut mov - yang, permisi, adalah asosiasi pertama yang terlintas dalam pikiran dari bahasa Inggris? – benar – pindah – mis. bergerak. Argumen instruksi ada di “subkolom” kedua. eax dan edi adalah yang disebut Register 32-bit adalah sel memori tunggal dalam prosesor itu sendiri, yang dirancang untuk menyimpan data saat sedang diproses. Hampir semua register memiliki tipe yang sama, secara teoritis Anda dapat menulis apa saja di sana, asalkan cocok, tetapi beberapa di antaranya secara tradisional digunakan untuk menyimpan data tipe tertentu (agar tidak bingung), misalnya EAX, EBX , ECX, EDX digunakan secara langsung untuk "data pengguna", Selain itu, ECX secara tradisional bertindak sebagai penghitung (siklus, misalnya), dan ESI, EDI - sebagai penunjuk ke posisi tertentu saat ini dalam memori, alamat yang dapat digunakan untuk bekerja. Dan beberapa register bergantung pada perangkat keras dan "lebih baik tidak menyentuhnya" - misalnya, register IP secara otomatis berisi alamat instruksi saat ini yang dijalankan prosesor, dan jika Anda mencoba menulis beberapa data Anda di sana - variabel program Anda, maka prosesor akan dengan bodohnya mengikuti instruksi dengan alamat ini dan semuanya akan runtuh. ESP - menunjukkan tumpukan - semacam "botol" di mana orang pertama yang masuk adalah orang terakhir yang keluar (Fist In Last Out), dirancang untuk penyimpanan sementara data yang tidak sesuai dengan register, tetapi tidak ada gunanya dalam mendorongnya kembali ke memori setelah ditemukan akan segera digunakan. Untuk bekerja dengan data, biasanya byte tertentu - 8 bit, kata - 16 bit, kata panjang - 32 bit, atau kata panjang ganda 64 bit (untuk prosesor 64-bit) ditempatkan dari memori ke dalam register. Untuk bekerja dengan data pendek, Anda dapat mengakses bagian register (misalnya, eax terdiri dari ax - 16 bit terbawah dan ah dan al - bagian dari ax itu sendiri), tetapi ini di luar cakupan masalah kita. Kemudian beberapa transformasi matematis dilakukan dengan data dalam register, setelah itu hasilnya ditempatkan kembali ke memori - di sel yang sama atau sel lain atau sel lain yang dialokasikan oleh pembuat (atau kompilernya) program untuk tujuan yang sesuai. Alamat ditunjukkan dalam tanda kurung siku. Jika Anda perlu mengambil DATA dari sel memori di suatu alamat, dan bukan alamat itu sendiri, cukup tulis alamatnya dalam tanda kurung siku. Konstruksi TYPE artinya data harus diambil dari sel memori yang mempunyai alamat, yang nilainya diperoleh dengan menambahkan nilai pada register ESI + 324h. Dalam Majelis biasanya ditulis dengan lebih jelas, tetapi akan lebih mudah bagi penulis Hiew untuk menunjukkannya seperti ini, mungkin untuk kejelasan. Saat memasukkan perintah, Hiew menerima konstruksi standar seperti, seperti yang ditunjukkan di bawah ini, baik-baik saja. Secara total, kami memahami bahwa instruksi ini mengambil data (4 byte = 32 bit) di alamat dan memasukkannya ke dalam register EAX. Instruksi selanjutnya ((yang sudah ditambal) adalah CMP. Hal pertama yang terlintas di benak orang berwajah cerah yang rajin belajar bahasa Inggris di sekolah adalah membandingkan. Kita berbicara tentang perbandingan. Kalau tidak, semuanya sama saja seperti dalam instruksi sebelumnya. Alamatnya hanya tetangga Petunjuk berikut yang akan datang 2 instruksi berikutnya Instruksi selanjutnya Instruksi terakhir diberikan 6. Sekarang kita ambil termrv.dll yang ditambal di jendela Hiew lain, di alamat yang sama kita melihat instruksi apa yang ada. Perbandingan "dengan apa yang terjadi" segera menempatkan segala sesuatu pada tempatnya! Jika kami harus mencari tempat ini sendiri, kami harus melacak prosedur dll ini dengan debugger, seperti yang dilakukan pembuat tambalan, atau membongkar semuanya dengan sesuatu seperti IDA dan mempelajari dengan cermat kode yang berisi ratusan ribu instruksi. Tapi kami sudah menyiapkan segalanya! Ini seperti lelucon tentang mekanik yang memukulnya sekali dengan palu dan mobil mulai menyala, tetapi halusnya adalah dia tahu di mana harus memukul dan itu membutuhkan banyak usaha. (Hanya saja, jangan bicara tentang uang di sini - doronglah! Terutama pada malam hari libur yang menyenangkan! Bagi mereka yang suka "menghasilkan uang di Internet" ada situs khusus.) Mengapa tambalan tidak berfungsi pada semua versi berikutnya - karena alamat berubah dan kode (argumennya) sedikit berubah selama kompilasi. Hal ini menyebabkan perpindahan kode yang diperlukan di dalam EXE ke offset lain, dan jika Anda mencari berdasarkan tanda tangan (urutan byte yang ketat), pencarian mungkin tidak menemukan argumen yang telah berubah. Banyak alamat juga merupakan argumen terhadap instruksi dan perubahan kode biner tak bisa dikenali lagi, padahal esensinya masih sama... Lakukan secara manual! Anda memiliki kepala di pundak Anda, dan bukan "urutan konvolusi yang ketat"... 7. Sekarang dalam versi ASLI dari termrv.dll yang ditambal oleh patcher, Anda perlu menemukan beberapa urutan byte yang unik, dalam konteks program, DEKAT tempat yang perlu Anda patch untuk mencarinya di versi baru termrv.dll, yang ingin dipatch, tetapi patcher tidak menambalnya... 8. Sekarang Anda perlu mengambil termrv.dll dari versi yang perlu Anda patch. Kami meluncurkan salinan ketiga Hiew, membuka dll baru di dalamnya” (untuk dengan mudah beralih di antara ketiganya dan membandingkan secara visual). Kita cari tempat yang tepat, seperti yang dijelaskan di atas, atau pergi ke alamat yang kita tulis “di selembar kertas” (kertas pada umumnya adalah teman programmer di dunia fana di mana orang mati. hard drive, menghilangkan kemacetan lalu lintas dan membekukan OS). 9. Jika Anda yakin telah menemukan apa yang Anda butuhkan, gerakkan kursor ke atas instruksi cmp dan tekan F3-Edit. Kursor “abu-abu” akan berubah menjadi “normal” (untuk mode tampilan teks) – subskrip. Itu harus menunjuk ke instruksi cmp yang sama. Jika semuanya sudah dimasukkan, tekan Esc SEKALI. Dialog untuk memasukkan instruksi akan hilang, namun Anda dapat memanggilnya lagi kapan saja (dalam mode edit) dengan menekan Tab. Semua byte yang diubah akan berwarna kuning. Periksa dengan cermat apakah semuanya sudah benar dan Anda tidak membuat kesalahan di mana pun. Tidak ada seorang pun di sini yang akan memeriksa apa pun untuk Anda, TIDAK ada “perlindungan terhadap orang bodoh” dengan pangkat atau gelar apa pun. Tidak ada yang akan memperhitungkan tanda kebesaran itu. Apa yang kami lakukan adalah apa yang kami dapatkan. Jika Anda mengacaukannya, itu akan membeku dan tidak berfungsi. 10. Sekarang Anda perlu memperbaiki checksum EXE. Melakukan hal ini sangatlah membosankan, karena Hiew akan melakukan pekerjaannya untuk Anda dan Anda tidak perlu melakukan apa pun. Tekan F8 (Tajuk). Jendela "abu-abu, tidak mencolok" muncul dengan "dekripsi" parameter header file EXE. 11. Setelah menerima file patch, Anda dapat mencoba mengganti termrv.dll di OS target. Jika semuanya berhasil, berarti Anda telah menjadi seorang kulhatzker atau telah mengambil langkah SADAR pertama di jalur ini. Tidak ada yang menghentikan Anda untuk menjelajah dan belajar lebih jauh, menjadikan dunia tempat yang lebih baik dan ramah. Ada banyak instruksi dan forum tematik di Internet bagi mereka yang ingin berpikir sendiri, dan tidak hanya mengonsumsi pornografi konsumen dari Matrix. Jangan ragu untuk mempublikasikan daftar byte yang diubah (Anda bisa mendapatkannya menggunakan “stok” yang sama “FC /b File1 File2″) untuk pengguna lain yang kurang mahir, di sini dan/atau di sumber lain, berbuat baiklah kepada tetangga Anda, sebagaimana Tuhan mewariskan dan mengagungkan namanya dalam catatan sejarah hacker. Dengan menggunakan daftar perubahan, Anda dapat membuat file .CRK (untuk patcher yang memahami format kuno ini), atau membuat patch.exe menggunakan pembuat patch mana pun, yang, selama bertahun-tahun evolusi, lusinan dan ratusan telah ditulis. Pilih saja “dengan dukungan” Windows Vista/7″ karena yang lama, meskipun bagus dan bagus, tidak tahu apa-apa tentang hak istimewa Escalate, dan Windows dengan bodohnya tidak akan mengizinkan mereka menambal apa pun di Windows/Sistem atau File Program. Instruksi harus menyebutkan persyaratan untuk menghentikan layanan terminal, atau penggunaan tambalan pada file di folder terpisah dengan penggantian berikutnya di system32 oleh pengguna sendiri. Bagaimanapun, publikasikan daftar perubahan, jangan sia-siakan kemenangan Anda, seseorang mungkin harus melakukannya sendiri dan infonya akan membantu Anda menemukannya solusi alternatif. Patcher pembuat melakukan semua ini secara otomatis, termasuk bekerja dengan WinSxS - Saya melihat kodenya, tapi menurut saya tidak akan mudah untuk menemukan pembuat patch yang memperhitungkan semua ini. Terminal Server Windows 7/Vista/XP (sp1/sp2/sp3)- solusi nyata. Server terminal untuk terhubung ke desktop jarak jauh Windows 7/Vista/XP (sp1/sp2/sp3) beberapa pengguna secara bersamaan. Server Terminal dapat digunakan untuk meluncurkan satu aplikasi dengan komputer jarak jauh atau milikmu server terminal pada Windows 7/XP / pemandangan/ Anda dapat menghubungkan komputer lama yang berbeda seperti 486 dan Pentium 1 secara bersamaan, keduanya akan berfungsi seolah-olah sistem operasi telah diinstal pada komputer tersebut Windows Vista / 7 / XP dengan Office XP-2003-2007, 1C dan banyak program perkantoran yang berbeda. Bawaan Windows 7/Vista/XP tidak mendukung banyak pengguna secara bersamaan. Untuk memungkinkan beberapa pengguna bekerja secara bersamaan RDP, Anda perlu mengganti file C:\Windows\System32\termsrv.dll dan membuat perubahan pada registri - untuk menghapus batasan yang dikenakan pada Windows XP/7/Vista. Sebelum melakukan perubahan pada Windows 7/Vista/XP, pastikan tindakan Anda tidak bertentangan dengan hukum negara Anda dan perjanjian lisensi, jadi terserah Anda untuk memutuskan apakah akan menggunakan metode ini atau tidak. Bagaimana cara membuat terminal server dari Windows XP/7/Vista?

1. Buat beberapa pengguna dengan hak administrator atau pengguna biasa, pastikan untuk menyetel kata sandi. Pastikan opsi ini diaktifkan - Peralihan cepat antar pengguna (Panel Kontrol -> Akun pengguna -> Mengubah login pengguna) 2. Izinkan koneksi jarak jauh- pilih "My Computer" dengan mengklik kanan dan buka "Properties" nya. Di jendela yang muncul, buka “ Sesi jarak jauh" Butir “Izinkan akses jarak jauh ke komputer ini" konfirmasi dengan tanda centang. Pilih pengguna yang dihapus (jika tidak Desktop Jarak Jauh hanya akan berfungsi untuk administrator) dan klik "OK" 3. Verifikasi bahwa Koneksi Desktop Jarak Jauh berfungsi untuk satu pengguna. Membuat server terminal Windows XP/7/Vista4. Unduh patch universal untuk membuat server terminal: 5. Jalankan filenya UniversalTermsrvPatch-*.exe yang sesuai dengan ukuran bit sistem Anda dan tekan Tambalan untuk mengganti file C:\Windows\System32\termsrv.dll 6. Jalankan file *.reg yang sesuai dengan sistem operasi Anda untuk membuat perubahan pada registri 7. Nyalakan ulang sistem operasi 8. Mulai -> Jalankan -> gpedit.msc

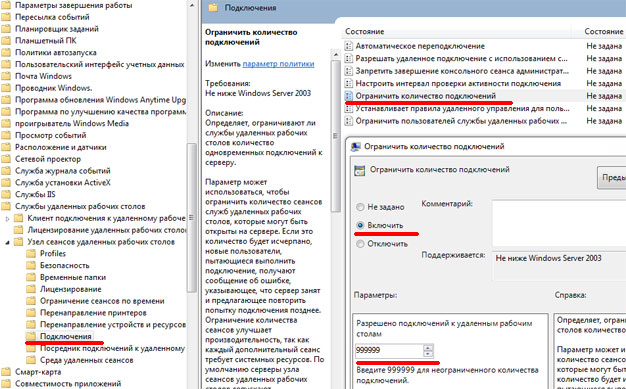

Untuk Windows 7 Konfigurasi Komputer -> Template Administratif -> Komponen Windows-> Layanan Desktop Jarak Jauh -> Host Sesi Desktop Jarak Jauh -> Koneksi ->

Untuk Windows XP Konfigurasi Komputer -> Template Administratif -> Komponen Windows -> Server Terminal -> Batasi Jumlah Koneksi

Setel ke "Diaktifkan" dan ubah nilai jumlah terminal yang diizinkan.

9. Nyalakan kembali komputer Anda Jika Anda melakukan semuanya dengan benar, maka server terminal Windows 7/Vista/XP (sp1/sp2/sp3) siap. Ini seharusnya berhasil untuk Anda sekarang desktop jarak jauh untuk banyak pengguna secara bersamaan. Pengaturan server terminal tambahan Windows XP1. Seperti yang ditunjukkan oleh praktik, pengguna server terminal cukup memutuskan sambungan, dan program terus bekerja. Anda dapat mengatur waktu untuk memutuskan sambungan sesi yang tidak aktif Mulai -> Jalankan -> gpedit.msc Aktifkan dan atur waktu Ada juga batasan lainnya, Anda bisa memilih sesuka Anda 2. Jalankan satu program untuk semua pengguna jarak jauh di server terminal, tanpa desktop Mulai -> Jalankan -> gpedit.msc Menyalakan Tentukan folder kerja 3. Jalankan satu program untuk pengguna server terminal yang dipilih, tanpa desktop(perhatian, ini berfungsi meskipun Anda masuk secara lokal, jadi saya bahkan tidak tahu cara membatalkannya nanti, kecuali mungkin menghapus pengguna lalu membuat yang baru atau menggunakan disk boot liveCD, (program ERD-commander) dengan pilihan memuat registry sistem operasi yang kita butuhkan. Mulai -> Jalankan -> regedit Buat parameter string Shell dan di bidang "Nilai" tentukan path lengkap ke file program 4. Meluncurkan satu program secara mandiri oleh pengguna server terminal, tanpa desktop Untuk memulai, lakukan poin 2 untuk semua pengguna , reboot lalu kembalikan nilainya seperti semula (Tidak ditentukan) Dalam pengaturan klien Windows(Remote Desktop Connection) dari mana kita menghubungkan, di Opsi di tab Program, centang kotak “Saat menghubungkan, jalankan program berikut” Tentukan path lengkap ke program dan nama file Tentukan folder kerja 5. Luncurkan program saat Anda masuk ke desktop Tambahkan pintasan ke folder Startup Seperti pada versi klien sebelumnya sistem operasi Pengguna Microsoft, Pro, dan Enterprise edisi Windows 10 dapat terhubung dari jarak jauh ke komputer mereka melalui Remote Desktop Services (RDP). Namun, ada batasan jumlah sesi RDP secara simultan - hanya satu pengguna jarak jauh yang dapat bekerja dalam satu waktu. Saat mencoba membuka sesi RDP kedua, sesi pengguna pertama diminta untuk mengakhiri. Faktanya, pembatasan jumlah koneksi RDP secara bersamaan bukanlah bersifat teknis, melainkan bersifat perizinan, yang melarang pembuatan server RDP berdasarkan stasiun kerja untuk banyak pengguna. Nasihat. Di rumah edisi Windows 10 koneksi masuk ke desktop jarak jauh sepenuhnya dilarang, namun hal ini dapat diatasi dengan menggunakan. Kami akan melihat dua cara untuk menonaktifkan batas jumlah simultan koneksi RDP ke Windows 10: Catatan. Modifikasi sistem yang dijelaskan dalam artikel ini kemungkinan besar akan dianggap sebagai pelanggaran perjanjian lisensi pada Windows dengan segala konsekuensinya. Modifikasi file termrv.dllAnda dapat menghapus batasan jumlah koneksi RDP dengan memodifikasi file termrv.dll (file perpustakaan yang digunakan oleh layanan Layanan Desktop Jarak Jauh). File terletak di direktori C:\Windows\System32). Sebelum memodifikasi file termrv.dll, disarankan untuk membuatnya salinan cadangan(jika perlu, Anda dapat kembali ke versi asli file): salin c:\Windows\System32\termsrv.dll termsrv.dll_backup

TermService berhenti bersih

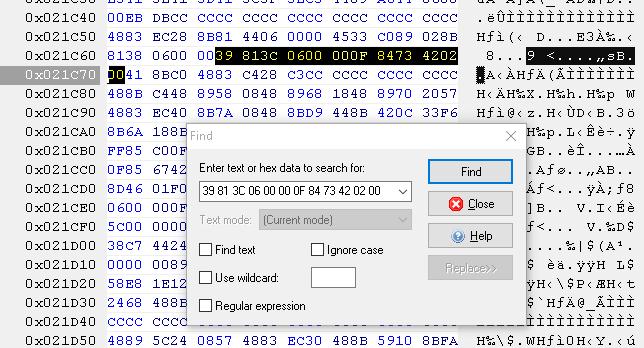

Temukan garisnya: 39 81 3C 06 00 00 0F 84 73 42 02 00 Dan ganti dengan: B8 00 01 00 00 89 81 38 06 00 00 90

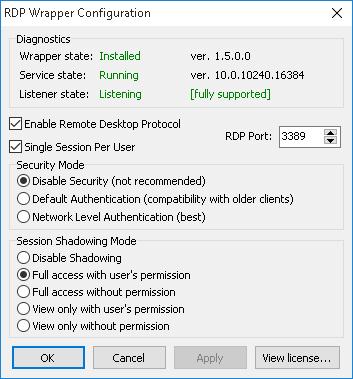

Perpustakaan Pembungkus RDPAlternatif untuk memodifikasi file termrv.dll adalah dengan menggunakan proyek Perpustakaan Pembungkus RDP. Program ini bekerja sebagai lapisan antara manajer kontrol layanan (SCM-Service Control Manager) dan layanan terminal (Layanan Terminal) dan memungkinkan Anda untuk mengaktifkan tidak hanya dukungan untuk beberapa sesi RDP secara bersamaan, tetapi juga mengaktifkan dukungan untuk Host RDP pada edisi rumahan Windows 10. RDP Wrapper tidak membuat perubahan apa pun pada file termrv.dll, cukup memuat termrv dengan parameter yang diubah. Oleh karena itu, solusi ini akan berfungsi bahkan jika Anda memperbarui versi file termrv.dll, jadi Anda tidak perlu khawatir tentang pembaruan Windows. Anda dapat mengunduh RDP Wrapper dari repositori GitHub: https://github.com/binarymaster/rdpwrap/releases (versi terbaru yang tersedia dari RDP Wrapper Library v1.6) Nasihat. Omong-omong, sumber Perpustakaan Pembungkus RDP tersedia, yang memungkinkan Anda merakit sendiri file yang dapat dieksekusi jika Anda mau. Arsip RDPWrap-v1.6.zip berisi beberapa file:

|

| Membaca: |

|---|

Baru

- Jika sepatu tidak pas dengan Aliexpress: tindakan yang benar dalam hal ini Produk Aliexpress memiliki ukuran yang tepat

- Sengketa di AliExpress Bergabunglah dengan perselisihan di AliExpress

- 3 basis informasi terdistribusi

- Manajer konten - tanggung jawab, gaji, pelatihan Kerugian dan keuntungan bekerja sebagai spesialis konten

- Bagaimana cara melindungi diri Anda dari penambangan tersembunyi di browser Anda?

- Pemulihan kata sandi di Ask

- Cara menghidupkan kamera di laptop

- Mengapa musik tidak diputar di VKontakte?

- Cara menambah ukuran drive C dengan mengorbankan drive D tanpa kehilangan data

- Penyebab kegagalan fungsi pada motherboard Jika chipset pada motherboard terbakar

Sebelum mengedit file termrv.dll, Anda harus menjadi pemiliknya dan memberikannya kepada grup administrator

Sebelum mengedit file termrv.dll, Anda harus menjadi pemiliknya dan memberikannya kepada grup administrator  Untuk edisi Windows 10 x64 RTM (versi file termrv.dll adalah 10.0.10240.16384): Buka file termrv.dll menggunakan apa saja

Untuk edisi Windows 10 x64 RTM (versi file termrv.dll adalah 10.0.10240.16384): Buka file termrv.dll menggunakan apa saja  Simpan file dan mulai layanan TermService.

Simpan file dan mulai layanan TermService. Setelah instalasi selesai, jalankan RDPConfig.exe. Dan pastikan itu di bagian tersebut Diagnostik semua elemen dicat hijau.

Setelah instalasi selesai, jalankan RDPConfig.exe. Dan pastikan itu di bagian tersebut Diagnostik semua elemen dicat hijau. Kami mencoba membuka sesi RDP kedua. Semuanya berhasil! Sekarang Windows 10 kami memungkinkan dua pengguna jarak jauh untuk terhubung secara bersamaan melalui RDP.

Kami mencoba membuka sesi RDP kedua. Semuanya berhasil! Sekarang Windows 10 kami memungkinkan dua pengguna jarak jauh untuk terhubung secara bersamaan melalui RDP.