Vietnes sadaļas

Redaktora izvēle:

- Lenovo Vibe Z2 — specifikācijas

- Atgūšana: kas tas ir un kā to izmantot?

- Rūpnīcas datu atiestatīšana Sony Xperia XA Dual

- Kā instalēt DHT personalizācijas lietotni

- Programmaparatūra UMI viedtālruņiem, izmantojot ROOTJOY Umi Rome X vietnē Aliexpress: izpārdošana, atlaides, akcijas

- Kas ir interneta anketa?

- Kā atjaunināt Dell BIOS bez akumulatora (sekmīgi)

- Windows XP instalēšanas instrukcijas

- Ieiešana drošajā režīmā, izmantojot "Sistēmas konfigurācija"

- Peles problēmu novēršana

Reklāma

| Termināļa sesiju skaits operētājsistēmā Windows 7 |

|

Lai ielāgotu jaunas versijas (ja atbilstošās koda sadaļas darbības loģika nav būtiski mainījusies), jums jāveic šādas darbības: 0. Instrukcijas ir piemērotas vairāk vai mazāk izglītotiem, un galvenais, gudriem speciālistiem, kuri prot domāt. Tie, kas pieraduši visu “kopēt” ar Copy/Paste, šķiet, netiks galā un taisīs “vaidas” un “vaimanas” par to, ka “burtu ir daudz”, “grūti” vai “nav. viegli” vairāk baiļu un domāšanas stereotipu, nevis problēmas sarežģītības dēļ. Šī ir viņu daļa. Kā zināms, tie, kas dzimuši rāpot, nevar lidot. Neļaujiet sev izžūt, Anon! Iedzer Iadu vai dari DARBU un sāc cienīt sevi! 1. Lejupielādējiet jebkuru – maksas vai bezmaksas versijaČau 2. Ņemiet noteiktas atbalstītas versijas termrv.dll — oriģinālo un laboto versiju. Ja lāpīta nav, var pieņemt, ka tas ir jālāpī ar esošo ielāpu, neesi stulbs! Sāc domāt! Ievietojiet visus nepieciešamos failus atsevišķā mapē vai mapēs. Nav nepieciešams mēģināt kaut ko rediģēt vienā sistēmas32 eksemplārā. Tomēr NEKAS NEDERĒS (ieraksts ir bloķēts sistēmā32) un to dara tikai aitas. 3. Salīdziniet viena un tā paša dll labotās un neielāpītās versijas ar jebkuru bināro failu salīdzinātāju. Windows pakotnē ir iekļauta FC konsoles utilīta. Komanda “FC /b termsrv.org termsrv.crk > differents.txt” rada peļņu. Atšķirību saraksts, un tas ir mazs, apmēram 20 rindiņas, tiks nosūtīts uz failu differents.txt. Sarakstā redzam (identificējam) 3 nosacījumu blokus, kur adreses ir pēc kārtas. Pirmais bloks ir 2 baiti pašā exe sākumā, nobīdēs 140-s-something-h (dll ir tāds pats formāts kā exe, vienīgā atšķirība ir tā, ka tajā ir tikai procedūras un funkcijas ārējiem zvaniem - tā saukto eksportu, tāpēc jūs nevarēsiet to tieši izpildīt, pārdēvējot to par exe). Šie dati, meklēšanas nobīde, nonāk EXE faila galvenē. Šīs nobīdes tiek izmantotas glabāšanai čekas summa code-data (bez galvenes), ko Windows pārbauda pirms palaišanas, pārliecinoties, ka fails nav bojāts un, mēģinot to izpildīt, kaut kas nesabruks. Mēs pie viņiem atgriezīsimies vēlāk. 3. Atveriet oriģinālo dll vienā Hiew logā, laboto - citā (palaidiet 2 Hiew kopijas! Vispār ir daudz ērtāk izmantot Far - divas lietas, kā failu pārvaldnieks un pamats "šīs" palaišanai Čau). Abos gadījumos nospiediet F4 (Režīms) un atlasiet Atšifrēt (F3). No paša sākuma mēs redzēsim izjauktu faila gabalu. Tur nav ko redzēt, jo Hiew "mēģina" izjaukt nosaukumu EXE fails, un tie ir dati, nevis kods. Nevajag tur blenzt, viņš parāda, kas ir pilnīgi normāli, jo te vajag DOMĀT, nevis “kopēt”! Atkal sanākam kopā un sākam domāt, nevajag stulbi censties un burtiski pildīt norādījumus... 4. Abos Hiew (savukārt, sasodīts, mēs domājam...) nospiediet F5 (Goto) un redziet, ka augšpusē ir parādījies ievades lauks. Tur ievadām atšķirību failā atrastās pirmās atšķirības (no OTRĀ BLOKA!) adresi. PIEMĒRAM, Win7SP1x86Rus šīs adreses ir 19100h reģionā, savukārt VistaSP2Eng (x86 vai x64 - xs), kā es redzēju autora emuārā, tās ir adreses 65200h reģionā. Mēs nonākam līdz pirmā labotā baita vietai. Dati šajā Hiew logā izskatās šādi: 5. Iepriekšējā rindkopā pārejot uz vēlamo nobīdi, redzam, ka kursors (mazais pelēkais :)) norāda uz 6 baitu komandas sākumu (x64 gadījumā var būt vairāk baitu), no kuras pa labi cmp eax TYPE instrukcija ir “izjaukta”, Pirmā instrukcija (kura nekādā veidā nav lāpīta, tā ir “virs pirmās atšķirības”) saucas mov - kas, atvainojiet, ir pirmā asociācija, kas nāk prātā no angliski? – pareizi – kustēties – t.i. kustēties. Instrukcijas argumenti atrodas otrajā “apakšslejā”. eax un edi ir tā sauktie 32 bitu reģistri ir atsevišķas atmiņas šūnas pašā procesorā, kas paredzētas datu glabāšanai, kamēr tie tiek apstrādāti. Gandrīz visi reģistri ir viena tipa, teorētiski tur var rakstīt jebko, ja vien der, bet daži no tiem tradicionāli tiek izmantoti noteiktu veidu datu glabāšanai (lai neapjuktu), piemēram, EAX, EBX , ECX, EDX tiek izmantoti tieši “lietotāja datiem”, Turklāt ECX tradicionāli darbojas kā skaitītājs (piemēram, cikli), bet ESI, EDI - kā norādes uz noteiktu pašreizējo pozīciju atmiņā, adresēm, ar kurām strādāt. Un daži reģistri ir atkarīgi no aparatūras un "labāk tiem nepieskarties" - piemēram, IP reģistrā automātiski ir pašreizējās instrukcijas adrese, kuru procesors izpilda, un, ja mēģināt tur ierakstīt dažus savus datus - tavas programmas mainīgais, tad procesors stulbi aizies uz instrukciju ar šo adresi un viss sabruks. ESP - norāda kaudzi - sava veida “pudeli”, kurā pirmais iekļūst pēdējais, kas izkāpj (Fist In Last Out), paredzēts īslaicīgai datu glabāšanai, kas neietilpst reģistros, bet nav jēgas drīzumā tiks izmantoti, lai tos atgrieztu atmiņā, tiklīdz tie tiks atrasti. Lai strādātu ar datiem, parasti no atmiņas reģistrā tiek ievietots noteikts baits - 8 biti, vārds - 16 biti, garš vārds - 32 biti vai dubultais garš vārds 64 biti (64 bitu procesoriem). Lai strādātu ar īsiem datiem, varat piekļūt reģistra daļām (piemēram, eax sastāv no axe — apakšējie 16 biti un ah un al — pašas cirvja daļas), taču tas ir ārpus mūsu problēmas jomas. Pēc tam ar reģistrā esošajiem datiem tiek veiktas dažas matemātiskas transformācijas, pēc kurām rezultāts tiek ievietots atpakaļ atmiņā - tajā pašā vai citā šūnā, vai jebkurā citā programmas autora (vai viņa sastādītāja) attiecīgajām vajadzībām piešķirtajā šūnā. Adreses ir norādītas kvadrātiekavās. Ja jums ir jāņem DATI no atmiņas šūnas kādā adresē, nevis pati adrese, vienkārši ierakstiet adresi kvadrātiekavās. TYPE konstrukcija nozīmē, ka dati ir jāņem no atmiņas šūnas, kurai ir adrese, kuras vērtību iegūst, saskaitot vērtību ESI + 324h reģistrā. Assembly ir pieņemts rakstīt skaidrāk, bet Hiew autoram bija ērtāk to parādīt tā, varbūt skaidrības labad. Ievadot komandas, Hiew pieņem standarta konstrukcijas, piemēram, , kā parādīts tālāk. Kopumā mēs saprotam, ka šī instrukcija ņem datus (4 baiti = 32 biti) adresē un ievieto tos EAX reģistrā. Nākamā instrukcija ((kas jau tiek lāpīta) ir CMP. Pirmais, kas nāk prātā godīgam cilvēkam, kurš skolā cītīgi mācījās angļu valodu, ir salīdzināt. Runa ir par salīdzināšanu. Citādi viss ir kā iepriekšējā instrukcijā adrese ir tikai blakus Tālāk sniegtie norādījumi nāk Nākamās 2 instrukcijas Nākamie norādījumi Pēdējā sniegtā instrukcija 6. Tagad paņemam patched termsrv.dll citā Hiew logā, tajā pašā adresē paskatāmies, kādi norādījumi ir. Salīdzinājums “ar to, kas bija” uzreiz visu noliek savās vietās! Ja mums pašiem būtu jāmeklē šī vieta, mums būtu jāizseko šī dll procedūras ar atkļūdotāju, kā to acīmredzot darīja ielāpa autors, vai arī jāizjauc viss ar kaut ko līdzīgu IDA un rūpīgi jāizpēta kods, kurā ir simtiem tūkstošu instrukcijas. Bet mums viss ir gatavs! Tas ir kā joks par mehāniķi, kurš reiz tam iesita ar āmuru un mašīna ieslēdzās, bet smalkums ir tāds, ka viņš zināja, kur sist, un tas maksā daudz darba. (Tikai nerunājiet par naudu - bāziet to pa dupsi! Īpaši lielu svētku priekšvakarā! Tiem, kam patīk "pelnīt naudu internetā", ir specializētas vietnes.) Kāpēc ielāps nedarbojas visās nākamajās versijās - jo kompilācijas laikā mainās adreses un nedaudz mainās kods (tā argumenti). Tas noved pie vajadzīgā koda pārvietošanas EXE iekšienē uz citām nobīdēm, un, ja meklējat pēc paraksta (stingra baitu secība), meklēšana var neatrast mainītos argumentus. Daudzas adreses ir arī argumenti norādījumiem un izmaiņām binārais kods līdz nepazīšanai, neskatoties uz to, ka tā būtība joprojām ir tāda pati... Dariet to manuāli! Jums ir galva uz pleciem, nevis "stingra apgriezienu secība"... 7. Tagad termrv.dll ORIĢINĀLAJĀ versijā, kurā ielāpi ir ielāpi, jāatrod kāda unikāla, programmas kontekstā, baitu secība TUVUMĀ vietai, kas ir jāielāgo, lai to meklētu. jauna versija termsrv.dll, tas, kuru vēlaties izlāpīt, bet ielāps to nelabo... 8. Tagad jums ir nepieciešams ielāpāmās versijas fails termrv.dll. Mēs palaižam trešo Hiew kopiju, atveram tajā jaunu dll” (lai ērti pārslēgtos starp visiem trim un vizuāli salīdzinātu). Mēs atrodam īsto vietu, kā aprakstīts tieši iepriekš, vai dodamies uz adresi, kuru uzrakstījām “uz papīra lapas” (papīrs kopumā ir programmētāja draugs šajā mirstīgajā pasaulē, kur cilvēki mirst cietie diski, izsit sastrēgumus un pakarina OS). 9. Ja esat pārliecināts, ka esat atradis tieši to, kas jums nepieciešams, pārvietojiet kursoru virs cmp instrukcijas un nospiediet F3-Edit. “Pelēkais” kursors mainīsies uz “normāls” (teksta displeja režīmam) – apakšindekss. Tam jānorāda uz to pašu cmp instrukciju. Kad viss ir ievadīts, VIENREIZ nospiediet Esc. Instrukciju ievadīšanas dialoglodziņš pazudīs, taču jebkurā laikā (rediģēšanas režīmā) varat to izsaukt vēlreiz, nospiežot tabulēšanas taustiņu. Visi mainītie baiti būs dzelteni. Uzmanīgi pārbaudiet, vai viss izskatās pareizi un vai nekur neesat sajukuši. Te neviens neko tavā vietā nepārbaudīs, NEKĀDA ranga vai titula “aizsardzības pret muļķiem” NAV. Regālijas neviens neņems vērā. Tas, ko mēs izdarījām, ir tas, ko mēs saņēmām. Ja jūs sajaucat, tas sasalst un nedarbosies. 10. Tagad jums ir jālabo EXE kontrolsumma. To darīt ir neticami garlaicīgi, jo Hiew paveiks darbu jūsu vietā, un jums gandrīz nekas nebūs jādara. Nospiediet F8 (Galvene). Parādās “pelēks, neaprakstošs” logs ar EXE faila galvenes parametru “atšifrēšanu”. 11. Kad esat saņēmis ielāpu failu, varat mēģināt aizstāt termrv.dll mērķa OS. Ja viss darbojas, tas nozīmē, ka esat kļuvis par kulhatzker vai esat spēris pirmo APZINĀTO soli šajā ceļā. Neviens neliedz jums izpētīt un mācīties tālāk, padarot pasauli labāku un laipnāku. Internetā ir daudz instrukciju un veseli tematiski forumi tiem, kas vēlas domāt ar savu galvu, nevis tikai patērēt patērētāju pornogrāfiju no Matrix. Nevilcinieties publicēt izmainīto baitu sarakstu (to varat iegūt, izmantojot to pašu “krājumu” “FC /b File1 File2″) citiem, mazāk pieredzējušiem lietotājiem šeit un/vai citos resursos, dariet labu savam kaimiņam, kā Kungs ir novēlējis un pagodiniet viņa vārdu hakeru vēstures annālēs. Izmantojot izmaiņu sarakstu, jūs varat izveidot .CRK failu (ielādētājiem, kuri saprot šo seno formātu) vai izveidot patch.exe, izmantojot jebkuru ielāpu veidotāju, kuru evolūcijas gadu laikā ir sarakstīti desmitiem un simtiem. Vienkārši izvēlieties "ar atbalstu" Windows Vista/7″ jo vecie, lai arī labi un labi, neko nejēdz par Escalate privilēģijām un Windows stulbi neļaus kaut ko lāpīt ne Windows/System, ne Programmu failos. Instrukcijās jānorāda prasība apturēt termināļa pakalpojumu vai ielāpu izmantošana failiem atsevišķās mapēs, pēc tam tos sistēmā32 aizstājot paši lietotāji. Jebkurā gadījumā publicējiet izmaiņu sarakstu, netērējiet savus laurus, iespējams, kādam būs jādrāž ar roku, un informācija palīdzēs jums atrast alternatīvs risinājums. Autora lāpītājs to visu dara automātiski, arī strādājot ar WinSxS – paskatījos kodu, bet domāju, ka nebūs viegli atrast ielāpu veidotāju, kas to visu ņem vērā. Termināļa serveris Windows 7/Vista/XP (sp1/sp2/sp3)- reāls risinājums. Termināļa serveris lai izveidotu savienojumu ar attālo darbvirsmu Windows 7/Vista/XP (sp1/sp2/sp3) vairāki lietotāji vienlaikus. Termināļa serveris var izmantot, lai palaistu vienu lietojumprogrammu ar attālie datori vai jūsu termināļa serveris operētājsistēmā Windows 7/XP / Vista/ Jūs varat vienlaikus savienot dažādus vecus datorus, piemēram, 486 un Pentium 1, tie darbosies tā, it kā tajos būtu instalēta operētājsistēma Windows Vista / 7 / XP ar Office XP-2003-2007, 1C un dažādas biroja programmas. Noklusējums Windows 7/Vista/XP neatbalsta vairākus lietotājus vienlaikus. Lai ļautu vairākiem lietotājiem vienlaikus strādāt LAP, jums jāaizstāj fails C:\Windows\System32\termsrv.dll un jāveic izmaiņas reģistrā - lai noņemtu ierobežojumu, kas uzlikts Windows XP/7/Vista. Pirms izmaiņu veikšanas Windows 7/Vista/XP, pārliecinieties, ka jūsu rīcība nav pretrunā ar jūsu valsts likumiem un licences līgumu, tāpēc jums ir jāizlemj, vai izmantot metodi vai nē. Kā izveidot termināļa serveri no Windows XP / 7 / Vista?

1. Izveidojiet vairākus lietotājus ar administratora tiesībām vai parasts lietotājs, noteikti iestatiet paroli. Pārliecinieties, vai opcija ir iespējota - Ātra pārslēgšana starp lietotājiem (Vadības panelis -> Konti lietotāji -> Lietotāja pieteikšanās maiņa) 2. Atļaut attālais savienojums- atlasiet "Mans dators", noklikšķinot ar peles labo pogu, un atveriet "Properties". Parādītajā logā dodieties uz " Attālās sesijas" Vienums “Atļaut attālā piekļuve uz šo datoru" apstipriniet ar ķeksīti. Atlasiet dzēstos lietotājus (pretējā gadījumā Attālā darbvirsma darbosies tikai administratoriem) un noklikšķiniet uz "OK" 3. Pārbaudiet, vai attālās darbvirsmas savienojums darbojas vienam lietotājam. Windows termināļa servera izveide XP/7/Vista4. Lejupielādējiet universālu ielāpu termināļa servera izveidei: 5. Izpildiet failu UniversalTermsrvPatch-*.exe kas atbilst jūsu sistēmas bitu lielumam un nospiediet Plāksteris lai aizstātu failu C:\Windows\System32\termsrv.dll 6. Izpildiet *.reg failu, kas atbilst jūsu operētājsistēmai, lai veiktu izmaiņas reģistrā 7. Pārstartējiet operētājsistēmu 8. Sākt -> Palaist -> gpedit.msc

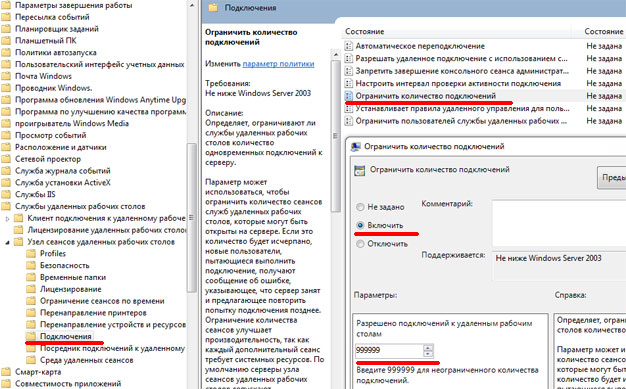

Operētājsistēmai Windows 7 Datora konfigurācija -> Administratīvās veidnes -> Windows komponenti-> Attālās darbvirsmas pakalpojumi -> Attālās darbvirsmas sesijas resursdators -> Savienojumi ->

Operētājsistēmai Windows XP Datora konfigurācija -> Administratīvās veidnes -> Windows komponenti -> Termināļa serveris -> Ierobežot savienojumu skaitu

Iestatiet to uz "Iespējots" un mainiet atļauto termināļu skaita vērtību.

9. Restartējiet datoru Ja visu izdarījāt pareizi, tad termināļa serveris Windows 7/Vista/XP (sp1/sp2/sp3) gatavs. Tam tagad vajadzētu darboties jūsu labā attālā darbvirsma vairākiem lietotājiem vienlaikus. Papildu termināļa servera iestatījumi Windows XP1. Kā liecina prakse, termināļa servera lietotāji vienkārši atvienojas, un programmas turpina darboties. Varat iestatīt laiku, lai atvienotu neaktīvu sesiju Sākt -> Palaist -> gpedit.msc Iespējot un iestatīt laiku Ir arī citi ierobežojumi, jūs varat izvēlēties, kā vēlaties 2. Palaidiet vienu programmu visiem attālajiem termināļa servera lietotājiem bez darbvirsmas Sākt -> Palaist -> gpedit.msc Ieslēdz Norādiet darba mapi 3. Palaidiet vienu programmu atlasītajiem termināļa servera lietotājiem bez darbvirsmas(uzmanību, tas darbojas pat tad, ja piesakāties lokāli, tāpēc es pat nezinu, kā to vēlāk atcelt, izņemot varbūt izdzēst lietotāju un pēc tam izveidot jaunu vai izmantojot sāknēšanas disks liveCD, (ERD-komanda programma) ar izvēli ielādēt mums nepieciešamās operētājsistēmas reģistru. Sākt -> Palaist -> regedit Izveidojiet Shell virknes parametru un laukā "Vērtība" norādiet pilnu ceļu uz programmas failu 4. Vienas programmas patstāvīga palaišana, ko veic termināļa servera lietotājs, bez darbvirsmas Lai sāktu, rīkojieties 2. punkts visiem lietotājiem , restartējiet un pēc tam atgrieziet vērtību, kāda tā bija (nav norādīts) Iestatījumos Windows klients(Attālās darbvirsmas savienojums), no kura mēs izveidojam savienojumu, cilnes Programmas opcijās atzīmējiet izvēles rūtiņu “Savienojot, palaidiet šādu programmu”. Norādiet pilnu programmas ceļu un faila nosaukumu Norādiet darba mapi 5. Palaidiet programmu, kad piesakāties darbvirsmā Pievienojiet saīsni mapei Startup Tāpat kā iepriekšējās klienta versijās operētājsistēmas Microsoft, Pro un Enterprise Windows 10 izdevumu lietotāji var attālināti izveidot savienojumu ar saviem datoriem, izmantojot attālās darbvirsmas pakalpojumus (RDP). Tomēr vienlaicīgu LAP sesiju skaits ir ierobežots - vienlaikus var strādāt tikai viens attāls lietotājs. Mēģinot atvērt otru LAP sesiju, tiek piedāvāts beigt pirmā lietotāja sesiju. Faktiski vienlaicīgu LAP savienojumu skaita ierobežojums nav tehnisks, bet drīzāk licencēšanas ierobežojums, kas aizliedz izveidot LAP serveri, pamatojoties uz darbstaciju vairākiem lietotājiem. Padoms. Mājās Windows izdevumos 10 ienākošie savienojumi ar attālo darbvirsmu ir pilnībā aizliegti, taču tos var pārvarēt, izmantojot. Mēs apskatīsim divus veidus, kā atspējot vienlaicīgu reižu skaita ierobežojumu LAP savienojumi uz Windows 10: Piezīme. Šajā rakstā aprakstītās sistēmas izmaiņas, visticamāk, tiks uzskatītas par pārkāpumu licences līgums operētājsistēmā Windows ar visām no tā izrietošajām sekām. Faila termrv.dll modifikācijaVarat noņemt RDP savienojumu skaita ierobežojumu, modificējot failu termsrv.dll (bibliotēkas fails, ko izmanto attālās darbvirsmas pakalpojumu pakalpojums). Fails atrodas C:\Windows\System32 direktorijā). Pirms termrv.dll faila modificēšanas ieteicams to izveidot rezerves kopija(ja nepieciešams, varat atgriezties pie sākotnējās faila versijas): kopējiet c:\Windows\System32\termsrv.dll termsrv.dll_backup

Net stop TermService

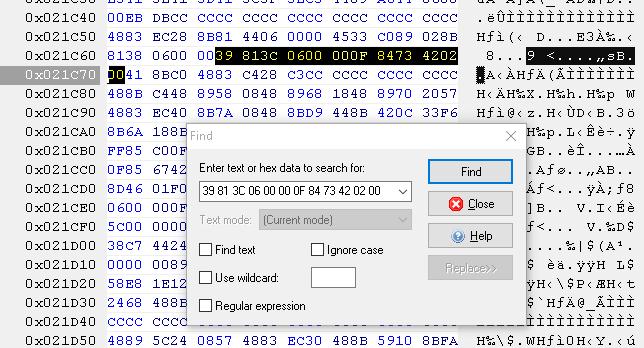

Atrodiet līniju: 39 81 3C 06 00 00 0F 84 73 42 02 00 Un nomainiet to ar: B8 00 01 00 00 89 81 38 06 00 00 90

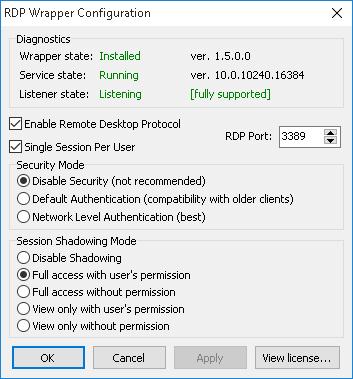

LAP iesaiņojuma bibliotēkaAlternatīva faila termrv.dll modificēšanai ir izmantot projektu LAP iesaiņojuma bibliotēka. Šī programma darbojas kā slānis starp pakalpojumu vadības pārvaldnieku (SCM-Service Control Manager) un termināļa pakalpojumu (Terminal Services) un ļauj ne tikai iespējot atbalstu vairākām vienlaicīgām LAP sesijām, bet arī aktivizēt atbalstu RDP Host mājas izdevumos. Windows 10. RDP Wrapper neveic nekādas izmaiņas failā termsrv.dll, vienkārši ielādējot termrv ar mainītajiem parametriem. Tādējādi šis risinājums darbosies pat tad, ja atjaunināsit faila termsrv.dll versiju, tāpēc jums nav jāuztraucas par Windows atjauninājumiem. Varat lejupielādēt RDP Wrapper no GitHub repozitorija: https://github.com/binarymaster/rdpwrap/releases (jaunākā pieejamā RDP Wrapper bibliotēkas versija v1.6) Padoms. Starp citu, ir pieejami RDP Wrapper Library avoti, kas ļauj pašam montēt izpildāmos failus, ja vēlaties. RDPWrap-v1.6.zip arhīvā ir vairāki faili:

|

Jauns

- Atgūšana: kas tas ir un kā to izmantot?

- Rūpnīcas datu atiestatīšana Sony Xperia XA Dual

- Kā instalēt DHT personalizācijas lietotni

- Programmaparatūra UMI viedtālruņiem, izmantojot ROOTJOY Umi Rome X vietnē Aliexpress: izpārdošana, atlaides, akcijas

- Kas ir interneta anketa?

- Kā atjaunināt Dell BIOS bez akumulatora (sekmīgi)

- Windows XP instalēšanas instrukcijas

- Ieiešana drošajā režīmā, izmantojot "Sistēmas konfigurācija"

- Peles problēmu novēršana

- Klēpjdatora darbības paātrināšana

Pirms faila termsrv.dll rediģēšanas jums jākļūst par tā īpašnieku un jānodod tas administratoru grupai

Pirms faila termsrv.dll rediģēšanas jums jākļūst par tā īpašnieku un jānodod tas administratoru grupai  Operētājsistēmai Windows 10 x64 RTM izdevums (termsrv.dll faila versija ir 10.0.10240.16384): atveriet failu termsrv.dll, izmantojot jebkuru

Operētājsistēmai Windows 10 x64 RTM izdevums (termsrv.dll faila versija ir 10.0.10240.16384): atveriet failu termsrv.dll, izmantojot jebkuru  Saglabājiet failu un palaidiet pakalpojumu TermService.

Saglabājiet failu un palaidiet pakalpojumu TermService. Kad instalēšana ir pabeigta, palaidiet RDPConfig.exe. Un pārliecinieties, ka sadaļā Diagnostika visi elementi ir krāsoti zaļā krāsā.

Kad instalēšana ir pabeigta, palaidiet RDPConfig.exe. Un pārliecinieties, ka sadaļā Diagnostika visi elementi ir krāsoti zaļā krāsā. Mēs cenšamies atvērt otro LAP sesiju. Viss izdevās! Tagad mūsu Windows 10 ļauj diviem attāliem lietotājiem vienlaikus izveidot savienojumu, izmantojot RDP.

Mēs cenšamies atvērt otro LAP sesiju. Viss izdevās! Tagad mūsu Windows 10 ļauj diviem attāliem lietotājiem vienlaikus izveidot savienojumu, izmantojot RDP.