Seções do site

Escolha dos editores:

- Decidiu mudar do Windows para o Mac?

- Como usar o Google Fotos, visão geral das funções de login do Google Fotos

- Sistema de pagamento Payza (ex-Alertpay) Payza faça login em sua conta pessoal

- Como abrir o APK e como editar?

- Análise do smartphone Alpha GT da Highscreen Embalagem e entrega

- Firmware oficial da LG via KDZ

- O que é um SSD e como instalá-lo?

- Como colocar acento em uma letra no Word

- Como converter imagens para o formato PNG?

- Problemas técnicos e suas soluções v

Anúncio

| Atualização para proteção contra vontade de chorar. Como se proteger do ataque de ransomware WannaCry. |

|

Novo Vírus ransomware WannaCry ou o WanaDecryptor 2.0, que deixa arquivos .wncry criptografados em vez de dados do usuário, está abalando a Internet. Centenas de milhares de computadores e laptops em todo o mundo são afetados. Não só foram afetados usuários regulares, mas as redes de grandes empresas como Sberbank, Rostelecom, Beeline, Megafon, Russian Railways e até mesmo o Ministério de Assuntos Internos da Rússia. Essa disseminação generalizada do vírus ransomware foi garantida pelo uso de novas vulnerabilidades nos sistemas operacionais Família Windows, que foram desclassificados com documentos de inteligência dos EUA.

WanaDecryptor, Wanna Cry, WanaCrypt ou Wana Decryptor – qual nome está correto?Na época em que começou ataque de vírus na web global, ninguém ainda sabia exatamente como se chamava a nova infecção. No começo eles ligaram para ela Quero Decrypt0r pelo nome da janela de mensagem que apareceu na área de trabalho. Apareceu um pouco mais tarde nova modificação criptógrafo - Quero Decrypt0r 2.0. Mas, novamente, esta é uma janela de ransomware que na verdade vende ao usuário uma chave de descriptografia, que teoricamente deveria chegar à vítima depois que ela transferisse a quantia necessária para os golpistas. O próprio vírus, ao que parece, é chamado Quero chorar(Borda do banho). Como funciona o WanaDecryptorO princípio operacional deste ransomware é fundamentalmente diferente dos vírus ransomware anteriores que encontramos. Anteriormente, para que uma infecção começasse a funcionar em um computador, ela precisava ser iniciada primeiro. Ou seja, o usuário orelhudo recebeu uma carta pelo correio com um anexo astuto - um script disfarçado de algum tipo de documento. A pessoa lançou o arquivo executável e, assim, ativou a infecção do sistema operacional. O vírus Bath Edge funciona de maneira diferente. Ele não precisa tentar enganar o usuário, basta que a vulnerabilidade crítica do serviço esteja à sua disposição; acesso público para arquivos SMBv1 usando a porta 445. Aliás, essa vulnerabilidade ficou disponível graças às informações dos arquivos das agências de inteligência americanas publicadas no site wikileaks.

A extensão do arquivo criptografado muda para .wncry. O vírus ransomware pode adicionar mais dois arquivos a cada pasta. A primeira é uma instrução que descreve como descriptografar o arquivo wncry Please_Read_Me.txt, e a segunda é o aplicativo descriptografador WanaDecryptor.exe.

Ou seja, o usuário é avisado que alguns de seus arquivos já foram afetados e caso queira recuperá-los, devolva o criptografador. Sim, agora! Não faça isso em hipótese alguma, caso contrário você perderá o resto. Atenção! Ninguém sabe como descriptografar arquivos WNCRY. Tchau. Talvez mais tarde apareça algum tipo de ferramenta de descriptografia - vamos esperar para ver. Proteção contra o vírus Wanna CryEm geral, a Microsoft corrige o MS17-010 para proteção contra ransomware Quero descriptografar foi lançado em 12 de maio e se o serviço de atualização do Windows estiver funcionando normalmente no seu PC, então

Assim:

Ou através do painel Gerenciamento do Windows. Lá você precisa ir para a seção “Programas e Recursos”, selecionar “Ativar ou desativar” no menu Componentes do Windows" Uma janela aparecerá:

Encontre o item “Suporte para compartilhamento de arquivos SMB 1.0/CIFS”, desmarque-o e clique em “OK”. Se de repente surgirem problemas com a desativação do suporte SMBv1, para se proteger contra o Wanacrypt0r 2.0, você poderá seguir um caminho diferente. Crie uma regra no firewall utilizado no sistema que bloqueie as portas 135 e 445. Para padrão Firewall do Windows deve ser inserido em linha de comando seguindo: netsh advfirewall firewall adicionar regra dir=in action=block protocol=TCP localport=135 name=»Close_TCP-135″ Outra opção é usar um programa especial gratuito Aplicativo Windows Limpador de portas Worms:

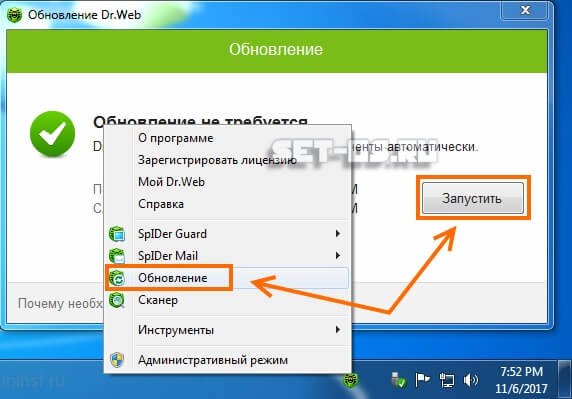

Não requer instalação e permite fechar facilmente as lacunas no sistema através das quais um vírus de criptografia pode entrar nele. E, claro, não podemos esquecer da proteção antivírus. Use apenas produtos antivírus comprovados - DrWeb, Kaspersky segurança da Internet, E-SET Nod32. Se você já possui um antivírus instalado, atualize seu banco de dados:

Por fim, vou lhe dar um pequeno conselho. Se você tiver dados muito importantes que são extremamente indesejáveis de serem perdidos, salve-os em rígido removível disco e coloque-o no armário. Pelo menos enquanto durar a epidemia. Só assim é possível garantir de alguma forma a sua segurança, pois ninguém sabe qual será a próxima modificação. Como você sabe, atualmente há um ataque massivo a computadores em todo o mundo. Se você trabalha no Windows, corre um risco potencial. Mas não entre em pânico e não tente reiniciar o computador! É melhor salvar seus dados importantes em unidade externa ou para a nuvem enquanto tudo está funcionando. E vá descansar. Se mais tarde descobrir que o seu computador ainda está infectado, basta reinstalar o sistema e restaurar os dados do backup. Neste post vou coletar dicas de especialistas sobre como se proteger do vírus Wana Decrypt0r. A postagem será atualizada. Recomendações de tratamento: O ataque ocorreu por meio de uma vulnerabilidade de rede conhecida Segurança da Microsoft Boletim MS17-010, após o qual um conjunto de scripts foi instalado no sistema infectado, com o qual os invasores lançaram um programa de ransomware. Hoje nossos especialistas adicionaram detecção e proteção contra novos malware, conhecido como Ransom:Win32.WannaCrypt. Em março também apresentamos proteção adicional contra malware desta natureza, juntamente com uma atualização de segurança que impede que o malware se espalhe pela rede. Usuários do nosso Antivírus gratuito e versões atualizadas do Windows estão protegidas. Estamos trabalhando com os usuários para fornecer assistência adicional. Este é um vírus de criptografia. Esses vírus são bastante populares e não é a primeira vez que hackers recorrem a eles. Usando criptografia de criptografia, o vírus criptografa arquivos no computador infectado. Em cada dispositivo ele usa um único A chave secreta, que se gera. Em outras palavras, mesmo se você descriptografá-lo em um computador, você irá descriptografá-lo novamente em outro. Vírus Wanna Cry – uma nova espécie ataque de hackers, o malware ransomware enviou ondas de choque através de usuários de PC e Internet em todo o mundo. Como funciona o vírus Wanna Cry, é possível se proteger dele e, em caso afirmativo, como? Vírus Wanna Cry, descrição – um tipo de malware pertencente à categoria Ransomware, ransomware. Ao chegar ao disco rígido da vítima, o Wanna Cry age de acordo com o roteiro de seus “colegas”, como TrojanRansom.Win32.zip, criptografando todos os dados pessoais de todas as extensões conhecidas. Ao tentar visualizar um arquivo, o usuário vê na tela a exigência de pagar a enésima quantia em dinheiro, supostamente após a qual o invasor enviará instruções para desbloqueio. Freqüentemente, a extorsão de dinheiro é realizada por meio de reposição por SMS de uma conta especialmente criada, mas recentemente um serviço de pagamento anônimo tem sido usado para isso. Bitcoin. Vírus Wanna Cry - como funciona. Wanna Cry é um programa chamado WanaCrypt0r 2.0, que ataca exclusivamente PCs com sistema operacional Windows. O programa usa um “buraco” no sistema para penetrar – Boletim de Segurança da Microsoft MS17-010, cuja existência era anteriormente desconhecida. Sobre este momento Não se sabe ao certo como os hackers descobriram a vulnerabilidade MS17-010. Existe uma versão sobre sabotagem por parte dos fabricantes de software antivírus para manter a demanda, mas, é claro, ninguém descarta a inteligência dos próprios hackers.

Por mais triste que seja, a propagação do vírus Wanna Cry se dá da maneira mais simples - por meio de e-mail. Depois que você abre um e-mail de spam, o criptografador é iniciado e os arquivos criptografados ficam quase impossíveis de recuperar. Vírus Wanna Cry - como se proteger, tratamento. WanaCrypt0r 2.0 usa vulnerabilidades na rede Serviços do Windows. Sabe-se que a Microsoft já lançou um “patch” – basta executar Atualização do Windows Atualizar para última versão. Vale ressaltar que somente os usuários que adquiriram uma licença poderão proteger seu computador e seus dados. Versão do Windows– ao tentar atualizar uma versão pirata, o sistema simplesmente não será testado. Também é preciso lembrar que o Windows XP não é mais atualizado, pois, claro, mais primeiras versões. Você pode se proteger do Wanna Cry seguindo algumas regras simples: atualize o sistema a tempo - todos os PCs infectados não foram atualizados use um sistema operacional licenciado não abra e-mails suspeitos De acordo com relatos da mídia, os fabricantes de software antivírus lançarão atualizações para combater o Wanna Cry, portanto, a atualização do seu antivírus não deve ser adiada. |

| Ler: |

|---|

Novo

- Como usar o Google Fotos, visão geral das funções de login do Google Fotos

- Sistema de pagamento Payza (ex-Alertpay) Payza faça login em sua conta pessoal

- Como abrir o APK e como editar?

- Análise do smartphone Alpha GT da Highscreen Embalagem e entrega

- Firmware oficial da LG via KDZ

- O que é um SSD e como instalá-lo?

- Como colocar acento em uma letra no Word

- Como converter imagens para o formato PNG?

- Problemas técnicos e suas soluções v

- Bioshock remasterizado não inicia