Secțiuni de site

Alegerea editorului:

- Cum să măriți dimensiunea unității C în detrimentul unității D fără a pierde date

- Cauzele defecțiunilor de pe placa de bază Dacă chipsetul de pe placa de bază se arde

- Numele original pentru chat

- Utilizarea stilurilor în Excel Cum să vă creați propriul stil nou

- Ce erori apar în timpul instalării?

- Statutul social al unei persoane în societate

- Interpretarea completă a erorilor

- Cum să apelați direct un operator Beeline „în direct”: numere de telefon gratuite

- Cititoare PDF esențiale

- Lineage II - Interlude: The Chaotic Throne nu va începe?

Publicitate

| Cum să te protejezi de ransomware într-un minut. Cum să vă protejați de virusul ransomware Petya |

|

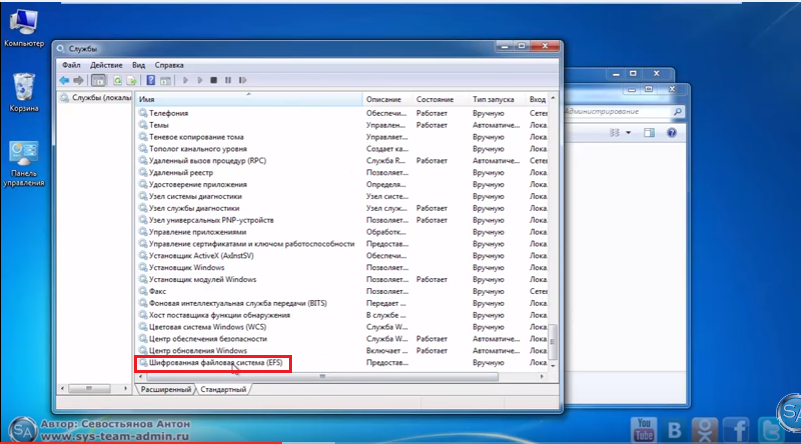

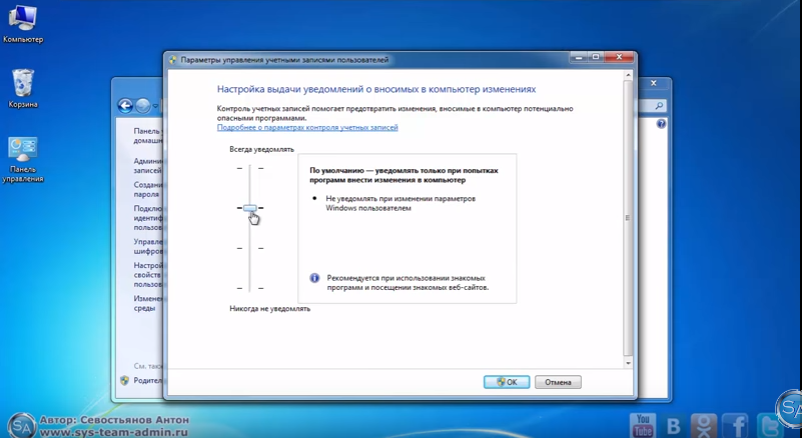

Primul loc în competiție a fost ocupat de Anton Sevostyanov cu un ghid actualizat pentru protecția împotriva ransomware-ului. Anton lucrează ca administrator de sistem și antrenează utilizatori tehnologia de informație. Mai multe tutoriale video pot fi găsite pe site-ul său. Windows oferă un serviciu special de criptare a datelor; Dacă nu îl utilizați în mod regulat, este mai bine să îl dezactivați - unele modificări ransomware pot folosi această funcție în propriile scopuri. Pentru a dezactiva serviciul de criptare, trebuie să faceți următoarele: Start - Panou de control - Instrumente administrative - Servicii - Criptat sistem de fișiere(EFS) și reporniți sistemul. Lucrul cu un cont de administrator nu este recomandat nici măcar utilizatorilor avansați. Limitarea drepturilor contului va ajuta la minimizarea daunelor în cazul unei infecții accidentale (Activare cont administrator - Setare parolă - Eliminați utilizatorul curent drepturi administrative- Adăugați utilizatori în grup).

În seara zilei de 12 mai, lumea s-a confruntat cu un atac pe scară largă din partea virusului ransomware WannaCry (WannaCryptor), care criptează toate informațiile de pe PC-uri și laptop-uri cu sistem de operare Windows.

Principalele ținte ale atacului au vizat sectorul corporativ, urmat de companiile de telecomunicații din Spania, Portugalia, China și Anglia.

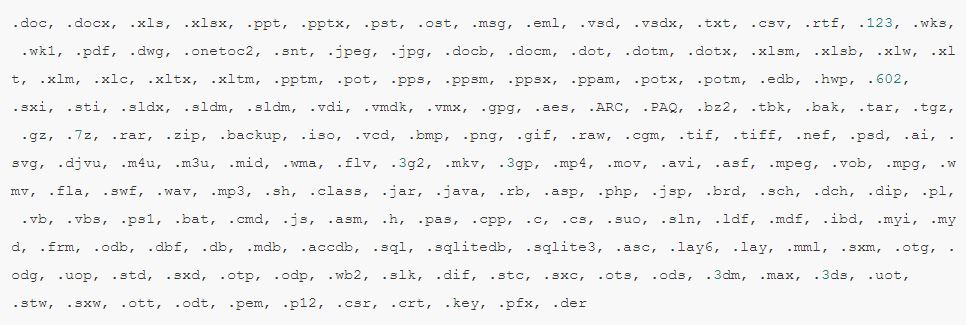

Pentru decriptarea datelor, atacatorii cer o răscumpărare de 300 până la 600 de dolari în bitcoini (aproximativ 17.000-34.000 de ruble).Hartă interactivă a infecțiilor (CLICK PE HARTĂ)  Criptează fișierele cu următoarele extensii Criptează fișierele cu următoarele extensii În ciuda faptului că virusul vizează sectorul corporativ, utilizatorul mediu nu este, de asemenea, imun la pătrunderea WannaCry și la posibila pierdere a accesului la fișiere.

1. Instalați aplicația Kaspersky System Watcher, care este echipată cu o funcție încorporată pentru a anula modificările cauzate de acțiunile unui criptator care a reușit să ocolească măsurile de securitate.2. Utilizatorilor de software antivirus de la Kaspersky Lab li se recomandă să verifice dacă funcția „Monitor sistem” este activată.3. Utilizatorii programului antivirus de la ESET NOD32 pentru Windows 10 au fost introduși pentru a verifica dacă există noi actualizări ale sistemului de operare. Dacă ați avut grijă în avans și ați activat-o, atunci toate actualizările Windows necesare noi vor fi instalate și sistemul dumneavoastră va fi complet protejat de acest virus WannaCryptor și alte atacuri similare.4. Același lucru pentru utilizatori produse ESET NOD32, există o funcție în program precum detectarea amenințărilor încă necunoscute. Această metodă bazat pe utilizarea tehnologiilor comportamentale, euristice.Dacă un virus se comportă ca un virus, cel mai probabil este un virus. Din 12 mai, tehnologia sistemului cloud ESET LiveGrid a respins cu mare succes toate atacurile acestui virus și toate acestea s-au întâmplat chiar înainte ca baza de date de semnături să fie actualizată.5. Tehnologiile ESET oferă securitate și pentru dispozitivele care rulează sisteme vechi Windows XP, Windows 8 și Windows Server 2003 ( Vă recomandăm să încetați să utilizați aceste sisteme învechite). Datorită nivelului foarte ridicat de amenințare care a apărut pentru acest sistem de operare, Microsoft a decis să lanseze actualizări. Descărcați-le.6. Pentru a minimiza amenințarea de vătămare a computerului, trebuie să actualizați urgent versiunea Windows 10: Start - Setări - Actualizare și securitate - Verificați actualizările (în alte cazuri: Start - Toate programele - Windows Update - Căutați actualizări - Descărcați și instalați).7. Finalizați instalarea patch oficial(MS17-010) de la Microsoft, care remediază o eroare în serverul SMB prin care poate pătrunde un virus. Acest server implicat în acest atac.8. Asigurați-vă că toate instrumentele de securitate disponibile rulează și funcționează pe computer.9. Scanați-vă întregul sistem pentru viruși. La expunerea unui atac rău intenționat numit MEM:Trojan.Win64.EquationDrug.gen, reporniți sistemul.Și încă o dată vă recomand să verificați dacă sunt instalate patch-urile MS17-010.În prezent, specialiștii de la Kaspersky Lab, ESET NOD32 și alte produse antivirus lucrează activ la scrierea unui program de decriptare a fișierelor care va ajuta utilizatorii computerelor infectate să restabilească accesul la fișiere. Utilizatori Windows 10 care au sistemul activat Windows Defender sunt protejate de virus, deoarece în acest caz toate notificările sunt raportate automat.Ei bine, pentru cei care au instalat și folosesc Windows Update, protecția a fost actualizată în martie 2017.Se recomandă ca toți utilizatorii produselor antivirus de la terți să descarce cele mai recente actualizări. Bună ziua, dragi cititori și oaspeți ai blogului, după cum vă amintiți în mai 2017, un val de infecție pe scară largă a computerelor cu sistemul de operare Windows a început cu un nou virus ransomware numit WannaCry, în urma căruia a putut să infectați și criptați datele de pe peste 500.000 de computere, gândiți-vă doar la această cifră. Cel mai rău lucru este că acest tip de virus practic nu este prins de soluțiile antivirus moderne, ceea ce îl face și mai amenințător Mai jos vă voi spune o metodă despre cum să vă protejați datele de influența sa cum să te protejezi de ransomwareîntr-un minut, cred că îl vei găsi interesant. Ce este un virus ransomware?Un virus ransomware este un tip cal troian, a cărui sarcină este să infecteze stația de lucru a utilizatorului, să identifice fișierele cu formatul necesar pe ea (de exemplu, fotografii, înregistrări audio, fișiere video), apoi să le cripteze cu o modificare a tipului de fișier, în urma căreia utilizatorul nu va să le mai poată deschide, fără program special decodor. Arata cam asa.

Formate de fișiere criptateCele mai comune formate de fișiere după criptare sunt:

Consecințele unui virus ransomwareVoi descrie cel mai frecvent caz în care este implicat un virus codificator. Să ne imaginăm un utilizator obișnuit în orice organizație abstractă, în 90 la sută din cazuri utilizatorul are internetul la locul său de muncă, deoarece cu ajutorul acestuia aduce profit companiei, navighează în spațiul de internet. O persoană nu este un robot și poate fi distrasă de la muncă uitându-se pe site-uri care îl interesează sau pe site-uri care i-au fost recomandate de prietenul său. Ca urmare a acestei activități, își poate infecta computerul cu un criptator de fișiere fără să știe și să afle despre asta când este deja prea târziu. Virusul și-a făcut treaba. Virusul, în momentul funcționării sale, încearcă să proceseze toate fișierele la care are acces și de aici începe ca documentele importante din folderul departamentului la care utilizatorul are acces se transformă brusc în gunoi digitale, fișiere locale și mult mai mult. Este clar că ar trebui să existe copii de rezervă ale partajărilor de fișiere, dar cu ce să faci fișiere locale, care poate echivala cu întreaga activitate a unei persoane, drept urmare compania pierde bani pentru munca inactivă, iar administratorul de sistem părăsește zona de confort și își petrece timpul decriptând fișierele. La fel se poate întâmpla și unei persoane obișnuite, dar consecințele aici sunt locale și îl privesc pe el și pe familia lui personal. Este foarte trist să vezi cazuri în care un virus a criptat toate fișierele, inclusiv arhivele foto de familie, iar oamenii nu au o copie de rezervă, ei bine. , nu este obișnuit printre utilizatorii obișnuiți să o facă. Cu serviciile cloud, totul nu este atât de simplu, dacă stocați totul acolo și nu folosiți un client gros în sistemul dvs. de operare Windows, este un lucru, în 99% din timp nimic nu vă amenință acolo, dar dacă utilizați, de exemplu, Disc Yandex sau „mail Cloud” sincronizează fișierele de pe computer cu acesta, apoi dacă te infectezi și primești că toate fișierele sunt criptate, programul le va trimite direct în cloud și vei pierde tot. Drept urmare, vezi o poză ca aceasta, în care ți se spune că toate fișierele sunt criptate și trebuie să trimiți bani, acum asta se face în bitcoins pentru a nu identifica atacatorii. După plată, ar trebui să vă trimită un decriptor și veți restaura totul. Nu trimite niciodată bani criminalilor

Amintiți-vă că nici un singur antivirus modern nu poate oferi Windows protecție împotriva ransomware-ului, dintr-un simplu motiv că acest troian nu face nimic suspect din punctul său de vedere, în esență se comportă ca un utilizator, citește fișiere, scrie, spre deosebire de viruși, nu încearcă să se schimbe fișiere de sistem sau adăugați chei de registry, motiv pentru care detectarea sa este atât de dificilă, nu există nicio linie care să o deosebească de utilizator Surse ale troienilor ransomwareSă încercăm să evidențiem principalele surse ale pătrunderii criptatorului în computerul tău.

Cum să vă protejați computerul de ransomwareUtilizarea corectă a computerului vă protejează de ransomware, și anume:

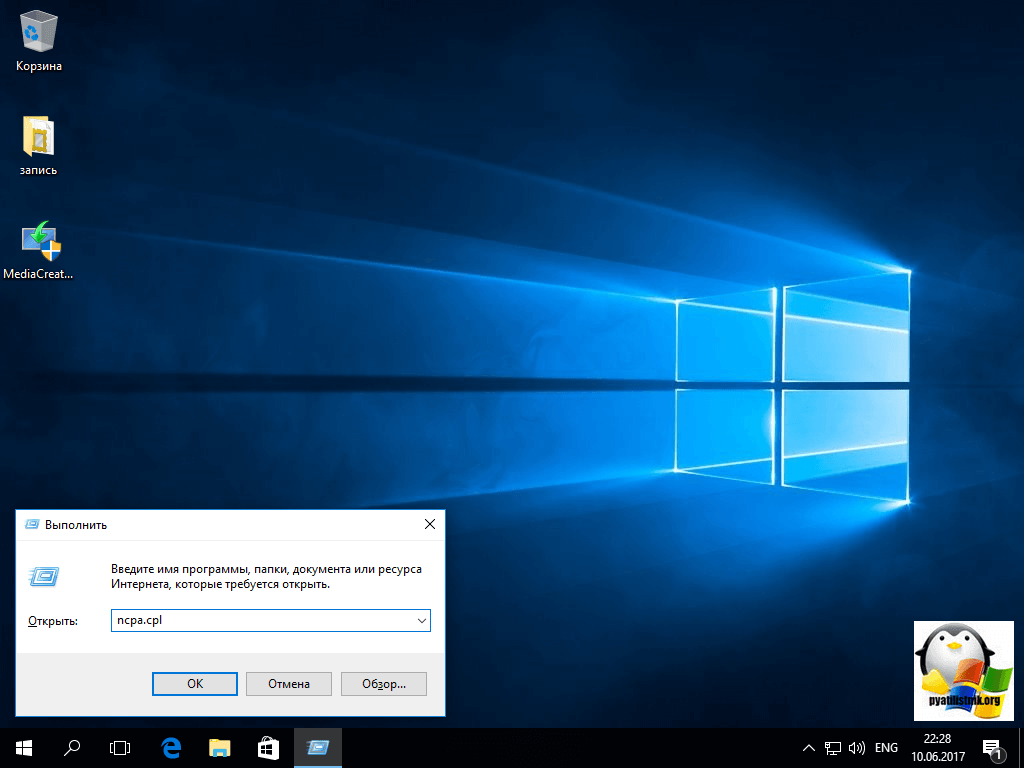

Totul este clar cu primele trei puncte, dar mă voi opri mai detaliat asupra celor două rămase. Dezactivați accesul la rețea la computerCând oamenii mă întreabă cum să mă protejez împotriva ransomware-ului în Windows, primul lucru pe care îl recomand este ca oamenii să dezactiveze „Serviciul de partajare a fișierelor și imprimantelor Microsoft Networks”, care permite altor computere să acceseze resurse. a acestui calculator folosind rețele Microsoft. Acest lucru este relevant și pentru curioși administratorii de sistem, lucrând pentru furnizorul dvs. Dezactivați acest serviciu și protejați-vă de ransomwareîntr-o rețea locală sau de furnizor, după cum urmează. Apăsați combinația de taste WIN+R și în fereastra care se deschide, executați, introduceți comanda ncpa.cpl. Voi afișa acest lucru pe computerul meu de testare care rulează Windows 10 Creators Update.

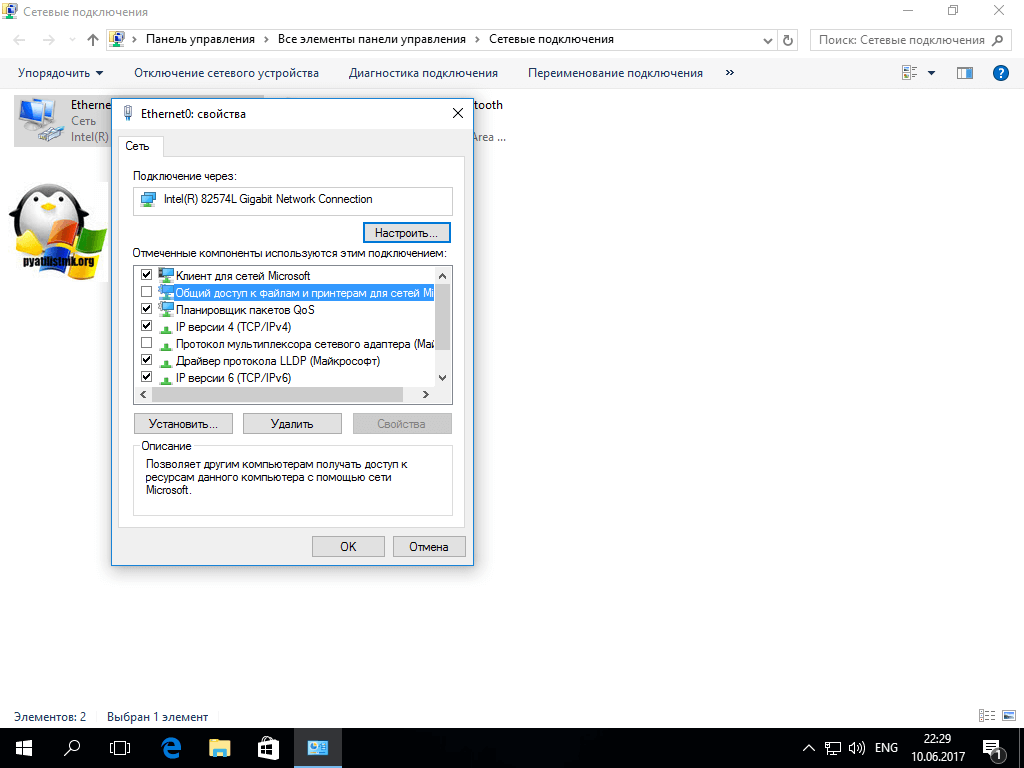

Selectați interfața de rețea dorită și faceți clic dreapta pe ea, din meniul contextual selectați „Proprietăți”

Găsiți articolul " Partajarea la fișiere și imprimante pentru rețelele Microsoft” și debifați-l, apoi salvați, toate acestea vă vor ajuta să vă protejați computerul de un virus ransomware din rețeaua locală; stația de lucru pur și simplu nu va fi accesibilă.

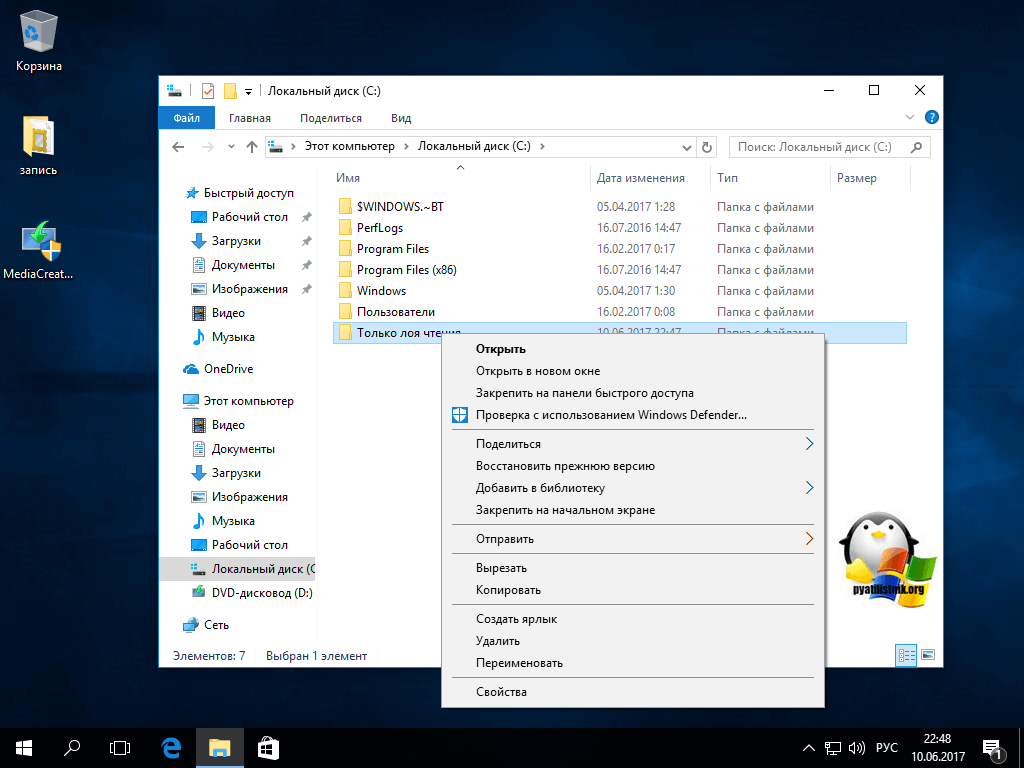

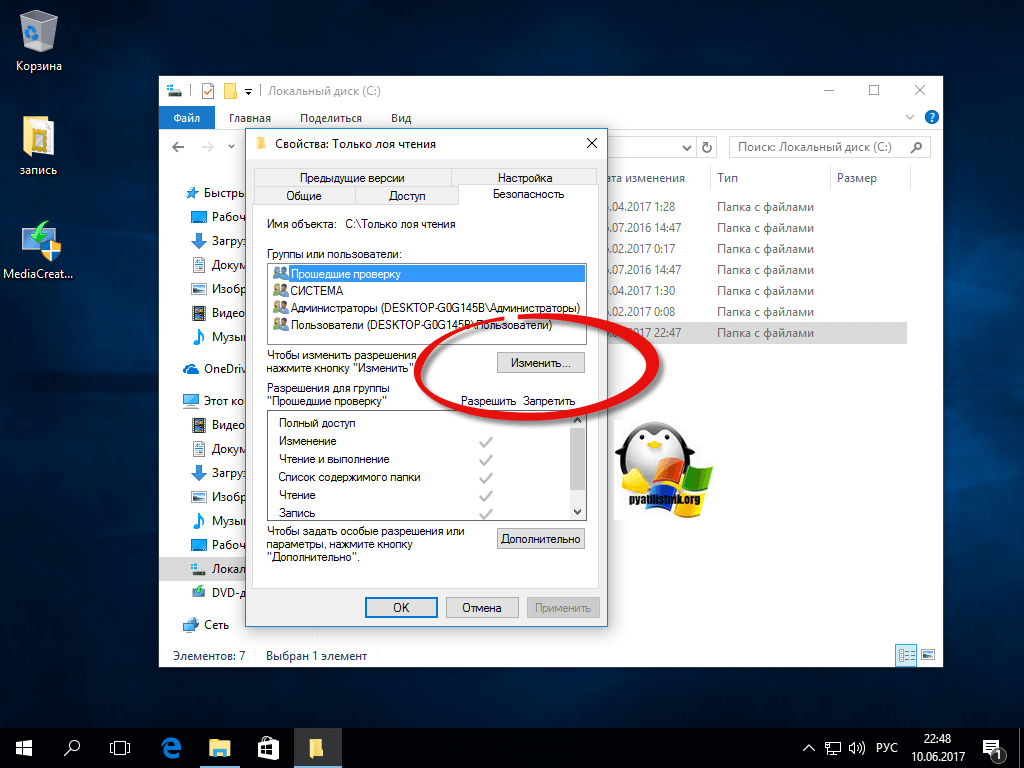

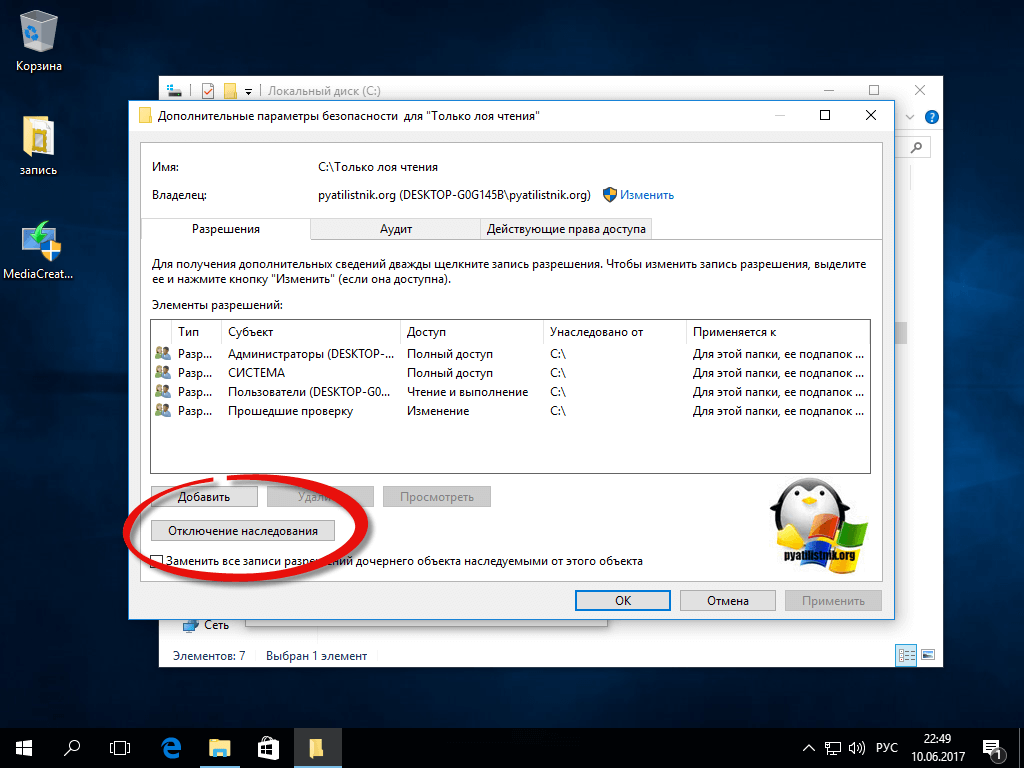

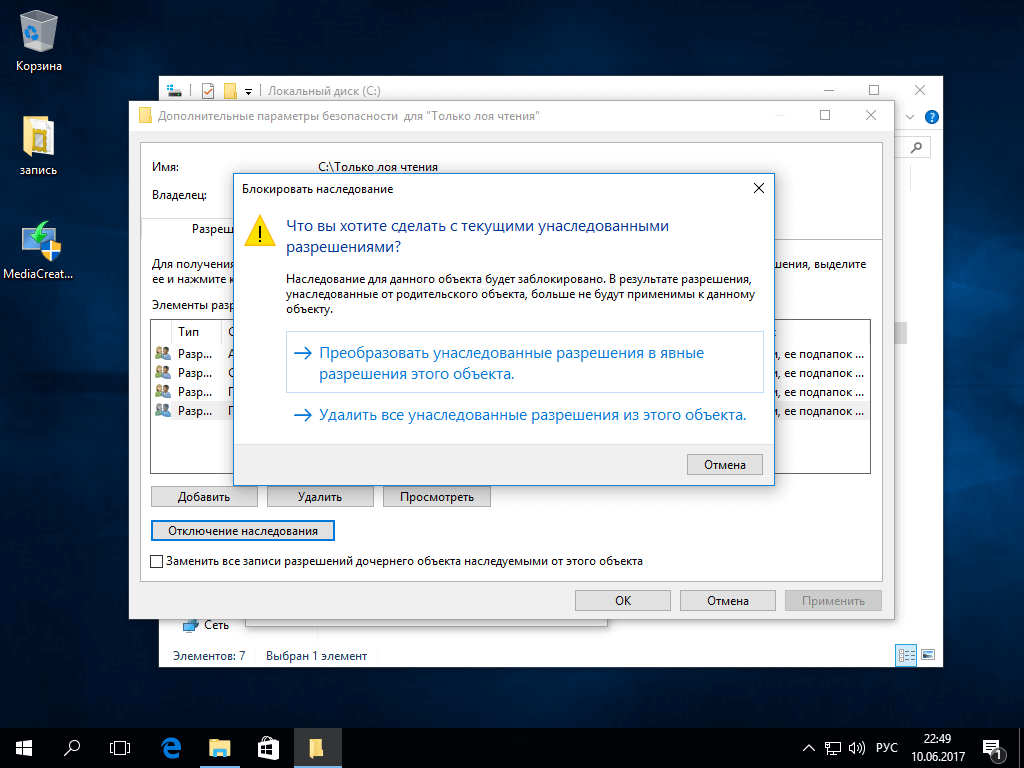

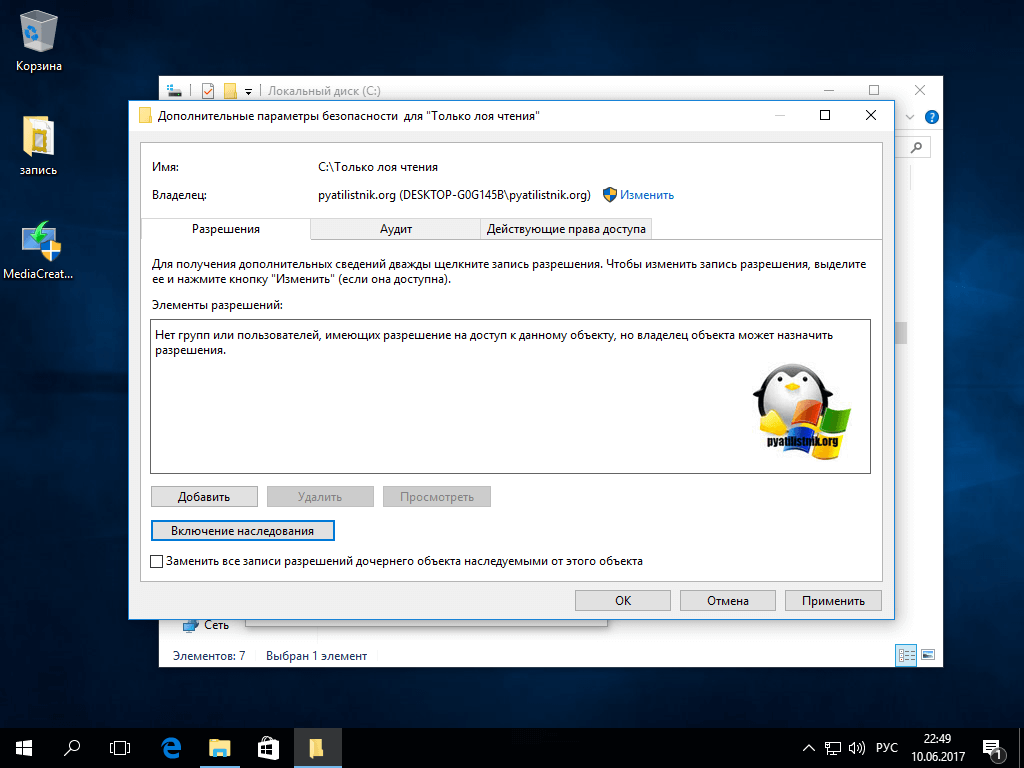

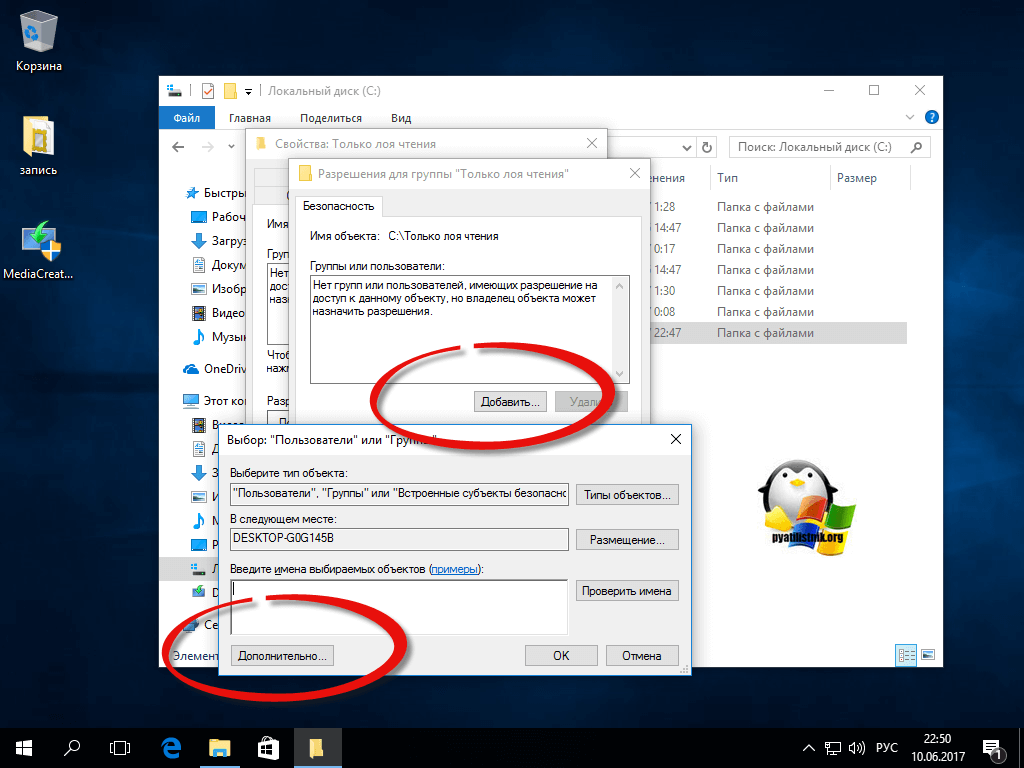

Restricționarea drepturilor de accesProtecția împotriva virusului ransomware în Windows poate fi implementată astfel intr-un mod interesant, vă spun cum am făcut-o pentru mine. Și astfel, principala problemă în lupta împotriva criptatorilor este că antivirusurile pur și simplu nu le pot lupta în timp real, ei bine, nu te pot proteja în acest moment, așa că vom fi mai vicleni. Dacă virusul de criptare nu are drepturi de scriere, atunci nu va putea face nimic cu datele dvs. Să vă dau un exemplu, am un folder foto, este stocat local pe computer, plus există două copii de rezervă pe diferite hard disk-uri. Pe cont propriu calculator local I-am acordat drepturi de numai citire pentru contul în care folosesc computerul. Dacă virusul ar fi pătruns, pur și simplu nu ar fi avut suficiente drepturi, după cum puteți vedea, totul este simplu. Cum să implementați toate acestea pentru a vă proteja de criptatorii de fișiere și pentru a proteja totul, facem următoarele.

Sper că Microsoft și alte soluții antivirus vor putea să-și îmbunătățească produsele și să protejeze computerele de ransomware înainte de acțiunea lor rău intenționată, dar până când se va întâmpla acest lucru, urmați regulile pe care vi le-am descris și faceți întotdeauna copii de rezervă ale datelor importante. Criptatorii (cryptolockers) înseamnă o familie de programe rău intenționate care, folosind diverși algoritmi de criptare, blochează accesul utilizatorului la fișierele de pe un computer (cunoscute, de exemplu, cbf, chipdale, just, foxmail inbox com, watnik91 aol com etc.). De obicei, virusul criptează tipuri populare fișiere utilizator: documente, foi de calcul, baze de date 1C, orice seturi de date, fotografii etc. Decriptarea fișierelor este oferită pentru bani - creatorii vă cer să transferați o anumită sumă, de obicei în bitcoin. Și dacă organizația nu a luat măsurile adecvate pentru a asigura siguranța informațiilor importante, transferul sumei necesare către atacatori poate deveni singura cale restabilirea funcționalității companiei. În cele mai multe cazuri, virusul se răspândește e-mail, mascandu-se drept scrisori complet obișnuite: înștiințări de la fisc, acte și contracte, informații despre achiziții etc. Prin descărcarea și deschiderea unui astfel de fișier, utilizatorul, fără să-și dea seama, rulează cod rău intenționat. Virusul criptează secvențial fișierele necesare și, de asemenea, șterge copiile originale folosind metode de distrugere garantată (astfel încât utilizatorul să nu poată recupera fișierele șterse recent folosind instrumente speciale). Ransomware modernRansomware-ul și alți viruși care blochează accesul utilizatorilor la date nu reprezintă o problemă nouă securitatea informatiei. Primele versiuni au apărut în anii 90, dar au folosit în principal fie criptare „slabă” (algoritmi instabili, dimensiune mică a cheii), fie criptare simetrică (fișierele de la un număr mare de victime au fost criptate cu o singură cheie; a fost, de asemenea, posibilă recuperarea cheii). studiind codul virusului) sau chiar au venit cu proprii algoritmi. Copiile moderne sunt lipsite de astfel de deficiențe; atacatorii folosesc criptarea hibridă: folosind algoritmi simetrici, conținutul fișierelor este criptat la viteză foarte mare, iar cheia de criptare este criptată cu un algoritm asimetric. Aceasta înseamnă că pentru a decripta fișierele aveți nevoie de o cheie pe care o deține doar atacatorul cod sursă Nu gasesc programul. De exemplu, CryptoLocker folosește algoritmul RSA cu o lungime a cheii de 2048 de biți în combinație cu algoritmul simetric AES cu o lungime a cheii de 256 de biți. Acești algoritmi sunt recunoscuți în prezent ca fiind criptorezistenți. Computerul este infectat cu un virus. Ce să fac?Merită să rețineți că, deși virușii ransomware folosesc algoritmi moderni de criptare, ei nu sunt capabili să cripteze instantaneu toate fișierele de pe un computer. Criptarea are loc secvenţial, viteza depinde de dimensiunea fişierelor criptate. Prin urmare, dacă descoperiți în timp ce lucrați că fișierele și programele dvs. obișnuite nu se mai deschid corect, ar trebui să încetați imediat să lucrați pe computer și să îl opriți. În acest fel, puteți proteja unele fișiere de criptare. Odată ce ați întâmpinat o problemă, primul lucru pe care trebuie să-l faceți este să scăpați de virusul în sine. Nu ne vom opri în detaliu asupra acestui lucru; este suficient să încercați să vă vindecați computerul folosind programe antivirus sau să eliminați virusul manual. Este de remarcat doar faptul că virusul se autodistruge adesea după ce algoritmul de criptare este finalizat, făcând astfel dificilă decriptarea fișierelor fără a apela la atacatori pentru ajutor. În acest caz program antivirus s-ar putea să nu găsească nimic. Întrebarea principală este cum se recuperează datele criptate? Din păcate, recuperarea fișierelor după un virus ransomware este aproape imposibilă. Cel putin garantie recuperare completăÎn caz de infecție cu succes, nimeni nu va avea date. Mulți producători de antivirus oferă asistență în decriptarea fișierelor. Pentru a face acest lucru, trebuie să trimiteți un fișier criptat și Informații suplimentare(dosar cu contactele atacatorilor, cheie publică) prin formulare speciale postate pe site-urile producătorilor. Există o mică șansă ca o modalitate de a lupta împotriva unui anumit virus să fi fost găsită și fișierele dvs. să fie decriptate cu succes. Încercați să utilizați utilitarele de recuperare fișiere șterse. Este posibil ca virusul să nu fi folosit metode de distrugere garantată și unele fișiere pot fi recuperate (aceasta poate funcționa în special cu fișiere mari, de exemplu cu fișiere de câteva zeci de gigaocteți). Există, de asemenea, șansa de a recupera fișiere din copii umbre. Când utilizați funcțiile de restaurare a sistemului, Windows creează instantanee („snapshots”) care pot conține date de fișier în momentul în care a fost creat punctul de restaurare. Dacă datele dvs. au fost criptate în servicii cloud, contactați asistența tehnică sau explorați capacitățile serviciului pe care îl utilizați: în majoritatea cazurilor, serviciile oferă o funcție de „retroducere” la versiunile anterioare ale fișierelor, astfel încât acestea să poată fi restaurate. Ceea ce nu vă recomandăm cu tărie este să urmați exemplul ransomware-ului și să plătiți pentru decriptare. Au fost cazuri când oamenii au dat bani și nu au primit cheile. Nimeni nu garantează că atacatorii, după ce au primit banii, vor trimite efectiv cheia de criptare și veți putea restaura fișierele. Cum să te protejezi de un virus ransomware. Măsuri preventiveEste mai ușor să preveniți consecințele periculoase decât să le corectați:

Acest lucru se face cel mai bine folosind instrumente specializate backup. Majoritatea criptolockerelor sunt capabile să cripteze și copii de rezervă, așa că este logic să stocați copii de rezervă pe alte computere (de exemplu, pe servere) sau pe medii înstrăinate. Limitați permisiunile pentru a schimba fișierele din foldere cu copii de rezervă, permițând doar înregistrarea suplimentară. Pe lângă consecințele ransomware-ului, sistemele de backup neutralizează multe alte amenințări asociate cu pierderea datelor. Răspândirea virusului demonstrează încă o dată relevanța și importanța utilizării unor astfel de sisteme. Recuperarea datelor este mult mai ușoară decât decriptarea lor!

încă unul într-un mod eficient Soluția este de a restricționa lansarea unor tipuri de fișiere potențial periculoase, de exemplu, cu extensii .js, .cmd, .bat, .vba, .ps1 etc. Acest lucru se poate face folosind instrumentul AppLocker (în edițiile Enterprise) sau politici SRP este centralizat în domeniu. Sunt destul de multe pe web ghiduri detaliate cum se face. În cele mai multe cazuri, utilizatorul nu va trebui să folosească fișierele script enumerate mai sus, iar ransomware-ul va avea mai puține șanse de a se infiltra cu succes.

Mindfulness este una dintre cele mai multe metode eficiente prevenirea amenințării. Fiți suspicios față de fiecare scrisoare pe care o primiți de la persoane necunoscute. Nu vă grăbiți să deschideți toate atașamentele, dacă aveți îndoieli, este mai bine să contactați administratorul cu o întrebare. Alexandru Vlasov, inginer senior al departamentului de implementare a sistemelor de securitate informatică la SKB Kontur Virus nou Ransomware-ul Petya.A a fost probabil evenimentul principal al săptămânii trecute. Atacul de virus a dus la infectarea a sute de mii de computere nu numai în Rusia și țările CSI, ci în întreaga lume. Nu există încă un consens cu privire la ceea ce l-ar fi putut cauza (de exemplu, un depășit Versiunea Windows) și cine se află în zona de pericol: doar instituțiile, băncile, agențiile guvernamentale sau toate computerele care rulează sistemul de operare Windows, trebuie să vă securizați sistemul în avans. Cum să te protejezi de virus Ransomware Petya? Virusul Petya original a devenit activ pentru prima dată în 2016. Dezvoltatorul folosește pseudonimul Janus Cybercrime Solutions. Este cunoscut și un cont pe Twitter - atacatorii au folosit contul @JanusSecretary după ce au spart contul atacatorilor care au creat virusul Chimera. Să ne amintim că atunci în acces deschis au fost publicate chei care vă permit să reveniți la starea initiala fișiere afectate de ransomware. După epidemia de virus NotPetya, care a început în iunie, autorii ransomware-ului original au făcut o altă declarație. A devenit cunoscut faptul că studiau NotPetya și, de asemenea, încercau să folosească cheile Petya pentru a decripta fișierele. Cu toate acestea, mulți experți au presupus imediat că acest lucru nu va funcționa. Noul virus funcționează diferit - face în mod deliberat modificări serioase structurii discului (inclusiv criptarea înregistrărilor MFT) și, de asemenea, șterge complet cheia. Cel mai probabil, este imposibil din punct de vedere fizic să decriptați complet fișierele afectate. Cum se răspândește virusul Petya.ARăspândirea unui nou virus are loc prin intermediul unui atac de tip phishing obișnuit (mailing cod rău intenționat ca atasamente la adresele de e-mail). Orice e-mail suspect care conține un atașament este o sursă potențială de amenințare. De regulă, atașamentele sunt distribuite sub formă de documente Microsoft Word, dar pot exista și alte fișiere. Nu ar fi greșit să vă reamintim încă o dată despre cele principale. După deschiderea unui atașament dubios, computerul este infectat și virusul criptează principalul intrare de boot. Cât de periculos este virusul Petya.A?Decriptarea sistemului în schimbul unei răscumpări este o metodă destul de comună și obișnuită pentru bătăușii cibernetici obișnuiți. Cu toate acestea, în ceea ce privește codul rău intenționat în sine, potrivit unor surse autorizate, acesta nu ar fi amator. Acesta nu este doar un virus ransomware. Condițiile tehnice și echipamentele pentru efectuarea acestui atac cibernetic exclud versiunea fraudei obișnuite în rețea. Potrivit unor analiști, virusul are rădăcini politice. Cu toate acestea, suntem mai îngrijorați de consecințele sale. Noul virus Petya criptează hard diskși șterge înregistrarea de pornire, ceea ce face extrem de dificilă recuperarea informațiilor dacă sistemul este infectat. Cum să te protejezi de ea? Cum să te protejezi de virusul Petya.ADupă ce a analizat activitatea ransomware-ului, Symantec a publicat o metodă simplă de protecție. Esența acestei metode este de a crea disc de sistem un fișier special care ar trebui să-l convingă pe Petya.A că a aterizat pe un sistem infectat anterior.

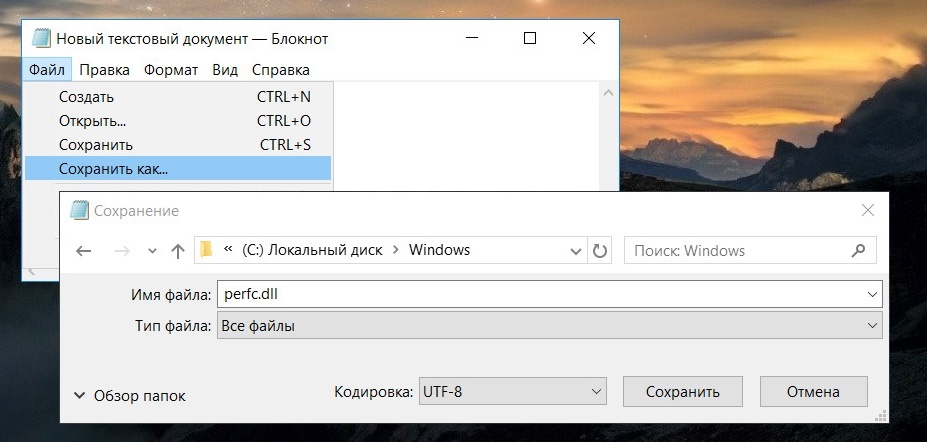

1. Deschideți Notepad Windows obișnuit După ce a descoperit acest dosar, virusul va înceta să funcționeze fără consecințe pentru sistem. Fără îndoială, această metodă nu poate fi considerată o soluție finală a problemei, dar ca măsură de precauție care vă permite să vă protejați astăzi de virusul ransomware Petya, este recomandat pentru implementare pe toate sistemele care rulează sistemul de operare Windows. Janus Cybercrime Solutions a devenit recent activ din nou. Pe portalul Mega.nz a fost publicată o arhivă cu cheie principală, care poate fi utilizată pentru toate versiunile Petya: prima versiune din 2016, a doua modificare (integrată cu ransomware-ul Mischa), precum și noua versiune, care este cunoscut sub numele de GoldenEye. O serie de specialiști au verificat deja autenticitatea cheii și au confirmat că aceasta poate fi folosită pentru a avea acces la arhivă. Să vă reamintim că anterior specialiștii au reușit să ocolească criptarea primei versiuni de Petya, dar publicarea cheii principale va permite acest proces mai rapid și va crește probabilitatea de succes. |

| Citire: |

|---|

Popular:

Nou

- Cauzele defecțiunilor de pe placa de bază Dacă chipsetul de pe placa de bază se arde

- Numele original pentru chat

- Utilizarea stilurilor în Excel Cum să vă creați propriul stil nou

- Ce erori apar în timpul instalării?

- Statutul social al unei persoane în societate

- Interpretarea completă a erorilor

- Cum să apelați direct un operator Beeline „în direct”: numere de telefon gratuite

- Cititoare PDF esențiale

- Lineage II - Interlude: The Chaotic Throne nu va începe?

- Recuperarea parolei Excel

Fereastra de răscumpărare

Fereastra de răscumpărare