|

Programatorii răi nu dorm noaptea și nu se odihnesc în timpul zilei, încercând să planteze următorul robot spam în computerul unui utilizator cinstit. Ei fac bani din traficul nostru punându-ne pe lista neagră și punându-ne într-o lumină proastă în fața superiorilor lor. În acest articol, vom analiza roboții de spam din perspectiva unui apărător al bunătății și justiției, vom efectua o autopsie și vom învăța cum să-i omorâm.

Un strop de istorie

- Se trimite manual. Această metodă este încă folosită, dar eficiența ei este scăzută și este foarte ușor să combati un astfel de spam prin includerea pe lista neagră a e-mailului și a adresei IP a expeditorului de spam.

- Programe expediere automată spam. Ele pot fi implementate ca un utilitar pentru Windows sau un script pentru plasarea pe un site web. În esență, aceasta este o variantă automată a metodei 1 și, uneori, funcționează pe principiul unei înșelătorii - utilizatorului i se promite munți de aur dacă participă la trimiterea de spam folosind programul specificat. Utilizatorii creduli sunt prinși în asta și iau parte - ca urmare, nu vor primi bani, iar IP-ul lor va fi inclus pe lista neagră.

- Trimiterea de spam folosind o rețea de proxy troieni și roboți de spam. Această metodă este cea mai populară și relevantă în prezent și, prin urmare, merită o analiză detaliată.

|

Cum funcționează un robot spam tipic

|

În primul rând, pentru a construi o rețea de proxy sau boți troieni, este necesar să infectați cumva multe computere cu acest bot. Acest lucru poate fi realizat folosind exploit-uri, Trojan-Downloader, e-mail sau viermi de rețea. Cele mai multe circuit simplu este un Troian-Downloader, care, după ce a fost lansat de un utilizator credul, trage toate celelalte componente pe computerul afectat.

Apoi, după instalare și lansare, robotul de spam contactează serverul proprietarilor. Este ușor de ghicit că, pentru a funcționa, are nevoie de o listă de adrese de e-mail la care ar trebui să fie trimis spamul, parametri de e-mail și șabloane pentru scrisorile în sine. Cel mai adesea, aceste informații sunt obținute conform unei scheme în mai multe etape - în prima etapă, robotul de spam trimite proprietarilor săi informații că rulează (indicând adresa IP a mașinii afectate, caracteristicile acesteia și un anumit identificator unic - pasul 1 din diagramă), ca răspuns primește o configurație (pasul 2) care conține, în special, URL-urile serverelor de pe care ar trebui să descarce liste de adrese și șabloane de spam. Apoi, robotul de spam descarcă baza de date cu adrese (pasul 3) și șabloanele (pasul

4), după care începe trimiterea. Caracteristică importantă este că un robot spam, în loc să trimită prostesc un anumit text către o listă de adrese, poate modifica textul, îl poate completa cu imagini sau îl poate prezenta sub formă de grafică în conformitate cu un anumit algoritm și șablon. După ce termină de trimis o porțiune de scrisori, mulți roboți de spam trimit un raport despre munca depusă (pasul 5). Raportul poate conține date statistice (număr de e-mailuri reușite și erori) și o listă de adrese la care spam-ul nu a putut fi trimis.

Pentru un utilizator, apariția unui robot spam pe un computer este un eveniment extrem de neplăcut. În primul rând, îi va oferi zeci de megaocteți de trafic. Și în al doilea rând, este foarte probabil ca IP-ul mașinii afectate să fie pe lista neagră, iar în viitor vor exista probleme cu trimiterea e-mailurilor normale. Acest lucru este deosebit de important pentru companiile care au propriile lor server de mailși o adresă IP statică - doar un utilizator cu un bot de spam poate cauza o mulțime de bătăi de cap pentru administratori.

Construirea de rețele de roboți de spam este o afacere profitabilă - obiectul licitației poate fi însuși botul de spam, o rețea gata făcută de astfel de roboți sau spam-ul plătit trimis de roboți. Combaterea spam-ului trimis de roboți este mult mai dificilă - filtrarea după IP nu este eficientă, iar modificarea literelor face dificilă filtrarea după context folosind filtre bayesiene sau analizoare de semnături.

Pe lângă roboții de spam, există o altă metodă de trimitere a spamului, bazată pe utilizarea așa-numitelor proxy troieni (Trojan-Proxy), care permit unui atacator să lucreze în rețea în numele mașinii afectate. Un algoritm tipic de operare proxy troian constă în deschiderea unui anumit port TCP pentru ascultare (uneori numărul portului este static, dar mai adesea arbitrar - pentru a îngreuna detectarea prin scanarea portului), după care contactează proprietarii și transferă IP-ul și portul către ei. Apoi funcționează ca un server proxy obișnuit. Mulți proxy troieni se pot reproduce ca viermi de rețea sau folosind vulnerabilități.

Este important de reținut că există mulți hibrizi - de exemplu, un robot spam poate avea o funcție Trojan-Downloader pentru a-și descărca actualizările sau pentru a instala componente suplimentare.

Găsiți și deschideți!

Să ne uităm la un exemplu real - malware-ul Trojan.Win32.Spabot.ai. Instalarea acestuia începe cu descărcarea de pe Internet a unui dropper de aproximativ 29 KB. Odată lansat, dropper-ul creează fișierul C:\WINDOWS\system32\rpcc.dll pe disc și se înregistrează în autorun ca extensie Winlogon (cheie HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify\rpcc). Apoi, injectează cod troian în procesul winlogon.exe și îl lansează prin CreateRemoteThread - ca urmare a activității codului troian, biblioteca rpcc.dll este încărcată (aceasta este metoda clasică „Richter” de a injecta biblioteci într-un proces) . Biblioteca funcționează conform algoritmului descris mai sus - primește o sarcină și începe o metodică

trimiterea de spam. Ca o digresiune lirică, trebuie menționat că printre proxy-urile troiene și roboții de spam, metoda de executare automată ca extensie Winlogon este foarte populară. Avantajul său este că lucru în curs din contextul winlogon.exe, malware-ul nu are un proces separat și nu fiecare utilizator va decide să ștergă o bibliotecă cu un nume de „sistem” precum rpcc.dll. Dacă adăugăm și deghizarea rootkitului, restaurarea cheilor de registry și deschiderea exclusivă a fișierelor, obținem un malware greu de detectat și greu de eliminat.

Acum să ne uităm la spam bot din punct de vedere al securității. Desigur, pentru a le combate, vă putem recomanda antivirusuri, Firewall și protecție proactivă... Dar de fapt, detectarea prezenței unui spam bot este foarte ușoară fără ele. Faptul este că, chiar și în cazul deghizării perfecte a rootkit-ului, un robot spam este trădat prin trimiterea de spam - doar înarmați-vă cu un sniffer și vedeți ce se întâmplă în rețea. Alegerea sniffer-ului în acest caz nu este importantă, dar este de dorit ca acesta să poată reconstrui sesiunile TCP și să acumuleze statistici. Îmi place să folosesc CommView pentru astfel de experimente; Ethereal este foarte bun. După ce am descoperit o mașină infectată cu un robot spam în rețea, vom vedea aproximativ următoarele statistici (Figura 2 arată traficul

segment de rețea de două computere: unul cu un sniffer, celălalt cu un robot spam).

Apropo, puteți prinde viermi de e-mail într-un mod similar - singura diferență în ceea ce privește traficul este că viermele trimite copii ale lui însuși în loc de spam.

Cu toate acestea, sniffer-ul are un mare dezavantaj - este prea voluminos pentru verificare operațională computer și necesită instalare. Pentru cercetare calculator local Ieșirea este utilitarul TDIMon, care va ajuta nu numai la detectarea activității „nesănătoase” din rețea, ci și la calcularea aplicației care o generează.

În plus, nu este dificil să-ți faci propriul detector de spambot folosind C pe baza analizei trafic de rețea. Să ne uităm la sursa lui:

#include

#include

#include

// Buffer pentru primirea datelor

#define MAX_PACKET_SIZE 65535

Buffer static BYTE;

int _tmain(int argc, _TCHAR* argv)

{

WSADATA wsadata; // Se inițializează WinSock

SOCKET RawSocket; // Priză de ascultare

int res = 0;

// Inițializare WS2_32

WSASstartup(MAKEWORD(2,2), &wsadata);

//

Crearea unui socket RAW

RawSocket = socket(AF_INET, SOCK_RAW, IPPROTO_IP);

// Determinarea numelui de gazdă pentru computerul nostru

char HostName = "localhost";

gethostname(HostName, sizeof(HostName));

printf("Nume Gazdă = %s \n", Nume Gazdă);

// Determinarea informațiilor după numele de gazdă

PHOSTENT pLocalHostEnt;

pLocalHostEnt = gethostbyname(HostName);

// P Pregătirea structurii SockAddr cu adresa noastră de gazdă

SOCKADDR_IN SockAddr;

ZeroMemory(&SockAddr, sizeof(SockAddr));

SockAddr.sin_family = AF_INET;

SockAddr.sin_addr.s_addr = ((in_addr *)pLocalHostEnt->h_addr_list)->s_addr;

/*

//

Dacă există mai multe plăci de rețea pe computer, atunci în loc să definiți IP-ul, trebuie să îl setați manual

SockAddr.sin_addr.s_addr = inet_addr("x.x.x.x");

*/

printf("IP gazdă = %s \n", inet_ntoa(SockAddr.sin_addr));

// Legare

res = bind(RawSocket, (SOCKADDR *)&SockAddr, sizeof(SOCKADDR));

// Comutarea plăcii de rețea în „modul promiscuu” pentru a captura toate pachetele

steag lung nesemnat = 1;

res = ioctlsocket(RawSocket, SIO_RCVALL, &flag);

// Primirea pachetelor IP într-o buclă moartă

în timp ce (adevărat)

{

//

Aștept următorul pachet

număr de int;

ZeroMemory(&Buffer, sizeof(Buffer));

count = recv(RawSocket, (char *)Buffer, sizeof(Buffer), 0);

//

Analizați numai pachetele TCP v4

dacă (număr > 33 && tampon == 0x45 && tampon == 0x06) (

//

Port = 110? Acesta este POP3

dacă ((Tampon == 0 && Tampon == 110) ||

(Buffer == 0 && Buffer == 110))

//

dacă (tampon și 0x12 == 0x12)

printf("POP3: %d.%d.%d.%d -> %d.%d.%d.%d \n",

//

Port = 25? Acesta este SMTP

dacă ((Tampon == 0 && Tampon == 25) ||

(Buffer == 0 && Buffer == 25))

//

Prinderea pachetelor care au setate steagurile SYN + ACK

dacă (tampon și 0x12 == 0x12)

printf("SMTP: %d.%d.%d.%d -> %d.%d.%d.%d \n",

tampon, tampon, tampon, tampon,

tampon, tampon, tampon, tampon);

}

closesocket(RawSocket);

WSACleanup();

}

Principiul de funcționare al acestui detector este extrem de simplu - se bazează pe un sniffer bazat pe prize RAW. Codul de mai sus inițializează biblioteca WS2_32, apoi determină numele gazdei și IP-ul acesteia (într-o utilitate reală merită să oferiți posibilitatea de a specifica IP-ul prin linie de comandă– util pentru rularea pe un computer cu mai multe plăci de rețea). Următorul placa de retea trece la modul promiscuu pentru a primi toate pachetele. Această caracteristică poate fi și opțională - atunci va fi posibil să se analizeze traficul doar computerului pe care rulează utilitarul. Recepția și analiza pachetelor este organizată într-un ciclu: așteptăm să fie primit următorul pachet și analizăm anteturile acestuia. Pentru fiecare acceptat

Determinăm tipul unui pachet după antetul său - ne interesează doar pachetele TCP/IP v4. Dacă acesta este cazul, apoi verificăm numărul portului - pentru a prinde un robot spam, suntem interesați de portul 25, care corespunde protocolului SMTP. Când sunt detectate astfel de pachete, adresele IP sursă și destinație ale pachetului sunt afișate pe ecran. Pentru a reduce protocolul, această sursă oferă un alt nivel de filtrare - utilitarul răspunde numai la pachetele cu steagurile SYN + ACK setate. Dacă rulați un astfel de utilitar pe un computer infectat cu un spambot (sau un astfel de computer se află în același segment de rețea cu cel pe care rulează utilitarul), atunci va fi înregistrat un schimb violent pe portul 25.

Un astfel de utilitar, desigur, nu este un panaceu, dar în unele cazuri poate fi foarte util unui administrator de sistem, mai ales că programul este foarte simplu și poate fi ușor modificat pentru alte tipuri de analiză operațională a traficului. Dacă completați acest exemplu cu un analizor statistic, atunci nu este dificil să vă construiți propriul sistem IDS - domeniul de activitate nu este limitat aici :). Desigur, atunci când utilizați un astfel de utilitar sau sniffer, ar trebui să vă amintiți că este imposibil să analizați traficul computerelor dintr-o rețea construită pe baza comutatoarelor - în acest caz, analiza traficului ar trebui efectuată pe routerul responsabil pentru schimb retea locala cu lumea exterioară. Pe sistemele UNIX, este convenabil să utilizați tcpdump pentru o astfel de monitorizare -

el este mijloace standard, iar protocolul text rezultat este ușor de analizat. Cel mai simplu exemplu lansați acest sniffer – „tcpdump -I tcp port 25 > smtp.log”.

Aparent, roboții automati de spam au găsit o modalitate de a descifra codul de confirmare vizuală (CAPTCHA) în phpBB 3.0.4. phpBB 3.0.5 introduce o serie de noi modificări la CAPTCHA, care sperăm că vor ajuta la oprirea acestor roboți. Până la lansarea phpBB 3.0.5, aveți la dispoziție numeroase lucruri pe care le puteți folosi pentru a limita sau chiar a opri problemele cu spamboții.

Întrebări frecvente

- Ce este un spambot?

Vorbitor într-un limbaj simplu, un spambot (în contextul phpBB) este un program care este capabil să se înregistreze conturi, și publicați mesaje la conferință.

- Sunt spamboții o amenințare pentru securitate?

Nu. În timp ce spamboții pot părea uneori că vă sparg apărările, ei nu pot face de fapt mai mult decât pot face utilizatorii reali (înregistrare, postare mesaje etc.). Prin urmare, spam-ul nu este o vulnerabilitate și nu trebuie luat în considerare în contextul unei vulnerabilități.

- Cum funcționează?

Spamboții fac doar ceea ce sunt programați să facă și nimic mai mult. Incapacitatea roboților de a se adapta din mers îi pune într-un dezavantaj atunci când încearcă să atace conferințele administratorilor informați. Trucul pentru a evita cu succes spamboții este să fii întotdeauna cu un pas înaintea autorilor lor. Aproape toate modificările care vizează combaterea spamboților se concentrează pe modificarea formularului de înregistrare și a formularului de trimitere a mesajelor pentru a împiedica roboții să completeze corect aceste formulare.

- Roboții completează formulare în același mod ca oamenii?

Nu, majoritatea boților își trimit răspunsurile direct fără a încărca formularele pe care le creați. În termeni practici, aceasta înseamnă că o singură schimbare Formulare HTML nu va da niciun rezultat în lupta împotriva spam-ului. Este necesară schimbarea completă a metodei de interpretare a informațiilor transmise. Aceasta înseamnă că este necesară editarea. fișiere PHP. Dacă utilizați modificări care editează doar HTML, atunci fiți siguri - acestea sunt lipsite de sens.

- Este necesar să blocați accesul la roboți prin IP sau adresele de e-mail ale domeniilor? nivel superior(.ru, .info etc.)?

Dacă scopul tău este să economisești timp, această strategie nu te va ajuta. Adresele IP ciclează adesea și există mii de servere proxy care pot fi găsite cu o căutare de bază. Prin blocarea adreselor IP, veți ajunge să blocați utilizatorii reali. Deoarece roboții folosesc o varietate de domenii de nivel superior (inclusiv .com, .org și .net) pentru adresele lor de e-mail, blocarea domeniilor internaționale precum .ru poate ajuta puțin, dar din nou veți ajunge să blocați utilizatorii reali (și nu blochează aproape niciun bot). Cu alte cuvinte, ar trebui să ne concentrăm pe prevenirea cât mai multor roboți posibil, fără a adăuga bătăi de cap suplimentară utilizatorilor reali.

- Ce poți spune despre spammerii umani?

Combaterea spammerilor umani este mult mai dificilă decât lupta împotriva roboților. În timp ce roboții vor încerca să înregistreze orbește și să-și posteze mesajele la fiecare conferință posibilă, spammerii umani vor să se asigure că spam-ul lor este de fapt văzut de alți utilizatori. Prin urmare, trucul pentru a lupta împotriva spammerilor umani este să eliminați orice stimulent pe care l-ar putea găsi la conferința dvs.

- Voi putea opri spamul urmând recomandările din acest ghid?

După cum am menționat mai sus, spammerii umani sunt foarte greu de oprit, iar unii roboți pot fi adaptați în mod special pentru a funcționa pe site-ul dvs. Totuși, după ce ai citit acest ghid și ai aplicat recomandările pe care le oferă, poți duce la o reducere semnificativă a cantității de spam la conferința ta, începând din prima zi.

Oprirea spamului - Metode și strategii

- Câmpuri suplimentare din profil

Avem o bază de cunoștințe care detaliază utilizarea câmpurilor opționale în profilurile utilizatorilor ca metodă de reducere a spamului. E frumos metoda eficienta eliminarea majorității roboților.

- Activare de către administrator

Această metodă nu este potrivită pentru conferințe mari, dar este perfectă pentru conferințe mici. Mulți spamboți se înregistrează folosind adrese de e-mail Gmail sau domenii .cn și folosesc adesea combinații aleatorii de litere și numere ca nume de utilizator.

- Întârziere mesaj

În phpBB 3.0.3 a fost introdus caracteristică nouă, care permite administratorilor să amâne mesajele dacă utilizatorul care le-a trimis are mai puțin de un anumit număr de mesaje. Accesați Panoul de administrare → General → Postare și activați opțiunea „Activați așteptarea mesajelor”. Aceasta înseamnă că atunci când această opțiune este activată, mesajele de la utilizatorii înregistrați vor fi puse în coadă pentru examinare de către un moderator dacă numărul de mesaje pe care le lasă este mai mic decât valoarea specificată. Utilizatorii tăi obișnuiți nu vor vedea primele mesaje ale utilizatorilor nou înregistrați și, prin urmare, dacă aceste mesaje sunt lăsate de spamboți, le poți șterge și dezactiva conturile spambot.

- Modificări (MOD-uri)

Modificările sunt cea mai bună metodă de prevenire a spam-ului și implică crearea unei conferințe unice folosind elemente de descurajare care nu sunt spam. instalare standard phpBB3. Mai jos este o listă de modificări concepute pentru a combate roboții spam. Dacă sunteți modder și credeți că modul dvs. ar trebui inclus în această listă, vă rugăm să trimiteți un mesaj privat oricărui membru al grupului de asistență.

- Advanced Visual Anti Bot

Modificarea „Advanced Visual Anti Bot” este o soluție eficientă pentru prevenirea spam-urilor. Acesta înlocuiește fundalul standard de confirmare vizuală cu o imagine aleatorie. Spambotul nu poate recunoaște codul de verificare folosind recunoașterea optică a caracterelor (OCR). Imaginile de fundal pot fi modificate după cum doriți. În plus, „Advanced Visual Anti Bot” nu necesită nicio modificare a bazei de date sau a configurației din panoul de administrare

- Întrebare anti-bot

Această modificare adaugă o întrebare de securitate la pagina de înregistrare. Administratorul poate modifica întrebarea de securitate din panoul de administrare.

- Anti-Spam ACP

Această modificare previne spam-ul pe multe forumuri phpBB3.

- Detectarea automată a spammer-ului

Această modificare folosește „Stop Forums Spam” și „Bot Scout” pentru a verifica numele de utilizator, adresa e-mailși adresele IP ale potențialului spammer. Dacă se returnează ceva, toți fondatorii primesc un mesaj privat prin care se anunță utilizatorul. Modificarea din panoul de administrare are setări pentru activare și dezactivare, precum și pentru selectarea obiectelor de scanat. Această modificare nu este aprobată de Echipa MOD.

- Prime Anti-bot

Modificarea implementează un sistem de verificare umană bazat pe text pentru a verifica dacă formularul este trimis de un om și nu de un bot. Modificarea își amintește verificările de umanitate reușite, astfel încât utilizatorii care trec cu succes verificările nu vor trebui să o treacă din nou de fiecare dată. Toate frazele, întrebările și răspunsurile sunt complet personalizabile și puteți introduce câte doriți (o întrebare este selectată la întâmplare din listă de fiecare dată când aveți nevoie de ea). Modificarea poate fi configurată pentru a verifica dacă există noi înregistrări și mesaje pentru invitați. Această modificare nu este aprobată de Echipa MOD.

- daroPL_AntiSpam

Modificarea blochează înregistrările spambot prin schimbarea numelui câmpului de cod de confirmare pentru a crea un hash unic. În plus, modificarea modifică accidental dimensiunea câmpului codului de confirmare.

Recomandările descrise, utilizate individual sau împreună, vor încetini sau opri complet problema spam-ului.

Câmpuri suplimentare în profiluri

Câmpurile suplimentare din profilurile utilizatorilor pot fi folosite ca un instrument eficient pentru a limita înregistrările spambot. În aceste scopuri, am folosit două tipuri de câmpuri suplimentare. Primul tip este o listă derulantă, care este mai ușor pentru utilizatori, dar și pentru spamboți, deoarece are întotdeauna două opțiuni. În al doilea câmp vi se cere să introduceți un anumit număr. În ambele cazuri, câmpul are o valoare implicită care nu corespunde cu valoarea necesară pentru înregistrarea cu succes. Accesați pagina „Panoul de administrare → Utilizatori și grupuri → Câmpuri suplimentare”. # #Deschideți fișierul langauges/en/ucp.php # # repetați pentru toate limbile # # Find # "FIELD_TOO_SMALL" => "Valoarea lui „%1$s” este prea mică, o valoare minimă de %2$d este necesar .", "FIELD_TOO_LARGE" => "Valoarea „%1$s” este prea mare, este permisă o valoare maximă de %2$d.", # # Înlocuiți cu # "FIELD_TOO_SMALL" => "Valoarea din „ %1$s” este incorectă”, „FIELD_TOO_LARGE” => „Valoarea „%1$s” este incorectă.”, # # Salvați și închideți toate fișierele Rezultat

Rezultatul final al celor două câmpuri utilizate:

Relua

Pentru ca această tehnică să funcționeze corect, este important ca toate conferințele să folosească întrebări diferite și răspunsuri diferite. La fel ca toate modificările anti-bot, cu cât există mai multe întrebări și răspunsuri identice la majoritatea conferințelor, cu atât mai mulți spamboți vor fi „adaptați” la acele întrebări. Așadar, folosește-ți propriile idei, folosind liniile directoare oferite doar ca șablon. Cu cât întrebările și răspunsurile tale sunt mai unice, cu atât va fi mai greu pentru spamboți să ajungă la tine.

Imaginați-vă situația: deschideți rapoarte Google Analyticsși observați o creștere a traficului de recomandare. Grozav, crezi, au apărut niște oameni grasi link-uri externe, conform căreia oamenii vin în groază pe site. Cu toate acestea, analiza arată că 90% din traficul de recomandare provine dintr-o resursă dubioasă. Mai mult, comentarii vagi în stilul „ tare subiect, și aici am descărcat recent ceva cool și gratuit.” Desigur, comentatorii se referă la acest lucru cel mai tare și mai gratuit. Se pare că site-ul dvs. este vizitat de spamboți. Cum să te protejezi de ele și de ce să faci asta?

De ce blocați și filtrați spammerii

În al doilea rând, invaziile masive de bot creează încărcare suplimentară pe server. Daca vorbim de una sau doua vizite pe zi, cel mai probabil nu vei observa probleme. Și dacă vizitele se numără în zeci pe zi, vizitatorii tăi reali pot observa o scădere a vitezei de încărcare a paginii. După cum știți, aceasta este o mare problemă. În cele din urmă, roboții pot face mai mult decât să lase comentarii. Unele programe caută vulnerabilități în motorul dvs. sau încearcă să obțină acces la server.

Cum să te protejezi de roboții de spam

Puteți folosi trei moduri de a vă proteja de spammeri. Primul poate fi considerat cel mai radical și periculos. Al doilea și al treilea sunt metode blânde de protecție. Ele pot fi utilizate simultan pentru a crește eficiența.

1. Blocați roboții de spam folosind fișierul .htaccess

După cum am menționat mai sus, acesta este cel mai mult mod radical combaterea spammerilor și a oricăror alți vizitatori nedoriți. Prin configurarea fișierului .htaccess, interziceți accesul la site utilizatorilor care provin de la adresele IP pe care le specificați. Principalul avantaj al acestei metode este că protejați site-ul de tentativele de hacking, serverul de încărcare inutilă, utilizatorii de spam și datele statistice de distorsiuni.

Cu toate acestea, blocarea folosind fișierul .htaccess are și dezavantaje. În primul rând, spammerii pot schimba cu ușurință adresele IP. În al doilea rând, puteți închide site-ul pentru vizitatorii normali care au aceeași adresă IP ca spammerii. Dacă acest lucru nu te sperie, atunci continuă:

- Găsiți fișierul .htaccess în directorul rădăcină al site-ului. Directorul rădăcină este de obicei accesat prin FTP în contul de setări de găzduire.

- Dacă fișierul corespunzător lipsește, creați-l singur. Pentru a face acest lucru, deschideți Notepad, creați un fișier htaccess.txt, încărcați-l în directorul rădăcină și redenumiți-l în .htaccess.

- Pentru a bloca spammerii, faceți următoarea intrare în fișier:

Comanda Permite, Respinge

Respinge de la **.***.***.**

Respinge de la **.***.***.**

Înlocuiți asteriscurile cu adresele IP pe care doriți să le blocați. Cel mai probabil, va trebui să adăugați în mod constant noi adrese IP la lista celor interzise.

2. Configurați filtre Google Analytics

Această metodă rezolvă o singură problemă: protejează datele statistice de distorsiuni. În același timp, roboții de spam continuă să vă viziteze site-ul, să lase comentarii, să creeze o încărcare pe server și, eventual, să încerce să obțină acces la gestionarea resurselor.

Pentru a exclude datele despre activitatea botului de pe site-ul dvs., trebuie să creați un nou filtru. Urmați următorul algoritm de acțiuni:

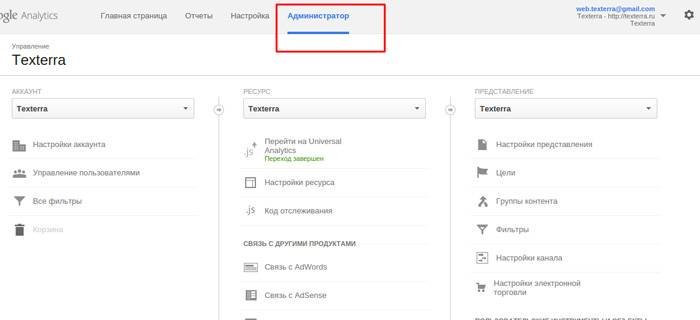

- Selectați opțiunea „Administrator” din meniul orizontal.

- În coloana din dreapta, selectați meniul „Filtre” și faceți clic pe butonul „Filtru nou”.

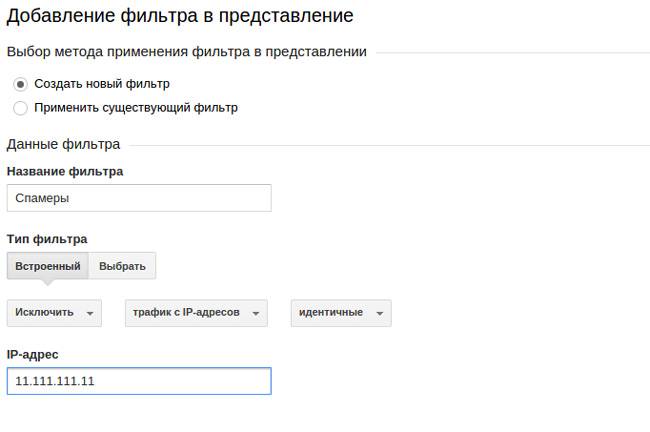

- Utilizați filtrul încorporat pentru a bloca adresele IP nedorite. Pentru a face acest lucru, în meniul „Selectați un tip de filtru”, selectați „Exclude”, în meniul „Selectați o sursă sau țintă”, selectați opțiunea „Trafic din adrese IP”, iar în meniul „Selectați expresii”, selectați opțiunea „Identic”. În câmpul „Adresă IP”, specificați adresele pe care doriți să le blocați. Salvați setările dvs.

De asemenea, puteți exclude datele din fluxul de clic din anumite țări, regiuni și orașe. Pentru a face acest lucru, selectați opțiunea corespunzătoare utilizând meniul derulant „Câmp de filtrare”.

De asemenea, în meniul View Settings, confirmați opțiunea Robot Filtering. Filtrul Google Analytics implicit poate exclude din rapoarte unele vizite de robot.

3. Utilizați capabilitățile CMS și pluginuri suplimentare

Această metodă protejează utilizatorii de comentariile spam și site-ul dvs. de tentativele de hacking. Alegeți instrumente specifice în funcție de motorul pe care rulează resursa dvs. Instrumentele universale includ următoarele:

- Premoderarea manuală a comentariilor.

- Captcha.

- Protejarea panoului de administrare al site-ului de forțarea brută. Dacă site-ul dvs. rulează pe Wordpress, această sarcină este rezolvată folosind pluginul Limit Login Attempts.

- Blocarea comentatorilor de spam prin IP, utilizarea cuvintelor spam, adrese de e-mail. Recomandări pentru o resursă pe WordPress: în panoul de administrare, selectați meniul „Setări - Discuții”. În câmpul „Lista neagră”, introduceți adrese IP nedorite, adrese de e-mail, cuvinte spam. Această problemă poate fi rezolvată și folosind plugin-ul WP-Ban.

- Pluginuri antispam. Aceste programe identifică spammerii algoritmic. Unele dintre cele mai populare plugin-uri pentru WordPress includ Akismet, Anti-Spam, Invisible Captcha, Antispam Bee.

Vă rugăm să rețineți că pluginurile anti-spam și pre-moderarea comentariilor înrăutățesc experiența utilizatorului. Așa că folosește-le dacă spammerii chiar lasă multe comentarii pe site-ul tău.

Ce tactici pentru a vă proteja împotriva roboților de spam să alegeți?

Dacă spammerii vă enervează cu reclame stupide pentru pastile magice sau servicii de găzduire de fișiere, combateți-le cu ajutorul pluginurilor și programelor. Astfel vei bloca majoritatea mesaje automate. Pentru a combate comentariile spam manuale, va trebui să utilizați pre-moderarea. Pentru a șterge datele statistice, configurați filtre în Google Analytics. Și dacă bănuiți că atacatorii încearcă în mod deliberat să obțină acces la site-ul dvs., blocați IP-urile suspecte folosind fișierul .htaccess. De asemenea, puteți folosi software protectie la efractie. Nu uitați să raportați furnizorului dvs. de găzduire încercările de acces neautorizat la site.

Adaptat după Cum să împiedici roboții spam să-ți distrugă datele de referință Analytics de Jared Gardner.

kak-zashchititsya-ot-spam-botov

Optimizatorii de site-uri web și proprietarii lor, în cea mai mare parte, au înțeles deja valoarea conținutului unic de înaltă calitate și valoarea suplimentară a informațiilor disponibile pe resursă. Utilizarea metodelor de promovare „albe” duce corect la o creștere a traficului. Utilizatorii „noi” de ieri „azi” aduc și mai mulți vizitatori pe site, vorbind despre nivelul de conținut informațional al site-ului.

Luni de eforturi de promovare în acest sens pot fi imediat eliminate de roboții de spam care „vin” pe site.

Ce sunt roboții de spam

Boții de spam sunt programe de calculator

, cu scopul de a trimite mesaje spam sau mesaje publicitare care nu sunt aprobate de conducerea site-ului și/sau pe subiecte străine site-ului.

Aceste mesaje interferează cu percepția informațiilor originale ale site-ului, reduc satisfacția utilizatorilor față de site și, în cele din urmă, duc la o scădere a numărului de vizitatori ai site-ului.

Boții de spam „funcționează” nu numai cu site-urile web, ci și cu grupurile sociale, adresele de e-mail și resursele de mesagerie instantanee. Boții de spam găsesc adrese de corespondență pe forumuri, site-uri de anunțuri gratuite și camere de chat. Boții folosesc, de asemenea, selecția automată a adreselor.

De ce blocați și filtrați roboții

Pre-moderarea comentariilor după ce o resursă a fost „vizitată” de roboții de spam, utilizate de mulți webmasteri, nu este o metodă extrem de eficientă din 2 motive: Pre-moderarea comentariilor după ce o resursă a fost „vizitată” de roboții de spam, utilizate de mulți webmasteri, nu este o metodă extrem de eficientă din 2 motive:

- Boții creează o încărcare pe server, ceea ce determină o scădere a vitezei de încărcare a paginii. Unii roboți caută acces direct la server, iar acest lucru nu ar trebui permis;

- denaturarea analizei după spam-boții minimizează capacitatea de a analiza corect valorile comportamentale.

Metode de protecție împotriva roboților de spam

În funcție de „rigiditatea” dorită a nivelului de protecție, există 3 metode de contracarare a spam-boților, dintre care prima este cea mai radicală, a doua și a treia sunt mai blânde:

1. Folosind fișierul .htaccess

Acesta este cel mai serios mod de a trata vizitatorii inutile ai site-ului. Conectarea la site este interzisă utilizatorilor care provin de la adresele specificate de webmaster.

Dezavantajele acestei metode sunt:

- capacitatea de a bloca adresele IP ale vizitatorilor similare adreselor de spam bot;

- schimbări frecvente de adrese de către roboții de spam, care este greu de controlat.

Metoda de utilizare a fișierului .htaccess este următoarea:

- Acest fișier se află în directorul principal al site-ului. Directorul este accesat prin setările de găzduire.

- Dacă fișierul nu există în sistem, trebuie să îl creați singur. În acest scop, un fișier htaccess.txt este creat în notepad, care este redenumit în .htaccess în directorul rădăcină.

Următorul cod este folosit pentru a bloca: Următorul cod este folosit pentru a bloca:

Respinge de la **.***.***.**

Respinge de la **.***.***.**,

unde în loc de asteriscuri sunt indicate adresele care trebuie blocate. Această listă va trebui actualizată din când în când.

2. Configurarea unui filtru Google Analytics

Această metodă protejează datele statistice, nu este distorsionată datorită influenței spam-urilor. În același timp, nimic altceva nu se schimbă, roboții de spam vizitează site-ul, sarcina pe server crește, iar riscul de a obține acces la gestionarea resurselor crește.

Filtrul este creat folosind următorul algoritm:

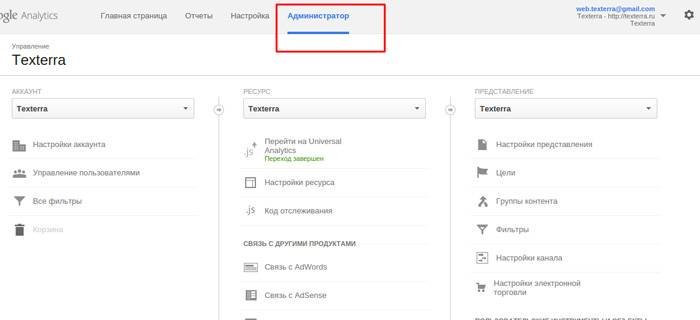

- selectați opțiunea „Administrator” din meniu;

- În dreapta, selectați meniul „Filtru” - „Filtru nou”;

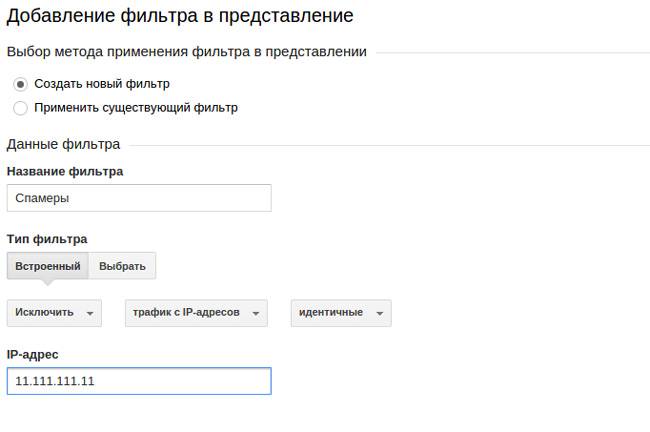

- Filtrul încorporat vă va ajuta să blocați adresele care nu sunt dorite. Pentru a face acest lucru, faceți clic pe „Excludeți” în meniul „Selectați tipul de filtru”, selectați „Trafic din adrese IP” în meniul „Selectați sursa sau ținta” și selectați Identic în meniul „Selectați expresii”. Adresa IP specifică adrese de blocat.

De asemenea, trebuie să activați funcția „Filtrare robot” în „Setări” și să activați filtrul standard pentru bot.

3.Utilizare Capabilitati CMSși pluginuri suplimentare.

Metoda permite protejează-ți site-ul web de hacking, iar textele provin din comentarii de natură spam. Instrumentele sunt selectate în funcție de sistem de operare, pe care rulează resursa.

Principalele instrumente utilizate includ:

- Protejarea panoului administrativ de forțarea brută prin instalarea unui plugin adecvat pentru sistem.

- Premoderarea manuală a comentariilor.

- Captcha.

- Pluginuri antispam - identificarea spammerilor folosind un algoritm. Trebuie remarcat aici că pluginurile și pre-moderarea reduc semnificativ factorul comportamental, așa că nu ar trebui să abuzați de ele.

Alegerea tacticilor de protecție împotriva spamboților

Primul pas atunci când detectați un „atac” spambot este să informați furnizorul de găzduire despre încercările de acces neautorizat la resursă.

Măsurile ulterioare vor depinde de metoda de influență a botului pe site:

- Comentariile spam manuale sunt eliminate prin pre-moderare.

- Pentru a șterge datele statistice, filtrele Google Analytics sunt configurate.

- Fișierul .htaccess va ajuta la blocarea adreselor IP suspecte, împiedicând astfel atacatorii să obțină acces la site.

Munca de identificare și eliminare a consecințelor activităților spamboților va ajuta la menținerea statutului de resursă de calitate, ceea ce este foarte important pentru promovarea sa în continuare.

Acum știi cum să învingi roboții de spam!

|

Pre-moderarea comentariilor după ce o resursă a fost „vizitată” de roboții de spam, utilizate de mulți webmasteri, nu este o metodă extrem de eficientă din 2 motive:

Pre-moderarea comentariilor după ce o resursă a fost „vizitată” de roboții de spam, utilizate de mulți webmasteri, nu este o metodă extrem de eficientă din 2 motive: Următorul cod este folosit pentru a bloca:

Următorul cod este folosit pentru a bloca: