ส่วนของเว็บไซต์

ตัวเลือกของบรรณาธิการ:

- การสร้างทางลัดบนเดสก์ท็อปสำหรับเพื่อนร่วมชั้น

- หากรองเท้าไม่พอดีกับ Aliexpress: การกระทำที่ถูกต้องในกรณีนี้ ผลิตภัณฑ์ Aliexpress มีขนาดที่เหมาะสม

- ข้อพิพาทใน AliExpress เข้าร่วมข้อพิพาทใน AliExpress

- 3 ฐานข้อมูลแบบกระจาย

- ผู้จัดการเนื้อหา - ความรับผิดชอบ เงินเดือน การฝึกอบรม ข้อเสียและข้อดีของการทำงานเป็นผู้เชี่ยวชาญด้านเนื้อหา

- จะป้องกันตัวเองจากการขุดที่ซ่อนอยู่ในเบราว์เซอร์ของคุณได้อย่างไร?

- การกู้คืนรหัสผ่านใน Ask

- วิธีเปิดกล้องบนแล็ปท็อป

- ทำไมเพลงไม่เล่นบน VKontakte?

- วิธีเพิ่มขนาดของไดรฟ์ C โดยเสียค่าใช้จ่ายของไดรฟ์ D โดยไม่สูญเสียข้อมูล

การโฆษณา

| วิธีเข้าสู่เว็บมืด อินเทอร์เน็ตที่มองไม่เห็น |

|

อินเทอร์เน็ตเต็มไปด้วยซอกมุมมืดๆ ที่ไม่สามารถเข้าถึงได้โดยปฏิบัติตามเส้นทางมาตรฐาน “VKontakte-Facebook-Trendyman” Deep Web หรือที่เรียกกันทั่วไปว่า "เว็บมืด" นั้นเป็นด้านอินเทอร์เน็ตแบบพึ่งพาตนเองได้อย่างสมบูรณ์ ซึ่งทำงานตามกฎหมายและกฎเกณฑ์ของตัวเอง โดยยอมรับว่าคุณจะพบสิ่งต่างๆ ได้มากมาย ลองนึกภาพตัวเองเป็นชาวประมงในเรือที่ลอยอยู่บนพื้นผิวมหาสมุทรเหนือร่องลึกบาดาลมาเรียนา น่ากลัว? แต่นี่เป็นเพียงจุดเริ่มต้นของการดำดิ่งลงสู่ก้นบึ้งของอินเทอร์เน็ตที่มืดมน เราจะอธิบายขั้นตอนต่างๆ ที่คุณต้องดำเนินการเพื่อก้าวเข้าสู่ด้านมืดของเว็บด้วยความระมัดระวัง

พลัมเส้นทางสายไหมDark Web มีชื่อเสียงเป็นหลักเนื่องจากการค้าที่ผิดกฎหมายซึ่งเจริญรุ่งเรืองในอาณาเขตของ Dark Internet แพลตฟอร์มหลักสำหรับการทำธุรกรรมประเภทนี้คือ Silk Road ซึ่งเป็นตลาดออนไลน์ที่คุณสามารถซื้อได้เกือบทุกอย่างที่จินตนาการของบุคคลสามารถทำได้ เรื่องอื้อฉาวล่าสุดที่เกี่ยวข้องกับการรั่วไหลของรูปถ่ายของคนดังก็เริ่มขึ้นบนเว็บมืดเช่นกัน Snappening ที่มีชื่อเสียงจัดขึ้นโดยบุคคลที่มีบุคลิกของเว็บระดับลึก นอกจากนี้ เลเกอร์ชื่อดังอย่างเอ็ดเวิร์ด สโนว์เดนยังใช้ดาร์กเว็บเพื่อแลกเปลี่ยนเอกสารลับอีกด้วย

ตวิธีที่ง่ายที่สุดในการซ่อนที่อยู่ IP ของคุณคือการใช้เครื่องมือที่เรียกว่า Tor Browser ได้รับการพัฒนาโดยกลุ่มอาสาสมัครที่ไม่ประสงค์ออกนาม TOR นั้นคล้ายคลึงกับเบราว์เซอร์ทั่วไป แต่ใช้ระบบไม่เปิดเผยตัวตนโดยยึดตามการปลอมแปลงที่อยู่ IP ทำให้ไม่สามารถติดตามได้ว่าไซต์ใดเปิดในหน้าต่างเบราว์เซอร์ TOR สามารถดาวน์โหลดและติดตั้งได้อย่างเปิดเผยอย่างสมบูรณ์ และโดยปกติแล้วหากต้องการรับการเข้าถึงแบบเข้ารหัส ไม่จำเป็นต้องดำเนินการใดๆ เพิ่มเติม อย่างไรก็ตาม เพื่อให้มั่นใจอย่างสมบูรณ์ในโหมดไม่ระบุตัวตน คุณควรทำความเข้าใจการตั้งค่าการเข้าถึงพร็อกซีและเครือข่าย โชคดีที่บนอินเทอร์เน็ตทั่วไปมีคู่มือมากมาย การวิเคราะห์โดยละเอียดขั้นตอน ในทางเทคนิคแล้ว การเปิดเว็บไซต์แรกในเบราว์เซอร์ TOR แสดงว่าคุณได้เข้าสู่ขั้นตอนแรกแล้ว อินเทอร์เน็ตมืด- แต่ยังมีสิ่งที่น่าสนใจอีกมากมายรออยู่ข้างหน้า

r/หัวหอมการขยายตัวของหัวหอม แถบที่อยู่หมายความว่าคุณอยู่ในไซต์ที่มีอยู่เฉพาะบนเว็บที่มืดหรือในส่วนของไซต์ปกติที่ถูกซ่อนไว้ ผู้ใช้ทั่วไป- ส่วนขยายนี้ยังใช้โปรโตคอลแบบกระจายอำนาจและเป็นเครื่องหมายของการเป็นสมาชิกของเพจในพื้นที่เสมือนแบบปิด

วิกิที่ซ่อนอยู่ทรัพยากรพื้นฐานอย่างหนึ่งของเว็บมืดคืออะนาล็อกสีเข้มของวิกิพีเดียแสง สารานุกรมนี้เป็นพื้นฐานสำหรับทุกสิ่งที่สามารถดูได้บนอินเทอร์เน็ตระดับลึก สิ่งเหล่านี้คือลิงก์ไปยังตลาด ฟอรั่ม เครื่องมือค้นหาบริการ และแง่มุมอื่นๆ มากมายเกี่ยวกับการทำงานของด้านมืดของเว็บ การเพิ่มบทความดำเนินการโดยผู้เข้าร่วมเอง ดังนั้นจึงไม่มีการเซ็นเซอร์ที่นี่ ลิงค์ไปยัง วิกิที่ซ่อนอยู่มีการเปลี่ยนแปลงอยู่ตลอดเวลา แต่การค้นหานั้นไม่ยากเกินไป คุณเพียงแค่ต้องป้อนคำค้นหาสองสามคำในเครื่องมือค้นหา TOR

การไม่เปิดเผยชื่อการใช้เบราว์เซอร์ TOR ไม่ได้หมายความว่าไม่พบคุณ ได้รับการพิสูจน์แล้วจากการทดลองว่าวิธีการบางอย่างสามารถเปิดเผยตัวตนของผู้ใช้เว็บมืดได้ อย่างไรก็ตามผู้พัฒนาระบบ TOR เองก็เขียนเกี่ยวกับช่องว่างดังกล่าวในการไม่เปิดเผยตัวตนและเสนอวิธีกำจัดพวกมันทันที อย่าลืมว่าหากมีคนต้องการพบคุณจริงๆ ขั้นตอนการลดบุคลิกภาพแบบมาตรฐานจะไม่เกิดขึ้น

กฎหมายและความสงบเรียบร้อยด้านมืดของอินเทอร์เน็ตมีความน่าสนใจและน่ากลัวในเวลาเดียวกัน ที่นี่คุณไม่จำเป็นต้องกลัวหลักศีลธรรมและแบนแฮมเมอร์ที่ครอบงำบนเว็บทั่วไป ดังนั้นการครอบงำสิ่งเลวร้ายอย่างปฏิเสธไม่ได้ที่คุณสามารถเจอได้บนเว็บมืด การค้าสารผิดกฎหมายเป็นสิ่งที่ไม่เป็นอันตรายที่สุดในบรรดาสิ่งที่พบได้ที่นี่ อย่างไรก็ตาม คุณรู้ว่าคุณกำลังทำอะไรอยู่ ในเวลาเดียวกัน Dark Web เป็นเพียงแสงแห่งอิสรภาพบนอินเทอร์เน็ตที่มีการควบคุมเท่านั้น มันถูกใช้โดยนักการเมืองในประเทศที่มีการเซ็นเซอร์อย่างแพร่หลาย ในที่นี้ เสรีภาพส่วนบุคคลไม่ได้อยู่ภายใต้แรงกดดันใดๆ ซึ่งทำให้ Dark Web เป็นที่หลบภัยสำหรับผู้ที่ไม่ต้องการการประหัตประหารด้วยเหตุผลทางอุดมการณ์หรือเหตุผลอื่น ๆ

“Darknet” (“DarkNet”, “DeepWeb”, “ อินเทอร์เน็ตลึก") - ส่วนของอินเทอร์เน็ตที่มีการไม่เปิดเผยตัวตนในระดับที่สูงกว่าซึ่ง ไม่สามารถเชื่อมต่อผ่านเบราว์เซอร์ปกติได้- โดยมุ่งเน้นชุมชนที่เกี่ยวข้องกับกิจกรรมที่ผิดกฎหมาย รวมถึงการค้าอาวุธ บัตรธนาคาร, ยาเสพติด ฯลฯ แต่ยังมีโครงการที่ถูกกฎหมายและไม่เป็นอันตรายอีกมากมายเช่นห้องสมุด . ผู้คนเลือกเครือข่ายนี้เพื่อรักษาความเป็นส่วนตัวและเสรีภาพในการพูด วิธีเข้าสู่ Darknetลองพิจารณาวิธีใดวิธีหนึ่ง มันค่อนข้างง่าย จำเป็น ดาวน์โหลดเบราว์เซอร์ Torจากเว็บไซต์อย่างเป็นทางการ ไม่แนะนำเป็นอย่างยิ่งให้ดาวน์โหลด Tor จากแหล่งข้อมูลอื่น เนื่องจาก... การแจกจ่ายดังกล่าวอาจมีโทรจันที่สามารถยกเลิกการจำแนกสถานะของคุณในเครือข่ายส่วนตัวได้ ถัดไปที่คุณต้องการ ติดตั้งเบราว์เซอร์เมื่อคุณเข้าสู่ระบบครั้งแรก คุณต้องเลือกจากสองตัวเลือก: เพียงเชื่อมต่อหรือกำหนดค่า พารามิเตอร์เครือข่าย- หากคุณต้องการใช้เบราว์เซอร์เพื่อเข้าถึงไซต์ที่ถูกบล็อก เช่น rutracker.org ให้เลือก "เชื่อมต่อ" หากคุณต้องการไม่เปิดเผยตัวตน คุณต้องมีตัวเลือก "ปรับแต่ง" Tor ทำงานในลักษณะเดียวกับเบราว์เซอร์ทั่วไป แต่ซับซ้อนกว่า ซึ่งส่งผลเสียต่อความเร็วในการโหลดหน้าเว็บ ด้วยความช่วยเหลือคุณสามารถเยี่ยมชมทั้งไซต์ที่ซ่อนอยู่และไซต์ธรรมดาได้ แต่ฟังก์ชันบางอย่างอาจไม่ทำงาน ตรวจสอบให้แน่ใจว่าได้รับการกำหนดค่าอย่างถูกต้องตามลิงค์ - https://check.torproject.org/?lang=ru ทอร์เบราว์เซอร์ทำงานอย่างไรสาระสำคัญของงานสะท้อนให้เห็นในโลโก้ - หัวหอม เช่นเดียวกับเธอ การเชื่อมต่อประกอบด้วยเลเยอร์ - สายโซ่ของพร็อกซี ข้อมูลส่งผ่าน 3 โหนดเครือข่ายที่เลือกแบบสุ่ม ทางฝั่งไคลเอ็นต์ ก่อนที่จะส่งแพ็กเก็ต การเข้ารหัสตามลำดับจะเกิดขึ้นสำหรับแต่ละโหนด ความปลอดภัยควรสังเกตว่าการใช้เบราว์เซอร์ของ Tor ไม่ได้รับประกันว่าการกระทำของคุณจะไม่เปิดเผยตัวตน ข้อมูลและข้อเสนอที่พบในอินเทอร์เน็ตอาจเป็นเท็จ ระวังมิจฉาชีพ!ไซต์ Darknetเว็บไซต์บนเครือข่าย Tor ตั้งอยู่ในโซนโดเมน .หัวหอม- ลิงก์ไปยังไซต์ Tor สามารถพบได้ในหน้า The Hidden Wiki หากคุณสับสนกับที่อยู่ zqktlwi4fecvo6ri.onion คุณควรทราบว่าหลายไซต์ในเครือข่ายนี้มีลักษณะคล้ายกันด้านล่างนี้คือรายการทรัพยากรบางส่วน: | 23.11.2013 |

|

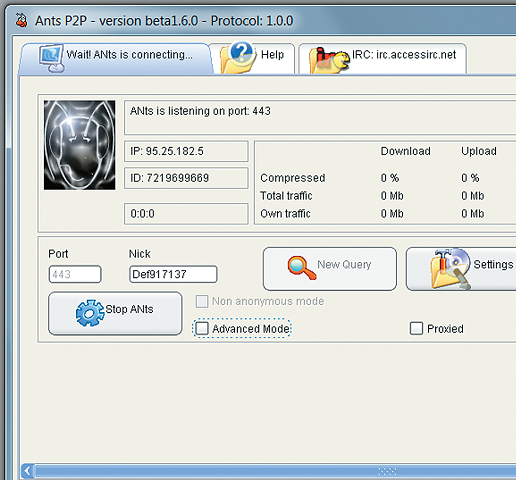

วัตถุประสงค์:การแชร์ไฟล์โดยไม่ระบุชื่อ เว็บไซต์: antsp2p.sourceforge.net

บิตข้อความได้รับการออกแบบมาเพื่อการแลกเปลี่ยนข้อความที่เข้ารหัสอย่างปลอดภัย และถือเป็นทางเลือกแทนอีเมลและผู้ส่งข้อความด่วนอื่นๆ ซึ่งข้อมูลดังกล่าวสามารถไปอยู่ในมือของหน่วยข่าวกรองได้ตลอดเวลา สถาปัตยกรรมของ Bitmessage นั้นคล้ายคลึงกับสถาปัตยกรรมของเครือข่าย Bitcoin ที่ออกแบบมาเพื่อการแลกเปลี่ยนเงิน แต่ได้รับการปรับให้เหมาะสมสำหรับการส่งข้อความ การแลกเปลี่ยนสามารถทำได้ไม่เพียงแต่ระหว่างผู้ใช้แต่ละรายเท่านั้น แต่ยังรวมถึงระหว่างกลุ่มด้วย หลังจากที่ Edward Snowden เปิดเผยข้อมูลเกี่ยวกับการสอดแนมผู้ใช้อินเทอร์เน็ตโดยหน่วยงานข่าวกรอง Bitmessage ก็ได้รับความนิยมอย่างแท้จริง

วัตถุประสงค์:การแลกเปลี่ยนเงินทุนโดยไม่ระบุชื่อ เว็บไซต์: www.bitcoin.org

การแลกเปลี่ยนที่เป็นมิตร

ต่างจากอินเทอร์เน็ตตรงที่ทุกคนไม่สามารถเข้าถึงเครือข่ายที่ไม่ระบุชื่อบางแห่งได้ ผู้สร้างมีเป้าหมายเดียว: หลีกเลี่ยงการสอดแนมโดยเจ้าหน้าที่ซึ่งมักจะฝ่าฝืนกฎหมายโดยติดตามพลเมืองของตน ระบบไม่เปิดเผยตัวตนที่พัฒนาขึ้นเพื่อจุดประสงค์นี้ไม่เพียงดึงดูดนักสู้เพื่อเสรีภาพของข้อมูลและการแลกเปลี่ยนความคิดเห็นเท่านั้น แต่ยังรวมถึงผู้ชื่นชอบเนื้อหาที่ผิดกฎหมายและสำเนาละเมิดลิขสิทธิ์อีกด้วย

สร้างขึ้นภายในอินเทอร์เน็ต เครือข่ายที่ซ่อนอยู่โดยการเปรียบเทียบกับ P2P พวกเขาเริ่มเรียกสั้น ๆ ว่า F2F (เพื่อนกับเพื่อน “ต่อกัน”) คำนี้ถูกประกาศเกียรติคุณครั้งแรกในปี 2000 โดยโปรแกรมเมอร์ Daniel Bricklin ซึ่งมีชื่อเสียงในฐานะผู้พัฒนาสเปรดชีตตัวแรกสำหรับพีซี ต่างจากเครือข่าย P2P บางเครือข่าย ตรงที่ไม่มีเซิร์ฟเวอร์กลางและผู้ใช้ไม่สามารถแชร์ไฟล์กับใครก็ได้

หากต้องการติดต่อกับเพื่อน สมาชิกเครือข่ายแต่ละคนจะต้องทราบที่อยู่ของตนและมีนามบัตรดิจิทัล (ใบรับรอง) สำหรับผู้ที่ไม่ได้ฝึกหัด ไม่มีวิธีติดตามการแชร์ไฟล์ หากเพื่อนของคุณไม่มีข้อมูลที่คุณสนใจแล้วล่ะก็ ความช่วยเหลือจะมาโหมดการทำงานแบบไม่เปิดเผยตัวตนซึ่งได้รับการสนับสนุนโดยเครือข่าย F2F ที่มีอยู่ส่วนใหญ่ ในกรณีนี้ สามารถสร้างการเชื่อมต่อระหว่างผู้ใช้ที่ไม่คุ้นเคยได้ ที่อยู่คอมพิวเตอร์และข้อมูลส่วนบุคคลทั้งหมดของเจ้าของยังคงเป็นความลับ

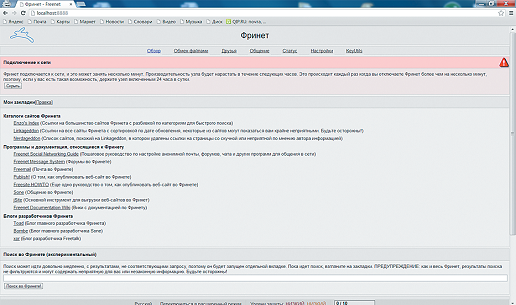

Freenet เป็นความรอดจากการเซ็นเซอร์

หนึ่งในที่สุด เครือข่ายยอดนิยมประเภท F2F คือ Freenet (อย่าสับสนกับชื่อของผู้ให้บริการอินเทอร์เน็ตบางราย) ต้องขอบคุณซอฟต์แวร์พิเศษที่ทำให้ใช้โครงสร้างพื้นฐานที่มีอยู่แล้วของเวิลด์ไวด์เว็บและผู้ให้บริการเครือข่ายทั่วไปในการเข้าถึงอินเทอร์เน็ต - แต่ในขณะเดียวกัน ก็แยกตัวออกจากเครือข่ายแบบเดิมอย่างสุดกำลัง

|

Freenet ไม่ใช่แค่การแบ่งปันข้อมูลระหว่างบุคคลเท่านั้น นอกจากนี้ยังมีเว็บไซต์คลาสสิกภายในเครือข่ายที่ไม่ระบุตัวตนนี้ แต่ไม่มี URL ในแง่ที่ผู้ใช้อินเทอร์เน็ตคุ้นเคย นอกจากนี้ยังมีระบบอีเมลที่แยกได้จากเว็บ กระดานสนทนา (FMS และ Frost) และเครือข่ายโซเชียลแบบอะนาล็อก (Sone) ข้อมูลทั้งหมดที่มีอยู่บน Freenet จะถูกจัดเก็บไว้บน ฮาร์ดไดรฟ์คอมพิวเตอร์ผู้ใช้ในรูปแบบที่เข้ารหัส มีการใช้ระบบการกำหนดเส้นทางที่ซับซ้อนเพื่อเข้าถึง ทั้งหมดนี้รับประกันได้ว่าเกือบจะไม่เปิดเผยตัวตนโดยสมบูรณ์ แต่มีข้อจำกัดหลายประการ เมื่อเปรียบเทียบกับอินเทอร์เน็ต เครือข่าย Freenet จะช้ากว่ามาก บางส่วนยังไม่มีให้บริการ เทคโนโลยีที่ทันสมัย- ตัวอย่างเช่น การสร้างเนื้อหาแบบไดนามิกโดยใช้ฐานข้อมูลและสคริปต์ที่ใช้กันอย่างแพร่หลายบนอินเทอร์เน็ต

เป้าหมายของผู้ก่อตั้งโครงการ Freenet คือการสร้างเครือข่ายระดับโลกที่ผู้ใช้ทุกคนสามารถไม่เปิดเผยตัวตนได้ และจะไม่มีใครได้รับอนุญาตให้ตัดสินใจว่าอะไรเป็นที่ยอมรับและสิ่งที่ไม่ยอมรับ เครือข่ายนี้ส่งเสริมจิตวิญญาณของการแลกเปลี่ยนข้อมูลอย่างเสรีและเสรีภาพในการพูด แม้แต่ผู้สร้าง Freenet ก็ไม่สามารถควบคุมระบบได้อย่างสมบูรณ์ ในประเทศต่างๆ เช่น จีน ผู้คนต้องการการแลกเปลี่ยนข้อมูลอย่างเสรีเป็นพิเศษโดยไม่ต้องกลัวว่าจะถูกตอบโต้จากรัฐบาล การไม่เปิดเผยตัวตนโดยสมบูรณ์บน Freenet และเครือข่ายที่คล้ายกันนั้นจะเกิดขึ้นได้ก็ต่อเมื่อผู้ใช้ติดต่อกันในลักษณะที่มีจุดประสงค์อย่างแท้จริง แต่แม้ว่าคุณจะอนุญาตให้มีการเชื่อมต่อกับคนแปลกหน้า การระบุคอมพิวเตอร์ที่แลกเปลี่ยนข้อมูลจะเป็นเรื่องยากอย่างไม่น่าเชื่อ การสื่อสารระหว่างคู่ค้าทั้งสองได้รับการเข้ารหัสและไม่ได้โดยตรง สตรีมข้อมูลจะถูกส่งผ่านคอมพิวเตอร์ของผู้ใช้รายอื่น เป็นเรื่องยากมากสำหรับคนนอกที่จะติดตามความเชื่อมโยงระหว่างผู้เข้าร่วมแต่ละราย

เว็บไซต์ภายใน Freenet จะไม่ปรากฏให้เห็นในเครื่องมือค้นหาแบบเดิม และไม่มีการเชื่อมต่อโดยตรงกับเครือข่ายทั่วโลก คุณสามารถเข้าถึงได้เฉพาะเมื่อคุณติดตั้งซอฟต์แวร์ Freenet ฟรีบนคอมพิวเตอร์ของคุณและเชื่อมต่อกับเครือข่าย นอกจากนี้ ข้อมูลส่วนบุคคลของผู้สร้างและที่อยู่ของคอมพิวเตอร์ที่พวกเขาอยู่จะยังคงไม่เปิดเผยตัวตนโดยสมบูรณ์

ในช่วงหลายปีที่ผ่านมา เครือข่าย Freenet ได้พัฒนาและเติบโตอย่างรวดเร็ว ปัจจุบันมีไดเรกทอรีของเว็บไซต์ที่เข้าถึงได้โดยอิสระที่เรียกว่า Linkageddon ไม่มีฟังก์ชันการค้นหา และผู้ใช้ Freenet ต้องเลื่อนดูอาร์เรย์ที่ไม่ได้เรียงลำดับ และพบกับสิ่งที่ไม่คาดคิดที่สุด นอกจากเนื้อหาต้องห้ามแล้ว รายการนี้ยังรวมถึงหน้าที่เสนอสำเนาละเมิดลิขสิทธิ์ด้วย ถัดจากแหล่งข้อมูลที่เผยแพร่ข้อมูลที่เชื่อถือได้ คุณจะพบหน้าของคนบ้าบางคนที่ทำซ้ำการประดิษฐ์เท็จทุกประเภทด้วยความละเอียดถี่ถ้วนโดยใช้วิทยาศาสตร์เทียม อาจเป็นไปได้ว่ามีคนใช้การขาดการเซ็นเซอร์อย่างกว้างขวางเพื่อสอบสวนกิจกรรมที่ผิดกฎหมาย

|

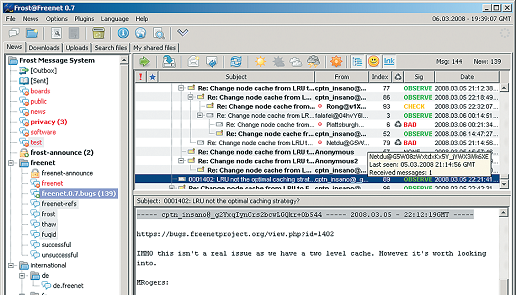

โปรแกรม Frost ซึ่งทำงานภายในเครือข่าย Freenet ได้รับการออกแบบมาเพื่อการแลกเปลี่ยนความคิดเห็นโดยไม่ระบุชื่อ มีโครงสร้างเหมือนฟอรัมและไฟล์ เปลือกกราฟิกของแอปพลิเคชันมีลักษณะคล้ายกับหน้าปก โปรแกรมรับส่งเมลและอินเทอร์เฟซได้รับการแปลเป็นหลายภาษา รวมถึงภาษารัสเซียด้วย Frost มีคุณสมบัติเช่นเดียวกับเครือข่าย Freenet เว็บไซต์: www.freenetproject.org/frost.html

ทางเลือก Freenet

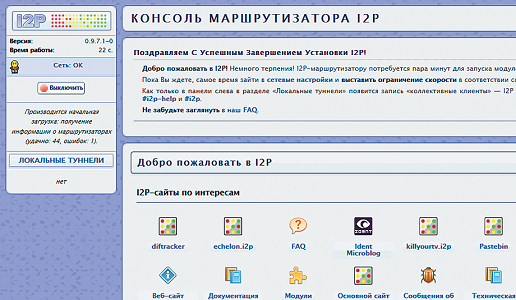

โครงการอินเทอร์เน็ตที่มองไม่เห็น(ย่อว่า I2P, Invisible Internet Project) เป็นโคลนของ Freenet

เครือข่ายนี้ถูกสร้างขึ้นเพื่อให้เข้าถึงได้โดยไม่ระบุชื่อ บริการต่างๆรวมถึงบล็อก การส่งข้อความโต้ตอบแบบทันที อีเมล, เว็บไซต์, บริการถ่ายโอนไฟล์ ฯลฯ ตามที่ผู้เขียนรับรอง เป้าหมายสูงสุดของโครงการ I2P คือความสามารถในการทำงานในสภาวะที่ไม่เอื้ออำนวย แม้อยู่ภายใต้แรงกดดันจากองค์กรที่มีทรัพยากรทางการเงินหรือการเมืองจำนวนมาก ข้อมูลที่ส่งผ่านเครือข่ายจะถูกเข้ารหัส และตัวเครือข่ายเองก็มีการกระจายอำนาจ คุณสามารถเชื่อมต่อกับเครือข่าย I2P ได้ไม่เพียงแต่จากคอมพิวเตอร์ แต่ยังจากสมาร์ทโฟนหรือแท็บเล็ตที่ใช้ระบบ Android อีกด้วย

วัตถุประสงค์:เครือข่ายที่ไม่ระบุชื่อแบบมัลติฟังก์ชั่น เว็บไซต์: www.i2p2.de

|

ไฮเปอร์โบเรียเป็นเครือข่ายการกระจายอำนาจแบบทดลองที่อิงจาก โปรโตคอลเครือข่าย cjdns. การถ่ายโอนข้อมูลไปที่ ระดับทางกายภาพสามารถทำได้ทั้งโดยใช้โครงสร้างพื้นฐานอินเทอร์เน็ตและระหว่างเราเตอร์โดยตรง ซึ่งช่วยให้คุณสร้างอินเทอร์เน็ตที่เป็นอิสระอย่างสมบูรณ์ เครือข่ายทั่วโลกด้วยโทโพโลยีแบบตาข่าย การรับส่งข้อมูลที่ส่งผ่าน Hyperbolia นั้นได้รับการเข้ารหัส แต่เครือข่ายจะไม่เปิดเผยตัวตน - เป็นไปได้ที่จะสร้างทั้งที่อยู่ของผู้ส่งและผู้รับข้อมูล

วัตถุประสงค์:การแลกเปลี่ยนไฟล์และข้อความโดยไม่ระบุชื่อ เว็บไซต์: retroshare.sourceforge.net

Dark Web ที่ปราศจาก Shady Shenanigans

เครือข่ายนิรนามไม่จำเป็นต้องเป็นเวทีสำหรับกิจกรรมที่ผิดกฎหมาย Billy Hoffman และ Matt Wood กล่าว ทั้งคู่ทำงานในแผนกวิจัยและพัฒนาของฮิวเลตต์-แพคการ์ดยักษ์ใหญ่ด้านไอที ในปี 2009 พวกเขาเปิดตัว Veiled (อังกฤษ: "hidden") เป็นครั้งแรก - ซอฟต์แวร์ใหม่สำหรับจัดระเบียบเครือข่ายที่ไม่เปิดเผยตัวตนของผู้ใช้

“เราเชื่อมั่นว่าเครือข่ายที่ไม่เปิดเผยตัวตนสามารถแพร่กระจายได้อย่างกว้างขวางมากขึ้น หากไม่มีอุปสรรคสำหรับผู้ใช้ในการดาวน์โหลด ติดตั้ง และกำหนดค่า ซอฟต์แวร์" บิลลี่ ฮอฟฟ์แมน กล่าว และหากเครือข่ายที่ไม่เปิดเผยตัวตนพร้อมให้บริการแก่ผู้ชมในวงกว้างขึ้น ผู้เชี่ยวชาญเชื่อว่าจะมีโอกาสมากมายที่จะใช้เครือข่ายเหล่านี้เพื่อวัตถุประสงค์ทางกฎหมาย

เมื่อสร้าง Veiled นักวิจัยได้คิดถึงวิธีปกป้องไซต์เช่น WikiLeaks ซึ่งเผยแพร่เอกสารลับของรัฐบาลจากแรงกดดันของรัฐบาล จนถึงขณะนี้ เจ้าของโครงการ WikiLeaks ใช้เว็บเซิร์ฟเวอร์ธรรมดา ซึ่งวันหนึ่งอาจหายไปจากอินเทอร์เน็ตเนื่องจากแรงกดดันทางกฎหมายหรือทางการเมือง หากเนื้อหาทั้งหมดของพวกเขาถูกแจกจ่ายแบบกระจายอำนาจผ่านเครือข่ายนิรนาม ฝ่ายตรงข้ามของ WikiLeaks ก็จะกลายเป็นนักมวยปล้ำกังหันลม เนื่องจากเอกสารที่เผยแพร่บนเครือข่ายนิรนามจะไม่ถูกจัดเก็บบนเซิร์ฟเวอร์ แต่จะถูกแจกจ่ายเป็นส่วนเล็กๆ ให้กับผู้ใช้ที่แตกต่างกัน ตัวอย่างเช่น เครือข่าย Freenet ที่กล่าวถึงข้างต้นทำงานบนหลักการนี้

นักวิจัยจาก HP ต้องการลดความซับซ้อนของเครือข่ายที่ไม่ระบุชื่อและใช้เทคโนโลยีเบราว์เซอร์ปกติในโปรแกรมของตนเพื่อทำสิ่งนี้ Veiled ใช้งานได้โดยไม่ต้องดาวน์โหลดหรือติดตั้งบนอุปกรณ์อย่าง iPhone รวมถึงคอมพิวเตอร์ที่ทำงานอยู่ ระบบปฏิบัติการ Windows, Mac และ Linux เมื่อดูเผินๆ Veiled ดูเหมือนจะไม่มีประสิทธิภาพเท่ากับซอฟต์แวร์สำหรับผู้ใหญ่และเฉพาะทางสำหรับเครือข่ายนิรนาม แต่มีคุณสมบัติที่จำเป็นทั้งหมดที่จำเป็นสำหรับเครือข่ายนิรนาม รวมถึงการเข้ารหัสข้อมูลทั้งหมดที่ส่งโดยผู้เข้าร่วมและความสามารถในการแชท Hoffman และ Wood ได้เตรียมเอกสารโดยละเอียดสำหรับ Veiled เพื่อให้โปรแกรมเมอร์คนอื่นๆ สามารถสร้างการออกแบบของตนเองขึ้นมาใหม่ได้ การสวมหน้ากากนั้นดี แต่นักวิจัยของ HP สองคนจะไม่เผยแพร่มัน เหตุผลก็คืออาจมีความขัดแย้งทางกฎหมายกับบริษัทที่พวกเขาทำงานด้วย อย่างไรก็ตาม ผู้เขียนได้โพสต์การนำเสนอโดยละเอียดดังกล่าวบนอินเทอร์เน็ต ซึ่งตามข้อมูลของฮอฟฟ์แมน โปรแกรมเมอร์คนอื่นๆ จะสามารถพัฒนาอะนาล็อกของ Veiled ได้อย่างง่ายดาย

"เว็บลึก": มากกว่า WWW

Dark Web นั้นไม่สามารถมองเห็นได้สำหรับเสิร์ชเอ็นจิ้นและผู้ใช้ แต่มีการจัดระเบียบที่แตกต่างอย่างสิ้นเชิงจากเครือข่ายที่ไม่ระบุชื่อ มันถูกสร้างขึ้นโดยฐานข้อมูลขนาดใหญ่ที่มีข้อมูลและหน้าต่าง ๆ ของอินเทอร์เน็ตปกติซึ่งด้วยเหตุผลหลายประการจึงไม่สามารถเข้าถึงเครื่องมือค้นหายอดนิยมได้ ผู้ใช้สามารถเข้าถึงได้เฉพาะในกรณีที่พวกเขาส่งคำขอพิเศษไปยังฐานข้อมูลหรือไปที่หน้าที่ทราบที่อยู่ล่วงหน้า

ตอนนี้เจ้าของเว็บไซต์แต่ละแห่งสามารถตัดสินใจได้เองว่าเนื้อหาส่วนใดของเขาที่ควรรวมไว้ในดัชนีของ Google และเครื่องมือค้นหาอื่น ๆ และควรอยู่ตรงนั้นหรือไม่ หากเจ้าของปิดการเข้าถึงทรัพยากรของเขาเพื่อค้นหาโรบ็อต ห้ามมิให้ผู้ใช้ที่ไม่ได้ลงทะเบียนดูหน้า หรือไม่สนใจที่จะเพิ่มประสิทธิภาพบริการของเขาอย่างเหมาะสม ข้อมูลของเขาจะไม่ปรากฏในรายการผลการค้นหาแม้ว่าจะมีลิงก์ไปยังจากนั้น เว็บไซต์นับหมื่นแห่งจัดทำดัชนีโดยเครื่องมือค้นหา ภายใต้สถานการณ์ปกติ สิ่งนี้จะรับประกันว่าจะมีอันดับสูงสุดในผลการค้นหา เสิร์ชเอ็นจิ้นนั้นตาบอดข้างเดียวและแสดงให้ผู้ใช้เห็นเพียงส่วนหนึ่งของสิ่งที่อยู่บนอินเทอร์เน็ต

ตัวอย่างที่ดีของ Deep Web คือไดเร็กทอรีไลบรารี แม้ว่ารายชื่อหนังสือและนิตยสารเหล่านี้จะถูกจัดเก็บไว้บนเว็บเซิร์ฟเวอร์แบบดั้งเดิมเป็นหลัก แต่การเข้าถึงรายการเหล่านี้จะได้รับอนุญาตหลังจากการลงทะเบียนเท่านั้น ซึ่งเครื่องมือค้นหาไม่สามารถทำได้ สิ่งที่พวกเขาทำได้คือ “มองออกไปข้างนอกประตูที่ล็อคไว้” แล้วเดินหน้าต่อไป เช่นเดียวกับฐานข้อมูลที่มีข้อมูลเกี่ยวกับเที่ยวบิน วัสดุทางการแพทย์พิเศษ เอกสารการผลิตต่างๆ เครือข่ายสังคมออนไลน์เป็นต้น จริงอยู่ Google ได้ซื้อซอฟต์แวร์ ITA (แผนกพัฒนาซอฟต์แวร์สำหรับอุตสาหกรรมการขนส่งซึ่งก่อนหน้านี้เป็นบริษัทอิสระ) ได้แก้ไขปัญหาเกี่ยวกับการเดินทางทางอากาศเป็นอย่างน้อย: อเมริกัน ผู้ใช้ Googleเข้าได้แล้ว คำค้นหาเช่น “เที่ยวบินที่ถูกที่สุดจากนิวยอร์กไปลาสเวกัส” และรับผลลัพธ์

บางครั้งเจ้าของทรัพยากรที่ข้อมูลไม่ควรปรากฏบนเว็บทำให้เกิดข้อผิดพลาดทางเทคนิค ซึ่งส่งผลให้ข้อมูลที่เป็นความลับไปปรากฏในผลการค้นหา (ข้อมูลทั้งหมดนี้หมายถึง "เว็บลึก") เหตุการณ์ที่คล้ายกันเกิดขึ้นเมื่อวันที่ 18 กรกฎาคม 2554 เมื่อยานเดกซ์จัดทำดัชนีส่วนหนึ่งของข้อความ SMS ที่ส่งจากเว็บไซต์ Megafon ไปยังสมาชิก ผู้ให้บริการมือถือ- ดังที่ผู้เชี่ยวชาญ Yandex อธิบายในเวลาต่อมา ในส่วนการส่ง SMS บนหน้า Megafon ในขณะที่จัดทำดัชนีโดยเสิร์ชเอ็นจิ้น ไม่มีไฟล์ robots.txt ซึ่งมีคำสั่งสำหรับโรบ็อตการค้นหา โดยเฉพาะอย่างยิ่ง ควรระบุถึงการห้ามจัดทำดัชนีส่วนที่เป็นความลับของไซต์ ขณะนี้ข้อมูลนี้ได้ถูกลบออกจากผลการค้นหาแล้ว แต่ผู้ใช้ที่ใส่ใจสามารถบันทึกและโพสต์ไว้ในเครือข่ายแชร์ไฟล์ซึ่งสามารถใช้ได้จนถึงทุกวันนี้ อย่างไรก็ตาม นี่ยังไม่ใช่การเข้าไปอยู่ใน "เว็บลึก" อย่างเต็มรูปแบบ

สะกดรอยตามเว็บลึก

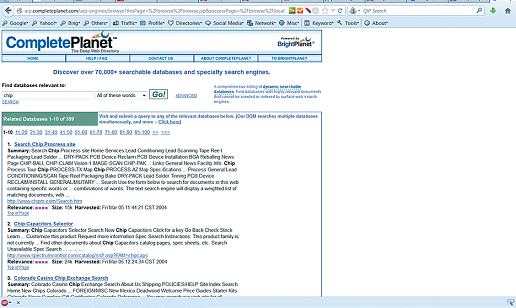

เครื่องมือค้นหาเช่น CompletePlanet และ Scirus สัญญาว่าจะเปิดการเข้าถึงส่วนลึกของอินเทอร์เน็ต มีโครงสร้างที่แตกต่างจาก Google และ Yandex และช่วยให้คุณค้นหาข้อมูลในฐานข้อมูลที่เครื่องมือค้นหาแบบดั้งเดิมให้ข้อมูลไว้ ตัวอย่างเช่น CompletePlanet ให้การเข้าถึงฐานข้อมูลที่มีการจัดทำดัชนีที่ซับซ้อนประมาณ 70,000 แห่ง และ Scirus จะช่วยคุณค้นหาข้อมูลในคลังข้อมูลทางวิทยาศาสตร์ต่างๆ

งานของพวกเขาเกิดขึ้นได้ด้วยโรบ็อตการค้นหาขั้นสูง (ส่วนหนึ่งของเครื่องมือค้นหาที่รับผิดชอบในการรวบรวมข้อมูลบนเว็บไซต์) โดยเฉพาะอย่างยิ่งพวกเขาสามารถสร้างแบบสอบถามที่มีความหมายไปยังฐานข้อมูลและกรอกแบบฟอร์มสำหรับผู้ใช้ด้วยการสนับสนุนภาษาเฉพาะ

เครื่องมือค้นหาแบบดั้งเดิมยังมุ่งมั่นที่จะเข้าถึงข้อมูลบนอินเทอร์เน็ตเชิงลึกซึ่งไม่น่าแปลกใจตามที่ผู้เชี่ยวชาญระบุว่าข้อมูลดังกล่าวมีมากกว่าบนพื้นผิวหลายพันเท่า ตัวอย่างเช่น Google ได้พัฒนารูปแบบพิเศษสำหรับแผนผังเว็บไซต์ ซึ่งต้องขอบคุณโรบ็อตการค้นหาที่เข้าชมแม้กระทั่งหน้าเว็บที่ไม่มีลิงก์จากแหล่งข้อมูลอื่น แน่นอนว่าเจ้าของไซต์จะต้องสร้างแผนที่ดังกล่าวก่อน เครื่องมือค้นหาจะค่อยๆ จัดทำดัชนีข้อมูลที่พบใน Deep Web มากขึ้นเรื่อยๆ และเส้นแบ่งระหว่าง "พื้นผิว" และ "Deep Web" จะเบลอ แต่บางส่วนยังคงไม่สามารถเข้าถึงได้ในการค้นหา - ตัวอย่างเช่น เนื้อหาที่ต้องชำระเงินซึ่งให้บริการโดยการสมัครรับข้อมูลเท่านั้น

ก้าวแรกสู่เว็บลึก

คุณสามารถเข้าสู่ "เว็บลึก" ได้โดยไม่ต้องติดตั้งซอฟต์แวร์พิเศษ - โดยใช้พอร์ทัลพิเศษและเครื่องมือค้นหา

โครงการ OAIster(oaister.worldcat.org) ซึ่งริเริ่มโดยมหาวิทยาลัยมิชิแกน ค้นหาเอกสารในเซิร์ฟเวอร์ข้อมูลเมตาของสถาบันมากกว่า 400 แห่งทั่วโลก ได้แก่ห้องสมุด องค์กรวิทยาศาสตร์ กองบรรณาธิการวารสาร ฯลฯ OAIster เป็นที่สนใจของนักวิทยาศาสตร์เป็นหลัก เนื่องจากให้การเข้าถึงกลุ่มข้อมูลประมาณ 18 ล้านกลุ่ม

สมบูรณ์ดาวเคราะห์(www.completeplanet.com) ค้นหาข้อมูลที่ Google และ Yandex ไม่พบ ผู้เยี่ยมชมไซต์ของเครื่องมือค้นหานี้สามารถเข้าถึงฐานข้อมูลเว็บระดับลึกมากกว่า 70,000 รายการและไดเรกทอรีของทรัพยากร

|

การติดตั้งเบราว์เซอร์เพิ่มเติม

หากต้องการเข้าถึงซอกมุมต่างๆ ของเว็บระดับลึก คุณต้องอัปเกรดเบราว์เซอร์ของคุณ ในการดำเนินการนี้ คุณจะต้องติดตั้งโปรแกรมเสริม - บริการลบข้อมูลระบุตัวตนของ Tor (www.torproject.org) ซึ่งช่วยให้ผู้ใช้ไม่ถูกตรวจพบบนอินเทอร์เน็ตด้วยเทคโนโลยี Onion Routing ข้อมูลจะถูกส่งไปยังอินเทอร์เน็ตผ่านชุดพร็อกซีเซิร์ฟเวอร์ที่เปลี่ยนแปลงอยู่ตลอดเวลาและมีการเข้ารหัส Tor สามารถใช้ท่องอินเทอร์เน็ตโดยไม่เปิดเผยตัวตนและทำงานร่วมกับทั้งสองแอปพลิเคชันที่ใช้ โปรโตคอล TCPและด้วยบริการที่ซ่อนอยู่ภายในซึ่งก่อให้เกิด "เว็บมืด" สามารถเข้าถึงได้จากเครือข่าย Tor เท่านั้น หลักการอาจดูง่ายเมื่อมองแวบแรก แต่ในความเป็นจริงแล้ว ทุกอย่างซับซ้อนกว่ามาก Dark Web ไม่มี URL ในรูปแบบดั้งเดิม ตัวอย่างเช่น ที่อยู่ หน้าที่ซ่อนไว้บนเครือข่าย Tor คือการผสมผสานระหว่างตัวอักษรและตัวเลขที่เข้ารหัสด้วย ชื่อโดเมน".หัวหอม". พวกมันเปลี่ยนบ่อยดังนั้นคุณต้องมองหามันใหม่ทุกครั้ง

ก่อนอื่นคุณจะต้องมีเบราว์เซอร์พิเศษที่เรียกว่า Tor ซึ่งคุณจะเข้าถึงได้ อินเทอร์เน็ตสีดำหรืออะไรก็ตามที่เรียกว่า อินเทอร์เน็ตระดับลึกหรือมืด- สรุป Tor คือ เบราว์เซอร์ที่ไม่ระบุชื่อซึ่งเข้ารหัสที่อยู่ IP ของคุณโดยแทนที่ด้วยที่อยู่อื่น เช่น ที่อยู่ IP ของฝรั่งเศส ซึ่งจะทำให้การท่องอินเทอร์เน็ตของคุณเป็นนิรนามไม่มากก็น้อย

ป้อน “ดาวน์โหลดเบราว์เซอร์ Tor” ลงในเครื่องมือค้นหา และไปที่เว็บไซต์อย่างเป็นทางการ จากนั้นดาวน์โหลด ต่อไปคุณจะต้องเชื่อมต่อผ่านการเชื่อมต่อ VPN เพื่อ ความปลอดภัยเพิ่มเติม- มีบริการ VPN มากมายและคุณสามารถค้นหาได้ง่าย ๆ ผ่าน Google จากนั้นไปที่โฟลเดอร์รูทที่คุณติดตั้งเบราว์เซอร์ TOR เปิดไฟล์ torrc โดยใช้ notepad แล้วป้อนบรรทัดที่นั่น:

ExcludeNodes (ru), (ua), (โดย)

บันทึก. ในที่สุดคุณก็สามารถเปิด Tor ได้

เมื่อคุณเปิดเบราว์เซอร์ ให้ยกเลิกสคริปต์ส่วนกลาง (โดยใช้ไอคอนที่มุมซ้ายบน) จากนั้นคลิกที่หัวหอมแล้วเลือก “การตั้งค่าความเป็นส่วนตัวและความปลอดภัย” แถบเลื่อนที่รับผิดชอบระดับความปลอดภัยควรอยู่ในตำแหน่งด้านบน

เว็บไซต์ในเบราว์เซอร์ TOR มีโดเมน .onion และไม่สามารถดูได้ในเบราว์เซอร์ทั่วไป หากคุณสนใจที่จะดูผลไม้ต้องห้าม ให้ลองค้นหาจากเว็บไซต์ด้วยตัวเอง บ่อยครั้งที่เนื้อหาของพวกเขาผิดกฎหมายและน่ารังเกียจ เป็นการดีกว่าที่จะไม่ดาวน์โหลดอะไรเลย แต่เพียงแค่ดูมัน

แน่นอนว่า ISP ของคุณจะเห็นว่าคุณใช้ TOR และการเชื่อมต่อ VPN แต่พวกเขาจะไม่สามารถเห็นได้ว่าคุณกำลังเรียกดูอะไรอยู่

อย่าทำอะไรที่น่าสงสัยจากการเชื่อมต่ออินเทอร์เน็ตที่บ้าน คำแนะนำนี้อาจดูเล็กน้อย แต่ IP ของคุณจะระบุคุณ ทันทีที่คุณเยี่ยมชมเว็บไซต์ใดๆ IP ของคุณและการกระทำทั้งหมดของคุณจะถูกบันทึกไว้ในบันทึก HTTP ของเซิร์ฟเวอร์ หากไม่ได้ปิดใช้งานการบันทึก (และเปิดใช้งานในเกือบ 100% ของกรณี) จากนั้นคุณจะถูกแยกออกจากหน่วยงานบังคับใช้กฎหมายนอกเหนือจาก ประตูหน้าเฉพาะคำขออย่างเป็นทางการหรือกึ่งทางการไปยังผู้ให้บริการอินเทอร์เน็ตของคุณ ในทางกลับกัน เขาจะให้ข้อมูลหนังสือเดินทางและที่อยู่การเชื่อมต่อทั้งหมดของคุณโดยใช้ IP ของคุณ ผู้ให้บริการแต่ละรายจะให้บันทึกของคุณตามคำขอครั้งแรกขององค์กรที่ได้รับอนุญาต และหากเขาไม่ทำเช่นนี้ เขาจะเป็นผู้สมรู้ร่วมคิดในการกระทำที่ผิดกฎหมายของคุณ ใบอนุญาตและอุปกรณ์ทั้งหมดของเขาจะถูกยึด เราสามารถแนะนำได้ - หากคุณต้องการซ่อนหรือทำให้งานของคุณง่ายขึ้น - ถ่ายโอนไปยังคลาวด์เช่นที่นี่ - http://arenda-it.ru/

วิธีแก้ปัญหาอื่นก็เป็นไปได้ คุณจะต้องซื้อซิมการ์ด แน่นอนว่าไม่ใช่จากร้านสื่อสารที่ใกล้ที่สุด แต่มาจากคนบางคนที่เที่ยวตลาดและรถไฟใต้ดิน คุณจะต้องมีโมเด็ม 3G ที่ซื้อจากบุคคลที่สามด้วย ต่อไปคุณจะต้อง แล็ปท็อปเครื่องใหม่โดยที่ไม่มีข้อมูลที่ไม่จำเป็นทั้งหมดอยู่เลย ขอแนะนำให้ย้อนกลับระบบหลายครั้งและกลับสู่การตั้งค่าจากโรงงาน เป็นการดีกว่าที่จะไม่ซื้อของมือสองด้วยเหตุผลที่ชัดเจน พวกเขาจะติดต่อคุณผ่านเจ้าของเดิม คอมพิวเตอร์แต่ละเครื่องมีชุดข้อมูลประจำตัวเฉพาะของตัวเอง เช่น ที่อยู่ MAC หากคุณมาจากคอมพิวเตอร์ ให้เชื่อมต่อกับคอมพิวเตอร์ของคุณก่อน อินเทอร์เน็ตที่บ้านจากนั้นไปที่อันที่ "สกปรก" นั่นคือเสียบโมเด็ม 3G - ทุกอย่างหายไป คุณจะถ่ายโอนข้อมูลระบุตัวตนของอุปกรณ์ของคุณไปยังเครือข่ายสกปรก และด้วยข้อมูลนี้ คุณสามารถส่งคำถามไปยังผู้ให้บริการอินเทอร์เน็ตในภูมิภาคทั้งหมด และค้นหาเครือข่ายอื่นที่คอมพิวเตอร์เครื่องนี้ใช้อยู่ ซึ่งจะเปิดเผยตัวตนและตำแหน่งของคุณ หลังจากนั้นรอแขกในเครื่องแบบแม้จะเชื่อมต่อจากแล็ปท็อปพิเศษด้วยโมเด็ม 3G พิเศษโดยใช้ TOR

วิธีแก้ปัญหาอื่นก็เป็นไปได้ คุณจะต้องซื้อซิมการ์ด แน่นอนว่าไม่ใช่จากร้านสื่อสารที่ใกล้ที่สุด แต่มาจากคนบางคนที่เที่ยวตลาดและรถไฟใต้ดิน คุณจะต้องมีโมเด็ม 3G ที่ซื้อจากบุคคลที่สามด้วย ต่อไปคุณจะต้อง แล็ปท็อปเครื่องใหม่โดยที่ไม่มีข้อมูลที่ไม่จำเป็นทั้งหมดอยู่เลย ขอแนะนำให้ย้อนกลับระบบหลายครั้งและกลับสู่การตั้งค่าจากโรงงาน เป็นการดีกว่าที่จะไม่ซื้อของมือสองด้วยเหตุผลที่ชัดเจน พวกเขาจะติดต่อคุณผ่านเจ้าของเดิม คอมพิวเตอร์แต่ละเครื่องมีชุดข้อมูลประจำตัวเฉพาะของตัวเอง เช่น ที่อยู่ MAC หากคุณมาจากคอมพิวเตอร์ ให้เชื่อมต่อกับคอมพิวเตอร์ของคุณก่อน อินเทอร์เน็ตที่บ้านจากนั้นไปที่อันที่ "สกปรก" นั่นคือเสียบโมเด็ม 3G - ทุกอย่างหายไป คุณจะถ่ายโอนข้อมูลระบุตัวตนของอุปกรณ์ของคุณไปยังเครือข่ายสกปรก และด้วยข้อมูลนี้ คุณสามารถส่งคำถามไปยังผู้ให้บริการอินเทอร์เน็ตในภูมิภาคทั้งหมด และค้นหาเครือข่ายอื่นที่คอมพิวเตอร์เครื่องนี้ใช้อยู่ ซึ่งจะเปิดเผยตัวตนและตำแหน่งของคุณ หลังจากนั้นรอแขกในเครื่องแบบแม้จะเชื่อมต่อจากแล็ปท็อปพิเศษด้วยโมเด็ม 3G พิเศษโดยใช้ TOR

แน่นอนว่าคุณไม่สามารถทำกิจกรรมที่จำเป็นต้องไม่เปิดเผยตัวตนทั้งหมดนี้ได้ ทั้งการจัดรูปแบบและ TOR จะไม่ช่วยคุณ ผู้ใช้อินเทอร์เน็ตแต่ละคนลงทะเบียนด้วยบัญชีพิเศษหลังจากที่เขาติดตั้ง TOR

หากต้องการใช้ TOR ให้เต็มประสิทธิภาพ คุณจะต้องเข้าร่วมในโครงการ “VPN +” เครื่องเสมือน+ VPN” VPN คือเมื่อโปรแกรมทั้งหมดบนคอมพิวเตอร์ของคุณเริ่มส่งข้อมูลและคำขอที่เข้ารหัส จากนั้นพวกเขาก็ไปที่เซิร์ฟเวอร์ระดับกลาง เซิร์ฟเวอร์ถอดรหัสและส่งคำขอไปยังปลายทางสุดท้าย รับการตอบกลับและส่งคืนให้คุณ โดยที่จะถูกถอดรหัสและแสดงในโปรแกรมเดียวกับที่ส่งไป

ปรากฎว่าคุณเปิดเบราว์เซอร์ต้องการไปที่ไซต์ใดไซต์หนึ่งป้อนลิงก์แล้วติดตามมัน ในขณะนี้ คุณไม่ได้เข้าถึงไซต์โดยตรง แต่เข้าถึงเซิร์ฟเวอร์ของคุณผ่าน VPN มันจะส่งคืนไซต์ให้กับคุณและคุณจะเห็นมัน ผลปรากฎว่าคุณไม่ได้เข้าถึงไซต์ เว็บไซต์เห็น IP ของเซิร์ฟเวอร์ ด้วยการเข้ารหัส ผู้ให้บริการของคุณจะบันทึกข้อมูลที่ส่งและรับในบันทึกแทนคำขอที่อ่านได้ และยังบันทึกผู้รับ IP อีกด้วย

ถัดไปคุณต้องเช่าเครื่องเสมือน ช่วยให้คุณสามารถเชื่อมต่อกับคอมพิวเตอร์ที่ติดตั้งที่ไหนสักแห่งในประเทศอื่นจากระยะไกล และดูเดสก์ท็อปของเครื่องนั้น ขยายให้เต็มหน้าจอ และพูดคร่าวๆ ก็คือรับคอมพิวเตอร์เครื่องที่สองบนคอมพิวเตอร์ของคุณด้วยแผ่นเปิดใช้ของตัวเอง พร้อมพลังในตัวมันเอง เป็นต้น

ความสนใจ! คุณไม่สามารถเชื่อมต่อกับเครื่องเสมือนโดยไม่ดำเนินการให้เสร็จสิ้นก่อน การเชื่อมต่อวีพีเอ็นเนื่องจากเครื่องเสมือนยังเขียนบันทึกด้วย

ความสนใจ! คุณไม่สามารถเชื่อมต่อกับเครื่องเสมือนโดยไม่ดำเนินการให้เสร็จสิ้นก่อน การเชื่อมต่อวีพีเอ็นเนื่องจากเครื่องเสมือนยังเขียนบันทึกด้วย

ที่ผลลัพธ์ คุณจะได้รับเชนต่อไปนี้: “แล็ปท็อปที่ไม่ระบุชื่อ – โมเด็ม 3G และซิมการ์ดจากบุคคลที่สาม – การเชื่อมต่อ VPN ผ่านอิตาลี – เครื่องเสมือนในฝรั่งเศส – การเชื่อมต่อ VPN ผ่านอังกฤษ”

จะต้องทำอย่างไรจึงจะเข้าใจคุณ? สมมติว่าคุณทำทุกอย่างตามคำแนะนำและกระทำการที่ผิดกฎหมายในบางไซต์ เจ้าหน้าที่จะต้องส่งคำขอไปยังศูนย์ข้อมูลของ VPN ตัวที่สอง (ในตัวอย่างของเราคืออังกฤษ) ซึ่งส่วนใหญ่จะถูกละเลย บางทีอังกฤษอาจจะให้ IP ที่มาของการเชื่อมต่อ นี่จะเป็น IP ของฝรั่งเศสอยู่แล้ว คุณจะต้องส่งคำขอไปที่นั่นเนื่องจากสถานการณ์ล่าสุด มันจะถูกละเว้นด้วยความน่าจะเป็น 70% และแม้ว่าจะไม่เป็นเช่นนั้นก็ตาม ผลลัพธ์จะเป็น IP ใหม่ที่ใช้ทำการเชื่อมต่อ และเมื่อได้เห็น VPN ที่นั่นอีกครั้ง แม้แต่นักสืบที่ดื้อรั้นที่สุดก็ยังยอมแพ้ แต่ถ้าเขาไม่ยอมแพ้ เขาได้ร้องขออีกครั้งและพบว่ามีการเชื่อมต่อกับ VPN แรก เช่น ผ่านซิมการ์ด MTS จากโมเด็ม 3G เขาจึงค้นหารายละเอียดหนังสือเดินทางและที่อยู่การลงทะเบียนของเจ้าของ จากนั้นในระหว่างการเยี่ยมชม ตามที่คุณเข้าใจ จะไม่มีการเปิดเผยความผิดทางอาญา ถัดไป การระบุตำแหน่งของโมเด็มจะเริ่มขึ้น ดังนั้นจึงแนะนำให้เปลี่ยนซิมการ์ดอย่างน้อยทุก ๆ สามเดือน แม้ว่าหน่วยงานบังคับใช้กฎหมายจะติดตามร่องรอยมาเป็นเวลานาน แต่คุณจะทำงานจาก IP ใหม่แล้ว อย่างไรก็ตาม เพื่อให้สามารถระบุตำแหน่งของคุณได้อย่างแม่นยำไม่มากก็น้อยภายในรัศมี 500 เมตร คุณจำเป็นต้องมีอุปกรณ์พกพาที่มีราคาแพงมาก ไม่ใช่อุปกรณ์พกพาทั้งหมด

เพื่อที่จะเชื่อมต่ออินเทอร์เน็ต คุณต้องไปที่เบราว์เซอร์ พิมพ์ที่อยู่ของไซต์ใดไซต์หนึ่ง หรือค้นหาผ่านเครื่องมือค้นหา แต่มีเว็บไซต์จำนวนมากบนอินเทอร์เน็ตที่ไม่ได้จัดทำดัชนีโดยเครื่องมือค้นหา ไม่มีโดเมนและชื่อที่คุ้นเคย และไม่โหลดผ่านเบราว์เซอร์ทั่วไป ทั้งหมดนี้เป็นส่วนหนึ่งของสิ่งที่เรียกว่า Deep Internet

มันคืออะไร

เว็บลึกยังคงเหมือนเดิม เวิลด์ไวด์เว็บและอยู่ภายใต้กฎหมายเดียวกัน แต่ไม่มีการเซ็นเซอร์และติดตามตามปกติทั้งจากผู้ใช้และจากรัฐบาลและหน่วยข่าวกรอง มีความเห็นบนอินเทอร์เน็ตว่าเว็บลึกนี้มีข้อมูลและไซต์มากกว่าปกติมาก ดังนั้น ตามการประมาณการคร่าวๆ อินเทอร์เน็ตทั่วไปจะมีข้อมูลไม่เกิน 2,000 TB ในขณะที่อินเทอร์เน็ตระดับลึกสามารถมีข้อมูลได้ประมาณ 100,000 TB ข้อดีของ Deep Web คือเปิดให้ผู้ที่รู้วิธีค้นหา ใช้งานได้ฟรี และผู้ใช้ทุกคนไม่เปิดเผยตัวตน ข้อเสียคือถ้าไม่รู้ว่าจะหาเว็บไซต์เชิงลึกได้ที่ไหน ก็แทบจะเป็นไปไม่ได้เลยที่จะหามัน

คุณสามารถค้นหาเว็บไซต์อินเทอร์เน็ตเชิงลึกได้โดยใช้เครือข่าย TOR และเบราว์เซอร์พิเศษ TorBrowser การใช้เบราว์เซอร์ปกติสำหรับเบราว์เซอร์ทั้งหมด การโหลดไซต์ด้วยโดเมน .onion ซึ่งก็คือไซต์ทั้งหมดของ deep Internet จะไม่ทำงาน การเชื่อมต่อเครือข่ายทั้งหมดจะไม่ระบุชื่อ และการรับส่งข้อมูลจะผ่านช่องทางที่เข้ารหัส แม้ว่าสิ่งนี้จะไม่รับประกันว่าจะไม่มีการสกัดกั้นก็ตาม

ด้านผิดของอินเทอร์เน็ต

อินเทอร์เน็ตระดับลึกเปรียบเสมือนจุดอ่อนของโลกแห่งความเป็นจริง มีวิกิพีเดีย การค้นหาทรัพยากร บริการไปรษณีย์, การจำแนกประเภทของไซต์ และไซต์ที่นี่ก็แตกต่างกันเช่นกัน ดีปเว็บถือเป็นสวรรค์สำหรับแฮกเกอร์ อาชญากร และหน่วยข่าวกรองที่ตามล่าพวกเขา และกล่าวกันว่าเป็นสถานที่อันตราย ผู้คนทำงานที่นั่นโดยแทบไม่มีอิสระ ขายยาเสพติด อาวุธ วางแผนก่ออาชญากรรม และสื่อสารในหัวข้อที่ต้องห้ามบนอินเทอร์เน็ตทั่วไป บุคคลที่ไม่ได้เตรียมตัวอาจรู้สึกประหลาดใจกับทรัพยากรทั้งหมดและหัวข้อที่กล่าวถึงในนั้น

แต่ในขณะเดียวกัน Deep Internet ก็ใช้เพื่อการสื่อสารโดยไม่เปิดเผยตัวตนโดยไม่มีการเซ็นเซอร์หรือติดตาม ที่นี่คุณมักจะพบนักข่าวที่ไม่ต้องการเปิดเผยแหล่งข้อมูลและผู้ให้ข้อมูลดังนั้นจึงสื่อสารกับบุคคลดังกล่าวโดยไม่เปิดเผยตัวตน หน่วยงานบังคับใช้กฎหมายบางแห่งก็ทำเช่นเดียวกัน ในประเทศตะวันตกและแม้แต่ในรัสเซีย ผู้ใช้บางรายอาจไม่เห็นด้วยกับการจำกัดปฏิสัมพันธ์ที่เข้มงวด การละเมิดเสรีภาพในการพูด และหัวข้อที่ผู้ใช้สามารถพูดได้หรือไม่ได้ ในช่วงเวลาที่รัฐบาลของหลายประเทศเพิ่มความเข้มงวดมากขึ้นในเรื่องสิทธิและเสรีภาพของประชาชน ผู้คนต่างมองหาทางออกจากสถานการณ์นี้ และพวกเขาค้นพบอินเทอร์เน็ตระดับลึก

| อ่าน: |

|---|

ใหม่

- หากรองเท้าไม่พอดีกับ Aliexpress: การกระทำที่ถูกต้องในกรณีนี้ ผลิตภัณฑ์ Aliexpress มีขนาดที่เหมาะสม

- ข้อพิพาทใน AliExpress เข้าร่วมข้อพิพาทใน AliExpress

- 3 ฐานข้อมูลแบบกระจาย

- ผู้จัดการเนื้อหา - ความรับผิดชอบ เงินเดือน การฝึกอบรม ข้อเสียและข้อดีของการทำงานเป็นผู้เชี่ยวชาญด้านเนื้อหา

- จะป้องกันตัวเองจากการขุดที่ซ่อนอยู่ในเบราว์เซอร์ของคุณได้อย่างไร?

- การกู้คืนรหัสผ่านใน Ask

- วิธีเปิดกล้องบนแล็ปท็อป

- ทำไมเพลงไม่เล่นบน VKontakte?

- วิธีเพิ่มขนาดของไดรฟ์ C โดยเสียค่าใช้จ่ายของไดรฟ์ D โดยไม่สูญเสียข้อมูล

- สาเหตุของการทำงานผิดพลาดบนเมนบอร์ด หากชิปเซ็ตบนเมนบอร์ดเกิดไฟไหม้