ส่วนของเว็บไซต์

ตัวเลือกของบรรณาธิการ:

- วิธีเพิ่มขนาดของไดรฟ์ C โดยเสียค่าใช้จ่ายของไดรฟ์ D โดยไม่สูญเสียข้อมูล

- สาเหตุของการทำงานผิดพลาดบนเมนบอร์ด หากชิปเซ็ตบนเมนบอร์ดเกิดไฟไหม้

- ชื่อเดิมสำหรับการแชท

- การใช้สไตล์ใน Excel วิธีสร้างสไตล์ใหม่ของคุณเอง

- เกิดข้อผิดพลาดอะไรระหว่างการติดตั้ง?

- สถานภาพทางสังคมของบุคคลในสังคม

- การตีความข้อผิดพลาดแบบเต็ม

- วิธีโทรหาผู้ให้บริการ Beeline "สด" โดยตรง: หมายเลขโทรศัพท์โทรฟรี

- โปรแกรมอ่าน PDF ที่จำเป็น

- Lineage II - Interlude: The Chaotic Throne จะไม่เริ่มต้นใช่ไหม

การโฆษณา

| วิธีป้องกันตัวเองจากแรนซัมแวร์ภายในไม่กี่นาที วิธีป้องกันตัวเองจากไวรัส Petya ransomware |

|

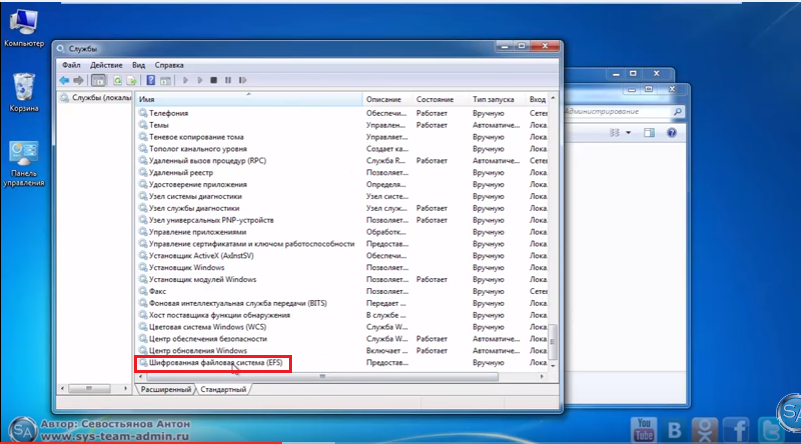

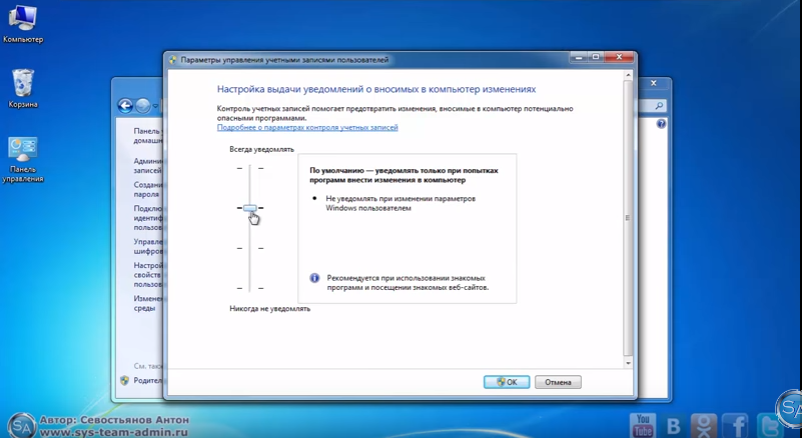

สถานที่แรกในการแข่งขันตกเป็นของ Anton Sevostyanov พร้อมคำแนะนำล่าสุดในการป้องกันแรนซัมแวร์ Anton ทำงานเป็นผู้ดูแลระบบและฝึกอบรมผู้ใช้ เทคโนโลยีสารสนเทศ- สามารถดูบทแนะนำวิดีโอเพิ่มเติมได้จากเว็บไซต์ของเขา Windows ให้บริการเข้ารหัสข้อมูลพิเศษ หากคุณไม่ได้ใช้เป็นประจำ ควรปิดใช้งานจะดีกว่า - การปรับเปลี่ยน ransomware บางอย่างสามารถใช้ฟังก์ชันนี้เพื่อวัตถุประสงค์ของตนเองได้ หากต้องการปิดใช้งานบริการเข้ารหัส คุณต้องดำเนินการดังต่อไปนี้: เริ่ม - แผงควบคุม - เครื่องมือการดูแลระบบ - บริการ - เข้ารหัส ระบบไฟล์(EFS) และรีบูตระบบ ไม่แนะนำให้ทำงานกับบัญชีผู้ดูแลระบบแม้แต่กับผู้ใช้ขั้นสูง การจำกัดสิทธิ์ของบัญชีจะช่วยลดความเสียหายในกรณีการติดเชื้อโดยไม่ตั้งใจ (เปิดใช้งาน บัญชีผู้ดูแลระบบ - ตั้งรหัสผ่าน - ลบผู้ใช้ปัจจุบัน สิทธิ์ในการบริหาร- เพิ่มผู้ใช้ในกลุ่ม)

ในตอนเย็นของวันที่ 12 พฤษภาคม โลกเผชิญกับการโจมตีครั้งใหญ่จากไวรัสเรียกค่าไถ่ WannaCry (WannaCryptor) ซึ่งเข้ารหัสข้อมูลทั้งหมดบนพีซีและแล็ปท็อปด้วย ระบบปฏิบัติการหน้าต่าง

เป้าหมายหลักของการโจมตีมุ่งเป้าไปที่ภาคธุรกิจ ตามมาด้วยบริษัทโทรคมนาคมในสเปน โปรตุเกส จีน และอังกฤษ

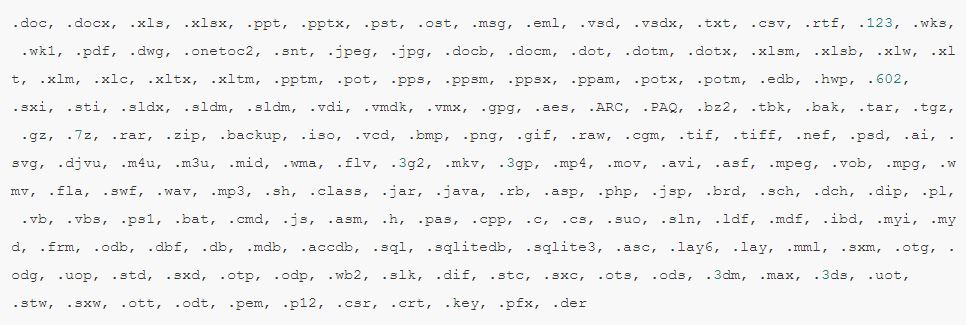

สำหรับการถอดรหัสข้อมูล ผู้โจมตีต้องการค่าไถ่ 300 ถึง 600 ดอลลาร์เป็น bitcoins (ประมาณ 17,000-34,000 รูเบิล)แผนที่การติดเชื้อแบบโต้ตอบ (คลิกบนแผนที่)  เข้ารหัสไฟล์ด้วยนามสกุลต่อไปนี้ เข้ารหัสไฟล์ด้วยนามสกุลต่อไปนี้ แม้ว่าไวรัสจะตกเป็นเป้าไปที่ภาคองค์กร แต่ผู้ใช้โดยเฉลี่ยก็ไม่รอดพ้นจากการเจาะระบบของ WannaCry และอาจสูญเสียการเข้าถึงไฟล์

1. ติดตั้งแอปพลิเคชัน Kaspersky System Watcher ซึ่งมีฟังก์ชันในตัวเพื่อย้อนกลับการเปลี่ยนแปลงที่เกิดจากการทำงานของตัวเข้ารหัสที่จัดการเพื่อหลีกเลี่ยงมาตรการรักษาความปลอดภัย2. แนะนำให้ผู้ใช้ซอฟต์แวร์ป้องกันไวรัสจาก Kaspersky Lab ตรวจสอบว่าได้เปิดใช้งานฟังก์ชัน “System Monitor” แล้ว3. มีการแนะนำผู้ใช้โปรแกรมป้องกันไวรัสจาก ESET NOD32 สำหรับ Windows 10 เพื่อตรวจสอบการอัปเดตระบบปฏิบัติการใหม่ที่มีอยู่ หากคุณดูแลล่วงหน้าและเปิดใช้งานไว้ ระบบจะติดตั้งการอัปเดต Windows ใหม่ที่จำเป็นทั้งหมด และระบบของคุณจะได้รับการปกป้องอย่างสมบูรณ์จากไวรัส WannaCryptor และการโจมตีอื่นๆ ที่คล้ายคลึงกัน4. เหมือนกันสำหรับผู้ใช้ ผลิตภัณฑ์ของอีเซ็ท NOD32 มีฟังก์ชั่นในโปรแกรมตรวจจับภัยคุกคามที่ยังไม่ทราบ วิธีการนี้บนพื้นฐานของการใช้พฤติกรรมและเทคโนโลยีฮิวริสติกหากไวรัสมีพฤติกรรมเหมือนไวรัส ก็เป็นไปได้มากว่าจะเป็นไวรัส ตั้งแต่วันที่ 12 พฤษภาคม เทคโนโลยีของระบบคลาวด์ ESET LiveGrid สามารถป้องกันการโจมตีทั้งหมดของไวรัสนี้ได้สำเร็จ และทั้งหมดนี้เกิดขึ้นก่อนที่จะอัปเดตฐานข้อมูลลายเซ็นด้วยซ้ำ5. เทคโนโลยี ESET ยังมอบความปลอดภัยให้กับอุปกรณ์ที่ใช้ระบบเดิม Windows XP, Windows 8 และ Windows Server 2003 ( เราขอแนะนำให้คุณหยุดใช้ระบบที่ล้าสมัยเหล่านี้- เนื่องจากภัยคุกคามในระดับที่สูงมากที่เกิดขึ้นกับระบบปฏิบัติการนี้ Microsoft จึงตัดสินใจเผยแพร่การอัปเดต ดาวน์โหลดได้6. เพื่อลดภัยคุกคามต่อพีซีของคุณ คุณต้องอัปเดตเวอร์ชัน Windows 10 ของคุณอย่างเร่งด่วน: เริ่ม - การตั้งค่า - อัปเดตและความปลอดภัย - ตรวจสอบการอัปเดต (ในกรณีอื่นๆ: เริ่ม - โปรแกรมทั้งหมด - Windows Update - ค้นหาการอัปเดต - ดาวน์โหลดและติดตั้ง)7. ทำการติดตั้งให้เสร็จสิ้น แพทช์อย่างเป็นทางการ(MS17-010) จาก Microsoft ซึ่งแก้ไขข้อบกพร่องในเซิร์ฟเวอร์ SMB ที่ไวรัสสามารถเข้ามาได้ เซิร์ฟเวอร์นี้มีส่วนร่วมในการโจมตีครั้งนี้8. ตรวจสอบให้แน่ใจว่าเครื่องมือรักษาความปลอดภัยที่มีอยู่ทั้งหมดกำลังทำงานและทำงานได้ดีบนคอมพิวเตอร์ของคุณ9. สแกนระบบทั้งหมดของคุณเพื่อหาไวรัส เมื่อเปิดเผยการโจมตีที่เป็นอันตรายที่เรียกว่า MEM:Trojan.Win64.EquationDrug.gen, รีบูทระบบและอีกครั้ง ฉันขอแนะนำให้คุณตรวจสอบอีกครั้งว่ามีการติดตั้งแพตช์ MS17-010 แล้วปัจจุบันผู้เชี่ยวชาญจาก Kaspersky Lab, ESET NOD32 และผลิตภัณฑ์ป้องกันไวรัสอื่น ๆ กำลังทำงานอย่างแข็งขันในการเขียนโปรแกรมถอดรหัสไฟล์ซึ่งจะช่วยให้ผู้ใช้พีซีที่ติดไวรัสสามารถกู้คืนการเข้าถึงไฟล์ได้ ผู้ใช้ Windows 10 ที่เปิดใช้งานระบบ วินโดวส์ ดีเฟนเดอร์ได้รับการปกป้องจากไวรัส เพราะในกรณีนี้การแจ้งเตือนทั้งหมดจะถูกรายงานโดยอัตโนมัติสำหรับผู้ที่ติดตั้งและใช้ Windows Update การป้องกันได้รับการอัปเดตในเดือนมีนาคม 2560ขอแนะนำให้ผู้ใช้ผลิตภัณฑ์ป้องกันไวรัสของบริษัทอื่นดาวน์โหลดอัพเดตล่าสุด สวัสดีตอนบ่ายผู้อ่านที่รักและแขกของบล็อกดังที่คุณจำได้ในเดือนพฤษภาคม 2560 การติดไวรัสคอมพิวเตอร์จำนวนมากที่ใช้ระบบปฏิบัติการ Windows เริ่มต้นด้วยไวรัส ransomware ตัวใหม่ที่เรียกว่า WannaCry ซึ่งเป็นผลมาจากการที่มันสามารถ แพร่เชื้อและเข้ารหัสข้อมูลบนคอมพิวเตอร์มากกว่า 500,000 เครื่อง ลองคิดถึงตัวเลขนี้ดู สิ่งที่แย่ที่สุดคือไวรัสประเภทนี้ไม่ได้ถูกดักจับโดยโซลูชั่นแอนติไวรัสสมัยใหม่ซึ่งทำให้มันคุกคามมากยิ่งขึ้น ด้านล่างนี้ฉันจะบอกวิธีการปกป้องข้อมูลของคุณจากอิทธิพลของมันและ วิธีการป้องกันตนเองจากแรนซัมแวร์ฉันคิดว่าคุณจะพบว่ามันน่าสนใจ ไวรัสแรนซัมแวร์คืออะไร?ไวรัสแรนซัมแวร์เป็นประเภทหนึ่ง ม้าโทรจันซึ่งมีหน้าที่แพร่ระบาดในเวิร์กสเตชันของผู้ใช้ ระบุไฟล์ในรูปแบบที่ต้องการ (เช่น รูปภาพ การบันทึกเสียง ไฟล์วิดีโอ) จากนั้นเข้ารหัสด้วยการเปลี่ยนแปลงประเภทไฟล์ ซึ่งส่งผลให้ผู้ใช้ไม่ สามารถเปิดได้อีกต่อไปโดยไม่ต้อง โปรแกรมพิเศษตัวถอดรหัส มีลักษณะเช่นนี้

รูปแบบไฟล์ที่เข้ารหัสรูปแบบไฟล์ที่พบบ่อยที่สุดหลังการเข้ารหัสคือ:

ผลที่ตามมาของไวรัสแรนซัมแวร์ฉันจะอธิบายกรณีที่พบบ่อยที่สุดที่เกี่ยวข้องกับไวรัสตัวเข้ารหัส ลองนึกภาพผู้ใช้ทั่วไปในองค์กรที่เป็นนามธรรมใน 90 เปอร์เซ็นต์ของกรณีที่ผู้ใช้มีอินเทอร์เน็ตในที่ทำงานของเขา เนื่องจากด้วยความช่วยเหลือนี้ เขาจึงนำผลกำไรมาสู่บริษัท เขาจึงท่องอินเทอร์เน็ต บุคคลไม่ใช่หุ่นยนต์และสามารถถูกรบกวนจากงานได้โดยการดูไซต์ที่เขาสนใจหรือไซต์ที่เพื่อนของเขาแนะนำให้เขารู้จัก จากกิจกรรมนี้ เขาสามารถทำให้คอมพิวเตอร์ของเขาติดไวรัสด้วยตัวเข้ารหัสไฟล์โดยไม่รู้ตัว และค้นหาเมื่อมันสายเกินไปแล้ว ไวรัสได้ทำหน้าที่ของมันแล้ว ในขณะที่ทำงานไวรัสจะพยายามประมวลผลไฟล์ทั้งหมดที่มันสามารถเข้าถึงได้ และนี่คือจุดเริ่มต้นที่เอกสารสำคัญในโฟลเดอร์แผนกที่ผู้ใช้สามารถเข้าถึงได้ก็กลายเป็นขยะดิจิทัล ไฟล์ในเครื่องและ มากขึ้น เป็นที่ชัดเจนว่าควรมีสำเนาสำรองของการแชร์ไฟล์ แต่จะทำอย่างไร ไฟล์ในเครื่องซึ่งสามารถเท่ากับงานทั้งหมดของบุคคล ส่งผลให้บริษัทสูญเสียเงินสำหรับงานที่ไม่ได้ใช้งาน และผู้ดูแลระบบออกจากเขตความสะดวกสบายของเขาและใช้เวลาในการถอดรหัสไฟล์ สิ่งเดียวกันนี้อาจเกิดขึ้นกับคนทั่วไป แต่ผลที่ตามมาจะเกิดขึ้นในท้องถิ่นและทำให้เขาและครอบครัวกังวลเป็นการส่วนตัว เป็นเรื่องน่าเศร้าอย่างยิ่งที่ได้เห็นกรณีที่ไวรัสได้เข้ารหัสไฟล์ทั้งหมด รวมถึงไฟล์รูปภาพครอบครัว และผู้คนไม่มีสำเนาสำรองด้วย ไม่ใช่เรื่องปกติในหมู่ผู้ใช้ทั่วไปที่จะทำมัน ด้วยบริการคลาวด์ ทุกอย่างไม่ง่ายนัก หากคุณเก็บทุกอย่างไว้ที่นั่นและไม่ได้ใช้ไคลเอ็นต์แบบหนาในระบบปฏิบัติการ Windows ของคุณ ก็เป็นเรื่องหนึ่ง 99% ของเวลาที่ไม่มีอะไรคุกคามคุณที่นั่น แต่ถ้าคุณใช้ เช่น ดิสก์ยานเดกซ์หรือ "เมลคลาวด์" ซิงโครไนซ์ไฟล์จากคอมพิวเตอร์ของคุณไปยังมัน หากคุณติดไวรัสและได้รับไฟล์ทั้งหมดถูกเข้ารหัสโปรแกรมจะส่งไฟล์เหล่านั้นไปยังคลาวด์โดยตรงและคุณจะสูญเสียทุกอย่างด้วย เป็นผลให้คุณเห็นภาพเช่นนี้โดยที่คุณบอกว่าไฟล์ทั้งหมดได้รับการเข้ารหัสและคุณต้องส่งเงิน ตอนนี้ดำเนินการเป็น bitcoin เพื่อไม่ให้ระบุตัวผู้โจมตีได้ หลังจากชำระเงิน พวกเขาควรจะส่ง decryptor ให้คุณ และคุณจะกู้คืนทุกอย่าง อย่าส่งเงินให้อาชญากร

โปรดจำไว้ว่าในปัจจุบันไม่มีโปรแกรมป้องกันไวรัสสมัยใหม่ตัวใดตัวหนึ่งที่สามารถให้การป้องกัน Windows จากแรนซัมแวร์ได้ ด้วยเหตุผลง่ายๆ ประการหนึ่งที่โทรจันนี้ไม่ทำอะไรที่น่าสงสัยจากมุมมองของมัน โดยพื้นฐานแล้วมันจะมีพฤติกรรมเหมือนผู้ใช้ อ่านไฟล์ เขียน ไม่เหมือนไวรัส ไม่พยายามที่จะเปลี่ยนแปลง ไฟล์ระบบหรือเพิ่มรีจิสตรีคีย์ ซึ่งเป็นสาเหตุที่การตรวจจับทำได้ยาก และไม่มีบรรทัดใดที่แยกความแตกต่างจากผู้ใช้ แหล่งที่มาของโทรจันแรนซัมแวร์เรามาลองเน้นแหล่งที่มาหลักของการเจาะเข้าไปในคอมพิวเตอร์ของคุณ

วิธีปกป้องพีซีของคุณจากแรนซัมแวร์การใช้คอมพิวเตอร์อย่างเหมาะสมจะปกป้องคุณจากแรนซัมแวร์ ได้แก่:

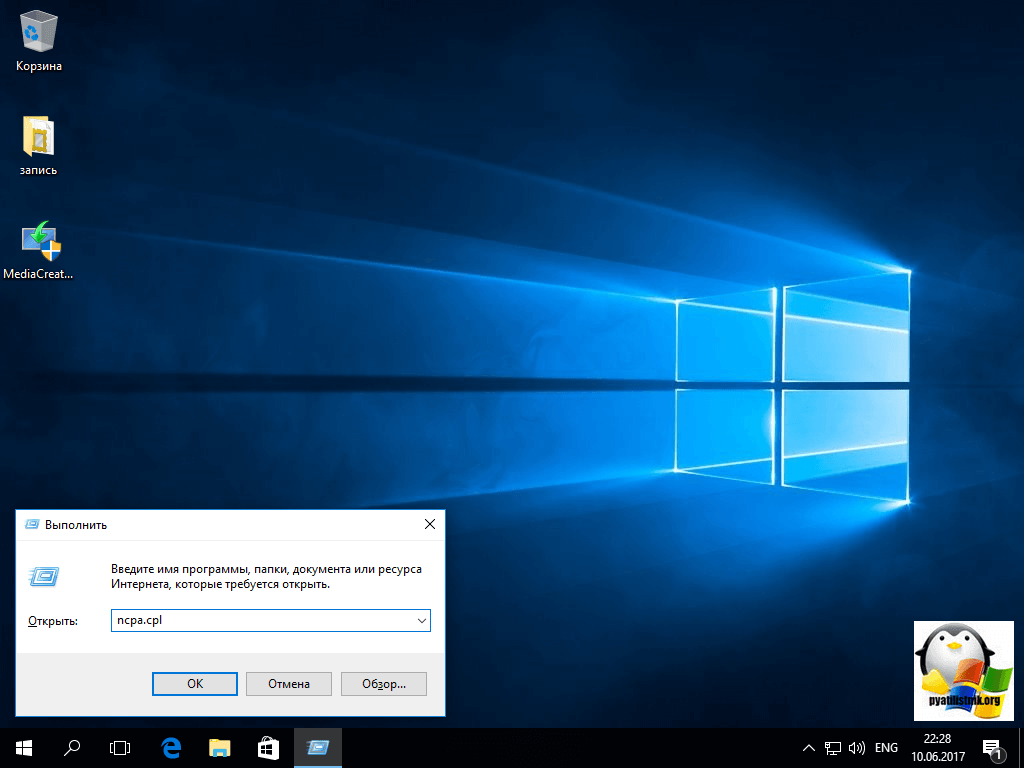

ทุกอย่างชัดเจนในสามประเด็นแรก แต่ฉันจะพูดถึงอีกสองประเด็นที่เหลือโดยละเอียดยิ่งขึ้น ปิดการใช้งานการเข้าถึงเครือข่ายไปยังคอมพิวเตอร์ของคุณเมื่อมีคนถามฉันถึงวิธีการป้องกันแรนซัมแวร์ใน Windows สิ่งแรกที่ฉันแนะนำคือให้ผู้คนปิดการใช้งาน “Microsoft Networks File and Printer Sharing Service” ซึ่งอนุญาตให้คอมพิวเตอร์เครื่องอื่นเข้าถึงทรัพยากร ของคอมพิวเตอร์เครื่องนี้โดยใช้เครือข่ายไมโครซอฟต์ สิ่งนี้มีความเกี่ยวข้องจากผู้ที่อยากรู้อยากเห็นด้วย ผู้ดูแลระบบทำงานให้กับผู้ให้บริการของคุณ ปิดการใช้งานบริการนี้และ ป้องกันตัวเองจากแรนซัมแวร์ในเครือข่ายท้องถิ่นหรือผู้ให้บริการดังต่อไปนี้ กดคีย์ผสม WIN+R และในหน้าต่างที่เปิดขึ้นให้ดำเนินการป้อนคำสั่ง ncpa.cpl- ฉันจะแสดงสิ่งนี้บนคอมพิวเตอร์ทดสอบของฉันที่ใช้ Windows 10 Creators Update

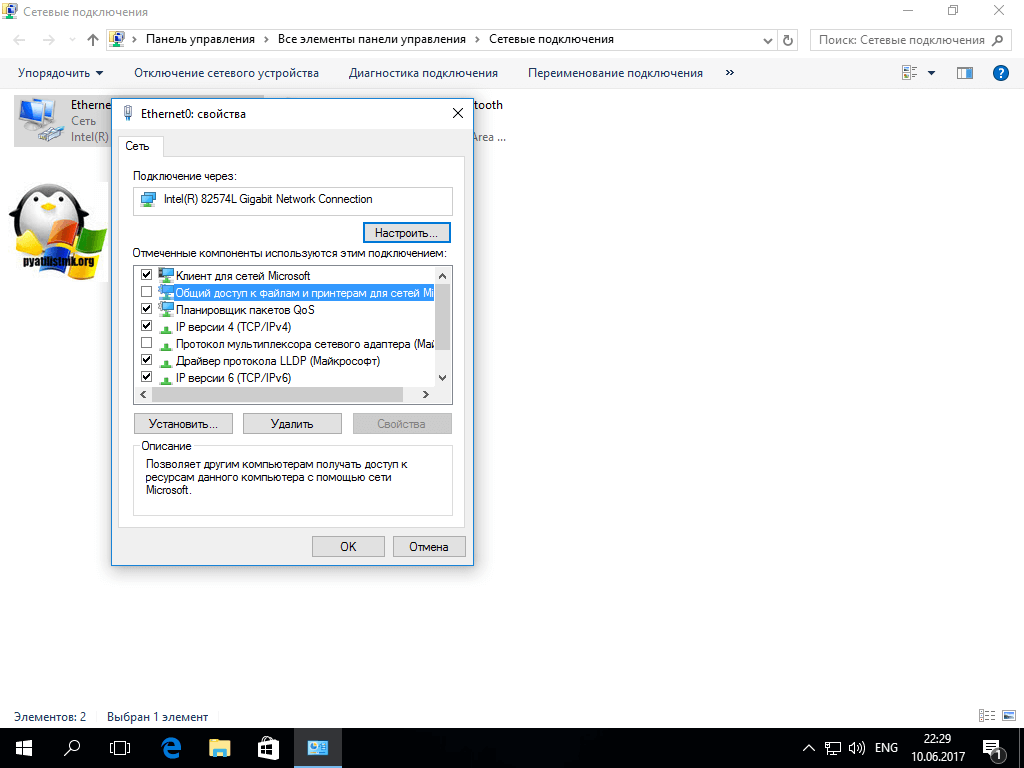

เลือกอินเทอร์เฟซเครือข่ายที่ต้องการและคลิกขวาที่อินเทอร์เฟซนั้น เมนูบริบทเลือก "คุณสมบัติ"

ค้นหารายการ " การแบ่งปันไปยังไฟล์และเครื่องพิมพ์สำหรับเครือข่าย Microsoft" แล้วยกเลิกการเลือก จากนั้นบันทึก ทั้งหมดนี้ช่วยปกป้องคอมพิวเตอร์ของคุณจากไวรัสแรนซัมแวร์บนเครือข่ายท้องถิ่น เวิร์กสเตชันของคุณจะไม่สามารถเข้าถึงได้

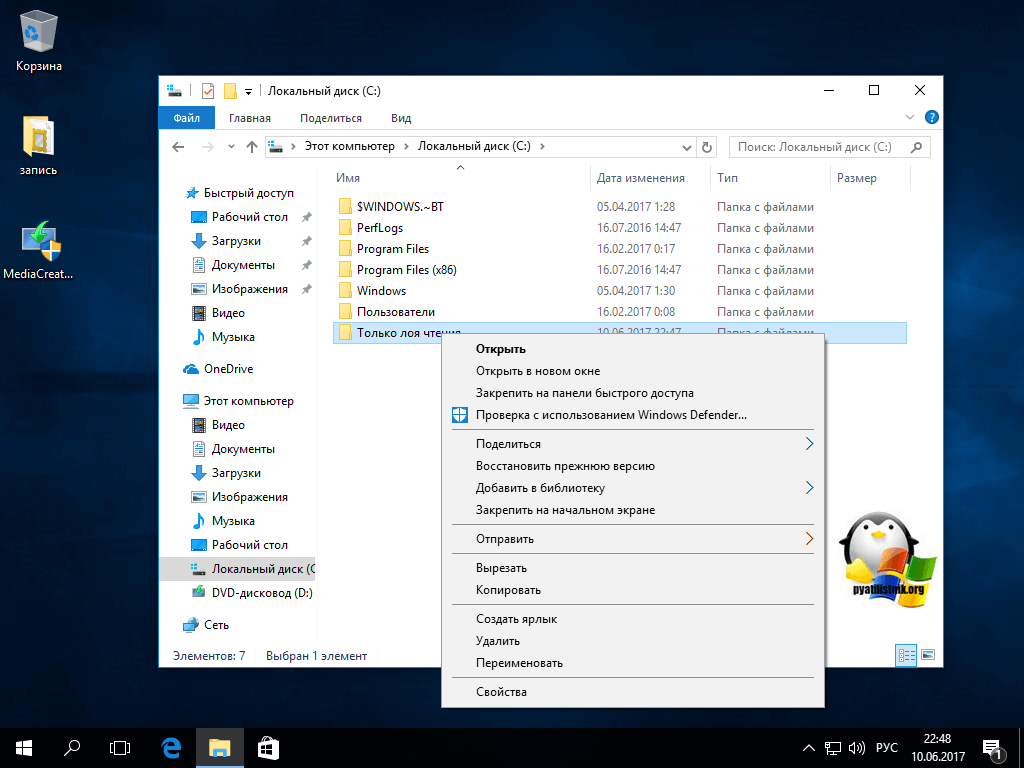

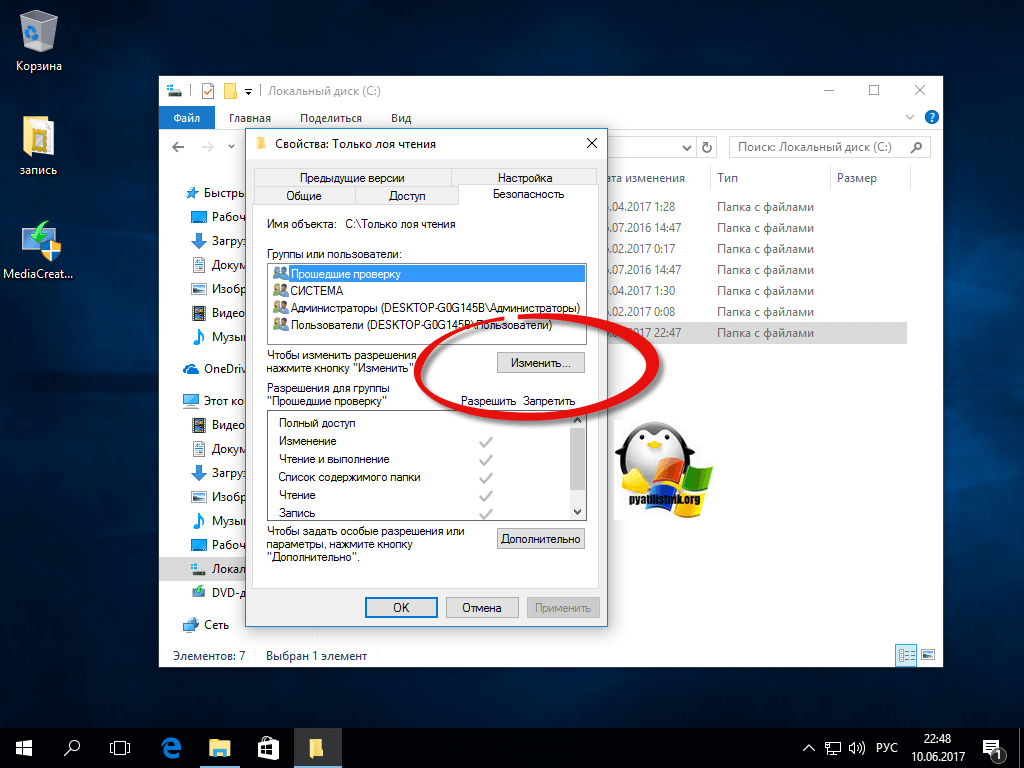

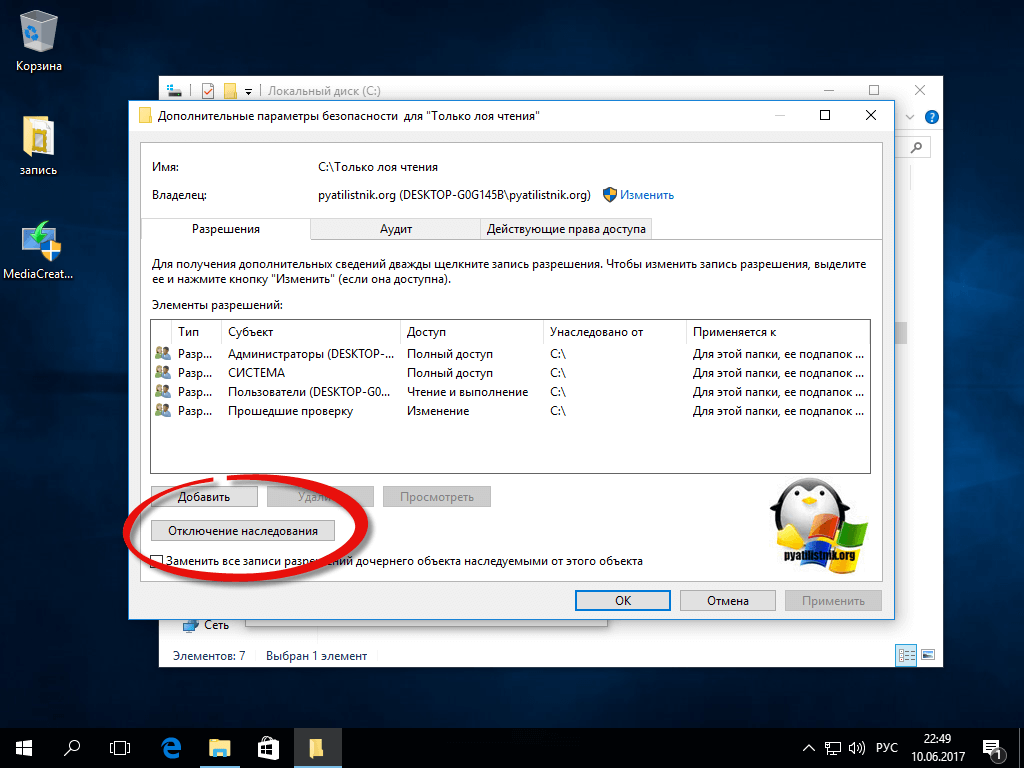

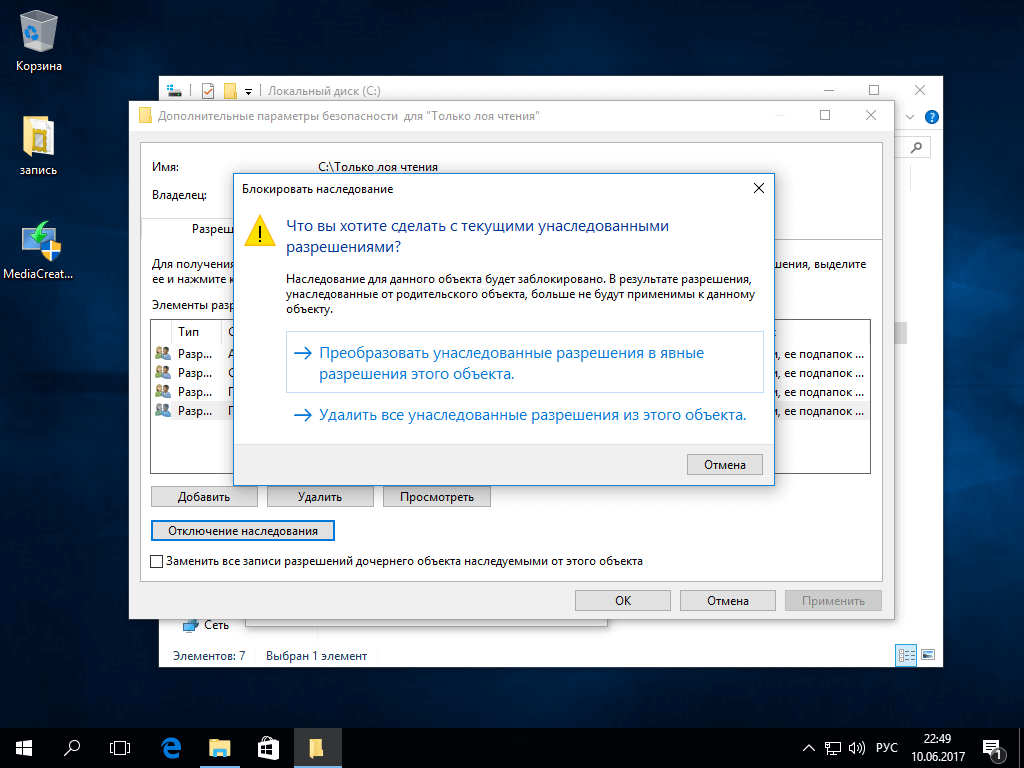

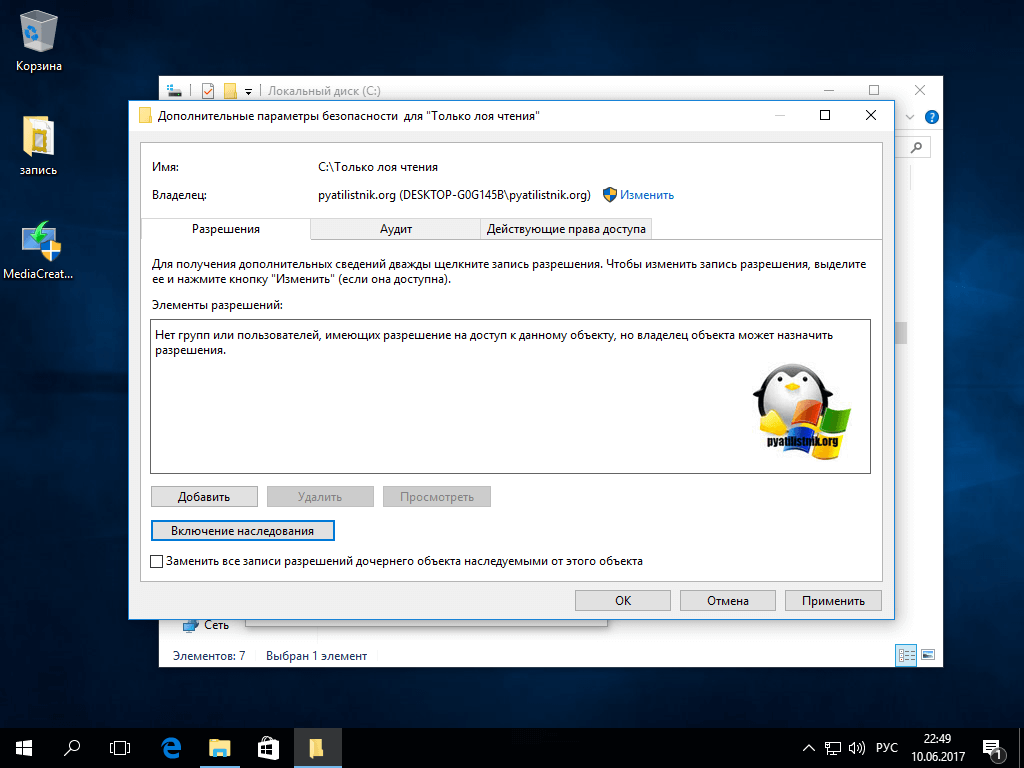

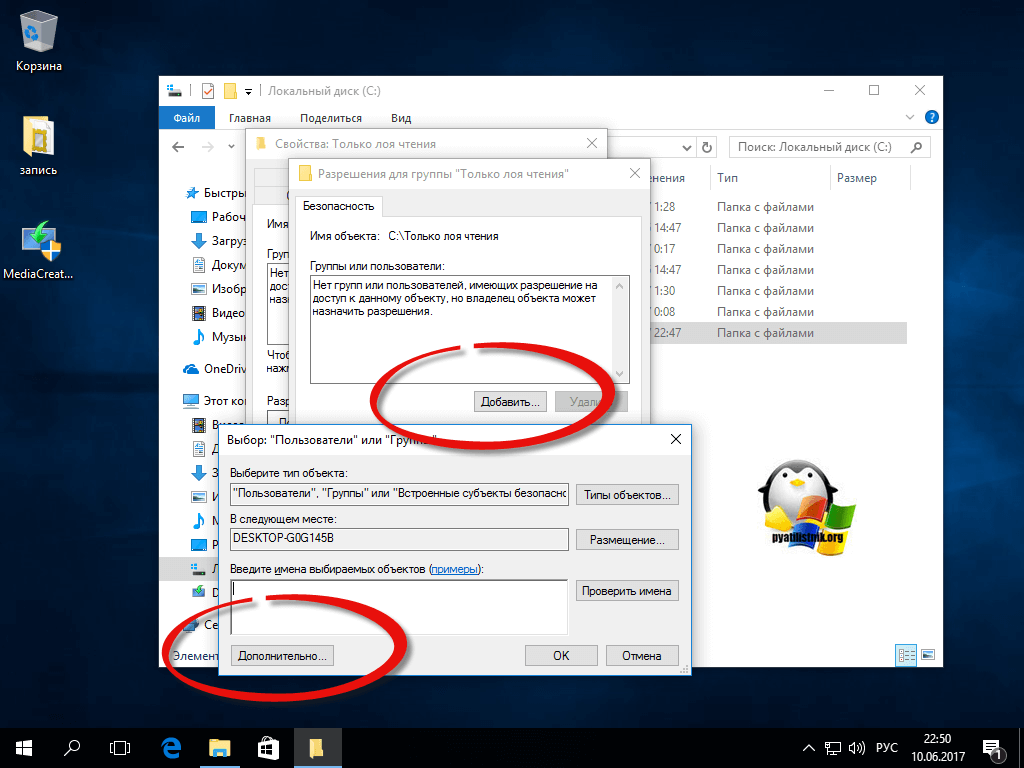

การจำกัดสิทธิ์การเข้าถึงการป้องกันไวรัส ransomware ใน Windows สามารถทำได้เช่นนี้ ในลักษณะที่น่าสนใจฉันจะบอกคุณว่าฉันทำมันเพื่อตัวเองได้อย่างไร ดังนั้นปัญหาหลักในการต่อสู้กับตัวเข้ารหัสก็คือโปรแกรมป้องกันไวรัสไม่สามารถต่อสู้กับพวกมันได้แบบเรียลไทม์ แต่พวกเขาไม่สามารถปกป้องคุณได้ในขณะนี้ ดังนั้นเราจะมีไหวพริบมากขึ้น หากไวรัสตัวเข้ารหัสไม่มีสิทธิ์ในการเขียน ก็จะไม่สามารถทำอะไรกับข้อมูลของคุณได้ ผมขอยกตัวอย่าง ฉันมีโฟลเดอร์รูปภาพ มันถูกจัดเก็บไว้ในคอมพิวเตอร์ และมีสำเนาสำรองอีกสองชุดในที่อื่น ฮาร์ดไดรฟ์- ด้วยตัวคุณเอง คอมพิวเตอร์ท้องถิ่นฉันให้สิทธิ์แบบอ่านอย่างเดียวสำหรับบัญชีที่ฉันใช้คอมพิวเตอร์ หากไวรัสเข้ามา มันก็คงไม่มีสิทธิ์เพียงพอ อย่างที่คุณเห็น ทุกอย่างเป็นเรื่องง่าย วิธีดำเนินการทั้งหมดนี้เพื่อปกป้องตัวคุณเองจากตัวเข้ารหัสไฟล์และปกป้องทุกสิ่ง เราทำดังต่อไปนี้

ฉันหวังว่า Microsoft และโซลูชันป้องกันไวรัสอื่น ๆ จะสามารถปรับปรุงผลิตภัณฑ์ของตนและปกป้องคอมพิวเตอร์จากแรนซัมแวร์ได้ก่อนที่จะทำอะไรที่เป็นอันตราย แต่จนกว่าจะเกิดเหตุการณ์เช่นนี้ ให้ปฏิบัติตามกฎที่ฉันอธิบายให้คุณฟังและทำสำเนาสำรองของข้อมูลสำคัญเสมอ ตัวเข้ารหัส (cryptolockers) หมายถึงกลุ่มโปรแกรมที่เป็นอันตรายซึ่งบล็อกผู้ใช้เข้าถึงไฟล์บนคอมพิวเตอร์โดยใช้อัลกอริธึมการเข้ารหัสที่หลากหลาย (รู้จักกันในชื่อ cbf, Chipdale, just, foxmail inbox com, watnik91 aol com ฯลฯ) โดยปกติแล้วไวรัสจะเข้ารหัส ประเภทยอดนิยมไฟล์ผู้ใช้: เอกสาร, สเปรดชีต, ฐานข้อมูล 1C, ชุดข้อมูล, ภาพถ่าย ฯลฯ มีการเสนอการถอดรหัสไฟล์โดยเสียเงิน - ผู้สร้างต้องการให้คุณโอนจำนวนหนึ่ง โดยปกติจะเป็น bitcoin และหากองค์กรไม่ได้ใช้มาตรการที่เหมาะสมเพื่อความปลอดภัยของข้อมูลสำคัญ การโอนจำนวนที่ต้องการไปยังผู้โจมตีอาจกลายเป็น วิธีเดียวเท่านั้นฟื้นฟูการทำงานของบริษัท ในกรณีส่วนใหญ่ไวรัสจะแพร่กระจายผ่านทาง อีเมล, ปลอมแปลงเป็นตัวอักษรธรรมดาโดยสิ้นเชิง: ประกาศจากสำนักงานภาษี, การกระทำและสัญญา, ข้อมูลเกี่ยวกับการซื้อ ฯลฯ โดยการดาวน์โหลดและเปิดไฟล์ดังกล่าว ผู้ใช้จะเรียกใช้โค้ดที่เป็นอันตรายโดยไม่รู้ตัว ไวรัสจะเข้ารหัสไฟล์ที่จำเป็นตามลำดับ และยังลบสำเนาต้นฉบับโดยใช้วิธีการทำลายแบบรับประกัน (เพื่อให้ผู้ใช้ไม่สามารถกู้คืนไฟล์ที่ถูกลบล่าสุดโดยใช้เครื่องมือพิเศษ) แรนซัมแวร์สมัยใหม่Ransomware และไวรัสอื่นๆ ที่บล็อกการเข้าถึงข้อมูลของผู้ใช้ไม่ใช่ปัญหาใหม่ ความปลอดภัยของข้อมูล- เวอร์ชันแรกปรากฏย้อนกลับไปในทศวรรษที่ 90 แต่ส่วนใหญ่ใช้ "อ่อนแอ" (อัลกอริธึมไม่เสถียร ขนาดคีย์เล็ก) หรือการเข้ารหัสแบบสมมาตร (ไฟล์จากเหยื่อจำนวนมากถูกเข้ารหัสด้วยคีย์เดียว นอกจากนี้ยังสามารถกู้คืนคีย์ได้อีกด้วย โดยการศึกษารหัสไวรัส ) หรือแม้แต่คิดอัลกอริธึมของตัวเองขึ้นมา สำเนาสมัยใหม่ไม่มีข้อบกพร่องดังกล่าว ผู้โจมตีใช้การเข้ารหัสแบบไฮบริด: ใช้อัลกอริธึมแบบสมมาตร เนื้อหาของไฟล์จะถูกเข้ารหัสด้วยความเร็วสูงมาก และคีย์การเข้ารหัสถูกเข้ารหัสด้วยอัลกอริธึมแบบอสมมาตร ซึ่งหมายความว่าในการถอดรหัสไฟล์ คุณต้องมีคีย์ที่มีเฉพาะผู้โจมตีเท่านั้นที่เป็นเจ้าของ ซอร์สโค้ดฉันหาโปรแกรมไม่เจอ ตัวอย่างเช่น CryptoLocker ใช้อัลกอริทึม RSA ที่มีความยาวคีย์ 2048 บิต ร่วมกับอัลกอริทึม AES แบบสมมาตรที่มีความยาวคีย์ 256 บิต ปัจจุบันอัลกอริธึมเหล่านี้ได้รับการยอมรับว่ามีความทนทานต่อการเข้ารหัส คอมพิวเตอร์ติดไวรัส จะทำอย่างไร?โปรดทราบว่าแม้ว่าไวรัสแรนซัมแวร์จะใช้อัลกอริธึมการเข้ารหัสที่ทันสมัย แต่ก็ไม่สามารถเข้ารหัสไฟล์ทั้งหมดในคอมพิวเตอร์ได้ทันที การเข้ารหัสเกิดขึ้นตามลำดับ ความเร็วขึ้นอยู่กับขนาดของไฟล์ที่เข้ารหัส ดังนั้นหากคุณพบว่าไฟล์และโปรแกรมปกติของคุณเปิดไม่ถูกต้องขณะทำงาน คุณควรหยุดทำงานบนคอมพิวเตอร์ทันทีและปิดเครื่อง วิธีนี้ทำให้คุณสามารถป้องกันไฟล์บางไฟล์จากการเข้ารหัสได้ เมื่อคุณประสบปัญหา สิ่งแรกที่คุณต้องทำคือกำจัดไวรัสนั่นเอง เราจะไม่เน้นรายละเอียดนี้เพียงพยายามรักษาคอมพิวเตอร์ของคุณโดยใช้โปรแกรมป้องกันไวรัสหรือลบไวรัสด้วยตนเอง เป็นที่น่าสังเกตว่าไวรัสมักจะทำลายตัวเองหลังจากอัลกอริธึมการเข้ารหัสเสร็จสิ้น ดังนั้นจึงทำให้ยากต่อการถอดรหัสไฟล์โดยไม่ต้องหันไปขอความช่วยเหลือจากผู้โจมตี ในกรณีนั้น โปรแกรมป้องกันไวรัสอาจไม่พบสิ่งใดเลย คำถามหลักคือจะกู้คืนข้อมูลที่เข้ารหัสได้อย่างไร? น่าเสียดายที่การกู้คืนไฟล์หลังจากไวรัสแรนซัมแวร์แทบจะเป็นไปไม่ได้เลย อย่างน้อยก็รับประกัน. ฟื้นตัวเต็มที่ในกรณีที่ติดเชื้อสำเร็จ จะไม่มีใครมีข้อมูลใดๆ ผู้ผลิตโปรแกรมป้องกันไวรัสหลายรายเสนอความช่วยเหลือในการถอดรหัสไฟล์ ในการดำเนินการนี้ คุณจะต้องส่งไฟล์ที่เข้ารหัสและ ข้อมูลเพิ่มเติม(ไฟล์ที่มีผู้ติดต่อของผู้โจมตี กุญแจสาธารณะ) ผ่านแบบฟอร์มพิเศษที่โพสต์บนเว็บไซต์ของผู้ผลิต มีโอกาสเล็กน้อยที่จะพบวิธีต่อสู้กับไวรัสบางชนิดและไฟล์ของคุณจะถูกถอดรหัสได้สำเร็จ ลองใช้ยูทิลิตี้การกู้คืน ไฟล์ที่ถูกลบ- เป็นไปได้ว่าไวรัสไม่ได้ใช้วิธีการรับประกันการทำลายล้าง และสามารถกู้คืนไฟล์บางไฟล์ได้ (โดยเฉพาะอย่างยิ่งสามารถทำงานกับไฟล์ขนาดใหญ่ เช่น ไฟล์หลายสิบกิกะไบต์) นอกจากนี้ยังมีโอกาสที่จะกู้คืนไฟล์จากสำเนาเงาอีกด้วย เมื่อคุณใช้คุณสมบัติการคืนค่าระบบ Windows จะสร้างสแน็ปช็อต ("สแนปชอต") ที่อาจมีข้อมูลไฟล์ในขณะที่สร้างจุดคืนค่า หากข้อมูลของคุณถูกเข้ารหัส บริการคลาวด์ติดต่อฝ่ายสนับสนุนด้านเทคนิคหรือสำรวจความสามารถของบริการที่คุณใช้: ในกรณีส่วนใหญ่ บริการจะมีฟังก์ชัน "ย้อนกลับ" ให้กับไฟล์เวอร์ชันก่อนหน้า เพื่อให้สามารถกู้คืนได้ สิ่งที่เราไม่แนะนำอย่างยิ่งให้ทำคือติดตามการนำของแรนซัมแวร์และจ่ายเงินสำหรับการถอดรหัส มีหลายกรณีที่มีคนให้เงินแล้วไม่ได้รับกุญแจ ไม่มีใครรับประกันว่าผู้โจมตีเมื่อได้รับเงินแล้วจะส่งคีย์เข้ารหัสจริงและคุณจะสามารถกู้คืนไฟล์ได้ วิธีป้องกันตนเองจากไวรัสแรนซัมแวร์ มาตรการป้องกันการป้องกันผลกระทบที่เป็นอันตรายนั้นง่ายกว่าการแก้ไข:

ทำได้ดีที่สุดโดยใช้เครื่องมือพิเศษ การสำรองข้อมูล- ล็อคเกอร์เข้ารหัสลับส่วนใหญ่สามารถเข้ารหัสสำเนาสำรองได้เช่นกัน ดังนั้นจึงเหมาะสมที่จะจัดเก็บสำเนาสำรองบนคอมพิวเตอร์เครื่องอื่น (เช่น บนเซิร์ฟเวอร์) หรือบนสื่อแปลกปลอม จำกัดสิทธิ์ในการเปลี่ยนแปลงไฟล์ในโฟลเดอร์ด้วย สำเนาสำรองอนุญาตให้บันทึกเพิ่มเติมเท่านั้น นอกเหนือจากผลที่ตามมาของแรนซัมแวร์แล้ว ระบบสำรองข้อมูลยังต่อต้านภัยคุกคามอื่นๆ ที่เกี่ยวข้องกับการสูญเสียข้อมูลอีกด้วย การแพร่กระจายของไวรัสแสดงให้เห็นอีกครั้งถึงความเกี่ยวข้องและความสำคัญของการใช้ระบบดังกล่าว การกู้คืนข้อมูลนั้นง่ายกว่าการถอดรหัสมาก!

อีกหนึ่ง อย่างมีประสิทธิภาพวิธีแก้ไขคือการจำกัดการเปิดตัวไฟล์บางประเภทที่อาจเป็นอันตราย เช่น ด้วยนามสกุล .js, .cmd, .bat, .vba, .ps1 เป็นต้น ซึ่งสามารถทำได้โดยใช้เครื่องมือ AppLocker (ในรุ่น Enterprise) หรือ นโยบาย SRP เป็นศูนย์กลางในโดเมน ในเว็บก็มีไม่น้อย คำแนะนำโดยละเอียดทำอย่างไร. ในกรณีส่วนใหญ่ ผู้ใช้ไม่จำเป็นต้องใช้ไฟล์สคริปต์ที่ระบุไว้ข้างต้น และแรนซัมแวร์จะมีโอกาสแทรกซึมได้สำเร็จน้อยลง

การมีสติเป็นหนึ่งในที่สุด วิธีการที่มีประสิทธิภาพป้องกันการคุกคาม จงสงสัยทุกจดหมายที่คุณได้รับจากบุคคลที่ไม่รู้จัก อย่ารีบเปิดไฟล์แนบทั้งหมด หากมีข้อสงสัยควรติดต่อผู้ดูแลระบบเพื่อสอบถาม อเล็กซานเดอร์ วลาซอฟวิศวกรอาวุโสของแผนกปฏิบัติการระบบรักษาความปลอดภัยข้อมูลที่ SKB Kontur ไวรัสสายพันธุ์ใหม่ Petya.A ransomware อาจเป็นเหตุการณ์หลักของสัปดาห์ที่ผ่านมา การโจมตีของไวรัสนำไปสู่การแพร่เชื้อในคอมพิวเตอร์หลายแสนเครื่อง ไม่เพียงแต่ในรัสเซียและกลุ่มประเทศ CIS เท่านั้น แต่ยังรวมถึงทั่วโลกอีกด้วย ยังไม่มีความเห็นเป็นเอกฉันท์เกี่ยวกับสาเหตุที่อาจเกิดขึ้น (เช่น ล้าสมัย เวอร์ชันวินโดวส์) และผู้ที่อยู่ในโซนอันตราย: เฉพาะสถาบัน ธนาคาร หน่วยงานราชการ หรือคอมพิวเตอร์ทุกเครื่องที่ใช้ระบบปฏิบัติการ Windows เท่านั้น คุณต้องรักษาความปลอดภัยระบบของคุณล่วงหน้า วิธีป้องกันตัวเองจากไวรัส Petya แรนซัมแวร์? ไวรัส Petya ดั้งเดิมเริ่มใช้งานครั้งแรกในปี 2559 ผู้พัฒนาใช้นามแฝง Janus Cybercrime Solutions บัญชีบน Twitter เป็นที่รู้จักเช่นกัน - ผู้โจมตีใช้บัญชี @JanusSecretary หลังจากแฮ็คบัญชีของผู้โจมตีที่สร้างไวรัส Chimera ให้เราระลึกได้ว่าในตอนนั้น เปิดการเข้าถึงมีการเผยแพร่คีย์ที่ให้คุณกลับมาได้ สถานะเริ่มต้นไฟล์ที่ได้รับผลกระทบจากแรนซัมแวร์ หลังจากการแพร่ระบาดของไวรัส NotPetya ซึ่งเริ่มขึ้นในเดือนมิถุนายน ผู้เขียน ransomware ดั้งเดิมได้ออกแถลงการณ์อีกฉบับหนึ่ง เป็นที่รู้กันว่าพวกเขากำลังศึกษา NotPetya และพยายามใช้คีย์ Petya เพื่อถอดรหัสไฟล์ด้วย อย่างไรก็ตาม ผู้เชี่ยวชาญหลายคนสันนิษฐานทันทีว่าวิธีนี้จะไม่ได้ผล ไวรัสตัวใหม่ทำงานแตกต่างออกไป - จงใจทำการเปลี่ยนแปลงโครงสร้างดิสก์อย่างร้ายแรง (รวมถึงการเข้ารหัสบันทึก MFT) และยังลบคีย์ทั้งหมดด้วย เป็นไปได้มากว่าเป็นไปไม่ได้ทางกายภาพที่จะถอดรหัสไฟล์ที่ได้รับผลกระทบอย่างสมบูรณ์ ไวรัส Petya.A แพร่กระจายอย่างไรการแพร่กระจายของไวรัสตัวใหม่เกิดขึ้นโดยใช้การโจมตีแบบฟิชชิ่งเป็นประจำ (การส่งอีเมล รหัสที่เป็นอันตรายเป็นไฟล์แนบไปกับที่อยู่อีเมล) อีเมลที่น่าสงสัยซึ่งมีไฟล์แนบอาจเป็นแหล่งที่มาของการคุกคาม ตามกฎแล้ว เอกสารแนบจะถูกแจกจ่ายในรูปแบบของเอกสาร ไมโครซอฟต์ เวิร์ดแต่อาจมีไฟล์อื่นๆ คงไม่ผิดที่จะเตือนคุณอีกครั้งเกี่ยวกับประเด็นหลัก หลังจากเปิดไฟล์แนบที่น่าสงสัย คอมพิวเตอร์จะติดเชื้อและไวรัสจะเข้ารหัสไฟล์หลัก รายการบูต. ไวรัส Petya.A อันตรายแค่ไหน?การถอดรหัสระบบเพื่อแลกกับค่าไถ่เป็นวิธีการที่ค่อนข้างธรรมดาและธรรมดาสำหรับการกลั่นแกล้งทางอินเทอร์เน็ตทั่วไป อย่างไรก็ตาม สำหรับโค้ดที่เป็นอันตรายนั้น ตามแหล่งข้อมูลที่เชื่อถือได้ มันจะไม่ถือเป็นความชำนาญ นี่ไม่ใช่แค่ไวรัสแรนซัมแวร์เท่านั้น เงื่อนไขทางเทคนิคและอุปกรณ์สำหรับการโจมตีทางไซเบอร์นี้ไม่รวมถึงเวอร์ชันของการฉ้อโกงเครือข่ายทั่วไป ตามที่นักวิเคราะห์บางคนระบุว่า ไวรัสมีรากฐานทางการเมือง อย่างไรก็ตาม เรามีความกังวลมากขึ้นเกี่ยวกับผลที่ตามมา ไวรัส Petya ใหม่เข้ารหัส ฮาร์ดไดรฟ์และลบบันทึกการบูต ซึ่งทำให้กู้คืนข้อมูลได้ยากหากระบบติดไวรัส จะป้องกันตัวเองจากมันได้อย่างไร? วิธีป้องกันตัวเองจากไวรัส Petya.Aหลังจากวิเคราะห์การทำงานของแรนซัมแวร์แล้ว ไซแมนเทคได้เผยแพร่วิธีการป้องกันแบบง่ายๆ สาระสำคัญของวิธีนี้คือการสร้าง ดิสก์ระบบไฟล์พิเศษที่ควรโน้มน้าว Petya.A ว่าได้เข้าสู่ระบบที่ติดไวรัสก่อนหน้านี้

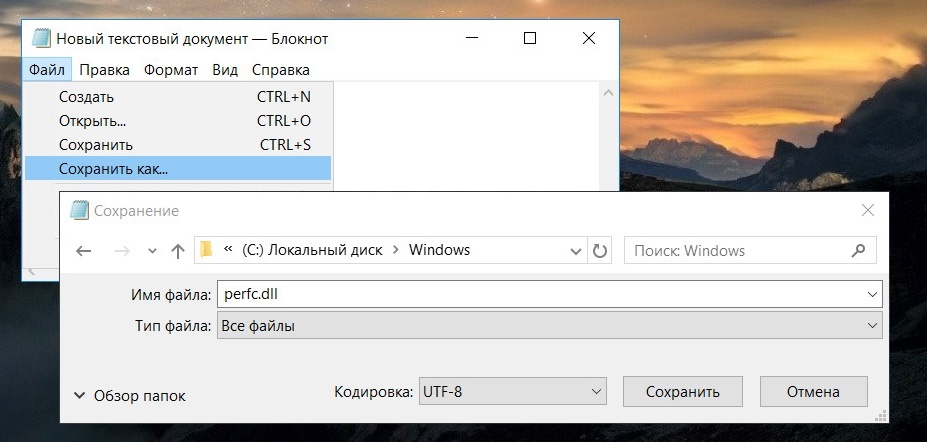

1. เปิดแผ่นจดบันทึก Windows ปกติ มีการค้นพบ ไฟล์นี้ไวรัสจะหยุดทำงานโดยไม่มีผลกระทบต่อระบบ ไม่ต้องสงสัยเลย วิธีนี้ไม่สามารถถือเป็นวิธีแก้ปัญหาขั้นสุดท้ายได้ แต่เพื่อเป็นมาตรการป้องกันล่วงหน้าที่ช่วยให้คุณสามารถป้องกันตนเองจากไวรัส Petya ransomware ในปัจจุบัน จึงแนะนำให้นำไปใช้กับทุกระบบที่ใช้ Windows OS Janus Cybercrime Solutions เพิ่งกลับมาใช้งานได้อีกครั้ง ไฟล์เก็บถาวรที่มีคีย์หลักได้รับการเผยแพร่บนพอร์ทัล Mega.nz ซึ่งสามารถใช้ได้กับ Petya ทุกรุ่น: เวอร์ชันแรกของปี 2559 การแก้ไขครั้งที่สอง (รวมเข้ากับ Mischa ransomware) รวมถึง เวอร์ชันใหม่ซึ่งรู้จักกันในชื่อ GoldenEye ผู้เชี่ยวชาญจำนวนหนึ่งได้ตรวจสอบความถูกต้องของคีย์แล้วและยืนยันว่าสามารถใช้เพื่อเข้าถึงไฟล์เก็บถาวรได้ เราขอเตือนคุณว่าก่อนหน้านี้ผู้เชี่ยวชาญสามารถหลีกเลี่ยงการเข้ารหัสของ Petya เวอร์ชันแรกได้ แต่การเผยแพร่คีย์หลักจะช่วยให้ กระบวนการนี้เร็วขึ้นและจะเพิ่มโอกาสในการประสบความสำเร็จ |

| อ่าน: |

|---|

เป็นที่นิยม:

ใหม่

- สาเหตุของการทำงานผิดพลาดบนเมนบอร์ด หากชิปเซ็ตบนเมนบอร์ดเกิดไฟไหม้

- ชื่อเดิมสำหรับการแชท

- การใช้สไตล์ใน Excel วิธีสร้างสไตล์ใหม่ของคุณเอง

- เกิดข้อผิดพลาดอะไรระหว่างการติดตั้ง?

- สถานภาพทางสังคมของบุคคลในสังคม

- การตีความข้อผิดพลาดแบบเต็ม

- วิธีโทรหาผู้ให้บริการ Beeline "สด" โดยตรง: หมายเลขโทรศัพท์โทรฟรี

- โปรแกรมอ่าน PDF ที่จำเป็น

- Lineage II - Interlude: The Chaotic Throne จะไม่เริ่มต้นใช่ไหม

- การกู้คืนรหัสผ่าน Excel

หน้าต่างค่าไถ่

หน้าต่างค่าไถ่