ส่วนของเว็บไซต์

ตัวเลือกของบรรณาธิการ:

- การกู้คืนรหัสผ่านใน Ask

- วิธีเปิดกล้องบนแล็ปท็อป

- ทำไมเพลงไม่เล่นบน VKontakte?

- วิธีเพิ่มขนาดของไดรฟ์ C โดยเสียค่าใช้จ่ายของไดรฟ์ D โดยไม่สูญเสียข้อมูล

- สาเหตุของการทำงานผิดพลาดบนเมนบอร์ด หากชิปเซ็ตบนเมนบอร์ดเกิดไฟไหม้

- ชื่อเดิมสำหรับการแชท

- การใช้สไตล์ใน Excel วิธีสร้างสไตล์ใหม่ของคุณเอง

- เกิดข้อผิดพลาดอะไรระหว่างการติดตั้ง?

- สถานภาพทางสังคมของบุคคลในสังคม

- การตีความข้อผิดพลาดแบบเต็ม

การโฆษณา

| ความปลอดภัยของข้อมูลของเครือข่ายการเข้าถึงระยะไกล |

|

การเข้าถึงระยะไกลช่วยให้คุณใช้ทรัพยากรของคอมพิวเตอร์เครื่องอื่นที่อยู่ในระยะไกลและไม่มีทางเชื่อมต่อกับเครือข่ายท้องถิ่นโดยใช้สายเคเบิล ในกรณีนี้ คุณสามารถสร้างเครือข่ายระยะไกลได้ เครือข่ายระยะไกลสร้างขึ้นโดยการเชื่อมต่อคอมพิวเตอร์สองเครื่องผ่านเครือข่ายโทรศัพท์ ในกรณีนี้ คอมพิวเตอร์เครื่องใดเครื่องหนึ่งสามารถเชื่อมต่อกับเครือข่ายท้องถิ่นได้ องค์กรดังกล่าว การเข้าถึงระยะไกลช่วยให้สามารถเชื่อมต่อจากคอมพิวเตอร์ที่บ้านไปยังคอมพิวเตอร์ในสำนักงานได้ แน่นอนว่าคอมพิวเตอร์ทั้งสองเครื่องที่เชื่อมต่ออยู่จำเป็นต้องติดตั้งโมเด็มด้วย คอมพิวเตอร์ที่ผลิตขึ้น การเชื่อมต่อระยะไกลเรียกว่าเซิร์ฟเวอร์ จะต้องมีการกำหนดค่าโดยเฉพาะ ตัวอย่างเช่น หากเซิร์ฟเวอร์เครือข่ายระยะไกลเชื่อมต่อกับเครือข่ายท้องถิ่น ก็เป็นไปได้ที่จะตรวจสอบให้แน่ใจว่าผู้ใช้ระยะไกลสามารถเข้าถึงไม่เพียงแต่ทรัพยากรของเซิร์ฟเวอร์เท่านั้น แต่ยังรวมถึงทรัพยากรของเครือข่ายท้องถิ่นทั้งหมดด้วย และยังสามารถให้ ทรัพยากรให้กับผู้ใช้เครือข่ายทั้งหมด ดังนั้น ในการสร้างเครือข่ายระยะไกล คุณต้องกำหนดค่าคอมพิวเตอร์เครื่องหนึ่งเป็นเซิร์ฟเวอร์ 1. จัดระเบียบการเข้าถึงทรัพยากรที่จะพร้อมใช้งานสำหรับผู้ใช้ระยะไกล ขั้นตอนนี้จะอธิบายโดยละเอียดในมาตรา "องค์กรของการเข้าถึงอุปกรณ์ลอจิคัล" 2. จำเป็นต้องติดตั้งโปรแกรมสำหรับการทำงานกับเครือข่ายระยะไกล - Dial-Up Networking Server ซึ่งรวมอยู่ในแพ็คเกจซอฟต์แวร์ Microsoft Plus! 3. เข้าสู่โปรแกรม Dial-up Network Access (เริ่ม | โปรแกรม | อุปกรณ์เสริม | การเข้าถึงเครือข่าย Dial-Up) 4. ในเมนูการเชื่อมต่อ เลือกคำสั่ง Remote Access Server 5. เลือกปุ่มตัวเลือก อนุญาตให้เข้าถึงผู้โทร หลังจากนั้นเซิร์ฟเวอร์จะรับสายเรียกเข้าและให้การเข้าถึงทรัพยากรเครือข่ายแก่ผู้ใช้ระยะไกล ทรัพยากรเหล่านี้จะถูกจัดเตรียมราวกับว่าคอมพิวเตอร์เชื่อมต่อกับเครือข่ายท้องถิ่น หากจำเป็น คุณสามารถตั้งรหัสผ่านเพื่อเข้าสู่ระบบเครือข่ายได้ คุณยังสามารถโทรหาเซิร์ฟเวอร์และใช้ทรัพยากรโดยใช้โปรแกรมการเข้าถึงเครือข่ายระยะไกล 1. คุณต้องเลือกคำสั่งการเชื่อมต่อใหม่ในเมนูการเชื่อมต่อโดยที่ คุณควรระบุชื่อการเชื่อมต่อ หมายเลขโทรศัพท์ของเซิร์ฟเวอร์ และรหัสผ่านเพื่อเข้าสู่ระบบเครือข่าย 2. หลังจากนี้ ไอคอนใหม่สำหรับเชื่อมต่อกับเซิร์ฟเวอร์จะปรากฏในหน้าต่างการเข้าถึงเครือข่ายระยะไกล 3. คุณต้องเลื่อนตัวชี้ไปที่ไอคอนนี้แล้วดับเบิลคลิกปุ่มเมาส์ หน้าต่างการตั้งค่าการเชื่อมต่อจะปรากฏขึ้น 4. จากนั้นเปิดโมเด็มแล้วคลิกปุ่มเชื่อมต่อ หลังจากนั้นโมเด็มจะหมุนหมายเลขเซิร์ฟเวอร์ซึ่งจะช่วยให้คุณสามารถเข้าสู่เครือข่ายระยะไกลได้ หลังจากนั้นคุณสามารถใช้ความสามารถเครือข่ายทั้งหมดที่อธิบายไว้ข้างต้นสำหรับเครือข่ายท้องถิ่น ข้อเสียเปรียบและความแตกต่างเพียงอย่างเดียวระหว่างเครือข่ายระยะไกลและเครือข่ายท้องถิ่นคือ เครือข่ายอีเธอร์เน็ต- นี่คือความเร็วในการเข้าถึงซึ่งถูกจำกัดด้วยความสามารถด้านความเร็วของโมเด็มและ ปริมาณงานเครือข่ายโทรศัพท์ การเข้าถึงระยะไกลช่วยให้คุณใช้ทรัพยากรของคอมพิวเตอร์เครื่องอื่นที่อยู่ในระยะไกลและไม่มีทางเชื่อมต่อกับเครือข่ายท้องถิ่นโดยใช้สายเคเบิล ในกรณีนี้ คุณสามารถสร้างเครือข่ายระยะไกลได้ เครือข่ายระยะไกลถูกสร้างขึ้นโดยการเชื่อมต่อคอมพิวเตอร์สองเครื่องผ่านเครือข่ายโทรศัพท์ ในกรณีนี้ คอมพิวเตอร์เครื่องใดเครื่องหนึ่งสามารถเชื่อมต่อกับเครือข่ายท้องถิ่นได้ องค์กรของการเข้าถึงระยะไกลนี้ช่วยให้ เช่น จากคอมพิวเตอร์ที่บ้านสามารถเชื่อมต่อกับคอมพิวเตอร์ในสำนักงานได้ แน่นอนว่าคอมพิวเตอร์ทั้งสองเครื่องที่เชื่อมต่ออยู่จำเป็นต้องติดตั้งโมเด็มด้วย คอมพิวเตอร์ที่ทำการเชื่อมต่อระยะไกลเรียกว่าเซิร์ฟเวอร์ จะต้องมีการกำหนดค่าโดยเฉพาะ ตัวอย่างเช่น หากเซิร์ฟเวอร์เครือข่ายระยะไกลเชื่อมต่อกับเครือข่ายท้องถิ่น ก็เป็นไปได้ที่จะตรวจสอบให้แน่ใจว่าผู้ใช้ระยะไกลสามารถเข้าถึงไม่เพียงแต่ทรัพยากรของเซิร์ฟเวอร์เท่านั้น แต่ยังรวมถึงทรัพยากรของเครือข่ายท้องถิ่นทั้งหมดด้วย และยังสามารถให้ ทรัพยากรให้กับผู้ใช้เครือข่ายทั้งหมด ดังนั้น ในการสร้างเครือข่ายระยะไกล คุณต้องกำหนดค่าคอมพิวเตอร์เครื่องหนึ่งเป็นเซิร์ฟเวอร์1. จัดระเบียบการเข้าถึงทรัพยากรที่จะพร้อมใช้งานสำหรับผู้ใช้ระยะไกล ขั้นตอนนี้จะอธิบายโดยละเอียดในมาตรา "องค์กรของการเข้าถึงอุปกรณ์ลอจิคัล" 2. จำเป็นต้องติดตั้งโปรแกรมสำหรับการทำงานกับเครือข่ายระยะไกล - Dial-Up Networking Server ซึ่งรวมอยู่ในแพ็คเกจซอฟต์แวร์ Microsoft Plus! 3. เข้าสู่โปรแกรม Dial-up Network Access (เริ่ม | โปรแกรม | อุปกรณ์เสริม | การเข้าถึงเครือข่าย Dial-Up) 4. ในเมนูการเชื่อมต่อ เลือกคำสั่ง Remote Access Server 5. เลือกปุ่มตัวเลือก อนุญาตให้เข้าถึงผู้โทร หลังจากนั้นเซิร์ฟเวอร์จะรับสายเรียกเข้าและให้การเข้าถึงทรัพยากรเครือข่ายแก่ผู้ใช้ระยะไกล ทรัพยากรเหล่านี้จะถูกจัดเตรียมราวกับว่าคอมพิวเตอร์เชื่อมต่อกับเครือข่ายท้องถิ่น หากจำเป็น คุณสามารถตั้งรหัสผ่านเพื่อเข้าสู่ระบบเครือข่ายได้ คุณยังสามารถโทรหาเซิร์ฟเวอร์และใช้ทรัพยากรโดยใช้โปรแกรมการเข้าถึงเครือข่ายระยะไกล1. คุณต้องเลือกคำสั่งการเชื่อมต่อใหม่ในเมนูการเชื่อมต่อโดยที่ คุณควรระบุชื่อการเชื่อมต่อ หมายเลขโทรศัพท์ของเซิร์ฟเวอร์ และรหัสผ่านเพื่อเข้าสู่ระบบเครือข่าย 2. หลังจากนี้ ไอคอนใหม่สำหรับเชื่อมต่อกับเซิร์ฟเวอร์จะปรากฏในหน้าต่างการเข้าถึงเครือข่ายระยะไกล 3. คุณต้องเลื่อนตัวชี้ไปที่ไอคอนนี้แล้วดับเบิลคลิกปุ่มเมาส์ หน้าต่างการตั้งค่าการเชื่อมต่อจะปรากฏขึ้น 4. จากนั้นเปิดโมเด็มแล้วคลิกปุ่มเชื่อมต่อ หลังจากนั้นโมเด็มจะหมุนหมายเลขเซิร์ฟเวอร์ซึ่งจะช่วยให้คุณสามารถเข้าสู่เครือข่ายระยะไกลได้ หลังจากนั้นคุณสามารถใช้ความสามารถเครือข่ายทั้งหมดที่อธิบายไว้ข้างต้นสำหรับเครือข่ายท้องถิ่นข้อเสียเปรียบและความแตกต่างเพียงอย่างเดียวระหว่างเครือข่ายระยะไกลและเครือข่ายอีเธอร์เน็ตในพื้นที่คือความเร็วในการเข้าถึง ซึ่งถูกจำกัดโดยความสามารถด้านความเร็วของโมเด็มและแบนด์วิธของเครือข่ายโทรศัพท์ เอส.ดี. เรียวโค

การเข้าถึงระยะไกล: อะไรคือปัญหาด้านความปลอดภัย?ใน โลกสมัยใหม่จำนวนการเติบโตอย่างรวดเร็ว ผู้ใช้มือถือระบบสารสนเทศและ "ข้อมูลผู้ทำการบ้าน" แนวโน้มนี้สะท้อนให้เห็นแม้แต่ในภาษาศาสตร์ - ในการใช้งานทางเทคนิค ภาษาอังกฤษการสื่อสารทางไกลและผู้ทำงานทางไกลแบบใหม่ได้ก่อตั้งขึ้นอย่างมั่นคง ในขณะเดียวกัน ทรัพยากรการสื่อสารการเข้าถึงระยะไกลในปัจจุบันก็มีใช้กันอย่างแพร่หลาย หากเมื่อ 5-10 ปีที่แล้วผู้ใช้ระยะไกลสามารถใช้ได้เพียงโมเด็ม dial-up (ซึ่งยังคงเป็นเครื่องมือทั่วไปและราคาไม่แพง) ในปัจจุบัน GPRS, xDSL เกือบจะแพร่หลายและพื้นที่ครอบคลุมของบริการโทรศัพท์เคลื่อนที่ 3G กำลังเติบโตอย่างรวดเร็ว ผสมผสานความเร็วการถ่ายโอนข้อมูลที่สูง ความน่าเชื่อถือของช่องสัญญาณ และราคาที่สมเหตุสมผล หากปัญหาการสื่อสารสำหรับวันนี้ได้รับการแก้ไขแล้ว ปัญหาด้านความปลอดภัยของข้อมูลของผู้ใช้ระยะไกลก็จะมาถึงเบื้องหน้า อะไรคือลักษณะเฉพาะของการเข้าถึงระยะไกลจากมุมมองความปลอดภัยของข้อมูล? งานปกป้องผู้ใช้ระยะไกลแตกต่างจากงานปกป้องผู้ใช้ “ภายใน” อย่างไร เครือข่ายองค์กร? ความห่างไกลในสถานที่ทำงานของผู้ใช้ภายนอกทำให้เกิดปัจจัยภัยคุกคามเพิ่มเติมสามประการเมื่อเปรียบเทียบกับที่ทำงานในสำนักงานในพื้นที่:

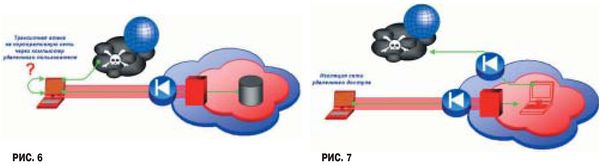

คำถามเกิดขึ้น: อิทธิพลของปัจจัยลบเหล่านี้สามารถทำให้เป็นกลางได้มากเพียงใด? ในความเห็นของฉัน, เทคโนโลยีที่ทันสมัยระบบป้องกันข้อมูลทำให้สามารถรักษาความปลอดภัยในระดับเดียวกันสำหรับสถานที่ทำงานระยะไกลเช่นเดียวกับสำนักงานในพื้นที่ หลักการในการสร้างโซลูชันที่ปลอดภัยดังกล่าวมีสรุปอยู่ในบทความนี้ การเข้าถึงระยะไกล: การเลือกเทคโนโลยีความปลอดภัยขั้นพื้นฐานในปัจจุบัน ในด้านความปลอดภัยในการเข้าถึงระยะไกล เทคโนโลยีความปลอดภัยระดับเครือข่าย (IPsec) และการขนส่ง (SSL/TLS) แข่งขันกันค่อนข้างดุเดือด เพื่ออธิบายสาระสำคัญของความแตกต่างระหว่างโซลูชันเหล่านี้ จำเป็นต้องแนะนำการจำแนกประเภทบางส่วน ในรูป รูปที่ 1 แสดงสถาปัตยกรรมระบบที่แตกต่างกันโดยพื้นฐานสามประการ:

สำหรับโปรโตคอลการสื่อสาร โซลูชัน IPsec มีความยืดหยุ่นและซับซ้อนมากขึ้นทั้งในการใช้งานและการดำเนินงาน ในสถาปัตยกรรม IPsec (รูปที่ 1, a): การรับส่งข้อมูลแอปพลิเคชันจะถูกส่งไปยังเลเยอร์เครือข่ายในรูปแบบของแพ็กเก็ต โดยแพ็กเก็ตจะถูกดักจับ เข้ารหัส และลงนาม โปรโตคอลพิเศษ Internet Key Exchange, IKE ดูแลการจัดการคีย์และการเจรจานโยบายความปลอดภัย บริษัทที่ปรึกษา The Burton group ในรายงานการวิเคราะห์ฉบับหนึ่งระบุว่าโซลูชัน VPN อิงตาม โปรโตคอล IPsecสำหรับระบบที่มีข้อกำหนดด้านความปลอดภัยที่สูงกว่า จะเลือกใช้ SSL/TLS VPN มากกว่า สำหรับรูปแบบ “คลาสสิก” สำหรับการใช้โปรโตคอล SSL/TLS (รูปที่ 1, b) นี่ไม่ใช่ VPN เลย ตามอภิธานศัพท์ IETF ล่าสุด VPN คือ “วิธีการใช้เครือข่ายสาธารณะหรือส่วนตัวในลักษณะที่ ผู้ใช้ VPNถูกแยกออกจากผู้ใช้รายอื่นและสามารถโต้ตอบกันเสมือนอยู่ในเครือข่ายปิดเครือข่ายเดียว" โซลูชัน SSL/TLS แบบคลาสสิกไม่ตรงตามข้อกำหนดนี้ ช่วยให้มั่นใจในความสมบูรณ์และการรักษาความลับของการเชื่อมต่อการขนส่งเดียว (การรับส่งข้อมูลของแอปพลิเคชัน 3 ในรูปที่ 1, b) แอปพลิเคชันอื่นๆ (1 และ 2 ในรูปที่ 1, b) ส่งทราฟฟิกแบบเปิด และไม่มีใครควบคุมการเข้าถึงพอร์ต "ที่ไม่ได้เข้ารหัส" การขาดการปิดวงจรการรักษาความปลอดภัยของคอมพิวเตอร์ใน SSL/TLS นี้ทำให้ฉันสับสนอยู่เสมอ... แต่โซลูชันนี้มี "ช่องทางนิเวศน์" ของตัวเองที่ไม่สามารถแข่งขันได้ในทางปฏิบัติ ในระบบรักษาความปลอดภัยการเข้าถึงระยะไกลจำนวนมาก (ที่ไม่ใช่องค์กร) ซึ่งเราไม่สามารถติดตั้งไคลเอนต์ VPN “ของเรา” สำหรับผู้ใช้แต่ละรายได้ ก็ไม่มีทางเลือกอื่นนอกจากเว็บเบราว์เซอร์ที่รองรับการเชื่อมต่อ SSL หรือ TLS ดังนั้นอีคอมเมิร์ซ ระบบสำหรับการเข้าถึงทรัพยากรธนาคารแบบส่วนตัว และระบบอื่นๆ ที่มีกลุ่มผู้ใช้จำนวนมากและไม่มีการควบคุมจึงถูกสร้างขึ้นตามรูปแบบ เว็บเบราว์เซอร์ - การเชื่อมต่อ SSL/TLS ที่ปลอดภัย - พอร์ทัล ในทางกลับกัน IPsec เป็นสถาปัตยกรรมที่ครอบคลุมฟังก์ชัน VPN อย่างครอบคลุม ที่นี่ การรับส่งข้อมูลของแอปพลิเคชันทั้งหมดที่ส่งผ่านพอร์ตการขนส่ง "ของพวกเขา" จะกลายเป็นแพ็กเก็ต IP ซึ่งได้รับการเข้ารหัส ลงนาม และส่งสัญญาณผ่านเครือข่ายที่ไม่น่าเชื่อถือ ด้วยนโยบายความปลอดภัย IPsec แบบ "แยกส่วน" เมื่อการรับส่งข้อมูล IP แบบเปิดได้รับการปกป้องอย่างสมบูรณ์ การเข้าถึงเครือข่ายจะมอบให้กับกลุ่มเจ้าของคีย์ลับที่กำหนดไว้อย่างเคร่งครัด เป็นไปไม่ได้ที่คนนอกจะเจาะ "เกราะ" นี้ เทคโนโลยี SSL/TLS VPN (รูปที่ 1, c) เริ่มแพร่หลายเมื่อไม่นานมานี้ ประมาณ 5 ปีที่แล้ว แรงจูงใจในการสร้างผลิตภัณฑ์ VPN ที่ใช้โปรโตคอลการขนส่งคือแนวคิดในการสร้างโซลูชัน VPN ที่ใช้งานง่ายและราคาถูกกว่า อย่างไรก็ตาม มักจะเกิดขึ้นในพล็อตเรื่อง "พวกเขาต้องการสิ่งที่ดีที่สุด" ความแตกต่างก็เกิดขึ้น โซลูชันนี้ได้ "กระจาย" ไปยังสถาปัตยกรรมที่แตกต่างกันโดยสิ้นเชิงสองแบบ: "pseudo-VPN" และ "VPN ที่ซื่อสัตย์" ซึ่งมีคุณสมบัติที่แตกต่างกันอย่างมาก

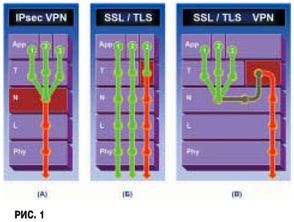

เว็บเบราว์เซอร์ธรรมดาทำหน้าที่เป็นไคลเอนต์ VPN ใน "pseudo-VPN" เกตเวย์ความปลอดภัยบนขอบเขตภายนอกของเครือข่ายองค์กรคือเว็บเซิร์ฟเวอร์ที่ปลอดภัยที่ "แสดง" ไคลเอนต์ VPN ถึงทรัพยากรของเครือข่ายที่ปกป้องในรูปแบบของทรัพยากรบนเว็บ ในเวลาเดียวกัน ทรัพยากรที่ได้รับการป้องกันไม่จำเป็นต้องเป็นเว็บเพจ สิ่งเหล่านี้อาจเป็นระบบไฟล์ แม้แต่การแชท เสียง และวิดีโอ เพื่อให้ทรัพยากรเหล่านี้พร้อมใช้งานผ่านเบราว์เซอร์ พร็อกซีเซิร์ฟเวอร์จะอยู่ที่ "ด้านหลัง" เว็บเซิร์ฟเวอร์ โดยแปลทรัพยากรเหล่านี้เป็น HTTP และในทางกลับกัน ความสวยงามของการแก้ปัญหาดังกล่าวคืออะไร? ความจริงก็คือคุณไม่จำเป็นต้องทำอะไรเลยเพื่อสร้าง VPN บนฝั่งไคลเอ็นต์ มีเบราว์เซอร์อยู่ในทุกเครื่อง SSL หรือ TLS มีอยู่ในเกือบทุกเบราว์เซอร์ ไม่จำเป็นต้องมีใบรับรอง (คีย์) ทั้ง SSL และ TLS สามารถสร้างคีย์เซสชันชั่วคราวได้ทันที ผู้ใช้สามารถตรวจสอบสิทธิ์ได้ในภายหลัง โดยมีการป้องกันด้วยคีย์เซสชัน เช่น การใช้รหัสผ่าน ข้อเสียเปรียบหลักคืออะไร? มีสองคน

ขณะนี้ความกังวลของนักวิเคราะห์จากกลุ่ม The Burton ผู้แนะนำ IPsec เพื่อปกป้องทรัพยากรที่สำคัญมีความชัดเจนมากขึ้น - ไม่มีข้อยกเว้น เมื่อตระหนักถึงข้อบกพร่องเหล่านี้ อุตสาหกรรม SSL/TLS VPN จึงมีความซับซ้อนมากขึ้นในด้านสถาปัตยกรรม โดยนำเสนอ VPN ที่ "ยุติธรรม" ตัวอย่างที่โดดเด่นที่สุดของโซลูชันดังกล่าวคือโครงการ OpenVPN ที่ได้รับการพัฒนาอย่างสมบูรณ์แบบ (http://openvpn.net) ที่อธิบายไว้ในหนังสือหลายเล่ม สถาปัตยกรรมของโซลูชันนี้ (และที่คล้ายกัน) สามารถเข้าใจได้จากแผนภาพในรูป 1, ค. การรับส่งข้อมูลแอปพลิเคชัน (ทั้งหมดหรือบางส่วน) จะถูกจัดแพคเกจไว้ในโปรโตคอลการขนส่งแบบเปิด จากนั้นจึงลงในแพ็กเก็ต IP ซึ่งจะถูกดักจับและห่อหุ้มใหม่ลงในโปรโตคอลชั้นการขนส่งโดยใช้ความปลอดภัย SSL หรือ TLS เราได้อะไรตามมา? VPN "ซื่อสัตย์" ที่มีฟีเจอร์ครบถ้วน คล้ายกับโซลูชัน IPsec มาก อย่างไรก็ตาม ราคาสำหรับโซลูชันนี้คือความจำเป็นในการติดตั้งไคลเอนต์ VPN ไม่มีทางหลบหนี - เบราว์เซอร์ไม่สามารถสกัดกั้นและแพ็คแพ็กเก็ต IP ลงในโปรโตคอลการขนส่ง... SSL/TLS VPN ที่ "ซื่อสัตย์" มีประโยชน์อย่างไร นักพัฒนาผลิตภัณฑ์ของเทคโนโลยีนี้กล่าวว่า "เบากว่า" มากเมื่อเทียบกับ IPsec ฉันจะพูดว่า "ค่อนข้างง่ายกว่า" - และนั่นคือการยืด:

ที่จริงแล้ว การติดตั้งและกำหนดค่าไคลเอนต์ VPN ถือเป็นปัญหาหลักในการใช้งาน IPsec ในกลุ่มผู้ใช้ระยะไกลจำนวนมาก “ความโล่งใจ” อยู่ที่ไหน? ความเรียบง่ายของโปรโตคอลและนโยบายความปลอดภัยช่วยบรรเทาได้บ้าง ราคาก็เบาลงบ้าง: ผลิตภัณฑ์ SSL/TLS VPN มีราคาค่อนข้างถูกกว่า แต่ในทางกลับกัน ความสามารถทางเทคนิคของผลิตภัณฑ์เหล่านี้กลับแคบกว่า สินค้า ผู้ผลิตที่แตกต่างกัน(เนื่องจากลักษณะของการห่อหุ้มแพ็คเก็ตในโปรโตคอลการขนส่งที่ไม่ได้มาตรฐาน) จึงเข้ากันไม่ได้ในทางปฏิบัติ ซึ่งไม่สามารถพูดได้เกี่ยวกับผลิตภัณฑ์ IPsec... “กากแห้ง” คืออะไร? ลูกค้าที่สนใจสร้างระบบการเข้าถึงระยะไกลที่ปลอดภัยควรเลือกเทคโนโลยีใด คำตอบสำหรับคำถามนี้ระบุไว้โดยปริยายข้างต้น:

ส่วนต่อไปนี้ - เกี่ยวกับวิธีการสร้างโซลูชัน - นำไปใช้ในทางทฤษฎีกับโซลูชัน VPN ที่ "ซื่อสัตย์" เว้นแต่จะระบุไว้เป็นอย่างอื่น การเข้าถึงระยะไกล: ปัญหาเชิงปฏิบัติในการออกแบบสถาปัตยกรรม VPNจะคำนึงถึงความเสี่ยงของ “ปัจจัยมนุษย์” ได้อย่างไร? ครั้งหนึ่งในงานพื้นฐาน “Cisco SAFE: IPsec VPNs ในเชิงลึก” มีวลีหนึ่งที่ทำให้ฉันนึกถึง: “องค์กรของคุณสามารถเชื่อถือ VPN ในระดับเดียวกับลิงก์ WAN เฉพาะได้หรือไม่<...>Cisco และลูกค้าส่วนใหญ่คิดว่าช่อง VPN สมควรได้รับความไว้วางใจน้อยกว่า" เป็นไปได้อย่างไร ผู้เขียนพิจารณาการเข้ารหัสโดยใช้คีย์ 128 บิตและลายเซ็นดิจิทัลเพื่อเป็นการป้องกันที่มีความน่าเชื่อถือน้อยกว่าช่องสัญญาณเปิดนอกพื้นที่ควบคุมของ องค์กรฟังดูแปลกๆ นะ แต่หลังจากอ่านข้อความนี้อย่างละเอียดแล้ว ฉันก็รู้ว่ามีอะไรหายไปในวลีนี้: “Cisco และลูกค้าส่วนใหญ่ถือว่าช่องทาง VPN [ดำเนินการโดยของจริง ไม่มีแรงจูงใจ หรืออาจไม่มีคุณสมบัติเหมาะสม ผู้ใช้ที่เป็นอันตรายอย่างยิ่ง] สมควรได้รับความไว้วางใจค่อนข้างน้อย” ความจริงก็คือเครือข่ายการเข้าถึงระยะไกลมักมีลักษณะพิเศษสองประการ: มิติข้อมูลสูงและความหลากหลายของกลุ่มผู้ใช้ ดังนั้น เมื่อสร้างเครือข่ายการเข้าถึงระยะไกลขนาดใหญ่ สิ่งต่อไปนี้จะต้องคำนึงถึงเป็นสำคัญ:

ที่นี่ทุกคนมีอิสระที่จะทำตามที่พวกเขาต้องการ แต่เรามักจะให้คำแนะนำที่ชัดเจนอย่างเคร่งครัด: นโยบายความปลอดภัยของเครือข่ายการเข้าถึงระยะไกลขององค์กรที่ปลอดภัยควรตั้งอยู่บนสมมติฐานที่ว่าผู้ใช้ไม่มีความรู้ในด้านความปลอดภัยของข้อมูลและบางที , อาจไม่ซื่อสัตย์. นั่นเป็นเหตุผล:

โชคดี, วิธีการทางเทคนิคระบบป้องกันข้อมูลจากผู้ผลิตหลายรายทำให้สามารถนำหลักการเหล่านี้ไปปฏิบัติได้ ให้ผู้ใช้ “ภายใน LAN” ตามที่กล่าวไว้ข้างต้น โซลูชัน VPN ที่ "ซื่อสัตย์" ช่วยให้เราสามารถ "ขยาย" เครือข่ายท้องถิ่นของเราไปยังพื้นที่ห่างไกลได้ หรือสิ่งที่เทียบเท่าคือ "นั่ง" ผู้ใช้ระยะไกลบนเครือข่ายท้องถิ่นของสำนักงาน ความสะดวก 2 ประการตามมาจากฟังก์ชันนี้:

รูปแบบทั่วไปนี้สามารถนำไปใช้ได้แตกต่างกันในผลิตภัณฑ์จากผู้ผลิตหลายราย คุณสามารถ “เชิญ” ผู้ใช้ระยะไกลภายใน VPN ขององค์กรได้โดยใช้:

การออกแบบความปลอดภัยเครือข่ายแบบลำดับชั้น

โครงสร้าง ระบบสารสนเทศอย่างไรก็ตาม สามารถทำได้โดยพลการ อย่างไรก็ตาม ทั้งในแง่ของความเรียบง่ายในการทำความเข้าใจนโยบายความปลอดภัยและตรรกะของระบบปฏิบัติการ โซลูชันทางเทคนิคมักจะดูน่าสนใจ ซึ่งวงจรการประมวลผลของสินทรัพย์ข้อมูลแบบเปิดประกอบด้วยวงจรการประมวลผล ข้อมูลที่เป็นความลับและภายในวงจรประมวลผลข้อมูลที่เป็นความลับจะมีวงจรประมวลผลข้อมูลที่เป็นความลับอย่างเคร่งครัด (รูปที่ 4) ในแง่ของงานด้านความปลอดภัยข้อมูล สิ่งนี้เรียกว่า "หลักการของการยกระดับวิธีการรักษาความปลอดภัยข้อมูล" สิ่งที่น่าสนใจก็คือ นโยบายความปลอดภัยของ VPN นั้นเหมาะสมอย่างยิ่งกับการสร้างระบบแบบเลเยอร์ดังกล่าว

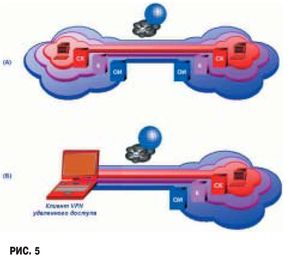

การสร้าง VPN แบบ "ซ้อนกัน" แบบมีลำดับชั้นในสถานการณ์การทำงานบนอินเทอร์เน็ตนั้นไม่ใช่เรื่องยาก ในนโยบายความปลอดภัยที่ง่ายที่สุด เกตเวย์ VPN ที่ขอบเขตด้านนอกควรเข้ารหัสการรับส่งข้อมูลบนขอบเขตด้านใน โดยไม่ต้องคำนึงถึงเป็นพิเศษว่าข้อมูลใดที่ถูกส่งและไม่ว่าจะได้รับการเข้ารหัสในขอบเขตที่เป็นความลับมากขึ้นหรือไม่ (รูปที่ 5, a) อย่างไรก็ตาม ด้วยการเข้าถึงของผู้ใช้ระยะไกล สิ่งต่างๆ จึงไม่ง่ายนัก พิจารณาผู้ใช้ระยะไกลที่ต้องการเข้าถึงจาก เครือข่ายเปิดไปยังทรัพยากรของขอบเขตภายในที่เป็นความลับที่สุด ในกรณีนี้ ไคลเอนต์ VPN ของผู้ใช้ระยะไกลจะต้องสร้างอุโมงค์ VPN ที่ซ้อนกันเป็นอนุกรมโดยมีลูปเกตเวย์ภายนอก ("OI") เกตเวย์ลูปที่เป็นความลับ ("K") และเกตเวย์ลูปที่เป็นความลับอย่างเคร่งครัด ("SK" รูปที่ 5 , ข) โซลูชัน VPN ที่ดีควรสามารถสร้างระบบอสมมาตรของอุโมงค์ VPN ที่ซ้อนกันได้ อย่างไรก็ตาม การออกแบบ "nested VPN" ดังแสดงในรูปที่ 1 5 มักมีคำถามมากมาย:

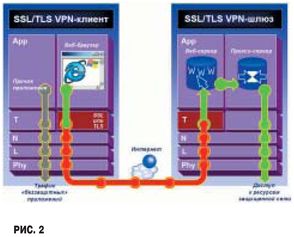

คำตอบสำหรับคำถามเหล่านี้ยังไม่ชัดเจนนัก ทฤษฎีชั้นสูงบอกว่าเราควรจัดหาให้ได้มากที่สุด การเข้ารหัสจากต้นทางถึงปลายทางการจราจร. นั่นคือติดตั้งเครื่องมือเข้ารหัสให้ใกล้กับทรัพยากรที่เป็นความลับมากที่สุดและแยกจุดของการเข้ารหัสซ้ำ (การประมวลผลแบบเปิด) ของการรับส่งข้อมูลตามเส้นทางการแจกจ่าย ซึ่งหมายความว่าใน VPN ที่ซ้อนกันของรูปที่ ประการที่ 5 มีความสมเหตุสมผลที่จะตรวจสอบให้แน่ใจก่อนอื่นว่ามีการเข้ารหัสการรับส่งข้อมูลบนวงจรประมวลผลข้อมูลโดยมีตราประทับ "เป็นความลับอย่างเคร่งครัด" บนเกตเวย์ "SK" แต่การเข้ารหัสครั้งที่สองของการรับส่งข้อมูลที่ "เป็นความลับอย่างเคร่งครัด" ที่ขอบเขตการประมวลผลข้อมูลที่เป็นความลับ (เกตเวย์ "K") จะให้อะไรเราในแง่ของการป้องกัน ตามทฤษฎีแล้ว มีการเข้ารหัสเพิ่มเติมให้ การป้องกันเพิ่มเติม- ในทางปฏิบัติ การรับส่งข้อมูลได้รับการเข้ารหัสตาม GOST 28147 ด้วยคีย์ 256 บิตแล้ว การเข้ารหัสซ้ำจะเพิ่มความยาวคีย์ที่มีประสิทธิภาพของเราเป็นประมาณ 512 บิต แต่เหตุใดเราจึงต้องทำเช่นนี้หากการเข้ารหัสด้วยคีย์ 256 บิตเท่านั้นทำให้เรามีความเข้มแข็งเพียงพอในการปกป้องวงจร "ที่เป็นความลับอย่างเคร่งครัด" คำตอบเชิงปฏิบัติสำหรับคำถามนี้คือ: ไม่จำเป็นต้องเพิ่มความเข้มแข็งของการเข้ารหัสในการป้องกันโดยใช้วิธีการเข้ารหัสที่สอง อย่างไรก็ตาม การสร้างระดับการซ้อน VPN ระดับที่สอง (และอื่นๆ หากจำเป็น) สามารถพิสูจน์ได้จากการพิจารณาความง่ายในการใช้งานของระบบ "เสรีภาพในการเข้าถึง" ของผู้ใช้ระยะไกล ปัญหาที่สำคัญที่สุดถัดไปในการออกแบบเครือข่ายการเข้าถึงระยะไกลคือปัญหาการเข้าถึงอินเทอร์เน็ตของผู้ใช้ งานของ Cisco ที่อ้างถึงแล้วกล่าวถึงสถาปัตยกรรม split tunnel ซึ่งผู้ใช้สามารถเข้าถึงเครือข่ายองค์กรและอินเทอร์เน็ตได้พร้อมกัน อันตรายของการออกแบบนี้คือผู้ใช้ที่ได้รับไวรัสและสิ่งสกปรกอื่น ๆ เช่นสปายแวร์บนอินเทอร์เน็ตสามารถกลายเป็นตัวแทนของการโจมตีแบบเปลี่ยนผ่านบนเครือข่ายองค์กรได้ (รูปที่ 6) เพื่อหลีกเลี่ยงภัยคุกคามดังกล่าว เพื่อนร่วมงานจาก Cisco ขอแนะนำให้ใช้มาตรการรักษาความปลอดภัยเพิ่มเติม: โปรแกรมป้องกันไวรัส (วันนี้เราควรเพิ่มการป้องกันสปายแวร์ที่นี่) ไฟร์วอลล์ส่วนบุคคลบนคอมพิวเตอร์ไคลเอนต์ และการควบคุมความปลอดภัยที่ได้รับการปรับปรุง (IDS) บนตัวรวมการเข้าถึง ลองพิจารณาอุปกรณ์ปริมณฑลแบบดั้งเดิมเช่นไฟร์วอลล์ นโยบายการรักษาความปลอดภัยของไฟร์วอลล์นั้นค่อนข้างง่ายที่จะค้นพบโดยการสังเกตการรับส่งข้อมูลที่ผ่านไปหรือสแกนอย่างกระตือรือร้น เปิดพอร์ต- เมื่อทราบนโยบายความปลอดภัยของไฟร์วอลล์แล้ว ฉันสามารถทิ้งแพ็กเก็ตที่ไม่ถูกต้องลงในเครือข่ายองค์กรได้อย่างง่ายดาย VPN ขจัดความเป็นไปได้นี้ออกไปโดยสิ้นเชิง เฉพาะแพ็กเก็ตที่ออกโดยเจ้าของคีย์ส่วนตัวเท่านั้นที่จะผ่านเกตเวย์ความปลอดภัย เป็นไปไม่ได้ที่จะ "เดา" ดังนั้นคนแปลกหน้าจะไม่เข้าสู่เครือข่ายของคุณ ขอแนะนำให้ใช้เฉพาะนโยบาย VPN แบบแยกส่วนในส่วนการเข้าถึงระยะไกล ตามที่ผู้ใช้ระยะไกลสามารถเข้าถึงเฉพาะเครือข่ายขององค์กรเท่านั้นและไม่มีที่อื่นเลย เมื่อมองแวบแรก แนวทางนี้ทำให้เกิดคำถามมากมาย ประการแรกคือ: จะเกิดอะไรขึ้นหากผู้ใช้ระยะไกลต้องการการเข้าถึงอินเทอร์เน็ต คำตอบนั้นง่ายมาก: ส่งผู้ใช้ระยะไกลของคุณผ่านช่องทางที่ปลอดภัยไปยังเครือข่ายองค์กร จากนั้นปล่อยผู้ใช้ระยะไกลไปยังอินเทอร์เน็ต "โดยทั่วไป" โดยใช้มาตรการป้องกันเช่นเดียวกับผู้ใช้ในพื้นที่ทั่วไป เครือข่ายคอมพิวเตอร์สำนักงาน (รูปที่ 7) โซลูชันนี้มีข้อดีหลักสองประการ:

ข้อเสียของโครงการนี้คือค่าใช้จ่ายเพิ่มเติมในการสื่อสารเนื่องจากการรับส่งข้อมูลของผู้ใช้ระยะไกลผ่านอินเทอร์เน็ตสองครั้ง: ในรูปแบบที่มีการป้องกันและเปิด อย่างไรก็ตาม การรับส่งข้อมูลของผู้ใช้ระยะไกลโดยทั่วไปถือเป็นสัดส่วนที่ค่อนข้างน้อยของต้นทุนโดยรวมของการสื่อสารระดับองค์กร อินเทอร์เน็ตมีราคาถูก และราคาการรับส่งข้อมูลอินเทอร์เน็ตสองเท่าสำหรับผู้ใช้ระยะไกลดูเหมือนจะเป็นราคาที่สมเหตุสมผลอย่างยิ่งที่จะจ่ายเพื่อความปลอดภัยระดับสูงของเครือข่ายองค์กร คำถามอีกข้อที่มักถูกถามเกี่ยวกับวงจรดังแสดงในรูปที่ 1 7 - ระบบที่ผู้ใช้ระยะไกลทั้งหมด "เชื่อมโยง" กับเครื่องรวมการเข้าถึงเพียงเครื่องเดียวเชื่อถือได้เพียงพอหรือไม่

คำตอบนั้นง่ายมาก: ความน่าเชื่อถือสามารถปรับได้ตามความต้องการของลูกค้า ประการแรก ตัวรวม VPN การเข้าถึงระยะไกลนั้นซ้ำซ้อนได้ง่าย และเป็นไปตามรูปแบบ N + 1 ที่มีการปรับสมดุลโหลด ประการที่สอง หากเครือข่ายของคุณมีการกระจายตามภูมิภาค จะไม่มีใครหยุดคุณจากการติดตั้งตัวรวมการเข้าถึงใน 2-3 เมือง เนื่องจากราคาสำหรับการรับส่งข้อมูลภายในประเทศนั้นไม่ได้ขึ้นอยู่กับว่าคุณเชื่อมต่อกับเกตเวย์รักษาความปลอดภัยในมอสโก เซนต์ปีเตอร์สเบิร์ก หรือวลาดิวอสต็อก ดังนั้นผู้ใช้จึงมีโอกาสเข้าสู่ระบบเครือข่ายองค์กรผ่านตัวรวมการเข้าถึงระดับภูมิภาคหลายแห่ง และคุณจะได้รับความน่าเชื่อถือในระดับต้านทานภัยพิบัติโดยแทบไม่ต้องเสียค่าใช้จ่ายเพิ่มเติม การรับรองความถูกต้องโซลูชัน VPN สมัยใหม่นำเสนอเครื่องมือตรวจสอบผู้ใช้ระยะไกลที่หลากหลาย: แบบสมมาตร รหัสลับ(รหัสผ่าน) วิธีตรวจสอบสิทธิ์ด้วยรหัสผ่านแบบครั้งเดียว ใบรับรอง X.509 รวมถึงการผสมผสานวิธีตรวจสอบสิทธิ์เหล่านี้กับสื่อเก็บข้อมูลฮาร์ดแวร์สำหรับคีย์ลับ วิธีแก้ปัญหาที่ระบุไว้อาจแตกต่างกันเล็กน้อยในแง่ของความปลอดภัย แต่สามารถปรับพารามิเตอร์ความแข็งแกร่งด้านความปลอดภัย (เช่น ความยาวของรหัสผ่าน/คีย์) ได้ สิ่งนี้นำไปสู่ความจริงที่ว่าความแข็งแกร่งของการป้องกันในแง่การเข้ารหัสไม่ได้เป็นเกณฑ์ในทางปฏิบัติในการเลือกโซลูชันทางเทคนิค เกณฑ์การปฏิบัติที่สำคัญที่สุดคือคำถามต่อไปนี้: 1) ราคา และ 2) ความง่ายในการใช้งาน ตามเกณฑ์เหล่านี้ สำหรับการจัดระเบียบการรับรองความถูกต้องใน VPN การเข้าถึงระยะไกล เราสามารถแนะนำใบรับรอง X.509 ที่สร้างไว้ในไคลเอนต์ VPN หรือระบบปฏิบัติการ ซึ่งเป็นโซลูชันราคาประหยัดที่ปรับขนาดได้และค่อนข้างสะดวก หากงบประมาณของระบบอนุญาตให้รองรับฮาร์ดแวร์สำหรับการรับรองความถูกต้องของผู้ใช้ ควรเลือกโซลูชันตามเกณฑ์ความเข้ากันได้กับโครงสร้างพื้นฐานการรับรองความถูกต้องขององค์กรที่มีอยู่ หากใช้การรับรองความถูกต้องด้วยรหัสผ่านแบบครั้งเดียวอยู่แล้ว (เช่น SecurID จาก RSA) ก็สมเหตุสมผลที่จะเลือกใช้ร่วมกับคีย์สมมาตรกลุ่มหรือใบรับรอง อีกทางเลือกหนึ่ง เราสามารถแนะนำผู้ให้บริการคีย์ฮาร์ดแวร์ - โทเค็นที่คล้ายกับที่ผลิตโดย Aladdin อุปกรณ์นี้ป้องกันการงัดแงะ ไม่สามารถส่งออกรหัสลับได้ มีรหัส PIN ที่จำกัดจำนวนครั้งในการเข้า และใช้งานง่ายมาก นอกจากนี้ยังมีอุปกรณ์รวมที่รวมโทเค็นและฮาร์ดแวร์สร้างรหัสผ่านแบบครั้งเดียว อุปกรณ์ดังกล่าวอาจเป็นวิธีการตรวจสอบสิทธิ์แบบหลายปัจจัยสำหรับแอปพลิเคชันแนวตั้งทั้งหมด: สำหรับการตรวจสอบสิทธิ์เมื่อเข้าสู่ระบบปฏิบัติการสำหรับ VPN สำหรับการทำงานร่วมกับแอปพลิเคชันที่ใช้ลายเซ็นดิจิทัลอิเล็กทรอนิกส์ การจัดการการกำหนดค่าในเครือข่ายการเข้าถึงระยะไกล งานการป้องกัน เป็นเวลานานจำกัดอยู่เพียงการรับรองความถูกต้องของผู้ใช้ระยะไกล เพื่อให้มั่นใจถึงการรักษาความลับและความสมบูรณ์ของการรับส่งข้อมูลของเขา อย่างไรก็ตาม นี่ยังไม่เพียงพอ เรามั่นใจได้ว่ามีเพียงผู้ใช้ที่ได้รับอนุญาตเท่านั้นที่เข้าถึงเครือข่ายได้ เรามั่นใจได้ว่าการรับส่งข้อมูลของพวกเขาปลอดภัย แต่เราไม่สามารถแน่ใจได้ว่าคอมพิวเตอร์ของพวกเขา "ปลอดเชื้อ" และเมื่อพวกเขาเข้าร่วมเครือข่าย พวกเขาจะไม่นำสิ่งสกปรกเข้าไป จำเป็นต้องมีการจัดการการกำหนดค่า เทคโนโลยีนี้ปรากฏขึ้นเมื่อประมาณสองปีที่แล้ว Cisco Systems เสนออุดมการณ์การควบคุมการรับเข้าเครือข่าย (NAC) สาระสำคัญของ NAC คือเมื่ออนุญาตให้อุปกรณ์ระยะไกลเข้าสู่เครือข่าย การกำหนดค่าจะถูกตรวจสอบเพื่อให้สอดคล้องกับข้อกำหนดของนโยบายความปลอดภัยขององค์กร ตัวอย่างเช่น ผู้ใช้ระยะไกลอาจจำเป็นต้องมีชุดเครื่องมือป้องกันที่ติดตั้งไว้ การอัปเดตฐานข้อมูลต่อต้านไวรัสอย่างทันท่วงที กิจกรรม หรือในทางกลับกัน ห้ามแอปพลิเคชันบางอย่าง หากการกำหนดค่าสถานที่ทำงานของผู้ใช้ระยะไกลไม่เป็นไปตามข้อกำหนดของนโยบายองค์กร เขาจะเข้าถึงเครือข่ายองค์กรไม่ได้หรือเพียงเข้าถึงโซนกักกันเท่านั้น ซึ่งเขาสามารถ "จัดการตัวเองตามลำดับ" ได้: ตัวอย่างเช่น ดาวน์โหลดการอัปเดตที่จำเป็น , ทำการสแกนป้องกันไวรัสและอื่น ๆ เทคโนโลยีนี้แพร่หลายและปัจจุบันได้รับการสนับสนุนจากผู้ผลิตหลายราย ซอฟต์แวร์และเครื่องมือรักษาความปลอดภัยข้อมูล ประวัติย่อขอบเขตของบทความนี้ไม่อนุญาตให้เราวิเคราะห์รายละเอียดของสถานการณ์สำหรับการสร้างการเข้าถึงระยะไกลด้วย VPN ขององค์กร ดังนั้นโดยสรุปจึงสมเหตุสมผลที่จะแสดงหลักการพื้นฐานซึ่งคุณจะไม่ "พลาด" เมื่อพัฒนาระบบเฉพาะ:

ด้วยการปฏิบัติตามหลักการเหล่านี้อย่างสม่ำเสมอ คุณสามารถมั่นใจได้ว่าเครือข่ายการเข้าถึงระยะไกลของคุณมีระดับความปลอดภัยเช่นเดียวกับเครือข่ายสำนักงานของคุณ วรรณกรรม

1 หน้า 10. ปัจจุบันหนังสือเล่มนี้ไม่มีอยู่ในเว็บไซต์ของ Cisco ฉันถือว่า - เนื่องจากการอัปเดตมาตรฐาน IPsec หนังสือเล่มนี้เขียนขึ้นสำหรับสถาปัตยกรรม IPsec RFC 2401 และไม่ได้รับการอัปเดตสำหรับสถาปัตยกรรม RFC 4301 ใหม่ น่าเสียดาย งานนี้ให้คำแนะนำที่น่าสนใจเกี่ยวกับการออกแบบ VPN ที่ไม่ล้าสมัยในการเปิดตัว เวอร์ชันใหม่โปรโตคอล. การส่งผลงานที่ดีของคุณไปยังฐานความรู้เป็นเรื่องง่าย ใช้แบบฟอร์มด้านล่างนักศึกษา นักศึกษาระดับบัณฑิตศึกษา นักวิทยาศาสตร์รุ่นเยาว์ ที่ใช้ฐานความรู้ในการศึกษาและการทำงาน จะรู้สึกขอบคุณเป็นอย่างยิ่ง เอกสารที่คล้ายกันการใช้งาน กุญแจอิเล็กทรอนิกส์เป็นวิธีการรับรองความถูกต้องของผู้ใช้ การวิเคราะห์วิธีการระบุตัวตนและการรับรองความถูกต้องจากมุมมองของเทคโนโลยีที่ใช้ในวิธีเหล่านั้น การติดตั้งและกำหนดค่าเครื่องมือตรวจสอบสิทธิ์ "Rutoken" การจัดการไดรเวอร์ งานหลักสูตรเพิ่มเมื่อ 01/11/2013 คุณสมบัติและโหมดการใช้งานการเข้าถึงระยะไกล องค์กรของการเข้าถึงระยะไกล การรวมการเข้าถึงระยะไกลเข้ากับอินทราเน็ตขององค์กร การติดตั้งเครื่องมือไคลเอนต์การเข้าถึงระยะไกลสำหรับ Windows ยูทิลิตี้ที่ทำงานในสถาปัตยกรรมไคลเอนต์-เซิร์ฟเวอร์ งานหลักสูตร เพิ่มเมื่อ 12/17/2011 แนวคิดพื้นฐานของการรักษาความปลอดภัยของคอมพิวเตอร์ การป้องกัน ไวรัสคอมพิวเตอร์และการเข้าถึงโดยไม่ได้รับอนุญาต การปกป้องข้อมูลระหว่างการเข้าถึงระยะไกล Kaspersky Anti-Virus: การป้องกันเต็มรูปแบบ อีเมล, การป้องกันไวรัสอัตโนมัติเต็มรูปแบบ บทคัดย่อเพิ่มเมื่อ 01/08/2011 สถาปัตยกรรมเจ็ดชั้น โปรโตคอลพื้นฐาน และมาตรฐาน เครือข่ายคอมพิวเตอร์- ประเภทของซอฟต์แวร์และฮาร์ดแวร์-ซอฟต์แวร์วิธีการป้องกัน: การเข้ารหัสข้อมูล การป้องกันไวรัสคอมพิวเตอร์ การเข้าถึงโดยไม่ได้รับอนุญาต ข้อมูลระหว่างการเข้าถึงระยะไกล ทดสอบเพิ่มเมื่อ 07/12/2014 การพัฒนาข้อเสนอสำหรับการดำเนินการตรวจสอบความถูกต้องทางชีวภาพของผู้ใช้เครือข่ายคอมพิวเตอร์เชิงเส้น สาระสำคัญและลักษณะของวิธีการรับรองความถูกต้องผู้ใช้แบบคงที่และไดนามิก วิธีการกำจัดภัยคุกคาม พารามิเตอร์บริการป้องกัน งานหลักสูตรเพิ่มเมื่อ 25/04/2014 การพัฒนาเครือข่ายท้องถิ่นแบบใช้สายและการเข้าถึงเครือข่ายนี้จากระยะไกลโดยใช้ เครือข่ายไร้สาย(Wi-Fi) การเชื่อมต่อระหว่างกัน การคำนวณเวลาตอบสนองสองเท่าของเครือข่าย (PDV) การตั้งค่าเวิร์กสเตชัน การเข้าถึงระยะไกล เซิร์ฟเวอร์ งานหลักสูตร เพิ่มเมื่อ 11/10/2010 การพัฒนาโมดูลการตรวจสอบความถูกต้องของปลั๊กอินเป็นวิธีการตรวจสอบผู้ใช้ รวมโมดูล Linux-PAM การแจกแจงลินุกซ์- หลักการดำเนินงาน การบริหารจัดการ ข้อจำกัดด้านเวลาและทรัพยากร ภาพรวมของปลั๊กอินการรับรองความถูกต้อง งานหลักสูตรเพิ่มเมื่อ 29/01/2554 บทบัญญัติทั่วไป การเข้าถึงระยะไกลเป็นแนวคิดที่กว้างมากซึ่งประกอบด้วยประเภทและตัวเลือกต่างๆ สำหรับการโต้ตอบของคอมพิวเตอร์ เครือข่าย และแอปพลิเคชัน มีแผนปฏิสัมพันธ์จำนวนมากที่สามารถเรียกว่าการเข้าถึงระยะไกลได้ แต่จะรวมกันเป็นหนึ่งเดียวโดยใช้ช่องทางระดับโลกหรือ เครือข่ายทั่วโลกเมื่อมีปฏิสัมพันธ์ นอกจากนี้ การเข้าถึงระยะไกลมักมีลักษณะเฉพาะด้วยการโต้ตอบที่ไม่สมมาตร กล่าวคือ ในด้านหนึ่งมีเครือข่ายขนาดใหญ่ส่วนกลางหรือคอมพิวเตอร์กลาง และอีกด้านหนึ่งมีเทอร์มินัลระยะไกล คอมพิวเตอร์ หรือเครือข่ายขนาดเล็กแยกต่างหากที่ต้องเข้าถึง แหล่งข้อมูลของเครือข่ายกลาง ในช่วงหนึ่งหรือสองปีที่ผ่านมา จำนวนองค์กรที่มีเครือข่ายองค์กรที่มีการกระจายทางภูมิศาสตร์เพิ่มขึ้นอย่างมีนัยสำคัญ ดังนั้นความสามารถในการปรับขนาดและการรองรับไคลเอ็นต์ระยะไกลจำนวนมากจึงมีความสำคัญมากสำหรับเครื่องมือการเข้าถึงระยะไกลสมัยใหม่แนวโน้มหลักในการพัฒนาเครื่องมือควบคุมระยะไกลการทำให้เป็นมาตรฐาน เมื่อเร็ว ๆ นี้สำหรับการควบคุมระยะไกล เครือข่ายองค์กรใช้โซลูชันที่เป็นกรรมสิทธิ์โดยมีลักษณะเฉพาะคือการใช้โปรโตคอลการถ่ายโอนข้อมูลของตนเองเครือข่ายโทรศัพท์ และวิธีการรับรองความถูกต้องสำหรับผู้ใช้ระยะไกลเช่นกันการจัดหาทรัพยากรเครือข่ายส่วนกลาง โดยธรรมชาติแล้วสิ่งนี้ทำให้เกิดปัญหาเมื่อจำเป็นต้อง "รวม" เครือข่ายสองเครือข่ายที่ก่อนหน้านี้มีการกำหนดค่าเครื่องมือการจัดการเครือข่ายที่แตกต่างกันและเมื่อฝึกอบรมผู้เชี่ยวชาญและในสถานการณ์อื่น ๆ ปัจจุบันส่วนประกอบมาตรฐานทำงานในระบบควบคุมมากขึ้นเรื่อยๆ: โปรโตคอลการถ่ายโอนข้อมูล PPP; เครื่องมือตรวจสอบสิทธิ์ "ชุดสุภาพบุรุษ" - ใช้ระบบ Kerberos, Novell NDS หรือ MicrosoftDirectoryServices การจัดหาทรัพยากรข้อมูลให้กับผู้ใช้ระยะไกลที่ใช้บริการ WWW หรือบริการเดียวกันที่ทำงานบนเครือข่ายท้องถิ่น กระบวนการนี้อำนวยความสะดวกในการโต้ตอบของเซิร์ฟเวอร์การเข้าถึงระยะไกลกับไคลเอนต์และระบบปฏิบัติการเครือข่ายที่ทำงานบนเครือข่ายท้องถิ่น แม้ว่าการทำให้เป็นมาตรฐานโดยสมบูรณ์ยังอีกยาวไกล (เช่นเคย มันเป็นเป้าหมายมากกว่า) แต่สถานการณ์ก็เปลี่ยนแปลงไปอย่างมากในช่วงไม่กี่ปีที่ผ่านมา เพิ่มความเร็วในการเข้าถึงความพยายามหลักของผู้ให้บริการโทรคมนาคมในปัจจุบันมุ่งเป้าไปที่การเอาชนะข้อจำกัด 56.2 Kbit/s ที่กำหนดโดยโมเด็มแอนะล็อกสำหรับผู้ใช้จำนวนมาก นอกจากนี้ การส่งข้อมูลผ่านทางอินเทอร์เน็ตยังถือว่าไม่ปลอดภัยอีกด้วย ดังนั้นตัวเลือกในอุดมคติคือการสร้างระบบเสมือนจริง เครือข่ายส่วนตัว- VPN (คุณสามารถอ่านเกี่ยวกับเทคโนโลยีนี้ได้ใน ComputerPress No. 5 "2001) เราจะไม่ลงรายละเอียดเกี่ยวกับปัญหาการเชื่อมต่อทางกายภาพของผู้ใช้หรือเครือข่ายย่อย เราจะพิจารณาเพียงขอบเขตขั้นต่ำเท่านั้น การเชื่อมต่อเครือข่ายองค์กรกับอินเทอร์เน็ตนั้นสมเหตุสมผลหากคุณต้องการเข้าถึงบริการที่เกี่ยวข้อง ควรใช้อินเทอร์เน็ตเป็นสื่อกลางในการส่งข้อมูลเฉพาะในกรณีที่ไม่มีวิธีอื่นและเมื่อการพิจารณาทางการเงินมีมากกว่าข้อกำหนดด้านความน่าเชื่อถือและความปลอดภัย ปัญหาหนึ่งที่ได้รับการกล่าวถึงอย่างกว้างขวางที่สุดของการดูแลระบบระยะไกลคือความปลอดภัย หากคุณอนุญาตให้มีความเป็นไปได้ในการควบคุมระยะไกลเครือข่ายของคุณ ไม่ว่าคุณจะใช้เทคโนโลยีใดก็ตาม จะมีปัญหาหลายประการที่เกี่ยวข้องกับการรับรองความปลอดภัยของข้อมูลที่ส่งผ่านเครือข่าย สิ่งนี้อาจเป็นอันตรายได้ในกรณีใดบ้าง?เราได้เขียนซ้ำหลายครั้งเกี่ยวกับความสำคัญของการรับรองความปลอดภัยเมื่อส่งข้อมูลผ่าน เครือข่ายที่ใช้ร่วมกัน- ตามที่แสดงในทางปฏิบัติ กรณีของการแฮ็กเครือข่ายยังคงเป็นเรื่องปกติ ให้เราทำซ้ำอีกครั้งถึงอันตรายที่อาจคุกคามเครือข่ายส่วนตัวเมื่อใช้เทคโนโลยีการส่งข้อมูลอย่างใดอย่างหนึ่ง ประการแรกคือการสกัดกั้นข้อมูลระหว่างการส่ง เครื่องมือการเข้ารหัสสามารถช่วยแก้ปัญหาได้เพียงบางส่วนเท่านั้น เนื่องจากเครื่องมือเหล่านี้ใช้ได้กับการถ่ายโอนเมลและไฟล์เป็นหลัก โซลูชันที่ช่วยให้คุณสามารถเข้ารหัสข้อมูลแบบเรียลไทม์ด้วยความเร็วที่ยอมรับได้ (เช่น เมื่อทำงานโดยตรงกับฐานข้อมูลระยะไกลหรือไฟล์เซิร์ฟเวอร์) ยังคงไม่สามารถเข้าถึงได้และมีราคาแพง แน่นอนว่ามีวิธีป้องกันการเข้าถึงเครือข่ายโดยไม่ได้รับอนุญาต - ไฟร์วอลล์ อย่างไรก็ตามสิ่งนี้ไม่ควรถือเป็นยาครอบจักรวาล - ลองนึกถึงไวรัสและโปรแกรมป้องกันไวรัส การป้องกันใดๆ ก็ตามสามารถถูกทำลายได้ โดยเฉพาะอย่างยิ่งหากข้อมูลที่ได้รับนั้นคุ้มค่ากับการแฮ็ก ดังนั้น อินเทอร์เน็ตจึงสามารถแนะนำเป็นพื้นฐานสำหรับระบบที่ต้องการความน่าเชื่อถือและความเป็นส่วนตัวเป็นทางเลือกสุดท้ายเท่านั้น และด้วยการใช้มาตรการรักษาความปลอดภัยทั้งหมด รวมถึงไฟร์วอลล์ การเข้ารหัสช่องสัญญาณ และ VPN นอกจากนี้ เราไม่ควรลืมปัจจัยด้านมนุษย์ - เกี่ยวกับพนักงาน "ภายใน" และ "ภายนอก" เครือข่ายองค์กร แต่นี่เป็นหัวข้อสำหรับบทความแยกต่างหาก โปรดทราบว่าในการจัดการการเข้าถึงระยะไกลคุณสามารถใช้เทคโนโลยี X.25 และ Frame Relay ซึ่งให้โอกาสที่น่าสนใจมากมาย ปัญหาการเข้าถึงโดยไม่ได้รับอนุญาตสามารถแก้ไขได้ค่อนข้างมีประสิทธิภาพโดยใช้เครือข่ายนั่นเอง ปัจจุบันมีเครื่องมือเข้ารหัสที่ออกแบบมาโดยเฉพาะสำหรับเครือข่าย X.25 และ Frame Relay และอนุญาตให้ทำงานด้วยความเร็วที่ค่อนข้างสูง อุปกรณ์ดังกล่าวผลิตโดย Racal, Cylink, Siemens นอกจากนี้ยังมีการพัฒนาในประเทศที่สร้างขึ้นภายใต้การอุปถัมภ์ของ FAPSI โดยปกติแล้ว มีการพัฒนาเครือข่ายที่ใช้โปรโตคอล IP ซึ่งเราได้เขียนเกี่ยวกับบทความเกี่ยวกับการรักษาความปลอดภัยซ้ำแล้วซ้ำอีกแผนการจัดการเครือข่ายระยะไกล การเข้าถึงระยะไกลสามประเภทแรกมักจะรวมกับแนวคิดของการเข้าถึงส่วนบุคคล และบางครั้งแผนการเข้าถึงเครือข่ายไปยังไซต์ก็แบ่งออกเป็นสองคลาส - ROBO (RegionalOffice/BranchOffice) และ SOHO (SmallOffice/HomeOffice) คลาส ROBO สอดคล้องกับกรณีของการเชื่อมต่อเครือข่ายขนาดกลางกับเครือข่ายกลาง - เครือข่ายของแผนกภูมิภาคขององค์กร และคลาส SOHO - กับกรณีของการเข้าถึงเครือข่ายของสำนักงานขนาดเล็กและเครือข่ายในบ้านจากระยะไกล สถานที่พิเศษในการเข้าถึงคอมพิวเตอร์ระยะไกลทุกประเภทนั้นถูกครอบครองโดยวิธีการที่ผู้ใช้สามารถทำงานกับคอมพิวเตอร์จากระยะไกลได้ในลักษณะเดียวกับที่เขาควบคุมโดยใช้เทอร์มินัลที่เชื่อมต่อในเครื่อง ในโหมดนี้ เขาสามารถเรียกใช้โปรแกรมบนคอมพิวเตอร์ระยะไกลและดูผลลัพธ์ของการดำเนินการได้ ในกรณีนี้ วิธีการเข้าถึงนี้มักจะแบ่งออกเป็นการเข้าถึงเทอร์มินัลและการควบคุมระยะไกล แม้ว่าพวกเขาจะอยู่ใกล้กันก็ตามโหมดการทำงาน แต่ในคำอธิบายของผลิตภัณฑ์การเข้าถึงระยะไกล ไม่ใช่เรื่องปกติที่จะรวมผลิตภัณฑ์เหล่านั้นไว้ในคลาสเดียวโดยทั่วไปแล้ว การเข้าถึงเทอร์มินัลถือเป็นโหมดสัญลักษณ์ของการดำเนินการของผู้ใช้ด้วยระบบปฏิบัติการที่มีผู้ใช้หลายรายระยะไกล - UNIX, VAXVMS, IBM mainframe OS คลาสการควบคุมระยะไกลประกอบด้วยโปรแกรมสำหรับจำลองหน้าจอกราฟิก OS คอมพิวเตอร์ส่วนบุคคล- ก่อนอื่นเลย แตกต่างกัน เวอร์ชันของ Windows และล่าสุดคลาสนี้รวมถึงระบบ Linux, Solaris เป็นต้นผู้ผลิตระบบปฏิบัติการหลายรายได้รวมโปรโตคอลสแต็กไว้สำหรับผู้ใช้เทอร์มินัลในการเข้าถึงคอมพิวเตอร์ผ่านเครือข่าย เครื่องมือเหล่านี้ช่วยให้ผู้ใช้ที่ทำงานบนคอมพิวเตอร์ที่เชื่อมต่อกับเครือข่ายสามารถเปลี่ยนหน้าจอมอนิเตอร์ของตนให้เป็นโปรแกรมจำลองเทอร์มินัลของคอมพิวเตอร์เครื่องอื่นที่เชื่อมต่อกับเครือข่ายได้เช่นกัน เครื่องมือประเภทนี้ที่ได้รับความนิยมมากที่สุดคือโปรโตคอลเทลเน็ตของสแต็ก TCP/IP ซึ่งปรากฏเป็นส่วนหนึ่งของ ระบบปฏิบัติการ UNIX และตั้งแต่นั้นมาก็เชื่อมโยงกับมันอย่างแยกไม่ออกแตกต่างจากระบบการเข้าถึงเทอร์มินัลซึ่งเปลี่ยนคอมพิวเตอร์ของผู้ใช้ให้กลายเป็นโปรแกรมจำลองหน้าจอคอมพิวเตอร์ส่วนกลาง วิธีการสนับสนุนโหมดโหนดระยะไกลทำให้เครื่องที่เรียกเป็นลิงก์เต็มรูปแบบในเครือข่ายท้องถิ่น สิ่งนี้เกิดขึ้นได้เนื่องจากคอมพิวเตอร์ระยะไกลรันสแต็กโปรโตคอลเดียวกันกับคอมพิวเตอร์บนเครือข่ายท้องถิ่นส่วนกลาง ยกเว้นลิงก์และโปรโตคอลเลเยอร์กายภาพ ในระดับนี้แทนที่จะเป็นอีเธอร์เน็ตแบบเดิมหรือ) และโปรโตคอลลิงก์แบบจุดต่อจุด เช่น SLIP, HDLC และ PPP โปรโตคอลเหล่านี้ใช้เพื่อส่งเครือข่ายและแพ็กเก็ตโปรโตคอลอื่น ๆ ผ่านเครือข่ายโทรศัพท์ ระดับบน- ดังนั้นจึงมีการสื่อสารเต็มรูปแบบของโหนดระยะไกลกับโหนดอื่น ๆ ของเครือข่าย บริการโหนดระยะไกลให้การเชื่อมต่อการขนส่งไปยังเครือข่ายท้องถิ่น ดังนั้นโหนดระยะไกลจึงสามารถใช้บริการทั้งหมดที่มีอยู่ ลูกค้าท้องถิ่นเครือข่าย เช่น บริการไฟล์ NetWare บริการ telnet หรือ X-Window UNIX OS การดูแลระบบ Windows NT ปัญหาที่ยิ่งใหญ่ที่สุดเกิดจากการจัดการระยะไกลของระบบปฏิบัติการเดสก์ท็อปยอดนิยม ครอบครัววินโดวส์, OS/2 ฯลฯ นี่เป็นเพราะความจริงที่ว่าไม่มีสำหรับระบบเหล่านี้ โปรโตคอลมาตรฐานการจำลองเทอร์มินัลคล้ายกับ telnet หรือ X-Window สำหรับ UNIX หรือ LAT สำหรับ VAXVMS นอกจากนี้ ระบบปฏิบัติการเหล่านี้เป็นระบบปฏิบัติการที่ผู้ใช้ปลายทางคุ้นเคยมากที่สุด และเขาจะรู้สึกสบายใจมากเมื่อใช้กราฟิกที่คุ้นเคย อินเตอร์เฟซวินโดวส์เมื่อจัดการโฮสต์ระยะไกล ดังนั้น ส่วนที่เหลือของบทความนี้จะกล่าวถึงเครื่องมือการจัดการระยะไกลที่สร้างไว้ในระบบปฏิบัติการของตระกูล UNIX, Windows และ NetWare รวมถึงเครื่องมือที่สร้างขึ้นโดยบริษัทพัฒนาบุคคลที่สาม เครื่องมือการดูแลระบบระยะไกลที่สร้างไว้ในระบบปฏิบัติการครอบครัวยูนิกซ์UNIX สามารถเรียกได้ว่าเป็นระบบปฏิบัติการที่เหมาะสำหรับงานการดูแลระบบและเครือข่าย แต่จะแย่กว่ามากสำหรับแอพพลิเคชันในสำนักงาน เนื่องจากเรากำลังพูดถึงระบบการดูแลระบบระยะไกล ไม่ใช่ระบบเดสก์ท็อป เราสามารถพูดได้ว่าต้องขอบคุณบริการ telnet ผู้ใช้ที่มีสิทธิ์สามารถจัดการเครือข่ายได้จากทุกที่ในโลกด้วยการเปิดตัวเทอร์มินัลระยะไกลบนคอมพิวเตอร์ของตน ข้อเสียเปรียบร้ายแรงประการเดียวของแนวทางนี้คือข้อกำหนดสูงสำหรับคุณสมบัติของผู้ดูแลระบบ: เขาจะต้องคล่องแคล่วในด้านสาธารณูปโภคบรรทัดคำสั่ง - โดยธรรมชาติแล้วผู้ดูแลระบบที่ไม่มีประสบการณ์จะมีปัญหาอย่างมากและผู้ใช้ทั่วไปก็ตื่นตระหนกเมื่อเห็นหน้าจอสีดำพร้อมกับเคอร์เซอร์บรรทัดคำสั่งที่กะพริบ ตอนนี้เรามามุ่งเน้นไปที่ telnet เป็นหนึ่งในมาตรฐานซึ่งมีสื่ออย่างเป็นทางการที่แนะนำสามโหลถึงหนึ่งหมื่นห้าพันรายการบนเครือข่ายที่เรียกว่า RFC (ขอความคิดเห็น) ในขั้นต้น เทลเน็ตหมายถึงกลุ่มสามกลุ่มที่ประกอบด้วย: ส่วนติดต่อผู้ใช้เทลเน็ต กระบวนการเทลเน็ต และโปรโตคอลเทลเน็ต กลุ่มที่สามนี้ให้คำอธิบายและการใช้งานเทอร์มินัลเครือข่ายสำหรับการเข้าถึงทรัพยากรบนคอมพิวเตอร์ระยะไกล Telnet ถูกสร้างขึ้นเป็นโปรโตคอลแอปพลิเคชันบนโปรโตคอลการขนส่ง โปรโตคอล TCP- เมื่อมีการสร้างการเชื่อมต่อเทลเน็ต โปรแกรมที่รันอุปกรณ์เทอร์มินัลจริงและกระบวนการให้บริการของโปรแกรมจะใช้ Network Virtual Terminal (NVT) ซึ่งเป็นคำอธิบายมาตรฐานของความสามารถที่ใช้กันอย่างแพร่หลายที่สุดในอุปกรณ์เทอร์มินัลจริง เพื่อแลกเปลี่ยนข้อมูล NVT ช่วยให้คุณสามารถอธิบายและแปลงวิธีการป้อนข้อมูลและส่งออกข้อมูลให้อยู่ในรูปแบบมาตรฐานได้ โปรแกรมเทอร์มินัล (ผู้ใช้) และกระบวนการ (เซิร์ฟเวอร์) ที่ทำงานร่วมกันจะแปลงคุณสมบัติของอุปกรณ์ฟิสิคัลให้เป็นข้อกำหนด NVT ซึ่งช่วยให้มั่นใจในหลักการความเข้ากันได้ของอุปกรณ์ที่มีความสามารถที่แตกต่างกัน ลักษณะการสนทนาถูกกำหนดโดยอุปกรณ์ที่มีความสามารถน้อยกว่า หลักการของตัวเลือกหรือคำสั่งตามสัญญาช่วยให้เราสามารถตกลงเกี่ยวกับความสามารถในการแสดงข้อมูลบนอุปกรณ์เทอร์มินัล NVT คือชุดพารามิเตอร์ขั้นต่ำที่จำเป็นซึ่งช่วยให้แม้แต่อุปกรณ์รุ่นเก่าที่สุดก็สามารถทำงานผ่านเทลเน็ตได้ อุปกรณ์สมัยใหม่ที่ใช้งานจริงมีความสามารถในการส่งออกข้อมูลที่ดีกว่ามากและหลักการของคำสั่งที่ได้รับการเจรจาทำให้สามารถใช้ความสามารถเหล่านี้ได้ลำดับ Esc) และหากได้รับข้อมูลในรูปแบบใหม่เป็นการตอบกลับ แสดงว่าความพยายามสำเร็จ ไม่เช่นนั้นก็จะกลับสู่มาตรฐาน NVT อย่างไรก็ตาม Telnet มีข้อเสียค่อนข้างร้ายแรง - ปัญหาด้านความปลอดภัย หากคุณอนุญาตให้เชื่อมต่อเทลเน็ตระยะไกลกับพอร์ตบนเซิร์ฟเวอร์ของคุณ คุณจะต้องให้ความสนใจเป็นพิเศษกับข้อเท็จจริงที่ว่าบุคคลที่เชื่อมต่อกับเครื่องกำลังโต้ตอบกับหนึ่งในโปรแกรม daemon ไม่มีสิทธิ์ในการอ่าน/เขียนข้อมูลและไม่มีการระบุตัวตนระบบยูนิกซ์ (คุณไม่สามารถตรวจพบได้ด้วยคำสั่ง who) แต่สามารถให้คำสั่งแก่ daemons เหล่านี้ และเข้าถึงข้อมูลที่เก็บไว้บนเซิร์ฟเวอร์โดยใช้ข้อผิดพลาดในโปรแกรมหรือการกำหนดค่าครอบครัววินโดวส์ ความซับซ้อนของการดูแลเซิร์ฟเวอร์ Windows NT จากระยะไกลเป็นงานที่น่าหงุดหงิดสำหรับผู้ดูแลระบบที่ต้องเผชิญกับงานนี้มาโดยตลอด และถึงแม้ว่าผู้ที่มีประสบการณ์มากที่สุดจะเชี่ยวชาญเทคนิคต่าง ๆ เช่นการใช้ RCMD (Remote Command Service, RCMD.EXE) ร่วมกับโปรแกรม regini หรือ regedit แต่ก็ยังคงการดูแลระบบระยะไกล Windows NT แตกต่างอย่างมากจากซอฟต์แวร์ท้องถิ่น ในกรณีนี้จำเป็นต้องเชี่ยวชาญเครื่องมือพิเศษเนื่องจากระบบปฏิบัติการของคอมพิวเตอร์ส่วนบุคคลนั้นเชื่อมโยงอย่างใกล้ชิดกับแป้นพิมพ์และจอแสดงผลในเครื่องเสมอ ในความเป็นจริง จนกระทั่งเมื่อไม่นานมานี้ คอมพิวเตอร์ส่วนบุคคลส่วนใหญ่ไม่ได้เชื่อมต่อกับเครือข่าย ดังนั้นจึงไม่จำเป็นต้องโต้ตอบกับคีย์บอร์ดหรือจอภาพอื่น ช่องว่างนี้เต็มไปด้วยผลิตภัณฑ์จำนวนหนึ่งจากนักพัฒนาบุคคลที่สาม ซึ่งจะกล่าวถึงด้านล่าง แต่ยังมีแพ็คเกจหลายอย่างสำหรับการจัดการระบบเดสก์ท็อปที่ใช้ Windows ที่สร้างโดยนักพัฒนา Microsoft หนึ่งในนั้นคือ Systems Management Server (SMS) 2.0 (รูปที่ 2) ซึ่งบูรณาการเข้ากับ DBMS อย่างแนบแน่นไมโครซอฟต์ เอสคิวแอล เซิร์ฟเวอร์และโปรแกรม Crystal Reports และมีความสามารถกว้างขวางในด้านการจัดการข้อมูล นอกจากนี้ความสามารถในการวางแผนกระบวนการบำรุงรักษาฐานข้อมูลใน SMS ยังน่าสนใจมาก อย่างที่คุณคาดหวัง พื้นที่การแก้ไขปัญหา Windows นั้นยอดเยี่ยมมาก ข้อบกพร่องที่มีอยู่ใน SMS ในปัจจุบันมีดังต่อไปนี้: ไม่รองรับการติดตั้งไดรเวอร์เครื่องพิมพ์ ฟังก์ชั่นการบล็อกการกำหนดค่าซอฟต์แวร์บนคอมพิวเตอร์ไคลเอนต์ไม่รวมอยู่ในคอนโซลแพ็คเกจ ไม่มีเครื่องมือป้องกันไวรัสในตัว หากคุณเพียงแค่ต้องการเข้าถึงเทอร์มินัลและคุณคุ้นเคยกับวิธีการทำงานของเทลเน็ตบนระบบ UNIX แล้ว การใช้ผลิตภัณฑ์ เช่น เซิร์ฟเวอร์เทลเน็ตที่ติดตั้งใน Windows 2000 Professional จะสะดวกกว่า ตามค่าเริ่มต้น การรันเซิร์ฟเวอร์ telnet จะถูกปิดใช้งานเนื่องจากมีความเสี่ยงด้านความปลอดภัยที่ชัดเจน หากต้องการเริ่มบริการนี้ ให้ใช้คำสั่ง: net start telnet หากคุณมีไคลเอ็นต์ Telnet และเซิร์ฟเวอร์มีที่อยู่ IP คงที่ คุณสามารถเปิดหน้าต่างพร้อมรับคำสั่งบนเซิร์ฟเวอร์ได้จากทุกที่ และควบคุมเซิร์ฟเวอร์จากระยะไกลโดยใช้คำสั่ง Telnet มาตรฐานจากทุกที่ในโลกครอบครัวเน็ตแวร์ ในการจัดการเวิร์กสเตชัน ระบบปฏิบัติการ NetWare 5 มีแพ็คเกจ Z.E.N ใช้งานได้ (Zero Effort Networking - ทำงานบนเครือข่ายโดยไม่ต้องใช้ความพยายาม) แม้ว่าการสร้างเครือข่ายแบบไม่มีค่าใช้จ่ายจะเป็นไปไม่ได้ แต่ Z.E.N.งานช่วยให้จัดการสเตชั่นไคลเอนต์หลาย ๆ อันจากระยะไกลได้ง่ายขึ้นมาก เปรียบเทียบ Z.E.N. ใช้งานได้กับเวอร์ชัน 2.0 กับเวอร์ชันก่อนหน้า ไม่มีใครพลาดที่จะกล่าวถึงหลาย ๆ อย่าง คุณสมบัติเพิ่มเติมเวอร์ชันล่าสุด ตัวอย่างเช่น: การแจกจ่ายแอปพลิเคชันขึ้นอยู่กับการปฏิบัติตามเงื่อนไขบางประการ รายการซอฟต์แวร์เวิร์กสเตชัน และการควบคุมการใช้งาน การสร้างรายงานเพื่ออำนวยความสะดวกในการจัดการคนงาน ตาราง Windows

ไลบรารีของแอปพลิเคชันที่จำเป็น จากนั้นจึงเข้าถึง NAL จะตรวจจับไฟล์ที่หายไปและกู้คืนไฟล์เหล่านั้นโดยอัตโนมัติ อย่างไรก็ตาม แม้จะมีข้อดีหลายประการ Z.E.N. งานยังมีข้อเสียอยู่บ้าง เช่น ไม่มีวิธีสร้างขั้นตอนการถอนการติดตั้งแอปพลิเคชันที่ติดตั้งโดยอัตโนมัติ และฟังก์ชันควบคุมการใช้งานแอปพลิเคชันไม่ครอบคลุมแอปพลิเคชันในเครื่อง ซึ่งทำให้ไม่สามารถควบคุมการเปิดตัวเกมและโปรแกรมอื่น ๆ ที่ไม่พึงประสงค์ได้ เวิร์กสเตชันซอฟต์แวร์ของบุคคลที่สาม ระบบ UNIX/Linux ได้รับการปรับใช้ตั้งแต่แรกการควบคุมระยะไกล - มันเกิดขึ้นที่เครื่อง UNIX เครื่องแรกนั้นเป็นมินิคอมพิวเตอร์ราคาแพงพอร์ตอนุกรม มีการเชื่อมต่อเทอร์มินัลจำนวนมาก แม้กระทั่งทุกวันนี้ เมื่อ UNIX มีอินเทอร์เฟซแบบกราฟิก การตั้งค่าเซสชันการสื่อสารก็ยังคงง่ายไม่แพ้กันบนเครื่องระยะไกลหรือเครื่องท้องถิ่น (โดยมีเงื่อนไขว่าผู้ใช้มีสิทธิ์ที่จะเริ่มต้นเซสชันด้วย- ดังนั้น หากต้องการควบคุมคอมพิวเตอร์ Linux ที่ตั้งอยู่ในประเทศอื่น คุณเพียงแค่ต้องเชื่อมต่อคอมพิวเตอร์เครื่องนั้นโดยใช้โปรแกรม telnet เท่านั้น ดังนั้นเพื่อแก้ไขปัญหาเดียวกันกับเซิร์ฟเวอร์ NT คุณจะต้องเดินทางไปยังประเทศนั้น ๆ เนื่องจากสิ่งนี้มักจะเป็นไปไม่ได้ ระบบ ผู้ดูแลระบบ Windowsต้องค้นหา NT ซอฟต์แวร์เพื่อเติมเต็มช่องว่างนี้ เครื่องมือการดูแลเครือข่ายที่มีให้ในระบบ Windows ส่วนใหญ่นั้นค่อนข้างเพียงพอในระดับผู้ใช้และ คณะทำงาน- อย่างไรก็ตาม ในแง่ของความหลากหลายของฟังก์ชั่นที่รองรับนั้นด้อยกว่าผลิตภัณฑ์จากนักพัฒนาอิสระ ตัวอย่างเช่น Windows NT Server เหมาะสำหรับการดูแลเซิร์ฟเวอร์และผู้ใช้ที่เกี่ยวข้องกับทรัพยากรที่ใช้ร่วมกัน แต่จะละเว้นงานอื่นๆ มากมาย เช่น การตรวจสอบใบอนุญาต ในองค์ประกอบของหน้าต่าง NT มีแอปพลิเคชันตรวจสอบเครือข่ายเพื่อตรวจสอบว่าจำนวนผู้ใช้หรือการเชื่อมต่อบนเครือข่ายตรงกับจำนวนใบอนุญาตที่ซื้อหรือไม่ แต่ไม่สามารถทำเช่นเดียวกันกับแอปพลิเคชันอื่นที่ทำงานบนเซิร์ฟเวอร์หรือเวิร์กสเตชัน ผลิตภัณฑ์การดูแลเครือข่ายสามรายการต่อไปนี้บ่งบอกถึงความสามารถที่เพิ่มขึ้นของ NT: Norton Network Series ของ Symantec, LANDesk Management Suite ของ Intel และ Desktop Management Suite (DMS) ของ Veritas Software Norton Network Series ของ Symantec มีผลิตภัณฑ์มากมาย เช่น Norton Administrator Suite (NAS) และ Expose เครื่องมือ NAS จัดทำรายการทรัพยากรซอฟต์แวร์และฮาร์ดแวร์ การจำหน่ายซอฟต์แวร์ การควบคุมการใช้ซอฟต์แวร์ลิขสิทธิ์ การป้องกันไวรัส และการจัดการการกำหนดค่าเดสก์ท็อป NAS ทำงานร่วมกับแพลตฟอร์มต่างๆ รวมถึง Windows NT Server, NetWare, Banyan's VINES และอื่นๆ อีกมากมาย Expose ดำเนินการตรวจสอบระบบแบบเรียลไทม์และแจ้งเตือนปัญหาบนเซิร์ฟเวอร์ NetWare, NT และ VINES รองรับคอนโซลการดูแลระบบ NAS และนอกเหนือจาก SNMP LANDesk จาก Intel มีลักษณะคล้ายกับ SMS จาก Microsoft หลายประการซึ่งได้กล่าวถึงแล้วในบทความนี้ ในทางปฏิบัติ LANDesk ควรใช้บนเครือข่าย NetWare ที่มีเครือข่ายหลายเครือข่าย NT ในขณะที่ SMS นั้นสมเหตุสมผลที่จะใช้บนเครือข่าย NT ที่มีเซิร์ฟเวอร์ NetWare หลายเครื่อง LANDesk ให้การสนับสนุน DMI (Desktop Management Interface) และยังมีบริการอื่นๆ อีกมากมาย รวมถึงรายการทรัพยากรซอฟต์แวร์และฮาร์ดแวร์ การตรวจสอบการใช้ซอฟต์แวร์ลิขสิทธิ์และการแจกจ่ายซอฟต์แวร์ นอกจากนี้ LANDesk ยังสนับสนุนการจัดการเครื่องพิมพ์ในเวิร์กสเตชันและซอฟต์แวร์ป้องกันไวรัส Norton AntiVirus ของ Symantec ซึ่งได้รับการติดตั้งพร้อมกับตัวแทนการจัดการ สุดท้ายนี้ ผลิตภัณฑ์นี้มีเครื่องมือตรวจสอบเครือข่ายที่ช่วยให้คุณสามารถตรวจสอบรูปแบบการใช้งานเครือข่าย ตรวจจับความล้มเหลว และส่งสัญญาณเตือนไปยังระบบการจัดการบนเซิร์ฟเวอร์ NetWare และ Windows NT บริการการจัดการเวิร์กสเตชันระยะไกลใช้เพื่อจัดระเบียบแหล่งความช่วยเหลือ LANDesk มีระบบสคริปต์ที่ทรงพลังในตัวสำหรับการเผยแพร่ซอฟต์แวร์และสำหรับการสร้างสภาพแวดล้อมการเขียนโปรแกรมทั่วไปเมื่อตั้งค่าเครือข่าย Desktop Manager ช่วยให้ผู้ดูแลระบบเครือข่ายสามารถกำหนดค่าสภาพแวดล้อมทั่วไปสำหรับเวิร์กสเตชันทั้งหมดจากตำแหน่งศูนย์กลาง ควรจะกล่าวว่าวิธีการค้นหาเวิร์กสเตชันที่มี Common Base Agents ที่ใช้งานในแพ็คเกจนั้นมีข้อเสียเปรียบค่อนข้างร้ายแรง ปัญหาคือ LANDesk ใช้ข้อความออกอากาศโดยตรงเพื่อค้นหาเวิร์กสเตชันบนซับเน็ตเฉพาะ และเราเตอร์ที่ไม่กระจายข้อความระหว่างซับเน็ตสามารถขัดขวางกระบวนการค้นหาเวิร์กสเตชันได้ สิ่งนี้อาจเกิดขึ้นได้เนื่องจากผู้ดูแลระบบเครือข่ายได้ปิดการใช้งานคุณสมบัติการออกอากาศโดยตรงของเราเตอร์ Veritas ผลิตหนึ่งในแพ็คเกจการจัดการระบบที่มีคุณสมบัติครบถ้วนที่สุด - DMS ซึ่งทำทุกอย่างตั้งแต่การกระจายระบบปฏิบัติการไปจนถึงการควบคุมการใช้งานโปรแกรม การแจกจ่ายแอปพลิเคชันตามเงื่อนไขในแพ็คเกจ DMS จะดำเนินการผ่านกล่องโต้ตอบแทนที่จะเป็นกลุ่มคำขอ เครื่องมือการจัดการข้อมูลประกอบด้วยชุดรายงานและเทมเพลตการสืบค้นที่สามารถใช้เพื่อสืบค้นฐานข้อมูลผลิตภัณฑ์ทั้งหมด นอกจากนี้ เป็นเรื่องดีมากที่ DMS จะแจ้งผู้ดูแลระบบเกี่ยวกับเหตุการณ์ที่เกี่ยวข้องกับการติดตั้งแอปพลิเคชันผ่านโปรโตคอล SMTP นอกเหนือจากโหมดการเข้าถึงเวิร์กสเตชันโดยมีหรือไม่ได้รับอนุญาตจากผู้ใช้เท่านั้น คุณยังสามารถกำหนดค่าไคลเอนต์ DMS ในลักษณะที่พวกเขาขออนุญาตจากผู้ใช้ และหากผ่านไประยะหนึ่งไม่มีคำตอบ พวกเขาก็อนุญาตให้มีการควบคุมระยะไกลด้วยตนเอง การประชุม. ปัญหาหลักเมื่อทำงานกับ DMS คือการขาดการจัดการระยะไกลแบบรวมศูนย์ ควบคุม จำนวนมากเวิร์กสเตชันที่ไม่มีฟังก์ชั่นการควบคุมระยะไกลนั้นคิดไม่ถึงและการมีรหัสผ่านส่วนบุคคลสำหรับเวิร์กสเตชันทำให้กระบวนการนี้ซับซ้อนอย่างมาก คอมพิวเตอร์กด 7"2544 |

| อ่าน: |

|---|

เป็นที่นิยม:

แผนภาษีที่ทำกำไรได้มากที่สุดในชีวิต

|

ใหม่

- วิธีเปิดกล้องบนแล็ปท็อป

- ทำไมเพลงไม่เล่นบน VKontakte?

- วิธีเพิ่มขนาดของไดรฟ์ C โดยเสียค่าใช้จ่ายของไดรฟ์ D โดยไม่สูญเสียข้อมูล

- สาเหตุของการทำงานผิดพลาดบนเมนบอร์ด หากชิปเซ็ตบนเมนบอร์ดเกิดไฟไหม้

- ชื่อเดิมสำหรับการแชท

- การใช้สไตล์ใน Excel วิธีสร้างสไตล์ใหม่ของคุณเอง

- เกิดข้อผิดพลาดอะไรระหว่างการติดตั้ง?

- สถานภาพทางสังคมของบุคคลในสังคม

- การตีความข้อผิดพลาดแบบเต็ม

- วิธีโทรหาผู้ให้บริการ Beeline "สด" โดยตรง: หมายเลขโทรศัพท์โทรฟรี

อะไรคือความแตกต่าง? ก่อนอื่น ควรกล่าวว่าสถาปัตยกรรมทั้งสามใช้ชุดอัลกอริธึมการเข้ารหัสชุดเดียวกันโดยประมาณซึ่งมีความแข็งแกร่งที่เทียบเคียงได้ ดังนั้นตามเกณฑ์ความแข็งแกร่งของการเข้ารหัสจึงสามารถพิจารณาวิธีแก้ปัญหาได้ใกล้เคียงกัน

อะไรคือความแตกต่าง? ก่อนอื่น ควรกล่าวว่าสถาปัตยกรรมทั้งสามใช้ชุดอัลกอริธึมการเข้ารหัสชุดเดียวกันโดยประมาณซึ่งมีความแข็งแกร่งที่เทียบเคียงได้ ดังนั้นตามเกณฑ์ความแข็งแกร่งของการเข้ารหัสจึงสามารถพิจารณาวิธีแก้ปัญหาได้ใกล้เคียงกัน สถาปัตยกรรม "pseudo-VPN" แสดงในรูปที่ 1 2.

สถาปัตยกรรม "pseudo-VPN" แสดงในรูปที่ 1 2. ความเป็นไปได้สุดท้ายนี้สมควรได้รับคำอธิบายสั้น ๆ ความจริงก็คือโปรโตคอล VPN ทั้งหมดมีการตรวจสอบความถูกต้องร่วมกันอย่างเข้มงวดของพันธมิตรที่มีปฏิสัมพันธ์ เราสามารถระบุได้อย่างมั่นใจว่าเกือบจะมีนัยสำคัญทางกฎหมายว่าแพ็กเก็ต IPsec นี้เป็นของ Ivan Ivanovich Ivanov เมื่อแพ็กเก็ต IPsec มาถึงเกตเวย์ความปลอดภัย และถูกส่งไปยังเครือข่ายท้องถิ่นขององค์กรเป็นแพ็กเก็ต IP แบบเปิด ข้อมูลการตรวจสอบสิทธิ์จะสูญหาย: ส่วนหัวของ IP ไม่มีฟิลด์ที่มีข้อมูลเกี่ยวกับผู้เผยแพร่แพ็กเก็ต น่าเสียดาย! อย่างไรก็ตาม ยังคงสามารถเชื่อมโยงข้อมูลการตรวจสอบสิทธิ์ IPsec กับแพ็กเก็ต IP ที่เปิดอยู่ได้ ตามข้อมูลของฉัน โซลูชันอันชาญฉลาดนี้ถูกนำมาใช้ครั้งแรกโดย Cisco Systems ในปลายปี 1990 มีการดำเนินการเช่นนี้

ความเป็นไปได้สุดท้ายนี้สมควรได้รับคำอธิบายสั้น ๆ ความจริงก็คือโปรโตคอล VPN ทั้งหมดมีการตรวจสอบความถูกต้องร่วมกันอย่างเข้มงวดของพันธมิตรที่มีปฏิสัมพันธ์ เราสามารถระบุได้อย่างมั่นใจว่าเกือบจะมีนัยสำคัญทางกฎหมายว่าแพ็กเก็ต IPsec นี้เป็นของ Ivan Ivanovich Ivanov เมื่อแพ็กเก็ต IPsec มาถึงเกตเวย์ความปลอดภัย และถูกส่งไปยังเครือข่ายท้องถิ่นขององค์กรเป็นแพ็กเก็ต IP แบบเปิด ข้อมูลการตรวจสอบสิทธิ์จะสูญหาย: ส่วนหัวของ IP ไม่มีฟิลด์ที่มีข้อมูลเกี่ยวกับผู้เผยแพร่แพ็กเก็ต น่าเสียดาย! อย่างไรก็ตาม ยังคงสามารถเชื่อมโยงข้อมูลการตรวจสอบสิทธิ์ IPsec กับแพ็กเก็ต IP ที่เปิดอยู่ได้ ตามข้อมูลของฉัน โซลูชันอันชาญฉลาดนี้ถูกนำมาใช้ครั้งแรกโดย Cisco Systems ในปลายปี 1990 มีการดำเนินการเช่นนี้ ในบางกรณี ลูกค้าทำงานกับสินทรัพย์ข้อมูลที่แตกต่างกันอย่างมากในระดับการรักษาความลับ

ในบางกรณี ลูกค้าทำงานกับสินทรัพย์ข้อมูลที่แตกต่างกันอย่างมากในระดับการรักษาความลับ ประเด็นก็คือแต่ละขอบเขตที่ “เหนือกว่า” ต้องถือว่าขอบเขต “ด้านล่าง” เป็นสภาพแวดล้อมที่ไม่น่าเชื่อถือ ดังนั้นวงจรการประมวลผลข้อมูลที่เป็นความลับจึงต้องแยกออกจาก "วงจรล่าง" เช่นเดียวกับที่เราทำเมื่อ

ประเด็นก็คือแต่ละขอบเขตที่ “เหนือกว่า” ต้องถือว่าขอบเขต “ด้านล่าง” เป็นสภาพแวดล้อมที่ไม่น่าเชื่อถือ ดังนั้นวงจรการประมวลผลข้อมูลที่เป็นความลับจึงต้องแยกออกจาก "วงจรล่าง" เช่นเดียวกับที่เราทำเมื่อ