ส่วนของเว็บไซต์

ตัวเลือกของบรรณาธิการ:

- การเปลี่ยนอินเทอร์เฟซ Steam - จากรูปภาพธรรมดาไปจนถึงการนำเสนอทั้งหมดบนหน้าจอ การออกแบบไอน้ำใหม่

- วิธียกเลิกการสมัครสมาชิก Megogo บนทีวี: คำแนะนำโดยละเอียด วิธียกเลิกการสมัครสมาชิก Megogo

- วิธีแบ่งพาร์ติชันดิสก์โดยติดตั้ง Windows โดยไม่สูญเสียข้อมูล แบ่งพาร์ติชันดิสก์ 7

- เหตุใดผู้จัดพิมพ์จึงไม่สามารถแก้ไขทุกหน้าได้

- ไม่มีการบู๊ตจากแฟลชไดรฟ์ใน BIOS - จะกำหนดค่าได้อย่างไร?

- รหัสโปรโมชั่น Pandao สำหรับคะแนน

- ไวรัสแรนซัมแวร์ที่เป็นอันตรายกำลังแพร่กระจายอย่างหนาแน่นบนอินเทอร์เน็ต

- การติดตั้ง RAM เพิ่มเติม

- จะทำอย่างไรถ้าหูฟังไม่สร้างเสียงบนแล็ปท็อป

- ไดเรกทอรีไดโอด ไดโอดเรียงกระแสกำลังสูง 220V

การโฆษณา

| อัพเดทเพื่อป้องกันการอยากร้องไห้ วิธีป้องกันตัวเองจากการโจมตีของแรนซัมแวร์ WannaCry |

|

ใหม่ ไวรัสเรียกค่าไถ่ WannaCryหรือ WanaDecryptor 2.0 ซึ่งปล่อยให้ไฟล์ .wncry ที่เข้ารหัสแทนข้อมูลผู้ใช้ กำลังเขย่าอินเทอร์เน็ต คอมพิวเตอร์และแล็ปท็อปหลายแสนเครื่องทั่วโลกได้รับผลกระทบ ไม่เพียงแต่พวกเขาได้รับผลกระทบเท่านั้น ผู้ใช้ประจำแต่เครือข่ายของบริษัทขนาดใหญ่เช่น Sberbank, Rostelecom, Beeline, Megafon, Russian Railways และแม้แต่กระทรวงกิจการภายในของรัสเซีย การแพร่กระจายของไวรัสแรนซัมแวร์ในวงกว้างดังกล่าวได้รับการรับรองโดยการใช้ช่องโหว่ใหม่ในระบบปฏิบัติการ ครอบครัววินโดวส์ซึ่งไม่เป็นความลับอีกต่อไปด้วยเอกสารข่าวกรองของสหรัฐฯ

WanaDecryptor, Wanna Cry, WanaCrypt หรือ Wana Decryptor - ชื่อใดถูกต้อง?ในเวลาที่มันเริ่มต้น การโจมตีของไวรัสบนเว็บทั่วโลก ยังไม่มีใครรู้แน่ชัดว่าไวรัสชนิดใหม่นี้เรียกว่าอะไร ตอนแรกพวกเขาโทรหาเธอ Wana ถอดรหัส0rตามชื่อหน้าต่างข้อความที่ปรากฏบนเดสก์ท็อป ปรากฏทีหลังบ้าง การปรับเปลี่ยนใหม่ผู้เข้ารหัส - อยากถอดรหัส0r 2.0- แต่ขอย้ำอีกครั้งว่านี่คือหน้าต่างแรนซัมแวร์ที่ขายคีย์ถอดรหัสให้กับผู้ใช้จริง ๆ ซึ่งตามทฤษฎีแล้วควรจะมาหาเหยื่อหลังจากที่เขาโอนเงินตามจำนวนที่ต้องการให้กับผู้หลอกลวง ไวรัสเองก็เรียกว่า อยากร้องไห้(ขอบอาบน้ำ). WanaDecryptor ทำงานอย่างไรหลักการทำงานของแรนซัมแวร์นี้แตกต่างโดยพื้นฐานจากไวรัสแรนซัมแวร์ก่อนหน้านี้ที่เราพบ ก่อนหน้านี้ เพื่อให้การติดไวรัสเริ่มทำงานบนคอมพิวเตอร์ได้ จะต้องเปิดใช้งานก่อน นั่นคือผู้ใช้หูยาวได้รับจดหมายทางไปรษณีย์พร้อมไฟล์แนบที่มีไหวพริบซึ่งเป็นสคริปต์ที่ปลอมแปลงเป็นเอกสารบางประเภท บุคคลนั้นเปิดไฟล์ปฏิบัติการและเปิดใช้งานการติดไวรัสของระบบปฏิบัติการ ไวรัส Bath Edge ทำงานแตกต่างออกไป เขาไม่จำเป็นต้องพยายามหลอกลวงผู้ใช้ เพียงแค่เขาสามารถเข้าถึงช่องโหว่ที่สำคัญของบริการได้ การเข้าถึงสาธารณะไปยังไฟล์ SMBv1 โดยใช้พอร์ต 445 อย่างไรก็ตาม ช่องโหว่นี้มีให้ใช้งานแล้วด้วยข้อมูลจากเอกสารสำคัญของหน่วยข่าวกรองอเมริกันที่เผยแพร่บนเว็บไซต์ wikileaks

นามสกุลของไฟล์ที่เข้ารหัสจะเปลี่ยนเป็น .wncry- ไวรัสแรนซัมแวร์สามารถเพิ่มไฟล์อีกสองไฟล์ลงในแต่ละโฟลเดอร์ได้ คำสั่งแรกคือคำสั่งที่อธิบายวิธีถอดรหัสไฟล์ wncry Please_Read_Me.txt และคำสั่งที่สองคือแอปพลิเคชันตัวถอดรหัส WanaDecryptor.exe

นั่นคือผู้ใช้จะได้รับคำเตือนว่าไฟล์บางไฟล์ของเขาได้รับผลกระทบแล้ว และหากคุณต้องการนำไฟล์เหล่านั้นกลับมา ให้ส่งคืน cryptor กลับ ใช่แล้ว! อย่าทำเช่นนี้ไม่ว่าในกรณีใด ๆ มิฉะนั้นคุณจะสูญเสียส่วนที่เหลือ ความสนใจ! ไม่มีใครรู้วิธีถอดรหัสไฟล์ WNCRY ลาก่อน. บางทีเครื่องมือถอดรหัสบางอย่างอาจปรากฏขึ้นในภายหลัง - เราจะรอดู การป้องกันไวรัส Wanna Cryโดยทั่วไป Microsoft จะแพทช์ MS17-010 เพื่อป้องกันแรนซัมแวร์ ต้องการถอดรหัสเปิดตัวเมื่อวันที่ 12 พฤษภาคม และหากบริการอัพเดต Windows ทำงานตามปกติบนพีซีของคุณแล้ว

แบบนี้:

หรือผ่านทางแผง การจัดการวินโดวส์- คุณต้องไปที่ส่วน "โปรแกรมและคุณสมบัติ" จากเมนูเลือก "เปิดหรือปิด" ส่วนประกอบของวินโดวส์- หน้าต่างจะปรากฏขึ้น:

ค้นหารายการ “รองรับการแชร์ไฟล์ SMB 1.0/CIFS” ยกเลิกการเลือกแล้วคลิก “ตกลง” หากเกิดปัญหาในการปิดใช้งานการสนับสนุน SMBv1 อย่างกะทันหัน เพื่อป้องกัน Wanacrypt0r 2.0 คุณสามารถใช้เส้นทางอื่นได้ สร้างกฎในไฟร์วอลล์ที่ใช้ในระบบที่บล็อกพอร์ต 135 และ 445 สำหรับมาตรฐาน ไฟร์วอลล์วินโดวส์จะต้องเข้า บรรทัดคำสั่งกำลังติดตาม: ไฟร์วอลล์ advfirewall netsh เพิ่มกฎ dir = ในการดำเนินการ = บล็อกโปรโตคอล = TCP localport = 135 ชื่อ = » Close_TCP-135″ อีกทางเลือกหนึ่งคือการใช้แบบพิเศษฟรี แอปพลิเคชันวินโดวส์น้ำยาทำความสะอาดประตู Worms:

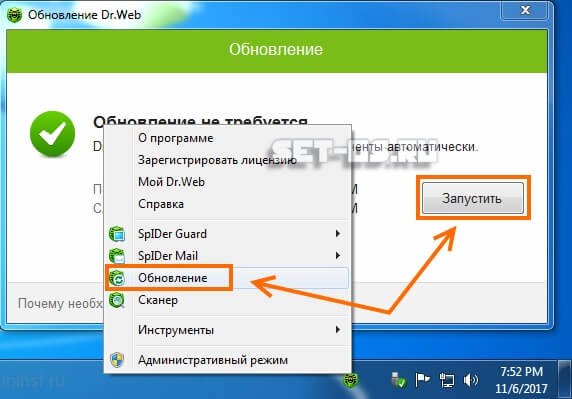

ไม่จำเป็นต้องติดตั้งและช่วยให้คุณปิดช่องว่างในระบบได้อย่างง่ายดายซึ่งไวรัสเข้ารหัสสามารถเข้ามาได้ และแน่นอนว่าเราไม่สามารถลืมเกี่ยวกับการป้องกันไวรัสได้ ใช้เฉพาะผลิตภัณฑ์ป้องกันไวรัสที่ได้รับการพิสูจน์แล้ว - DrWeb, Kaspersky ความปลอดภัยทางอินเทอร์เน็ต, อี-SET Nod32. หากคุณติดตั้งโปรแกรมป้องกันไวรัสไว้แล้ว อย่าลืมอัปเดตฐานข้อมูล:

สุดท้ายนี้ผมจะให้คำแนะนำเล็กๆ น้อยๆ แก่คุณ หากคุณมีข้อมูลที่สำคัญมากซึ่งไม่พึงประสงค์อย่างยิ่งที่จะสูญเสีย ให้บันทึกไว้ ถอดออกได้ยากดิสก์และใส่ไว้ในตู้เสื้อผ้า อย่างน้อยตลอดระยะเวลาที่เกิดโรคระบาด นี่เป็นวิธีเดียวที่จะรับประกันความปลอดภัยได้เนื่องจากไม่มีใครรู้ว่าการปรับเปลี่ยนครั้งต่อไปจะเป็นอย่างไร อย่างที่คุณทราบ ขณะนี้มีการโจมตีคอมพิวเตอร์ครั้งใหญ่ทั่วโลก หากคุณทำงานบน Windows แสดงว่าคุณมีความเสี่ยง แต่อย่าตกใจและอย่าพยายามรีสตาร์ทคอมพิวเตอร์! บันทึกข้อมูลสำคัญของคุณไว้ดีกว่า ไดรฟ์ภายนอกหรือไปยังคลาวด์ในขณะที่ทุกอย่างทำงาน และไปพักผ่อน หากปรากฏในภายหลังว่าคอมพิวเตอร์ของคุณยังคงติดไวรัส คุณเพียงแค่ติดตั้งระบบใหม่และกู้คืนข้อมูลจากข้อมูลสำรอง ในโพสต์นี้ ผมจะรวบรวมคำแนะนำจากผู้เชี่ยวชาญเกี่ยวกับวิธีการป้องกันตัวเองจากไวรัส Wana Decrypt0r โพสต์จะได้รับการปรับปรุง คำแนะนำการรักษา: การโจมตีเกิดขึ้นผ่านช่องโหว่ของเครือข่ายที่ทราบ การรักษาความปลอดภัยของไมโครซอฟต์ Bulletin MS17-010 หลังจากนั้นชุดสคริปต์ถูกติดตั้งบนระบบที่ติดไวรัส ซึ่งผู้โจมตีใช้เปิดโปรแกรมแรนซัมแวร์ ปัจจุบันผู้เชี่ยวชาญของเราได้เพิ่มการตรวจจับและการป้องกันสิ่งใหม่ๆ มัลแวร์หรือที่รู้จักในชื่อ Ransom:Win32.WannaCrypt ในเดือนมีนาคมเราก็ได้แนะนำ การป้องกันเพิ่มเติมต่อต้านมัลแวร์ในลักษณะนี้ พร้อมด้วยการอัปเดตความปลอดภัยที่ป้องกันไม่ให้มัลแวร์แพร่กระจายไปทั่วเครือข่าย ผู้ใช้ของเรา โปรแกรมป้องกันไวรัสฟรีและ Windows เวอร์ชันอัปเดตได้รับการปกป้อง เรากำลังทำงานร่วมกับผู้ใช้เพื่อให้ความช่วยเหลือเพิ่มเติม นี่คือไวรัสเข้ารหัส ไวรัสดังกล่าวค่อนข้างได้รับความนิยม และนี่ไม่ใช่ครั้งแรกที่แฮกเกอร์หันมาใช้ไวรัสเหล่านี้ การใช้การเข้ารหัสแบบเข้ารหัส ไวรัสจะเข้ารหัสไฟล์บนคอมพิวเตอร์ที่ติดไวรัส ในแต่ละอุปกรณ์จะใช้เอกลักษณ์เฉพาะตัว รหัสลับซึ่งเกิดขึ้นเอง กล่าวอีกนัยหนึ่ง แม้ว่าคุณจะถอดรหัสบนคอมพิวเตอร์เครื่องหนึ่ง แต่คุณก็จะถอดรหัสอีกครั้งในอีกเครื่องหนึ่ง ไวรัส Wanna Cry – สายพันธุ์ใหม่ การโจมตีของแฮ็กเกอร์มัลแวร์เรียกค่าไถ่ได้ส่งคลื่นกระแทกผ่านพีซีและผู้ใช้อินเทอร์เน็ตทั่วโลก ไวรัส Wanna Cry ทำงานอย่างไร เป็นไปได้ไหมที่จะป้องกันตัวเองจากไวรัส และถ้าเป็นเช่นนั้น ทำอย่างไร? ไวรัส Wanna Cry คำอธิบาย – ประเภทของมัลแวร์ที่อยู่ในหมวดหมู่ แรนซัมแวร์, แรนซัมแวร์ เมื่อเข้าสู่ฮาร์ดไดรฟ์ของเหยื่อ Wanna Cry จะดำเนินการตามสคริปต์ของ “เพื่อนร่วมงาน” เช่น โทรจัน Ransom.Win32.zipเข้ารหัสข้อมูลส่วนบุคคลทั้งหมดของส่วนขยายที่รู้จักทั้งหมด เมื่อพยายามดูไฟล์ ผู้ใช้จะเห็นบนหน้าจอถึงข้อกำหนดในการจ่ายเงินจำนวนที่ n หลังจากนั้นผู้โจมตีจะส่งคำแนะนำในการปลดล็อค บ่อยครั้งที่การขู่กรรโชกเงินดำเนินการโดยใช้การเติม SMS ของบัญชีที่สร้างขึ้นเป็นพิเศษ แต่เมื่อเร็ว ๆ นี้ได้มีการใช้บริการการชำระเงินแบบไม่เปิดเผยตัวตนเพื่อสิ่งนี้ บิตคอยน์. ไวรัส Wanna Cry - มันทำงานอย่างไร Wanna Cry เป็นโปรแกรมชื่อ WanaCrypt0r 2.0 ซึ่งโจมตีพีซีที่ใช้ระบบปฏิบัติการ Windows โดยเฉพาะ โปรแกรมใช้ "รู" ในระบบเพื่อเจาะ - Microsoft Security Bulletin MS17-010 ซึ่งไม่ทราบมาก่อน บน ในขณะนี้ยังไม่ทราบแน่ชัดว่าแฮกเกอร์ค้นพบช่องโหว่ MS17-010 ได้อย่างไร มีเวอร์ชันเกี่ยวกับการก่อวินาศกรรมโดยผู้ผลิตซอฟต์แวร์ป้องกันไวรัสเพื่อรักษาความต้องการ แต่แน่นอนว่าไม่มีใครตัดความฉลาดของแฮกเกอร์ออกไป

ถึงแม้จะน่าเศร้า แต่การแพร่กระจายของไวรัส Wanna Cry ดำเนินไปด้วยวิธีที่ง่ายที่สุด อีเมล- เมื่อคุณเปิดอีเมลสแปม ตัวเข้ารหัสจะถูกเปิดใช้งาน และไฟล์ที่เข้ารหัสนั้นแทบจะเป็นไปไม่ได้เลยที่จะกู้คืน ไวรัส Wanna Cry - วิธีป้องกันตัวเองการรักษา WanaCrypt0r 2.0 ใช้ช่องโหว่ในเครือข่าย บริการวินโดวส์- เป็นที่ทราบกันดีว่า Microsoft ได้เปิดตัว "แพทช์" แล้ว - เพียงแค่เรียกใช้ อัพเดตวินโดวส์อัพเดตเป็น เวอร์ชันล่าสุด- เป็นที่น่าสังเกตว่าเฉพาะผู้ใช้ที่ซื้อใบอนุญาตเท่านั้นจึงจะสามารถปกป้องคอมพิวเตอร์และข้อมูลของตนได้ เวอร์ชันวินโดวส์– เมื่อพยายามอัปเดตเวอร์ชันละเมิดลิขสิทธิ์ ระบบจะไม่อัปเดต จะถูกทดสอบ- จำเป็นต้องจำไว้ว่า Windows XP จะไม่ได้รับการอัพเดตอีกต่อไปเช่นเดียวกับที่มากกว่านั้น รุ่นแรกๆ. คุณสามารถป้องกันตัวเองจาก Wanna Cry ได้โดยปฏิบัติตามกฎง่ายๆ ไม่กี่ข้อ: อัปเดตระบบตรงเวลา - พีซีที่ติดไวรัสทั้งหมดไม่ได้รับการอัพเดต ใช้ระบบปฏิบัติการที่ได้รับอนุญาต อย่าเปิดอีเมลที่น่าสงสัย ตามรายงานของสื่อ ผู้ผลิตซอฟต์แวร์ป้องกันไวรัสจะออกการอัปเดตเพื่อต่อสู้กับ Wanna Cry ดังนั้นจึงไม่ควรระงับการอัปเดตโปรแกรมป้องกันไวรัสของคุณ |

เป็นที่นิยม:

ใหม่

- วิธียกเลิกการสมัครสมาชิก Megogo บนทีวี: คำแนะนำโดยละเอียด วิธียกเลิกการสมัครสมาชิก Megogo

- วิธีแบ่งพาร์ติชันดิสก์โดยติดตั้ง Windows โดยไม่สูญเสียข้อมูล แบ่งพาร์ติชันดิสก์ 7

- เหตุใดผู้จัดพิมพ์จึงไม่สามารถแก้ไขทุกหน้าได้

- ไม่มีการบู๊ตจากแฟลชไดรฟ์ใน BIOS - จะกำหนดค่าได้อย่างไร?

- รหัสโปรโมชั่น Pandao สำหรับคะแนน

- ไวรัสแรนซัมแวร์ที่เป็นอันตรายกำลังแพร่กระจายอย่างหนาแน่นบนอินเทอร์เน็ต

- การติดตั้ง RAM เพิ่มเติม

- จะทำอย่างไรถ้าหูฟังไม่สร้างเสียงบนแล็ปท็อป

- ไดเรกทอรีไดโอด ไดโอดเรียงกระแสกำลังสูง 220V

- การกู้คืน Microsoft Word สำหรับ Mac ใน OS X Yosemite Word ไม่ได้เริ่มต้นบน mac os sierra