|

Böse Programmierer schlafen nachts nicht und ruhen sich tagsüber nicht aus, um den nächsten Spam-Bot in den Computer eines ehrlichen Benutzers einzuschleusen. Sie verdienen Geld mit unserem Datenverkehr, indem sie uns auf die schwarze Liste setzen und uns vor ihren Vorgesetzten in ein schlechtes Licht rücken. In diesem Artikel betrachten wir Spam-Bots aus der Perspektive eines Verteidigers von Güte und Gerechtigkeit, führen eine Autopsie durch und lernen, wie man sie tötet.

Ein Tropfen Geschichte

- Manuelles Senden. Diese Methode wird immer noch verwendet, ihre Wirksamkeit ist jedoch gering und es ist sehr einfach, solchen Spam zu bekämpfen, indem die E-Mail- und IP-Adresse des Spam-Absenders auf die schwarze Liste gesetzt wird.

- Programme automatischer Versand Spam. Sie können als Dienstprogramm für Windows oder als Skript zur Platzierung auf einer Website implementiert werden. Im Wesentlichen handelt es sich hierbei um eine automatisierte Variante von Methode 1, und manchmal funktioniert sie nach dem Prinzip eines Betrugs – dem Benutzer werden Berge von Gold versprochen, wenn er sich am Spam-Versand beteiligt das angegebene Programm. Leichtgläubige Nutzer werden dabei erwischt und machen mit – die Folge ist, dass sie kein Geld erhalten und ihre IP auf die schwarze Liste gesetzt wird.

- Versenden von Spam über ein Netzwerk aus Trojanern und Spam-Bots. Diese Methode ist derzeit die beliebteste und relevanteste und verdient daher eine detaillierte Betrachtung.

|

So funktioniert ein typischer Spam-Bot

|

Um ein Netzwerk aus trojanischen Proxys oder Bots aufzubauen, ist es zunächst notwendig, viele Computer irgendwie mit genau diesem Bot zu infizieren. Dies kann durch Exploits, Trojaner-Downloader, E-Mail usw. erreicht werden Netzwerkwürmer. Am meisten einfache Schaltung ist ein Trojaner-Downloader, der nach dem Start durch einen leichtgläubigen Benutzer alle anderen Komponenten auf den betroffenen Computer zieht.

Als nächstes kontaktiert der Spam-Bot nach der Installation und dem Start den Server des Eigentümers. Es ist leicht zu erraten, dass es zum Funktionieren eine Liste von E-Mail-Adressen benötigt, an die Spam gesendet werden soll, Mailing-Parameter und Vorlagen für die Briefe selbst. Meistens werden diese Informationen nach einem mehrstufigen Schema erhalten – in der ersten Stufe sendet der Spam-Bot an seine Besitzer Informationen darüber, dass er ausgeführt wird (unter Angabe der IP-Adresse des betroffenen Computers, seiner Eigenschaften und einer eindeutigen Kennung – Schritt). 1 im Diagramm) erhält als Antwort eine Konfiguration (Schritt 2), die insbesondere die URLs der Server enthält, von denen er Adresslisten und Spam-Vorlagen herunterladen soll. Als nächstes lädt der Spam-Bot die Adressdatenbank (Schritt 3) und die Vorlagen (Schritt) herunter

4), woraufhin mit dem Senden begonnen wird. Wichtiges Merkmal besteht darin, dass ein Spam-Bot, anstatt einen bestimmten Text dumm an eine Liste von Adressen zu senden, den Text ändern, ihn mit Bildern ergänzen oder ihn in Form von Grafiken gemäß einem vorgegebenen Algorithmus und einer Vorlage präsentieren kann. Nach dem Versenden eines Teils der Briefe senden viele Spam-Bots einen Bericht über die geleistete Arbeit (Schritt 5). Der Bericht kann statistische Daten (Anzahl erfolgreicher Mailings und Fehler) und eine Liste von Adressen enthalten, an die kein Spam gesendet werden konnte.

Für einen Benutzer ist das Erscheinen eines Spam-Bots auf einem Computer ein äußerst unangenehmes Ereignis. Erstens wird es ihm Dutzende Megabyte an Datenverkehr liefern. Und zweitens ist es sehr wahrscheinlich, dass die IP des betroffenen Rechners auf die schwarze Liste gesetzt wird und es in Zukunft zu Problemen beim Versenden normaler E-Mails kommen wird. Dies ist besonders wichtig für Unternehmen, die über ein eigenes verfügen Mail-Server und eine statische IP-Adresse – nur ein Benutzer mit einem Spam-Bot kann Administratoren viel Kopfzerbrechen bereiten.

Der Aufbau von Spam-Bot-Netzwerken ist ein lukratives Geschäft – Gegenstand des Gebots kann der Spam-Bot selbst, ein vorgefertigtes Netzwerk solcher Bots oder von Bots versendeter bezahlter Spam sein. Die Bekämpfung von Spam, der von Bots gesendet wird, ist viel schwieriger – die Filterung nach IP ist nicht effektiv und die Änderung von Buchstaben erschwert die Filterung nach Kontext mithilfe von Bayes-Filtern oder Signaturanalysatoren.

Neben Spam-Bots gibt es eine weitere Methode des Spam-Versands, die auf der Verwendung sogenannter Trojaner-Proxys (Trojan-Proxy) basiert, die es einem Angreifer ermöglichen, im Namen der betroffenen Maschine im Netzwerk zu agieren. Ein typischer Algorithmus für das Funktionieren eines Trojaner-Proxys besteht darin, einen bestimmten TCP-Port zum Abhören zu öffnen (manchmal ist die Portnummer statisch, häufiger jedoch willkürlich, um die Erkennung durch Port-Scannen zu erschweren). Anschließend kontaktiert er die Besitzer und gibt ihnen die Adresse IP und Port. Dann funktioniert es als regulärer Proxyserver. Viele Trojaner-Proxys können sich wie Netzwerkwürmer vermehren oder Schwachstellen ausnutzen.

Es ist wichtig zu beachten, dass es viele Hybride gibt – beispielsweise kann ein Spam-Bot über eine Trojan-Downloader-Funktion verfügen, um seine Updates herunterzuladen oder zusätzliche Komponenten zu installieren.

Finden und öffnen!

Schauen wir uns ein reales Beispiel an – die Malware Trojan.Win32.Spabot.ai. Die Installation beginnt mit dem Herunterladen eines etwa 29 KB großen Droppers aus dem Internet. Nach dem Start erstellt der Dropper die Datei C:\WINDOWS\system32\rpcc.dll auf der Festplatte und registriert sich bei Autorun als Winlogon-Erweiterung (Schlüssel HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify\rpcc). Als nächstes fügt es Trojaner-Code in den Prozess winlogon.exe ein und startet ihn über CreateRemoteThread – als Ergebnis der Aktivität des Trojaner-Codes wird die Bibliothek rpcc.dll geladen (dies ist die klassische „Richter“-Methode zum Einfügen von Bibliotheken in einen Prozess). . Die Bibliothek arbeitet nach dem oben beschriebenen Algorithmus – sie erhält eine Aufgabe und beginnt mit der methodischen Bearbeitung

Spam versenden. Als lyrischer Exkurs sei angemerkt, dass bei Trojanern und Spam-Bots die Autorun-Methode als Winlogon-Erweiterung sehr beliebt ist. Sein Vorteil ist das in Arbeit Aus dem Kontext von winlogon.exe geht hervor, dass die Malware keinen separaten Prozess hat und nicht jeder Benutzer sich dafür entscheidet, eine Bibliothek mit einem „System“-Namen wie rpcc.dll zu löschen. Wenn wir außerdem Rootkit-Tarnung, Wiederherstellung von Registrierungsschlüsseln und exklusives Öffnen von Dateien hinzufügen, erhalten wir eine Malware, die schwer zu erkennen und zu entfernen ist.

Schauen wir uns nun den Spam-Bot aus sicherheitstechnischer Sicht an. Um sie zu bekämpfen, können wir natürlich Antivirenprogramme, Firewalls und proaktiven Schutz empfehlen. Aber tatsächlich ist es auch ohne sie sehr einfach, die Anwesenheit eines Spam-Bots zu erkennen. Tatsache ist, dass ein Spam-Bot auch bei perfekter Rootkit-Tarnung durch das Versenden von Spam verraten wird – bewaffnen Sie sich einfach mit einem Sniffer und sehen Sie, was im Netzwerk vor sich geht. Die Wahl des Sniffers ist in diesem Fall nicht wichtig, es ist jedoch wünschenswert, dass er TCP-Sitzungen rekonstruieren und Statistiken sammeln kann. Für solche Experimente verwende ich gerne CommView; Ethereal ist sehr gut. Nachdem wir einen mit einem Spam-Bot infizierten Computer im Netzwerk entdeckt haben, sehen wir ungefähr die folgende Statistik (Abbildung 2 zeigt den Datenverkehr).

Netzwerksegment von zwei Computern: einer mit einem Sniffer, der andere mit einem Spam-Bot).

Übrigens können Sie E-Mail-Würmer auf ähnliche Weise abfangen – der einzige Unterschied im Hinblick auf den Datenverkehr besteht darin, dass der Wurm Kopien von sich selbst anstelle von Spam sendet.

Allerdings hat der Schnüffler einen großen Nachteil: Er ist zu sperrig Betriebskontrolle Computer und erfordert eine Installation. Für die Forschung lokalen Computer Der Ausweg ist das Dienstprogramm TDIMon, das nicht nur dabei hilft, „ungesunde“ Netzwerkaktivitäten zu erkennen, sondern auch die Anwendung zu berechnen, die sie generiert.

Darüber hinaus ist es nicht schwierig, basierend auf der Analyse einen eigenen Spambot-Detektor mit C zu erstellen Netzwerktraffic. Schauen wir uns die Quelle an:

#enthalten

#enthalten

#enthalten

// Puffer zum Empfangen von Daten

#define MAX_PACKET_SIZE 65535

statischer BYTE-Puffer;

int _tmain(int argc, _TCHAR* argv)

{

WSADATA wsadata; // WinSock wird initialisiert

SOCKET RawSocket; // Listening-Socket

int res = 0;

// Initialisierung WS2_32

WSAStartup(MAKEWORD(2,2), &wsadata);

//

Erstellen eines RAW-Sockets

RawSocket = socket(AF_INET, SOCK_RAW, IPPROTO_IP);

// Bestimmen des Hostnamens für unseren PC

char HostName = "localhost";

gethostname(HostName, sizeof(HostName));

printf("HostName = %s \n", HostName);

// Ermitteln von Informationen anhand des Hostnamens

PHOSTENT pLocalHostEnt;

pLocalHostEnt = gethostbyname(HostName);

// P Vorbereiten der SockAddr-Struktur mit unserer Hostadresse

SOCKADDR_IN SockAddr;

ZeroMemory(&SockAddr, sizeof(SockAddr));

SockAddr.sin_family = AF_INET;

SockAddr.sin_addr.s_addr = ((in_addr *)pLocalHostEnt->h_addr_list)->s_addr;

/*

//

Wenn auf dem PC mehrere Netzwerkkarten vorhanden sind, müssen Sie die IP nicht festlegen, sondern manuell festlegen

SockAddr.sin_addr.s_addr = inet_addr("x.x.x.x");

*/

printf("Host IP = %s \n", inet_ntoa(SockAddr.sin_addr));

// Bindung

res = bind(RawSocket, (SOCKADDR *)&SockAddr, sizeof(SOCKADDR));

// Schalten Sie die Netzwerkkarte in den „Promiscuous-Modus“, um alle Pakete zu erfassen

vorzeichenloses langes Flag = 1;

res = ioctlsocket(RawSocket, SIO_RCVALL, &flag);

// Empfangen von IP-Paketen in einer toten Schleife

while(true)

{

//

Warten auf das nächste Paket

int count;

ZeroMemory(&Buffer, sizeof(Buffer));

count = recv(RawSocket, (char *)Buffer, sizeof(Buffer), 0);

//

Analysieren Sie nur TCP v4-Pakete

if (count > 33 && Buffer == 0x45 && Buffer == 0x06) (

//

Port = 110? Das ist POP3

if ((Puffer == 0 && Puffer == 110) ||

(Puffer == 0 && Puffer == 110))

//

if (Puffer & 0x12 == 0x12)

printf("POP3: %d.%d.%d.%d -> %d.%d.%d.%d \n",

//

Port = 25? Das ist SMTP

if ((Puffer == 0 && Puffer == 25) ||

(Puffer == 0 && Puffer == 25))

//

Pakete abfangen, bei denen die SYN- und ACK-Flags gesetzt sind

if (Puffer & 0x12 == 0x12)

printf("SMTP: %d.%d.%d.%d -> %d.%d.%d.%d \n",

Puffer, Puffer, Puffer, Puffer,

Puffer, Puffer, Puffer, Puffer);

}

closesocket(RawSocket);

WSACleanup();

}

Das Funktionsprinzip dieses Detektors ist äußerst einfach – er basiert auf einem Sniffer auf Basis von RAW-Sockets. Der obige Code initialisiert die WS2_32-Bibliothek und bestimmt dann den Hostnamen und seine IP (in einem echten Dienstprogramm lohnt es sich, die Möglichkeit bereitzustellen, die IP über anzugeben Befehlszeile– nützlich für die Ausführung auf einem Computer mit mehreren Netzwerkkarten). Weiter LAN-Karte wechselt in den Promiscuous-Modus, um alle Pakete zu empfangen. Diese Funktion kann auch optional gemacht werden – dann ist es möglich, nur den Datenverkehr des Computers zu analysieren, auf dem das Dienstprogramm ausgeführt wird. Der Empfang und die Analyse von Paketen erfolgt in einem Zyklus: Wir warten auf den Empfang des nächsten Pakets und analysieren dessen Header. Für jeden akzeptiert

Wir bestimmen den Typ eines Pakets anhand seines Headers – wir sind nur an TCP/IP v4-Paketen interessiert. Ist dies der Fall, prüfen wir als nächstes die Portnummer – um einen Spam-Bot abzufangen, interessiert uns Port 25, der dem SMTP-Protokoll entspricht. Wenn solche Pakete erkannt werden, werden die Quell- und Ziel-IP-Adressen des Pakets auf dem Bildschirm angezeigt. Um das Protokoll zu reduzieren, bietet diese Quelle eine weitere Filterebene – das Dienstprogramm antwortet nur auf Pakete mit gesetzten SYN + ACK-Flags. Wenn Sie ein solches Dienstprogramm auf einem mit einem Spambot infizierten Computer ausführen (oder sich ein solcher Computer im selben Netzwerksegment befindet wie der, auf dem das Dienstprogramm ausgeführt wird), wird ein heftiger Austausch auf Port 25 aufgezeichnet.

Ein solches Dienstprogramm ist natürlich kein Allheilmittel, kann aber in manchen Fällen für einen Systemadministrator sehr nützlich sein, insbesondere da das Programm sehr einfach ist und leicht für andere Arten der betrieblichen Verkehrsanalyse modifiziert werden kann. Wenn Sie dieses Beispiel mit einem statistischen Analysator ergänzen, ist es nicht schwer, ein eigenes IDS-System aufzubauen – das Tätigkeitsfeld ist hier nicht eingeschränkt :). Wenn Sie ein solches Dienstprogramm oder einen solchen Sniffer verwenden, sollten Sie natürlich bedenken, dass es unmöglich ist, den Datenverkehr von Computern in einem auf Switches basierenden Netzwerk zu analysieren. In diesem Fall sollte die Datenverkehrsanalyse auf dem dafür verantwortlichen Router durchgeführt werden Austausch lokales Netzwerk mit der Außenwelt. Auf UNIX-Systemen ist es praktisch, tcpdump für eine solche Überwachung zu verwenden -

er ist Standardmittel, und das resultierende Textprotokoll ist leicht zu analysieren. Das einfachste Beispiel Starten Sie diesen Sniffer – „tcpdump -I tcp port 25 > smtp.log“.

Anscheinend haben automatisierte Spam-Bots einen Weg gefunden, den visuellen Bestätigungscode (CAPTCHA) in phpBB 3.0.4 zu entschlüsseln. phpBB 3.0.5 führt eine Reihe neuer Änderungen an CAPTCHAs ein, von denen wir hoffen, dass sie dazu beitragen, diese Bots zu stoppen. Bis zur Veröffentlichung von phpBB 3.0.5 stehen Ihnen zahlreiche Möglichkeiten zur Verfügung, mit denen Sie Probleme mit Spambots eingrenzen oder sogar stoppen können.

FAQ

- Was ist ein Spambot?

Apropos in einfacher Sprache Ein Spambot (im Kontext von phpBB) ist ein Programm, das sich registrieren kann Konten, und veröffentlichen Sie Nachrichten auf der Konferenz.

- Stellen Spambots eine Sicherheitsbedrohung dar?

Nein. Auch wenn es manchmal so aussieht, als würden Spambots Ihre Abwehrkräfte durchbrechen, können sie in Wirklichkeit nicht mehr tun als echte Benutzer (registrieren, Nachrichten posten usw.). Daher stellt Spam keine Sicherheitslücke dar und sollte nicht im Zusammenhang mit einer Sicherheitslücke betrachtet werden.

- Wie arbeiten Sie?

Spambots tun nur das, wofür sie programmiert sind, und nichts weiter. Die Unfähigkeit von Bots, sich spontan anzupassen, benachteiligt sie, wenn sie versuchen, Konferenzen informierter Administratoren anzugreifen. Der Trick zur erfolgreichen Abwehr von Spambots besteht darin, ihren Autoren immer einen Schritt voraus zu sein. Fast alle Modifikationen zur Bekämpfung von Spam-Bots konzentrieren sich auf die Änderung des Registrierungsformulars und des Nachrichtenübermittlungsformulars, um zu verhindern, dass Bots diese Formulare korrekt ausfüllen.

- Füllen Bots Formulare genauso aus wie Menschen?

Nein, die meisten Bots übermitteln ihre Antworten direkt, ohne die von Ihnen erstellten Formulare zu laden. In der Praxis bedeutet dies, dass nur eine Änderung erforderlich ist HTML-Formulare wird im Kampf gegen Spam zu keinem Ergebnis führen. Es ist notwendig, die Methode zur Interpretation der übermittelten Informationen völlig zu ändern. Dies bedeutet, dass eine Bearbeitung erforderlich ist. PHP-Dateien. Wenn Sie Modifikationen verwenden, die nur HTML bearbeiten, können Sie beruhigt sein – sie sind bedeutungslos.

- Ist es notwendig, den Zugriff auf Bots anhand der IP- oder E-Mail-Adressen von Domänen zu blockieren? Höchststufe(.ru, .info usw.)?

Wenn Ihr Ziel darin besteht, Zeit zu sparen, hilft diese Strategie nicht. IP-Adressen wechseln häufig und es gibt Tausende von Proxyservern, die mit einer einfachen Suche gefunden werden können. Durch das Blockieren von IP-Adressen blockieren Sie letztendlich echte Benutzer. Da Bots eine Vielzahl von Top-Level-Domains (einschließlich .com, .org und .net) für ihre E-Mail-Adressen verwenden, kann das Blockieren internationaler Domains wie .ru ein wenig hilfreich sein, aber am Ende blockieren Sie damit auch wieder echte Benutzer (und blockiert nicht fast keine Bots). Mit anderen Worten: Wir sollten uns darauf konzentrieren, so viele Bots wie möglich zu verhindern, ohne den echten Benutzern zusätzlichen Ärger zu bereiten.

- Was können Sie über menschliche Spammer sagen?

Der Kampf gegen menschliche Spammer ist viel schwieriger als der Kampf gegen Bots. Während Bots versuchen, sich blind zu registrieren und ihre Nachrichten auf jeder möglichen Konferenz zu veröffentlichen, möchten menschliche Spammer sicherstellen, dass ihr Spam tatsächlich von anderen Benutzern gesehen wird. Daher besteht der Trick im Kampf gegen menschliche Spammer darin, alle Anreize zu beseitigen, die sie auf Ihrer Konferenz finden könnten.

- Kann ich Spam stoppen, indem ich die Empfehlungen in diesem Leitfaden befolge?

Wie oben erwähnt, sind menschliche Spammer sehr schwer zu stoppen und einige Bots können speziell auf die Arbeit auf Ihrer Website zugeschnitten werden. Wenn Sie diesen Leitfaden jedoch gelesen und die darin enthaltenen Empfehlungen umgesetzt haben, können Sie vom ersten Tag an zu einer erheblichen Reduzierung der Spam-Menge auf Ihrer Konferenz führen.

Spam stoppen – Methoden und Strategien

- Zusätzliche Felder im Profil

Wir verfügen über eine Wissensdatenbank, die die Verwendung optionaler Felder in Benutzerprofilen als Methode zur Eindämmung von Spam detailliert beschreibt. Es ist hübsch effektive Methode die meisten Bots aussortieren.

- Freischaltung durch Administrator

Diese Methode eignet sich nicht für große Konferenzen, eignet sich jedoch perfekt für kleine Konferenzen. Viele Spambots registrieren sich über Gmail-E-Mail-Adressen oder .cn-Domains und verwenden oft zufällige Kombinationen aus Buchstaben und Zahlen als Benutzernamen.

- Nachrichtenverzögerung

In phpBB 3.0.3 eingeführt neue Funktion, wodurch Administratoren Nachrichten zurückstellen können, wenn der Benutzer, der sie gesendet hat, weniger als eine bestimmte Anzahl von Nachrichten hat. Gehen Sie zu Admin Panel → Allgemein → Posten und aktivieren Sie die Option „Message Queuing aktivieren“. Das bedeutet, dass bei aktivierter Option Nachrichten von registrierten Benutzern zur Überprüfung durch einen Moderator in die Warteschlange gestellt werden, wenn die Anzahl der von ihnen hinterlassenen Nachrichten unter dem angegebenen Wert liegt. Ihre regulären Benutzer sehen die ersten Nachrichten neu registrierter Benutzer nicht. Wenn diese Nachrichten daher von Spambots hinterlassen werden, können Sie diese löschen und die Spambot-Konten deaktivieren.

- Modifikationen (MODs)

Änderungen sind die beste Methode zur Spam-Verhinderung. Dazu gehört die Schaffung einer einzigartigen Konferenz unter Verwendung von Nicht-Spam-Abschreckungsmitteln. Standardinstallation phpBB3. Nachfolgend finden Sie eine Liste der Modifikationen zur Bekämpfung von Spam-Bots. Wenn Sie ein Modder sind und der Meinung sind, dass Ihr Mod in diese Liste aufgenommen werden sollte, senden Sie bitte eine private Nachricht an ein Mitglied der Support-Gruppe.

- Erweiterter visueller Anti-Bot

Die Modifikation „Advanced Visual Anti Bot“ ist eine wirksame Lösung zur Abwehr von Spam-Bots. Es ersetzt den standardmäßigen visuellen Bestätigungshintergrund durch ein zufälliges Bild. Der Spambot ist dann nicht in der Lage, den Verifizierungscode mittels optischer Zeichenerkennung (OCR) zu erkennen. Hintergrundbilder können nach Wunsch geändert werden. Darüber hinaus erfordert „Advanced Visual Anti Bot“ keine Änderungen an der Datenbank oder Konfiguration im Administrationsbereich

- Anti-Bot-Frage

Durch diese Änderung wird der Registrierungsseite eine Sicherheitsfrage hinzugefügt. Der Administrator kann die Sicherheitsfrage im Administrationsbereich ändern.

- Anti-Spam-ACP

Diese Änderung verhindert Spam in vielen phpBB3-Foren.

- Automatische Spammer-Erkennung

Diese Modifikation verwendet „Stop Forums Spam“ und „Bot Scout“, um Benutzernamen und Adresse zu überprüfen Email und IP-Adressen des potenziellen Spammers. Wenn etwas zurückgegeben wird, erhalten alle Gründer eine private Nachricht, die den Benutzer benachrichtigt. Die Änderung im Administrationsbereich verfügt über Einstellungen zum Aktivieren und Deaktivieren sowie zum Auswählen von zu scannenden Objekten. Diese Änderung ist vom MOD-Team nicht genehmigt.

- Prime Anti-Bot

Die Änderung implementiert ein textbasiertes menschliches Verifizierungssystem, um zu überprüfen, ob das Formular von einem Menschen und nicht von einem Bot übermittelt wird. Die Änderung merkt sich erfolgreiche Menschlichkeitsprüfungen, sodass Benutzer, die die Prüfungen erfolgreich bestehen, sie nicht jedes Mal erneut durchlaufen müssen. Alle Sätze, Fragen und Antworten sind vollständig anpassbar und Sie können so viele eingeben, wie Sie möchten (jedes Mal, wenn Sie sie benötigen, wird eine Frage zufällig aus der Liste ausgewählt). Die Änderung kann so konfiguriert werden, dass nach Neuanmeldungen und Gastnachrichten gesucht wird. Diese Änderung ist vom MOD-Team nicht genehmigt.

- daroPL_AntiSpam

Die Änderung blockiert Spambot-Registrierungen, indem der Name des Bestätigungscodefelds geändert wird, um einen eindeutigen Hash zu erstellen. Darüber hinaus wird durch die Änderung versehentlich die Größe des Bestätigungscodefelds geändert.

Die beschriebenen Empfehlungen können einzeln oder zusammen angewendet die Spam-Problematik verlangsamen oder ganz stoppen.

Zusätzliche Felder in Profilen

Zusätzliche Felder in Benutzerprofilen können als wirksames Instrument zur Einschränkung von Spambot-Registrierungen verwendet werden. Zu diesem Zweck habe ich zwei Arten von Zusatzfeldern verwendet. Der erste Typ ist eine Dropdown-Liste, die für Benutzer einfacher, aber auch für Spambots einfacher ist, da sie immer zwei Auswahlmöglichkeiten bietet. Im zweiten Feld werden Sie aufgefordert, eine bestimmte Zahl einzugeben. In beiden Fällen weist das Feld einen Standardwert auf, der nicht dem für eine erfolgreiche Registrierung erforderlichen Wert entspricht. Gehen Sie zur Seite „Administrationsbereich → Benutzer und Gruppen → Zusätzliche Felder“. # #Datei langauges/en/ucp.php öffnen # # für alle Sprachen wiederholen # # Suchen # "FIELD_TOO_SMALL" => "Der Wert von „%1$s“ ist zu klein, ein Mindestwert von %2$d ist erforderlich .", "FIELD_TOO_LARGE" => "Der Wert von „%1$s“ ist zu groß, ein Maximalwert von %2$d ist zulässig.", # # Ersetzen durch # "FIELD_TOO_SMALL" => "Der Wert „%1$s“ ist falsch“, „FIELD_TOO_LARGE“ => „Der Wert von „%1$s“ ist falsch.“, # # Speichern und schließen Sie alle Dateien Ergebnis

Das Endergebnis der beiden verwendeten Felder:

Zusammenfassung

Damit diese Technik richtig funktioniert, ist es wichtig, dass alle Konferenzen unterschiedliche Fragen und unterschiedliche Antworten verwenden. Wie bei allen Anti-Bot-Modifikationen gilt: Je mehr identische Fragen und Antworten es auf den meisten Konferenzen gibt, desto mehr Spambots werden auf diese Fragen „zugeschnitten“. Nutzen Sie also Ihre eigenen Ideen und nutzen Sie die bereitgestellten Richtlinien lediglich als Vorlage. Je einzigartiger Ihre Fragen und Antworten sind, desto schwieriger wird es für Spambots, zu Ihnen durchzudringen.

Stellen Sie sich die Situation vor: Sie öffnen Berichte Google Analytics und sehen Sie einen Anstieg des Empfehlungsverkehrs. Großartig, denkst du, es sind ein paar dicke Leute aufgetaucht Externe Links, wonach die Menschen in Scharen auf die Baustelle strömen. Die Analyse zeigt jedoch, dass 90 % des Empfehlungsverkehrs von einer zweifelhaften Quelle stammen. Darüber hinaus sind vage Kommentare im Stil von „ cooles Thema, und hier habe ich kürzlich etwas Cooles und Kostenloses heruntergeladen.“ Natürlich beziehen sich Kommentatoren auf diese coolste und kostenlosste Sache. Offenbar wird Ihre Website von Spambots besucht. Wie schützt man sich vor ihnen und warum sollte man das tun?

Warum Spammer blockieren und filtern?

Zweitens führen massive Bot-Invasionen zu einer zusätzlichen Belastung des Servers. Wenn es sich um ein oder zwei Besuche pro Tag handelt, werden Sie höchstwahrscheinlich keine Probleme bemerken. Und wenn die Zahl der Besuche Dutzende pro Tag beträgt, bemerken Ihre echten Besucher möglicherweise einen Rückgang der Seitenladegeschwindigkeit. Wie Sie wissen, das ist ein großes Problem. Schließlich können Bots mehr als nur Kommentare hinterlassen. Einige Programme suchen nach Schwachstellen in Ihrer Engine oder versuchen, Zugriff auf den Server zu erhalten.

So schützen Sie sich vor Spam-Bots

Sie können sich auf drei Arten vor Spammern schützen. Der erste kann als der radikalste und gefährlichste angesehen werden. Die zweite und dritte sind sanfte Schutzmethoden. Sie können gleichzeitig zur Effizienzsteigerung eingesetzt werden.

1. Blockieren Sie Spam-Bots mithilfe der .htaccess-Datei

Wie oben erwähnt, ist dies das Meiste radikaler Weg Bekämpfung von Spammern und anderen unerwünschten Besuchern. Durch das Einrichten der .htaccess-Datei verweigern Sie Benutzern den Zugriff auf die Site, die von den von Ihnen angegebenen IP-Adressen stammen. Der Hauptvorteil dieser Methode besteht darin, dass Sie die Website vor Hacking-Versuchen, den Server vor unnötiger Belastung, Benutzer vor Spam und statistische Daten vor Verfälschungen schützen.

Allerdings hat die Blockierung über die .htaccess-Datei auch Nachteile. Erstens können Spammer IP-Adressen leicht ändern. Zweitens können Sie die Website für normale Besucher schließen, die dieselbe IP-Adresse wie die Spammer haben. Wenn Ihnen das keine Angst macht, fahren Sie fort:

- Suchen Sie die .htaccess-Datei im Stammverzeichnis der Site. Der Zugriff auf das Stammverzeichnis erfolgt normalerweise per FTP im Hosting-Einstellungskonto.

- Sollte die entsprechende Datei fehlen, erstellen Sie diese selbst. Öffnen Sie dazu den Editor, erstellen Sie eine Datei htaccess.txt, laden Sie sie in das Stammverzeichnis hoch und benennen Sie sie in .htaccess um.

- Um Spammer zu blockieren, nehmen Sie in der Datei folgenden Eintrag vor:

Befehl Erlauben, Verweigern

Ablehnen von **.***.***.**

Ablehnen von **.***.***.**

Ersetzen Sie die Sternchen durch die IP-Adressen, die Sie blockieren möchten. Höchstwahrscheinlich müssen Sie der Liste der verbotenen IP-Adressen ständig neue IP-Adressen hinzufügen.

2. Richten Sie Google Analytics-Filter ein

Diese Methode löst ein einziges Problem: Sie schützt statistische Daten vor Verzerrungen. Gleichzeitig besuchen weiterhin Spam-Bots Ihre Website, hinterlassen Kommentare, belasten den Server und versuchen möglicherweise, Zugriff auf die Ressourcenverwaltung zu erhalten.

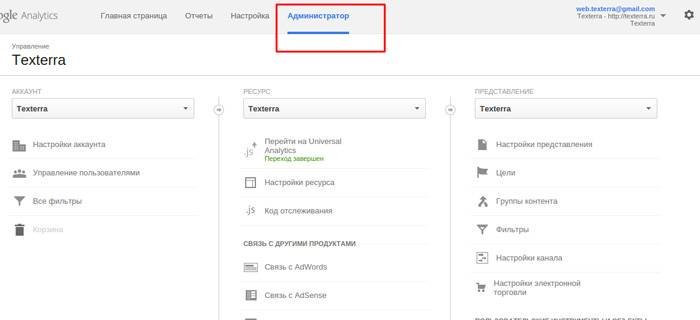

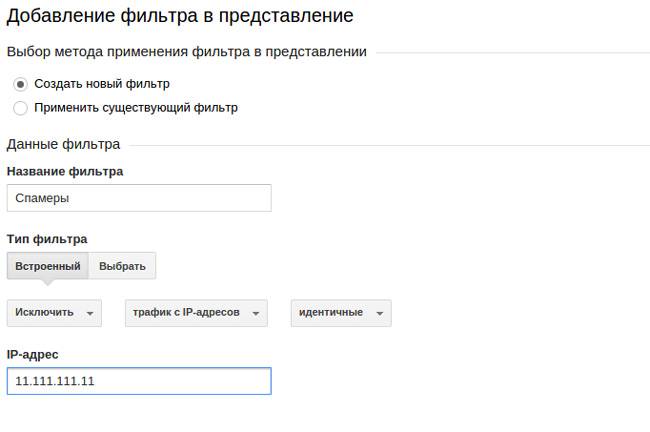

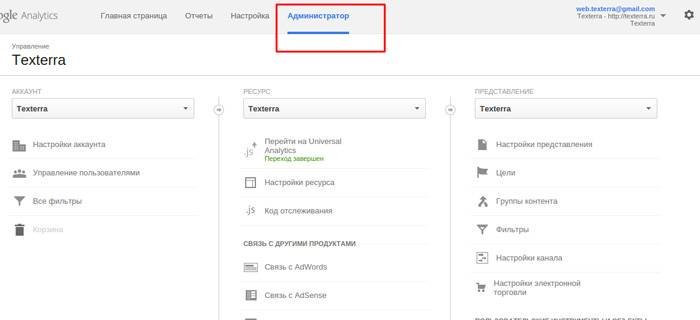

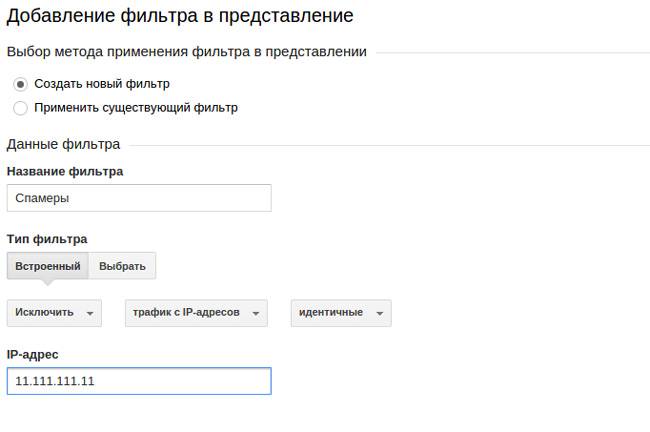

Um Daten zur Bot-Aktivität auf Ihrer Website auszuschließen, müssen Sie einen neuen Filter erstellen. Befolgen Sie den folgenden Aktionsalgorithmus:

- Wählen Sie im horizontalen Menü die Option „Administrator“.

- Wählen Sie in der rechten Spalte das Menü „Filter“ und klicken Sie auf die Schaltfläche „Neuer Filter“.

- Verwenden Sie den integrierten Filter, um unerwünschte IP-Adressen zu blockieren. Wählen Sie dazu im Menü „Filtertyp auswählen“ die Option „Ausschließen“, im Menü „Quelle oder Ziel auswählen“ die Option „Verkehr von IP-Adressen“ und im Menü „Ausdrücke auswählen“ die Option „ die Option „Identisch“. Geben Sie im Feld „IP-Adresse“ die Adressen an, die Sie blockieren möchten. Speichern Sie Ihre Einstellungen.

Sie können Clickstream-Daten auch aus bestimmten Ländern, Regionen und Städten ausschließen. Wählen Sie dazu über das Dropdown-Menü „Filterfeld“ die entsprechende Option aus.

Bestätigen Sie außerdem im Menü „Einstellungen anzeigen“ die Option „Roboterfilterung“. Der Standardfilter von Google Analytics schließt möglicherweise einige Roboterbesuche aus Berichten aus.

3. Nutzen Sie CMS-Funktionen und zusätzliche Plugins

Diese Methode schützt Benutzer vor Spam-Kommentaren und Ihre Website vor Hacking-Versuchen. Wählen Sie je nach Engine, auf der Ihre Ressource ausgeführt wird, bestimmte Tools aus. Zu den universellen Werkzeugen gehören:

- Manuelle Vormoderation von Kommentaren.

- Captcha.

- Schutz des Admin-Panels der Website vor Brute-Force-Angriffen. Wenn Ihre Website auf Wordpress läuft, wird diese Aufgabe mit dem Plugin „Limit Login Attempts“ gelöst.

- Blockieren von Spam-Kommentatoren nach IP, Verwendung von Spam-Wörtern und E-Mail-Adressen. Empfehlungen für eine Ressource auf WordPress: Wählen Sie im Admin-Bereich das Menü „Einstellungen – Diskussionen“. Geben Sie im Feld „Schwarze Liste“ unerwünschte IP-Adressen ein, E-mailadressen, Spam-Wörter. Dieses Problem kann auch mit dem WP-Ban-Plugin gelöst werden.

- Antispam-Plugins. Diese Programme identifizieren Spammer algorithmisch. Zu den beliebtesten Plugins für WordPress gehören Akismet, Anti-Spam, Invisible Captcha und Antispam Bee.

Bitte beachten Sie, dass Anti-Spam-Plugins und die Vormoderation von Kommentaren das Benutzererlebnis verschlechtern. Verwenden Sie sie also, wenn Spammer tatsächlich viele Kommentare auf Ihrer Website hinterlassen.

Welche Taktiken zum Schutz vor Spam-Bots sollten Sie wählen?

Wenn Spammer Sie mit dummer Werbung für Zauberpillen oder File-Hosting-Dienste belästigen, bekämpfen Sie sie mit Hilfe von Plugins und Programmen. Auf diese Weise blockieren Sie die Mehrheit automatische Nachrichten. Um manuelle Spam-Kommentare zu bekämpfen, müssen Sie die Vormoderation nutzen. Um statistische Daten zu löschen, richten Sie Filter in Google Analytics ein. Und wenn Sie den Verdacht haben, dass Angreifer absichtlich versuchen, sich Zugriff auf Ihre Website zu verschaffen, blockieren Sie verdächtige IPs mithilfe der .htaccess-Datei. Sie können es auch verwenden Software Einbruchschutz. Vergessen Sie nicht, Versuche eines unbefugten Zugriffs auf die Website Ihrem Hosting-Anbieter zu melden.

Angepasst an „How to Stop Spam Bots from Ruining Your Analytics Referral Data“ von Jared Gardner.

kak-zashchititsya-ot-spam-botov

Website-Optimierer und ihre Besitzer haben größtenteils bereits den Wert einzigartiger, qualitativ hochwertiger Inhalte und den Mehrwert der auf der Ressource verfügbaren Informationen erkannt. Der Einsatz „weißer“ Werbemethoden führt korrekterweise zu einer Steigerung des Traffics. Die „neuen“ Benutzer von gestern „heute“ bringen noch mehr Besucher auf die Website und sprechen über den Informationsgehalt der Website.

Monatelange Werbebemühungen in diesem Sinne können durch Spam-Bots, die auf der Website „ankommen“, sofort zunichte gemacht werden.

Was sind Spam-Bots?

Spam-Bots sind Computerprogramme

, mit dem Ziel, Spam-Nachrichten oder Werbebotschaften zu versenden, die nicht mit der Website-Verwaltung abgestimmt sind und/oder sich auf Themen beziehen, die der Website fremd sind.

Diese Nachrichten beeinträchtigen die Wahrnehmung der ursprünglichen Informationen der Website, verringern die Zufriedenheit der Benutzer mit der Website und führen letztendlich zu einem Rückgang der Anzahl der Website-Besucher.

Spam-Bots „arbeiten“ nicht nur mit Websites, sondern auch mit sozialen Gruppen, E-Mail-Adressen und Instant-Messaging-Ressourcen. Spam-Bots finden E-Mail-Adressen in Foren, kostenlosen Kleinanzeigenseiten und Chatrooms. Bots nutzen auch die automatische Auswahl von Adressen.

Warum Bots blockieren und filtern?

Die von vielen Webmastern verwendete Vormoderation von Kommentaren, nachdem eine Ressource von Spam-Bots „besucht“ wurde, ist aus zwei Gründen keine besonders effektive Methode: Die von vielen Webmastern verwendete Vormoderation von Kommentaren, nachdem eine Ressource von Spam-Bots „besucht“ wurde, ist aus zwei Gründen keine besonders effektive Methode:

- Bots belasten den Server, was zu einer Verringerung der Seitenladegeschwindigkeit führt. Einige Bots versuchen, direkt auf den Server zuzugreifen, und dies sollte nicht zugelassen werden;

- Eine Verzerrung der Analyse nach Spam-Bots verringert die Fähigkeit, Verhaltensmetriken korrekt zu analysieren.

Methoden zum Schutz vor Spam-Bots

Abhängig von der gewünschten „Stärke“ des Schutzniveaus gibt es drei Methoden zur Bekämpfung von Spam-Bots, von denen die erste die radikalste und die zweite und dritte die sanfteren sind:

1. Verwendung der .htaccess-Datei

Dies ist der ernsthafteste Weg, mit unnötigen Website-Besuchern umzugehen. Benutzern, die von den vom Webmaster angegebenen Adressen kommen, ist die Anmeldung auf der Website untersagt.

Die Nachteile dieser Methode sind:

- die Möglichkeit, Besucher-IP-Adressen ähnlich wie Spam-Bot-Adressen zu blockieren;

- häufige Adressänderungen durch Spam-Bots, die schwer zu kontrollieren sind.

Die Methode zur Verwendung der .htaccess-Datei ist wie folgt:

- Diese Datei befindet sich im Hauptverzeichnis der Site. Der Zugriff auf das Verzeichnis erfolgt über die Hosting-Einstellungen.

- Wenn die Datei nicht im System vorhanden ist, müssen Sie sie selbst erstellen. Dazu wird im Notepad eine Datei htaccess.txt erstellt, die im Root-Verzeichnis in .htaccess umbenannt wird.

Der folgende Code wird zum Blockieren verwendet: Der folgende Code wird zum Blockieren verwendet:

Ablehnen von **.***.***.**

Ablehnen von **.***.***.**,

wobei anstelle von Sternchen die Adressen angegeben sind, die gesperrt werden müssen. Diese Liste muss von Zeit zu Zeit aktualisiert werden.

2. Einrichten eines Google Analytics-Filters

Diese Methode schützt statistische Daten; sie werden nicht durch den Einfluss von Spam-Bots verfälscht. Gleichzeitig ändert sich sonst nichts, Spam-Bots besuchen die Seite, die Belastung des Servers steigt und das Risiko, Zugriff auf die Ressourcenverwaltung zu erhalten, steigt.

Der Filter wird mit folgendem Algorithmus erstellt:

- Wählen Sie im Menü die Option „Administrator“.

- Wählen Sie rechts das Menü „Filter“ – „Neuer Filter“;

- Der eingebaute Filter hilft Ihnen, unerwünschte Adressen zu blockieren. Klicken Sie dazu im Menü „Filtertyp auswählen“ auf „Ausschließen“, wählen Sie im Menü „Quelle oder Ziel auswählen“ die Option „Verkehr von IP-Adressen“ und wählen Sie im Menü „Ausdrücke auswählen“ die Option „Identisch“. Adressen zum Blockieren.

Außerdem müssen Sie in den „Einstellungen“ die Funktion „Roboterfilterung“ aktivieren und den Standard-Botfilter aktivieren.

3. Verwendung CMS-Funktionen und zusätzliche Plugins.

Die Methode ermöglicht Schützen Sie Ihre Website vor Hackerangriffen, und die Texte stammen aus Kommentaren mit Spam-Charakter. Die Auswahl der Werkzeuge erfolgt nach Betriebssystem, auf dem die Ressource ausgeführt wird.

Zu den wichtigsten eingesetzten Werkzeugen gehören:

- Schutz des Verwaltungsbereichs vor Brute-Force durch die Installation eines systemgerechten Plugins.

- Manuelle Vormoderation von Kommentaren.

- Captcha.

- Antispam-Plugins – Spammer mithilfe eines Algorithmus identifizieren. Hierbei ist zu beachten, dass Plugins und Vormoderation den Verhaltensfaktor deutlich reduzieren, man sollte sie also nicht missbrauchen.

Auswahl von Taktiken zum Schutz vor Spambots

Der erste Schritt bei der Erkennung eines Spambot-„Angriffs“ besteht darin, den Hosting-Anbieter über Versuche eines unbefugten Zugriffs auf die Ressource zu informieren.

Nachfolgende Maßnahmen hängen von der Art des Bot-Einflusses auf die Website ab:

- Manuelle Spam-Kommentare werden durch Vormoderation eliminiert.

- Google Analytics-Filter sind zum Löschen statistischer Daten konfiguriert.

- Die .htaccess-Datei hilft dabei, verdächtige IP-Adressen zu blockieren und verhindert so, dass Angreifer Zugriff auf die Website erhalten.

Die Arbeit zur Identifizierung und Beseitigung der Folgen der Aktivitäten von Spambots wird dazu beitragen, den Status einer Qualitätsressource aufrechtzuerhalten, was für deren weitere Förderung sehr wichtig ist.

Jetzt wissen Sie, wie Sie Spam-Bots besiegen können!

|

Die von vielen Webmastern verwendete Vormoderation von Kommentaren, nachdem eine Ressource von Spam-Bots „besucht“ wurde, ist aus zwei Gründen keine besonders effektive Methode:

Die von vielen Webmastern verwendete Vormoderation von Kommentaren, nachdem eine Ressource von Spam-Bots „besucht“ wurde, ist aus zwei Gründen keine besonders effektive Methode: Der folgende Code wird zum Blockieren verwendet:

Der folgende Code wird zum Blockieren verwendet: