بخش های سایت

انتخاب سردبیر:

- معنی وضعیت های بسته

- نام کامل در aliexpress اگر نام میانی خود را در aliexpress نشان ندهید چه می شود

- خطوط تجاری درخواست گزارش تطبیق می کنند

- آیا امکان دریافت بسته بدون اطلاع از اداره پست وجود دارد؟

- دستگاهی که چندین کانال ارتباطی را تغییر می دهد، نامیده می شود

- کارهای آزمایشگاهی در EXCEL محاسبات در کارهای آزمایشگاهی اکسل

- استانداردهای پارامترهای الکتریکی کانالهای دیجیتال و مسیرهای اصلی شبکههای اصلی و درون منطقهای

- هوش رقابتی. ما از SimilarWeb استفاده می کنیم. آیا باید به داده های SimilarWeb اعتماد کنیم؟ کمی تحقیق در مورد Similarweb که چگونه کار می کند

- ARP - Address Resolution Protocol Protocol Arp

- محافظت از خریدار در Aliexpress: چگونه از فریب چینی های حیله گر جلوگیری کنیم

تبلیغات

| به روز رسانی برای محافظت در برابر می خواهم گریه. چگونه از خود در برابر حمله باج افزار WannaCry محافظت کنید. |

|

ویروس رمزگذاری جدید WannaCry یا WanaDecryptor 2.0 که فایل های رمزگذاری شده .wncry را به جای داده های کاربر باقی می گذارد، اینترنت را تکان می دهد. صدها هزار کامپیوتر و لپ تاپ در سراسر جهان تحت تاثیر قرار گرفته اند. نه تنها تحت تأثیر قرار گرفتند کاربران معمولی، اما شبکه های شرکت های بزرگی مانند Sberbank، Rostelecom، Beeline، Megafon، راه آهن روسیه و حتی وزارت امور داخلی روسیه. چنین گسترش گسترده ای از ویروس باج افزار با استفاده از آسیب پذیری های جدید در سیستم عامل های ویندوز تضمین شد که در اسناد سرویس های اطلاعاتی ایالات متحده از طبقه بندی خارج شدند.

WanaDecryptor، Wanna Cry، WanaCrypt یا Wana Decryptor - کدام نام صحیح است؟در زمانی که شروع شد حمله ویروسدر وب جهانی، هیچ کس هنوز دقیقاً نمی دانست که عفونت جدید چه نام دارد. ابتدا با او تماس گرفتند Wana Decrypt0rبا نام پنجره پیامی که روی دسکتاپ ظاهر می شود. کمی بعد، اصلاح جدیدی از رمزگذار ظاهر شد - Wanna Decrypt0r 2.0. اما باز هم، این یک پنجره باجافزار است که در واقع یک کلید رمزگشا را به کاربر میفروشد، که از نظر تئوری باید پس از انتقال مبلغ مورد نیاز قربانی به کلاهبرداران، به دست قربانی برسد. همانطور که مشخص است خود ویروس نامیده می شود می خواهی گریه کنی(لبه حمام). نحوه عملکرد WanaDecryptorاصل عملکرد این باج افزار با ویروس های باج افزار قبلی که با آن ها مواجه شده ایم تفاوت اساسی دارد. قبلاً برای اینکه یک عفونت روی رایانه شروع به کار کند، ابتدا باید راه اندازی می شد. یعنی کاربر با گوش دراز نامه ای با یک پیوست حیله گرانه از طریق پست دریافت کرد - فیلمنامه ای که به عنوان نوعی سند ظاهر می شود. شخص فایل اجرایی را راه اندازی کرد و از این طریق آلودگی سیستم عامل را فعال کرد. ویروس Bath Edge متفاوت عمل می کند. او نیازی به تلاش برای فریب کاربر ندارد، کافی است که آسیب پذیری بحرانی سرویس در دسترس او باشد. دسترسی عمومیبه فایل های SMBv1 با استفاده از پورت 445. به هر حال، این آسیب پذیری به لطف اطلاعات آرشیو سازمان های اطلاعاتی آمریکا منتشر شده در وب سایت ویکی لیکس در دسترس قرار گرفت.

پسوند فایل رمزگذاری شده تغییر می کند .ونگریه. ویروس باج افزار می تواند دو فایل دیگر را به هر پوشه اضافه کند. اولی دستورالعملی است که نحوه رمزگشایی فایل wncry Please_Read_Me.txt را توضیح می دهد و دومی برنامه رمزگشایی WanaDecryptor.exe است.

یعنی به کاربر هشدار داده میشود که برخی از فایلهای او قبلاً تحت تأثیر قرار گرفتهاند و اگر میخواهید آنها را پس بگیرید، رمزارز را برگردانید. آره، حالا! تحت هیچ شرایطی این کار را نکنید وگرنه بقیه را از دست خواهید داد. توجه! هیچ کس نمی داند چگونه فایل های WNCRY را رمزگشایی کند. خدا حافظ. شاید بعداً نوعی ابزار رمزگشایی ظاهر شود - صبر می کنیم و خواهیم دید. محافظت در برابر ویروس Wanna Cryبه طور کلی، پچ مایکروسافت MS17-010 برای محافظت در برابر باج افزار Wanna Decryptor در 12 می منتشر شد و اگر سرویس Windows Update به طور معمول بر روی رایانه شخصی شما کار می کند، پس

مثل این:

یا از طریق پنل مدیریت ویندوز. در آنجا باید به بخش "برنامه ها و ویژگی ها" بروید، "روشن یا خاموش کردن" را از منو انتخاب کنید. اجزای ویندوز" پنجره ای ظاهر می شود:

مورد "پشتیبانی برای اشتراک گذاری فایل SMB 1.0/CIFS" را پیدا کنید، علامت آن را بردارید و روی "OK" کلیک کنید. اگر به طور ناگهانی مشکلاتی با غیرفعال کردن پشتیبانی SMBv1 ایجاد شد، برای محافظت در برابر Wanacrypt0r 2.0 می توانید مسیر دیگری را انتخاب کنید. یک قانون در فایروال مورد استفاده در سیستم ایجاد کنید که پورت های 135 و 445 را مسدود می کند. دیوار آتش ویندوزباید وارد شود خط فرمانذیل: فایروال netsh advfirewall add rule dir=in action=block protocol=TCP localport=135 name=»Close_TCP-135″ گزینه دیگر استفاده از رایگان ویژه است اپلیکیشن ویندوزکرم پاک کننده درب:

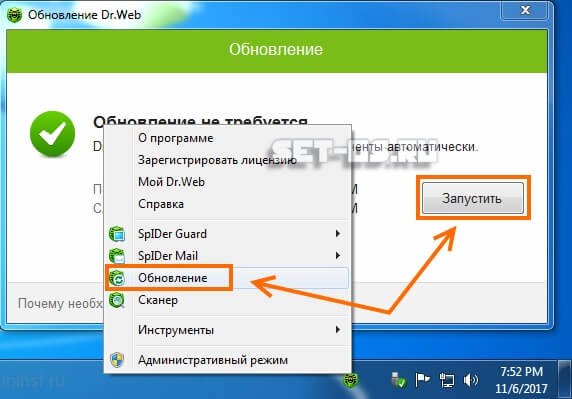

این نیازی به نصب ندارد و به شما امکان می دهد به راحتی شکاف های سیستم را ببندید که از طریق آن یک ویروس رمزگذاری می تواند وارد آن شود. و البته، ما نمی توانیم محافظت ضد ویروس را فراموش کنیم. فقط از محصولات آنتی ویروس اثبات شده استفاده کنید - DrWeb، Kaspersky امنیت اینترنت, E-SET Nod32. اگر از قبل یک آنتی ویروس نصب کرده اید، حتما پایگاه داده آن را به روز کنید:

در نهایت، من یک توصیه کوچک به شما می کنم. اگر داده های بسیار مهمی دارید که از دست دادن آنها بسیار نامطلوب است، آن را ذخیره کنید سخت قابل جابجاییدیسک و در کمد قرار دهید. حداقل برای مدت اپیدمی. این تنها راه برای تضمین ایمنی آنهاست، زیرا هیچ کس نمی داند اصلاح بعدی چه خواهد بود. همانطور که می دانید، در حال حاضر یک حمله گسترده به رایانه ها در سراسر جهان وجود دارد. اگر روی ویندوز کار می کنید، در معرض خطر احتمالی هستید. اما نترسید و سعی نکنید کامپیوتر خود را مجددا راه اندازی کنید! بهتر است داده های مهم خود را ذخیره کنید درایو خارجییا به ابر در حالی که همه چیز کار می کند. و برو استراحت کن اگر بعداً مشخص شد که رایانه شما هنوز آلوده است، به سادگی سیستم را مجدداً نصب کرده و داده ها را از نسخه پشتیبان بازیابی می کنید. در این پست، نکاتی را از کارشناسان در مورد نحوه محافظت از خود در برابر ویروس Wana Decrypt0r جمع آوری می کنم. پست به روز خواهد شد. توصیه های درمانی: این حمله از طریق آسیبپذیری شبکه معروف Microsoft Security Bulletin MS17-010 صورت گرفت و پس از آن مجموعهای از اسکریپتها بر روی سیستم آلوده نصب شد و مهاجمان با استفاده از آن یک برنامه باجافزار را راهاندازی کردند. امروزه متخصصان ما تشخیص و محافظت در برابر موارد جدید را اضافه کرده اند بد افزار، معروف به Ransom:Win32.WannaCrypt. در اسفند ماه هم معرفی کردیم حفاظت اضافیدر برابر بدافزارهایی از این نوع، همراه با یک به روز رسانی امنیتی که از انتشار بدافزار در سراسر شبکه جلوگیری می کند. کاربران ما آنتی ویروس رایگانو نسخه های به روز شده ویندوز محافظت می شوند. ما در حال کار با کاربران برای ارائه کمک های بیشتر هستیم. این یک ویروس رمزگذاری است. چنین ویروس هایی بسیار محبوب هستند و این اولین بار نیست که هکرها به آنها متوسل می شوند. این ویروس با استفاده از رمزنگاری رمزنگاری شده، فایل های موجود در رایانه آلوده را رمزگذاری می کند. در هر دستگاه از یک دستگاه منحصر به فرد استفاده می کند کلید مخفی، که خود تولید می کند. به عبارت دیگر، حتی اگر آن را در یک کامپیوتر رمزگشایی کنید، دوباره آن را در رایانه دیگری رمزگشایی خواهید کرد. ویروس میخوایگریه - ظاهر جدید حمله هکری، این بدافزار باجافزار موجی از شوک را به کاربران رایانه شخصی و اینترنت در سراسر جهان وارد کرده است. ویروس Wanna Cry چگونه کار می کند، آیا می توان از خود در برابر آن محافظت کرد و اگر چنین است، چگونه؟ ویروس Wanna Cry، توضیحات – نوعی بدافزار متعلق به دسته RansomWare، باج افزار هنگامی که روی هارد دیسک قربانی قرار می گیرد، Wanna Cry مطابق اسکریپت "همکاران" خود عمل می کند، مانند TrojanRansom.Win32.zip، تمام داده های شخصی همه برنامه های افزودنی شناخته شده را رمزگذاری می کند. هنگام تلاش برای مشاهده یک فایل، کاربر الزامی برای پرداخت nامین مبلغ پول را روی صفحه می بیند، ظاهراً پس از آن مهاجم دستورالعمل هایی را برای باز کردن قفل ارسال می کند. اغلب، اخاذی با استفاده از پر کردن پیامک یک حساب ویژه ایجاد شده انجام می شود، اما اخیراً از یک سرویس پرداخت ناشناس برای این کار استفاده شده است. بیت کوین. ویروس Wanna Cry - چگونه کار می کند. Wanna Cry برنامه ای به نام WanaCrypt0r 2.0 است که به طور انحصاری به رایانه های شخصی دارای سیستم عامل ویندوز حمله می کند. این برنامه از یک "حفره" در سیستم برای نفوذ استفاده می کند - Microsoft Security Bulletin MS17-010 که وجود آن قبلاً ناشناخته بود. در حال حاضر، مشخص نیست که چگونه هکرها آسیبپذیری MS17-010 را کشف کردند. نسخه ای در مورد خرابکاری توسط تولید کنندگان نرم افزارهای ضد ویروس برای حفظ تقاضا وجود دارد، اما، البته، هیچ کس اطلاعات خود هکرها را حذف نمی کند.

هر چقدر هم که غم انگیز باشد، انتشار ویروس Wanna Cry به ساده ترین روش انجام می شود - از طریق پست الکترونیک. هنگامی که یک ایمیل هرزنامه را باز می کنید، رمزگذار راه اندازی می شود و بازیابی فایل های رمزگذاری شده تقریبا غیرممکن است. ویروس Wanna Cry - چگونه از خود محافظت کنید، درمان. WanaCrypt0r 2.0 از آسیبپذیریها در شبکه استفاده میکند خدمات ویندوز. مشخص است که مایکروسافت قبلاً یک "پچ" منتشر کرده است - فقط اجرا کنید به روز رسانی ویندوزبه روز رسانی به آخرین نسخه. شایان ذکر است که تنها کاربرانی که مجوز خریداری کرده اند می توانند از رایانه و داده های خود محافظت کنند. نسخه ویندوز- هنگام تلاش برای به روز رسانی نسخه غیرقانونی، سیستم به سادگی این کار را نمی کند مورد آزمایش قرار خواهد گرفت. همچنین لازم به یادآوری است که ویندوز XP دیگر به روز نمی شود، البته، بیشتر نسخه های اولیه. با رعایت چند قانون ساده می توانید از خود در برابر Wanna Cry محافظت کنید: سیستم را به موقع به روز کنید - همه رایانه های شخصی آلوده به روز نشدند از یک سیستم عامل دارای مجوز استفاده کنید ایمیل های مشکوک را باز نکنید طبق گزارش رسانه ها، سازندگان نرم افزار آنتی ویروس به روز رسانی هایی را برای مبارزه با Wanna Cry منتشر می کنند، بنابراین به روز رسانی آنتی ویروس شما نباید در حالت تعلیق قرار گیرد. |

| خواندن: |

|---|

جدید

- نام کامل در aliexpress اگر نام میانی خود را در aliexpress نشان ندهید چه می شود

- خطوط تجاری درخواست گزارش تطبیق می کنند

- آیا امکان دریافت بسته بدون اطلاع از اداره پست وجود دارد؟

- دستگاهی که چندین کانال ارتباطی را تغییر می دهد، نامیده می شود

- کارهای آزمایشگاهی در EXCEL محاسبات در کارهای آزمایشگاهی اکسل

- استانداردهای پارامترهای الکتریکی کانالهای دیجیتال و مسیرهای اصلی شبکههای اصلی و درون منطقهای

- هوش رقابتی. ما از SimilarWeb استفاده می کنیم. آیا باید به داده های SimilarWeb اعتماد کنیم؟ کمی تحقیق در مورد Similarweb که چگونه کار می کند

- ARP - Address Resolution Protocol Protocol Arp

- محافظت از خریدار در Aliexpress: چگونه از فریب چینی های حیله گر جلوگیری کنیم

- قانون اهم برای یک مدار کامل