بخش های سایت

انتخاب سردبیر:

- مقایسه اقلام در خرده فروشی 1c 8

- مینی تست برای تفکر فنی

- آزمون علوم کامپیوتر روی الگوریتم ها

- ارسال آگهی فروش آپارتمان و خانه و سایر املاک به صورت رایگان ارسال آگهی فروش سریع خانه

- کسب درآمد از خواندن نامه خواندن نامه اما پاداش برای

- برنامه دفتر خاطرات مدرسه برای کامپیوتر

- مطالب با موضوع: برنامه کنسرت "با تمام قلبم" برنامه تلویزیونی با تمام وجود تمام قسمت ها

- آکوستیک شوروی Amfiton 35ac 018 Stradivarius تقویت کننده ویولن Corvette

- اصلاح S90 یا نحوه آواز خواندن آنها با حداقل هزینه مسکن جدید radiotehnika s90

- برخی از ویژگی های عملیات روی ماتریس ها

تبلیغات

| امنیت اطلاعات شبکه های دسترسی از راه دور |

|

دسترسی از راه دور به شما امکان می دهد از منابع رایانه دیگری استفاده کنید که در فاصله بسیار زیادی قرار دارد و هیچ راهی برای اتصال آن به شبکه محلی با استفاده از کابل وجود ندارد. در این صورت می توانید یک شبکه راه دور ایجاد کنید. شبکه راه دورایجاد شده با اتصال دو کامپیوتر از طریق یک شبکه تلفن. در این صورت می توان یکی از کامپیوترها را به شبکه محلی متصل کرد. چنین سازمانی دسترسی از راه دوربه عنوان مثال، امکان اتصال از رایانه خانگی به رایانه های موجود در دفتر را فراهم می کند. البته لازم است که هر دو کامپیوتر متصل به مودم مجهز باشند. رایانه ای که برای آن تولید می شود اتصال از راه دور، سرور نامیده می شود. باید به طور خاص پیکربندی شود. به عنوان مثال، اگر یک سرور شبکه راه دور به یک شبکه محلی متصل باشد، می توان اطمینان حاصل کرد که کاربر راه دور نه تنها به منابع سرور، بلکه به منابع کل شبکه محلی نیز دسترسی دارد و همچنین می تواند ارائه دهد. منابع آن برای همه کاربران شبکه بنابراین، برای ایجاد یک شبکه راه دور، باید یک کامپیوتر را به عنوان سرور پیکربندی کنید. 1. سازماندهی دسترسی به منابعی که در دسترس کاربر راه دور خواهد بود. این روش به طور مفصل در بخش توضیح داده شده است. "سازمان دسترسی به دستگاه های منطقی." 2. نصب برنامه کار با شبکه راه دور - Dial-Up Networking Server که در بسته نرم افزاری مایکروسافت پلاس! 3. وارد برنامه Dial-up Network Access (شروع | برنامه ها | لوازم جانبی | Dial-up Network Access) شوید. 4. در منوی Connections، دستور Remote Access Server را انتخاب کنید. 5. دکمه رادیویی Allow caller access را انتخاب کنید، پس از آن سرور به تماس های دریافتی پاسخ می دهد و دسترسی به منابع شبکه را برای کاربران راه دور فراهم می کند. این منابع به گونه ای ارائه می شوند که گویی رایانه ها به یک شبکه محلی متصل شده اند. در صورت لزوم، می توانید یک رمز عبور برای ورود به شبکه تعیین کنید. همچنین می توانید با استفاده از برنامه Remote Network Access با سرور تماس گرفته و از منابع آن استفاده کنید. 1. باید دستور New connection را در منوی Connections انتخاب کنید، جایی که برای ورود به شبکه باید نام اتصال، شماره تلفن سرور و رمز عبور را مشخص کنید. 2. پس از این کار، آیکون جدیدی برای اتصال به سرور در پنجره Remote Network Access ظاهر می شود. 3. باید نشانگر را به این آیکون ببرید و روی دکمه ماوس دوبار کلیک کنید. پنجره Connection Setup ظاهر می شود. 4. سپس مودم را روشن کرده و دکمه Connect را بزنید. پس از این، مودم سرور را شماره گیری می کند که به شما امکان می دهد وارد شبکه راه دور شوید. پس از آن می توانید از تمام قابلیت های شبکه که در بالا توضیح داده شد برای شبکه محلی استفاده کنید. تنها ایراد و تفاوت بین شبکه راه دور و شبکه اترنت محلی سرعت دسترسی است که با قابلیت های سرعت مودم ها محدود شده است. توان عملیاتیشبکه تلفن دسترسی از راه دور به شما امکان می دهد از منابع رایانه دیگری استفاده کنید که در فاصله بسیار زیادی قرار دارد و هیچ راهی برای اتصال آن به شبکه محلی با استفاده از کابل وجود ندارد. در این صورت می توانید یک شبکه راه دور ایجاد کنید. یک شبکه راه دور با اتصال دو کامپیوتر از طریق یک شبکه تلفن ایجاد می شود. در این صورت می توان یکی از کامپیوترها را به شبکه محلی متصل کرد. این سازمان دسترسی از راه دور اجازه می دهد، به عنوان مثال، از یک کامپیوتر خانگی برای اتصال به کامپیوتر در دفتر. البته لازم است که هر دو کامپیوتر متصل به مودم مجهز باشند. کامپیوتری که ارتباط از راه دور با آن برقرار می شود سرور نامیده می شود. باید به طور خاص پیکربندی شود. به عنوان مثال، اگر یک سرور شبکه راه دور به یک شبکه محلی متصل باشد، می توان اطمینان حاصل کرد که کاربر راه دور نه تنها به منابع سرور، بلکه به منابع کل شبکه محلی نیز دسترسی دارد و همچنین می تواند ارائه دهد. منابع آن برای همه کاربران شبکه بنابراین، برای ایجاد یک شبکه راه دور، باید یک کامپیوتر را به عنوان سرور پیکربندی کنید.1. سازماندهی دسترسی به منابعی که در دسترس کاربر راه دور خواهد بود. این روش به طور مفصل در بخش توضیح داده شده است. "سازمان دسترسی به دستگاه های منطقی." 2. نصب برنامه کار با شبکه راه دور - Dial-Up Networking Server که در بسته نرم افزاری مایکروسافت پلاس! 3. وارد برنامه Dial-up Network Access (شروع | برنامه ها | لوازم جانبی | Dial-up Network Access) شوید. 4. در منوی Connections، دستور Remote Access Server را انتخاب کنید. 5. دکمه رادیویی Allow caller access را انتخاب کنید، پس از آن سرور به تماس های دریافتی پاسخ می دهد و دسترسی به منابع شبکه را برای کاربران راه دور فراهم می کند. این منابع به گونه ای ارائه می شوند که گویی رایانه ها به یک شبکه محلی متصل شده اند. در صورت لزوم، می توانید یک رمز عبور برای ورود به شبکه تعیین کنید. همچنین می توانید با استفاده از برنامه Remote Network Access با سرور تماس گرفته و از منابع آن استفاده کنید.1. باید دستور New connection را در منوی Connections انتخاب کنید، جایی که برای ورود به شبکه باید نام اتصال، شماره تلفن سرور و رمز عبور را مشخص کنید. 2. پس از این کار، آیکون جدیدی برای اتصال به سرور در پنجره Remote Network Access ظاهر می شود. 3. باید نشانگر را به این آیکون ببرید و روی دکمه ماوس دوبار کلیک کنید. پنجره Connection Setup ظاهر می شود. 4. سپس مودم را روشن کرده و دکمه Connect را بزنید. پس از این، مودم سرور را شماره گیری می کند که به شما امکان می دهد وارد شبکه راه دور شوید. پس از آن می توانید از تمام قابلیت های شبکه که در بالا توضیح داده شد برای شبکه محلی استفاده کنید.تنها اشکال و تفاوت شبکه راه دور و شبکه محلی اترنت سرعت دسترسی است که با توجه به قابلیت های سرعت مودم ها و پهنای باند شبکه تلفن محدود می شود. SD. ریابکو

دسترسی از راه دور: مسائل امنیتی چیست؟که در دنیای مدرنتعداد به سرعت در حال رشد است کاربران موبایلسیستم های اطلاعاتی و "کارگران خانه اطلاعات". این روند حتی در زبان شناسی - در استفاده فنی - منعکس شده است به انگلیسینئولوژیسمهای دورکار و دورکار کاملاً تثبیت شدهاند. در همان زمان، امروزه منابع ارتباطی دسترسی از راه دور به طور گسترده در دسترس قرار گرفته اند. اگر 5 تا 10 سال پیش یک کاربر راه دور فقط می توانست از یک مودم شماره گیری (که یک ابزار رایج و ارزان باقی مانده است) استفاده کند، امروزه GPRS، xDSL تقریباً همه جا وجود دارد و منطقه تحت پوشش خدمات تلفن همراه 3G به سرعت در حال رشد است. ترکیبی از سرعت انتقال داده بالا و قابلیت اطمینان کانال و قیمت های بسیار مناسب. اگر مشکلات ارتباطی امروز به این ترتیب حل شده باشد، مسائل مربوط به امنیت اطلاعات کاربر راه دور به منصه ظهور می رسد. ویژگی های دسترسی از راه دور از نقطه نظر امنیت اطلاعات چیست؟ چگونه وظیفه محافظت از یک کاربر راه دور با وظیفه محافظت از یک کاربر "داخلی" متفاوت است؟ شبکه شرکتی? دور بودن محل کار یک کاربر خارجی، در مقایسه با محل کار اداری محلی، منجر به سه عامل تهدید دیگر می شود:

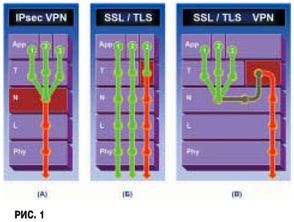

این سؤال مطرح می شود: تا چه اندازه می توان تأثیر این عوامل منفی را خنثی کرد؟ به نظر من، فن آوری های مدرنسیستم های حفاظت اطلاعات این امکان را فراهم می کند که تقریباً همان سطح امنیتی را برای یک محل کار از راه دور فراهم کند که برای یک دفتر محلی. اصول ساخت چنین راه حل مطمئنی در این مقاله بیان شده است. دسترسی از راه دور: انتخاب یک فناوری امنیتی پایهامروزه در زمینه امنیت دسترسی از راه دور، فناوری های امنیتی سطح شبکه (IPsec) و حمل و نقل (SSL/TLS) به شدت رقابت می کنند. برای روشن شدن ماهیت تفاوت های این راه حل ها، لازم است طبقه بندی هایی را معرفی کنیم. در شکل شکل 1 سه معماری سیستم اساساً متفاوت را نشان می دهد:

در مورد پروتکل ارتباطی، راه حل IPsec هم در اجرا و هم در عملیات انعطاف پذیرتر و پیچیده تر است. در معماری IPsec (شکل 1، a): ترافیک برنامه به صورت بسته به لایه شبکه منتقل می شود، بسته ها رهگیری، رمزگذاری و امضا می شوند. یک پروتکل ویژه، تبادل کلید اینترنت، IKE، مدیریت کلید و مذاکره در مورد سیاست های امنیتی را بر عهده دارد. شرکت مشاور گروه برتون، در یکی از گزارش های تحلیلی خود، استدلال کرد که راه حل های VPN مبتنی بر پروتکل IPsec به SSL/TLS VPN برای سیستم هایی با الزامات امنیتی بالاتر ارجحیت دارند. در مورد طرح "کلاسیک" برای استفاده از پروتکل های SSL/TLS (شکل 1، b)، این به هیچ وجه VPN نیست. طبق یکی از جدیدترین واژه نامه های IETF، VPN «روشی برای استفاده از شبکه های عمومی یا خصوصی است به گونه ای که کاربران VPNاز دیگر کاربران جدا شده بودند و می توانستند با یکدیگر تعامل داشته باشند، انگار که در یک شبکه بسته واحد هستند." راه حل کلاسیک SSL/TLS با این تعریف مطابقت ندارد. این یکپارچگی و محرمانه بودن یک اتصال حمل و نقل را تضمین می کند (ترافیک برنامه 3 در شکل 1، b). سایر برنامه ها (1 و 2 در شکل 1، b) ترافیک باز را منتقل می کنند و هیچ کس دسترسی به پورت های "رمزگذاری نشده" آنها را کنترل نمی کند. این عدم بسته شدن حلقه امنیتی کامپیوتر در SSL/TLS همیشه من را گیج کرده است... اما این راه حل "توضیح زیست محیطی" عملا غیر رقابتی خود را دارد. در سیستمهای امنیتی دسترسی از راه دور انبوه (غیر شرکتی)، که نمیتوانیم کلاینت VPN «خود» را برای هر کاربر نصب کنیم، به سادگی هیچ جایگزینی برای مرورگر وب که از اتصال SSL یا TLS پشتیبانی میکند وجود ندارد. بنابراین، تجارت الکترونیک، سیستمهای دسترسی خصوصی به منابع بانکی و سایر سیستمها با ناوگان عظیم و کنترلنشده کاربران بر اساس طرح مرورگر وب - اتصال امن SSL/TLS - پورتال ساخته میشوند. از طرف دیگر، IPsec یک معماری است که به طور جامع عملکرد VPN را پوشش می دهد. در اینجا، ترافیک همه برنامه ها که توسط آنها از طریق پورت های حمل و نقل "آنها" منتقل می شود، به بسته های IP تبدیل می شود که از طریق شبکه های غیرقابل اعتماد رمزگذاری، امضا و تونل می شوند. با یک سیاست امنیتی IPsec "منزوی"، زمانی که ترافیک IP باز به طور کامل محافظت می شود، دسترسی به شبکه به یک دایره کاملاً تعریف شده از صاحبان کلیدهای مخفی داده می شود. غیرممکن است که یک خارجی به این "زره" نفوذ کند. فن آوری های SSL/TLS VPN (شکل 1، ج) نسبتاً اخیراً، حدود 5 سال پیش، گسترده شده است. انگیزه ایجاد محصولات VPN مبتنی بر پروتکل حمل و نقل، ایده ایجاد یک راه حل VPN بود که کارکرد آن ساده تر و ارزان تر بود. با این حال، در اینجا، همانطور که اغلب در طرح "آنها بهترین ها را می خواستند" اتفاق می افتد، تفاوت های ظریف ظاهر شد. این راه حل به دو معماری کاملاً متفاوت "گسترش" یافته است: "شبه-VPN" و "ویپیان صادقانه" که به طور قابل توجهی از نظر خصوصیات متفاوت هستند.

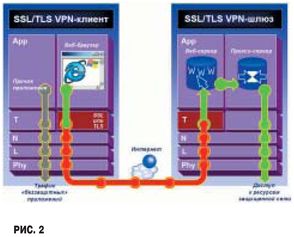

یک مرورگر وب ساده به عنوان یک سرویس گیرنده VPN در یک "شبه-VPN" عمل می کند. یک دروازه امنیتی در محیط خارجی یک شبکه شرکتی، یک وب سرور امن است که منابع شبکه ای را که در قالب منابع وب محافظت می کند، به مشتریان VPN نشان می دهد. در عین حال، منابع محافظت شده لزوماً نباید صفحات وب باشند. اینها می توانند سیستم های فایل، حتی چت، صدا و ویدئو باشند. برای در دسترس قرار دادن این منابع از طریق مرورگر، یک سرور پروکسی در پشت وب سرور قرار دارد و این منابع را به HTTP و بالعکس ترجمه می کند. زیبایی چنین راه حلی چیست؟ واقعیت این است که برای ساختن VPN در سمت مشتری اصلاً به چیزی نیاز ندارید. در هر دستگاه یک مرورگر وجود دارد. SSL یا TLS تقریباً در هر مرورگر موجود است. گواهی (کلید) مورد نیاز نیست: هر دو SSL و TLS قادر به ایجاد یک کلید جلسه موقت در پرواز هستند. کاربر می تواند بعداً احراز هویت شود، به عنوان مثال، با استفاده از یک رمز عبور، با یک کلید جلسه محافظت می شود. معایب اصلی چیست؟ دو تا از آنها موجود است.

اکنون نگرانیهای تحلیلگران گروه برتون، که IPsec را برای محافظت از منابع حیاتی توصیه میکنند، واضحتر شده است - هیچ استثنایی ندارد. با درک این کاستی ها، صنعت SSL/TLS VPN در معماری خود پیچیده تر شده است و یک VPN "عادلانه" را ارائه می دهد. بارزترین مثال از چنین راه حلی پروژه OpenVPN کاملاً توسعه یافته (http://openvpn.net) است که در چندین کتاب شرح داده شده است. معماری این راه حل (و مشابه) را می توان از نمودار در شکل 1 فهمید. 1، ج. ترافیک برنامه (همه یا بخشی از آن) در یک پروتکل حمل و نقل باز بسته بندی می شود، سپس به بسته های IP، که با استفاده از امنیت SSL یا TLS، رهگیری می شوند و دوباره در یک پروتکل لایه حمل و نقل کپسوله می شوند. در نتیجه چه چیزی بدست می آوریم؟ یک VPN "صادق" با امکانات کامل، بسیار شبیه به یک راه حل IPsec. با این حال، قیمت این راه حل نیاز به نصب مشتری VPN است. هیچ راه گریزی وجود ندارد - مرورگر نمی تواند بسته های IP را رهگیری کرده و در پروتکل حمل و نقل بسته بندی کند ... مزایای یک SSL/TLS VPN "صادقانه" چیست؟ توسعه دهندگان محصول این فناوری می گویند که "بسیار سبک تر" از IPsec است. من می گویم "تا حدودی آسان تر" - و این یک کشش است:

در واقع، نصب و پیکربندی یک سرویس گیرنده VPN به عنوان مشکل اصلی در پیاده سازی IPsec در ناوگان عظیمی از کاربران راه دور در نظر گرفته می شود. «آرامش» کجاست؟ در سادگی پروتکل و خط مشی امنیتی کمی آرامش وجود دارد. در قیمت تخفیف وجود دارد: محصولات SSL/TLS VPN تا حدودی ارزانتر هستند. اما از سوی دیگر، قابلیت های فنی این محصولات محدودتر است. محصولات تولید کنندگان مختلف(به دلیل ماهیت غیر استاندارد کپسوله کردن بسته ها در پروتکل حمل و نقل) عملاً ناسازگار هستند که در مورد محصولات IPsec نمی توان گفت ... "بقایای خشک" چیست؟ مشتری علاقه مند به ساخت یک سیستم دسترسی از راه دور ایمن باید چه فناوری هایی را انتخاب کند؟ پاسخ این سوال به طور ضمنی در بالا بیان شده است:

بخشهای زیر - در مورد نحوه ساخت راهحل - از نظر تئوری برای هر راهحل VPN "صادقانه" اعمال میشود، مگر اینکه خلاف آن ذکر شده باشد. دسترسی از راه دور: مسائل عملی در طراحی معماری VPNچگونه می توان خطرات "عامل انسانی" را در نظر گرفت؟ یک بار در کار اساسی "سیسکو SAFE: VPN های IPsec در عمق" با یک عبارت شگفت زده شدم: "آیا سازمان شما می تواند به یک VPN به اندازه یک کانال اختصاصی WAN اعتماد کند؟<...>سیسکو و اکثر مشتریان بر این باورند که کانال VPN تا حدودی سزاوار اعتماد کمتری است." اما پس از مطالعه مجدد متن، متوجه شدم که چه چیزی در این عبارت وجود ندارد: «سیسکو و اکثر مشتریان تصور میکنند که کانال VPN [توسط واقعی، بی انگیزه، احتمالاً فاقد صلاحیت اداره میشود. برخی از کاربران کاملاً مخرب] سزاوار اعتماد کمتری هستند." واقعیت این است که شبکه های دسترسی از راه دور اغلب با دو ویژگی مشخص می شوند: ابعاد بالا و ناهمگونی ناوگان کاربر. بنابراین، هنگام ساخت یک شبکه گسترده دسترسی از راه دور، موارد زیر برجسته می شوند:

در اینجا هرکسی آزاد است هر کاری که میخواهد انجام دهد، اما ما معمولاً یک توصیه کاملاً صریح میدهیم: سیاست امنیتی یک شبکه دسترسی از راه دور شرکتی امن باید همیشه بر این فرض استوار باشد که کاربر در زمینه امنیت اطلاعات ناآگاه است و شاید ، بالقوه بی وفا از همین رو:

خوشبختانه، وسایل فنیسیستم های حفاظت از اطلاعات بسیاری از تولید کنندگان، اجرای این اصول را ممکن می سازد. اجازه دهید کاربر "داخل LAN" باشد همانطور که در بالا ذکر شد، یک راه حل VPN "صادقانه" به ما امکان می دهد شبکه محلی خود را به یک منطقه از راه دور "گسترش" دهیم. یا، معادل آن، عملاً یک کاربر راه دور را در شبکه محلی دفتر «نشستن» کنید. دو راحتی از این عملکرد به دست می آید:

این طرح کلی را می توان به طور متفاوت در محصولات تولید کنندگان مختلف اجرا کرد. شما می توانید یک کاربر راه دور را در داخل یک VPN شرکتی با استفاده از:

طرح های امنیت شبکه سلسله مراتبی

ساختار سیستم اطلاعاتبا این حال، می تواند خودسرانه باشد. با این حال، هم از نظر سادگی درک سیاست امنیتی و هم از نظر منطق عملکرد سیستم، یک راه حل فنی اغلب جذاب به نظر می رسد که در آن مدار پردازش دارایی های اطلاعات باز شامل یک مدار پردازشی است. اطلاعات محرمانه، و در داخل مدار پردازش اطلاعات محرمانه یک مدار پردازش اطلاعات کاملاً محرمانه وجود دارد (شکل 4). از نظر وظایف امنیت اطلاعات، به این "اصل ارتقاء ابزارهای امنیت اطلاعات" می گویند. جالب توجه است که سیاست های امنیتی VPN برای ساخت چنین سیستم های لایه ای مناسب هستند.

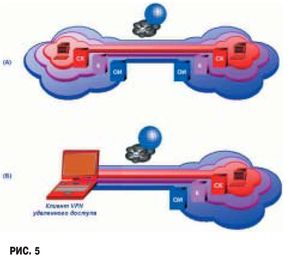

ساخت چنین VPN های سلسله مراتبی و "تودرتو" در سناریوهای کار اینترنتی دشوار نیست. در سادهترین سیاست امنیتی، دروازههای VPN در محیط بیرونی باید ترافیک را در محیط داخلی رمزگذاری کنند، بدون اینکه به خصوص در مورد اینکه چه دادههایی منتقل میشوند و اینکه آیا قبلاً در محیط محرمانهتری رمزگذاری شدهاند یا خیر فکر کنند (شکل 5، a). با این حال، با دسترسی کاربر از راه دور، همه چیز چندان ساده نیست. کاربر راه دوری را در نظر بگیرید که نیاز به دسترسی دارد شبکه بازبه منابع محرمانه ترین محیط داخلی. در این مورد، مشتری VPN کاربر راه دور باید تونل های VPN تودرتو را به صورت سری با دروازه حلقه بیرونی ("OI")، دروازه حلقه محرمانه ("K") و دروازه حلقه کاملا محرمانه ("SK"، شکل 5 ایجاد کند. ، ب). یک راه حل VPN خوب باید بتواند چنین سیستم نامتقارنی از تونل های VPN تودرتو بسازد. با این حال، طراحی "وی پی ان تودرتو" نشان داده شده در شکل. 5، اغلب تعدادی سؤال را مطرح می کند:

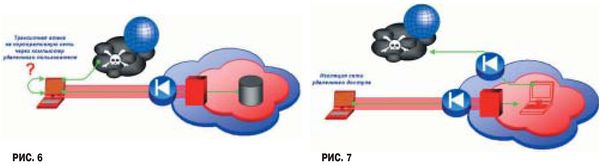

پاسخ به این سؤالات کاملاً روشن نیست. تئوری عالی می گوید که ما باید تا آنجا که ممکن است، فراهم کنیم رمزگذاری انتها به انتهاترافیک یعنی ابزار رمزگذاری را تا حد امکان نزدیک به منبع محرمانه نصب کنید و نقاط رمزگذاری مجدد (پردازش باز) ترافیک را در مسیر توزیع آن حذف کنید. این بدان معنی است که در VPN تودرتو شکل. 5، منطقی است که اول از همه از رمزگذاری ترافیک در مدار پردازش اطلاعات با مهر "کاملا محرمانه" در دروازه "SK" اطمینان حاصل شود. اما رمزگذاری دوم ترافیک "کاملاً محرمانه" در محیط پردازش اطلاعات محرمانه (دروازه "K") از نظر حفاظت چه چیزی به ما می دهد؟ در تئوری، رمزگذاری اضافی فراهم می کند حفاظت اضافی. در عمل، ترافیک قبلاً مطابق GOST 28147 با یک کلید 256 بیتی رمزگذاری شده است. رمزگذاری مجدد طول کلید موثر ما را به تقریباً 512 بیت افزایش می دهد. اما اگر رمزگذاری فقط با یک کلید 256 بیتی از قبل قدرتی بیش از اندازه کافی برای محافظت از مدار "کاملاً محرمانه" به ما می دهد، چرا به این نیاز داریم؟ پاسخ عملی به این سوال این است: نیازی به افزایش قدرت رمزنگاری حفاظت با استفاده از روش رمزگذاری دوم نیست. با این حال، ساخت یک سطح دوم (و دیگر، در صورت لزوم) از تودرتو VPN را می توان با ملاحظات سهولت عملکرد سیستم توجیه کرد. "آزادی دسترسی" کاربر راه دور مسئله مهم بعدی در طراحی شبکه دسترسی از راه دور، مشکل دسترسی کاربران به اینترنت است. کار سیسکو که قبلا ذکر شد، یک معماری تونل تقسیم شده را مورد بحث قرار می دهد که در آن کاربر می تواند به طور همزمان به شبکه شرکت و اینترنت دسترسی داشته باشد. خطر این طراحی این است که کاربر با برداشتن ویروس ها و سایر آلودگی ها مانند نرم افزارهای جاسوسی در اینترنت، می تواند به عامل حمله حمل و نقل در شبکه شرکت تبدیل شود (شکل 6). برای جلوگیری از چنین تهدیدی، همکاران سیسکو استفاده از اقدامات امنیتی اضافی را توصیه می کنند: آنتی ویروس (امروز باید ضد جاسوس افزار را در اینجا اضافه کنیم)، یک فایروال شخصی در رایانه مشتری، و کنترل های امنیتی پیشرفته (IDS) در متمرکز کننده دسترسی. به عنوان مثال، یک دستگاه محیطی سنتی - یک فایروال را در نظر بگیرید. سیاست امنیتی فایروال با مشاهده غیرفعال ترافیک عبوری از آن یا اسکن فعال نسبتاً آسان است. پورت ها را باز کنید. پس از فهمیدن خط مشی امنیتی فایروال، می توانم به راحتی یک بسته نامشروع را در شبکه شرکت رها کنم. VPN این امکان را کاملا از بین می برد. فقط یک بسته صادر شده توسط صاحب کلید خصوصی از دروازه امنیتی عبور می کند. "حدس زدن" آن غیرممکن است، بنابراین یک غریبه هرگز وارد شبکه شما نخواهد شد. توصیه می شود فقط از یک خط مشی VPN ایزوله در بخش دسترسی از راه دور استفاده کنید که بر اساس آن کاربر راه دور فقط می تواند به شبکه شرکتی دسترسی داشته باشد و هیچ جای دیگر. در نگاه اول، این رویکرد تعدادی سوال را ایجاد می کند. اولین مورد این است: اگر یک کاربر از راه دور نیاز به دسترسی به اینترنت داشته باشد چه؟ پاسخ ساده است: کاربران راه دور خود را از طریق یک کانال امن به شبکه شرکتی منتقل کنید، و سپس کاربران راه دور را به طور کلی به اینترنت رها کنید، با استفاده از اقدامات حفاظتی مشابه برای کاربران عادی محلی. شبکه کامپیوتریدفتر (شکل 7). این راه حل دو مزیت عمده دارد:

ضرر این طرح هزینه های اضافی ارتباطات است، زیرا ترافیک کاربران از راه دور دو بار از طریق اینترنت عبور می کند: به صورت محافظت شده و باز. با این حال، ترافیک کاربر از راه دور معمولاً بخش نسبتاً کمی از هزینه کلی ارتباطات سازمانی را نشان می دهد. اینترنت ارزان است و به نظر می رسد دو برابر شدن ترافیک اینترنت برای کاربران راه دور، قیمتی کاملاً معقول برای امنیت بالای شبکه شرکتی است. سوال دیگری که اغلب در رابطه با مدار نشان داده شده در شکل پرسیده می شود. 7 - آیا سیستمی که در آن همه کاربران راه دور به یک متمرکز کننده دسترسی واحد متصل هستند به اندازه کافی قابل اعتماد است؟

در اینجا پاسخ به همین سادگی است: قابلیت اطمینان با توجه به نیاز مشتری قابل تنظیم است. اولاً ، متمرکز کننده VPN با دسترسی از راه دور به راحتی اضافی است و طبق طرح N + 1 با تعادل بار. ثانیاً، اگر شبکه شما به صورت منطقه ای توزیع شده است، هیچ کس مانع از نصب متمرکز کننده های دسترسی در 2-3 شهر نمی شود. از آنجایی که قیمت ترافیک در داخل کشور عملاً به این بستگی ندارد که آیا شما به یک دروازه امنیتی در مسکو، سن پترزبورگ یا ولادی وستوک متصل هستید، به کاربران این فرصت را بدهید که از طریق چندین متمرکز کننده دسترسی منطقه ای وارد شبکه شرکتی شوند. و تقریباً بدون هزینه اضافی، قابلیت اطمینان در سطح مقاومت در برابر بلایا را دریافت خواهید کرد. احراز هویتراه حل های مدرن VPN طیف بسیار گسترده ای از ابزارهای احراز هویت کاربر از راه دور را ارائه می دهند: متقارن کلید مخفی(رمز عبور)، ابزارهای احراز هویت یکبار مصرف رمز عبور، گواهی های X.509، و همچنین ترکیبی از این ابزارهای احراز هویت با یک رسانه ذخیره سازی سخت افزاری برای کلید مخفی. راه حل های ذکر شده ممکن است از نظر امنیت کمی متفاوت باشند، اما پارامترهای قدرت امنیتی (مانند طول رمز عبور/کلید) قابل تنظیم هستند. این منجر به این واقعیت می شود که قدرت حفاظت به معنای رمزنگاری یک معیار عملی برای انتخاب یک راه حل فنی نیست. مهمترین معیارهای کاربردی سوالات زیر است: 1) قیمت و 2) سهولت استفاده. بر اساس این معیارها، برای سازماندهی احراز هویت در یک VPN دسترسی از راه دور، میتوانیم گواهیهای X.509 را که در کلاینت یا سیستم عامل VPN تعبیه شده است، بهعنوان راهحلی با بودجه کم مقیاسپذیر و نسبتاً راحت توصیه کنیم. اگر بودجه سیستم اجازه پشتیبانی سخت افزاری برای احراز هویت کاربر را می دهد، راه حل باید بر اساس معیارهای سازگاری با زیرساخت احراز هویت شرکتی موجود انتخاب شود. اگر قبلاً از احراز هویت رمز عبور یک بار مصرف استفاده می کند (به عنوان مثال، SecurID از RSA)، منطقی است که آن را در ترکیب با یک کلید متقارن گروهی یا یک گواهی ترجیح دهید. به عنوان یک جایگزین، میتوانیم یک حامل کلید سختافزاری را توصیه کنیم - یک توکن مشابه آنچه که توسط علاءالدین تولید میشود. این دستگاه ضد دستکاری است، کلید مخفی را صادر نمی کند، دارای یک کد پین با تعداد محدودی تلاش برای ورود است و استفاده از آن بسیار آسان است. همچنین دستگاههای ترکیبی وجود دارند که توکن و تولیدکنندههای رمز عبور سختافزاری یکبار مصرف را ترکیب میکنند. چنین دستگاهی میتواند وسیلهای برای احراز هویت چند عاملی برای کل برنامههای کاربردی باشد: برای احراز هویت هنگام ورود به سیستم عامل، برای VPN، برای ادغام با برنامههایی که از امضای دیجیتال الکترونیکی استفاده میکنند. مدیریت پیکربندیدر شبکه های دسترسی از راه دور، وظایف حفاظتی برای مدت طولانیمحدود به احراز هویت کاربر راه دور، اطمینان از محرمانه بودن و یکپارچگی ترافیک وی بود. به هر حال، این کافی نیست. ما می توانیم مطمئن باشیم که فقط کاربران مجاز به شبکه دسترسی دارند. ما می توانیم مطمئن باشیم که ترافیک آنها امن است. اما نمیتوانیم مطمئن باشیم که رایانههای آنها «استریل» هستند و وقتی به شبکه میپیوندند هیچ کثیفی به آن وارد نمیکنند. مدیریت پیکربندی مورد نیاز است. این فناوری حدود دو سال پیش ظاهر شد. سیسکو سیستمز ایدئولوژی کنترل پذیرش شبکه (NAC) را پیشنهاد کرد. ماهیت NAC این است که وقتی یک دستگاه راه دور به شبکه اجازه داده می شود، پیکربندی آن برای مطابقت با الزامات سیاست امنیتی شرکت بررسی می شود. به عنوان مثال، ممکن است از یک کاربر راه دور خواسته شود که مجموعه خاصی از ابزارهای حفاظتی نصب شده، به روز رسانی به موقع پایگاه های داده آنتی ویروس، فعالیت یا برعکس، ممنوعیت برنامه های خاص را داشته باشد. اگر پیکربندی محل کار کاربر از راه دور مطابق با الزامات خط مشی شرکت نباشد، او به شبکه شرکت دسترسی پیدا نمی کند یا فقط به منطقه قرنطینه دسترسی پیدا می کند، جایی که می تواند "خود را مرتب کند": به عنوان مثال، دانلود کنید به روز رسانی های مورد نیاز، انجام اسکن آنتی ویروس و غیره این فناوری به طور گسترده ای گسترش یافته است و در حال حاضر توسط بسیاری از تولید کنندگان پشتیبانی می شود. نرم افزارو ابزارهای امنیت اطلاعات خلاصهدامنه این مقاله به ما اجازه نمی دهد جزئیات سناریوهای ایجاد دسترسی از راه دور VPN شرکتی را تجزیه و تحلیل کنیم. بنابراین، در پایان، منطقی است که اصول اساسی را فهرست کنید، که به دنبال آنها هنگام توسعه سیستم های خاص "از دست ندهید".

با پیروی مداوم از این اصول، می توانید اطمینان حاصل کنید که شبکه های دسترسی از راه دور شما از همان سطح امنیت شبکه های اداری شما برخوردار هستند. ادبیات

1 صفحه 10. امروزه این کتاب در وب سایت سیسکو موجود نیست. من فرض می کنم - به دلیل به روز رسانی استانداردهای IPsec. این کتاب برای معماری IPsec RFC 2401 نوشته شده است و برای معماری جدید RFC 4301 به روز نشده است. حیف است، این کار راهنمای جالبی برای طراحی VPN ارائه کرد که با انتشار آن قدیمی نمی شود. نسخه جدیدپروتکل ارسال کار خوب خود در پایگاه دانش ساده است. از فرم زیر استفاده کنیددانشجویان، دانشجویان تحصیلات تکمیلی، دانشمندان جوانی که از دانش پایه در تحصیل و کار خود استفاده می کنند از شما بسیار سپاسگزار خواهند بود. اسناد مشابهاستفاده کلیدهای الکترونیکیبه عنوان وسیله ای برای احراز هویت کاربر تجزیه و تحلیل روش های شناسایی و احراز هویت از دیدگاه فناوری های مورد استفاده در آنها. نصب و پیکربندی ابزارهای احراز هویت "Rutoken" مدیریت درایور. کار دوره، اضافه شده در 01/11/2013 ویژگی ها و حالت های پیاده سازی دسترسی از راه دور. سازمان دسترسی از راه دور ادغام دسترسی از راه دور به اینترانت شرکت. نصب ابزارهای کلاینت دسترسی از راه دور برای ویندوز. ابزاری که در معماری مشتری-سرور کار می کند. کار دوره، اضافه شده در 12/17/2011 مفاهیم اساسی امنیت کامپیوتر، حفاظت در برابر ویروس های کامپیوتریو دسترسی غیرمجاز، حفاظت از اطلاعات در هنگام دسترسی از راه دور. آنتی ویروس کسپرسکی: حفاظت در مقیاس کامل پست الکترونیک، اتوماسیون کامل حفاظت از ویروس. چکیده، اضافه شده در 01/08/2011 معماری هفت لایه، پروتکل ها و استانداردهای اساسی شبکه های کامپیوتر. انواع نرم افزار و سخت افزار-نرم افزار روش های حفاظت: رمزگذاری داده ها، حفاظت در برابر ویروس های کامپیوتری، دسترسی غیرمجاز، اطلاعات در حین دسترسی از راه دور. تست، اضافه شده در 2014/07/12 توسعه پیشنهادهایی برای اجرای احراز هویت بیومتریک کاربران یک شبکه کامپیوتری خطی. ماهیت و ویژگی های روش های استاتیک و پویا احراز هویت کاربر. روش های حذف تهدید، پارامترهای خدمات حفاظتی. کار دوره، اضافه شده در 2014/04/25 توسعه شبکه محلی سیمی و دسترسی از راه دور به این شبکه با استفاده از شبکه بی سیم(وای فای)، ارتباط آنها با یکدیگر. محاسبه زمان چرخش مضاعف شبکه (PDV). راه اندازی ایستگاه کاری، دسترسی از راه دور، سرور. کار دوره، اضافه شده در 11/10/2010 توسعه ماژول های احراز هویت افزونه به عنوان ابزاری برای احراز هویت کاربر. ماژول Linux-PAM گنجانده شده است توزیع های لینوکس. اصل عملیات، مدیریت، محدودیت های زمانی و منابع. مروری بر افزونه های احراز هویت کار دوره، اضافه شده در 2011/01/29 مقررات عمومی دسترسی از راه دور مفهومی بسیار گسترده است که شامل انواع و گزینه های مختلف برای تعامل کامپیوترها، شبکه ها و برنامه ها می شود. تعداد زیادی طرح تعامل وجود دارد که می توان آنها را دسترسی از راه دور نامید، اما آنها با استفاده از کانال های جهانی یا متحد می شوند. شبکه های جهانیهنگام تعامل علاوه بر این، دسترسی از راه دور معمولاً با تعامل نامتقارن مشخص می شود، یعنی از یک سو یک شبکه بزرگ مرکزی یا رایانه مرکزی وجود دارد، و از سوی دیگر یک پایانه، رایانه یا شبکه کوچک از راه دور جداگانه وجود دارد که باید به آن دسترسی پیدا کند. منابع اطلاعاتی شبکه مرکزی طی یکی دو سال گذشته، تعداد شرکتهایی با شبکههای شرکتی توزیع شده جغرافیایی به طور قابل توجهی افزایش یافته است. بنابراین، مقیاس پذیری خوب و پشتیبانی از تعداد زیادی از مشتریان راه دور برای ابزارهای مدرن دسترسی از راه دور بسیار مهم است. روندهای اصلی در توسعه ابزارهای کنترل از راه دوراستاندارد سازی.اخیراً برای کنترل از راه دورشبکه های شرکتی از راه حل های اختصاصی استفاده می کنند که با استفاده از پروتکل های انتقال داده خودشان مشخص می شود شبکه های تلفنو روش های احراز هویت خود را برای کاربران راه دور، و همچنین به روش های اصلیتامین منابع شبکه مرکزی به طور طبیعی، زمانی که لازم بود دو شبکه که قبلاً دارای تنظیمات مختلفی از ابزارهای مدیریت شبکه بودند، و در هنگام آموزش متخصصان و در شرایط دیگر، «ادغام» شوند، مشکلات خاصی ایجاد کرد. امروزه، اجزای استاندارد بیشتری در سیستم های کنترل کار می کنند: پروتکل انتقال داده PPP. یک «مجموعه آقایان» از ابزارهای احراز هویت - با استفاده از سیستمهای Kerberos، Novell NDS یا MicrosoftDirectoryServices؛ ارائه منابع اطلاعاتی به کاربران راه دور با استفاده از سرویس WWW یا همان خدماتی که در شبکه محلی کار می کنند. این فرآیند تعامل سرورهای دسترسی از راه دور با کلاینت ها و سیستم عامل های شبکه در حال اجرا در شبکه محلی را تسهیل می کند. اگرچه استانداردسازی کامل هنوز فاصله زیادی دارد (مثل همیشه، بیشتر یک هدف است)، وضعیت در چند سال گذشته به طرز چشمگیری تغییر کرده است. افزایش سرعت دسترسیتلاش اصلی اپراتورهای خدمات مخابراتی امروزه با هدف غلبه بر محدودیت 56.2 کیلوبیت بر ثانیه تحمیل شده توسط مودم های آنالوگ برای کاربران انبوه است. علاوه بر این، انتقال اطلاعات از طریق اینترنت، به زبان ساده، ناامن است. بنابراین، گزینه ایده آل ایجاد یک شبکه خصوصی مجازی - VPN خواهد بود (می توانید در مورد این فناوری در ComputerPress شماره 5 "2001" بخوانید. ما به جزئیات در مورد مسائل مربوط به اتصال فیزیکی کاربران یا زیرشبکه ها نمی پردازیم؛ ما در نظر خواهیم گرفت. آنها فقط در حد حداقلی. اتصال یک شبکه شرکتی به اینترنت در صورت نیاز به دسترسی به خدمات مربوطه موجه است. استفاده از اینترنت به عنوان یک رسانه انتقال داده تنها زمانی ارزش دارد که روش های دیگر در دسترس نباشد و ملاحظات مالی بر الزامات قابلیت اطمینان و امنیت بیشتر باشد. یکی از مهمترین مشکلات مدیریت از راه دور بحث امنیت است. اگر امکان کنترل از راه دور شبکه خود را مجاز کنید، مهم نیست از چه فناوری استفاده می کنید، تعدادی از مشکلات مربوط به اطمینان از امنیت اطلاعات منتقل شده از طریق شبکه وجود خواهد داشت. در چه مواردی این می تواند خطرناک باشد؟ما بارها در مورد اهمیت تضمین امنیت هنگام انتقال اطلاعات از طریق آن نوشته ایم شبکه مشترک. همانطور که تمرین نشان می دهد، موارد هک شبکه هنوز بسیار رایج است. اجازه دهید یک بار دیگر تکرار کنیم که چه خطراتی می تواند یک شبکه خصوصی را هنگام استفاده از یک یا آن فناوری انتقال داده تهدید کند. اول از همه، رهگیری اطلاعات در حین انتقال است. ابزارهای رمزگذاری می توانند در اینجا کمک کنند؛ آنها فقط تا حدی مشکل را حل می کنند، زیرا عمدتاً برای انتقال نامه و فایل قابل استفاده هستند. راه حل هایی که به شما امکان می دهند اطلاعات را در زمان واقعی با سرعت قابل قبولی رمزگذاری کنید (مثلاً هنگام کار مستقیم با یک پایگاه داده یا سرور فایل از راه دور) هنوز غیرقابل دسترس و گران هستند. البته ابزاری برای محافظت در برابر دسترسی غیرمجاز به شبکه وجود دارد - فایروال. با این حال، این نباید به عنوان یک دارو در نظر گرفته شود - به ویروس ها و برنامه های ضد ویروس فکر کنید. هر دفاعی می تواند شکسته شود، به خصوص اگر اطلاعات به دست آمده ارزش هزینه هک شدن را داشته باشد. بنابراین، اینترنت را می توان به عنوان پایه ای برای سیستم هایی که نیاز به قابلیت اطمینان و حفظ حریم خصوصی دارند، تنها به عنوان آخرین راه حل و با استفاده از تمام اقدامات امنیتی از جمله فایروال، رمزگذاری کانال و VPN توصیه کرد. علاوه بر این، ما نباید عامل انسانی را فراموش کنیم - در مورد کارکنان "داخل" و "خارج" شبکه شرکت. اما این موضوع برای یک مقاله جداگانه است. توجه داشته باشید که برای سازماندهی دسترسی از راه دور می توانید از فناوری های X.25 و Frame Relay استفاده کنید که تعدادی فرصت بسیار جالب را فراهم می کند. مشکل دسترسی غیرمجاز را نیز می توان به طور کاملاً مؤثر با استفاده از خود شبکه حل کرد. امروزه ابزارهای رمزگذاری وجود دارند که به طور خاص برای شبکههای X.25 و Frame Relay طراحی شدهاند و به آنها اجازه میدهند با سرعتهای نسبتاً بالایی کار کنند. چنین تجهیزاتی توسط Racal، Cylink، Siemens تولید می شود. همچنین تحولات داخلی تحت حمایت FAPSI ایجاد شده است. طبیعتاً تحولاتی برای شبکه های مبتنی بر پروتکل IP وجود دارد که بارها در مقالاتی در مورد امنیت در مورد آنها نوشته ایم. طرح های مدیریت شبکه از راه دورحالا بیایید به سراغ طرح های مدیریت شبکه از راه دور برویم. در شکل شکل 1 طرح های اصلی دسترسی از راه دور را نشان می دهد که در نوع سیستم های تعاملی متفاوت است: 1 - "ترمینال-رایانه"؛ 2 - "کامپیوتر به کامپیوتر"؛ 3 - "شبکه کامپیوتری"؛ 4 - "شبکه به شبکه". سه نوع اول دسترسی از راه دور اغلب با مفهوم دسترسی فردی ترکیب می شوند و طرح های دسترسی شبکه به سایت گاهی اوقات به دو کلاس تقسیم می شوند - ROBO (RegionalOffice/BranchOffice) و SOHO (SmallOffice/HomeOffice). کلاس ROBO مربوط به مورد اتصال شبکه های متوسط به شبکه مرکزی - شبکه های بخش های منطقه ای یک شرکت و کلاس SOHO - در مورد دسترسی از راه دور شبکه های ادارات کوچک و شبکه های خانگی است. جایگاه ویژه ای در بین انواع دسترسی از راه دور به رایانه با روشی اشغال می شود که در آن کاربر می تواند از راه دور با رایانه به همان روشی که گویی آن را با استفاده از یک ترمینال متصل محلی کنترل می کند، کار کند. در این حالت او می تواند برنامه ها را روی یک کامپیوتر راه دور اجرا کند و نتایج اجرای آنها را ببیند. در این حالت معمولاً این روش دسترسی به دسترسی ترمینال و کنترل از راه دور تقسیم می شود. هر چند نزدیک هستند حالت های عملیاتی، اما در توضیحات محصولات دسترسی از راه دور، ترکیب آنها در یک کلاس مرسوم نیست. به طور معمول، دسترسی به ترمینال به عنوان حالت نمادین عملکرد کاربر با سیستم عامل های چند کاربر راه دور - UNIX، VAXVMS، سیستم عامل اصلی IBM درک می شود. کلاس کنترل از راه دور شامل برنامه هایی برای شبیه سازی صفحه گرافیکی سیستم عامل است کامپیوترهای شخصی- اول از همه متفاوت است نسخه های ویندوزو اخیراً این کلاس شامل سیستم های لینوکس، سولاریس و ... می شود. بسیاری از سازندگان سیستم عامل در پشته های پروتکل خود ابزارهایی را برای دسترسی کاربر ترمینال به رایانه ها از طریق شبکه گنجانده اند. این ابزارها به کاربر اجازه می دهد که روی یک کامپیوتر متصل به شبکه کار کند تا صفحه نمایش مانیتور خود را به شبیه ساز ترمینال رایانه دیگری که به شبکه نیز متصل است تبدیل کند. محبوب ترین ابزار از این نوع، پروتکل telnet پشته TCP/IP است که به عنوان بخشی از سیستم عاملیونیکس و از آن زمان به طور جدایی ناپذیر با آن پیوند خورده است. برخلاف سیستمهای دسترسی به ترمینال، که رایانه کاربر را به یک شبیهساز صفحه نمایش رایانه مرکزی تبدیل میکنند، ابزارهای پشتیبانی از حالت گره راه دور، دستگاه تماس را به یک پیوند کامل در شبکه محلی تبدیل میکند. این به دلیل این واقعیت حاصل می شود که رایانه راه دور همان پشته پروتکل را مانند رایانه های موجود در شبکه محلی مرکزی اجرا می کند، به استثنای پروتکل های پیوند و لایه فیزیکی. در این لایه به جای پروتکل های Ethernet یا Token Ring سنتی، پروتکل های مودم (لایه فیزیکی) و پروتکل های پیوند نقطه به نقطه مانند SLIP، HDLC و PPP عمل می کنند. این پروتکل ها برای انتقال شبکه و سایر بسته های پروتکل از طریق شبکه های تلفن استفاده می شوند. سطوح بالا. بنابراین ارتباط کامل گره راه دور با سایر گره های شبکه انجام می شود. سرویس گره راه دور یک اتصال حمل و نقل به شبکه محلی را برای آن فراهم می کند، بنابراین گره راه دور می تواند از تمام خدمات موجود استفاده کند. مشتریان محلیشبکه ها، برای مثال سرویس فایل NetWare، سرویس telnet یا X-Window UNIX OS، مدیریت ویندوز NT. بیشترین مشکلات ناشی از کنترل از راه دور سیستم عامل های محبوب دسکتاپ خانواده ویندوز، OS/2 و غیره است. این به دلیل این واقعیت است که برای این سیستم ها وجود ندارد پروتکل استانداردشبیه سازی ترمینال مشابه telnet یا X-Window برای UNIX یا LAT برای VAXVMS. علاوه بر این، این سیستمعاملها برای کاربر نهایی آشناترین هستند و او با استفاده از یک گرافیک آشنا بسیار راحت خواهد بود رابط ویندوزهنگام مدیریت یک میزبان راه دور بنابراین، بقیه این مقاله به ابزارهای مدیریت از راه دور تعبیه شده در سیستم عامل خانواده های UNIX، Windows و NetWare و همچنین ابزارهایی که توسط شرکت های توسعه شخص ثالث ایجاد شده اند، اختصاص خواهد یافت. ابزارهای مدیریت از راه دور ساخته شده در سیستم عامل هاخانواده یونیکسیونیکس را می توان سیستم عاملی نامید که برای وظایف مدیریت سیستم و شبکه مناسب است، اما برای برنامه های اداری بسیار بدتر است. از آنجایی که ما در مورد یک سیستم مدیریت از راه دور صحبت می کنیم و نه یک سیستم دسکتاپ، می توان گفت که به لطف خدمات telnet، هر کاربر واجد شرایط می تواند با راه اندازی یک ترمینال از راه دور بر روی رایانه خود، شبکه را از هر کجای دنیا مدیریت کند. تنها ایراد جدی این رویکرد، الزامات بالای صلاحیت مدیر است: او باید به آب و برق مسلط باشد. خط فرمان. به طور طبیعی، مدیران بی تجربه مشکلات زیادی دارند و کاربران عادی با دیدن یک صفحه سیاه با مکان نما خط فرمان چشمک زن به سادگی وحشت می کنند. اخیراً، این وضعیت برای بهتر شدن تغییر کرده است - برنامه های کاربردی سرویس گیرنده-سرور ظاهر شده اند که امکان مدیریت از راه دور سیستم های یونیکس/لینوکس را در حالت گرافیکی فراهم می کند. یک مثال سرور VNC برای لینوکس Suse است. این برنامه ها شایسته است که موضوع یک مقاله جداگانه باشد. حالا بیایید روی telnet تمرکز کنیم. این یکی از استانداردهایی است که سه ده تا یک و نیم هزار متریال رسمی توصیه شده در شبکه به نام RFC (Request For Comments) وجود دارد. در ابتدا، telnet به معنای یک سه گانه متشکل از: رابط کاربری telnet، فرآیند telnet و پروتکل telnet بود. این سه گانه توصیف و پیاده سازی یک ترمینال شبکه را برای دسترسی به منابع روی یک کامپیوتر راه دور ارائه می دهد. Telnet به عنوان یک پروتکل کاربردی روی یک پروتکل حمل و نقل ساخته شده است پروتکل TCP. هنگامی که یک اتصال تلنت برقرار می شود، برنامه ای که دستگاه ترمینال واقعی را اجرا می کند و فرآیند سرویس دهی برنامه، از ترمینال مجازی شبکه (NVT)، که یک توصیف استاندارد از پرکاربردترین قابلیت های دستگاه های ترمینال فیزیکی واقعی است، برای تبادل اطلاعات استفاده می کند. NVT به شما این امکان را می دهد که روش های ورودی و خروجی اطلاعات را به یک فرم استاندارد توصیف و تبدیل کنید. برنامه ترمینال (کاربر) و فرآیند (سرور) کار با آن، ویژگی های دستگاه های فیزیکی را به مشخصات NVT تبدیل می کند که این امکان را فراهم می کند تا از اصل سازگاری دستگاه ها با قابلیت های مختلف اطمینان حاصل شود. ویژگی های گفت و گو توسط دستگاه کمتر توانا دیکته می شود. اصل گزینه ها یا دستورات قراردادی به ما اجازه می دهد تا در مورد قابلیت های نمایش اطلاعات در دستگاه های ترمینال توافق کنیم. NVT حداقل مجموعه پارامترهای مورد نیاز است که به دستگاه های ضد غرق اجازه می دهد تا از طریق telnet کار کنند. دستگاههای مدرن در استفاده واقعی، قابلیتهای خروجی اطلاعات بسیار بیشتری دارند و اصل دستورات مذاکره، استفاده از این قابلیتها را ممکن میسازد. تعامل از طریق پروتکل telnet متقارن است، که به برنامه کاربر و برنامه سرور اجازه می دهد در طول یک جلسه مکان خود را تغییر دهند. این امر اساساً تعامل درون telnet را از طرح مشتری-سرور سنتی متمایز می کند. اگر ما در مورد تبادل اطلاعات بین دو برنامه ترمینال در حالت "ترمینال به ترمینال" صحبت می کنیم، هر یک از طرفین می توانند تغییری در اصول ارائه اطلاعات و در عین حال یکی دیگر از ویژگی های شبکه راه دور ایجاد کنند. پروتکل در اینجا آشکار می شود. این پروتکل از اصل "درخواست - تایید" استفاده نمی کند، بلکه از اصل "اقدام مستقیم" استفاده می کند. این بدان معنی است که اگر برنامه ترمینال بخواهد امکانات ارائه اطلاعات را گسترش دهد، این کار را انجام می دهد (مثلاً درج می کند جریان اطلاعاتدنباله های Esc)، و اگر در پاسخ اطلاعاتی را در یک نمایش جدید دریافت کند، این نشان دهنده تلاش موفقیت آمیز است، در غیر این صورت به استاندارد NVT برمی گردد. با این حال، Telnet دارای معایب کاملاً جدی است - مشکلات امنیتی. اگر به پورت های سرور خود اجازه اتصال راه دور از راه دور را بدهید، باید توجه ویژه ای به این واقعیت داشته باشید که شخصی که به دستگاه متصل می شود با یکی از برنامه های دیمون در حال تعامل است. هیچ حقی برای خواندن/نوشتن اطلاعات ندارد و شناسایی نمی شود سیستم یونیکس(شما نمی توانید آن را با دستور who تشخیص دهید)، اما می تواند دستوراتی را به این شیاطین بدهد و با استفاده از خطا در برنامه ها یا پیکربندی، به اطلاعات ذخیره شده در سرور دسترسی پیدا کند. خانواده ویندوزپیچیدگی مدیریت از راه دور یک سرور ویندوز NT همیشه برای مدیران سیستمی که با این کار مواجه شده اند، یک کار خسته کننده بوده است. و اگرچه باتجربه ترین ها بر ترفندهایی مانند استفاده از RCMD (سرویس فرمان از راه دور، RCMD.EXE) در ترکیب با برنامه های regini یا regedit تسلط دارند، هنوز هم مدیریت از راه دورویندوز NT تفاوت قابل توجهی با همتای محلی خود دارد. در این مورد، تسلط بر ابزارهای ویژه ضروری است، زیرا سیستم عامل های رایانه های شخصی همیشه به صفحه کلید و صفحه نمایش محلی متصل بوده اند. در واقع، تا همین اواخر، اکثر رایانه های شخصی به شبکه متصل نبودند و بنابراین نیازی به تعامل با سایر صفحه کلیدها یا مانیتورها نداشتند. این شکاف توسط تعدادی از محصولات توسعه دهندگان شخص ثالث پر شده است که در زیر مورد بحث قرار خواهد گرفت. اما بسته های متعددی نیز برای مدیریت سیستم های دسکتاپ مبتنی بر ویندوز وجود دارد که توسط توسعه دهندگان مایکروسافت ایجاد شده است. یکی از آنها Systems Management Server (SMS) 2.0 (شکل 2) است که به شدت با DBMS یکپارچه شده است. مایکروسافت SQLسرور و برنامه Crystal Reports و دارای قابلیت های گسترده ای از نظر مدیریت اطلاعات می باشد. علاوه بر این، قابلیت برنامه ریزی فرآیند نگهداری پایگاه داده در پیامک بسیار جذاب است. همانطور که انتظار دارید، منطقه عیب یابی ویندوز عالی است. از جمله کاستی های SMS امروزی می توان به موارد زیر اشاره کرد: عدم پشتیبانی از نصب درایورهای چاپگر. عملکرد مسدود کردن پیکربندی نرم افزار در رایانه های مشتری در کنسول بسته گنجانده نشده است. هیچ ابزار داخلی محافظت از ویروس وجود ندارد. اگر فقط نیاز به دسترسی به ترمینال دارید کامپیوتر از راه دورو شما با نحوه کار telnet در سیستم های یونیکس آشنا هستید، استفاده از محصولی مانند سرور telnet که در Windows 2000 Professional تعبیه شده است راحت تر است. به طور پیش فرض، اجرای سرور telnet به دلیل خطر امنیتی آشکار غیرفعال است. برای راه اندازی این سرویس از دستور net start telnet استفاده کنید اگر یک کلاینت telnet در دسترس دارید و سرور دارای یک آدرس IP ثابت است، می توانید یک پنجره خط فرمان را از هر نقطه روی سرور باز کنید و از راه دور سرور را با استفاده از دستورات استاندارد telnet از هر کجای دنیا کنترل کنید. خانواده NetWareبرای مدیریت ایستگاه های کاری، سیستم عامل NetWare 5 شامل بسته Z.E.N است. کار می کند (شبکه سازی صفر تلاش، - کار بر روی شبکه با تلاش صفر). در حالی که شبکه سازی با هزینه صفر امکان پذیر نیست، Z.E.N. کار می کند مدیریت از راه دور چندین ایستگاه مشتری را بسیار آسان تر می کند. مقایسه Z.E.N. با نسخه قبلی 2.0 کار می کند، نمی توان به تعداد زیادی اشاره کرد ویژگی های اضافی آخرین نسخهبه عنوان مثال: توزیع برنامه های کاربردی بسته به تحقق شرایط خاص، موجودی نرم افزار ایستگاه کاری و کنترل استفاده از آن، تولید گزارش. برای تسهیل مدیریت کارگران جداول ویندوزبسته Z.E.N. آثار به شدت با سرویس دایرکتوری NDS یکپارچه شده است. این بسته همچنین برای توزیع جغرافیایی مناسب است مراکز خدماتی، که سرورهای آن می توانند کپی هایی از پارتیشن های NDS را ذخیره کنند. با نصب Z.E.N. آثار شما گزینه های زیر را دارید:

با این حال، با وجود مزایای بسیار، Z.E.N. آثار همچنین دارای معایبی هستند، به عنوان مثال: هیچ راهی برای ایجاد خودکار رویه ای برای حذف برنامه های نصب شده وجود ندارد، و عملکرد کنترل استفاده از برنامه، برنامه های محلی را پوشش نمی دهد، که کنترل راه اندازی بازی ها و سایر برنامه های ناخواسته را غیرممکن می کند. ایستگاه های کاری نرم افزار شخص ثالثسیستم های یونیکس/لینوکس در ابتدا با آن سازگار شده اند کنترل از راه دور. این اتفاق افتاد که اولین ماشین های یونیکس مینی کامپیوترهای گران قیمتی بودند که به آن ها می رسید پورت های سریالبسیاری از پایانه ها متصل شدند. حتی امروزه، زمانی که یونیکس دارای یک رابط گرافیکی است، راه اندازی یک جلسه ارتباطی به همان اندازه در یک ماشین راه دور یا محلی ساده باقی می ماند (به شرطی که کاربر حق داشته باشد یک جلسه را با میزبان راه دور). بنابراین، اگر برای کنترل یک رایانه لینوکس واقع در کشور دیگری فقط باید با استفاده از برنامه telnet به آن متصل شوید، برای حل همان مشکل با یک سرور NT باید به آن کشور سفر کنید. از آنجا که این معمولا غیر ممکن است، سیستم مدیران ویندوز NT باید به دنبال نرم افزاری برای پر کردن این شکاف باشد. ابزارهای مدیریت شبکه ارائه شده در اکثر سیستم های ویندوز در سطح کاربر کاملاً کافی است گروه کاری. با این حال، آنها از نظر تنوع عملکردهای پشتیبانی شده نسبت به محصولات توسعه دهندگان مستقل پایین تر هستند. بنابراین، برای مثال، Windows NT Server برای مدیریت سرور و کاربران در رابطه با منابع مشترک خوب است، اما بسیاری از وظایف دیگر مانند نظارت بر مجوزها را نادیده می گیرد. که در ترکیب ویندوز NT شامل یک برنامه نظارت بر شبکه برای نظارت بر اینکه آیا تعداد کاربران یا اتصالات موجود در شبکه با تعداد مجوزهای خریداری شده مطابقت دارد یا خیر، وجود دارد، اما قادر به انجام این کار برای سایر برنامه های کاربردی در حال اجرا بر روی سرور یا ایستگاه های کاری نیست. سه محصول مدیریت شبکه زیر نشان دهنده قابلیت های پیشرفته NT هستند: سری شبکه نورتون سیمانتک، مجموعه مدیریت LANDesk اینتل، و مجموعه مدیریت دسکتاپ نرم افزار Veritas (DMS). سری شبکه نورتون سیمانتک شامل طیف وسیعی از محصولات مانند Norton Administrator Suite (NAS) و Expose است. ابزار NAS موجودی منابع نرم افزار و سخت افزار، توزیع نرم افزار، کنترل استفاده از نرم افزار دارای مجوز، حفاظت از ویروس و مدیریت پیکربندی دسکتاپ را فراهم می کند. NAS با طیف وسیعی از پلتفرم ها از جمله Windows NT Server، NetWare، Banyan's VINES و غیره کار می کند. Expose نظارت بلادرنگ سیستم و هشدارهای مربوط به مشکلات سرورهای NetWare، NT و VINES را انجام می دهد. از کنسول اداری NAS و علاوه بر آن SNMP پشتیبانی می کند. LANDesk از اینتل از بسیاری جهات شبیه SMS از مایکروسافت است که قبلاً در این مقاله مورد بحث قرار گرفت. در عمل، LANDesk باید در یک شبکه NetWare که چندین شبکه دارد استفاده شود سرورهای ویندوز NT، در حالی که استفاده از SMS در یک شبکه NT با چندین سرور NetWare منطقی است. LANDesk از DMI (رابط مدیریت دسکتاپ) پشتیبانی می کند و همچنین خدمات بسیاری دیگر از جمله موجودی منابع نرم افزاری و سخت افزاری، نظارت بر استفاده از نرم افزارهای دارای مجوز و توزیع نرم افزار را دارد. علاوه بر این، LANDesk از مدیریت چاپگر ایستگاه کاری و نرم افزار آنتی ویروس Norton Symantec که با عامل مدیریت نصب شده است، پشتیبانی می کند. در نهایت، این محصول دارای ابزارهای نظارت بر شبکه است که به شما امکان نظارت بر الگوهای استفاده از شبکه، تشخیص خرابی ها و همچنین ارسال آلارم به سیستم های مدیریتی در سرورهای NetWare و Windows NT را می دهد. سرویس مدیریت ایستگاه کاری راه دور برای سازماندهی میز کمک استفاده می شود. LANDesk دارای یک سیستم برنامه نویسی قدرتمند داخلی برای توزیع نرم افزار و همچنین برای ایجاد یک محیط برنامه نویسی مشترک هنگام راه اندازی یک شبکه است. Desktop Manager به مدیر شبکه اجازه می دهد تا یک محیط مشترک را برای تمام ایستگاه های کاری از یک مکان مرکزی پیکربندی کند. باید گفت که روش جستجوی ایستگاه های کاری با Common Base Agents پیاده سازی شده در پکیج دارای یک اشکال نسبتاً جدی است. مشکل این است که LANDesk از پیامهای پخش مستقیم برای کشف ایستگاههای کاری در یک زیرشبکه خاص استفاده میکند و روترهایی که آنها را بین زیرشبکهها پخش نمیکنند، میتوانند فرآیند کشف ایستگاه کاری را مختل کنند. به طور خاص، این ممکن است به این دلیل رخ دهد که مدیر شبکه ویژگی پخش مستقیم روتر را غیرفعال کرده است. Veritas یکی از کاملترین بستههای مدیریت سیستم - DMS را تولید میکند که کاملاً همه چیز را از توزیع سیستم عامل گرفته تا کنترل استفاده از برنامه انجام میدهد. توزیع برنامه ها بر اساس برآورده شدن شرایط در بسته DMS به جای گروهی از درخواست ها از طریق یک کادر محاوره ای انجام می شود. ابزارهای مدیریت اطلاعات شامل مجموعه ای از قالب های گزارش و پرس و جو هستند که می توانند برای پرس و جو از کل پایگاه داده محصول استفاده شوند. علاوه بر این، بسیار خوب است که DMS از طریق پروتکلهای SMTP و SNMP، مدیر را در مورد رویدادهای مربوط به نصب برنامهها مطلع میکند. علاوه بر حالت های دسترسی به ایستگاه های کاری فقط با یا بدون اجازه کاربران آنها، می توانید کلاینت های DMS را به گونه ای پیکربندی کنید که از کاربران اجازه درخواست کنند و اگر پس از مدتی پاسخی دریافت نکردند، خودشان اجازه کنترل از راه دور را می دهند. جلسه مشکل اصلی هنگام کار با DMS عدم مدیریت متمرکز از راه دور است. کنترل تعداد زیادی از ایستگاه های کاری بدون عملکرد کنترل از راه دور غیرممکن است و وجود رمزهای عبور جداگانه برای ایستگاه های کاری به طور قابل توجهی این روند را پیچیده می کند. ComputerPress 7"2001 |

| خواندن: |

|---|

جدید

- مینی تست برای تفکر فنی

- آزمون علوم کامپیوتر روی الگوریتم ها

- ارسال آگهی فروش آپارتمان و خانه و سایر املاک به صورت رایگان ارسال آگهی فروش سریع خانه

- کسب درآمد از خواندن نامه خواندن نامه اما پاداش برای

- برنامه دفتر خاطرات مدرسه برای کامپیوتر

- مطالب با موضوع: برنامه کنسرت "با تمام قلبم" برنامه تلویزیونی با تمام وجود تمام قسمت ها

- آکوستیک شوروی Amfiton 35ac 018 Stradivarius تقویت کننده ویولن Corvette

- اصلاح S90 یا نحوه آواز خواندن آنها با حداقل هزینه مسکن جدید radiotehnika s90

- برخی از ویژگی های عملیات روی ماتریس ها

- «اسکایریم»: طومار بزرگتر

چه تفاوت هایی دارند؟ اول از همه، باید گفت که هر سه معماری تقریباً از یک مجموعه از الگوریتم های رمزنگاری استفاده می کنند که از نظر قدرت قابل مقایسه هستند. بنابراین، با توجه به معیار قدرت رمزنگاری، می توان راه حل ها را تقریباً یکسان در نظر گرفت.

چه تفاوت هایی دارند؟ اول از همه، باید گفت که هر سه معماری تقریباً از یک مجموعه از الگوریتم های رمزنگاری استفاده می کنند که از نظر قدرت قابل مقایسه هستند. بنابراین، با توجه به معیار قدرت رمزنگاری، می توان راه حل ها را تقریباً یکسان در نظر گرفت. معماری "شبه-VPN" در شکل نشان داده شده است. 2.

معماری "شبه-VPN" در شکل نشان داده شده است. 2. این احتمال آخر شایسته توضیح مختصری است. واقعیت این است که همه پروتکلهای VPN احراز هویت دقیق متقابل شرکای تعامل را فراهم میکنند. ما میتوانیم با اطمینان تقریباً قانونی اعلام کنیم که این بسته IPsec متعلق به مثلاً ایوان ایوانوویچ ایوانوف است. هنگامی که یک بسته IPsec به دروازه امنیتی می رسد و به عنوان یک بسته IP باز به شبکه محلی سازمانی منتقل می شود، اطلاعات احراز هویت از بین می رود: هدر IP حاوی فیلدهایی نیست که حاوی اطلاعات مربوط به ناشر بسته باشد. حیف است! با این حال، هنوز هم می توان اطلاعات احراز هویت IPsec را با یک بسته IP باز مرتبط کرد. این راه حل مبتکرانه برای اولین بار، تا آنجا که من می دانم، توسط سیسکو سیستمز در اواخر دهه 1990 پیاده سازی شد. به این صورت اجرا می شود.

این احتمال آخر شایسته توضیح مختصری است. واقعیت این است که همه پروتکلهای VPN احراز هویت دقیق متقابل شرکای تعامل را فراهم میکنند. ما میتوانیم با اطمینان تقریباً قانونی اعلام کنیم که این بسته IPsec متعلق به مثلاً ایوان ایوانوویچ ایوانوف است. هنگامی که یک بسته IPsec به دروازه امنیتی می رسد و به عنوان یک بسته IP باز به شبکه محلی سازمانی منتقل می شود، اطلاعات احراز هویت از بین می رود: هدر IP حاوی فیلدهایی نیست که حاوی اطلاعات مربوط به ناشر بسته باشد. حیف است! با این حال، هنوز هم می توان اطلاعات احراز هویت IPsec را با یک بسته IP باز مرتبط کرد. این راه حل مبتکرانه برای اولین بار، تا آنجا که من می دانم، توسط سیسکو سیستمز در اواخر دهه 1990 پیاده سازی شد. به این صورت اجرا می شود. در برخی موارد، مشتری با داراییهای اطلاعاتی کار میکند که در سطوح محرمانگی به طور قابل توجهی متفاوت است.

در برخی موارد، مشتری با داراییهای اطلاعاتی کار میکند که در سطوح محرمانگی به طور قابل توجهی متفاوت است. نکته این است که هر محیط "برتر" باید محیط "پایین" را به عنوان یک محیط غیر قابل اعتماد در نظر بگیرد. بنابراین، مدارهای پردازش اطلاعات محرمانه باید از مدارهای "پایین دستی" جدا شوند، همانطور که از VPN برای جداسازی شرکت استفاده می کنیم.

نکته این است که هر محیط "برتر" باید محیط "پایین" را به عنوان یک محیط غیر قابل اعتماد در نظر بگیرد. بنابراین، مدارهای پردازش اطلاعات محرمانه باید از مدارهای "پایین دستی" جدا شوند، همانطور که از VPN برای جداسازی شرکت استفاده می کنیم.