Abschnitte der Website

Die Wahl des Herausgebers:

- Warum braucht ein Laptop eine kleine SSD und lohnt es sich, Windows darauf zu installieren?

- Einen Rahmen einfügen. Rahmen erstellen. Bereitstellung eines Noframes-Fallbacks

- Windows-Systemwiederherstellung Endlose automatische Wiederherstellungsvorbereitung

- Reparieren eines Flash-Laufwerks mit Programmen So reparieren Sie einen USB-Anschluss an einem Laptop

- Die Festplattenstruktur ist beschädigt; Lesen ist nicht möglich, was soll ich tun?

- Was ist Festplatten-Cache-Speicher und warum wird er benötigt? Wofür ist die Cache-Größe verantwortlich?

- Woraus besteht ein Computer?

- Die Struktur der Systemeinheit – welche Komponenten für den Betrieb des Computers verantwortlich sind. Merkmale der internen Geräte der Systemeinheit

- So wandeln Sie eine Festplatte in eine SSD um

- Eingabegeräte umfassen

Werbung

| Fernzugriff auf einen Computer ohne Wissen des Benutzers. Der einfachste versteckte Weg, von Ihrem Heimnetzwerk aus auf den gewünschten PC zuzugreifen |

|

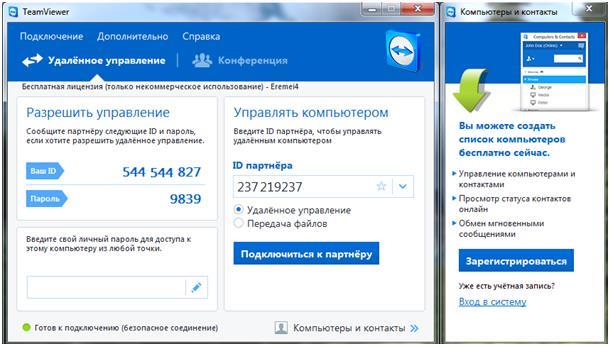

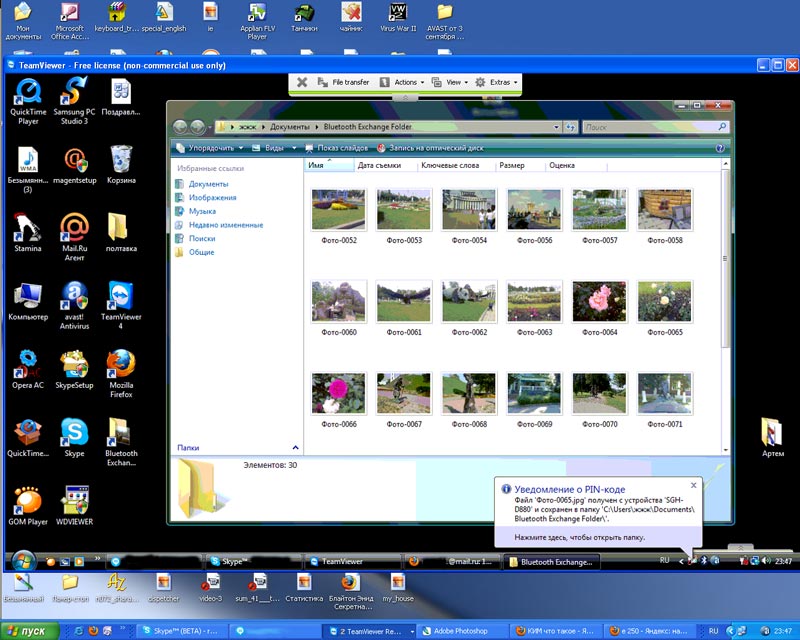

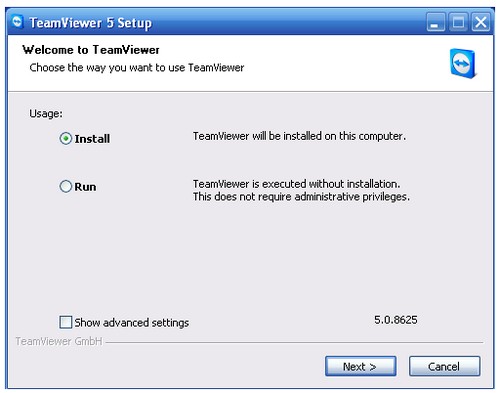

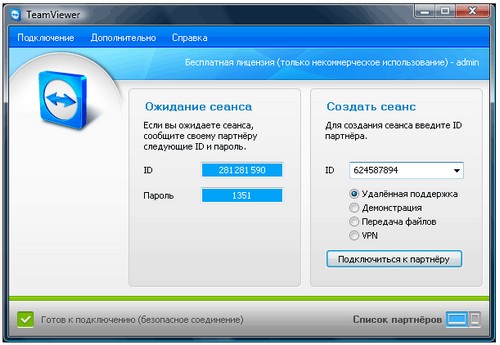

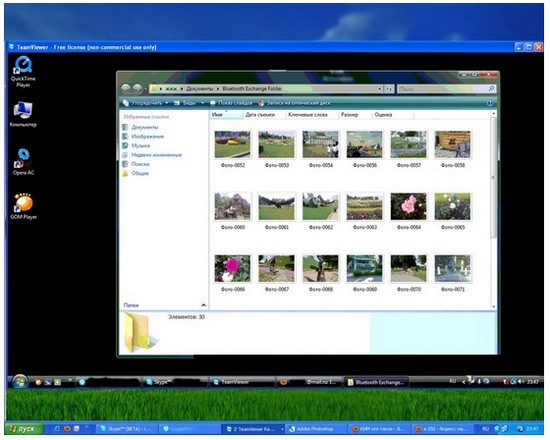

Daher erhielten wir eine neue Frage: „“ Es gibt zwei Möglichkeiten, über das Internet eine Verbindung zu einem Computer herzustellen: autorisiert und nicht autorisiert. Diese. Im ersten Fall verschaffen Sie sich mit Erlaubnis des Besitzers Zugriff auf den Computer einer anderen Person und im zweiten Fall hacken Sie die Sicherheit des Computers mithilfe geeigneter Schadsoftware. Betrachten wir also diesen Fall: Irgendwo weit von Ihnen entfernt (oder vielleicht nicht sehr weit, aber Sie sind zu faul, dorthin zu gehen) lebt Ihr Freund, Bruder, Heiratsvermittler usw. usw. der sich schlecht auskennt Computertechnologie und wer wann dringend ein paar Fotos bearbeiten musste Photoshop-Hilfe, aber er kann dies nicht alleine tun. Ihr Freund hat Skype installiert, aber Sie können ihm nichts wirklich mit Worten erklären. Bleibt nur noch eines: alles selbst machen, aber so, dass man den gewohnten Arbeitsplatz nicht verlässt. Schritt 1. Daher müssen zunächst sowohl Sie als auch Ihr Freund das Richtige finden Software. Natürlich ist es wünschenswert, dass die Installation keine Schwierigkeiten bereitet. Aus diesem Grund empfehle ich dringend die Nutzung des Programms TeamViewer. Das Programm ist kostenlos unter der Voraussetzung der nichtkommerziellen Nutzung, d.h. Bei Ihnen zu Hause können Sie es völlig kostenlos und völlig legal nutzen. Wie Sie auf dem Bild sehen können, haben Sie zwei Möglichkeiten: Installieren und Ausführen. Wenn Sie die erste Option auswählen, wird TeamViewer auf Ihrem Computer installiert. Wenn Sie das Programm nicht installieren möchten, können Sie es ohne Installation ausführen, indem Sie die Option „Ausführen“ auswählen (Sie müssen über Administratorrechte verfügen). Schritt 3. Nachdem Sie TeamViewer installiert und gestartet haben, erscheint das folgende Fenster: Damit Sie sich mit dem Computer einer anderen Person verbinden können, muss der Besitzer Ihnen (z. B. über Skype) seine ID und sein Passwort mitteilen (oder Sie müssen Ihre Daten angeben, damit Sie eine Verbindung zu Ihrem Computer herstellen können). Die empfangenen Daten müssen in das Feld rechts eingegeben werden, Sie müssen die vom Partner erhaltene ID eingeben und auf die Schaltfläche „Mit Partner verbinden“ klicken. Als nächstes werden Sie aufgefordert, das von Ihrem Partner erhaltene Passwort einzugeben und nach wenigen Augenblicken können Sie seinen Desktop auf Ihrem Computerbildschirm sehen. Wenn Sie nur experimentieren, können Sie eine Verbindung zu einem Testcomputer herstellen, indem Sie 12345 als ID-Nummer eingeben. Schritt 4. Nun, hier ist schon alles ganz klar. Sie schnappen sich eine Maus und beginnen mit der Bedienung des Computers einer anderen Person. Ich musste zum Beispiel Antivirenprogramme installieren und angesammelte Fotos organisieren, was in der Abbildung dargestellt ist.

Wie du weißt, TeamViewer-Programm Entwickelt, um über das Internet legal eine Verbindung zum Computer einer anderen Person herzustellen. Um eine unbefugte Verbindung herzustellen, wird auf dem Computer des Opfers ein Trojaner installiert, der es Ihnen ermöglicht, heimlich den Computer einer anderen Person zu kontrollieren. Wie Sie verstehen, ist dies alles aus diesem Grund illegal genaue Information Hier finden Sie keine Informationen zu diesem Thema. Wenn Sie Fragen zur Installation und Arbeit mit dem TeamVeawer-Programm haben, hinterlassen Sie eine Nachricht und wir werden versuchen, sie zu beantworten. Hallo zusammen, dies ist mein erster Artikel über Habré, also urteilen Sie nicht zu hart. In diesem Beitrag beschreibe ich, wie Sie in Ihrem Unternehmen Fernzugriff auf den Computer eines Benutzers erhalten können lokales Netzwerküber die Befehlszeile, umgeht alle Antivirenprogramme und kennt ein wenig Befehlssyntax Windows-Strings. Der Artikel ist nur für die Verwendung unter Windows XP gedacht, aber wenn Sie möchten, können Sie den Code für jedes andere Windows-Betriebssystem umschreiben. Also lasst uns anfangen. Generell ist der Artikel für Einsteiger geschrieben. Das wichtigste Ziel besteht darin, die notwendigen Daten (Passwörter, Auftritte, Datschen, Zugang zu) zu erhalten Postfächer, Webmoney-Schlüsseldateien, Cookies und andere wichtige Schuppen) und bleiben unbemerkt, ohne Spuren des Eindringens zu hinterlassen. Also, fangen wir an, ich bin in einem lokalen Netzwerk mit etwa 5000 Benutzern, ein Netzwerk mit statischem oder DHCP spielt keine Rolle, ich habe die IP-Adresse erhalten und bin zufrieden. Im Netzwerk gibt es viele Subnetze, deren Routen auf dem Server registriert sind. MAC-Adresse Der Computer ist beim Netzwerkadministrator registriert, da dies in meinem Fall eine Voraussetzung für die Verbindung mit dem Netzwerk war, sodass mein Mac aufleuchtet, wenn etwas passiert. Um nicht gefunden zu werden, installieren wir zunächst virtuelle Maschine(Ich habe VmWare 5.1 verwendet), XP darauf installieren, einen Port-Scanner (ich habe SuperScan 3.00 verwendet, Sie können es herunterladen) und den Telnet-Dienst starten. Wir verbinden die virtuelle Maschine per NAT mit dem Netzwerk und erhalten so beim Blick ins Netzwerk eine völlig andere Mac-Adresse der Maschine. Wir haben alle die virtuelle Maschine installiert, machen wir weiter. Öffnen Sie einen normalen Notizblock und schreiben Sie eine Batchdatei mit folgendem Inhalt: @Echo aus Schlagworte: Viren, Hacking, Sicherheit, Informationssicherheit Hallo liebe Gäste und Leser der Blogseite. In diesem Artikel werde ich Ihnen sagen, wie Sie dorthin gelangen Fernzugriff auf einen anderen Computer oder wie man den Computer einer anderen Person über das Internet steuert. Es gibt zwei Möglichkeiten, den Computer eines anderen über das Internet zu kontrollieren: legal und illegal. Ein legaler Weg besteht darin, sich mit der Erlaubnis des Eigentümers über das Internet Zugriff auf den Computer einer anderen Person zu verschaffen. Nun, die zweite Methode besteht darin, dass Sie ohne die Erlaubnis des Computerbesitzers Zugriff auf den Computer einer anderen Person erhalten, indem Sie einfach hacken. So greifen Sie remote auf einen anderen Computer zuWir werden uns auf die legale Möglichkeit konzentrieren, Fernzugriff auf einen anderen Computer zu erhalten Internet, also im gegenseitigen Einvernehmen seines Besitzers und mit seiner Hilfe. Um Zugriff auf den Computer einer anderen Person zu erhalten, verwenden wir ein sehr einfaches und einfaches Programm, berechtigt "Teamviewer". Dieses Programm ist völlig kostenlos und unterliegt der nichtkommerziellen Nutzung, d. h. der rechtlichen Grundlage für die Nutzung zu Hause. 1 – Erstens, um zu empfangen Zugriff auf einen anderen Computer, müssen Sie und der Besitzer des zweiten Computers dieses Programm auf Ihren Computer herunterladen. Dies geht am besten auf der offiziellen Website unter:

2- Nachdem Sie das Programm heruntergeladen haben, führen Sie es aus. Es öffnet sich ein Fenster mit den zwei Optionen „Installieren“ und „Ausführen“. Wenn Sie „Installieren“ wählen, wird das Programm auf Ihrem Computer installiert, und wenn Sie „Ausführen“ wählen, wird das Programm ohne Installation gestartet.

3 – Nachdem Sie das Programm installiert haben, erscheint ein Fenster mit den Worten „ID“ und „Passwort“. Damit Sie nun Zugriff auf den Computer einer anderen Person haben, muss Ihnen der Besitzer seine ID und sein Passwort mitteilen, die nach der Installation des Programms angezeigt werden. Nachdem Sie die ID-Adresse und das Passwort erhalten haben, müssen Sie diese in das Programm eingeben, zuerst die ID eingeben und drücken „Mit Partner verbinden“. Danach fragt das Programm nach einem Passwort. Geben Sie das Passwort ein. Nun, das ist alles, in wenigen Sekunden erscheint der Desktop Ihres Partners auf Ihrem Bildschirm.

Sobald Sie und Ihr Partner sich für die Nutzung dieses Programms entscheiden, ist es gut zu wissen – vor neugierigen Blicken. Die Diskussion darüber, was das Internet semantisch ist – das Netzwerk oder ein riesiger Mülleimer – hat nichts mit dem Hauptmerkmal dieser Umgebung zu tun. Wir sprechen über die Möglichkeit der Kommunikation zwischen voneinander entfernten Geräten. Das Netzwerk ist in aktive Datenanbieter – Server – und passive – normale Benutzercomputer (Clients) – unterteilt. Derselbe Computer kann sowohl als Client als auch als Server fungieren – sehr oft ist genau das der Fall. Ein Beispiel für eine Client-Server-Interaktion ist der Zugriff auf Webseiten über das Internet. Der Servercomputer empfängt eine Anfrage von einem Remote-Client-Benutzer und stellt ihm den Inhalt der nächsten Seite bereit. Uns interessiert aber ein Remote-Dienst ganz anderer Art – die Möglichkeit, eine Verbindung zu einem Desktop auf einem anderen Computer herzustellen, d.h. So stellen Sie über das Internet eine Verbindung zu einem anderen Computer her und sehen alles, was auf dem Bildschirm passiert.

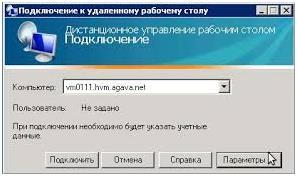

Betrachten wir diese Methoden der Reihe nach. Integriertes Windows-ToolkitDie Standardmethode zum Herstellen einer Verbindung mit dem Computer und Desktop einer anderen Person ist die Verwendung von Windows-Tool, Was heisst - „Remotedesktopverbindung“. Um eine Verbindung zu einem anderen Computer herzustellen, gehen Sie wie folgt vor: Gehen Sie zum Startmenü und rufen Sie den oben genannten Dienst an. Vor uns öffnet sich ein ähnliches Fenster:

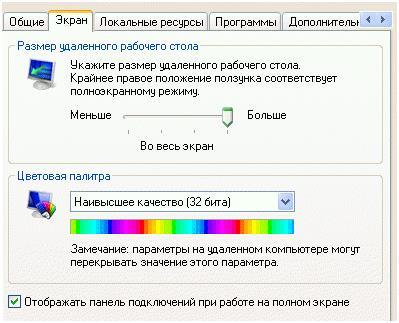

Wenn das Remote-System bereit ist, Ihnen seinen Desktop zur Verfügung zu stellen, sehen Sie ihn in wenigen Sekunden auf Ihrem Bildschirm. Auf der anderen Seite der Verbindung müssen für Sie als Client Remote-Desktop-Zugriffsrechte konfiguriert werden. Das Versenden von Inhalten wie einem Computerbildschirm über das Internet ist recht kostspielig. Es besteht nicht immer ein Bedarf gute Qualitätübertragenes Bild. Manchmal reicht eine niedrige Bildschirmauflösung aus. Um diese und andere Parameter des Desktops einer anderen Person zu konfigurieren, müssen Sie auf die Schaltfläche „Optionen“ klicken und die erforderlichen Optionen zuweisen.

Lernen Sie „Team Viewer“ kennen.- Wir gehen davon aus, dass Sie von den besprochenen Themen so weit entfernt sind, dass Sie nichts von der Existenz des wunderbaren Programms „Team Viewer“ wissen. . Mit seiner Hilfe ist die Verbindung über das Internet mit einem anderen System noch einfacher als mit den in Windows integrierten Tools. Das Programm verfügt über eine umfangreiche Benutzeroberfläche und bietet Entwicklern großartige Funktionen. Für Heimgebrauch dieses Programm komplett frei. Die Verbindung mit seiner Hilfe über das Internet wird durch nichts außer den Fantasien seiner Schöpfer eingeschränkt. Bei Verdacht auf kommerzielle Nutzung des Programms wird die Verbindungszeit direkt über das Netzwerk begrenzt.

|

Beliebt:

Neu

- Einen Rahmen einfügen. Rahmen erstellen. Bereitstellung eines Noframes-Fallbacks

- Windows-Systemwiederherstellung Endlose automatische Wiederherstellungsvorbereitung

- Reparieren eines Flash-Laufwerks mit Programmen So reparieren Sie einen USB-Anschluss an einem Laptop

- Die Festplattenstruktur ist beschädigt; Lesen ist nicht möglich, was soll ich tun?

- Was ist Festplatten-Cache-Speicher und warum wird er benötigt? Wofür ist die Cache-Größe verantwortlich?

- Woraus besteht ein Computer?

- Die Struktur der Systemeinheit – welche Komponenten für den Betrieb des Computers verantwortlich sind. Merkmale der internen Geräte der Systemeinheit

- So wandeln Sie eine Festplatte in eine SSD um

- Eingabegeräte umfassen

- Typisierte Programmiersprache Was tun mit all diesen Variablentypen?

Warum könnte das nötig sein?

Warum könnte das nötig sein?  Geben Sie im Feld „Computer“ die IP-Adresse des Remote-Systems oder seinen Netzwerknamen ein.

Geben Sie im Feld „Computer“ die IP-Adresse des Remote-Systems oder seinen Netzwerknamen ein. Das Parameterfenster enthält mehrere Registerkarten und viele Optionen, auf die wir weder Platz noch Gelegenheit haben, um sie im Detail zu besprechen. Lassen Sie uns sie kurz auflisten, damit klar ist, wovon wir sprechen. Im Einstellungsfenster können Sie folgende Dinge anpassen und festlegen:

Das Parameterfenster enthält mehrere Registerkarten und viele Optionen, auf die wir weder Platz noch Gelegenheit haben, um sie im Detail zu besprechen. Lassen Sie uns sie kurz auflisten, damit klar ist, wovon wir sprechen. Im Einstellungsfenster können Sie folgende Dinge anpassen und festlegen: