Sayt bo'limlari

Muharrir tanlovi:

- Internet tezligini tekshirish: usullarning umumiy ko'rinishi. Provayderingizdan haqiqiy Internet tezligini qanday aniqlash mumkin

- Windows ro'yxatga olish kitobi muharririni ochishning uchta usuli Qidiruv yordamida ro'yxatga olish kitobini ochish

- Qattiq diskni qanday qismlarga bo'lish kerak

- Biz qattiq diskni bo'limlarga ajratamiz

- Kompyuter yoqilganda signal beradi

- Windows-da fayl kengaytmalarini to'g'ri o'zgartirish Arxiv kengaytmasini qanday o'zgartirish mumkin

- YouTube YouTube-da reklamalarni reklamasiz bloklash

- TeamViewer - kompyuterni masofadan boshqarish Boshqa kompyuter bilan bog'lanish uchun dasturni yuklab oling

- Windows-da kompyuteringizning xususiyatlarini qanday aniqlash mumkin: tizim usullari va maxsus dasturlar

- Biz turli xil qurilmalarda brauzerlarni yangilaymiz: kompyuter, planshet, smartfon Yangilangan brauzerni qayerda va qanday qilib o'rnating

Reklama

| Masofaviy kirish tarmoqlarining axborot xavfsizligi |

|

Masofaviy kirish sizga katta masofada joylashgan boshqa kompyuterning resurslaridan foydalanish imkonini beradi va uni kabel orqali mahalliy tarmoqqa ulashning hech qanday usuli yo'q. Bunday holda siz masofaviy tarmoq yaratishingiz mumkin. Masofaviy tarmoq telefon tarmog'i orqali ikkita kompyuterni ulash orqali yaratilgan. Bunday holda, kompyuterlardan biri mahalliy tarmoqqa ulanishi mumkin. Bunday tashkilot masofaviy kirish masalan, uy kompyuteridan ofisdagi kompyuterlarga ulanish imkonini beradi. Albatta, ulangan ikkala kompyuter ham modemlar bilan jihozlangan bo'lishi kerak. U ishlab chiqarilgan kompyuter masofaviy ulanish, server deb ataladi. U maxsus tuzilgan bo'lishi kerak. Agar, masalan, masofaviy tarmoq serveri mahalliy tarmoqqa ulangan bo'lsa, u holda masofaviy foydalanuvchi nafaqat server resurslariga, balki butun mahalliy tarmoq resurslariga kirish huquqiga ega bo'lishini ta'minlash mumkin. barcha tarmoq foydalanuvchilari uchun uning resurslari. Shunday qilib, masofaviy tarmoq yaratish uchun siz bitta kompyuterni server sifatida sozlashingiz kerak. 1. Masofaviy foydalanuvchi uchun mavjud bo'lgan resurslarga kirishni tashkil qiling. Ushbu protsedura bo'limda batafsil tavsiflangan. “Mantiqiy qurilmalarga kirishni tashkil etish”. 2. Masofaviy tarmoq bilan ishlash uchun dastur – “Microsoft Plus!” dasturiy paketiga kiritilgan Dial-Up Networking Server dasturini o‘rnatish zarur. 3. Dial-up Network Access dasturini kiriting (Ishga tushirish | Dasturlar | Aksessuarlar | Dial-Up Network Access). 4. “Ulanishlar” menyusida “Remote Access Server” buyrug‘ini tanlang. 5. Qo'ng'iroq qiluvchiga kirishga ruxsat berish radio tugmachasini tanlang, shundan so'ng server kiruvchi qo'ng'iroqlarga javob beradi va masofaviy foydalanuvchilarga tarmoq resurslariga kirishni ta'minlaydi. Bu resurslar xuddi kompyuterlar mahalliy tarmoqqa ulangandek taqdim etiladi. Agar kerak bo'lsa, tarmoqqa kirish uchun parol o'rnatishingiz mumkin. Shuningdek, siz masofaviy tarmoqqa kirish dasturidan foydalanib serverga qo'ng'iroq qilishingiz va uning resurslaridan foydalanishingiz mumkin. 1. Ulanishlar menyusida Yangi ulanish buyrug'ini tanlashingiz kerak, bu erda Tarmoqqa kirish uchun ulanish nomini, server telefon raqamini va parolni ko'rsatishingiz kerak. 2. Shundan so'ng, masofaviy tarmoqqa kirish oynasida serverga ulanish uchun yangi belgi paydo bo'ladi. 3. Ko'rsatkichni ushbu belgiga olib borishingiz va sichqoncha tugmasini ikki marta bosishingiz kerak. Ulanishni sozlash oynasi paydo bo'ladi. 4. Keyin modemni yoqing va Connect tugmasini bosing. Shundan so'ng, modem serverni teradi, bu sizga masofaviy tarmoqqa kirish imkonini beradi. Shundan so'ng siz mahalliy tarmoq uchun yuqorida tavsiflangan barcha tarmoq imkoniyatlaridan foydalanishingiz mumkin. Masofaviy tarmoq va mahalliy Ethernet tarmog'i o'rtasidagi yagona kamchilik va farq modemlarning tezlik imkoniyatlari bilan cheklangan kirish tezligidir. o'tkazish qobiliyati telefon tarmog'i. Masofaviy kirish sizga katta masofada joylashgan boshqa kompyuterning resurslaridan foydalanish imkonini beradi va uni kabel orqali mahalliy tarmoqqa ulashning hech qanday usuli yo'q. Bunday holda siz masofaviy tarmoq yaratishingiz mumkin. Masofaviy tarmoq ikkita kompyuterni telefon tarmog'i orqali ulash orqali yaratiladi. Bunday holda, kompyuterlardan biri mahalliy tarmoqqa ulanishi mumkin. Masofaviy kirishning bunday tashkil etilishi, masalan, uy kompyuteridan ofisdagi kompyuterlarga ulanish imkonini beradi. Albatta, ulangan ikkala kompyuter ham modemlar bilan jihozlangan bo'lishi kerak. Masofaviy ulanish amalga oshiriladigan kompyuter server deb ataladi. U maxsus tuzilgan bo'lishi kerak. Agar, masalan, masofaviy tarmoq serveri mahalliy tarmoqqa ulangan bo'lsa, u holda masofaviy foydalanuvchi nafaqat server resurslariga, balki butun mahalliy tarmoq resurslariga kirish huquqiga ega bo'lishini ta'minlash mumkin. barcha tarmoq foydalanuvchilari uchun uning resurslari. Shunday qilib, masofaviy tarmoq yaratish uchun siz bitta kompyuterni server sifatida sozlashingiz kerak.1. Masofaviy foydalanuvchi uchun mavjud bo'lgan resurslarga kirishni tashkil qiling. Ushbu protsedura bo'limda batafsil tavsiflangan. “Mantiqiy qurilmalarga kirishni tashkil etish”. 2. Masofaviy tarmoq bilan ishlash uchun dastur – “Microsoft Plus!” dasturiy paketiga kiritilgan Dial-Up Networking Server dasturini o‘rnatish zarur. 3. Dial-up Network Access dasturini kiriting (Ishga tushirish | Dasturlar | Aksessuarlar | Dial-Up Network Access). 4. “Ulanishlar” menyusida “Remote Access Server” buyrug‘ini tanlang. 5. Qo'ng'iroq qiluvchiga kirishga ruxsat berish radio tugmachasini tanlang, shundan so'ng server kiruvchi qo'ng'iroqlarga javob beradi va masofaviy foydalanuvchilarga tarmoq resurslariga kirishni ta'minlaydi. Bu resurslar xuddi kompyuterlar mahalliy tarmoqqa ulangandek taqdim etiladi. Agar kerak bo'lsa, tarmoqqa kirish uchun parol o'rnatishingiz mumkin. Shuningdek, siz masofaviy tarmoqqa kirish dasturidan foydalanib serverga qo'ng'iroq qilishingiz va uning resurslaridan foydalanishingiz mumkin.1. Ulanishlar menyusida Yangi ulanish buyrug'ini tanlashingiz kerak, bu erda Tarmoqqa kirish uchun ulanish nomini, server telefon raqamini va parolni ko'rsatishingiz kerak. 2. Shundan so'ng, masofaviy tarmoqqa kirish oynasida serverga ulanish uchun yangi belgi paydo bo'ladi. 3. Ko'rsatkichni ushbu belgiga olib borishingiz va sichqoncha tugmasini ikki marta bosishingiz kerak. Ulanishni sozlash oynasi paydo bo'ladi. 4. Keyin modemni yoqing va Connect tugmasini bosing. Shundan so'ng, modem serverni teradi, bu sizga masofaviy tarmoqqa kirish imkonini beradi. Shundan so'ng siz mahalliy tarmoq uchun yuqorida tavsiflangan barcha tarmoq imkoniyatlaridan foydalanishingiz mumkin.Masofaviy tarmoq va mahalliy Ethernet tarmog'i o'rtasidagi yagona kamchilik va farq modemlarning tezlik imkoniyatlari va telefon tarmog'ining o'tkazish qobiliyati bilan cheklangan kirish tezligidir. S.D. Ryabko

Masofaviy kirish: xavfsizlik muammolari qanday?IN zamonaviy dunyo soni tez ortib bormoqda mobil foydalanuvchilari axborot tizimlari va "ma'lumot uy ishchilari". Bu tendentsiya hatto tilshunoslikda - texnik foydalanishda ham o'z aksini topgan inglizchada Telecommuter va teleworker neologizmlari mustahkam o'rnatildi. Shu bilan birga, bugungi kunda masofaviy kirish aloqa resurslari keng tarqalgan. Agar 5-10 yil oldin masofaviy foydalanuvchi faqat dial-up modemidan foydalanishi mumkin bo'lsa (bu umumiy va arzon vosita bo'lib qolmoqda), bugungi kunda GPRS, xDSL deyarli hamma joyda mavjud va 3G mobil telefoniya xizmatlarining qamrov doirasi tez o'sib bormoqda, yuqori ma'lumotlarni uzatish tezligi va kanal ishonchliligi va juda mos narxlarni birlashtirgan. Agar bugungi kundagi aloqa muammolari shu tarzda hal qilingan bo'lsa, masofaviy foydalanuvchining axborot xavfsizligi masalalari birinchi o'ringa chiqadi. Axborot xavfsizligi nuqtai nazaridan masofaviy kirishning o'ziga xos xususiyatlari qanday? Masofaviy foydalanuvchini himoya qilish vazifasi "ichki" foydalanuvchini himoya qilish vazifasidan qanday farq qiladi? korporativ tarmoq? Tashqi foydalanuvchi ish joyining uzoqligi mahalliy ofis ish joyi bilan solishtirganda uchta qo'shimcha xavf omiliga olib keladi:

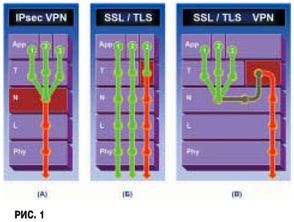

Savol tug'iladi: bu salbiy omillarning ta'sirini qay darajada zararsizlantirish mumkin? Mening fikrimcha, zamonaviy texnologiyalar Axborotni himoya qilish tizimlari masofaviy ish joyi uchun mahalliy ofis uchun xavfsizlikni deyarli bir xil darajada ta'minlashga imkon beradi. Bunday xavfsiz echimni qurish tamoyillari ushbu maqolada keltirilgan. Masofaviy kirish: asosiy xavfsizlik texnologiyasini tanlashBugungi kunda masofaviy kirish xavfsizligi sohasida tarmoq (IPsec) va transport (SSL/TLS) darajadagi xavfsizlik texnologiyalari juda qattiq raqobatlashmoqda. Ushbu echimlar orasidagi farqlarning mohiyatini aniqlash uchun ba'zi tasniflarni kiritish kerak. Shaklda. 1-rasmda uchta asosiy farqli tizim arxitekturasi ko'rsatilgan:

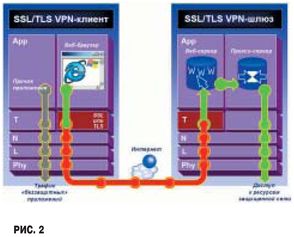

Aloqa protokoliga kelsak, IPsec yechimi ham amalga oshirishda, ham ishlashda ancha moslashuvchan va murakkabroq. IPsec arxitekturasida (1-rasm, a): dastur trafigi tarmoq sathiga paketlar ko'rinishida uzatiladi, paketlar ushlanadi, shifrlanadi va imzolanadi. Maxsus protokol, Internet Key Exchange, IKE, kalitlarni boshqarish va xavfsizlik siyosati bo'yicha muzokaralar olib boradi. Konsalting kompaniyasi The Burton group, o'zining tahliliy hisobotlaridan birida, yuqori xavfsizlik talablari bo'lgan tizimlar uchun IPsec protokoliga asoslangan VPN yechimlari SSL/TLS VPN-dan afzalroq ekanligini ta'kidladi. SSL/TLS protokollaridan foydalanishning "klassik" sxemasiga kelsak (1-rasm, b), bu umuman VPN emas. Eng so'nggi IETF lug'atlaridan biriga ko'ra, VPN - bu "davlat yoki xususiy tarmoqlardan shunday foydalanish usuli VPN foydalanuvchilari boshqa foydalanuvchilardan ajratilgan va xuddi bitta yopiq tarmoqda bo'lgandek bir-birlari bilan muloqot qilishlari mumkin edi. Klassik SSL/TLS yechimi bu ta'rifga mos kelmaydi. U bitta transport aloqasining yaxlitligi va maxfiyligini ta'minlaydi (1-rasmda 3-ilovaning trafigini, b). Boshqa ilovalar (1 va 2-rasm, 1, b) ochiq trafikni uzatadi va hech kim ularning "shifrlanmagan" portlariga kirishni nazorat qilmaydi. SSL/TLS-da kompyuter xavfsizligi zanjirining yopilmasligi meni doimo chalkashtirib yubordi ... Ammo bu yechim o'ziga xos, deyarli raqobatbardosh bo'lmagan "ekologik joy" ga ega. Masofaviy (korporativ bo'lmagan) masofaviy kirish xavfsizligi tizimlarida, biz har bir foydalanuvchi uchun "o'zimizning" VPN mijozimizni o'rnatolmasak, SSL yoki TLS ulanishini qo'llab-quvvatlaydigan veb-brauzerga alternativa yo'q. Shu sababli, elektron tijorat, bank resurslariga shaxsiy kirish tizimlari va foydalanuvchilar katta va nazoratsiz parkiga ega bo'lgan boshqa tizimlar veb-brauzer - xavfsiz SSL/TLS ulanishi - portal sxemasi bo'yicha qurilgan. Boshqa tomondan, IPsec VPN funksiyalarini har tomonlama qamrab oladigan arxitekturadir. Bu erda ular tomonidan "o'z" transport portlari orqali uzatiladigan barcha ilovalarning trafigi shifrlangan, imzolangan va ishonchsiz tarmoqlar orqali tunnel qilingan IP-paketlarga aylanadi. "Izolyatsiya qiluvchi" IPsec xavfsizlik siyosati bilan, ochiq IP-trafik to'liq himoyalanganda, tarmoqqa kirish maxfiy kalitlar egalarining qat'iy belgilangan doirasiga beriladi. Bu "zirh" ga begona odamning kirib kelishi mumkin emas. SSL/TLS VPN texnologiyalari (1-rasm, c) nisbatan yaqinda, taxminan 5 yil oldin keng tarqaldi. Transport protokoliga asoslangan VPN mahsulotlarini yaratish uchun turtki oddiyroq va arzonroq bo'lgan VPN yechimini yaratish g'oyasi edi. Biroq, bu erda, ko'pincha "ular eng yaxshisini xohlashdi" syujetida bo'lgani kabi, nuanslar paydo bo'ldi. Yechim ikkita butunlay boshqa arxitekturaga "tarqaldi": "pseudo-VPN" va "halol VPN", ular o'zlarining xususiyatlarida sezilarli darajada farq qiladi.

Oddiy veb-brauzer "pseudo-VPN" da VPN mijozi sifatida ishlaydi. Korporativ tarmoqning tashqi perimetridagi xavfsizlik shlyuzi VPN mijozlariga o'zi himoya qiladigan tarmoq resurslarini veb-resurslar ko'rinishida “ko'rsatadigan” xavfsiz veb-serverdir. Shu bilan birga, himoyalangan resurslar Web sahifalar bo'lishi shart emas. Bu fayl tizimlari, hatto suhbat, ovozli va video bo'lishi mumkin. Ushbu resurslarni brauzer orqali mavjud qilish uchun veb-serverning "orqasida" proksi-server joylashgan bo'lib, ushbu resurslarni HTTP-ga va aksincha tarjima qiladi. Bunday yechimning go'zalligi nimada? Gap shundaki, mijoz tomonida VPN qurish uchun sizga umuman hech narsa kerak emas. Har bir mashinada brauzer mavjud. SSL yoki TLS deyarli har bir brauzerda mavjud. Sertifikat (kalit) talab qilinmaydi: SSL ham, TLS ham vaqtinchalik seans kalitini tezda yaratishi mumkin. Foydalanuvchi keyinroq autentifikatsiya qilinishi mumkin, masalan, parol yordamida seans kaliti bilan himoyalangan. Asosiy kamchiliklari qanday? Ulardan ikkitasi bor.

Endi muhim resurslarni himoya qilishni IPsec tavsiya qilgan Burton guruhi tahlilchilarining xavotirlari aniqroq bo'ldi - bu istisno qilmaydi. Ushbu kamchiliklarni tan olgan holda, SSL/TLS VPN sanoati o'z arxitekturasida yanada murakkablashdi va "adolatli" VPNni taklif qildi. Bunday yechimning eng yorqin misoli bir nechta kitoblarda tasvirlangan mukammal ishlab chiqilgan OpenVPN loyihasidir (http://openvpn.net). Ushbu (va shunga o'xshash) echimlarning arxitekturasini rasmdagi diagrammadan tushunish mumkin. 1, c. Ilova trafigi (barcha yoki bir qismi) ochiq transport protokoliga, so'ngra IP-paketlarga to'planadi, ular ushlanadi va SSL yoki TLS xavfsizligidan foydalangan holda transport qatlami protokoliga qayta inkapsullanadi. Natijada nimaga erishamiz? IPsec yechimiga juda o'xshash to'liq xususiyatli "halol" VPN. Biroq, ushbu yechimning narxi VPN mijozini o'rnatish zarurati. Qochib qutulishning iloji yo'q - brauzer IP-paketlarni ushlay olmaydi va transport protokoliga to'play olmaydi... "Halol" SSL/TLS VPN ning qanday afzalliklari bor? Ushbu texnologiyani ishlab chiquvchilari u IPsec-ga qaraganda "juda engilroq" ekanligini aytishadi. Men "biroz osonroq" deyman - va bu cho'zilish:

Darhaqiqat, VPN mijozini o'rnatish va sozlash IPsec-ni masofaviy foydalanuvchilar parkida amalga oshirishdagi asosiy qiyinchilik hisoblanadi. "Yengillik" qayerda? Protokol va xavfsizlik siyosatining soddaligida biroz yengillik bor. Narxda biroz yengillik bor: SSL/TLS VPN mahsulotlari biroz arzonroq. Ammo, boshqa tomondan, ushbu mahsulotlarning texnik imkoniyatlari torroq. Mahsulotlar turli ishlab chiqaruvchilar(transport protokolida paketli inkapsulyatsiyaning nostandart tabiati tufayli) amalda mos kelmaydi, IPsec mahsulotlari haqida gapirib bo'lmaydi... "Quruq qoldiq" nima? Xavfsiz masofaviy kirish tizimini yaratishga qiziqqan mijoz qanday texnologiyalarni tanlashi kerak? Bu savolga javob yuqorida aniq aytilgan:

Quyidagi bo'limlar - yechimni qanday yaratish haqida - nazariy jihatdan, agar boshqacha ko'rsatilmagan bo'lsa, har qanday "halol" VPN yechimiga qo'llaniladi. Masofaviy kirish: VPN arxitektura dizaynidagi amaliy muammolar"Inson omili" xavfini qanday hisobga olish kerak? Bir marta "Cisco SAFE: chuqur IPsec VPN" fundamental ishida meni bitta ibora hayratda qoldirdi: "Sizning tashkilotingiz VPN-ga maxsus WAN kanali kabi ishona oladimi?<...>Cisco va ko'pchilik mijozlar VPN kanali biroz kamroq ishonchga loyiq deb hisoblashadi." Qanday qilib bu mumkin? Mualliflar 128 bitli kalitlar va raqamli imzolar yordamida shifrlashni boshqariladigan hududdan tashqaridagi ochiq kanaldan kamroq ishonchli himoya deb hisoblashadi. Tashkilot?! Aytish g‘alati tuyuladi. Lekin matnni diqqat bilan qayta o‘qib chiqqanimdan so‘ng, men ushbu iborada nima etishmayotganini angladim: “Cisco va ko‘pchilik mijozlar VPN kanalini [haqiqiy, motivsiz, ehtimol malakasiz, ba'zi bir qismi to'g'ridan-to'g'ri zararli foydalanuvchilar] biroz kamroq ishonchga loyiqdir." Gap shundaki, masofaviy kirish tarmoqlari ko'pincha ikkita xususiyat bilan tavsiflanadi: yuqori o'lchovlilik va foydalanuvchi parkining heterojenligi. Shuning uchun, massiv masofaviy kirish tarmog'ini qurishda quyidagilar birinchi o'ringa chiqadi:

Bu erda har kim o'zi xohlaganini qilishi mumkin, lekin biz odatda qat'iy tavsiya qilamiz: xavfsiz korporativ masofaviy kirish tarmog'ining xavfsizlik siyosati har doim foydalanuvchi axborot xavfsizligi sohasida bexabar degan taxminga asoslanishi kerak va, ehtimol, , potentsial ishonchsizlik. Shunung uchun:

Baxtga, texnik vositalar Ko'pgina ishlab chiqaruvchilarning axborotni himoya qilish tizimlari ushbu tamoyillarni amalda qo'llash imkonini beradi. Foydalanuvchiga "LAN ichida" ruxsat bering Yuqorida aytib o'tilganidek, "halol" VPN yechimi bizga mahalliy tarmoqni uzoq hududga "kengaytirish" imkonini beradi. Yoki shunga o'xshash narsa, masofaviy foydalanuvchini ofisning mahalliy tarmog'ida deyarli "o'tiradi". Ushbu funksiyadan ikkita qulaylik kelib chiqadi:

Ushbu umumiy sxema turli ishlab chiqaruvchilarning mahsulotlarida boshqacha tarzda amalga oshirilishi mumkin. Siz korporativ VPN ichidagi masofaviy foydalanuvchini “taklif qilishingiz” mumkin:

Ierarxik tarmoq xavfsizligi dizaynlari

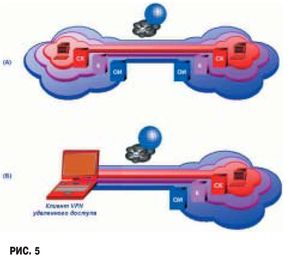

Tuzilishi axborot tizimi ammo, u o'zboshimchalik bo'lishi mumkin. Biroq, xavfsizlik siyosatini tushunishning soddaligi va tizimni boshqarish mantig'i nuqtai nazaridan, texnik echim ko'pincha jozibador ko'rinadi, bunda ochiq axborot aktivlarini qayta ishlash sxemasi qayta ishlash sxemasini o'z ichiga oladi. maxfiy ma'lumotlar, va maxfiy axborotni qayta ishlash sxemasi ichida qat'iy maxfiy axborotni qayta ishlash sxemasi mavjud (4-rasm). Axborot xavfsizligi vazifalari nuqtai nazaridan, bu "axborot xavfsizligi vositalarini eshelonizatsiya qilish printsipi" deb ataladi. Qizig'i shundaki, VPN xavfsizlik siyosati bunday qatlamli tizimlarni qurish uchun juda mos keladi.

Internetda ishlash stsenariylarida bunday ierarxik, "ichiga joylashtirilgan" VPN-larni qurish qiyin emas. Eng oddiy xavfsizlik siyosatida, tashqi perimetrdagi VPN shlyuzlari ichki perimetrdagi trafikni shifrlashi kerak, ayniqsa qanday ma'lumotlar uzatilayotgani va u allaqachon maxfiyroq perimetrda shifrlanganmi yoki yo'qmi haqida o'ylamasdan (5-rasm, a). Biroq, foydalanuvchining masofaviy kirish imkoniyati bilan, narsalar unchalik oddiy emas. Kirish kerak bo'lgan masofaviy foydalanuvchini ko'rib chiqing ochiq tarmoq eng maxfiy ichki perimetrning resurslariga. Bunday holda, masofaviy foydalanuvchining VPN mijozi tashqi halqa shlyuzi ("OI"), maxfiy halqa shlyuzi ("K") va qat'iy konfidensial halqa shlyuzi ("SK", 5-rasm) bilan ketma-ket o'rnatilgan VPN tunnellarini o'rnatishi kerak. , b). Yaxshi VPN yechimi ichki o'rnatilgan VPN tunnellarining bunday assimetrik tizimini qurishga qodir bo'lishi kerak. Biroq, rasmda ko'rsatilgan "ichiga o'rnatilgan VPN" dizayni. 5, ko'pincha bir qator savollar tug'diradi:

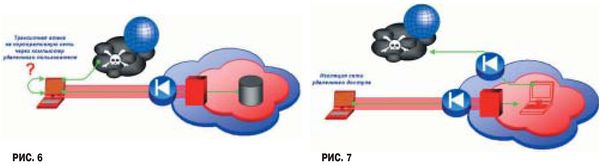

Bu savollarga javoblar to'liq aniq emas. Yuqori nazariya biz imkon qadar ta'minlashimiz kerakligini aytadi oxirigacha shifrlash tirbandlik. Ya'ni, shifrlash vositasini maxfiy manbaga iloji boricha yaqinroq o'rnating va uni tarqatish yo'li bo'ylab trafikni qayta shifrlash (ochiq ishlov berish) nuqtalarini chiqarib tashlang. Bu shuni anglatadiki, rasmdagi ichki VPN-da. 5, birinchi navbatda, "SK" shlyuzidagi "qat'iy maxfiy" muhri bilan ma'lumotlarni qayta ishlash sxemasida trafik shifrlanishini ta'minlash oqilona. Ammo maxfiy ma'lumotlarni qayta ishlash perimetri ("K" shlyuzi)dagi "qat'iy maxfiy" trafikning ikkinchi shifrlanishi bizga himoya nuqtai nazaridan nima beradi? Nazariy jihatdan, qo'shimcha shifrlashni ta'minlaydi qo'shimcha himoya. Amalda, trafik allaqachon GOST 28147 bo'yicha 256 bitli kalit bilan shifrlangan. Qayta shifrlash samarali kalit uzunligini taxminan 512 bitgacha oshiradi. Ammo, agar faqat 256 bitli kalit bilan shifrlash bizga "qat'iy maxfiy" kontaktlarning zanglashiga olib himoya qilish uchun etarli kuch bilan ta'minlasa, nima uchun bizga kerak? Bu savolga pragmatik javob: ikkinchi shifrlash usuli yordamida himoyaning kriptografik kuchini oshirishga hojat yo'q. Biroq, VPN-ni joylashtirishning ikkinchi (va kerak bo'lganda boshqa) darajasining qurilishi tizimning ishlash qulayligini hisobga olgan holda oqlanishi mumkin. Masofaviy foydalanuvchining "kirish erkinligi" Masofaviy kirish tarmog'ini loyihalashda keyingi eng muhim masala - foydalanuvchining Internetga kirish muammosi. Yuqorida keltirilgan Cisco ishi foydalanuvchi bir vaqtning o'zida korporativ tarmoq va Internetga kirishi mumkin bo'lgan ajratilgan tunnel arxitekturasini muhokama qiladi. Ushbu dizaynning xavfli tomoni shundaki, foydalanuvchi internetda viruslar va boshqa kirlarni, masalan, josuslik dasturlarini qabul qilib, korporativ tarmoqqa tranzit hujum agentiga aylanishi mumkin (6-rasm). Bunday tahdidning oldini olish uchun Cisco hamkasblari qo'shimcha xavfsizlik choralarini qo'llashni tavsiya qiladilar: antivirus (bugungi kunda biz bu erda josuslarga qarshi dasturlarni qo'shishimiz kerak), mijoz kompyuteridagi shaxsiy xavfsizlik devori va kirish konsentratorida kengaytirilgan xavfsizlik boshqaruvlari (IDS). Misol uchun, an'anaviy perimetr qurilmasi - xavfsizlik devorini ko'rib chiqing. Xavfsizlik devori xavfsizlik siyosatini u orqali o'tayotgan trafikni passiv kuzatish yoki faol skanerlash orqali aniqlash juda oson. ochiq portlar. Xavfsizlik devorining xavfsizlik siyosatini tushunganimdan so'ng, men noqonuniy paketni korporativ tarmoqqa osongina tashlab qo'yishim mumkin. VPN bu imkoniyatni butunlay yo'q qiladi. Faqatgina shaxsiy kalit egasi tomonidan chiqarilgan paket xavfsizlik shlyuzidan o'tadi. Buni "taxmin qilish" mumkin emas, shuning uchun begona odam hech qachon sizning tarmog'ingizga kirmaydi. Masofaviy kirish segmentida faqat izolyatsiya VPN siyosatidan foydalanish tavsiya etiladi, unga ko'ra masofaviy foydalanuvchi faqat korporativ tarmoqqa kirishi mumkin va boshqa hech qanday joyda bo'lmaydi. Bir qarashda bu yondashuv bir qancha savollar tug‘diradi. Birinchisi: agar masofaviy foydalanuvchi Internetga kirishni talab qilsa nima bo'ladi? Javob oddiy: masofaviy foydalanuvchilaringizni xavfsiz kanal orqali korporativ tarmoqqa o‘tkazing, so‘ngra oddiy mahalliy foydalanuvchilar bilan bir xil himoya choralarini qo‘llagan holda masofaviy foydalanuvchilarni Internetga “umumiy asosda” qo‘yib yuboring. kompyuter tarmog'i ofis (7-rasm). Ushbu yechim ikkita asosiy afzalliklarni beradi:

Ushbu sxemaning kamchiliklari aloqa uchun qo'shimcha xarajatlardir, chunki masofaviy foydalanuvchilarning trafigi Internet orqali ikki marta o'tadi: himoyalangan va ochiq shaklda. Shu bilan birga, foydalanuvchilarning masofaviy trafiki odatda korporativ aloqalarning umumiy narxining nisbatan kichik qismini tashkil qiladi. Internet arzon va masofaviy foydalanuvchilar uchun Internet-trafikning ikki baravar narxi korporativ tarmoqning yuqori xavfsizligi uchun to'lash uchun mutlaqo oqilona narx bo'lib tuyuladi. Shaklda ko'rsatilgan sxemaga nisbatan tez-tez so'raladigan yana bir savol. 7 - barcha masofaviy foydalanuvchilar bitta kirish kontsentratoriga "bog'langan" tizim etarlicha ishonchlimi?

Bu erda javob oddiy: ishonchlilik mijozning ehtiyojlariga qarab sozlanishi. Birinchidan, masofaviy kirish VPN konsentratori osongina keraksiz va yukni muvozanatlash bilan N + 1 sxemasiga ko'ra. Ikkinchidan, agar sizning tarmog'ingiz mintaqaviy taqsimlangan bo'lsa, unda 2-3 shaharda kirish konsentratorlarini o'rnatishingizga hech kim to'sqinlik qilmaydi. Mamlakat ichidagi trafik narxi deyarli Moskva, Sankt-Peterburg yoki Vladivostokdagi xavfsizlik shlyuziga ulanganligingizga bog'liq emasligi sababli, foydalanuvchilarga bir nechta mintaqaviy kirish konsentratorlari orqali korporativ tarmoqqa kirish imkoniyatini bering. Va siz deyarli hech qanday qo'shimcha xarajatlarsiz ofatga chidamlilik darajasida ishonchlilikni olasiz. AutentifikatsiyaZamonaviy VPN yechimlari foydalanuvchilarni masofaviy autentifikatsiya qilish vositalarining juda keng doirasini taklif etadi: simmetrik Yashirin kalit(parol), bir martalik parolni autentifikatsiya qilish vositalari, X.509 sertifikatlari, shuningdek, ushbu autentifikatsiya vositalarining maxfiy kalit uchun apparat saqlash muhiti bilan kombinatsiyasi. Ro'yxatdagi echimlar xavfsizlik nuqtai nazaridan biroz farq qilishi mumkin, ammo xavfsizlik quvvati parametrlarini (masalan, parol/kalit uzunligi) sozlash mumkin. Bu kriptografik ma'noda himoya kuchi texnik echimni tanlashda amaliy mezon bo'lib qolishiga olib keladi. Eng muhim amaliy mezonlar quyidagi savollardir: 1) narx va 2) foydalanish qulayligi. Ushbu mezonlarga asoslanib, masofaviy kirish VPN-da autentifikatsiyani tashkil qilish uchun biz VPN mijozi yoki operatsion tizimiga o'rnatilgan X.509 sertifikatlarini kengaytiriladigan va juda qulay past byudjetli yechim sifatida tavsiya qilishimiz mumkin. Agar tizim byudjeti foydalanuvchi autentifikatsiyasi uchun apparat ta'minotini qo'llab-quvvatlashga imkon bersa, yechim mavjud korporativ autentifikatsiya infratuzilmasi bilan moslik mezonlari asosida tanlanishi kerak. Agar u allaqachon bir martalik parolni autentifikatsiya qilishdan foydalansa (masalan, RSA-dan SecurID), uni guruh simmetrik kaliti yoki sertifikat bilan birgalikda afzal ko'rish maqsadga muvofiqdir. Shu bilan bir qatorda, biz apparat kalit tashuvchisini tavsiya qilishimiz mumkin - Aladdin tomonidan ishlab chiqarilganlarga o'xshash token. Ushbu qurilma o'zgartirishdan himoyalangan, maxfiy kalitni eksport qilmaydi, kirishga urinishlar soni cheklangan, PIN-kodga ega va ulardan foydalanish juda oson. Token va apparat bir martalik parol generatorlarini birlashtirgan birlashtirilgan qurilmalar ham mavjud. Bunday qurilma ilovalarning butun vertikali uchun ko'p faktorli autentifikatsiya vositasi bo'lishi mumkin: operatsion tizimga kirishda autentifikatsiya qilish uchun, VPN uchun, elektron raqamli imzodan foydalanadigan ilovalar bilan integratsiya uchun. Konfiguratsiyani boshqarishMasofaviy kirish tarmoqlarida himoya vazifalari uzoq vaqt masofaviy foydalanuvchini autentifikatsiya qilish, uning trafigining maxfiyligi va yaxlitligini ta'minlash bilan cheklangan edi. Biroq, bu etarli emas. Tarmoqqa faqat avtorizatsiya qilingan foydalanuvchilar kirishiga ishonch hosil qilishimiz mumkin. Ularning harakati xavfsiz ekanligiga ishonch hosil qilishimiz mumkin. Ammo biz ularning kompyuterlari "steril" ekanligiga va ular tarmoqqa qo'shilganda, unga hech qanday axloqsizlik kiritmasligiga ishonchimiz komil emas. Konfiguratsiyani boshqarish talab qilinadi. Ushbu texnologiya taxminan ikki yil oldin paydo bo'lgan. Cisco Systems Network Admission Control (NAC) mafkurasini taklif qildi. NACning mohiyati shundan iboratki, tarmoqqa masofaviy qurilmaga ruxsat berilganda uning konfiguratsiyasi korporativ xavfsizlik siyosati talablariga muvofiqligi tekshiriladi. Masalan, masofaviy foydalanuvchidan o'rnatilgan himoya vositalarining ma'lum bir to'plamiga ega bo'lishi, virusga qarshi ma'lumotlar bazalarini o'z vaqtida yangilash, faollik talab qilinishi yoki aksincha, muayyan ilovalarni taqiqlash talab qilinishi mumkin. Agar masofaviy foydalanuvchining ish joyining konfiguratsiyasi korporativ siyosat talablariga javob bermasa, u korporativ tarmoqqa kira olmaydi yoki faqat karantin zonasiga kirish huquqiga ega bo'lib, u erda "o'zini tartibga solish" mumkin: masalan, yuklab olish zarur yangilanishlar, virusga qarshi skanerlash va h.k. Ushbu texnologiya keng tarqaldi va hozirda ko'plab ishlab chiqaruvchilar tomonidan qo'llab-quvvatlanmoqda. dasturiy ta'minot va axborot xavfsizligi vositalari. XulosaUshbu maqolaning ko'lami bizga VPN korporativ masofaviy kirishni qurish stsenariylari tafsilotlarini tahlil qilishga imkon bermaydi. Xulosa qilib aytganda, aniq tizimlarni ishlab chiqishda siz "o'tkazib yubormaysiz" asosiy tamoyillarni sanab o'tish maqsadga muvofiqdir:

Ushbu tamoyillarga izchil rioya qilish orqali siz masofaviy kirish tarmoqlaringiz ofis tarmoqlaringiz bilan bir xil xavfsizlik darajasiga ega bo'lishini ta'minlashingiz mumkin. Adabiyot

1 sahifa 10. Bugungi kunda bu kitob Cisco veb-saytida mavjud emas. O'ylaymanki - IPsec standartlarini yangilash tufayli. Kitob IPsec RFC 2401 arxitekturasi uchun yozilgan va yangi RFC 4301 arxitekturasi uchun yangilanmagan.Bu juda achinarli, ish VPN dizayni bo‘yicha qiziqarli qo‘llanmani taqdim etdi, u chiqarilishi bilan ham eskirmaydi. yangi versiya protokol. Yaxshi ishingizni bilimlar bazasiga yuborish oddiy. Quyidagi shakldan foydalaningTalabalar, aspirantlar, bilimlar bazasidan o‘z o‘qishlarida va ishlarida foydalanayotgan yosh olimlar sizdan juda minnatdor bo‘lishadi. Shunga o'xshash hujjatlarFoydalanish elektron kalitlar foydalanuvchi autentifikatsiya qilish vositasi sifatida. Identifikatsiya va autentifikatsiya usullarini ularda qo'llaniladigan texnologiyalar nuqtai nazaridan tahlil qilish. "Rutoken" autentifikatsiya vositalarini o'rnatish va sozlash, drayverlarni boshqarish. kurs ishi, 01/11/2013 qo'shilgan Masofaviy kirishni amalga oshirishning xususiyatlari va usullari. Masofaviy kirishni tashkil etish. Korporativ intranetga masofaviy kirishni integratsiyalash. Windows uchun masofaviy kirish mijoz vositalarini o'rnatish. Mijoz-server arxitekturasida ishlaydigan yordamchi dastur. kurs ishi, 12/17/2011 qo'shilgan Kompyuter xavfsizligining asosiy tushunchalari, undan himoyalanish kompyuter viruslari va ruxsatsiz kirish, masofadan kirish paytida ma'lumotlarni himoya qilish. Kasperskiy antivirusi: to'liq miqyosli himoya Elektron pochta, virusdan himoya qilishni to'liq avtomatlashtirish. referat, 01/08/2011 qo'shilgan Etti qavatli arxitektura, asosiy protokollar va standartlar kompyuter tarmoqlari. Himoyalashning dasturiy va apparat-dasturiy usullarining turlari: ma'lumotlarni shifrlash, kompyuter viruslaridan himoya qilish, ruxsatsiz kirish, masofadan kirish vaqtida axborot. test, 07/12/2014 qo'shilgan Chiziqli kompyuter tarmog'i foydalanuvchilarining biometrik autentifikatsiyasini amalga oshirish bo'yicha takliflar ishlab chiqish. Foydalanuvchi autentifikatsiyasining statik va dinamik usullarining mohiyati va xususiyatlari. Tahdidni bartaraf etish usullari, himoya qilish xizmati parametrlari. kurs ishi, 25.04.2014 qo'shilgan Simli mahalliy tarmoqni ishlab chiqish va ushbu tarmoqqa masofadan kirish simsiz tarmoq(Wi-Fi), ularning bir-biriga ulanishi. Tarmoqning ikki marta aylanish vaqtini hisoblash (PDV). Ish stantsiyasini, masofadan kirishni, serverni sozlash. kurs ishi, 11/10/2010 qo'shilgan Foydalanuvchi autentifikatsiya vositasi sifatida plagin autentifikatsiya modullarini ishlab chiqish. Linux-PAM moduli kiritilgan Linux distributivlari. Operatsion printsipi, boshqaruv, vaqt va resurslar cheklovlari. Autentifikatsiya plaginlarining umumiy ko'rinishi. kurs ishi, 29.01.2011 qo'shilgan Umumiy holat Masofaviy kirish juda keng tushuncha bo'lib, u kompyuterlar, tarmoqlar va ilovalarning o'zaro ta'siri uchun turli xil turlari va variantlarini o'z ichiga oladi. Masofaviy kirish deb atash mumkin bo'lgan juda ko'p sonli o'zaro ta'sir sxemalari mavjud, ammo ular global kanallar yoki foydalanish orqali birlashtirilgan. global tarmoqlar o'zaro aloqada bo'lganda. Bundan tashqari, masofaviy kirish odatda assimetrik o'zaro ta'sir bilan tavsiflanadi, ya'ni bir tomondan markaziy katta tarmoq yoki markaziy kompyuter, boshqa tomondan esa alohida masofaviy terminal, kompyuter yoki kichik tarmoq mavjud bo'lib, u kirish huquqiga ega bo'lishi kerak. markaziy tarmoqning axborot resurslari. Oxirgi bir-ikki yil ichida geografik taqsimlangan korporativ tarmoqlarga ega korxonalar soni sezilarli darajada oshdi. Shu sababli, zamonaviy masofaviy kirish vositalari uchun yaxshi miqyoslash va ko'p sonli masofaviy mijozlarni qo'llab-quvvatlash juda muhimdir. Masofadan boshqarish vositalarini rivojlantirishning asosiy tendentsiyalariStandartlashtirish. Yaqinda, uchun masofaviy boshqarish korporativ tarmoqlar o'zlarining ma'lumotlarni uzatish protokollaridan foydalanish bilan tavsiflangan xususiy echimlardan foydalanganlar. telefon tarmoqlari va masofaviy foydalanuvchilar uchun o'z autentifikatsiya usullari, shuningdek original usullarda markaziy tarmoq resurslari bilan ta'minlash. Tabiiyki, bu ilgari tarmoqni boshqarish vositalarining turli xil konfiguratsiyasiga ega bo'lgan ikkita tarmoqni "birlashtirish" zarur bo'lganda, mutaxassislarni tayyorlashda va boshqa holatlarda ma'lum muammolarni keltirib chiqardi. Hozirgi vaqtda boshqaruv tizimlarida ko'proq standart komponentlar ishlaydi: PPP ma'lumotlar uzatish protokoli; autentifikatsiya vositalarining "janoblar to'plami" - Kerberos, Novell NDS yoki MicrosoftDirectoryServices tizimlaridan foydalanish; masofaviy foydalanuvchilarga WWW xizmati yoki mahalliy tarmoqda ishlaydigan bir xil xizmatlardan foydalangan holda axborot resurslarini taqdim etish. Ushbu jarayon masofaviy kirish serverlarining mijozlar va mahalliy tarmoqda ishlaydigan tarmoq operatsion tizimlari bilan o'zaro aloqasini osonlashtiradi. To'liq standartlashtirish hali uzoq yo'l bo'lsa-da (har doimgidek, bu ko'proq maqsad), so'nggi bir necha yil ichida vaziyat keskin o'zgardi. Kirish tezligini oshirish. Bugungi kunda telekommunikatsiya xizmatlari operatorlarining asosiy sa'y-harakatlari ommaviy foydalanuvchilar uchun analog modemlar tomonidan qo'yilgan 56,2 Kbit/s cheklovini bartaraf etishga qaratilgan. Qolaversa, internet orqali axborot uzatish, yumshoq qilib aytganda, xavfli hisoblanadi. Shuning uchun, ideal variant virtual xususiy tarmoqni yaratish bo'ladi - VPN (siz bu texnologiya haqida 2001 yil 5-sonli ComputerPress-da o'qishingiz mumkin). Biz foydalanuvchilarni yoki pastki tarmoqlarni jismoniy ulash masalalariga batafsil to'xtalmaymiz; biz ko'rib chiqamiz. ularni faqat minimal darajada. Agar tegishli xizmatlarga kirish kerak bo'lsa, korporativ tarmoqni Internetga ulash oqlanadi. Boshqa usullar mavjud bo'lmaganda va moliyaviy jihatlar ishonchlilik va xavfsizlik talablaridan ustun bo'lgandagina Internetdan ma'lumotlarni uzatish vositasi sifatida foydalanishga arziydi. Masofaviy boshqaruvning eng ko'p muhokama qilinadigan muammolaridan biri bu xavfsizlikdir. Agar siz tarmoqni masofadan boshqarish imkoniyatiga ruxsat bersangiz, qaysi texnologiyadan foydalanmasligingizdan qat'i nazar, tarmoq orqali uzatiladigan ma'lumotlar xavfsizligini ta'minlash bilan bog'liq bir qator muammolar paydo bo'ladi. Qanday hollarda bu xavfli bo'lishi mumkin?Biz orqali ma'lumot uzatishda xavfsizlikni ta'minlash muhimligi haqida bir necha bor yozganmiz umumiy tarmoq. Amaliyot shuni ko'rsatadiki, tarmoqni buzish holatlari hali ham keng tarqalgan. Keling, u yoki bu ma'lumotlarni uzatish texnologiyasidan foydalanganda xususiy tarmoqqa qanday xavflar tahdid solishi mumkinligini yana bir bor takrorlaymiz. Avvalo, bu uzatish paytida ma'lumotni ushlab turishdir. Bu erda shifrlash vositalari yordam berishi mumkin; ular muammoni faqat qisman hal qilishadi, chunki ular asosan pochta va fayl uzatish uchun qo'llaniladi. Ma'lumotni real vaqt rejimida maqbul tezlikda shifrlash imkonini beruvchi yechimlar (masalan, to'g'ridan-to'g'ri masofaviy ma'lumotlar bazasi yoki fayl serveri bilan ishlashda) hali ham kirish mumkin emas va qimmat. Albatta, tarmoqqa ruxsatsiz kirishdan himoya qilish vositasi mavjud - xavfsizlik devori. Biroq, buni panatseya deb hisoblamaslik kerak - viruslar va virusga qarshi dasturlar haqida o'ylang. Har qanday mudofaani buzish mumkin, ayniqsa olingan ma'lumotlar xakerlik narxiga arziydi. Shunday qilib, Internet ishonchlilik va maxfiylikni talab qiladigan tizimlar uchun asos sifatida faqat oxirgi chora sifatida va xavfsizlik devorlari, kanallarni shifrlash va VPNni o'z ichiga olgan barcha xavfsizlik choralaridan foydalangan holda tavsiya etilishi mumkin. Bundan tashqari, biz inson omili haqida - korporativ tarmoqning "ichida" va "tashqi" xodimlari haqida unutmasligimiz kerak. Ammo bu alohida maqola uchun mavzu. E'tibor bering, masofaviy kirishni tashkil qilish uchun siz X.25 va Frame Relay texnologiyalaridan foydalanishingiz mumkin, ular bir qator juda qiziqarli imkoniyatlarni taqdim etadi. Ruxsatsiz kirish muammosini tarmoqning o'zi yordamida ham juda samarali hal qilish mumkin. Bugungi kunda X.25 va Frame Relay tarmoqlari uchun maxsus ishlab chiqilgan va ularni juda yuqori tezlikda ishlashga imkon beruvchi shifrlash vositalari mavjud. Bunday uskunalar Racal, Cylink, Siemens tomonidan ishlab chiqariladi. FAPSI homiyligida yaratilgan mahalliy ishlanmalar ham mavjud. Tabiiyki, IP protokoliga asoslangan tarmoqlar uchun ishlanmalar mavjud bo'lib, ular haqida biz bir necha bor xavfsizlik bo'yicha maqolalarda yozganmiz. Tarmoqni masofadan boshqarish sxemalariEndi tarmoqni masofadan boshqarish sxemalariga o'tamiz. Shaklda. 1-rasmda o'zaro ta'sir qiluvchi tizimlar turida farq qiluvchi asosiy masofaviy kirish sxemalari ko'rsatilgan: 1 - "terminal-kompyuter"; 2 - "kompyuterdan kompyuterga"; 3 - "kompyuter tarmog'i"; 4 - "tarmoqdan tarmoqqa". Masofaviy kirishning dastlabki uchta turi ko'pincha individual kirish tushunchasi bilan birlashtiriladi va tarmoqdan saytga kirish sxemalari ba'zan ikkita sinfga bo'linadi - ROBO (RegionalOffice/BranchOffice) va SOHO (SmallOffice/HomeOffice). ROBO klassi o'rta o'lchamdagi tarmoqlarni markaziy tarmoqqa - korxonaning hududiy bo'linmalari tarmoqlariga ulash holatiga va SOHO klassi - kichik ofislar va uy tarmoqlari tarmoqlariga masofadan kirish holatiga mos keladi. Kompyuterga masofaviy kirishning barcha turlari orasida alohida o'rin egallaydi, unda foydalanuvchi kompyuter bilan xuddi mahalliy ulangan terminal yordamida uni boshqargani kabi masofadan turib ishlash imkoniyatiga ega. Ushbu rejimda u dasturlarni masofaviy kompyuterda ishga tushirishi va ularning bajarilishi natijalarini ko'rishi mumkin. Bunday holda, ushbu kirish usuli odatda terminalga kirish va masofadan boshqarishga bo'linadi. Garchi ular yaqin bo'lsa ham ish rejimlari, lekin masofaviy kirish mahsulotlari tavsifida ularni bir sinfga birlashtirish odatiy hol emas. Odatda, terminalga kirish deganda foydalanuvchining masofaviy ko'p foydalanuvchili operatsion tizimlari - UNIX, VAXVMS, IBM mainframe OT bilan ishlashning ramziy rejimi tushuniladi. Masofadan boshqarish pulti sinfi OS grafik ekranini taqlid qilish uchun dasturlarni o'z ichiga oladi shaxsiy kompyuterlar- birinchi navbatda boshqacha Windows versiyalari, va yaqinda bu sinfga Linux tizimlari, Solaris va boshqalar kiradi. Ko'pgina operatsion tizim ishlab chiqaruvchilari o'zlarining protokol steklariga tarmoq orqali kompyuterlarga terminal foydalanuvchilari kirishi uchun vositalarni kiritdilar. Ushbu vositalar tarmoqqa ulangan kompyuterda ishlaydigan foydalanuvchiga monitor ekranini tarmoqqa ulangan boshqa kompyuterning terminal emulyatoriga aylantirish imkonini beradi. Ushbu turdagi eng mashhur vosita TCP/IP stekining telnet protokoli bo'lib, u bir qismi sifatida paydo bo'ldi. operatsion tizim UNIX va shundan beri u bilan uzviy bog'langan. Foydalanuvchi kompyuterini markaziy kompyuter ekrani emulyatoriga aylantiradigan terminalga kirish tizimlaridan farqli o'laroq, masofaviy tugun rejimini qo'llab-quvvatlash vositalari qo'ng'iroq qiluvchi qurilmani mahalliy tarmoqdagi to'liq aloqaga aylantiradi. Bunga masofaviy kompyuter markaziy mahalliy tarmoqdagi kompyuterlar bilan bir xil protokollar to'plamini ishlatishi tufayli erishiladi, havola va jismoniy qatlam protokollari bundan mustasno. Ushbu qatlamda an'anaviy Ethernet yoki Token Ring protokollari o'rniga modem protokollari (fizik qatlam) va SLIP, HDLC va PPP kabi nuqtadan nuqtaga ulanish protokollari ishlaydi. Ushbu protokollar telefon tarmoqlari orqali tarmoq va boshqa protokol paketlarini uzatish uchun ishlatiladi. yuqori darajalar. Shunday qilib, masofaviy tugunning tarmoqning boshqa tugunlari bilan to'liq aloqasi amalga oshiriladi. Masofaviy tugun xizmati uni mahalliy tarmoqqa transport aloqasi bilan ta'minlaydi, shuning uchun masofaviy tugun mavjud bo'lgan barcha xizmatlardan foydalanishi mumkin. mahalliy mijozlar tarmoqlar, masalan, NetWare fayl xizmati, telnet xizmati yoki X-Window UNIX OS, Windows NT boshqaruvi. Eng katta qiyinchiliklar Windows oilasining mashhur ish stoli operatsion tizimlari, OS/2 va boshqalarni masofadan boshqarish bilan bog'liq. Buning sababi, ushbu tizimlar uchun mavjud emas standart protokol UNIX uchun telnet yoki X-Window yoki VAXVMS uchun LAT ga o'xshash terminal emulyatsiyasi. Bundan tashqari, ushbu operatsion tizimlar oxirgi foydalanuvchi uchun eng tanish bo'lib, u tanish grafiklardan foydalanishda juda qulay bo'ladi. Windows interfeysi masofaviy xostni boshqarishda. Shuning uchun, ushbu maqolaning qolgan qismi UNIX, Windows va NetWare oilalarining operatsion tizimlariga o'rnatilgan, shuningdek, uchinchi tomon ishlab chiquvchi kompaniyalar tomonidan yaratilgan masofadan boshqarish vositalariga bag'ishlanadi. Operatsion tizimlarga o'rnatilgan masofaviy boshqaruv vositalariUNIX oilasiUNIXni tizim va tarmoq boshqaruvi vazifalari uchun juda mos keladigan operatsion tizim deb atash mumkin, lekin ofis ilovalari uchun bundan ham yomoni. Gap ish stoli tizimi emas, balki masofaviy boshqaruv tizimi haqida ketayotganligi sababli, aytishimiz mumkinki, telnet xizmatlari tufayli har qanday mos foydalanuvchi o'z kompyuterida masofaviy terminalni ishga tushirish orqali dunyoning istalgan nuqtasidan tarmoqni boshqarishi mumkin. Ushbu yondashuvning yagona jiddiy kamchiligi ma'murning malakasiga qo'yiladigan yuqori talablardir: u kommunal xizmatlarni yaxshi bilishi kerak. buyruq qatori. Tabiiyki, tajribasiz ma'murlar katta qiyinchiliklarga duch kelishadi va oddiy foydalanuvchilar miltillovchi buyruq satri kursori bilan qora ekranni ko'rishda vahima qo'yishadi. So'nggi paytlarda bu holat yaxshi tomonga o'zgarmoqda - UNIX/Linux tizimlarini grafik rejimda masofadan boshqarish imkonini beruvchi mijoz-server ilovalari paydo bo'ldi. Masalan, Suse Linux uchun VNC serveri. Ushbu ilovalar alohida maqola mavzusi bo'lishga loyiqdir. Endi telnetga e'tibor qaratamiz. Bu standartlardan biri bo'lib, tarmoqda RFC (Izohlar so'rovi) deb nomlangan uch o'ndan bir yarim minggacha tavsiya etilgan rasmiy materiallar mavjud. Dastlab, telnet telnet foydalanuvchi interfeysi, telnet jarayoni va telnet protokolidan iborat triadani anglatardi. Ushbu triada masofaviy kompyuterdagi resurslarga kirish uchun tarmoq terminalining tavsifi va amalga oshirilishini ta'minlaydi. Telnet transport protokoli orqali dastur protokoli sifatida qurilgan TCP protokoli. Telnet aloqasi o'rnatilganda, haqiqiy terminal qurilmasini ishlaydigan dastur va dasturga xizmat ko'rsatish jarayoni ma'lumot almashish uchun haqiqiy jismoniy terminal qurilmalarining eng keng qo'llaniladigan imkoniyatlarining standart tavsifi bo'lgan Network Virtual Terminal (NVT) dan foydalanadi. NVT axborotni kiritish va chiqarish usullarini tavsiflash va standart shaklga aylantirish imkonini beradi. Terminal dasturi (foydalanuvchi) va u bilan ishlaydigan jarayon (server) jismoniy qurilmalarning xususiyatlarini NVT spetsifikatsiyasiga aylantiradi, bu esa turli xil imkoniyatlarga ega qurilmalarning muvofiqligi tamoyilini ta'minlash imkonini beradi. Muloqot xususiyatlari kamroq qobiliyatli qurilma tomonidan belgilanadi. Shartnoma variantlari yoki buyruqlar printsipi bizga terminal qurilmalarida ma'lumotlarni ko'rsatish imkoniyatlarini kelishib olishga imkon beradi. NVT - bu hatto eng ko'p antideluviya qurilmalariga telnet orqali ishlashga imkon beruvchi minimal talab qilinadigan parametrlar to'plami. Haqiqiy foydalanishdagi zamonaviy qurilmalar ancha katta axborotni chiqarish imkoniyatlariga ega va kelishilgan buyruqlar printsipi bu imkoniyatlardan foydalanishga imkon beradi. Telnet protokoli orqali o'zaro ta'sir simmetrik bo'lib, foydalanuvchi dasturi va server dasturi bir seans davomida joylarni o'zgartirishga imkon beradi. Bu telnet ichidagi o'zaro aloqani an'anaviy mijoz-server sxemasidan tubdan ajratib turadi. Agar biz ikkita terminal dasturi o'rtasida "terminaldan terminalga" rejimida ma'lumot almashish haqida gapiradigan bo'lsak, unda tomonlarning har biri ma'lumotni taqdim etish tamoyillarini o'zgartirishni boshlashi mumkin va shu bilan birga telnetning yana bir xususiyati. Protokol bu erda namoyon bo'ladi. Protokolda "so'rash-tan olish" tamoyili emas, balki "to'g'ridan-to'g'ri harakat" tamoyili qo'llaniladi. Bu shuni anglatadiki, agar terminal dasturi ma'lumotni taqdim etish imkoniyatlarini kengaytirmoqchi bo'lsa, u buni amalga oshiradi (masalan, axborot oqimi Esc ketma-ketliklari) va agar javob sifatida u yangi taqdimotda ma'lumot olsa, bu muvaffaqiyatli urinishdan dalolat beradi, aks holda u NVT standartiga qaytadi. Biroq, Telnet juda jiddiy kamchiliklarga ega - xavfsizlik muammolari. Agar siz serveringizdagi portlarga masofaviy telnet ulanishiga ruxsat bersangiz, u holda siz mashinaga ulanayotgan odamning daemon dasturlaridan biri bilan o'zaro aloqada bo'lishiga alohida e'tibor berishingiz kerak. U ma'lumotni o'qish/yozish huquqiga ega emas va aniqlanmagan UNIX tizimi(siz uni who buyrug'i bilan aniqlay olmaysiz), lekin u ushbu demonlarga buyruqlar berishi va dasturlar yoki konfiguratsiyadagi xatolardan foydalanib, serverda saqlangan ma'lumotlarga kirish huquqiga ega bo'lishi mumkin. Windows oilasiWindows NT serverini masofadan boshqarishning murakkabligi har doim tizim ma'murlari uchun bu vazifaga duch kelgan umidsizlikka sabab bo'lgan. Garchi eng tajribalilar RCMD (Remote Command Service, RCMD.EXE) dan regini yoki regedit dasturlari bilan birgalikda foydalanish kabi hiyla-nayranglarni o'zlashtirgan bo'lsalar ham, u baribir. masofaviy boshqaruv Windows NT mahalliy hamkasbidan sezilarli farq qiladi. Bunday holda, maxsus vositalarni o'zlashtirish kerak, chunki shaxsiy kompyuterlarning operatsion tizimlari doimo mahalliy klaviatura va displey bilan chambarchas bog'langan. Darhaqiqat, yaqin vaqtgacha ko'pchilik shaxsiy kompyuterlar tarmoqqa ulanmagan va shuning uchun boshqa klaviatura yoki monitorlar bilan o'zaro aloqada bo'lish shart emas edi. Ushbu bo'shliq uchinchi tomon ishlab chiqaruvchilarining bir qator mahsulotlari bilan to'ldiriladi, ular quyida muhokama qilinadi. Ammo Microsoft dasturchilari tomonidan yaratilgan Windows-ga asoslangan ish stoli tizimlarini boshqarish uchun bir nechta paketlar ham mavjud. Ulardan biri DBMS bilan chambarchas integratsiyalashgan tizimlarni boshqarish serveri (SMS) 2.0 (2-rasm) hisoblanadi. Microsoft SQL Server va Crystal Reports dasturi va axborotni boshqarish nuqtai nazaridan keng imkoniyatlarga ega. Bundan tashqari, SMS-da ma'lumotlar bazasiga texnik xizmat ko'rsatish jarayonini rejalashtirish qobiliyati juda jozibali. Siz kutganingizdek, Windows muammolarini bartaraf etish maydoni juda yaxshi. Bugungi kunda SMS-ning kamchiliklari orasida quyidagilar mavjud: printer drayverlarini o'rnatishni qo'llab-quvvatlamaydi; mijoz kompyuterlarida dasturiy ta'minot konfiguratsiyasini bloklash funktsiyasi paket konsoliga kiritilmagan; O'rnatilgan virusdan himoya vositalari mavjud emas. Agar siz faqat terminalga kirishni olishingiz kerak bo'lsa masofaviy kompyuter va siz telnetning UNIX tizimlarida qanday ishlashini yaxshi bilasiz, Windows 2000 Professional dasturiga o'rnatilgan telnet serveri kabi mahsulotdan foydalanish qulayroqdir. Odatiy bo'lib, telnet serverini ishga tushirish aniq xavfsizlik xavfi tufayli o'chirib qo'yilgan. Ushbu xizmatni ishga tushirish uchun buyruqdan foydalaning: net start telnet Agar sizning qo'lingizda telnet mijozi bo'lsa va serverda belgilangan IP-manzil bo'lsa, siz istalgan joydan serverda buyruq qatori oynasini ochishingiz va dunyoning istalgan nuqtasidan standart telnet buyruqlari yordamida serverni masofadan boshqarishingiz mumkin. NetWare oilasiIsh stantsiyalarini boshqarish uchun NetWare 5 operatsion tizimi Z.E.N paketini o'z ichiga oladi. ishlaydi (Zero Effort Networking, - tarmoqda nol harakat bilan ishlash). Nol xarajatli tarmoq yaratish mumkin bo'lmasa-da, Z.E.N. ishlar bir nechta mijoz stantsiyalarini masofadan boshqarishni ancha osonlashtiradi. Taqqoslash Z.E.N. oldingi versiya bilan 2.0 ishlaydi, ko'pchilikni ta'kidlab bo'lmaydi qo'shimcha funktsiyalar so'nggi versiya, masalan: ilovalarni ma'lum shartlarning bajarilishiga qarab taqsimlash, ish stantsiyasining dasturiy ta'minotini inventarizatsiya qilish va undan foydalanishni nazorat qilish, hisobotlarni yaratish. Xodimlarni boshqarishni osonlashtirish uchun Windows jadvallari paketi Z.E.N. ishlar NDS katalog xizmati bilan chambarchas bog'langan. Ushbu paket geografik taqsimot uchun ham juda mos keladi xizmat ko'rsatish markazlari, ularning serverlari NDS bo'limlarining nusxalarini saqlashi mumkin. O'rnatish bilan Z.E.N. ishlarda sizda quyidagi variantlar mavjud:

Biroq, ko'plab afzalliklarga qaramay, Z.E.N. ishlarning ba'zi kamchiliklari ham bor, masalan: o'rnatilgan ilovalarni o'chirish tartibini avtomatik ravishda yaratishning hech qanday usuli yo'q va ilovalardan foydalanishni boshqarish funktsiyasi mahalliy ilovalarni qamrab olmaydi, bu esa o'yinlar va boshqa kiruvchi dasturlarni ishga tushirishni nazorat qilishni imkonsiz qiladi. ish stantsiyalari. Uchinchi tomon dasturiy ta'minotUNIX/Linux tizimlari dastlab moslashtirilgan masofaviy boshqarish. Shunday bo'ldiki, birinchi UNIX mashinalari qimmatbaho mini-kompyuterlar edi ketma-ket portlar ko'plab terminallar ulangan. Bugungi kunda ham, UNIX grafik interfeysga ega bo'lsa ham, aloqa seansini o'rnatish masofaviy yoki mahalliy kompyuterda bir xil darajada oddiy bo'lib qoladi (agar foydalanuvchi seansni boshlash huquqiga ega bo'lsa). masofaviy xost). Shunday qilib, agar boshqa mamlakatda joylashgan Linux kompyuterini boshqarish uchun unga faqat telnet dasturi yordamida ulanish kerak bo'lsa, NT serveri bilan bir xil muammoni hal qilish uchun siz ushbu mamlakatga sayohat qilishingiz kerak bo'ladi. Bu odatda imkonsiz bo'lgani uchun, tizim Windows ma'murlari NT bu bo'shliqni to'ldirish uchun dasturiy ta'minotni izlashi kerak. Ko'pgina Windows tizimlarida taqdim etilgan tarmoq boshqaruvi vositalari foydalanuvchi darajasida juda etarli va ishchi guruhi. Biroq, ular qo'llab-quvvatlanadigan funktsiyalarning xilma-xilligi jihatidan mustaqil ishlab chiquvchilarning mahsulotlaridan pastroq. Masalan, Windows NT Server server va foydalanuvchilarni umumiy resurslarga nisbatan boshqarish uchun yaxshi, lekin monitoring litsenziyalari kabi ko'plab boshqa vazifalarni e'tiborsiz qoldiradi. IN Windows tarkibi NT tarmoqdagi foydalanuvchilar yoki ulanishlar soni sotib olingan litsenziyalar soniga mos kelishini nazorat qilish uchun tarmoq monitoringi ilovasini o'z ichiga oladi, lekin u server yoki ish stantsiyalarida ishlaydigan boshqa ilovalar uchun ham xuddi shunday qila olmaydi. Quyidagi uchta tarmoq ma'muriyati mahsuloti NTning kengaytirilgan imkoniyatlaridan dalolat beradi: Symantec Norton Network Series, Intel LANDesk Management Suite va Veritas Software Desktop Management Suite (DMS). Symantec Norton Network Series Norton Administrator Suite (NAS) va Expose kabi bir qator mahsulotlarni o'z ichiga oladi. NAS vositasi dasturiy ta'minot va apparat resurslari inventarizatsiyasini, dasturiy ta'minotni taqsimlashni, litsenziyalangan dasturiy ta'minotdan foydalanishni nazorat qilishni, viruslardan himoya qilishni va ish stoli konfiguratsiyasini boshqarishni ta'minlaydi. NAS bir qator platformalar, jumladan, Windows NT Server, NetWare, Banyan's VINES va boshqalar bilan ishlaydi. Expose real vaqt rejimida tizim monitoringini amalga oshiradi va NetWare, NT va VINES serverlaridagi muammolar haqida ogohlantiradi. U NAS ma'muriy konsolini va qo'shimcha ravishda SNMP-ni qo'llab-quvvatlaydi. Intel-dan LANDesk ko'p jihatdan ushbu maqolada muhokama qilingan Microsoft-dan SMS-ga o'xshaydi. Amalda, LANDesk bir nechta NetWare tarmog'ida qo'llanilishi kerak Windows serverlari NT, SMS esa bir nechta NetWare serverlari bo'lgan NT tarmog'ida foydalanish mantiqiydir. LANDesk DMI (Desktop Management Interface) ni qo'llab-quvvatlaydi, shuningdek, dasturiy ta'minot va apparat resurslarini inventarizatsiya qilish, litsenziyalangan dasturiy ta'minotdan foydalanish va dasturiy ta'minotni tarqatish monitoringini o'z ichiga olgan boshqa ko'plab xizmatlarga ega. Bundan tashqari, LANDesk ish stantsiyasi printerlarini boshqarish va boshqaruv agenti bilan o'rnatilgan Symantec Norton AntiVirus antivirus dasturini qo'llab-quvvatlaydi. Va nihoyat, ushbu mahsulot tarmoqdan foydalanish naqshlarini kuzatish, nosozliklarni aniqlash, shuningdek NetWare va Windows NT serverlarida boshqaruv tizimlariga signallarni yuborish imkonini beruvchi tarmoq monitoringi vositalariga ega. Masofaviy ish stantsiyasini boshqarish xizmati yordam stolini tashkil qilish uchun ishlatiladi. LANDesk dasturiy ta'minotni tarqatish va tarmoqni o'rnatishda umumiy dasturlash muhitini yaratish uchun o'rnatilgan kuchli skript tizimiga ega. Ish stoli menejeri tarmoq ma'muriga markaziy joylashuvdan barcha ish stantsiyalari uchun umumiy muhitni sozlash imkonini beradi. Aytish kerakki, paketda amalga oshirilgan Common Base agentlari bilan ish stantsiyalarini qidirish usuli juda jiddiy kamchilikka ega. Muammo shundaki, LANDesk ma'lum bir pastki tarmoqdagi ish stantsiyalarini topish uchun yo'naltirilgan translyatsiya xabarlaridan foydalanadi va ularni quyi tarmoqlar o'rtasida translyatsiya qilmaydigan marshrutizatorlar ish stantsiyasini topish jarayonini buzishi mumkin. Xususan, bu tarmoq administratori yo'riqnoma yo'naltirilgan translyatsiya funksiyasini o'chirib qo'yganligi sababli yuzaga kelishi mumkin. Veritas eng to'liq xususiyatli tizimni boshqarish paketlaridan birini ishlab chiqaradi - DMS, u OS tarqatishdan tortib dasturdan foydalanishni boshqarishgacha bo'lgan hamma narsani bajaradi. DMS paketidagi shartlarni bajarish asosida ilovalarni taqsimlash so'rovlar guruhi emas, balki muloqot oynasi orqali amalga oshiriladi. Axborotni boshqarish vositalari butun mahsulot ma'lumotlar bazasini so'rash uchun ishlatilishi mumkin bo'lgan hisobot va so'rovlar shablonlari to'plamini o'z ichiga oladi. Bundan tashqari, DMS ma'murni SMTP va SNMP protokollari orqali ilovalarni o'rnatish bilan bog'liq voqealar haqida xabardor qilishi juda yoqimli. Ish stantsiyalariga faqat foydalanuvchilarining ruxsati bilan yoki ruxsatisiz kirish rejimlariga qo'shimcha ravishda, siz DMS mijozlarini shunday sozlashingiz mumkinki, ular foydalanuvchilardan ruxsat so'rashadi va agar bir muncha vaqt o'tgach, javob bo'lmasa, ular o'zlari masofadan boshqarishga ruxsat berishadi. sessiya. DMS bilan ishlashda asosiy muammo - markazlashtirilgan masofadan boshqarishning yo'qligi. Masofadan boshqarish funktsiyasisiz ko'p sonli ish stantsiyalarini boshqarishni tasavvur qilib bo'lmaydi va ish stantsiyalari uchun individual parollarning mavjudligi bu jarayonni sezilarli darajada murakkablashtiradi. ComputerPress 7" 2001 yil |

Mashhur:

Yangi

- Windows ro'yxatga olish kitobi muharririni ochishning uchta usuli Qidiruv yordamida ro'yxatga olish kitobini ochish

- Qattiq diskni qanday qismlarga bo'lish kerak

- Biz qattiq diskni bo'limlarga ajratamiz

- Kompyuter yoqilganda signal beradi

- Windows-da fayl kengaytmalarini to'g'ri o'zgartirish Arxiv kengaytmasini qanday o'zgartirish mumkin

- YouTube YouTube-da reklamalarni reklamasiz bloklash

- TeamViewer - kompyuterni masofadan boshqarish Boshqa kompyuter bilan bog'lanish uchun dasturni yuklab oling

- Windows-da kompyuteringizning xususiyatlarini qanday aniqlash mumkin: tizim usullari va maxsus dasturlar

- Biz turli xil qurilmalarda brauzerlarni yangilaymiz: kompyuter, planshet, smartfon Yangilangan brauzerni qayerda va qanday qilib o'rnating

- Protsessor, video karta, quvvat manbai va kompyuter sovutgichini qanday moylash kerak

Qanday farqlar bor? Avvalo shuni ta'kidlash kerakki, har uchala arxitektura quvvati jihatidan taqqoslanadigan taxminan bir xil kriptografik algoritmlardan foydalanadi. Shunday qilib, kriptografik kuch mezoniga ko'ra, echimlarni taxminan bir xil deb hisoblash mumkin.

Qanday farqlar bor? Avvalo shuni ta'kidlash kerakki, har uchala arxitektura quvvati jihatidan taqqoslanadigan taxminan bir xil kriptografik algoritmlardan foydalanadi. Shunday qilib, kriptografik kuch mezoniga ko'ra, echimlarni taxminan bir xil deb hisoblash mumkin. "Pseudo-VPN" arxitekturasi rasmda ko'rsatilgan. 2.

"Pseudo-VPN" arxitekturasi rasmda ko'rsatilgan. 2. Bu oxirgi imkoniyat qisqacha tushuntirishga loyiqdir. Gap shundaki, barcha VPN protokollari o'zaro hamkorlik sheriklarining qat'iy o'zaro autentifikatsiyasini ta'minlaydi. Ushbu IPsec paketi, aytaylik, Ivan Ivanovich Ivanovga tegishli ekanligini deyarli qonuniy jihatdan aniq ishonch bilan aytishimiz mumkin. IPsec paketi xavfsizlik shlyuziga etib kelganida va korxonaning mahalliy tarmog'iga ochiq IP-paket sifatida uzatilganda, autentifikatsiya ma'lumotlari yo'qoladi: IP sarlavhasida paketning nashriyotchisi haqidagi ma'lumotlarni o'z ichiga olgan maydonlar mavjud emas. Bu sharmandalik! Biroq, hali ham IPsec autentifikatsiya ma'lumotlarini ochiq IP paketi bilan bog'lash mumkin. Bu mohir yechim, men bilishimcha, Cisco Systems tomonidan birinchi marta 1990-yillarning oxirida amalga oshirilgan. Bu shunday amalga oshiriladi.

Bu oxirgi imkoniyat qisqacha tushuntirishga loyiqdir. Gap shundaki, barcha VPN protokollari o'zaro hamkorlik sheriklarining qat'iy o'zaro autentifikatsiyasini ta'minlaydi. Ushbu IPsec paketi, aytaylik, Ivan Ivanovich Ivanovga tegishli ekanligini deyarli qonuniy jihatdan aniq ishonch bilan aytishimiz mumkin. IPsec paketi xavfsizlik shlyuziga etib kelganida va korxonaning mahalliy tarmog'iga ochiq IP-paket sifatida uzatilganda, autentifikatsiya ma'lumotlari yo'qoladi: IP sarlavhasida paketning nashriyotchisi haqidagi ma'lumotlarni o'z ichiga olgan maydonlar mavjud emas. Bu sharmandalik! Biroq, hali ham IPsec autentifikatsiya ma'lumotlarini ochiq IP paketi bilan bog'lash mumkin. Bu mohir yechim, men bilishimcha, Cisco Systems tomonidan birinchi marta 1990-yillarning oxirida amalga oshirilgan. Bu shunday amalga oshiriladi. Ba'zi hollarda mijoz maxfiylik darajasida sezilarli darajada farq qiluvchi axborot aktivlari bilan ishlaydi.

Ba'zi hollarda mijoz maxfiylik darajasida sezilarli darajada farq qiluvchi axborot aktivlari bilan ishlaydi. Gap shundaki, har bir "yuqori" perimetr "pastki" perimetrga ishonchsiz muhit sifatida qarashi kerak. Shunday qilib, maxfiy ma'lumotlarni qayta ishlash sxemalari korporativni izolyatsiya qilish uchun VPN-dan foydalanganimiz kabi "pastki oqim" dan ajratilishi kerak.

Gap shundaki, har bir "yuqori" perimetr "pastki" perimetrga ishonchsiz muhit sifatida qarashi kerak. Shunday qilib, maxfiy ma'lumotlarni qayta ishlash sxemalari korporativni izolyatsiya qilish uchun VPN-dan foydalanganimiz kabi "pastki oqim" dan ajratilishi kerak.