Abschnitte der Website

Die Wahl des Herausgebers:

- Suchabfragesprache Inurl f8 Forum groß

- PickPoint-Netzwerk von Paketterminals und Abholstellen, Russland – „Schnelle und sichere Lieferung

- So legen Sie Seitengrößen in Word fest

- Nacktfoto von Dana Borisova für Maxim Offene Aufnahmen von Dana Borisova aus den Dreharbeiten zu „The Last Hero“

- Die größten öffentlichen Seiten auf VKontakte

- Anbindung an den OFD Peter-Dienst

- Wo befinden sich die World of Tanks-Spielcluster?

- Fügen Sie dem Programm ein Video hinzu

- Odnoklassniki – Meine Seite Jetzt anmelden Odnoklassniki soziales Netzwerk quelle

- Was ist das Skype Click-to-Call-Plugin?

Werbung

| Organisation eines lokalen Netzwerks – Datei beachten!doc. Kosten für Installation und Wartung. Grundlegende LAN-Topologien |

|

Vorlesung. Lokale Netzwerke Ein lokales Netzwerk (lokales Netzwerk, LAN, Local Area Network, LAN) ist komplex Ausrüstung und Software, Bereitstellung der Übertragung, Speicherung und Verarbeitung von Informationen tionen. Ein LAN deckt normalerweise einen relativ kleinen Bereich ab. Es gibt lokale Netzwerke, deren Knoten geografisch über Entfernungen von mehr als 12.500 km voneinander getrennt sind (Raumstationen und Orbitalzentren). Trotz dieser Entfernungen werden solche Netzwerke immer noch als lokal eingestuft. LANs werden zum Zweck der Organisation erstellt: öffentlicher Zugang an Geräten (z. B. Druckern) gemeinsamer Datenzugriff (DB) allgemeiner Zugang zu Programmen Konstruktion gemeinsames System Sicherheit Es gibt viele Möglichkeiten, Netzwerke zu klassifizieren. Als Hauptkriterium für die Klassifizierung gilt Verabreichungsmethode. Das heißt, je nachdem, wie das Netzwerk organisiert ist und wie es verwaltet wird, Ja, es kann darauf zurückgeführt werden lokales, verteiltes, großstädtisches oder globales Netzwerk . Verwaltet ein Netzwerk oder sein Segment Netzwerkadministrator. Computer können über verschiedene Zugangsmedien miteinander verbunden werden: Kupferleiter ( verdrilltes Paar), optische Leiter (optische Kabel) und über einen Funkkanal ( drahtlose Technologien). Kabelgebundene Verbindungen werden über Ethernet und drahtlos über WLAN, Bluetooth, GPRS und andere Protokolle hergestellt. Am häufigsten werden lokale Netzwerke aufgebaut Ethernet-Technologien oder WLAN. Früher wurden Frame-Relay- und Token-Rining-Technologien verwendet, die heute weniger verbreitet sind. Um ein einfaches lokales Netzwerk aufzubauen, werden Switching-Geräte verwendet: Router, Switches, Wireless Access Points, Wireless Router, Modems und Netzwerkadapter. Weniger verbreitet sind Medienkonverter, Signalverstärker (verschiedene Arten von Repeatern) und Spezialantennen. Routing in lokalen Netzwerken ist primitiv, wenn es überhaupt notwendig ist. Manchmal werden Arbeitsgruppen in einem lokalen Netzwerk organisiert – ein formeller Zusammenschluss mehrerer Computer zu einer Gruppe mit einem einzigen Namen. Ein Netzwerkadministrator ist eine Person, die für den Betrieb eines lokalen Netzwerks oder eines Teils davon verantwortlich ist. Zu seinen Aufgaben gehören die Sicherstellung und Überwachung der physischen Kommunikation, die Einrichtung aktiver Geräte, die Einrichtung eines gemeinsamen Zugangs und einer vordefinierten Reihe von Programmen, die einen stabilen Betrieb des Netzwerks gewährleisten. 3.1. Geschichte der Entwicklung von Computernetzwerken Es ist zu beachten, dass derzeit zusätzlich zu Computernetzwerke Es kommen auch Terminalnetzwerke zum Einsatz. Es sollte zwischen Computernetzwerken und Terminalnetzwerken unterschieden werden. Terminalnetzwerke basieren auf anderen Prinzipien als Computernetzwerke und auf einem anderen Prinzip Computertechnologie. Zu den Terminalnetzen zählen beispielsweise: Geldautomatennetze, Vorverkaufsstellen für verschiedene Verkehrsmittel usw. Die ersten leistungsstarken Computer der 50er Jahre, die sogenannten Mainframes, waren sehr teuer und nur für die Stapelverarbeitung von Daten gedacht. Am häufigsten kommt die Stapeldatenverarbeitung zum Einsatz effizienter Modus Verwendung des Prozessors eines teuren Computers. Mit dem Aufkommen billigerer Prozessoren begannen sich interaktive Terminal-Time-Sharing-Systeme auf Basis von Großrechnern zu entwickeln. Terminalnetzwerke verbanden Großrechner mit Terminals. Ein Terminal ist ein Gerät zur Interaktion mit einem Computer, das aus einem Eingabemittel (zum Beispiel einer Tastatur) und einem Ausgabemittel (zum Beispiel einem Display) besteht. Die Terminals selbst führten praktisch keine Datenverarbeitung durch, sondern nutzten die Fähigkeiten eines leistungsstarken und teuren Zentralcomputers. Diese Arbeitsorganisation wurde „Time-Sharing-Modus“ genannt. noch“, da der Zentralcomputer im Laufe der Zeit die Probleme vieler Benutzer löste. Gleichzeitig wurden teure Rechenressourcen gemeinsam genutzt. Remote-Terminals wurden über mit Computern verbunden Telefonnetze Verwendung von Modems. Solche Netzwerke ermöglichten den Empfang zahlreicher Benutzer Fernzugriff auf gemeinsame Ressourcen leistungsstarker Computer. Dann wurden leistungsstarke Computer miteinander verbunden und so entstanden globale Computernetzwerke. So wurden Netzwerke zunächst zur Übertragung digitaler Daten zwischen einem Terminal und einem großen Computer genutzt. Die ersten LANs erschienen Anfang der 70er Jahre, als Minicomputer auf den Markt kamen. Minicomputer waren deutlich günstiger als Großrechner, was ihren Einsatz in den Strukturbereichen von Unternehmen ermöglichte. Dann entstand die Notwendigkeit, Daten zwischen Maschinen verschiedener Abteilungen auszutauschen. Um dies zu erreichen, begannen viele Unternehmen, ihre Minicomputer zu vernetzen und die für deren Interaktion erforderliche Software zu entwickeln. Infolgedessen erschienen die ersten LANs. Aussehen persönliche Computer diente als Ansporn für die Weiterentwicklung von LAN. Sie waren recht günstig und ideale Elemente zum Aufbau von Netzwerken. Die Entwicklung von LAN wurde durch das Aufkommen von Standardtechnologien zum Verbinden von Computern in einem Netzwerk erleichtert: Ethernet, Arcnet, Token Ring. Das Aufkommen hochwertiger Kommunikationsleitungen gewährleistete eine relativ hohe Datenübertragungsrate von 10 Mbit/s, während dies bei globalen Netzwerken der Fall war, die nur Telefonkommunikationskanäle nutzten, die für die Datenübertragung schlecht geeignet waren langsame GeschwindigkeitÜbertragung – 1200 bps. Aufgrund dieser Geschwindigkeitsunterschiede waren viele in LANs verwendete Technologien nicht für den Einsatz in globalen LANs verfügbar. Derzeit entwickeln sich Netzwerktechnologien rasant weiter und die Kluft zwischen lokalen und globalen Netzwerken wird kleiner, was vor allem auf das Aufkommen von territorialen Hochgeschwindigkeitskommunikationskanälen zurückzuführen ist, deren Qualität LAN-Kabelsystemen in nichts nachsteht. Neue Technologien haben die Übertragung von Informationsmedien wie Sprache, Videobildern und Zeichnungen ermöglicht, die für Computernetzwerke bisher untypisch waren. Die Schwierigkeit, Multimediainformationen über ein Netzwerk zu übertragen, hängt mit seiner Empfindlichkeit gegenüber Verzögerungen bei der Übertragung von Datenpaketen zusammen (Verzögerungen führen normalerweise zu einer Verzerrung dieser Informationen an den Endkommunikationsknoten). Dieses Problem wird jedoch gelöst und die Konvergenz der Telekommunikationsnetze (Radio-, Telefon-, Fernseh- und Computernetze) eröffnet neue Möglichkeiten für die Übertragung von Daten, Sprache und Bildern über globale Internetnetze. 3.2. Grundlegende Merkmale eines lokalen Netzwerks IN Derzeit werden sie in verschiedenen Ländern der Welt erstellt und betrieben Verschiedene Arten LAN mit verschiedene Größen, Topologie, Betriebsalgorithmen, architektonische und strukturelle Organisation. Unabhängig von der Art des Netzwerks gelten für sie allgemeine Anforderungen: Geschwindigkeit ist das wichtigste Merkmal eines lokalen Netzwerks; Anpassungsfähigkeit – die Fähigkeit eines lokalen Netzwerks, Arbeitsplätze dort zu erweitern und zu installieren, wo es erforderlich ist; Zuverlässigkeit – die Fähigkeit eines lokalen Netzwerks, die volle oder teilweise Funktionalität aufrechtzuerhalten, unabhängig vom Ausfall einiger Knoten oder Endgeräte. IN Lokale Netzwerke, die auf dem IPv4-Protokoll basieren, können spezielle Adressen verwenden. Dabei handelt es sich um vier durch Punkte getrennte Zahlengruppen, zum Beispiel 192.168.0.1. Solche Adressen werden privat, intern, lokal oder „grau“ genannt; Diese Adressen sind aus dem Internet nicht zugänglich. In der nächsten Version des IPv6-Protokolls werden 6 Zielgruppen für die Computeradresse zugewiesen. Zahlen von 0 bis 255. Die Datenübertragung in Computernetzwerken von einem Computer zum anderen erfolgt sequentiell, Stück für Stück. Physisch gesehen werden Datenbits analog über Datenkanäle übertragen oder digitale Signale. Da Datenübertragungs- und Empfangsgeräte mit Daten in arbeiten diskrete Form, dann, wenn sie durch übertragen werden analoger Kanal Die Umwandlung diskreter Daten in analoge Daten (Modulation) ist erforderlich. Bei der Modulation werden Informationen durch ein Sinussignal der Frequenz dargestellt, die der Datenübertragungskanal gut überträgt. Beim Empfang solcher analoger Daten ist eine Rückwandlung erforderlich – Demodulation. Bevor Daten an das Netzwerk gesendet werden, zerlegt der sendende Knoten die Daten in kleine Blöcke, sogenannte Datenpakete. Am empfangenden Knoten werden Pakete gesammelt und in einer bestimmten Reihenfolge angeordnet, um die ursprüngliche Reihenfolge wiederherzustellen. IN Jedes Paket muss die folgenden Informationen enthalten: – direkt Daten, die zur Übertragung über das Netzwerk bestimmt sind; – eine Adresse, die das Ziel des Pakets angibt (jeder Netzwerkknoten hat eine Adresse); – Steuercodes sind Informationen, die die Größe und Art des Pakets beschreiben. In Computernetzwerken gibt es drei grundsätzlich unterschiedliche Vermittlungsschemata: – Stromkreisumschaltung; – Paketvermittlung; – Speichervermittlung. Bei Stromkreisumschaltung Es wird eine Verbindung zwischen Sende- und Empfangsseite in Form eines kontinuierlichen zusammengesetzten physikalischen Kanals aus nacheinander verbundenen einzelnen Kanalabschnitten zur direkten Datenübertragung zwischen Knoten hergestellt. Die Nachricht wird dann über den eingerichteten Kanal übertragen. Speichervermittlung– der Prozess des Sendens von Daten, einschließlich Empfang, Speicherung, Auswahl der anfänglichen Richtung und weitere Übertragung von Nachrichtenblöcken (ohne Aufteilung in Pakete). Beim Vermitteln von Nachrichten werden Nachrichtenblöcke sequentiell von einem Zwischenknoten zum anderen übertragen, wobei sie vorübergehend auf den Festplatten jedes Knotens gepuffert werden, bis sie das Ziel erreichen. In diesem Fall kann eine neue Übertragung erst beginnen, nachdem der gesamte Block empfangen wurde. Ein Fehler während der Übertragung führt zu einer erneuten Übertragung des gesamten Blocks. Die Übertragung von Paketen erfolgt ähnlich wie die Übertragung von Nachrichten, da die Paketgröße jedoch viel kleiner als der Nachrichtenblock ist, wird sie vom Zwischenprodukt schnell verarbeitet Kommunikationsausrüstung. Daher ist der Datenkanal nur während der Übertragung eines Pakets belegt und wird nach Abschluss für die Übertragung anderer Pakete freigegeben. Spezielle Geräte – Gateways und Router – empfangen Pakete von Endknoten und übermitteln sie anhand von Adressinformationen untereinander und schließlich an die Zielstation. Dieser Typ Die Datenübertragung ist ein Standard für das Internet. 3.3. Offene Systeme und das OSI-Modell Computernetzwerke bestehen normalerweise aus verschiedenen Geräten verschiedene Hersteller Um eine normale Interaktion sicherzustellen, ist daher ein einziger einheitlicher Standard erforderlich, der den Datenübertragungsalgorithmus in jedem Netzwerk definiert. In modernen Computernetzwerken spielt ein solcher Standard eine Rolle Netzwerkprotokolle. Da es nicht möglich ist, die Interaktion zwischen Knoten im Netzwerk mit einem einzigen Protokoll zu beschreiben, wurde der Prozess der Netzwerkinteraktion in mehrere konzeptionelle Ebenen (Module) unterteilt und die Funktionen für jede von ihnen festgelegt sowie die Reihenfolge der Interaktion. Weil Am Datenaustauschprozess sind zwei Parteien beteiligt, das heißt, es ist notwendig, die koordinierte Arbeit zweier Hierarchien zu organisieren, die auf verschiedenen Computern laufen. Beide Teilnehmer am Netzwerkaustausch müssen viele Vereinbarungen akzeptieren. Vereinbarungen müssen auf allen Ebenen akzeptiert werden, von der niedrigsten – der Bitübertragungsebene – bis zur höchsten, die den Dienst für den Benutzer implementiert. Eine Reihe von Regeln, die die Reihenfolge der Interaktion zwischen Werkzeugen bestimmen, die derselben Ebene angehören und in der sie arbeiten verschiedene Systeme wird als Protokoll bezeichnet. Die Regeln für die Interaktion zwischen Werkzeugen, die benachbarten Ebenen angehören und im selben System arbeiten, werden aufgerufen Schnittstelle. Somit ist der Mechanismus zum Übertragen eines Pakets über das Netzwerk von einem Client-Programm, das auf einem Computer PC1 ausgeführt wird, zu Client-Programm, das auf einem anderen Computer, PC 2, ausgeführt wird, kann herkömmlicherweise als sequentielle Übertragung dieses Pakets von oben nach unten von der oberen Ebene, die die Interaktion mit der Benutzeranwendung bereitstellt, zur unteren Ebene dargestellt werden, die die Schnittstelle mit dem Netzwerk organisiert. seine Übersetzung auf PC 2 und Postback Die oberste Ebene befindet sich bereits auf PC 2. Kommunikationsprotokolle können sowohl in Software als auch in Hardware implementiert werden. Protokolle niedrigerer Schichten werden oft durch eine Kombination aus Software und Hardware sowie Protokollen implementiert oberen Ebenen– in der Regel rein softwaretechnisch. Protokolle werden nicht nur von Computern implementiert, sondern auch von anderen Netzwerkgeräten – Hubs, Bridges, Switches, Routern usw. Abhängig vom Gerätetyp muss es über integrierte Tools verfügen, die den einen oder anderen Satz von Protokollen implementieren. Ein hierarchisch organisierter Satz von Protokollen, der ausreicht, um die Interaktion von Knoten in einem Netzwerk zu organisieren, wird als bezeichnet Kommunikationsprotokollstapel. Im Internet ist der TCP/IP-Protokollstapel der grundlegende Protokollsatz. Im Jahr 1984 wurde die International Standard Organization (ISO) gegründet Offenes Systeminteraktionsmodell(Open Systems Interconnection, OSI). Mo- del ist ein internationaler Standard für die Gestaltung der Netzwerkkommunikation und geht von einem mehrschichtigen Ansatz zum Aufbau von Netzwerken aus. Jede Ebene des Modells bedient unterschiedliche Phasen des Interaktionsprozesses. Durch die Aufteilung in Schichten erleichtert das OSI-Netzwerkmodell die Zusammenarbeit von Hardware und Software. Das OSI-Modell unterteilt Netzwerkfunktionen in sieben Schichten: Anwendung, Präsentation, Sitzung, Transport, Netzwerk, Verbindung und physisch. Siebenstufiges Referenzmodell bietet Empfehlungen (für Netzwerk- und Protokollentwickler) zum Aufbau interoperabler Netzwerkstandards Softwareprodukte und dient Herstellern als Grundlage für die Entwicklung kompatibler Netzwerkgeräte. Die Empfehlungen des Standards müssen sowohl in der Hardware als auch in der Software von Computernetzwerken umgesetzt werden.

Reis. 6. Sieben-Ebenen-Modell Abb. 7. OSI-Modell Anwendungsschicht (Anwendungen). Die oberste Ebene des Modells stellt die Interaktion von Benutzeranwendungen mit dem Netzwerk sicher. Diese Schicht ermöglicht Anwendungen die Nutzung von Netzwerkdiensten, wie z. B. Fernzugriff auf Dateien und Datenbanken sowie E-Mail-Weiterleitung. Es ist außerdem für die Übermittlung von Serviceinformationen, die Bereitstellung von Fehlerinformationen für Anwendungen und die Generierung von Anfragen für Vorgesetzte zuständig. Nacktdarbietungen. Beispiel: HTTP, POP3, SMTP, FTP, TELNET. Führungsebene. Präsentationsfolie führt eine Zwischentransformation durch Konvertieren der ausgehenden Nachrichtendaten in ein gemeinsames Format, das über niedrigere Ebenen bereitgestellt wird, sowie Rückkonvertierung eingehender Daten aus einem gemeinsamen Format in ein für das empfangende Programm verständliches Format. Sitzungsebene. Die Sitzungsschicht des Modells ermöglicht es zwei Programmen, eine langfristige Interaktion über ein Netzwerk aufrechtzuerhalten, die als Sitzung oder Sitzung bezeichnet wird. Diese Schicht verwaltet den Sitzungsaufbau, den Informationsaustausch und die Sitzungsbeendigung. Es ist außerdem für die Authentifizierung verantwortlich, sodass nur bestimmte Teilnehmer an der Sitzung teilnehmen können, und stellt Sicherheitsdienste bereit, um den Zugriff auf Sitzungsinformationen zu regulieren. Transportschicht. Die Transportschicht implementiert die Datenübertragung zwischen zwei Programmen, die auf verschiedenen Computern ausgeführt werden, und stellt gleichzeitig sicher, dass keine Verluste und Duplikate auftreten

Informationen, die durch Übertragungsfehler tieferer Schichten entstehen können. Wenn die über die Transportschicht übertragenen Daten fragmentiert sind, sorgen die Mittel dieser Schicht dafür, dass die Fragmente in der richtigen Reihenfolge zusammengesetzt werden. Netzwerkschicht. Die Netzwerkschicht gewährleistet die Übermittlung von Daten zwischen Computern in einem Netzwerk, bei dem es sich um einen Zusammenschluss verschiedener physischer Netzwerke handelt. Diese Ebene setzt das Vorhandensein logischer Adressierungstools voraus, mit denen Sie einen Computer in einem verbundenen Netzwerk eindeutig identifizieren können. Eine der Hauptfunktionen von Tools auf dieser Ebene ist die gezielte Weitergabe von Daten an einen bestimmten Empfänger. Datenverbindungsebene. Die Datenverbindungsschicht ist für die Organisation der Datenübertragung zwischen Teilnehmern verantwortlich physikalische Schicht Daher werden auf dieser Ebene Adressierungsmittel bereitgestellt, die eine eindeutige Identifizierung von Absender und Empfänger in der gesamten Gruppe von Teilnehmern ermöglichen, die an eine gemeinsame Kommunikationsleitung angeschlossen sind. Zu den Funktionen dieser Ebene gehört auch die Anordnung der Übermittlung, um parallele Nutzung eine Kommunikationsleitung durch mehrere Teilnehmerpaare. Darüber hinaus bieten Link-Layer-Tools eine Fehlerprüfung, die während der Datenübertragung durch die physikalische Schicht auftreten kann. Körperliche Ebene. Die physische Schicht definiert, wie Computer in einem Netzwerk physisch verbunden sind. Die Funktionen der zu dieser Ebene gehörenden Werkzeuge sind die bitweise Umwandlung digitaler Daten in Signale, die über ein physisches Medium (z. B. über ein Kabel) übertragen werden, sowie die eigentliche Übertragung von Signalen. In der Praxis regeln Protokolle und Schnittstellen die technischen Anforderungen an Soft- und Hardware. Software-(Hardware-)Module, die eine praktische Interaktion ermöglichen sollen, die durch ein bestimmtes Protokoll (oder eine bestimmte Schnittstelle) definiert wird, werden üblicherweise als Protokoll- (oder Schnittstellen-)Implementierungen bezeichnet. Obwohl verschiedene Komponenten, die zu verschiedenen Ebenen des Netzwerkmodells gehören, formal funktional unabhängig voneinander sein sollten, wird diese Unabhängigkeit bei der praktischen Entwicklung von Protokollen nicht immer gewahrt. Dies liegt daran, dass versucht wird, eine exakte Übereinstimmung zu erreichen Referenzmodell kann zu einem ineffektiven Softwarebetrieb führen Hardware, Implementierung des Protokolls. Derzeit gibt es zwei Arten von Abweichungen, die bei der Implementierung der Ebeneninteraktion auftreten: Funktionen einiger Ebenen können durch ein Protokoll kombiniert werden und umgekehrt – Funktionen einer Ebene können auf verschiedene Protokolle aufgeteilt werden; Das Funktionieren eines Protokolls auf jeder Ebene setzt die Verwendung nur bestimmter Protokolle auf der zugrunde liegenden Ebene voraus. Daher erfordert die Entwicklung praktischer Methoden der Netzwerkinteraktion in der Regel nicht die Entwicklung einzelner Protokolle, sondern ganzer Protokollsätze. Solche Sätze umfassen normalerweise Protokolle, die sich auf mehrere benachbarte Schichten des OSI-Referenzmodells beziehen, und werden als Protokollstapel (oder Familien, Sätze) von Protokollen (Protokollstapel, Protokollsuite) bezeichnet. Der bekannteste Protokollstapel, der die Interaktion im Internet gewährleistet, ist der TCP/IP-Protokollstapel. Da Protokollimplementierungen Abweichungen vom Referenzmodell zulassen, verfügen Protokollstapel möglicherweise über ein eigenes Schichtschema. Insbesondere unterteilt der TCP/IP-Protokollstapel den gesamten Netzwerkkommunikationsprozess in vier Schichten. Die Tabelle zeigt die Entsprechung zwischen den Schichten des OSI-Modells und den Schichten des TCP/IP-Stacks. Schichten des OSI-Modells Schichten des TCP/IP-Stacks Anwendungspräsentation, Sitzung auf Anwendungsebene

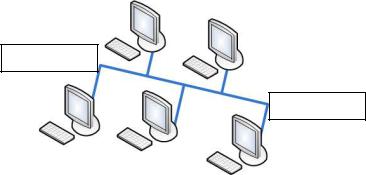

3.4. Topologie lokale Netzwerke Die Topologie (Layout, Konfiguration, Struktur) eines Computernetzwerks bezieht sich normalerweise auf den physischen Standort der Computer im Netzwerk relativ zueinander und auf die Art und Weise, wie sie durch Kommunikationsleitungen verbunden sind. Unter dem Begriff Topologie versteht man in erster Linie lokale Netzwerke, in denen die Struktur von Verbindungen leicht nachvollziehbar ist. In globalen Netzwerken bleibt die Struktur der Verbindungen den Benutzern meist verborgen und spielt keine große Rolle, da jede Kommunikationssitzung auf einem eigenen Weg ablaufen kann. Die Topologie bestimmt die Anforderungen an die Ausrüstung, den verwendeten Kabeltyp, die zulässigen und bequemsten Methoden zur Verwaltung des Austauschs, die Betriebssicherheit und Möglichkeiten zur Netzwerkerweiterung. Und obwohl ein Netzwerkbenutzer selten eine Topologie auswählen muss, ist es notwendig, die Merkmale der Haupttopologien sowie ihre Vor- und Nachteile zu kennen. Es gibt drei grundlegende Netzwerktopologien: Bus – alle Computer sind parallel an eine Kommunikationsleitung angeschlossen. Informationen von jedem Computer werden gleichzeitig an alle anderen Computer übertragen (Abb. 8). Netzwerke mit Bustopologie verwenden einen linearen Monokanal ( Koaxialkabel) Datenübertragung, an deren Enden Abschlusswiderstände (Terminatoren) installiert sind. Jeder Computer wird über einen T-Stecker (T-Stecker) mit einem Koaxialkabel verbunden. Daten vom sendenden Netzwerkknoten werden über den Bus in beide Richtungen übertragen und von den Endwiderständen reflektiert. Terminatoren verhindern, dass Signale reflektiert werden, d. h. werden verwendet, um Signale zu löschen, die die Enden einer Datenverbindung erreichen. Somit kommen Informationen an allen Knoten an, werden aber nur von dem Knoten empfangen, für den sie bestimmt sind. In einer logischen Bustopologie wird das Datenübertragungsmedium von allen PCs im Netzwerk gleichzeitig gemeinsam genutzt und Signale von den PCs werden gleichzeitig in alle Richtungen entlang des Übertragungsmediums verteilt. Da die Übertragung von Signalen in der Topologie erfolgt, erfolgt der physikalische Bus im Broadcast, d.h. Wenn sich Signale gleichzeitig in alle Richtungen ausbreiten, ist die logische Topologie dieses lokalen Netzwerks ein logischer Bus. Terminator Terminator Reis. 8. Netzwerktopologiebus Vorteile von Bustopologie-Netzwerken: der Ausfall eines der Knoten hat keinen Einfluss auf den Betrieb des Netzwerks als Ganzes; das Netzwerk ist einfach einzurichten und zu konfigurieren; Das Netzwerk ist resistent gegen Ausfälle einzelner Knoten.

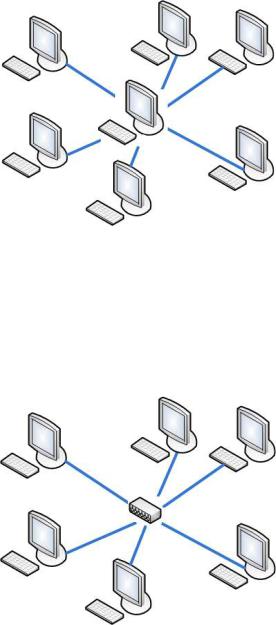

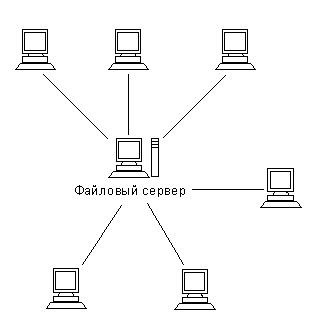

Nachteile von Bustopologie-Netzwerken: ein Kabelbruch kann den Betrieb des gesamten Netzwerks beeinträchtigen; begrenzte Kabellänge und Anzahl der Arbeitsplätze; Es ist schwierig, Verbindungsfehler zu erkennen Diese Topologie wird in lokalen Netzwerken mit Ethernet-Architektur verwendet. Stern – es gibt zwei Haupttypen: Aktiver Stern (echter Stern) – ein zentraler Computer ist mit anderen peripheren Computern verbunden, wobei jeder von ihnen eine separate Kommunikationsleitung verwendet. Information von Peripheriecomputer wird nur an den Zentralrechner übertragen, von diesem an einen oder mehrere Peripherierechner. (Abb. 9) Reis. 9. Aktiver Stern Ein passiver Stern, der nur wie ein Stern aussieht (Abb. 10). Derzeit ist er viel weiter verbreitet als ein aktiver Stern. Es genügt zu sagen, dass es heute am beliebtesten ist Ethernet-Netzwerke. Im Zentrum eines Netzwerks mit dieser Topologie befindet sich kein Computer, sondern ein spezielles Gerät – ein Switch oder, wie er auch genannt wird, ein Switch, der eingehende Signale wiederherstellt und direkt an den Empfänger sendet (Abb. 10) . Reis. 10. Passiver Stern Daten von der Netzwerksendestation werden über einen Switch über alle Kommunikationsleitungen an alle PCs übertragen. Informationen kommen an allen Arbeitsplätzen an, werden aber nur von den Arbeitsplätzen empfangen, für die sie bestimmt sind. Diese Topologie wird in lokalen Netzwerken mit Ethernet-Architektur verwendet. Vorteile von Netzwerken mit Sterntopologie:

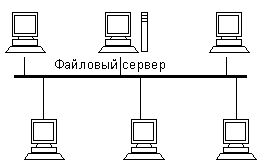

einfacher Anschluss eines neuen PCs; es besteht die Möglichkeit einer zentralen Verwaltung; Das Netzwerk ist resistent gegen Ausfälle einzelner PCs und gegen Verbindungsunterbrechungen einzelner PCs. Nachteile von Netzwerken mit Sterntopologie: Ein Switch-Ausfall beeinträchtigt den Betrieb des gesamten Netzwerks. hoher Kabelverbrauch; Ring – Computer werden nacheinander zu einem Ring zusammengefasst. In einem Netzwerk mit Ringtopologie sind alle Knoten durch Kommunikationskanäle zu einem durchgehenden Ring (nicht unbedingt einem Kreis) verbunden, über den Daten übertragen werden. Der Ausgang eines PCs wird mit dem Eingang eines anderen PCs verbunden. Nachdem die Bewegung von einem Punkt aus begonnen hat, landen die Daten letztendlich am Anfang. Daten in einem Ring bewegen sich immer in die gleiche Richtung. Dieses Netzwerk ist sehr einfach zu erstellen und zu konfigurieren. Der Hauptnachteil von Netzwerken mit Ringtopologie besteht darin, dass eine Beschädigung der Kommunikationsleitung an einer Stelle oder ein PC-Ausfall zur Funktionsunfähigkeit des gesamten Netzwerks führt. In der Regel wird die „Ring“-Topologie aufgrund ihrer Unzuverlässigkeit nicht in reiner Form verwendet, daher werden in der Praxis verschiedene Modifikationen der Ringtopologie verwendet. Reis. 11. Netzwerktopologie-Ring In der Praxis werden häufig andere lokale Netzwerktopologien verwendet, die meisten Netzwerke konzentrieren sich jedoch auf drei grundlegende Topologien. 3.5. Klassifizierungen lokaler Netzwerke Lokale Netzwerke können wie folgt klassifiziert werden: Führungsebene; Zweck; Homogenität; Verwaltungsbeziehungen zwischen Computern; Topologie; die Architektur. Die folgenden LANs werden nach Managementebene unterschieden: Arbeitsgruppen-LANs, die aus mehreren PCs bestehen, auf denen dasselbe Betriebssystem ausgeführt wird. In einem solchen LAN gibt es in der Regel mehrere dedizierte Server: einen Dateiserver, einen Druckserver; LAN von Struktureinheiten (Abteilungen). Die LAN-Daten enthalten mehrere Dutzend PCs und Server wie: Dateiserver, Druckserver, Datenbankserver; LAN von Unternehmen (Firmen). Diese LANs können über 100 Computer und Server enthalten, wie zum Beispiel: Dateiserver, Druckserver, Datenbankserver, Mail-Server und andere Server. Je nach Zweck werden Netzwerke unterteilt in: Computernetzwerke für Computerarbeiten; Informations- und Computernetze, die sowohl zur Durchführung von Abwicklungsarbeiten als auch zur Bereitstellung von Informationsressourcen bestimmt sind; Informationsberater, die auf der Grundlage der Datenverarbeitung Informationen zur Entscheidungsunterstützung generieren; Informationskontrollnetzwerke, die darauf ausgelegt sind, Objekte auf der Grundlage der Informationsverarbeitung zu verwalten. Die verwendeten Computertypen lassen sich unterscheiden: homogene Netzwerke, die den gleichen Typ von Computern und Systemsoftware enthalten heterogene Netzwerke, die unterschiedliche Arten von Computern und Systemsoftware enthalten. Entsprechend den Verwaltungsbeziehungen zwischen Computern können wir unterscheiden: LAN mit zentraler Verwaltung (mit dedizierten Servern); LANs ohne zentrale Verwaltung (dezentralisiert) oder Peer-to-Peer (einstufig). neue) Netzwerke. Entsprechend der Topologie (Haupttopologien) werden LANs unterteilt in: Bus-Topologie; Sterntopologie; Ringtopologie. Je nach Architektur (Haupttypen von Architekturen) werden LANs unterteilt in: 3.6. LAN-Konfiguration (lokale Peer-to-Peer-Netzwerke und dedizierter Server) Basierend auf den administrativen Beziehungen zwischen Knoten können wir lokale Netzwerke mit zentraler Verwaltung oder mit dedizierten Servern (Servernetzwerke) und Netzwerke ohne zentrale Verwaltung oder ohne dedizierten Server (dezentralisiert), sogenannte Peer-to-Peer (einstufig) unterscheiden ) Netzwerke. Lokale Netzwerke mit zentraler Steuerung werden als hierarchisch bezeichnet, dezentrale lokale Netzwerke werden als gleichberechtigt bezeichnet. In lokalen Netzwerken mit zentraler Verwaltung ist einer der Computer ein Server und die übrigen PCs sind Workstations. Server sind Hochleistungsrechner mit Festplatten großer Kapazität und einer Hochgeschwindigkeits-Netzwerkkarte, die für die Speicherung von Daten, die Organisation des Zugriffs auf diese Daten und die Datenübertragung an Workstations oder Clients zuständig sind. Arbeitsplätze. Die Computer, von denen aus auf Informationen auf dem Server zugegriffen wird, werden Workstations oder Clients genannt. In Netzwerken mit dezentraler Steuerung gibt es kein einziges Zentrum zur Verwaltung des Zusammenspiels von Arbeitsplätzen und keinen einzigen Computer zur Datenspeicherung. Ein lokales Peer-to-Peer-Netzwerk ist ein LAN aus Peer-Computern, von denen jeder über Folgendes verfügt einzigartiger Name und in der Regel ein Passwort, um es beim Booten des Betriebssystems einzugeben. PC-Gleichheit bedeutet, dass der Administrator jedes Computers im lokalen Netzwerk seine lokale Ressource in eine gemeinsam genutzte Ressource umwandeln und Zugriffsrechte und Passwörter festlegen kann. Er ist auch für die Sicherheit oder Leistung dieser Ressource verantwortlich. Lokale Ressource – eine Ressource, auf die nur von einem PC aus zugegriffen werden kann, Ein lokales Netzwerk ist ein Konzept, das vielen aus erster Hand bekannt ist. Fast jedes Unternehmen nutzt diese Technologie, man kann also sagen, dass jeder Mensch auf die eine oder andere Weise damit in Berührung gekommen ist. Lokale Netzwerke haben die Produktionsprozesse deutlich beschleunigt und damit deren weiteren Einsatz auf der ganzen Welt deutlich beschleunigt. All dies ermöglicht es uns, das weitere Wachstum und die Entwicklung eines solchen Datenübertragungssystems bis hin zur Einführung eines LAN in jedem, selbst dem kleinsten Unternehmen, vorherzusagen. Das Konzept eines lokalen NetzwerksEin lokales Netzwerk besteht aus einer Reihe von Computern, die über spezielle Geräte miteinander verbunden sind und einen vollständigen Informationsaustausch zwischen ihnen ermöglichen. Ein wichtiges Merkmal dieser Art der Datenübertragung ist der relativ kleine Bereich, in dem sich Kommunikationsknoten, also die Computer selbst, befinden. Lokale Netzwerke erleichtern nicht nur die Interaktion zwischen Benutzern erheblich, sondern erfüllen auch einige andere Funktionen:

Arten von NetzwerkenEin lokales Netzwerk kann durch zwei Modelle dargestellt werden: ein Peer-to-Peer-Netzwerk und ein hierarchisches Netzwerk. Sie unterscheiden sich in der Art und Weise, wie Kommunikationsknoten interagieren. Ein Peer-to-Peer-Netzwerk basiert auf der Gleichheit aller Maschinen und die Daten werden zwischen jedem von ihnen verteilt. Im Wesentlichen kann ein Benutzer eines Computers auf die Ressourcen und Informationen eines anderen Computers zugreifen. Die Effizienz des Peer-to-Peer-Modells hängt direkt von der Anzahl der Worker-Knoten ab und sein Sicherheitsniveau ist unbefriedigend, was zusammen mit einem recht komplexen Verwaltungsprozess dazu führt, dass solche Netzwerke nicht sehr zuverlässig und komfortabel sind.

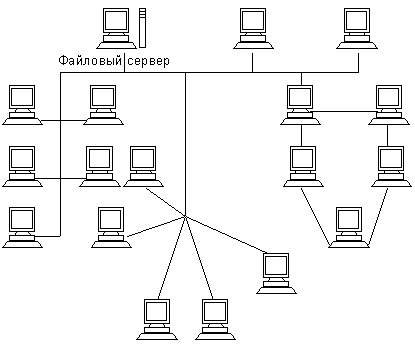

Das hierarchische Modell umfasst einen (oder mehrere) Hauptserver, auf dem alle Daten gespeichert und verarbeitet werden, sowie mehrere Client-Knoten. Diese Art von Netzwerk wird viel häufiger genutzt als die erste und bietet den Vorteil von Geschwindigkeit, Zuverlässigkeit und Sicherheit. Allerdings hängt die Geschwindigkeit eines solchen LANs stark vom Server ab, was unter bestimmten Voraussetzungen als Nachteil gewertet werden kann. Erstellung technischer AnforderungenDer Entwurf eines lokalen Netzwerks ist ein ziemlich komplexer Prozess. Es beginnt mit der Entwicklung einer technischen Spezifikation, die sorgfältig abgewogen werden sollte, da Mängel darin spätere Schwierigkeiten beim Aufbau eines Netzwerks und zusätzliche finanzielle Kosten drohen. Das primäre Design kann mithilfe spezieller Konfiguratoren erfolgen, mit denen Sie die optimale Netzwerkausrüstung auswählen können. Der besondere Komfort solcher Programme besteht darin, dass Sie verschiedene Werte und Parameter direkt während des Betriebs korrigieren und am Ende des Vorgangs einen Bericht erstellen können. Erst nach diesen Schritten können Sie mit der nächsten Stufe fortfahren. Schematisches DesignIn dieser Phase werden Daten über das Unternehmen gesammelt, in dem ein lokales Netzwerk installiert werden soll, und die erhaltenen Informationen analysiert. Die Menge wird bestimmt:

Ein wichtiger Punkt ist die Verfügbarkeit von Daten zu den Trassen für die Verlegung von Autobahnen und die Planung einer bestimmten Topologie. Im Allgemeinen müssen eine Reihe von Anforderungen des IEEE 802.3-Standards eingehalten werden. Trotz dieser Regeln kann es jedoch manchmal erforderlich sein, Berechnungen der Signalausbreitungsverzögerungen durchzuführen oder sich an die Hersteller von Netzwerkgeräten zu wenden. Grundlegende LAN-EigenschaftenBei der Auswahl einer Methode zum Platzieren von Kommunikationsknoten müssen Sie die grundlegenden Anforderungen für lokale Netzwerke berücksichtigen:

Grundlegende Topologien lokaler Netzwerke: Vor- und NachteileDie Topologie eines Netzwerks stellt seinen physischen Aufbau dar und beeinflusst maßgeblich seine grundlegenden Eigenschaften. In modernen Unternehmen werden hauptsächlich drei Arten von Topologien verwendet: „Stern“, „Bus“ und „Ring“.

Die „Stern“-Topologie ist die gebräuchlichste und hat viele Vorteile gegenüber anderen. Diese Installationsmethode ist äußerst zuverlässig; Wenn ein Computer ausfällt (außer dem Server), hat dies keine Auswirkungen auf den Betrieb der anderen. Die „Bus“-Topologie ist ein einzelnes Backbone-Kabel mit angeschlossenen Computern. Eine solche Organisation eines lokalen Netzwerks spart Geld, ist aber nicht für den Anschluss einer großen Anzahl von Computern geeignet. Die „Ring“-Topologie zeichnet sich aufgrund der besonderen Anordnung der Knoten durch eine geringe Zuverlässigkeit aus – jeder von ihnen ist über Netzwerkkarten mit zwei anderen verbunden. Der Ausfall eines Computers führt zum Ausfall des gesamten Netzwerks, sodass diese Art der Topologie immer seltener verwendet wird. Detailliertes NetzwerkdesignZu einem lokalen Unternehmensnetzwerk gehören auch verschiedene Technologien, Geräte und Kabel. Daher wird der nächste Schritt die Auswahl all dieser Elemente sein. Die Entscheidung für die eine oder andere Software oder Hardware wird durch den Zweck der Netzwerkerstellung, die Anzahl der Benutzer, die Liste der verwendeten Programme, die Größe des Netzwerks und seinen Standort bestimmt. Derzeit werden am häufigsten Glasfaserautobahnen verwendet, die sich durch hohe Zuverlässigkeit, Geschwindigkeit und Verfügbarkeit auszeichnen. Über KabeltypenKabel werden in Netzwerken zur Übertragung von Signalen zwischen Arbeitsplätzen verwendet; jedes Kabel hat seine eigenen Eigenschaften, die beim Entwurf eines LAN berücksichtigt werden müssen.

Notwendige AusrüstungDie Netzwerkausrüstung lokaler Netzwerke umfasst viele Elemente, von denen die am häufigsten verwendeten sind:

Beenden Sie die NetzwerkausrüstungDie Hardware des lokalen Netzwerks umfasst zwangsläufig Server- und Client-Teile. Der Server ist leistungsstarker Computer, mit hoher Netzwerkbedeutung. Zu seinen Funktionen gehören das Speichern von Informationen, Datenbanken, die Bedienung von Benutzern und die Verarbeitung von Programmcodes. Die Server befinden sich in speziellen Räumen mit kontrollierter, konstanter Lufttemperatur – Serverräumen, und ihre Gehäuse sind mit ausgestattet zusätzlicher Schutz vor Staub, versehentlichem Herunterfahren sowie einem leistungsstarken Kühlsystem. In der Regel haben nur Systemadministratoren oder Unternehmensleiter Zugriff auf den Server.

Der Arbeitsplatz ist normal Computer mit dem Netzwerk verbunden, d. h. es handelt sich um jeden Computer, der Dienste vom Hauptserver anfordert. Um die Kommunikation an solchen Knoten sicherzustellen, werden ein Modem und eine Netzwerkkarte verwendet. Da Workstations in der Regel Serverressourcen nutzen, ist der Client-Teil mit schwachen Speichersticks und kleinen Festplatten ausgestattet. SoftwareOhne geeignete Software können lokale Netzwerkgeräte ihre Funktionen nicht vollständig erfüllen. Der Softwareteil umfasst:

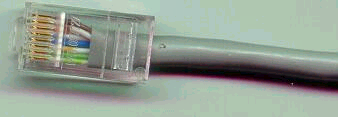

Nuancen beim Entwerfen lokaler NetzwerkeDer Entwurf eines lokalen Netzwerks erfordert eine lange und ausführliche Analyse sowie die Berücksichtigung aller Feinheiten. Es ist wichtig, die Möglichkeit des Unternehmenswachstums vorzusehen, was eine Vergrößerung des lokalen Netzwerks mit sich bringt. Das Projekt muss so konzipiert sein, dass das LAN jederzeit bereit ist, eine neue Workstation oder ein anderes Gerät anzuschließen sowie alle seine Knoten und Komponenten zu aktualisieren. Sicherheitsfragen sind nicht weniger wichtig. Die zum Aufbau des Netzwerks verwendeten Kabel müssen zuverlässig vor unbefugtem Zugriff geschützt sein und die Leitungen müssen von potenziell gefährlichen Orten entfernt liegen, an denen sie versehentlich oder absichtlich beschädigt werden können. Außerhalb des Betriebsgeländes befindliche LAN-Komponenten müssen geerdet und sicher gesichert sein. Der Aufbau eines lokalen Netzwerks ist jedoch ein ziemlich arbeitsintensiver Prozess der richtige Ansatz Bei entsprechender Verantwortung funktioniert das LAN zuverlässig und stabil und gewährleistet ein unterbrechungsfreies Benutzererlebnis. Mit dem Aufkommen von Mikrocomputern und Personalcomputern entstanden lokale Computernetzwerke. Sie ermöglichten es, das Management einer Produktionsanlage auf ein qualitativ neues Niveau zu heben, die Effizienz des Computereinsatzes zu steigern, die Qualität der verarbeiteten Informationen zu verbessern, papierlose Technologie zu implementieren und neue Technologien zu schaffen. Lokales Netzwerk – ein Computernetzwerk für einen begrenzten Kreis Benutzer, die Computer in einem Raum oder innerhalb eines Raumes kombinieren Unternehmen. Lassen Sie uns eine detaillierte Definition eines lokalen Netzwerks geben. Ein lokales Netzwerk (LAN) ist eine Sammlung technische Mittel (Computer, Kabel, Netzwerkadapter usw.), auf dem ein Netzwerkbetriebssystem und Anwendungssoftware ausgeführt werden. Lokale Netzwerke haben seit den 80er Jahren eine weite Verbreitung gefunden. Ein lokales Computernetzwerk ermöglicht den einfachen Informationsaustausch innerhalb einer einzelnen Organisation. Je nach Zweck (der Art der implementierten Funktionen) können LANs wie folgt unterteilt werden: - rechnerisch, hauptsächlich rechnerische Arbeit ausführend; ---------------- Informations- und Datenverarbeitung, zusätzlich zu Berechnungen, Durchführung von Arbeiten an Informationsdiensten für Benutzer; Informationsdienste, die hauptsächlich Informationsdienste für Benutzer bereitstellen (Erstellung und Ausführung von Dokumenten, Übermittlung von Anweisungen, aktuellen Informationen, Referenzinformationen und anderen von ihm benötigten Informationen an den Benutzer); ---------------- Informationsabruf – eine Informationsart, die auf die Suche nach Informationen im Netzwerkspeicher zu einem vom Benutzer gewünschten Thema spezialisiert ist; ---------------- Informations- und Beratungsdienste, die aktuelle organisatorische, technische und technologische Informationen aufbereiten und die daraus resultierenden Informationen zur Unterstützung des Nutzers bei der Entscheidungsfindung bereitstellen; ---------------- Informationen und Management, Verarbeitung aktueller technischer und technologischer Informationen und Generierung der daraus resultierenden Informationen, auf deren Grundlage automatisch Auswirkungen auf das verwaltete System generiert werden usw. Basierend auf der Anzahl der mit dem Netzwerk verbundenen Computer können Netzwerke in kleine, Kombination von bis zu 10-15 Maschinen, mittel – bis zu 50 Maschinen und groß – über 50 Maschinen, Aufgrund ihrer geografischen Lage werden LANs in kompakt angeordnete (alle Computer befinden sich in einem Raum) und verteilte (Netzwerkcomputer befinden sich in verschiedenen Räumen) unterteilt. Basierend auf der Bandbreite werden LANs in drei Gruppen eingeteilt: LAN mit niedrigem Durchsatz(Datenübertragungsraten bis zu mehreren zehn Megabit pro Sekunde), meist unter Verwendung dünner Koaxialkabel oder verdrilltes Paar; ---------------- LAN mit mittlerem Durchsatz (Datenübertragungsgeschwindigkeiten von mehreren zehn Megabit pro Sekunde), meist unter Verwendung dicker Koaxialkabel oder abgeschirmter Twisted-Pair-Kabel als Kommunikationskanäle; ---------------- LAN mit hohem Durchsatz (Datenübertragungsraten von Hunderten und sogar Tausenden Megabit pro Sekunde), wobei meist Glasfaserkabel als Kommunikationskanäle verwendet werden. Der Anschluss von Computern an ein LAN bietet Lösungen für Probleme der kollektiven Arbeit mit Informationen. 1. Dateitrennung. Ein LAN ermöglicht es vielen Benutzern, gleichzeitig mit einer Datei zu arbeiten, die auf einem zentralen Dateiserver gespeichert ist. Zum Beispiel bei der Vor- In einer Firma oder Firma können mehrere Mitarbeiter gleichzeitig dasselbe nutzen und die gleichen maßgeblichen Dokumente. 2. Dateiübertragung. Mit LAN können Sie Dateien schnell und zuverlässig kopieren Größe von einem Auto zum anderen. 3. Zugriff auf Informationen und Dateien. Über das LAN können Sie Anwendungsprogramme von jedem Arbeitsplatz aus ausführen, unabhängig davon, wo er sich befindet. 4. Trennung von Anwendungsprogrammen und Datenbanken. LAN ermöglicht es zwei Benutzern, dieselbe Kopie eines Programms zu verwenden. Allerdings können sie natürlich nicht gleichzeitig dasselbe Dokument oder denselben Datenbankeintrag bearbeiten. 5. Gleichzeitige Dateneingabe in Anwendungsprogrammen. Vernetzte Anwendungsprogramme ermöglichen es mehreren Benutzern, gleichzeitig die für den Betrieb der Programme erforderlichen Daten einzugeben. Bewahren Sie beispielsweise Datensätze wie folgt in der Datenbank auf: dass sie sich nicht gegenseitig stören. Allerdings ermöglichen nur spezielle Netzwerkversionen von Programmen die gleichzeitige Eingabe von Informationen. Normaler Computer Programme erlauben nur einem Benutzer, mit einer Reihe von Dateien zu arbeiten. 6. Trennung eines Druckers oder eines anderen technischen Geräts. Ein LAN ermöglicht die gemeinsame Nutzung mehrerer Benutzer auf verschiedenen Workstations einer oder mehrere teurer Laserdrucker oder andere Geräte. 7. E-Mail. Die Verwendung kann als LAN erfolgen Postdienst Und Versenden Sie Memos, Berichte, Nachrichten usw. andere Benutzer. IN Unterschied zum Telefon E-Mailübermittelt Ihre Nachricht auch dann, wenn der Abonnent (Abonnentengruppe) gerade nicht an seinem Arbeitsplatz ist, und benötigt dafür kein Papier. Die Topologie eines Computernetzwerks wird maßgeblich durch die Struktur des Kommunikationsnetzwerks bestimmt, d. h. eine Möglichkeit, Teilnehmer untereinander und mit einem Computer zu verbinden. Basierend auf topologischen Eigenschaften werden LANs in Netzwerke unterteilt folgende Typen: mit einem gemeinsamen Bus, Ring, hierarchisch, radial und mehrfach verbunden. Die Topologie eines Computernetzwerks in einem LAN mit einem gemeinsamen Bus ist dadurch gekennzeichnet, dass eine der Maschinen als Systemdienstgerät dient, das bereitstellt Zentraler Zugriff auf gemeinsam genutzte Dateien und Datenbanken, Druckgeräte und andere Computerressourcen. Netzwerke dieser Art erfreuen sich aufgrund ihrer geringen Kosten, der hohen Flexibilität und Datenübertragungsgeschwindigkeit sowie der einfachen Netzwerkerweiterung großer Beliebtheit (der Anschluss neuer Teilnehmer an das Netzwerk hat keinen Einfluss auf dessen grundlegende Eigenschaften). Zu den Nachteilen der Bustopologie gehören die Notwendigkeit, recht komplexe Protokolle zu verwenden, und die Anfälligkeit dafür körperlicher Schaden Kabel. Die Ringtopologie im Netzwerk unterscheidet sich in den Informationen auf dem Ring kann nur in eine Richtung gesendet werden und alle angeschlossenen PCs können am Empfang und der Übertragung teilnehmen. In diesem Fall muss der empfangende Teilnehmer die empfangenen Informationen mit einer speziellen Markierung markieren, da sonst „verlorene“ Daten auftreten können, die den normalen Betrieb des Netzwerks beeinträchtigen. Als Daisy-Chain-Konfiguration ist der Ring besonders anfällig für Ausfälle: Der Ausfall eines Kabelsegments führt zum Verlust des Dienstes für alle Benutzer. LAN-Entwickler haben große Anstrengungen unternommen, um dieses Problem zu lösen. Schutz vor Beschädigung oder Ausfall wird entweder durch Schließen des Rings zum umgekehrten (redundanten) Pfad oder durch Umschalten auf einen Ersatzring gewährleistet. In beiden Fällen bleibt die allgemeine Ringtopologie erhalten. Ein hierarchisches LAN (Baumkonfiguration) ist eine weiterentwickelte Version der LAN-Struktur, die auf der Grundlage eines gemeinsamen Busses aufgebaut ist. Es entsteht ein Baum durch den Anschluss mehrerer Busse an das Root-System, wo die wichtigsten sind LAN-Komponenten. Es verfügt über die nötige Flexibilität, um mehrere Stockwerke eines Gebäudes oder mehrere Gebäude auf demselben Gebiet mit LAN-Mitteln abzudecken, und wird in der Regel in komplexen Systemen mit mehreren zehn oder sogar Hunderten von Teilnehmern implementiert. Die radiale (sternförmige) Konfiguration (Abb. 3.2, d) kann als betrachtet werden Weiterentwicklung der „Rooted Tree“-Struktur mit einer Verzweigung zu jedem angeschlossenen Gerät. Im Zentrum des Netzwerks befindet sich normalerweise ein Schaltgerät, das die Funktionsfähigkeit des Systems gewährleistet. LANs dieser Konfiguration werden am häufigsten in automatisierten institutionellen Kontrollsystemen verwendet, die eine zentrale Datenbank verwenden. Star-LANs sind im Allgemeinen weniger zuverlässig als Bus- oder hierarchische Netzwerke, aber dieses Problem kann durch Duplizieren der Ausrüstung am zentralen Knoten gelöst werden. Zu den Nachteilen kann auch ein erheblicher Kabelverbrauch gehören (manchmal um ein Vielfaches höher als der Verbrauch in LANs mit einem gemeinsamen Bus oder hierarchischen LANs mit ähnlichen Fähigkeiten). Am komplexesten und teuersten ist die Multiconnected-Topologie (Abb. 3.2, d), bei der jeder Knoten mit allen anderen Knoten des Netzwerks verbunden ist. Diese Topologie wird in LANs sehr selten verwendet, hauptsächlich dort, wo nur hohe Zuverlässigkeit Netzwerke und Datenübertragungsgeschwindigkeit. In der Praxis sind Hybrid-LANs häufiger anzutreffen, die auf die Anforderungen eines bestimmten Kunden zugeschnitten sind und Fragmente von Bus-, Stern- und anderen Topologien kombinieren. Die wichtigsten Hardwarekomponenten eines LAN sind: ---------------- Arbeitsplätze; ---------------- Server; ---------------- Schnittstellenkarten; ---------------- Kabel. Workstations (PCs) sind in der Regel Personalcomputer Arbeitsplätze von Netzwerkbenutzern. Die Anforderungen an die Zusammensetzung von Arbeitsplätzen werden durch die Eigenschaften der im Netzwerk zu lösenden Aufgaben, die Prinzipien der Organisation des Rechenprozesses, das verwendete Betriebssystem und einige andere Faktoren bestimmt. Manchmal in einer direkt angeschlossenen Workstation Netzwerkkabel Möglicherweise fehlen Magnetplattenlaufwerke. Solche Workstations werden als diskless Workstations bezeichnet. Der Hauptvorteil festplattenloser PCs sind ihre geringen Kosten sowie die hohe Sicherheit gegen unbefugten Zugriff auf das System von Benutzern und Computer Virus. Der Nachteil eines PCs ohne Festplatte ist die Unfähigkeit, darin zu arbeiten Offline-Modus(ohne Verbindung zu einem Server) und verfügen außerdem über eigene Archive mit Daten und Programmen. Server im LAN übernehmen die Funktionen der Verteilung von Netzwerkressourcen. Normalerweise ist es so Funktionen werden einem ausreichend leistungsfähigen PC, Minicomputer, Großrechner oder speziellen Computerserver zugewiesen. In einem Netzwerk können ein oder mehrere Server vorhanden sein. Jeder der Server kann separat oder mit einem PC kombiniert sein. Im letzteren Fall sind nicht alle, sondern nur ein Teil der Ressourcen des Servers öffentlich verfügbar. Befinden sich mehrere Server in einem LAN, steuert jeder von ihnen den Betrieb der daran angeschlossenen Workstations. Die Sammlung von Servercomputern und zugehörigen Arbeitsstationen wird oft als Domäne bezeichnet. Manchmal gibt es mehrere Server in derselben Domäne. Typischerweise ist einer davon der Hauptserver und die anderen dienen als Reserve (für den Fall, dass der Hauptserver ausfällt) oder als logische Erweiterung des Hauptservers. Es gibt zwei Hauptprinzipien des Managements in lokalen Netzwerken: Zentralisierung und Dezentralisierung. Nach diesen Grundsätzen sind lokale Netzwerke: -Peer-to-Peer-Netzwerke; ---------------- Netzwerke mit einem dedizierten Server (Dateiserver). Peer-to-Peer-Netzwerke sehen keine Zuweisung spezieller Computer vor, die den Betrieb des Netzwerks organisieren. Jeder Benutzer, der eine Verbindung zum Netzwerk herstellt, weist dem Netzwerk einige Ressourcen zu ( Festplattenplatz, Drucker) und verbindet sich mit Ressourcen, die dem Netzwerk von anderen Benutzern bereitgestellt werden. Solche Netzwerke sind einfach zu installieren und zu konfigurieren und deutlich günstiger als Netzwerke mit einem dedizierten Server. Netzwerke mit einem dedizierten Server wiederum ermöglichen trotz der Komplexität der Einrichtung und der relativ hohen Kosten eine zentrale Verwaltung. In diesem Fall werden alle Computer außer dem Server als Workstations bezeichnet. Server – ein Computer, der speziell dafür bestimmt ist Teilen Netzwerkteilnehmer, die Ressourcen und Dienste bereitstellen. Client ist ein Computer, der die Ressourcen und Dienste des Servers nutzt. Jeder Computer im Netzwerk hat einen eindeutigen Netzwerknamen. Jeder Server-Netzwerkbenutzer muss seinen Netzwerknamen und sein Netzwerkkennwort mit dem Netzwerkadministrator vereinbaren. Zu beachten ist, dass in einem Servernetzwerk unterschiedliche Betriebssysteme auf Computern mit unterschiedlichen Rollen installiert sind. Auf dem Server ist also eines der Server-Betriebssysteme installiert. Ein Beispiel ist Windows NT Server. Auf Client-Computern können Sie jedes Betriebssystem installieren, das Tools zum Ausführen der Rolle eines Server-Netzwerk-Clients enthält, beispielsweise Windows 95/98. Jeder Computer im Netzwerk verfügt über einen eindeutigen Netzwerknamen, der eine eindeutige Identifizierung ermöglicht. Jeder Server-Netzwerkbenutzer muss über einen eigenen Netzwerknamen und ein eigenes Netzwerkkennwort verfügen. Computernamen, Netzwerknamen und Benutzerpasswörter werden auf dem Server registriert. Zur Vereinfachung der Verwaltung eines lokalen Computernetzwerks können mehrere Computer, Gleichberechtigte Personen werden in Arbeitsgruppen zusammengeschlossen. Eine Reihe von Techniken zur Trennung und Beschränkung der Zugriffsrechte von Computernetzwerkteilnehmern auf Ressourcen wird als Netzwerkrichtlinie bezeichnet. Die Gewährleistung der Funktionsfähigkeit des Netzwerks und seine Verwaltung erfolgt durch den Systemadministrator – die Person, die die Organisation des lokalen Netzwerks verwaltet. Arbeitsgruppe– eine Gruppe von Computern in einem lokalen Netzwerk. Bei einer Netzwerkrichtlinie handelt es sich um eine Reihe von Techniken zur Trennung und Einschränkung von Zugriffsrechten Computernetzwerkteilnehmer zu Ressourcen. Systemadministrator– eine Person, die die Organisation eines lokalen Netzwerks leitet. Einführung Heute gibt es weltweit mehr als 130 Millionen Computer und mehr als 80 % davon sind in verschiedene Informations- und Computernetzwerke integriert, von kleinen lokalen Netzwerken in Büros und Privathäusern bis hin zu globale Netzwerke Internettyp. Ich habe mich für das Thema lokale Netzwerke entschieden, weil dieses Thema meiner Meinung nach gerade jetzt besonders aktuell ist, wo an der Schwelle zum 21. Jahrhundert und auf der ganzen Welt Mobilität, Schnelligkeit und Komfort bei möglichst geringem Zeitverlust großgeschrieben werden! Der weltweite Trend, Computer in einem Netzwerk zu verbinden, hat mehrere wichtige Gründe, wie z. B. die Beschleunigung der Übertragung von Informationsnachrichten, die Möglichkeit, Informationen zwischen Benutzern schnell auszutauschen, den Empfang und die Übertragung von Nachrichten (Faxe, E-Mail-Briefe usw.). ), ohne den Arbeitsplatz zu verlassen, die Möglichkeit, Informationen sofort zwischen Computern auszutauschen. Solch enorme potenzielle Möglichkeiten, die das Computernetzwerk mit sich bringt, und das neue Potenzial, das gleichzeitig der Informationskomplex erfährt, sowie die erhebliche Beschleunigung des Produktionsprozesses geben uns nicht das Recht, dies nicht für die Entwicklung zu akzeptieren und dies nicht zu tun Wenden Sie sie in der Praxis an. Was ein lokales Netzwerk ist, warum es benötigt wird und was für den Aufbau erforderlich ist, erfahren Sie in der folgenden These! Was ist ein lokales Netzwerk? Ein lokales Netzwerk (LAN) ist ein Netzwerk, das zwei oder mehr Computer verbindet, um ihre Ressourcen gemeinsam zu nutzen: Drucker, Dateien, Ordner, Festplatten usw. Dank Computernetzwerken haben wir die Möglichkeit, Programme und Datenbanken gleichzeitig von mehreren Benutzern zu nutzen. Der Begriff des lokalen Netzwerks (LAN – Local Area Network) bezieht sich auf geografisch begrenzte (territoriale oder produktionstechnische) Hardware- und Software-Implementierungen, bei denen mehrere Computersysteme über geeignete Kommunikationsmittel miteinander verbunden sind. In der industriellen Praxis spielen LANs eine sehr wichtige Rolle. Über ein LAN werden Personalcomputer an vielen Remote-Arbeitsplätzen zu einem System zusammengefasst, das Geräte, Software und Informationen gemeinsam nutzt. Die Arbeitsplätze der Mitarbeiter sind nicht mehr isoliert, sondern vereint einheitliches System. Betrachten wir die Vorteile, die sich aus der Vernetzung von Personalcomputern in Form eines intraindustriellen Computernetzwerks ergeben. Gemeinsame Nutzung von Ressourcen. Die gemeinsame Nutzung von Ressourcen ermöglicht einen sparsamen Umgang mit Ressourcen, beispielsweise die Verwaltung von Peripheriegeräten wie Laserdruckern von allen angeschlossenen Arbeitsplätzen aus. Datentrennung . Die Datentrennung bietet die Möglichkeit, von peripheren Workstations, die Informationen benötigen, auf Datenbanken zuzugreifen und diese zu verwalten. Software-Trennung. Die Softwaretrennung bietet die Möglichkeit zur gleichzeitigen Nutzung zentralisierter, zuvor installierter Software. Gemeinsame Nutzung von Prozessorressourcen . Durch die gemeinsame Nutzung von Prozessorressourcen ist es möglich, Rechenleistung zur Verarbeitung von Daten anderer im Netzwerk eingebundener Systeme zu nutzen. Die Möglichkeit besteht darin, dass die verfügbaren Ressourcen nicht sofort „angegriffen“ werden, sondern nur durch einen speziellen Prozessor, der jeder Workstation zur Verfügung steht. Mehrspielermodus. Die Mehrbenutzereigenschaften des Systems ermöglichen die gleichzeitige Nutzung zentralisierter Anwendungssoftware, die zuvor installiert und verwaltet wurde. Wenn der Benutzer des Systems beispielsweise an einer anderen Aufgabe arbeitet, wird die aktuelle Arbeit in den Hintergrund gedrängt. Alle LANs arbeiten nach dem gleichen Standard, der für Computernetzwerke akzeptiert wird – dem Open Systems Interconnection (OSI)-Standard. Basismodell OSI (Open System Interconnection) Um zu interagieren, verwenden Menschen eine gemeinsame Sprache. Wenn sie nicht direkt miteinander reden können, nutzen sie entsprechende Hilfsmittel, um Botschaften zu übermitteln. Die oben dargestellten Schritte sind notwendig, wenn eine Nachricht vom Absender zum Empfänger übertragen wird. Um den Prozess der Datenübertragung in Gang zu setzen, wurden Maschinen mit gleicher Datenkodierung eingesetzt und miteinander verbunden. Für eine einheitliche Darstellung von Daten in den Kommunikationsleitungen, über die Informationen übertragen werden, wurde die Internationale Organisation für Normung (Englisch) gegründet. ISO – International Standards Organization). ISO soll ein Modell eines internationalen Kommunikationsprotokolls entwickeln, innerhalb dessen internationale Standards entwickelt werden können. Für eine klare Erklärung unterteilen wir es in sieben Ebenen. Die Internationale Organisation für Normung (ISO) hat ein Grundmodell für die Interoperabilität offener Systeme entwickelt. Open Systems Interconnection (OSI)). Dieses Modell ist ein internationaler Standard für die Datenübertragung. Das Modell enthält sieben separate Ebenen: Level 1: körperlich- Bitprotokolle zur Informationsübertragung; Level 2: Leitung- Personalbildung, Verwaltung des Zugangs zur Umwelt; Stufe 3: Netzwerk- Routing, Datenflussmanagement; Level 4: Transport- Sicherstellung der Interaktion entfernter Prozesse; Level 5: Sitzung- Unterstützung des Dialogs zwischen Remote-Prozessen; Stufe 6: Datenpräsentation- Interpretation der übermittelten Daten; Stufe 7: angewandt- Benutzerdatenverwaltung. Die Grundidee dieses Modells besteht darin, dass jeder Ebene eine bestimmte Rolle zugewiesen wird, einschließlich der Transportumgebung. Dadurch wird die Gesamtaufgabe der Datenübertragung in einzelne, gut sichtbare Aufgaben aufgeteilt. Die notwendigen Vereinbarungen für die Kommunikation zwischen einer Schicht und den darüber und darunter liegenden Schichten werden als Protokoll bezeichnet. Da Benutzer eine effektive Verwaltung benötigen, ist das Computernetzwerksystem eine komplexe Struktur, die die Interaktion von Benutzeraufgaben koordiniert. Unter Berücksichtigung des oben Gesagten können wir das folgende Schichtenmodell mit Verwaltungsfunktionen ableiten, die in der Benutzeranwendungsschicht ausgeführt werden. Die einzelnen Ebenen des Grundmodells erstrecken sich von der Datenquelle nach unten (von Ebene 7 bis Ebene 1) und von der Datensenke nach oben (von Ebene 1 bis Ebene 7). Benutzerdaten werden zusammen mit einem schichtspezifischen Header an die darunter liegende Ebene weitergegeben, bis die letzte Ebene erreicht ist. Auf der Empfangsseite werden eingehende Daten analysiert und ggf. an eine höhere Ebene weitergegeben, bis die Informationen an die Benutzeranwendungsebene übermittelt werden. Level 1.Körperlich. Die physikalische Schicht definiert die elektrischen, mechanischen, funktionalen und prozeduralen Parameter für die physikalische Kommunikation in Systemen. Die physische Verbindung und die damit untrennbare Einsatzbereitschaft sind die Hauptfunktion der 1. Ebene. Zu den Standards der physikalischen Schicht gehören die CCITT-Empfehlungen V.24, EIA RS232 und X.21. Der ISDN-Standard (Integrated Services Digital Network) wird künftig eine entscheidende Rolle bei der Datenübertragung spielen. Als Datenübertragungsmedium werden dreiadriger Kupferdraht (geschirmtes Twisted-Pair), Koaxialkabel, Glasfaserleiter und Richtfunkleitung verwendet. Level 2.Leitung. Die Sicherungsschicht bildet aus den von der 1. Schicht übertragenen Daten die sogenannten „Frames“ einer Frame-Folge. Auf dieser Ebene erfolgt die Zugriffskontrolle auf das von mehreren Rechnern genutzte Übertragungsmedium, die Synchronisation, Fehlererkennung und -korrektur. Stufe 3.Netzwerk. Die Netzwerkschicht stellt die Kommunikation in einem Computernetzwerk zwischen zwei Teilnehmern her. Die Verbindung erfolgt dank Routing-Funktionen, die das Vorhandensein einer Netzwerkadresse im Paket erfordern. Die Netzwerkschicht muss außerdem Fehlerbehandlung, Multiplexing und Datenflusskontrolle bieten. Der bekannteste Standard dieser Ebene ist die CCITT-Empfehlung X.25 (für öffentliche paketvermittelte Netzwerke). Level 4.Transport. Die Transportschicht unterstützt die kontinuierliche Datenübertragung zwischen zwei miteinander interagierenden Benutzerprozessen. Transportqualität, fehlerfreie Übertragung, Unabhängigkeit von Computernetzwerken, End-to-End-Transportservice, Kostenminimierung und Kommunikationsadressierung garantieren eine kontinuierliche und fehlerfreie Datenübertragung. Level 5.Sitzungsweise. Die Sitzungsschicht koordiniert den Empfang, die Übertragung und die Zustellung einer einzelnen Kommunikationssitzung. Die Koordination erfordert die Kontrolle der Betriebsparameter, die Kontrolle der Datenflüsse von Zwischenspeichergeräten und eine interaktive Steuerung, die die Übertragung der verfügbaren Daten gewährleistet. Darüber hinaus enthält die Sitzungsschicht zusätzlich Funktionen zur Verwaltung von Passwörtern, zur Berechnung von Gebühren für die Nutzung von Netzwerkressourcen, zur Verwaltung von Dialogen sowie zur Synchronisierung und zum Abbruch der Kommunikation in einer Übertragungssitzung nach einem Ausfall aufgrund von Fehlern in unteren Schichten. Ebene 6. Datenansichten. Die Datenpräsentationsschicht dient der Dateninterpretation; sowie die Aufbereitung von Daten für die Benutzeranwendungsebene. Auf dieser Ebene werden Daten aus Frames, die zur Datenübertragung verwendet werden, in ein Bildschirmformat oder ein Format für Druckgeräte des Endsystems konvertiert. Stufe 7.Angewandt. Auf Anwendungsebene ist es notwendig, bereits verarbeitete Informationen den Benutzern zur Verfügung zu stellen. System- und Benutzeranwendungssoftware können dies bewältigen. Um Informationen über Kommunikationsleitungen zu übertragen, werden Daten in eine Kette aufeinanderfolgender Bits umgewandelt (binäre Codierung mit zwei Zuständen: „0“ und „1“). Übertragene alphanumerische Zeichen werden durch Bitkombinationen dargestellt. Bitkombinationen werden in einer speziellen Codetabelle angeordnet, die 4-, 5-, 6-, 7- oder 8-Bit-Codes enthält. Die Anzahl der in einem Kurs dargestellten Zeichen hängt von der Anzahl der im Code verwendeten Bits ab: Ein 4-Bit-Code kann maximal 16 Werte darstellen, ein 5-Bit-Code kann 32 Werte darstellen, ein 6-Bit-Code kann 64 Werte darstellen Werte, 7 Bit – 128 Werte und 8-Bit-Code – 256 alphanumerische Zeichen. Bei der Übertragung von Informationen zwischen identischen Computersystemen und unterschiedlichen Computertypen werden folgende Codes verwendet: Auf internationaler Ebene erfolgt die Übertragung von Zeicheninformationen mittels 7-Bit-Kodierung, die die Kodierung von Groß- und Kleinbuchstaben des englischen Alphabets sowie einiger Sonderzeichen ermöglicht. Nationale und Sonderzeichen können nicht mit einem 7-Bit-Code dargestellt werden. Zur Darstellung nationaler Zeichen wird der am häufigsten verwendete 8-Bit-Code verwendet. Für eine korrekte und damit vollständige und fehlerfreie Übermittlung von Daten ist die Einhaltung vereinbarter und festgelegter Regeln erforderlich. Sie alle sind im Datenübertragungsprotokoll festgelegt. Das Datenübertragungsprotokoll erfordert folgende Informationen: Synchronisation Unter Synchronisierung versteht man den Mechanismus zum Erkennen des Anfangs und Endes eines Datenblocks. Initialisierung Unter Initialisierung versteht man den Aufbau einer Verbindung zwischen interagierenden Partnern. Blockierung Unter Blockierung versteht man die Aufteilung der übertragenen Informationen in Datenblöcke mit einer genau definierten Maximallänge (einschließlich Identifikationsmarkierungen für Blockanfang und Blockende). Adressierung Die Adressierung ermöglicht die Identifizierung der verschiedenen verwendeten Datengeräte, die während der Interaktion Informationen miteinander austauschen. Fehlererkennung Unter Fehlererkennung versteht man das Setzen von Paritätsbits und damit die Berechnung von Steuerbits. Blocknummerierung Anhand der aktuellen Blocknummerierung können Sie fehlerhaft übermittelte oder verlorene Informationen identifizieren. Datenflusskontrolle Die Datenflusskontrolle dient der Verteilung und Synchronisierung von Informationsflüssen. Wenn also beispielsweise nicht genügend Platz im Puffer des Datengeräts vorhanden ist oder die Daten in Peripheriegeräten (z. B. Druckern) nicht schnell genug verarbeitet werden, häufen sich Meldungen und/oder Anfragen. Wiederherstellungsmethoden Nach einer Unterbrechung des Datenübertragungsprozesses werden Wiederherstellungsmethoden verwendet, um zur erneuten Übertragung von Informationen an eine bestimmte Position zurückzukehren. Zugriffsberechtigung Die Verteilung, Kontrolle und Verwaltung von Datenzugriffsbeschränkungen unterliegen der Zugriffsberechtigungsklausel (z. B. „Nur senden“ oder „Nur empfangen“). Netzwerkgeräte und Kommunikationstools. Die am häufigsten verwendeten Kommunikationsmittel sind Twisted-Pair-Kabel, Koaxialkabel und Glasfaserleitungen. Auf jedem Computer muss eine Netzwerkkarte installiert sein. Berücksichtigen Sie bei der Auswahl eines Kabeltyps die folgenden Indikatoren: Kosten für Installation und Wartung, Informationsübertragungsgeschwindigkeit, Einschränkungen der Entfernung der Informationsübertragung (ohne zusätzliche Verstärker-Repeater (Repeater)), Sicherheit der Datenübertragung. Das Hauptproblem besteht darin, diese Indikatoren gleichzeitig sicherzustellen, beispielsweise wird die höchste Datenübertragungsrate durch die maximal mögliche Datenübertragungsentfernung begrenzt, wodurch dennoch das erforderliche Datenschutzniveau gewährleistet ist. Die einfache Skalierbarkeit und einfache Erweiterung des Kabelsystems wirken sich auf dessen Kosten aus. Berücksichtigen Sie bei der Auswahl einer Netzwerkkarte Folgendes: Übertragungsgeschwindigkeit Sie kann zwischen 10 Mbit/s und 100 Mbit/s liegen. Eine moderne Netzwerkkarte sieht so aus: Twisted-Pair. Die günstigste Kabelverbindung ist eine verdrillte Zweidrahtverbindung, oft auch Twisted Pair genannt. Es ermöglicht die Übertragung von Informationen mit Geschwindigkeiten von bis zu 100 Mbit/s, ist leicht erweiterbar, aber störsicher. Bei einer Übertragungsgeschwindigkeit von 10 Mbit/s darf die Kabellänge 1000 m nicht überschreiten. Die Vorteile sind der niedrige Preis und die problemlose Installation. Um die Störfestigkeit von Informationen zu erhöhen, wird häufig ein abgeschirmtes Twisted Pair verwendet, d.h. verdrilltes Paar, platziert in einer Abschirmhülle, ähnlich der Abschirmung eines Koaxialkabels. Dies erhöht die Kosten für Twisted-Pair-Kabel und bringt den Preis näher an den Preis eines Koaxialkabels heran. Wie ein geschirmtes Twisted-Pair aussieht, sehen Sie unten.

Koaxialkabel. Koaxialkabel haben einen durchschnittlichen Preis, eine gute Störfestigkeit und werden für die Kommunikation über große Entfernungen (mehrere Kilometer) verwendet. Die Geschwindigkeiten der Informationsübertragung liegen zwischen 1 und 10 Mbit/s und können in einigen Fällen bis zu 50 Mbit/s erreichen. Koaxialkabel dienen der einfachen und breitbandigen Informationsübertragung.

Breitband-Koaxialkabel. Breitband-Koaxialkabel sind störungssicher und leicht zu erweitern, allerdings ist der Preis hoch. Die Informationsübertragungsrate beträgt 500 Mbit/s. Bei der Übertragung von Informationen im Basisfrequenzband über eine Distanz von mehr als 1,5 km ist ein Verstärker, ein sogenannter Repeater (Repeater), erforderlich. Daher erhöht sich die Gesamtentfernung bei der Informationsübertragung auf 10 km. Bei Computernetzwerken mit Bus- oder Baumtopologie muss das Koaxialkabel am Ende einen passenden Widerstand (Abschlusswiderstand) haben. Ethernet Kabel. Das Ethernet-Kabel ist ebenfalls ein Koaxialkabel mit einem Wellenwiderstand von 50 Ohm. Es wird auch Thick Ethernet (dick) oder Yellow Cable genannt. Es verwendet einen 15-poligen Standardanschluss. Aufgrund seiner Störfestigkeit ist es eine teure Alternative zu herkömmlichen Koaxialkabeln. Die maximal verfügbare Entfernung ohne Repeater beträgt nicht mehr als 500 m und die Gesamtentfernung des Ethernet-Netzwerks beträgt etwa 3000 m. Das Ethernet-Kabel verwendet aufgrund seiner Backbone-Topologie nur einen Lastwiderstand am Ende. Billigeres Netzkabel. Günstiger als ein Ethernet-Kabel ist die Cheaper-Net-Kabelverbindung oder, wie sie oft genannt wird, Thin Ethernet. Es handelt sich ebenfalls um ein 50-Ohm-Koaxialkabel mit einer Informationsübertragungsrate von zehn Millionen Bit/s. Bei der Verbindung von Chearenet-Kabelsegmenten sind auch Repeater erforderlich. Computernetzwerke mit Cheapernet-Kabel haben niedrige Kosten und minimale Kosten bei der Erweiterung. Der Anschluss von Netzwerkkarten erfolgt über weit verbreitete kleine Bajonettanschlüsse (CP-50). Es ist keine zusätzliche Abschirmung erforderlich. Das Kabel wird über T-Stecker mit dem PC verbunden. Die Entfernung zwischen zwei Arbeitsplätzen ohne Repeater kann maximal 300 m betragen, die Gesamtentfernung für ein Netzwerk über ein Cheapernet-Kabel beträgt etwa 1000 m. Der Cheapernet-Transceiver befindet sich auf der Netzwerkkarte und sorgt sowohl für die galvanische Trennung zwischen Adaptern als auch und zu Verstärken Sie das externe Signal Glasfaserleitungen. Am teuersten sind optische Leiter, auch Glasfaserkabel genannt. Die Geschwindigkeit der Informationsverbreitung durch sie erreicht mehrere Gigabit pro Sekunde. Die zulässige Entfernung beträgt mehr als 50 km. Äußerer Einfluss Es gibt praktisch keine Störungen. Dies ist derzeit der teuerste LAN-Anschluss. Sie werden dort eingesetzt, wo elektromagnetische Störfelder auftreten oder eine Informationsübertragung über sehr große Entfernungen ohne den Einsatz von Repeatern erforderlich ist. Sie verfügen über Anti-Blink-Eigenschaften, da die Verzweigungstechnik in Glasfaserkabeln sehr komplex ist. Die optischen Leiter werden über eine Sternschaltung zu einem JIBC zusammengefasst. Die Leistung von drei typischen Übertragungsmedien ist in der Tabelle dargestellt.

Es gibt eine Reihe von Prinzipien für den Aufbau eines LAN, die auf den oben besprochenen Komponenten basieren. Solche Prinzipien werden auch Topologien genannt. Computernetzwerktopologien. Sterntopologie. Das Konzept einer Sternnetzwerktopologie stammt aus dem Bereich der Großrechner, bei denen die Kopfmaschine als aktiver Datenverarbeitungsknoten alle Daten von Peripheriegeräten empfängt und verarbeitet. Dieses Prinzip wird in Datenkommunikationssystemen wie RELCOM-E-Mail verwendet. Alle Informationen zwischen zwei peripheren Workstations laufen über den zentralen Knoten des Computernetzwerks.

Sterntopologie Der Netzwerkdurchsatz wird durch die Rechenleistung des Knotens bestimmt und für jeden Arbeitsplatz garantiert. Es gibt keine Datenkollisionen. Die Verkabelung ist recht einfach, da jeder Arbeitsplatz mit einem Knoten verbunden ist. Die Verkabelungskosten sind hoch, insbesondere wenn der zentrale Knoten geografisch nicht im Zentrum der Topologie liegt. Bei der Erweiterung von Computernetzwerken können zuvor hergestellte Kabelverbindungen nicht verwendet werden: Es muss ein separates Kabel von der Netzwerkmitte zum neuen Arbeitsplatz verlegt werden. Die Sterntopologie ist die schnellste aller Computernetzwerktopologien, da die Datenübertragung zwischen Workstations über einen zentralen Knoten (sofern seine Leistung gut ist) über separate Leitungen erfolgt, die nur von diesen Workstations genutzt werden. Die Häufigkeit von Anfragen zur Informationsübertragung von einer Station zur anderen ist im Vergleich zu anderen Topologien gering. Die Leistung eines Computernetzwerks hängt in erster Linie von der Leistung des zentralen Dateiservers ab. Es kann zu einem Engpass im Computernetzwerk kommen. Fällt der zentrale Knoten aus, ist der Betrieb des gesamten Netzwerks gestört. Der zentrale Kontrollknoten – der Dateiserver – hilft dabei, den optimalen Schutzmechanismus vor unbefugtem Zugriff auf Informationen zu implementieren. Das gesamte Computernetzwerk kann von seiner Zentrale aus gesteuert werden.

Ringtopologie. Bei einer Ringnetzwerktopologie sind Arbeitsplätze kreisförmig miteinander verbunden, d. h. Arbeitsplatz 1 mit Arbeitsplatz 2, Arbeitsplatz 3

Ringtopologie mit Arbeitsplatz 4 usw. Der letzte Arbeitsplatz ist mit dem ersten verbunden. Die Kommunikationsverbindung wird ringförmig geschlossen. Das Verlegen von Kabeln von einem Arbeitsplatz zum anderen kann recht aufwändig und teuer sein, insbesondere wenn die Arbeitsplätze geografisch weit vom Ring entfernt liegen (z. B. in einer Linie). Nachrichten zirkulieren regelmäßig im Kreis. Die Workstation sendet Informationen an eine bestimmte Zieladresse, nachdem sie zuvor eine Anfrage vom Ring erhalten hat. Die Nachrichtenweiterleitung ist sehr effizient, da die meisten Nachrichten nacheinander „unterwegs“ über das Kabelsystem gesendet werden können. Es ist sehr einfach, eine Rufanforderung an alle Stationen zu stellen. Die Dauer der Informationsübertragung erhöht sich proportional zur Anzahl der im Computernetzwerk enthaltenen Arbeitsplätze. Das Hauptproblem bei einer Ringtopologie besteht darin, dass jeder Arbeitsplatz aktiv an der Informationsübertragung teilnehmen muss und bei Ausfall mindestens eines von ihnen das gesamte Netzwerk lahmgelegt wird. Fehler in Kabelverbindungen lassen sich leicht lokalisieren. Der Anschluss eines neuen Arbeitsplatzrechners erfordert eine kurzfristige Abschaltung des Netzwerks, da der Ring während der Installation geöffnet sein muss. Für die Länge eines Computernetzwerks gibt es keine Begrenzung, da sie letztlich allein durch die Entfernung zwischen zwei Arbeitsplätzen bestimmt wird.

Logische Ringstruktur Eine Sonderform der Ringtopologie ist ein logisches Ringnetzwerk. Physisch ist es als Verbindung sternförmiger Topologien aufgebaut. Das Einschalten einzelner Sterne erfolgt über spezielle Schalter (englisch: Hub), die im Russischen manchmal auch „Hubs“ genannt werden. Es sieht so aus (je nach Hersteller und Modell kann sich das Aussehen ändern).

Abhängig von der Anzahl der Arbeitsplätze und der Länge des Kabels zwischen den Arbeitsplätzen werden aktive oder passive Konzentratoren verwendet. Aktive Hubs enthalten zusätzlich einen Verstärker zum Anschluss von 4 bis 32 Workstations. Der Passiv-Hub ist ausschließlich ein Splitter-Gerät (für maximal drei Arbeitsplätze). Die Verwaltung eines einzelnen Arbeitsplatzes in einem logischen Ringnetzwerk erfolgt auf die gleiche Weise wie in einem regulären Ringnetzwerk. Jedem Arbeitsplatz wird eine entsprechende Adresse zugewiesen, über die die Steuerung übertragen wird (von Senior zu Junior und von Junior zu Senior). Die Verbindung wird nur für den nachgeschalteten (nächsten) Knoten des Computernetzwerks unterbrochen, so dass es nur in seltenen Fällen zu einer Störung des Betriebs des gesamten Netzwerks kommen kann. Bus-Topologie. In einer Bustopologie wird das Informationsübertragungsmedium in Form eines für alle Arbeitsstationen zugänglichen Kommunikationspfads dargestellt, an den sie alle angeschlossen werden müssen. Alle Workstations können direkt mit jeder Workstation im Netzwerk kommunizieren.

Bus-Topologie Arbeitsstationen können jederzeit angeschlossen oder getrennt werden, ohne dass der Betrieb des gesamten Computernetzwerks unterbrochen wird. Das Funktionieren eines Computernetzwerks hängt nicht vom Zustand eines einzelnen Arbeitsplatzrechners ab. In einer Standardsituation verwendet ein Ethernet-Busnetzwerk oft ein dünnes Kabel oder ein Cheapernet-Kabel mit einem T-Stecker. Das Herunterfahren und insbesondere das Anschließen an ein solches Netzwerk erfordert eine Busunterbrechung, die zu einer Unterbrechung des Informationsflusses und zum Einfrieren des Systems führt. Heutzutage bieten Technologien passive Plug-Boxen an, über die Sie Workstations ein- und ausschalten können, während das Computernetzwerk läuft. Beispielsweise ist eine solche Box für 4 Arbeitsplätze ausgelegt.

Aufgrund der Tatsache, dass Workstations ohne Unterbrechung von Netzwerkprozessen und der Kommunikationsumgebung eingeschaltet werden können, ist es sehr einfach, Informationen abzuhören, d.h. Brancheninformationen aus der Kommunikationsumgebung. Um eine Verbindung über eine solche Box herzustellen, müssen Sie einen Verbindungsstecker namens RJ-45 separat erwerben.

In einem LAN mit direkter (unmodulierter) Informationsübertragung kann es immer nur eine Station geben, die Informationen überträgt. Um Kollisionen zu vermeiden, wird in den meisten Fällen ein Zeitmultiplexverfahren verwendet, nach dem für jeden angeschlossenen Arbeitsplatz in bestimmte Momente Dabei wird das ausschließliche Recht zur Nutzung des Datenübertragungskanals eingeräumt. Daher sinken die Anforderungen an die Bandbreite des Computernetzwerks bei erhöhter Belastung, beispielsweise bei der Einführung neuer Workstations. Die Anbindung der Arbeitsplätze an den Bus erfolgt über TAP-Geräte (Terminal Access Point). TAP ist eine spezielle Verbindungsart zum Koaxialkabel. Die nadelförmige Sonde wird durch den Außenmantel des Außenleiters und die dielektrische Schicht zum Innenleiter eingeführt und mit diesem verbunden. In einem LAN mit modulierter breitbandiger Informationsübertragung erhalten verschiedene Arbeitsplätze bei Bedarf eine Frequenz, auf der diese Arbeitsplätze Informationen senden und empfangen können. Die gesendeten Daten werden auf den entsprechenden Trägerfrequenzen moduliert, d. h. Zwischen dem Informationsübertragungsmedium und den Workstations befinden sich Modems zur Modulation bzw. Demodulation. Die Technologie der Breitbandnachrichten ermöglicht den gleichzeitigen Transport einer relativ großen Informationsmenge in der Kommunikationsumgebung. Für die Weiterentwicklung des diskreten Datentransports spielt es keine Rolle, welche Ausgangsinformationen dem Modem zugeführt werden (analog oder digital), da diese in Zukunft noch umgewandelt werden. Die Eigenschaften von Computernetzwerktopologien sind in der Tabelle aufgeführt.

Baumstruktur von LAN.