|

P/N-Seite

1. Komponenten und Hauptmerkmale von Computersystemen 3

2. Importieren von Daten aus anderen Quellen (Datenbank, Tabellenkalkulationen, Textdateien). Datenexport. 14

Referenzen 16 Komponenten und Hauptmerkmale von Computersystemen.

Inhalt:

1. Das Konzept der „Computersysteme“.

2. Computer.

3. Lokale und globale Netzwerke.

Der Begriff „Computersysteme“.

Heute bedeutet der Begriff „Computersysteme“:

- direkt der Computer mit dem darauf installierten System und der Anwendung Software sowie elektronische Speichermedien;

- lokal und global Computernetzwerke.

Wie bei jedem System gibt es vier grundlegende Merkmale von Computersystemen:

1. Kosten-Leistungs-Verhältnis;

2. Zuverlässigkeit und Fehlertoleranz;

3. Skalierbarkeit;

4. Softwarekompatibilität und Portabilität.

Die Komponenten eines Computersystems als Informationssystem können 5 Hauptfunktionen ausführen (eine oder mehrere gleichzeitig):

1. Beschaffung von Informationen aus externen Quellen;

2. Bereitstellung von Informationen;

3. Informationsspeicherung;

4. Informationsübermittlung;

5. Informationsverarbeitung.

Betrachten wir Computer, lokale und globale Netzwerke getrennt.

Computer.

Computer lassen sich nach ihren Einsatzgebieten und Anforderungen einteilen:

1. Personalcomputer und Workstations.

Sie entstanden als Ergebnis der Entwicklung von Minicomputern während des Übergangs der Elementbasis von Maschinen mit kleinem und mittlerem Integrationsgrad zu großen und ultragroßen integrierten Schaltkreisen. PCs erlangten aufgrund ihrer geringen Kosten sehr schnell eine gute Position auf dem Computermarkt und schufen die Voraussetzungen für die Entwicklung neuer Software für den Endbenutzer. Dabei handelt es sich in erster Linie um „freundliche Benutzeroberflächen“ sowie problemorientierte Umgebungen und Tools zur Automatisierung der Entwicklung von Anwendungsprogrammen.

Die anfängliche Ausrichtung von Workstations auf professionelle Anwender hat dazu geführt, dass Workstations ausgewogene Systeme sind, in denen hohe Leistung mit einem hohen Maß an Betriebs- und Arbeitsaufwand verbunden ist Externer Speicher, leistungsstarke interne Busse, hochwertiges und schnelles Grafiksubsystem und eine Vielzahl von Eingabe-/Ausgabegeräten.

2. X-Terminals.

Sie sind eine Kombination aus disklosen Workstations und Standardterminals. Sie nehmen eine Zwischenstellung zwischen Personalcomputern und Workstations ein.

Ein typisches X-Terminal umfasst die folgenden Elemente: Bildschirm hohe Auflösung; Mikroprozessor: basierend auf Motorola, RISC usw.; separater Grafik-Coprozessor; Basic Systemprogramme; Serversoftware; variabler lokaler Speicher; Anschlüsse zum Anschließen einer Tastatur und Maus; Peripheriegeräte.

3. Server.

Kommerzielle und geschäftliche Mehrbenutzer-Anwendungssysteme erfordern einen Übergang zu einem Client-Server-Rechnermodell und einer verteilten Verarbeitung. In einem verteilten Client-Server-Modell wird ein Teil der Arbeit vom Server und ein Teil vom Computer des Benutzers erledigt. Es gibt verschiedene Arten von Servern, die auf unterschiedliche Anwendungen ausgerichtet sind: Dateiserver, Datenbankserver, Druckserver, Computerserver, Anwendungsserver. Somit wird der Servertyp durch die Art der Ressource bestimmt, die er besitzt (Dateisystem, Datenbank, Drucker, Prozessoren oder Anwendungssoftwarepakete).

Andererseits gibt es eine Klassifizierung von Servern, die sich nach der Größe des Netzwerks richtet, in dem sie verwendet werden: Server Arbeitsgruppe, Abteilungsserver oder Unternehmensserver (Unternehmensserver).

Moderne Server zeichnen sich aus durch: das Vorhandensein von zwei oder mehr Zentralprozessoren; mehrstufige Busarchitektur sowie viele Standard-Eingabe-/Ausgabebusse; Unterstützung für RAID-Disk-Array-Technologie; Unterstützung des symmetrischen Multiprocessing-Modus, der es Ihnen ermöglicht, Aufgaben auf mehrere Zentralprozessoren zu verteilen, oder des asymmetrischen Multiprocessing-Modus, der es Ihnen ermöglicht, Prozessoren für die Ausführung bestimmter Aufgaben zuzuweisen; läuft unter UNIX- und Windows-Betriebssystemen; hohes Maß an Erweiterbarkeit, Flexibilität und Anpassungsfähigkeit.

4. Großrechner.

Dies ist gleichbedeutend mit dem Begriff „Mainstream-Computer“. Sie können einen oder mehrere Prozessoren enthalten, die wiederum jeweils mit Vektor-Coprozessoren (Operationsbeschleunigern mit Supercomputerleistung) ausgestattet sein können. Architektonisch handelt es sich bei Mainframes um Multiprozessorsysteme, die einen oder mehrere zentrale und periphere Prozessoren mit gemeinsam genutztem Speicher enthalten und über Hochgeschwindigkeits-Datenübertragungswege miteinander verbunden sind. In diesem Fall fällt die Hauptrechenlast auf Zentralprozessoren und Peripherieprozessoren sorgen für die Arbeit mit einer Vielzahl von Peripheriegeräten.

5. Cluster-Architekturen.

Ein Clustersystem ist als eine Gruppe miteinander verbundener Computer definiert, die eine einzige Informationsverarbeitungseinheit darstellen.

Es weist die folgenden Hauptmerkmale auf: hohe Verfügbarkeit; hoch Durchsatz; einfache Systemwartung: Gemeinsam genutzte Datenbanken können von einem einzigen Standort aus verwaltet werden, Anwendungsprogramme können nur einmal auf gemeinsam genutzten Cluster-Festplatten installiert und von allen Computern im Cluster gemeinsam genutzt werden; Erweiterbarkeit: Die Erhöhung der Rechenleistung des Clusters wird durch die Anbindung an ihn erreicht zusätzliche Computer.

Das Hauptmerkmal der Computerstruktur besteht darin, dass alle Computergeräte Informationen über den Systembus austauschen. Verbunden mit dem Systembus CPU(oder mehrere Prozessoren), RAM, Permanent- und Cache-Speicher, die in Form von Mikroschaltungen hergestellt werden. Diese Komponenten werden auf dem Motherboard montiert. Platinen werden mit dem Motherboard verbunden Externe Geräte: Videoadapter, Soundkarte, Netzwerkkarte usw. Abhängig von der Komplexität der Geräte können sich auf diesen Platinen auch andere spezialisierte Prozessoren befinden: Mathematik, Grafik usw. Über Kabel mit dem Motherboard verbunden Festplatte, Disketten- und optische Disc-Lesegerät.

Jeder Personalcomputer enthält die folgenden Grundelemente:

1. Prozessor – ein Gerät, das den Datenverarbeitungsprozess direkt ausführt, Hauptmerkmale: Taktfrequenz, Wortlänge, Architektur;

2. Systembus: ein System verbundener Drähte zur Übertragung von Informationen zwischen daran angeschlossenen Computergeräten; drei Arten von Informationen werden über den Bus übertragen: Daten, Datenadressen, Befehle;

3. Motherboard mit Chipsatz;

4. innere Erinnerung: strukturell umgesetzt in Form von Modulen, bei denen es sich um mehrere Mikroschaltungen auf einer kleinen Platine handelt und die zum Speichern von Zwischendaten bestimmt sind, die einen möglichst schnellen Zugriff erfordern, die Hauptmerkmale des Speichers: Kapazität, Zugriffszeit, Kosten für die Speicherung einer Informationseinheit;

5. Externe Geräte: Unterteilt in Eingabegeräte, Ausgabegeräte und externe Speichergeräte. Das wichtigste allgemeine Merkmal externer Geräte kann die Datenübertragungsgeschwindigkeit sein:

Gerätetyp Datenübertragungsrichtung Übertragungsgeschwindigkeit, KB/s

Tastatureingabe 0.01

Mauseingabe 0,02

Spracheingabeeingabe 0,02

Scannereingang 200

Sprachausgabe 0,06

Zeilendruckerausgabe 1,00

Laserdruckerleistung 100

Optischer Plattenspeicher 7800

Magnetband ZU 2000

Magnetplattenspeicher 25000

Diskettenspeicher 40

Als externer Speicher in PCs werden Medien verwendet, die verschiedene physikalische Prinzipien nutzen:

- Magnetplatten sind die Hauptspeichermedien, die sich durch die höchste Datenübertragungsgeschwindigkeit auszeichnen, aber die Zuverlässigkeit der Informationsspeicherung auf Magnetplatten ist nicht sehr hoch;

- flexible Magnetplatten: niedrige Kosten und Zuverlässigkeit;

- CDs: hohe Kapazität, niedriger Preis, hohe Zuverlässigkeit ...

6. Überwachen. Ein Tool zur Anzeige von Grafik- und Testinformationen.

Zu den allgemeinen Merkmalen gehören:

1. Leistung (Leistung):

Die Geschwindigkeit eines Computers ist die Geschwindigkeit, mit der er eine bestimmte Folge von Anforderungen ausführt (bestimmt durch die Geschwindigkeit des Prozessors, die Bandbreite des Datenbusses oder die Geschwindigkeit des Austauschs mit internen und externen Geräten).

Es ist schwierig, es auf moderne Computer anzuwenden, da die Leistung von Computern sowohl aufgrund der gesteigerten Produktivität als auch aufgrund der Komplexität der Architektur zunimmt.

Vergleichsbasis verschiedene Arten zwischen Computern bieten Standardmethoden zur Leistungsmessung.

Die Maßeinheit für die Computerleistung ist die Zeit: Ein Computer, der die gleiche Menge an Arbeit in kürzerer Zeit erledigt, ist schneller. Die Ausführungszeit eines Programms wird in Sekunden gemessen. Leistung wird häufig als die Geschwindigkeit gemessen, mit der eine bestimmte Anzahl von Ereignissen pro Sekunde auftritt. Weniger Zeit bedeutet also mehr Leistung.

Um die Betriebszeit des Prozessors für ein bestimmtes Programm zu messen, wird ein spezieller Parameter verwendet – die CPU-Zeit, der weder die E/A-Latenz noch die Ausführungszeit eines anderen Programms umfasst. Offensichtlich ist die vom Benutzer gesehene Antwortzeit die gesamte Ausführungszeit des Programms und nicht die CPU-Zeit. Die CPU-Zeit kann weiter unterteilt werden in die Zeit, die die CPU für die direkte Ausführung des Benutzerprogramms aufwendet, die sogenannte Benutzer-CPU-Zeit, und die verbrauchte CPU-Zeit Betriebssystem um vom Programm angeforderte und aufgerufene Aufgaben zu erledigen Systemzeit CPU.

Die CPU-Zeit für ein bestimmtes Programm kann auf zwei Arten ausgedrückt werden: durch die Anzahl der Taktimpulse für ein bestimmtes Programm multipliziert mit der Taktimpulsdauer oder durch die Anzahl der Taktimpulse für ein bestimmtes Programm dividiert durch die Taktfrequenz.

Ein wichtiges Merkmal, das häufig in Prozessorberichten veröffentlicht wird, ist die durchschnittliche Anzahl der Taktzyklen pro Befehl.

Somit hängt die CPU-Leistung von drei Parametern ab: dem Taktzyklus, der durchschnittlichen Anzahl der Taktzyklen pro Befehl und der Anzahl der ausgeführten Befehle. Beim Vergleich zweier Maschinen müssen alle drei Komponenten berücksichtigt werden, um die relative Leistung zu verstehen.

Alternative Maßeinheiten

- MIPS – Millionen Befehle pro Sekunde. Im Allgemeinen ist dies die Geschwindigkeit von Operationen pro Zeiteinheit, d.h. Für ein bestimmtes Programm ist MIPS einfach das Verhältnis der Anzahl der Anweisungen im Programm zu seiner Ausführungszeit. Bei der Verwendung von MIPS als Vergleichsmetrik treten jedoch drei Probleme auf: Die Abhängigkeit vom CPU-Befehlssatz und die Programmabhängigkeit können in Bezug auf die Leistung in die entgegengesetzte Richtung variieren.

- MFLOPS. Typischerweise wird die Prozessorleistung für wissenschaftliche und technische Aufgaben in MFLOPS (Millionen Gleitkommazahlen pro Sekunde oder Millionen elementarer arithmetischer Operationen an Gleitkommazahlen pro Sekunde) gemessen. Als Maßeinheit dient MFLOPS ausschließlich zur Messung der Gleitkommaleistung und ist daher außerhalb dieses begrenzten Bereichs nicht anwendbar.

Tests: INPACK (Livermore-Schleifen) ist eine Reihe von Fragmenten von Fortran-Programmen, von denen jedes aus realen stammt Softwaresysteme; LINPACK ist ein Paket von Fortran-Programmen zur Lösung linearer algebraischer Gleichungssysteme; SPECint92 und SPECfp92 – basieren auf echten Anwendungsprogrammen für ein breites Benutzerspektrum usw.

2. Systemdurchsatz – bestimmt die Spitzenleistung eines Multiprogramming-Systems, gemessen an der Anzahl der abgeschlossenen Jobs pro Minute. Das Systemdurchsatzdiagramm des Berichts zeigt die Leistung unter verschiedenen Lasten.

3. Zuverlässigkeit: Zeit zwischen Ausfällen und Betriebszeit.

4. Kosten und Benutzerfreundlichkeit.

5. Anzahl der Prozessoren, Volumen Arbeitsspeicher, die Größe des externen Speichers.

6. Unterstützte Anwendungs- und Systemsoftware.

Lokale und globale Netzwerke.

Ein Computernetzwerk ist eine Ansammlung von Computern, die durch Datenübertragung miteinander verbunden sind.

Abhängig von der Entfernung der im Flugzeug enthaltenen Computer werden Netzwerke herkömmlicherweise in lokale und globale Netzwerke unterteilt:

1. Ein lokales Netzwerk ist eine Gruppe miteinander verbundener Computer, die sich in einem begrenzten Bereich, beispielsweise in einem Gebäude, befinden. Die Entfernung zwischen Computern in einem lokalen Netzwerk kann mehrere Kilometer betragen. Lokale Netzwerke werden meist innerhalb einer Organisation eingesetzt, weshalb sie auch Unternehmensnetzwerke genannt werden.

2. Große Netzwerke werden als global bezeichnet. Globales Netzwerk kann andere globale Netzwerke, lokale Netzwerke und einzelne Computer umfassen. Globale Netzwerke haben fast die gleichen Fähigkeiten wie lokale. Aber sie erweitern ihren Wirkungsbereich.

Zur Charakterisierung der Netzwerkarchitektur werden die Konzepte der logischen und physikalischen Topologie verwendet:

1. Die physische Topologie ist die physische Struktur des Netzwerks, die Methode zur physischen Verbindung aller Hardwarekomponenten des Netzwerks. Es gibt verschiedene Arten physikalischer Topologien:

- Bus-Topologie. Die einfachste Variante: Das Kabel verläuft von Computer zu Computer und verbindet sie in einer Kette. Solche Netzwerke sind zwar günstiger, aber wenn sich Netzwerkknoten im gesamten Gebäude befinden, ist die Verwendung einer Sterntopologie deutlich komfortabler.

- Bei einer physischen Sterntopologie ist jeder Server und jede Workstation mit einem speziellen Gerät verbunden – einem zentralen Hub, der ein Paar Netzwerkknoten verbindet – Switching.

- Wenn das Netzwerk viele Knoten hat und viele weit voneinander entfernt sind, ist der Kabelverbrauch bei Verwendung einer Sterntopologie hoch. Darüber hinaus kann nur eine begrenzte Anzahl von Kabeln an den Hub angeschlossen werden. In solchen Fällen kommt eine verteilte Sterntopologie zum Einsatz, bei der mehrere Hubs miteinander verbunden sind.

- Zusätzlich zu den betrachteten Verbindungsarten kann auch eine ringförmige Topologie verwendet werden, bei der Arbeitsplätze ringförmig verbunden sind. Diese Topologie wird praktisch nicht verwendet lokale Netzwerke, kann aber für globale verwendet werden.

2. Die logische Topologie eines Netzwerks definiert die Art und Weise, wie Netzwerkgeräte Informationen von einem Knoten zum nächsten übertragen. Es gibt zwei Arten logischer Topologien: Bus und Ring.

Im Allgemeinen kann ein Netzwerk als eine Sammlung der folgenden Elemente dargestellt werden:

1. Informationsverarbeitungsknoten:

- Arbeitsplätze.

- Server und Superserver: führen verschiedene Servicefunktionen aus. Es gibt verschiedene Arten von Servern, die durch die Art des bereitgestellten Dienstes bestimmt werden:

Ein Dateiserver bietet Zugriff auf Daten, die im externen Speicher des Servers gespeichert sind. Also weiter Dateiserver Es werden alle Aufgaben zur Datenspeicherung, Datenabfrage, Archivierung usw. übertragen. Der externe Speicher des Servers wird zu einer verteilten Ressource, da er von mehreren Clients genutzt werden kann.

Der Druckserver organisiert die Freigabe des Druckers.

Ein Modempool ist ein Computer, der mit einer speziellen Netzwerkkarte ausgestattet ist, an die mehrere Modems angeschlossen werden können. So werden gewisse Einsparungen erzielt, wenn beispielsweise zehn Computer mit drei Modems betrieben werden.

Der Proxyserver nutzt nicht nur eine einzige Verbindung zum Internet, sondern stellt seinen Speicher auch zum Speichern temporärer Dateien zur Verfügung, was die Arbeit mit dem Netzwerk beschleunigt.

Die Hauptaufgabe eines Routers besteht darin, den kürzesten Weg zu finden, über den eine an einen Computer im globalen Netzwerk gerichtete Nachricht gesendet wird. Ein Router ist entweder ein spezialisierter Computer oder ein normaler Computer mit spezieller Software.

Der Anwendungsserver wird zum Ausführen von Programmen verwendet, deren Ausführung auf anderen Netzwerkcomputern aus irgendeinem Grund unpraktisch oder unmöglich ist. Ein offensichtlicher Grund kann eine unzureichende Leistung der Client-Computer sein. Ein weiterer Grund ist die Verwendung einiger Standardbibliotheken, deren Kopieren auf jeden Client-Computer arbeitsintensiv ist und darüber hinaus die Möglichkeit einer Inkonsistenz der Bibliotheksversion birgt. Ein solcher Server muss über einen großen Haupt- und externen Speicher sowie eine hohe Leistung verfügen.

Datenbankserver.

- Terminals.

2. Kommunikationskanäle (Medium für den Datenaustausch zwischen Knoten):

- Drahtlose optische Kommunikationsleitungen.

- Glasfaser-Kommunikationsleitungen.

- Radiokanäle, einschließlich Satellitenkanäle.

- Basierend auf Kupferkabel: geschirmt und ungeschirmt verdrilltes Paar, dickes und dünnes Koaxialkabel usw. Die Hauptmerkmale eines Netzwerkkabels sind die Datenübertragungsgeschwindigkeit und die maximal zulässige Länge. Beide Eigenschaften werden durch die physikalischen Eigenschaften des Kabels bestimmt.

Beim Aufbau einer modernen Informationsumgebung für ein Unternehmen spielt das Vorhandensein eines geeigneten Verkabelungssystems eine wichtige Rolle, das nach anerkannten Standards erstellt, universell, skalierbar, flexibel aufgebaut und äußerst zuverlässig sein muss.

Anfang der 90er Jahre wurde das Konzept eines strukturierten Kabelsystems übernommen, das eine Reihe von Diensten für Datenübertragung, Sprach- und Videoinformationen bereitstellt. Die Notwendigkeit, Standards zu definieren, beruhte auf dem Wunsch, die Interoperabilität zwischen Geräten verschiedener Hersteller sicherzustellen und ganz allgemein die in die Schaffung einer Kommunikationsinfrastruktur investierten Mittel zu schützen.

3. Vermittlungsgeräte (können auch Informationsverarbeitungsknoten genannt werden, jedoch auf Transportebene):

- Steckdosen, Steckverbinder, Panels usw.

- Modems. Dies ist ein Computerkommunikationsgerät Telefonleitungen. Von Telefonnetz Sämtliche Daten können nur in analoger Form übertragen werden. Daten vom Computer werden eingegeben digitale Form. Die Aufgabe des Modems besteht darin, digitale Daten in analoge Form umzuwandeln und umgekehrt.

- Netzwerkkarten. Es handelt sich um zusätzliche Platinen, auf denen installiert ist Hauptplatine PC. Stellen Sie eine Verbindung zur Netzwerkkarte her Netzwerkkabel. Die Netzwerkkarte bestimmt die Art des lokalen Netzwerks.

- Konzentratoren.

- Schalter.

- Router.

- Tore.

Die Hauptmerkmale von Netzwerken sind:

1. Lieferzeit der Nachricht. Definiert als die statistische Durchschnittszeit von der Übermittlung einer Nachricht an das Netzwerk bis zum Empfang der Nachricht beim Empfänger.

2. Netzwerkleistung. Stellt die Gesamtleistung der Server dar.

3. Kosten der Datenverarbeitung. Die Kosten der Datenverarbeitung werden sowohl durch die Kosten der für die Verarbeitung verwendeten Einrichtungen als auch durch die Lieferzeit und die Netzwerkleistung bestimmt.

4. Netzwerktyp. Bestimmt durch den Aufbau und die Funktionsprinzipien des Datenübertragungsnetzes, die im Protokoll beschrieben werden. Ein Protokoll ist ein Regelsystem, das das Format und die Verfahren für die Übertragung von Daten über ein Netzwerk definiert.

5. Datenübertragungsgeschwindigkeit. Derzeit werden für lokale Netzwerke häufig zwei Hauptnetzwerkgeschwindigkeiten verwendet – 10 Mbit/s gemäß dem Standard IEEE 802.3 (10Base-T) und 100 Mbit/s gemäß dem Standard IEEE 802.12 (100Base-TX). 1000 Mbit/s (1Gbit/s) gemäß IEEE 802.3ab (1000Base-TX) Standard.

6. Zuverlässigkeit des Netzwerks.

Importieren von Daten aus anderen Quellen (Datenbank, Tabellenkalkulationen, Textdateien). Datenexport.

Aufgrund der wachsenden Bedeutung und Rolle von Informationen im Leben moderne Gesellschaft Mit einem deutlich erhöhten Volumen an gespeicherten, empfangenen und verarbeiteten Informationen ist die Grundaufgabe der Datenstrukturierung entstanden (Informationen werden in einer Form dargestellt, die eine Automatisierung ihrer Erhebung, Speicherung und Weiterverarbeitung durch eine Person ermöglicht oder Informationsmedien).

Unter Strukturierung versteht man die Herbeiführung einheitlicher Darstellungen und Formate.

Da die Aufgaben und Anforderungen für automatisierte Systeme sind unterschiedlich, es wurden unterschiedliche Formen der Informationspräsentation entwickelt und werden eingesetzt.

Folgende in Informationssystemen verwendete Formen können unterschieden werden (in der Reihenfolge ihrer Komplexität):

1. Textdateien. Представляют собой либо последовательность символов алфавитов и управляющих символов (форматы с расширением «*.txt», характеризуются различными кодировками), либо бинарные файлы, позволяющие усложнить структуру текста внесением графических и иных объектов (файлы «*.doc», «*.rtf» usw.).

2. Tabellenkalkulationen. Sie stellen eine Ansammlung homogener Strukturen dar, deren Felder identische Bedeutung haben.

3. Datenbankdateien. Sie werden auf der Grundlage von Tabellenkalkulationen erstellt, die auf der Ebene miteinander verbunden sind Dateisysteme dargestellt durch eine oder mehrere Dateien.

Für effiziente Arbeit Bei Informationen ist es notwendig, den Datenaustausch zwischen Textdateien, Tabellenkalkulationen und Datenbanken sicherzustellen sowie Druck und visuelle Wahrnehmung bereitzustellen.

Der Datenaustausch besteht aus Import und Export:

1. Datenimport – Bereitstellung der erforderlichen Daten durch das Informationssystem an die externe Umgebung in einem bestimmten Format.

2. Datenexport – Empfang und Integration von Daten aus der externen Umgebung durch das Informationssystem in einem für dieses verständlichen Format unter Wahrung der Integrität.

In diesem Fall ist es sehr wichtig, dass Quelle und Empfänger der Informationen dieselben Datenpräsentationsformate verwenden, da sonst Grafiken als Text und Musik als Video wahrgenommen werden, was eine Verletzung der Integrität des Systems zur Folge hat, das versucht wird diese Daten missbrauchen. Im Kontext moderner Datenbanken kann dies enormen Schaden anrichten.

Daher wird dieses Problem heute auf zwei Arten gelöst:

1. Entwicklung von Standards für die Darstellung von Informationen sowohl auf Landesebene als auch auf der Ebene häufig genutzter Anwendungen und DBMS, zum Beispiel:

- Grafikdateien: „*.bmp“, „*.jpg“, „*.tiff“, „*.gif“ usw.;

- Videodateien: „*.avi“, „*.mpeg“, „*.asf“ usw.;

- Datenbankdateien: „*.db“, „*.mdb“, „*.dbf“ usw.;

2. Entwicklung von Objekttechnologien. Referenzliste

1. Drinnen Internetmethoden Informationssuche, Kuznetsov S.D., - Lehrbuch +. - M. – 2001.

2. Globale TV-Nachrichtensender auf Informationsmarkt, Orlova V.V., - RIP-Holding. -M. - 2003

3. Globales Geschäft und Informationstechnologie. Moderne Praxis und Empfehlungen, Popov V.M., Marshavin R.A., - Finanzen und Statistik. -M. - 2001.

4. Informatik. Lehrbuch. -M. - 1999.

Angewandte Informatik ist eine Reihe von Informationstechnologien, die zur Verarbeitung von Informationen im Zusammenhang mit praktischen Aktivitäten verwendet werden. Technologieaktivitäten im Zusammenhang mit der Anwendung wissenschaftlicher Forschungsergebnisse zur Schaffung und Nutzung materieller und spiritueller Werte. Informatisierung der Gesellschaft ist der Prozess der Schaffung optimaler Bedingungen zur Befriedigung der Informationsbedürfnisse von Bürgern und Organisationen durch den Einsatz von Informationstechnologien. Computer universelles Gerät zur Informationsverarbeitung.

Teilen Sie Ihre Arbeit in sozialen NetzwerkenWenn Ihnen dieses Werk nicht zusagt, finden Sie unten auf der Seite eine Liste ähnlicher Werke. Sie können auch die Suchschaltfläche verwenden

Andere ähnliche Werke, die Sie interessieren könnten.vshm>

|

| 10929.

|

|

Fachgebiet und Grundbegriffe der Informatik |

13,39 KB |

|

|

Informatik ist eine komplexe technische Wissenschaft, die Methoden zum Erstellen, Speichern, Reproduzieren, Verarbeiten und Übertragen von Daten mithilfe von Computertechnologie sowie die Funktionsprinzipien dieser Werkzeuge und Methoden zu ihrer Verwaltung systematisiert. Die Entstehung der Informatik ist auf die Entstehung und Verbreitung zurückzuführen neue Technologie Erfassung, Verarbeitung und Übertragung von Informationen im Zusammenhang mit der Aufzeichnung von Daten auf Computermedien. Die Hauptaufgabe umfasst heute folgende Hauptgebiete der Informatik für die praktische Anwendung... |

| 4464.

|

|

Grundlegende Konzepte und Methoden der Informatik und Codierungstheorie |

31,67 KB |

|

|

Signale, Daten, Informationen; Information als Gegenstand des Informatikstudiums; Eigenschaften von Informationen; Klassifizierung von Informationen. Das Konzept der Wirtschaftsinformationen, ihre Eigenschaften. Struktur wirtschaftlicher Informationen. Klassifizierung wirtschaftlicher Informationen. |

| 7974.

|

|

GRUNDLEGENDE INFORMATIONEN ZU MESSUNGEN. GRUNDLEGENDE KONZEPTE UND DEFINITIONEN |

39,54 KB |

|

|

Definition der Konzepte der Metrologie, Standardisierung, Zertifizierung. Metrologie ist die Wissenschaft der Messungen über Möglichkeiten, die erforderliche Genauigkeit und Zuverlässigkeit der korrekten Aufzeichnung von Ergebnissen zu erreichen, um die Einheitlichkeit der Messungen sicherzustellen. Technische Messungen mit funktionsfähigen Messgeräten. Metrologische Messungen unter Verwendung von Standards und vorbildlichen Messgeräten. Sie dürfen nicht in Bereichen eingesetzt werden, in denen die Einheitlichkeit der Messungen erforderlich ist. |

| 10419.

|

|

Informatikkonzept. Gegenstand und Aufgaben der Informatik |

17,64 KB |

|

|

Es gibt viele Informationen auf der Welt: geschrieben, gesprochen, visuell. Bis vor kurzem waren Informationsträger Sprache, verschiedene Materialoberflächen, Papier usw. Jetzt gehen wir schrittweise zur digitalen Speicherung von Informationen über. Warum ist das notwendig? Erstens wird die Informationsspeicherung weniger umfangreich. |

| 6303.

|

|

Grundvoraussetzungen für die Auswahl und Synthese von Katalysatoren. Zusammensetzung der Kontaktmassen. Haupttypen von Promotern. Konzepte zur aktiven Komponente, Träger (Matrix) und Bindemittel heterogener Katalysatoren und Adsorbentien |

23,48 KB |

|

|

Neben der chemischen Zusammensetzung benötigt ein aktiver Katalysator eine hohe spezifische Oberfläche und eine optimale poröse Struktur. Beachten Sie, dass für den Erhalt eines hochselektiven Katalysators keine hohe spezifische Oberfläche erforderlich ist. Insbesondere ist es wünschenswert, die Ablagerung von Koks auf der Oberfläche des Katalysators bei organischen Reaktionen zu minimieren und die Betriebsdauer des Katalysators vor der Regeneration zu maximieren. Die Herstellung des Katalysators sollte hoch reproduzierbar sein. |

| 8399.

|

|

Nachlass. Grundlegendes Konzept |

41,01 KB |

|

|

Jedes Objekt ist ein spezifischer Vertreter einer Klasse. Objekte derselben Klasse haben unterschiedliche Namen, aber dieselben Datentypen und internen Namen. Objekte derselben Klasse haben Zugriff auf dieselben Klassenfunktionen und dieselben Operationen, die für die Arbeit mit Klassenobjekten zur Verarbeitung ihrer Daten konfiguriert sind. Und neue Klassen werden auf Basis der Basisklassen durch abgeleitete Klassen, Nachkommen und untergeordnete Klassen gebildet. |

| 6723.

|

|

Grundbegriffe der Arbeitsphysiologie |

34,25 KB |

|

|

Arbeit und Arbeit. Arbeit ist die zweckmäßige Tätigkeit von Menschen zur Schaffung von Gebrauchswerten. Als soziale Kategorie wird Arbeit durch soziale, wirtschaftliche und Produktionsverhältnisse in der Gesellschaft bestimmt. |

| 14763.

|

|

Grundlegende Projektmanagementkonzepte |

17,7 KB |

|

|

Grundkonzepte des Projektmanagements Ein Projekt ist eine Reihe von Aktivitäten oder Arbeiten, die über einen bestimmten Zeitraum verteilt sind und darauf abzielen, ein festgelegtes Ziel zu erreichen. Das Erreichen dieses Ergebnisses bedeutet den erfolgreichen Abschluss und Abschluss des Projekts. Bei einem Hochbauprojekt ist das Ergebnis beispielsweise die Inbetriebnahme des Gebäudes selbst. Ebenso wie der Anfang kann auch das Ende eines Projekts bei der Erstellung eines Arbeitsplans vorgegeben oder kalkuliert werden. |

| 2194.

|

|

Grundbegriffe der Kreativitätspsychologie |

225,11 KB |

|

|

Kreativität aus Englisch Ursprünglich wurde Kreativität als Funktion der Intelligenz betrachtet und der Grad der Intelligenzentwicklung mit dem Grad der Kreativität gleichgesetzt. Anschließend stellte sich heraus, dass das Niveau der Intelligenz bis zu einer gewissen Grenze mit der Kreativität korreliert und eine zu hohe Intelligenz die Kreativität behindert. Derzeit wird Kreativität als eine Funktion einer ganzheitlichen Persönlichkeit betrachtet, die nicht auf Intelligenz reduzierbar ist und von einem ganzen Komplex ihrer psychologischen Eigenschaften abhängt. |

| 2131.

|

|

Grundbegriffe der Komponententechnologien |

231,84 KB |

|

|

Hierbei handelt es sich um ein eher willkürliches und abstraktes Element der Systemstruktur, das in gewisser Weise von der Umgebung isoliert ist, einige Teilaufgaben im Rahmen der allgemeinen Aufgaben des Systems löst und über eine bestimmte Schnittstelle mit der Umgebung interagiert. Komponentendiagramme in der UML-Sprache stellen häufig Komponenten dar, die Einheiten der Baugruppen- und Konfigurationsverwaltung sind; Dateien mit Code in einer bestimmten Sprache; Binärdateien; alle im System enthaltenen Dokumente. Manchmal erscheinen dort Komponenten, die Bereitstellungseinheiten darstellen ... |

Lokale Computernetzwerke. Topologie. Merkmale von Bau und Management. - Abschnitt Informatik, COMPUTERWISSENSCHAFT Lokales Computernetzwerk vereint Abonnenten und findet...

Lokales Computernetzwerk bringt Abonnenten zusammen, die sich auf befinden eine kurze Strecke voneinander entfernt (innerhalb von 10 - 15 km).

Typischerweise werden solche Netzwerke innerhalb desselben Unternehmens oder derselben Organisation aufgebaut.

Auf der Basis lokaler Computernetzwerke aufgebaute Informationssysteme bieten Lösungen für folgende Aufgaben:

Datenspeicher;

Datenverarbeitung;

Organisation des Benutzerzugriffs auf Daten;

Weitergabe von Daten und den Ergebnissen ihrer Verarbeitung an Nutzer.

Computernetzwerke implementieren eine verteilte Datenverarbeitung. Dabei wird die Datenverarbeitung auf zwei Einheiten verteilt: den Client und den Server. Während der Datenverarbeitung generiert der Client eine Anfrage an den Server, um komplexe Vorgänge auszuführen. Der Server führt die Anfrage aus und sendet die Ergebnisse an den Client. Der Server sorgt für die Speicherung öffentlicher Daten, organisiert den Zugriff auf diese Daten und übermittelt die Daten an den Client. Diese Art von Computernetzwerkmodell wird aufgerufen Client-Server-Architektur.

Basierend auf der Funktionsverteilung werden lokale Computernetzwerke in Peer-to-Peer- und Two-Rank-Netzwerke (hierarchische Netzwerke oder Netzwerke mit einem dedizierten Server) unterteilt.

IN Peer-to-Peer-Netzwerk Computer sind untereinander gleichberechtigt. Jeder Benutzer im Netzwerk entscheidet selbst, welche Ressourcen seines Computers er zur Verfügung stellt. allgemeiner Gebrauch. Somit fungiert der Computer sowohl als Client als auch als Server. Für kleine Büros mit 5 bis 10 Benutzern ist die Peer-to-Peer-Freigabe von Ressourcen durchaus akzeptabel, wenn diese zu einer Arbeitsgruppe zusammengefasst werden.

Zwei-Peer-Netzwerk organisiert auf Basis eines Servers, auf dem sich Netzwerkbenutzer registrieren.

Für moderne Computernetzwerke ist ein gemischtes Netzwerk typisch, das Workstations und Server vereint, wobei ein Teil der Workstations Peer-to-Peer-Netzwerke bildet und der andere Teil zu Zwei-Peer-Netzwerken gehört.

Geometrisches Anschlussdiagramm (Konfiguration physische Verbindung) Netzwerkknoten wird als Netzwerktopologie bezeichnet. Es gibt zahlreiche Optionen für die Netzwerktopologie. Die Grundprinzipien sind Bus, Ring und Stern.

1) Reifen. Der Kommunikationskanal, der Knoten in einem Netzwerk verbindet, bildet eine unterbrochene Linie – einen Bus. Jeder Knoten kann jederzeit Informationen empfangen und nur senden, wenn der Bus frei ist. Daten (Signale) werden vom Computer an den Bus übertragen. Jeder Computer überprüft sie, stellt fest, an wen die Informationen gerichtet sind, und akzeptiert die Daten entweder, wenn sie an ihn gesendet werden, oder ignoriert sie. Wenn Computer nahe beieinander stehen, ist die Organisation eines Netzwerks mit Bustopologie kostengünstig und einfach – Sie müssen lediglich ein Kabel von einem Computer zum anderen verlegen. Die Signaldämpfung mit zunehmender Entfernung begrenzt die Länge des Busses und damit die Anzahl der daran angeschlossenen Computer.

Probleme mit der Bustopologie treten auf, wenn an einer beliebigen Stelle des Busses eine Unterbrechung (Kontaktfehler) auftritt; Netzwerkadapter einer der Computer fällt aus und beginnt, verrauschte Signale an den Bus zu übertragen; Sie müssen einen neuen Computer an den CS anschließen.

2) Ring. Die Knoten sind zu einem geschlossenen Kurvennetz verbunden. Die Datenübertragung erfolgt nur in eine Richtung. Jeder Knoten implementiert unter anderem die Funktionen eines Repeaters. Er empfängt und übermittelt alle Nachrichten und nimmt nur die an ihn gerichteten wahr. Mithilfe einer Ringtopologie können Sie eine große Anzahl von Knoten an das Netzwerk anschließen und so das Problem der Interferenz und Signaldämpfung mithilfe der Netzwerkkarte jedes Knotens lösen.

Nachteile einer Ringorganisation: Eine Unterbrechung an irgendeiner Stelle im Ring stoppt den Betrieb des gesamten Netzwerks; der Zeitpunkt der Nachrichtenübertragung wird durch die Zeit des sequentiellen Betriebs jedes Knotens bestimmt, der sich zwischen dem Absender und dem Empfänger der Nachricht befindet; Aufgrund der durch die Daten übertragenen Daten kommt es zu unbeabsichtigten Informationsverzerrungen.

3) Stern. Die Netzwerkknoten sind durch Strahlen mit der Mitte verbunden. Alle Informationen werden über das Zentrum übertragen, was die Fehlerbehebung und das Hinzufügen neuer Knoten relativ einfach macht, ohne das Netzwerk zu unterbrechen. Allerdings ist der Aufwand für die Organisation von Kommunikationskanälen hier in der Regel höher als bei Bus und Ring.

Die Kombination von Basistopologien – Hybridtopologie – bietet eine breite Palette von Lösungen, die die Vor- und Nachteile der Basistopologien vereinen.

Neben der Problematik des Aufbaus lokaler Computernetzwerke besteht auch das Problem der Erweiterung (Zusammenlegung) von Computernetzwerken. Tatsache ist, dass ein Computernetzwerk, das in einem bestimmten Entwicklungsstadium eines Informationssystems erstellt wurde, mit der Zeit möglicherweise nicht mehr die Bedürfnisse aller Benutzer befriedigt. Gleichzeitig werden die physikalischen Eigenschaften des Signals, der Datenübertragungskanäle und Design-Merkmale Netzwerkkomponenten legen strenge Beschränkungen hinsichtlich der Anzahl der Knoten und der geometrischen Abmessungen des Netzwerks fest.

Zur Verbindung lokaler Netzwerke werden folgende Geräte verwendet:

1) Verstärker- ein Gerät, das ein Signal verstärkt und filtert, ohne seinen Informationsgehalt zu verändern.

Während sich die Signale entlang der Kommunikationsleitungen bewegen, verblassen sie. Um den Einfluss der Dämpfung zu reduzieren, werden Repeater eingesetzt. Darüber hinaus kopiert oder wiederholt der Repeater nicht nur empfangene Signale, sondern stellt auch die Eigenschaften des Signals wieder her: Er verstärkt das Signal und reduziert Störungen.

2) Brücke- ein Gerät, das die Funktion eines Repeaters für die Signale (Nachrichten) übernimmt, deren Adressen vorgegebene Einschränkungen erfüllen.

Eines der Probleme großer Netzwerke ist die Spannung Netzwerktraffic(Nachrichtenfluss im Netzwerk). Dieses Problem kann wie folgt gelöst werden. Ein Computernetzwerk ist in Segmente unterteilt. Die Übertragung von Nachrichten von Segment zu Segment erfolgt nur dann zielgerichtet, wenn ein Teilnehmer eines Segments eine Nachricht an einen Teilnehmer eines anderen Segments übermittelt. Eine Brücke ist ein Gerät, das die Bewegung innerhalb eines Netzwerks einschränkt und verhindert, dass Nachrichten von einem Netzwerk zu einem anderen weitergeleitet werden, ohne dass die Berechtigung zum Überqueren bestätigt wird.

Bridges können lokal oder remote sein.

Lokale Brücken verbinden Netzwerke, die sich in einem begrenzten Bereich innerhalb eines bestehenden Systems befinden.

Remote Bridges verbinden geografisch verteilte Netzwerke mithilfe von Kommunikationskanälen und Modems.

Lokale Brücken wiederum werden in interne und externe unterteilt.

Interne Bridges befinden sich in der Regel auf einem Rechner und vereinen die Funktion einer Bridge mit der Funktion eines Teilnehmerrechners. Die Funktion kann durch den Einbau einer zusätzlichen Netzwerkkarte erweitert werden.

Externe Brücken erfordern den Einsatz eines separaten Computers mit spezieller Software.

3) Router ist ein Gerät, das Netzwerke unterschiedlicher Art verbindet, aber dasselbe Betriebssystem verwendet.

Dies ist tatsächlich dieselbe Brücke, hat aber ihre eigene Netzwerkadresse. Mithilfe der Adressierungsfunktionen von Routern können Hosts in einem Netzwerk Nachrichten an einen Router senden, die für ein anderes Netzwerk bestimmt sind. Routing-Tabellen werden verwendet, um die beste Route zu jedem Ziel im Netzwerk zu finden. Diese Tabellen können statisch oder dynamisch sein. Bei Verwendung einer statischen Tabelle muss der Netzwerkadministrator manuell Änderungen an der Tabelle vornehmen. Die dynamische Tabelle passt sich automatisch den realen Bedingungen an.

4) Tor- ein spezieller Hardware- und Softwarekomplex, der die Kompatibilität zwischen Netzwerken mit unterschiedlichen Kommunikationsprotokollen gewährleisten soll. Das Gateway konvertiert die Darstellungsform und Datenformate bei der Übertragung von einem Netzwerksegment zum anderen. Das Gateway übt seine Funktionen auf einer Ebene oberhalb der Netzwerkebene aus. Dabei kommt es nicht auf das verwendete Übertragungsmedium an, sondern auf die verwendeten Datenaustauschprotokolle. Normalerweise führt ein Gateway Konvertierungen zwischen Protokollen durch.

Mithilfe von Gateways können Sie eine lokale Verbindung herstellen Computernetzwerk an den Host-Computer sowie an das globale Netzwerk.

Feierabend -

Dieses Thema gehört zum Abschnitt: INFORMATIK

St. Petersburger Staatliche Universität für Ingenieurwesen und Wirtschaft... Informatikwissenschaften...

Wenn Sie zusätzliches Material zu diesem Thema benötigen oder nicht gefunden haben, was Sie gesucht haben, empfehlen wir Ihnen die Suche in unserer Werkdatenbank:

Was machen wir mit dem erhaltenen Material:

Wenn dieses Material für Sie nützlich war, können Sie es auf Ihrer Seite in sozialen Netzwerken speichern:

Alle Themen in diesem Abschnitt:

Wirtschaftsinformationen und ihre Funktionen.

Wirtschaftsinformationen gehören zu den wichtigsten Informationsarten. Wirtschaftsinformationen sind eine Sammlung von Informationen, die widerspiegeln

Informationstechnologie. Arten von Informationstechnologien

Informationstechnologie ist ein Prozess, der eine Reihe von Werkzeugen und Methoden zum Sammeln, Verarbeiten und Übertragen von Daten verwendet, um neue Qualitätsinformationen über den Zustand eines Objekts zu erhalten

Moderne Informationstechnologien für die Büroautomation

Derzeit gibt es viele Softwareprodukte, die Informationstechnologie für die Büroautomatisierung bereitstellen. Dazu gehören Textverarbeitungsprogramme und Tabellenkalkulationsprogramme

Personal-Computer-Architektur. Zweck der Hauptkomponenten. Funktionsmerkmale des Computers.

Ein Computer ist ein multifunktionales elektronisches Gerät, das dazu dient, Informationen zu sammeln, zu verarbeiten und zu übertragen. Die Grundlage der Konstruktion

Mikroprozessoren. Mikroprozessorstruktur und ihre Hauptmerkmale

Der Mikroprozessor ist die zentrale Einheit persönlicher Computer, entwickelt, um den Betrieb aller anderen Blöcke zu steuern und arithmetische und logische Operationen an und auszuführen

Speichergeräte für Personalcomputer. Ihre Hierarchie und Hauptmerkmale

Personalcomputer verfügen über 4 hierarchische Speicherebenen: - Mikroprozessorspeicher; - Haupterinnerung; - Cache-Speicher registrieren; - Externer Speicher.

Externe Geräte eines Personalcomputers. Ihr Zweck und ihre Hauptmerkmale.

Externe (Peripherie-)Geräte eines Personalcomputers bilden den wichtigsten Teil jedes Computerkomplexes. Die Kosten für externe Geräte betragen im Durchschnitt etwa 80–85 % der Gesamtkosten

Allgemeine Charakteristiken.

Software ist eine Reihe von Programmen, die eine automatisierte Informationsverarbeitung auf einem Computer ermöglichen. Software ist geteilt

Betriebssysteme, ihr Zweck und ihre Typen

Ein Betriebssystem (OS) ist eine Reihe von Programmen, die zwei Hauptfunktionen erfüllen: dem Benutzer Komfort bieten virtuelle Maschine und Steigerung der Nutzungseffizienz

Betriebssystem Windows 2000. Grafische Benutzeroberfläche und ihre Zusammensetzung.

Windows 2000 ist ein vollständiges 32-Bit-Betriebssystem mit vorrangigem Multitasking und verbesserter Speicherimplementierung und wurde von Grund auf mit Blick auf Zuverlässigkeitsfunktionen entwickelt

Einstellungen. Technologie zum Verknüpfen und Einbetten von Objekten.

Einrichten des Operationssaals Windows-Systeme 2000 beinhaltet eine Änderung der Benutzeroberfläche, um den Benutzeranforderungen gerecht zu werden. Es gibt viele konfigurierbare Betriebssystemeinstellungen:

Globales Internet-Netzwerk. Allgemeine Eigenschaften, Designmerkmale.

Das Internet ist ein globales Computernetzwerk, das einzelne Netzwerke verbindet. Das Internet gewährleistet den Informationsaustausch zwischen allen Computern, die Teil des Netzwerks sind

Internet-Dienste.

Der WWW-Dienst ist eine Verbindung mit Servern über Textnachrichten. Sie können alle Server gleichzeitig nutzen, denn... Sie sind zu einem einzigen Raum verbunden. Um nach Informationen zu suchen

E-Mail. Haupteigenschaften.

Der Zugriff auf Informationen im globalen Netzwerk erfolgt über spezielle Protokolle, Programme und Servercomputer. Diese Komponenten, die zur Bereitstellung eines der Internetdienste zusammengestellt werden, werden aufgerufen

Grundlegende Definitionen und Methoden der Informationssicherheit

Da sich die Mittel, Methoden und Formen der Automatisierung von Inweiterentwickeln und komplexer werden, steigt die Abhängigkeit der Gesellschaft vom Grad der Sicherheit der von ihr genutzten Informationstechnologien.

Typische Methoden zum Schutz von Informationen in AS

Schutzrichtung Schutzmethoden Vertraulichkeit · Einschränkung des Zugriffs auf Daten; · Passwortschutz; · Verschlüsselung

Haupttypen von Computerviren

Virustyp Betroffene Objekte Infektionsmethode Softwarevirendateien mit den Erweiterungen COM, EXE, SYS, BAT, D

Rechtliche Grundlagen der Informationstechnologie und des Informationsschutzes

Nach verschiedenen Schätzungen ist die aktuelle russische Gesetzgebung zur Regelung der Beziehungen in Informationssphäre, hat 70 bis 500 Vorschriften; im Gebiet Informationssicherheit gültig

Das Konzept eines Algorithmus, seine Eigenschaften und sein Bild.

Ein Algorithmus ist eine präzise und verständliche Anweisung an einen Ausführenden, eine Abfolge von Aktionen auszuführen, die auf die Lösung eines bestimmten Problems abzielen. Wort a

Algorithmusisierung von Array-Verarbeitungsproblemen.

Ein Array ist eine Sammlung von Elementen mit denselben Eigenschaften. Jedes Array ist gekennzeichnet durch: · Name; · Abmessungen; · Art der Elemente.

Datentypen. Variablen, Konstanten und Arrays.

Ein Datentyp ist die Art und Weise, wie Daten in einem Computersystem gespeichert und dargestellt werden. Folgende Arten von Daten können in der VISAUL BASIC-Sprache gespeichert und verarbeitet werden:

Geben Sie Daten in ein Standarddialogfeld aus.

Um verschiedene Nachrichten anzuzeigen, wird ein Standarddialogfeld verwendet – MsgBox. Das Erscheinungsbild dieses Fensters kann variieren, es enthält jedoch immer die folgenden Komponenten: Text

Eingeben von Daten in das Standard-IputBox-Dialogfeld

Wird zur Eingabe kleiner Textabschnitte verwendet. Das InputBox-Fenster besteht aus vier Elementen: · Titelleiste; · Aufforderung zur Eingabe; · Eingabefeld mit

String-Verkettung

In VISAUL BASIC gibt es 2 Verkettungszeichen: 1) + 2) & Mit & können Sie nicht nur Zeichenfolgen, sondern auch Zahlen verketten. In diesem Fall werden zuerst die Zahlen angezeigt

Logische Ausdrücke und Berechnung ihrer Werte.

Logische Ausdrücke werden Bedingungen genannt. Die Bedingung hat bei Erfüllung den Wert True, bei Nichterfüllung den Wert False. Diese sind logischer

Zyklusprogrammierung

In VISAUL BASIC gibt es drei zyklische Operatorkonstruktionen: 1) For ... Next 2) While ... Wend 3) Do ... Loop Cycle-Operator

Modulares Prinzip zum Aufbau eines Projekts und Programmcodes.

In VISAUL BASIC ist das Erstellen einer Windows-Anwendung fast dasselbe wie das Erstellen eines Projekts. Ein Projekt ist eine Sammlung von Bildschirmformularen und Programmcodes, die gelöst werden sollen

Allgemeine Verfahren.

Der Hauptunterschied zwischen allgemeinen Prozeduren und Ereignisbehandlungsprozeduren besteht darin, dass sie nicht als Reaktion auf ein Ereignis zu arbeiten beginnen, sondern nachdem sie von einigen explizit aufgerufen werden

Domäne und Lebensdauer von Variablen

In VISAUL BASIC gibt es drei Arten von Definitionsbereichen, die die Verfügbarkeit einer Variablen charakterisieren: lokal: Die Variable ist nur in der aktuellen Prozedur verfügbar; ·

End Sub

Scope ist eines von zwei Schlüsselwörtern, Public oder Private. Sie geben an, zu welcher Klasse eine Prozedur gehört: Klasse l

Übergabe von Parametern an Prozeduren

Bei Ereignisprozeduren hängt der Parametersatz vom Ereignis ab und kann vom Entwickler nicht geändert werden. Bei allgemeinen Verfahren wird die Anzahl und Reihenfolge der verwendeten Parameter bestimmt

Arrays sind statisch und dynamisch.

Ein Array ist eine Sammlung von Elementen eines bestimmten Typs, von denen jedes eine eigene Seriennummer hat, die als Index bezeichnet wird. Es gibt statische und dynamische Arrays

Benutzerdefinierter Datentyp

Direktzugriffsdateien speichern strukturierte Daten und bestehen aus Datensätzen. Ein Datensatz ist ein bestimmtes Datenelement mit einer genau definierten Größe und einer eigenen Nummer.

Endtyp

Dabei gilt: DataTypeName ist der Name, der dem zu definierenden Datentyp zugewiesen ist. Element1- ElementN – Feldnamen aufzeichnen; Elementtyp – beliebig eingebettet oder deklariert

Direktzugriffsdateien

Öffnen einer Datei Open FileName For Random [lock] _

Binäre Zugriffsdateien

Um eine Binärdatei zu öffnen, verwenden Sie den Operator: Open FileName For Binary As # FileDescriptor As in einer Datei beliebig

Arten von Schnittstellen. Schnittstellenelemente.

Schnittstelle ist eine Möglichkeit der menschlichen Interaktion mit einem Computer. Die Benutzeroberflächentools in der Anwendung ermöglichen den Zugriff auf Daten und Aufgaben, die von der Anwendung gelöst werden. Dichter

Bilden. Grundlegende Eigenschaften und Ereignisse des Formulars.

Das Formular ist die Grundlage jeder Bewerbung. Jedes VISUAL BASIC-Projekt enthält mindestens ein Formular, das das Hauptfenster der Anwendung darstellt. Das Formular wird in gespeichert

Speisekarte. Erstellen eines Menüs.

Das Menü ist eines der Hauptelemente der Benutzeroberfläche. Es ist ein Mittel Schneller Zugang auf alle Befehle (Aufgaben) der Anwendung. Mit VISUAL BASIC können Sie eine Hierarchie erstellen

Inschrift

Eine Beschriftung soll Text in einer Form anzeigen, die der Benutzer nicht über die Tastatur ändern kann. Wird am häufigsten zum Erstellen von Beschriftungen für andere Elemente verwendet

Textfeld

Es ist das Hauptsteuerelement für die Dateneingabe. Ereignisse: Änderung – wird aufgerufen, wenn sich der Inhalt des Textfelds ändert. Passiert

Schalter (OptionButton)

Es handelt sich um einen Kreis mit oder ohne Punkt, der dazu dient, nur eine Option aus einer Gruppe festzulegen. Typischerweise werden alle Formularschalter in einer Gruppe zusammengefasst. Veranstaltungen:

ListBox

Ermöglicht dem Benutzer die Auswahl eines oder mehrerer Elemente aus einer Liste. Sie können der Liste jederzeit neue Elemente hinzufügen oder vorhandene entfernen. Wenn nicht alle Elemente gleichzeitig angezeigt werden können

Kombinationsfeld

Hierbei handelt es sich um eine Kombinationsliste, die eine Kombination aus zwei Steuerelementen darstellt – der Liste selbst mit Werten und einem Texteingabefeld (Textfeld). Wird verwendet, wenn eine vorherige Bestimmung nicht möglich ist

Zusammensetzung und Zweck von Microsoft Office PPP

Um die Hauptaufgaben der computergestützten Datenverarbeitung in modernen Büros zu erfüllen, empfiehlt es sich, nicht einzelne Programme, sondern integrierte Bürodienstleistungspakete zu verwenden, da diese

Textverarbeitungsprogramm. Grundlegende Informationen, Zweck.

Microsoft Word für Windows ist ein multifunktionales Textverarbeitungssoftwarepaket. Das Programm dient zur Durchführung von Arbeiten zur Erstellung von Dokumenten, einschließlich

Menüs und Symbolleisten. Technologie ihrer Reorganisation

Das Textverarbeitungsprogramm Word verfügt über eine Vielzahl unterschiedlicher Menüs. Einige davon sind ständig auf dem Bildschirm zu sehen, andere sind ausgeblendet und erscheinen erst nach einem Anruf. Hauptsächlich

Modi zum Anzeigen von Dokumenten, ihr Zweck und ihre Nutzungstechnologie. Navigieren Sie durch ein Dokument

Im Textverarbeitungsprogramm Word gibt es die folgenden Dokumentanzeigemodi: - Normalmodus; - Webdokumentmodus; - Seitenlayoutmodus; -

Technologie zur Dokumentformatierung. Autoformatierungstools.

Mit dem Konzept der Formatierung eines Dokuments in Word sind drei Hauptvorgänge verbunden: - Zeichenformatierung; - Absatzformatierung; - Seitenformatierung. Wort

AutoKorrektur- und AutoText-Tools, Rechtschreibprüfung

Beim Erstellen neuer Dokumente können auch spezielle Vorlagen verwendet werden – Assistenten, die eine individuelle Anpassung ermöglichen erstellte Dokumente während eines Dialogs mit dem Benutzer. In Texten

Technologie zum Erstellen, Öffnen und Speichern von Dokumenten

Nach dem Herunterladen Textverarbeitungssystem Es erscheint ein Word-Fenster mit dem Namen Dokument1, in das Sie den Text des neuen Dokuments eingeben können. Um ein weiteres neues Dokument zu erstellen, können Sie den Befehl ausführen

Vorlagen und ihr Zweck. Gestaltung von Dokumenten

Eine Vorlage ist eine spezielle Datei, die Dokumentformatierungsparameter und alle für die entsprechende automatische Formatierung erforderlichen Tools enthält. Vorlageninhalt

Dokumentenbearbeitungstechnologie. Erstellung von Hypertext-Links, Notizen, Fußnoten

Die meisten Bearbeitungsvorgänge werden an zuvor ausgewählten Dokumentfragmenten durchgeführt. Die Auswahl eines Textfragments erfolgt mit der Maus wie folgt: - Wort - zwei

Einfügen neuer Objekte in ein Word-Dokument

Um ein Objekt aus einer anderen Anwendung in ein Word-Dokument einzufügen, verwenden Sie den Befehl „Objekt“ im Menü EINFÜGEN. Im angezeigten Dialogfeld wird eine umfangreiche Typenliste geöffnet.

MS GRAPH und Formeleditor

Ein Objekttyp, der in ein Word-Dokument eingefügt werden kann, ist ein Microsoft Graph-Objekt. Kann zur Erstellung von Diagrammen verwendet werden Wortdaten, und Daten werden direkt in die Dialoge eingegeben

Bilder erstellen und einfügen.

Erstellen Sie eine Zeichnung in Word-Datei Dies kann auf folgende Weise erfolgen: - Führen Sie den Befehl „Objekt“ im Menü „EINFÜGEN“ aus und geben Sie auf der Registerkarte „Erstellen“ den Typ des einzufügenden Objekts an – Microsoft Figure

Formulare erstellen und Dokumente zusammenführen

Formulare sollen durch die vorläufige Erstellung von Vorlagen die Arbeitskosten für die Erstellung von Massendokumenten senken. Die Form besteht aus einem konstanten (unveränderlichen)

Arbeitsbuch und seine Struktur.

Zur Eingabe dient das Excel-Tabellenfenster Kalkulationstabelle und enthält folgende Elemente: - Standardelemente Windows-Fenster; - Namensfeld – enthält Namen oder Hölle

Berechnungen auf dem Arbeitsblatt. Arbeitsblattfunktionen

Bei der Berechnung werden Formeln berechnet und die Ergebnisse dann als Werte in den Zellen angezeigt, die die Formeln enthalten. Wenn sich Werte in Zellen ändern, auf die Formulare verweisen

Tools zur Tabellenformatierung. Benutzerdefinierte Formate. Bedingte Formatierung

Beim Formatieren eines Arbeitsblatts handelt es sich um die Gestaltung tabellarischer Daten auf einem Arbeitsblatt, um deren Sichtbarkeit zu erhöhen und die visuelle Wahrnehmung zu verbessern. Formatierung

Datenschutz-Tools

Excel verfügt über mehrere Befehle, mit denen Sie Arbeitsmappen, Arbeitsmappenstrukturen, einzelne Zellen, Grafiken, Diagramme, Skripts und Fenster vor unbefugtem Zugriff oder unbefugter Änderung schützen können.

Listen und Mittel zu ihrer Verarbeitung

Eine Liste in Excel ist eine Tabelle, deren Zeilen homogene Informationen enthalten. In früheren Excel-Versionen und anderen Tabellenprozessoren wurde eine solche Tabelle „Datenbank“ genannt; heute wird sie häufiger verwendet

Filter, Filtertypen und ihre Anwendung

Filtration ist schneller Weg Auswählen einer Teilmenge von Daten aus einer Liste für die anschließende Arbeit damit. Durch die Filterung werden diejenigen Listenzeilen auf dem Bildschirm angezeigt, die entweder eine Definition enthalten

Bildung zusammenfassender Informationen

Excel enthält Tools zum Generieren zusammenfassender Informationen für die Datenanalyse. Zusammenfassende Informationen können erhalten werden: - durch die Kombination von Daten mithilfe industrieller Daten

Auswahl der Parameter. Suche nach optimalen Lösungen

Mit dem Befehl „Parameter auswählen“ im Menü „SERVICE“ können Sie einen unbekannten Wert (Parameter) bestimmen, der das gewünschte Ergebnis liefert. Die Technologie zur Verwendung des Befehls ist wie folgt: - lösen

Grafik

Mit Hilfe Microsoft Excel Sie können komplexe Diagramme für Arbeitsblattdaten erstellen. Um ein Diagramm zu erstellen, sollten Sie eine beliebige Zelle auswählen, die die Originaldaten enthält

Das Konzept von Datenbanken und ihren Verwaltungssystemen.

Datenbanken sind einer der Hauptbestandteile moderner Informationssysteme. Ein Informationssystem ist ein miteinander verbundener Satz von Werkzeugen, Methoden und

Infologisches Datenbankmodell. Haupttypen von Modellen.

Die Basis einer Datenbank ist das Datenmodell. Das informationslogische (infologische) Modell des Fachgebiets spiegelt das Fachgebiet in Form einer Menge von Informationsobjekten wider

Relationale Datenmodelle.

Eine Zeile in einer relationalen Tabelle wird als Datensatz bezeichnet, und die Spalten werden als Felder bezeichnet. Ein Datensatz stellt eine Instanz eines Informationsobjekts dar. Das Feld spiegelt einige Eigenschaften davon wider

Grundlegende Informationen zum ACCESS DBMS.

Access ist ein universelles Datenbankverwaltungssystem, das zum Speichern und Abrufen von Daten, deren Darstellung in praktischer Form und der häufigen Automatisierung entwickelt wurde

Basic Access-Datenbankobjekte.

Die wichtigsten Datenbankobjekte, mit denen Sie in Access arbeiten können, sind: - Tabellen; - Formen; - Anfragen; - Berichte; - Zugriffsseiten

Tabellenstruktur.

Tabellen bilden die Grundlage einer Access-Datenbank – in ihnen werden alle Daten gespeichert. Tische müssen sorgfältig geplant werden. Zunächst einmal die Struktur jedes Einzelnen

Indexierungstabellen

Durch die Indizierung können Sie das Sortieren und Suchen von Daten in einer Tabelle beschleunigen. Sie können numerische, monetäre, Text-, boolesche, Zähler- und Datumsfelder indizieren

Eine Tabelle erstellen

Es gibt fünf Möglichkeiten, eine neue Tabelle zu erstellen: 1). Im Tabellenmodus: Die Daten werden im Tabellenmodus zeilen- und spaltenweise eingegeben. Feldnamen sind standardmäßig FIELD definiert

Tabellendaten eingeben und bearbeiten.

Die Eingabe und Bearbeitung von Daten in Tabellen erfolgt im Tabellenmodus. Die Datenblattansicht zeigt Daten in Zeilen und Spalten an. Zeilen (Datensätze) der Tabelle abhängig von den ausgeführten Aufgaben

Anfragen.

Abfragen in Access dienen dazu, Daten auszuwählen, die bestimmte Kriterien erfüllen. Die als Ergebnis der Ausführung einer Abfrage erhaltenen Daten werden als dynamischer Datensatz bezeichnet. Dean

Musteranfragen.

Auswahlabfragen verändern den Inhalt der Datenbank nicht; sie dienen lediglich der Anzeige von Daten, die bestimmte Bedingungen erfüllen. Musteranfragen können folgender Art sein: -

Bedingungen für die Auswahl von Datensätzen in Abfragen

In der gleichnamigen Zeile werden Auswahlbedingungen für Abfragefelder festgelegt. Wenn die Bedingungen in dieser Zeile für mehrere Felder definiert sind, dann hängen sie zusammen logische Funktion"UND". Wenn die Bedingungen

Anfragen – Aktionen

Das Ausführen einer Abfrage-Aktion ändert den Inhalt der Datenbank. Sie sollten bei der Ausführung solcher Anfragen vorsichtig sein, da eine unvorsichtige Verwendung dieser Anfragen dazu führen kann

Arten von Formularen

In Access können Sie die folgenden Formulartypen erstellen: - Spaltenformular oder Vollbildformular; - Bandform; - tabellarische Form; - Hauptform /

Formulare entwerfen

Beim Erstellen eines neuen Formulars erscheint ein Dialogfeld Neue Form, in dem Sie Folgendes auswählen sollten: - Methode zur Erstellung des Formulars; - Datenquelle (aus der Liste).

Formulareigenschaften

Wie jedes Access-Objekt verfügt ein Formular über Eigenschaften. Die Werte dieser Eigenschaften bestimmen Aussehen Formen. Das Fenster „Eigenschaften“ des Formulars kann beispielsweise per Rechtsklick aufgerufen werden

Formularsteuerelemente

Ein Steuerelement ist ein beliebiges Formular- oder Berichtsobjekt, das zum Anzeigen von Daten auf dem Bildschirm, zum Entwerfen oder zum Ausführen von Makrobefehlen verwendet wird. Steuert m

Entwerfen eines Berichts

Sie können einen Bericht mit einem Assistenten oder im Entwurfsmodus erstellen. Beide Methoden können verwendet werden. Mithilfe von Assistenten können Sie die Erstellung eines Berichts beschleunigen und ihn anschließend verfeinern

Datenzugriffsseiten

Datenzugriffsseiten sind eine spezielle Art von Webseite, die es Ihnen ermöglicht, über das Internet oder Intranet gespeicherte Daten anzuzeigen und mit ihnen zu interagieren.

Struktur der Datenzugriffsseite

Eine Datenzugriffsseite kann aus einer Vielzahl unterschiedlicher Komponenten bestehen; Der Satz an Komponenten variiert jedoch je nach Zweck der Seitenerstellung. Einige der meisten

Entwerfen von Datenzugriffsseiten

Hauptteil der Seite. Stellt den Hauptteil des Datenzugriffsseitenlayouts dar. Der Hauptteil der Dateneingabeseite kann zur Anzeige von Informationen verwendet werden

Makros

Ein Makro ist eine Reihe von einem oder mehreren Makrobefehlen, die bestimmte Vorgänge ausführen. Makros werden verwendet, um häufig ausgeführte Aufgaben zu automatisieren (z. B

GLOSSAR

Ein Absatz ist ein Dokumentfeld, das eingegeben werden kann, ohne die Eingabetaste zu drücken. Die Angemessenheit der Informationen ¾ ist der Grad der Übereinstimmung des von uns erstellten Bildes

8.1. Das Konzept eines Algorithmus und Eigenschaften eines Algorithmus

248.

Der Kern dieser Eigenschaft des Algorithmus als Wirksamkeit besteht darin, dass:

249.

Das Wesentliche an einer solchen Eigenschaft des Algorithmus wie dem Massencharakter ist:

Der Algorithmus muss eine diskrete Struktur haben (muss in eine Abfolge von Einzelschritten unterteilt sein)

Wenn Sie einen Algorithmus für einen bestimmten Darsteller schreiben, können Sie nur die Befehle verwenden, die Teil seines Befehlssystems sind

Der Algorithmus muss eine Lösung nicht für ein bestimmtes Problem, sondern für eine bestimmte Klasse von Problemen bereitstellen dieser Art für alle akzeptablen Werte der Ausgangsdaten

Wenn alle Befehle des Algorithmus korrekt ausgeführt werden, muss der Prozess in einer endlichen Anzahl von Schritten enden und zu einem bestimmten Ergebnis führen

250.

Der Kern dieser Eigenschaft des Algorithmus als Diskretheit besteht darin, dass:

- Der Algorithmus muss eine diskrete Struktur haben (muss in eine Abfolge von Einzelschritten unterteilt sein)

Wenn Sie einen Algorithmus für einen bestimmten Darsteller schreiben, können Sie nur die Befehle verwenden, die Teil seines Befehlssystems sind

Der Algorithmus muss nicht eine Lösung für ein bestimmtes Problem liefern, sondern für eine bestimmte Klasse von Problemen eines bestimmten Typs

Wenn alle Befehle des Algorithmus korrekt ausgeführt werden, muss der Prozess in einer endlichen Anzahl von Schritten enden und zu einem bestimmten Ergebnis führen

251.

Der Kern dieser Eigenschaft des Algorithmus als Verständlichkeit besteht darin, dass:

Der Algorithmus muss eine diskrete Struktur haben (muss in eine Abfolge von Einzelschritten unterteilt sein)

- Die Aufzeichnung des Algorithmus sollte keine Mehrdeutigkeit der Interpretation zulassen

Der Algorithmus muss nicht eine Lösung für ein bestimmtes Problem liefern, sondern für eine bestimmte Klasse von Problemen eines bestimmten Typs

Wenn alle Befehle des Algorithmus korrekt ausgeführt werden, muss der Prozess in einer endlichen Anzahl von Schritten enden und zu einem bestimmten Ergebnis führen

252.

Der Algorithmus ist:

Regeln für die Durchführung bestimmter Aktionen

Ein gerichteter Graph, der die Ausführungsreihenfolge einiger Befehlssätze angibt

Klar und genaues Rezept Der Darsteller führt eine Abfolge von Aktionen aus, die auf das Erreichen der Ziele abzielen

Computerbefehlssatz

253.

Bitte geben Sie die umfassendste Liste der Möglichkeiten zum Schreiben von Algorithmen an:

- verbal, grafisch, Pseudocode, Programm

Verbal

Grafik, Software

Verbal, Programm

8.2. Grundlegende algorithmische Konstruktionen

254.

Ein Algorithmus zur Lösung einer bestimmten Teilaufgabe, der wiederholt ausgeführt wird, heißt:

Linear

Verzweigung

- zyklisch

Hilfs

255.

Der Algorithmus heißt zyklisch:

- wenn es so konzipiert ist, dass seine Umsetzung eine wiederholte Wiederholung derselben Aktionen erfordert

Wenn der Verlauf seiner Umsetzung von der Wahrheit bestimmter Bedingungen abhängt;

Wenn wir es tabellarisch darstellen

256.

Der Algorithmus heißt linear:

Wenn es so konzipiert ist, dass seine Umsetzung die wiederholte Wiederholung derselben Aktionen erfordert

Wenn die Reihenfolge seiner Ausführung von der Wahrheit bestimmter Bedingungen abhängt

Wenn seine Befehle in der Reihenfolge ihrer natürlichen Reihenfolge nacheinander ausgeführt werden, unabhängig von etwaigen Bedingungen

Wenn es einen Hilfsalgorithmus enthält

257.

Der Algorithmus umfasst Verzweigungen, wenn:

Wenn es so konzipiert ist, dass seine Umsetzung die wiederholte Wiederholung derselben Aktionen erfordert

Wenn der Ablauf seiner Ausführung von der Wahrheit bestimmter Bedingungen abhängt

Wenn seine Befehle in der Reihenfolge ihrer natürlichen Reihenfolge nacheinander ausgeführt werden, unabhängig von etwaigen Bedingungen

- wenn es einen Hilfsalgorithmus enthält

8.3. Beispiele für Problemlösungen

258.

Das Ergebnis der Ausführung des in der Abbildung dargestellten Algorithmus für den Wert der Variablen X=10 ist die Zahl...

259.

Das Ergebnis der Ausführung des in der Abbildung dargestellten Algorithmus für den Wert der Variablen X=-10 ist die Zahl...

260.

Das Ergebnis der Ausführung des in der Abbildung dargestellten Algorithmus für den Wert der Variablen X=0 ist die Zahl...

261.

Im angegebenen Fragment des Blockdiagramms...

- Austausch der Werte der Variablen A und B

- Austausch der Werte der Variablen B und C

- Vergleich der Variablen A, B, C

- Austausch der Werte der Variablen A und C

262.

Nach der Ausführung des nächsten Fragments des Algorithmus ist der Wert der Ganzzahlvariablen X gleich ...

8.4. Programmiersysteme

263.

Programmiersysteme:

Bereitstellung direkter Lösungen für Benutzerprobleme;

- ermöglichen Ihnen, neue Programme in Programmiersprachen zu erstellen;

Stellen Sie sicher, dass alle Computer-Hardwaregeräte funktionieren und der Benutzer darauf zugreifen kann.

Bieten Sie Schutz vor Computer Virus

264.

Von den folgenden Softwareprodukten sind Programmiersysteme:

A) Adobe Photoshop

B) Microsoft Windows

D) Borland Delphi

- B, D, D

265.

Ein Unterprogramm heißt:

Unabhängiges Softwaremodul

Beliebiges Programmfragment

Der Satz von Anweisungen, die in einem Programm auf die GOSUB-Anweisung folgen

- Teil eines Programms zur Lösung eines Hilfsproblems

266.

Programmiersprachen, deren Operatormengen und grafische Mittel maßgeblich von den Eigenschaften des Computers (interne Sprache, Speicherstruktur usw.) abhängen, heißen ...

- Maschinenorientierte Sprachen

Programmiersprachen auf hohem Niveau

Integrierte Programmiersprachen

Algorithmensprachen

267.

Zu den höheren Programmiersprachen gehören NICHT:

Algorithmisch (Basic, Pascal, C),

Logisch (Prolog, Lisp),

Objektorientiert (ObjectPascal, C++, Java)

- Maschinenorientierte Sprachen

Datenbank

9.1. Grundkonzepte der Datenbanktheorie

268.

Das MSAccess-Datenbankverwaltungsprogramm ist Software, enthalten in:

Betriebssystem;

Systemsoftware;

Datenbank-Programmiersysteme;

Anwendungssoftware;

Einzigartige Software.

269.

Das Eingeben, Bearbeiten und Formatieren von Textdaten ermöglicht ________ Software.

- Dienst (Dienstleistung)

- systemisch

- instrumental

- angewandt

270.

Es gibt kein _______ Datenbankmodell:

- hierarchisch

- Netzwerk

- relational

271.

- hierarchisch

- Netzwerk

- relational

272.

Die Abbildung zeigt das Datenbankmodell:

- hierarchisch

- Netzwerk

- relational

273.

Die Abbildung zeigt das Datenbankmodell:

- hierarchisch

- Netzwerk

- relational

274.

MS Access ist ein Softwareprodukt, das Folgendes umfasst:

Betriebssystem

Systemsoftware

Programmiersysteme

- Anwendungssoftware

Einzigartige Software

9.2. Datenbankobjekte. Datentypen.

275.

Eine Datenbank kann nicht ohne ein Objekt existieren ...

- bilden

- Bericht

- Anfrage

- Tisch

276.

Der Datenabruf im Access-Datenbankverwaltungssystem erfolgt über ...

- Anfrage

- Formen

- Designer

- Tische

277.

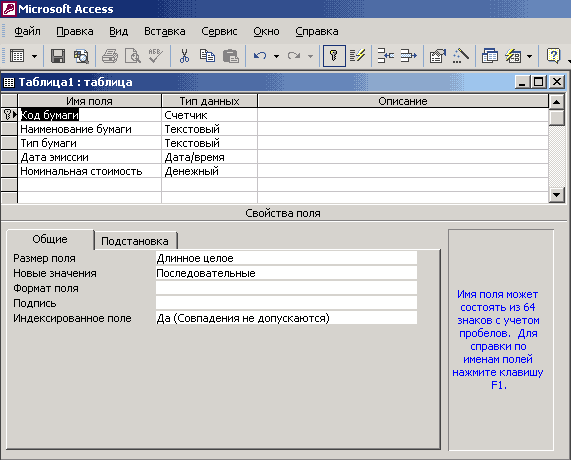

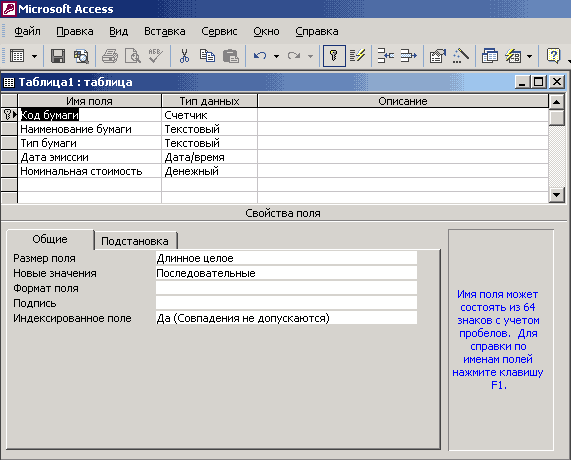

Das Bild zeigt...

- untergeordnete Form

- Bericht im Entwurfsmodus

- Abfrage im Entwurfsmodus

- Tabelle im Designmodus

278.

Das Bild zeigt...

- untergeordnete Form

- Bericht

- Kreuzanfrage

- Tabelle im Designmodus

279.

Das Datenbankobjekt „form“ ist gedacht für...

- Eingabe von Daten und deren visuelle Darstellung auf dem Bildschirm

- Erstellen eines berechneten Feldes

- Präsentieren von Tabellen- oder Abfragedaten in einem druckbaren Format

- visuelle Darstellung von Beziehungen zwischen Tabellen

280.

Um die Ergebnisse einer Druckabfrage zu drucken, verwendet das Access-Datenbankverwaltungssystem ein Objekt...

- Tisch

- Anfrage

- Bericht

- Seite

9.3. Informationslogisches Datenbankmodell

281.

Das in der Abbildung gezeigte Dialogfeld ermöglicht...

- Erstellen Sie eine Cross-Anfrage

- Datenbankbericht erstellen

- Erstellen Sie eine neue Tabelle

- Konfigurieren Sie die Art der Verbindung zwischen Datenbankobjekten

282.

283.

Die Abbildung zeigt die Beziehung zwischen den Objekten A und B, in der...

- Jede Instanz des ersten Objekts (A) entspricht nur einer Instanz des zweiten Objekts (B) und umgekehrt entspricht jede Instanz des zweiten Objekts (B) nur einer Instanz des ersten Objekts (A).

- Jede Instanz eines Objekts (A) kann mehreren Instanzen eines anderen Objekts (B) entsprechen, und jede Instanz eines zweiten Objekts (B) kann nur einer Instanz des ersten Objekts (A) entsprechen.

- Jede Instanz eines Objekts (A) kann mehreren Instanzen des zweiten Objekts (B) entsprechen und umgekehrt kann jede Instanz des zweiten Objekts (B) auch mehreren Instanzen des ersten Objekts (A) entsprechen.

284.

Die Abbildung zeigt die Beziehung zwischen den Objekten A und B, in der...

- Jede Instanz des ersten Objekts (A) entspricht nur einer Instanz des zweiten Objekts (B) und umgekehrt entspricht jede Instanz des zweiten Objekts (B) nur einer Instanz des ersten Objekts (A).

- Jede Instanz eines Objekts (A) kann mehreren Instanzen eines anderen Objekts (B) entsprechen, und jede Instanz eines zweiten Objekts (B) kann nur einer Instanz des ersten Objekts (A) entsprechen.

- Jede Instanz eines Objekts (A) kann mehreren Instanzen des zweiten Objekts (B) entsprechen und umgekehrt kann jede Instanz des zweiten Objekts (B) auch mehreren Instanzen des ersten Objekts (A) entsprechen.

9.4. Praktische Aufgaben zum Thema

285.

Die Datenbank „Schule“ wird vorgestellt. Die Abfrage zur Anzeige einer Liste von Schülern der 11. Klasse, Jahrgang 1987, mit Noten von mindestens 4 enthält den Ausdruck...

§ (Punktzahl >=4) UND (Geburtsjahr =1987) UND (Note =11)

- (Punktzahl >4) UND (Geburtsjahr =1987) UND (Note =11)

- (Note =11) ODER (Note >=4) ODER (Geburtsjahr =1987)

- (Note >10) UND (Geburtsjahr =1987) UND (Punktzahl =5) UND (Punktzahl =4)

286.

Die Datenbank „Magic Lands“ wird vorgestellt. Nach der Sortierung werden die Informationen über NARNIA eine Zeile nach unten verschoben. Dies ist möglich, wenn die Sortierung der Reihe nach erfolgt...

- Erhöhung um AREA-Feld

- aufsteigend nach Feld LAND

- Absteigend nach AREA-Feld

- zunehmende Bevölkerungszahl nach Feld

287.

Die Abbildung zeigt das Datendiagramm:

Wählen Sie die richtigen Aussagen aus, die das angezeigte Datenschema charakterisieren ...

- Die Paper- und Application-Objekte sind durch eine Eins-zu-viele-Beziehung miteinander verbunden

- Die Tabellen „Paper“ und „Agent“ verwenden keine Daten aus anderen Tabellen

- Die Sicherheitstabelle verwendet den Sicherheitscode aus der Anwendungstabelle

- In der Tabelle „Anwendungen“ ist das Schlüsselfeld die Kombination der Felder „Papiercode“ und „Agentencode“.

288.

Das Bild zeigt:

Generieren einer Abfrage mit einem Parameter im Entwurfsmodus

Generieren einer Anfrage zum Löschen von Datensätzen im Entwurfsmodus

Anzeige des Ergebnisses einer Auswahlabfrage

- Erstellen einer Querabfrage im Modus „Abfrageassistent“.

10. Lokale und globale Computernetzwerke.

10.1. Computernetzwerke: Konzept, Struktur, Eigenschaften.

289.

Eine Reihe von Hardware und Software, die es Computern ermöglicht, Daten auszutauschen, ist:

Schnittstelle

Autobahn

Datenbusse

- Computernetzwerk

290.

Eine Hardwarekomponente eines Computernetzwerks bedeutet:

Programme, die Netzwerkhardware steuern

Arten von Hardwareverbindungen im Netzwerk

- Netzwerkcomputer, Netzwerkgeräte, Kommunikationsleitungen

Nur Netzwerkcomputer (Server und Workstations)

291.

Der Auftraggeber ist:

Computer, der die Datenbank enthält

- Computer (Programm) unter Verwendung der entsprechenden Ressource

Ein Computer, auf dem ein eigenständiges Betriebssystem ausgeführt wird

Programm zur Bereitstellung von Netzwerkdiensten

292.

Der Server ist:

- ein an ein Netzwerk angeschlossener Personalcomputer, der dem Benutzer Zugriff auf seine Ressourcen ermöglicht

Ein Computer, der mit einem lokalen oder globalen Netzwerk verbunden ist

Der Personalcomputer des Benutzers

Ein Computerprogramm, das die entsprechende Ressource nutzt

293.

Ein Computer, der einen Teil seiner Ressourcen Netzwerkclients zur Verfügung stellt, wird aufgerufen

- Server

Arbeitsplatz

294.

Technologischer Modus Fernzugriff zur Vernetzung von Informationsressourcen mit verzögerter Zustellung des Abfrageergebnisses heißt:

- Offline

Netzwerk

Konsistent

295.

Der technologische Modus des Fernzugriffs auf Netzwerkinformationsressourcen in Echtzeit heißt:

- Online

Einmal

Konsistent

296.

Ein Computer, der seine Ressourcen bei der Zusammenarbeit bereitstellt, heißt:

Gemeinsamer Bahnhof

- Server

Ressourcenserver

Klient

297.

Eine Gruppe von Computern, die durch Informationsübertragungskanäle verbunden sind und sich innerhalb eines begrenzten Gebiets befinden klein: Räume, Gebäude, Betriebe, genannt:

Globales Computernetzwerk

Informationssystem mit Hyperlinks

- lokales Computernetzwerk

Regionales Computernetzwerk

298.

Ein Computernetzwerk wird verwendet für...

- Gewährleistung einer unabhängigen Kommunikation zwischen mehreren Computerpaaren

- Sicherstellung der gemeinsamen Nutzung von Daten sowie Hardware- und Softwareressourcen

- Übertragung von Signalen von einem Port zu anderen Ports

- Anschließen eines PCs an Internetdienste und Anzeigen von Webdokumenten

299.

Zum Speichern von Dateien, die für bestimmt sind öffentlicher Zugang Netzwerkbenutzer, verwendet:

- Dateiserver

Kundenserver

Arbeitsplatz

Schalten

10.2. Arten von Computernetzwerken und Merkmale von Netzwerkinformationstechnologien.

300.

Rechensysteme werden nach ihrem Territorialprinzip unterteilt in:

- lokal, regional, global

Terminal, administrativ, gemischt

Digital, kommerziell, unternehmensorientiert

301.

Computernetzwerke werden nach der Art der Organisation der Datenübertragung klassifiziert:

Lokal, regional, global

Informatik, Information, gemischt

Leitungsvermittelt, nachrichtenvermittelt, paketvermittelt

Homogen und heterogen

302.

Ein Netzwerk, in dem jeder Computer sowohl die Rolle eines Servers als auch einer Workstation übernehmen kann, hat eine ______-Architektur

Peer-To-Peer

Sternförmig

- Serverraum

303.

Basierend auf der Möglichkeit des Zugriffs auf Informationsressourcen werden Computernetzwerke unterteilt in:

- spezialisiert (im Besitz von Organisationen und Abteilungen) und öffentlich zugänglich

Lokal und global

Homogen und hybrid

Peer-to-Peer und dedizierter Dateiserver

304.

Basierend auf der Platzierung von Informationsressourcen im Netzwerk werden Computernetzwerke unterteilt in:

Spezialisiert (im Besitz von Organisationen und Abteilungen) und öffentlich verfügbar

- lokal und global

Homogen und hybrid

Zentralisierte Informationsspeicherung und verteilte Informationsspeicherung

10.3. Topologie lokaler Computernetzwerke.

305.

Die verallgemeinerte geometrische Eigenschaft eines Computernetzwerks wird als ... bezeichnet.

- Netzwerkbetriebssystem

- logische Netzwerkarchitektur

- Netzwerkkarte

- Netzwerktopologie

306.

Die Netzwerktopologie wird ermittelt:

- Möglichkeit, Netzwerkknoten mit Kommunikationskanälen zu verbinden

Der Kabeltyp, der zum Verbinden von Computern in einem Netzwerk verwendet wird

Softwarestruktur

Eigenschaften vernetzter Arbeitsplätze

307.

Ring, Bus, Stern – das sind die Typen:

Netzwerkprotokolle

Zugriffsmethoden

Netzwerksoftware

- Netzwerktopologien

308.

Welche Verbindung von Computern bedeutet eine sternförmige LAN-Topologie?

Jeder Computer mit jedem Klingeln

Alle Computer sind direkt mit einem Gerät verbunden – dem Hub

Alle Computer sind an einen Bus angeschlossen

- Alle oben genannten Antworten sind richtig

309.

Die Konfiguration (Topologie) eines lokalen Computernetzwerks, bei dem alle Arbeitsplätze direkt mit dem Server verbunden sind, heißt:

Ringförmig

- radial

Baumartig

Radialring

10.4. Standardisierung von Computernetzwerken.

310.

Ein Computernetzwerkprotokoll ist:

- Netzwerkknoten-Verbindungsdiagramm

- Programm zur Verbindung einzelner Netzwerkknoten

- Reihe von Softwaretools

- eine Reihe von Regeln, die die Reihenfolge des Informationsaustauschs im Netzwerk bestimmen

311.

Referenzmodell OSI charakterisiert:

- Zusammenspiel von 7 Netzwerkschichten der Nachrichtenübertragung

- Eigenschaften von Datenübertragungskanälen

- Zusammensetzung der Computernetzwerksoftware

- Alle oben genannten Punkte sind wahr

312.

Das grundlegende OSI-Modell verwendet die folgenden Datenübertragungsschichten:

- physisch, Kanal, Netzwerk, Transport, Sitzung, Präsentation, Anwendung

- Übertragung von Zeichen, Nachrichten, Paketen