Abschnitte der Website

Die Wahl des Herausgebers:

- Vergleich der Artikel im 1c-Einzelhandel 8

- Minitest für technisches Denken

- Informatiktest zu Algorithmen

- Geben Sie kostenlos eine Anzeige für den Verkauf einer Wohnung, eines Hauses und einer anderen Immobilie auf. Geben Sie eine Anzeige für den schnellen Verkauf eines Hauses auf

- Geld verdienen mit dem Lesen von Briefen. Lesen von Briefen, aber Belohnungen dafür

- Schultagebuchprogramm für Computer

- Material zum Thema: Konzertprogramm „Von ganzem Herzen“ TV-Show von ganzem Herzen alle Folgen

- Sowjetische Akustik Amfiton 35ac 018 Stradivarius Violinverstärker Corvette

- Verfeinerung von S90 oder wie man sie mit minimalen Kosten zum „Singen“ bringt. Neues Gehäuse für radiotehnika s90

- Einige Eigenschaften von Operationen auf Matrizen

Werbung

| Informationssicherheit von Fernzugriffsnetzwerken |

|

Durch den Fernzugriff können Sie die Ressourcen eines anderen Computers nutzen, der sich in großer Entfernung befindet und keine Möglichkeit besteht, ihn über ein Kabel mit dem lokalen Netzwerk zu verbinden. In diesem Fall können Sie ein Remote-Netzwerk erstellen. Remote-Netzwerk entsteht durch die Verbindung zweier Computer über ein Telefonnetzwerk. In diesem Fall kann einer der Computer mit dem lokalen Netzwerk verbunden werden. So eine Organisation Fernzugriff ermöglicht beispielsweise die Verbindung von einem Heimcomputer zu Computern im Büro. Selbstverständlich ist es erforderlich, dass beide zu verbindenden Computer mit Modems ausgestattet sind. Der Computer, auf dem es produziert wird Fernverbindung wird als Server bezeichnet. Es muss speziell konfiguriert werden. Wenn beispielsweise ein Remote-Netzwerkserver an ein lokales Netzwerk angeschlossen ist, kann sichergestellt werden, dass der Remote-Benutzer nicht nur Zugriff auf die Ressourcen des Servers, sondern auch auf die Ressourcen des gesamten lokalen Netzwerks hat und diese auch bereitstellen kann seine Ressourcen an alle Netzwerkbenutzer weiter. Um ein Remote-Netzwerk zu erstellen, müssen Sie also einen Computer als Server konfigurieren. 1. Organisieren Sie den Zugriff auf Ressourcen, die dem Remote-Benutzer zur Verfügung stehen. Dieses Vorgehen wird ausführlich in Abschn. 2.1 beschrieben. „Organisation des Zugriffs auf logische Geräte.“ 2. Es ist notwendig, ein Programm für die Arbeit mit einem Remote-Netzwerk zu installieren – Dial-Up Networking Server, das im Microsoft Plus!-Softwarepaket enthalten ist. 3. Rufen Sie das Programm „DFÜ-Netzwerkzugriff“ auf (Start | Programme | Zubehör | DFÜ-Netzwerkzugriff). 4. Wählen Sie im Menü Verbindungen den Befehl Remote Access Server. 5. Wählen Sie das Optionsfeld Anruferzugriff zulassen aus. Anschließend beantwortet der Server eingehende Anrufe und gewährt Remotebenutzern Zugriff auf Netzwerkressourcen. Diese Ressourcen werden so bereitgestellt, als wären die Computer mit einem lokalen Netzwerk verbunden. Bei Bedarf können Sie ein Passwort für die Anmeldung am Netzwerk festlegen. Sie können den Server auch anrufen und seine Ressourcen mithilfe des Programms „Remote Network Access“ nutzen. 1. Sie müssen den Befehl Neue Verbindung im Menü Verbindungen auswählen Sie sollten den Verbindungsnamen, die Servertelefonnummer und das Passwort angeben, um sich beim Netzwerk anzumelden. 2. Danach erscheint im Fenster „Remote-Netzwerkzugriff“ ein neues Symbol zum Herstellen einer Verbindung zum Server. 3. Sie müssen den Zeiger auf dieses Symbol bewegen und mit der Maustaste doppelklicken. Das Fenster „Verbindung einrichten“ wird angezeigt. 4. Schalten Sie dann das Modem ein und klicken Sie auf die Schaltfläche „Verbinden“. Danach wählt das Modem den Server an, wodurch Sie sich beim Remote-Netzwerk anmelden können. Anschließend können Sie alle oben beschriebenen Netzwerkfunktionen für das lokale Netzwerk nutzen. Der einzige Nachteil und Unterschied zwischen einem Remote-Netzwerk und einem lokalen Ethernet-Netzwerk ist die Zugriffsgeschwindigkeit, die durch die Geschwindigkeitsfähigkeiten von Modems und begrenzt ist Durchsatz Telefonnetz. Durch den Fernzugriff können Sie die Ressourcen eines anderen Computers nutzen, der sich in großer Entfernung befindet und keine Möglichkeit besteht, ihn über ein Kabel mit dem lokalen Netzwerk zu verbinden. In diesem Fall können Sie ein Remote-Netzwerk erstellen. Ein Remote-Netzwerk entsteht durch die Verbindung zweier Computer über ein Telefonnetzwerk. In diesem Fall kann einer der Computer mit dem lokalen Netzwerk verbunden werden. Diese Organisation des Fernzugriffs ermöglicht es beispielsweise, von einem Heimcomputer aus eine Verbindung zu Computern im Büro herzustellen. Selbstverständlich ist es erforderlich, dass beide zu verbindenden Computer mit Modems ausgestattet sind. Der Computer, zu dem die Remote-Verbindung hergestellt wird, wird als Server bezeichnet. Es muss speziell konfiguriert werden. Wenn beispielsweise ein Remote-Netzwerkserver an ein lokales Netzwerk angeschlossen ist, kann sichergestellt werden, dass der Remote-Benutzer nicht nur Zugriff auf die Ressourcen des Servers, sondern auch auf die Ressourcen des gesamten lokalen Netzwerks hat und diese auch bereitstellen kann seine Ressourcen an alle Netzwerkbenutzer weiter. Um ein Remote-Netzwerk zu erstellen, müssen Sie also einen Computer als Server konfigurieren.1. Organisieren Sie den Zugriff auf Ressourcen, die dem Remote-Benutzer zur Verfügung stehen. Dieses Vorgehen wird ausführlich in Abschn. 2.1 beschrieben. „Organisation des Zugriffs auf logische Geräte.“ 2. Es ist notwendig, ein Programm für die Arbeit mit einem Remote-Netzwerk zu installieren – Dial-Up Networking Server, das im Microsoft Plus!-Softwarepaket enthalten ist. 3. Rufen Sie das Programm „DFÜ-Netzwerkzugriff“ auf (Start | Programme | Zubehör | DFÜ-Netzwerkzugriff). 4. Wählen Sie im Menü Verbindungen den Befehl Remote Access Server. 5. Wählen Sie das Optionsfeld Anruferzugriff zulassen aus. Anschließend beantwortet der Server eingehende Anrufe und gewährt Remotebenutzern Zugriff auf Netzwerkressourcen. Diese Ressourcen werden so bereitgestellt, als wären die Computer mit einem lokalen Netzwerk verbunden. Bei Bedarf können Sie ein Passwort für die Anmeldung am Netzwerk festlegen. Sie können den Server auch anrufen und seine Ressourcen mithilfe des Programms „Remote Network Access“ nutzen.1. Sie müssen den Befehl Neue Verbindung im Menü Verbindungen auswählen Sie sollten den Verbindungsnamen, die Servertelefonnummer und das Passwort angeben, um sich beim Netzwerk anzumelden. 2. Danach erscheint im Fenster „Remote-Netzwerkzugriff“ ein neues Symbol zum Herstellen einer Verbindung zum Server. 3. Sie müssen den Zeiger auf dieses Symbol bewegen und mit der Maustaste doppelklicken. Das Fenster „Verbindung einrichten“ wird angezeigt. 4. Schalten Sie dann das Modem ein und klicken Sie auf die Schaltfläche „Verbinden“. Danach wählt das Modem den Server an, wodurch Sie sich beim Remote-Netzwerk anmelden können. Anschließend können Sie alle oben beschriebenen Netzwerkfunktionen für das lokale Netzwerk nutzen.Der einzige Nachteil und Unterschied zwischen einem Remote-Netzwerk und einem lokalen Ethernet-Netzwerk ist die Zugriffsgeschwindigkeit, die durch die Geschwindigkeitsfähigkeiten von Modems und die Bandbreite des Telefonnetzwerks begrenzt ist. S.D. Rjabko

Fernzugriff: Welche Sicherheitsprobleme gibt es?IN moderne Welt die Zahl wächst rasant mobile Benutzer Informationssysteme und „Informations-Heimarbeiter“. Dieser Trend spiegelt sich auch in der Linguistik wider – im Fachgebrauch auf Englisch Die Wortschöpfungen Telearbeiter und Telearbeiter haben sich fest etabliert. Gleichzeitig sind Kommunikationsressourcen für den Fernzugriff heute allgemein verfügbar. Konnte ein Remote-Benutzer vor 5 bis 10 Jahren nur ein DFÜ-Modem verwenden (was immer noch ein gängiges und kostengünstiges Tool ist), sind GPRS und xDSL heute fast allgegenwärtig und der Abdeckungsbereich von 3G-Mobiltelefondiensten wächst schnell. kombiniert hohe Datenübertragungsgeschwindigkeiten und Kanalzuverlässigkeit mit sehr günstigen Preisen. Wenn die Kommunikationsprobleme für heute damit gelöst sind, rücken die Fragen der Informationssicherheit des Remote-Benutzers in den Vordergrund. Was sind die Besonderheiten des Fernzugriffs aus Sicht der Informationssicherheit? Wie unterscheidet sich die Aufgabe, einen Remote-Benutzer zu schützen, von der Aufgabe, einen „internen“ Benutzer zu schützen? Firmennetzwerk? Durch die Abgelegenheit des Arbeitsplatzes eines externen Nutzers ergeben sich im Vergleich zu einem lokalen Büroarbeitsplatz drei zusätzliche Bedrohungsfaktoren:

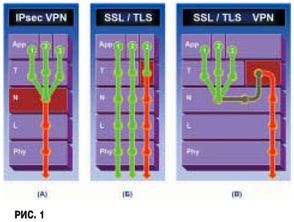

Es stellt sich die Frage: Inwieweit kann der Einfluss dieser negativen Faktoren neutralisiert werden? Meiner Meinung nach, moderne Technologien Informationsschutzsysteme ermöglichen es, an einem Remote-Arbeitsplatz nahezu das gleiche Maß an Sicherheit zu bieten wie an einem lokalen Bürostandort. Die Prinzipien für den Aufbau einer solchen sicheren Lösung werden in diesem Artikel beschrieben. Fernzugriff: Auswahl einer grundlegenden SicherheitstechnologieHeutzutage konkurrieren Sicherheitstechnologien auf Netzwerk- (IPsec) und Transportebene (SSL/TLS) im Bereich der Fernzugriffssicherheit stark miteinander. Um den Kern der Unterschiede zwischen diesen Lösungen zu verdeutlichen, ist es notwendig, eine Klassifizierung einzuführen. In Abb. Abbildung 1 zeigt drei grundsätzlich unterschiedliche Systemarchitekturen:

Was das Kommunikationsprotokoll betrifft, ist die IPsec-Lösung sowohl flexibler als auch komplexer in der Implementierung und im Betrieb. In der IPsec-Architektur (Abb. 1, a): Der Anwendungsverkehr wird in Form von Paketen an die Netzwerkschicht übertragen, die Pakete werden abgefangen, verschlüsselt und signiert. Ein spezielles Protokoll, Internet Key Exchange, IKE, übernimmt die Schlüsselverwaltung und die Aushandlung von Sicherheitsrichtlinien. Das Beratungsunternehmen The Burton Group argumentierte in einem seiner Analyseberichte, dass VPN-Lösungen auf Basis des IPsec-Protokolls für Systeme mit höheren Sicherheitsanforderungen dem SSL/TLS-VPN vorzuziehen seien. Was das „klassische“ Schema zur Verwendung der SSL/TLS-Protokolle (Abb. 1, b) betrifft, handelt es sich überhaupt nicht um ein VPN. Laut einem der neuesten IETF-Glossare ist ein VPN „eine Methode, öffentliche oder private Netzwerke so zu nutzen, dass VPN-Benutzer waren von anderen Benutzern getrennt und konnten miteinander interagieren, als ob sie sich in einem einzigen geschlossenen Netzwerk befänden.“ Eine klassische SSL/TLS-Lösung erfüllt diese Definition nicht. Es gewährleistet die Integrität und Vertraulichkeit einer Transportverbindung (Verkehr von Anwendung 3 in Abb. 1, b). Andere Anwendungen (1 und 2 in Abb. 1, b) übertragen offenen Datenverkehr und niemand kontrolliert den Zugriff auf ihre „unverschlüsselten“ Ports. Dieser Mangel an Schließung der Computersicherheitsschleife bei SSL/TLS hat mich immer sehr verwirrt ... Aber diese Lösung hat ihre eigene, praktisch nicht wettbewerbsfähige „ökologische Nische“. Bei massenhaften (nicht unternehmensbezogenen) Fernzugriffssicherheitssystemen, bei denen wir nicht „unseren“ VPN-Client für jeden Benutzer installieren können, gibt es einfach keine Alternative zu einem Webbrowser, der eine SSL- oder TLS-Verbindung unterstützt. Daher werden E-Commerce, Systeme für den privaten Zugriff auf Bankressourcen und andere Systeme mit einer riesigen und unkontrollierten Benutzerflotte nach dem Schema Webbrowser – sichere SSL/TLS-Verbindung – Portal aufgebaut. Bei IPsec hingegen handelt es sich um eine Architektur, die die VPN-Funktionalität umfassend abdeckt. Dabei wird der Datenverkehr aller Anwendungen, der von ihnen über „ihre“ Transportports übertragen wird, in IP-Pakete umgewandelt, die verschlüsselt, signiert und über nicht vertrauenswürdige Netzwerke getunnelt werden. Bei einer „isolierenden“ IPsec-Sicherheitsrichtlinie, bei der der offene IP-Verkehr vollständig geschützt ist, wird der Zugriff auf das Netzwerk einem streng definierten Kreis von Besitzern geheimer Schlüssel gewährt. Für einen Außenstehenden ist es unmöglich, diese „Rüstung“ zu durchdringen. SSL/TLS-VPN-Technologien (Abb. 1, c) haben sich erst vor relativ kurzer Zeit, vor etwa 5 Jahren, verbreitet. Die Motivation für die Entwicklung transportprotokollbasierter VPN-Produkte war die Idee, eine VPN-Lösung zu schaffen, die einfacher und kostengünstiger zu betreiben ist. Allerdings traten hier, wie so oft in der Handlung „Sie wollten das Beste“, Nuancen auf. Die Lösung hat sich in zwei völlig unterschiedliche Architekturen „ausgebreitet“: „Pseudo-VPN“ und „ehrliches VPN“, die sich in ihren Eigenschaften deutlich unterscheiden.

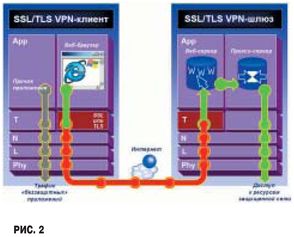

Ein einfacher Webbrowser fungiert als VPN-Client in einem „Pseudo-VPN“. Ein Sicherheitsgateway am externen Perimeter eines Unternehmensnetzwerks ist ein sicherer Webserver, der VPN-Clients die Ressourcen des Netzwerks, das er schützt, in Form von Webressourcen „zeigt“. Dabei muss es sich bei den geschützten Ressourcen nicht zwangsläufig um Webseiten handeln. Dies können Dateisysteme, sogar Chat, Sprache und Video sein. Um diese Ressourcen über den Browser verfügbar zu machen, befindet sich „hinter“ dem Webserver ein Proxyserver, der diese Ressourcen in HTTP und umgekehrt übersetzt. Was ist das Schöne an einer solchen Lösung? Tatsache ist, dass Sie für den Aufbau eines VPN auf der Clientseite überhaupt nichts benötigen. Auf jedem Rechner gibt es einen Browser. SSL oder TLS ist in fast jedem Browser verfügbar. Ein Zertifikat (Schlüssel) ist nicht erforderlich: Sowohl SSL als auch TLS können im Handumdrehen einen temporären Sitzungsschlüssel generieren. Der Benutzer kann später, geschützt durch einen Sitzungsschlüssel, beispielsweise mit einem Passwort, authentifiziert werden. Was sind die Hauptnachteile? Es gibt zwei davon.

Jetzt werden die Bedenken der Analysten der Burton-Gruppe deutlicher, die IPsec zum Schutz kritischer Ressourcen empfohlen haben – es gibt keine Ausnahmen. Angesichts dieser Mängel ist die Architektur der SSL/TLS-VPN-Branche komplexer geworden und bietet ein „faires“ VPN. Das auffälligste Beispiel für eine solche Lösung ist das perfekt entwickelte OpenVPN-Projekt (http://openvpn.net), das in mehreren Büchern beschrieben wird. Die Architektur dieser (und ähnlicher) Lösungen kann aus dem Diagramm in Abb. verstanden werden. 1, c. Der Anwendungsverkehr (ganz oder teilweise) wird in ein offenes Transportprotokoll und dann in IP-Pakete verpackt, die abgefangen und mithilfe von SSL- oder TLS-Sicherheit erneut in ein Transportschichtprotokoll eingekapselt werden. Was bekommen wir als Ergebnis? Ein „ehrliches“ VPN mit vollem Funktionsumfang, sehr ähnlich einer IPsec-Lösung. Der Preis für diese Lösung ist jedoch die Installation eines VPN-Clients. Es gibt kein Entrinnen – der Browser kann keine IP-Pakete abfangen und in das Transportprotokoll packen … Welche Vorteile bietet ein „ehrliches“ SSL/TLS-VPN? Produktentwickler dieser Technologie sagen, sie sei „viel leichter“ als IPsec. Ich würde sagen „etwas einfacher“ – und das ist weit hergeholt:

Tatsächlich gilt die Installation und Konfiguration eines VPN-Clients als die Hauptschwierigkeit bei der Implementierung von IPsec in einer riesigen Gruppe von Remote-Benutzern. Wo ist die „Erleichterung“? Die Einfachheit des Protokolls und der Sicherheitsrichtlinien sind eine gewisse Erleichterung. Preislich gibt es eine gewisse Entlastung: SSL/TLS-VPN-Produkte sind etwas günstiger. Andererseits sind die technischen Möglichkeiten dieser Produkte jedoch geringer. Produkte verschiedene Hersteller(aufgrund der nicht standardmäßigen Natur der Paketkapselung im Transportprotokoll) sind praktisch inkompatibel, was man von IPsec-Produkten nicht behaupten kann ... Was ist der „Trockenrückstand“? Welche Technologien sollte ein Kunde wählen, der am Aufbau eines sicheren Fernzugriffssystems interessiert ist? Die Antwort auf diese Frage ist oben implizit angegeben:

Die folgenden Abschnitte zum Erstellen einer Lösung gelten theoretisch, sofern nicht anders angegeben, für jede „ehrliche“ VPN-Lösung. Fernzugriff: Praktische Probleme beim VPN-ArchitekturdesignWie sind die Risiken des „Faktors Mensch“ zu berücksichtigen? Einmal in der Grundlagenarbeit „Cisco SAFE: IPsec VPNs im Detail“ fiel mir ein Satz auf: „Kann Ihr Unternehmen einem VPN im gleichen Maße vertrauen wie einem dedizierten WAN-Kanal?“<...>Cisco und die meisten Kunden gehen davon aus, dass der VPN-Kanal etwas weniger Vertrauen verdient die Organisation?! Klingt etwas seltsam zu sagen. Aber nachdem ich den Text noch einmal sorgfältig gelesen hatte, wurde mir klar, was in diesem Satz fehlte: „Cisco und die meisten Kunden gehen davon aus, dass der VPN-Kanal von echten, unmotivierten, möglicherweise unqualifizierten Personen betrieben wird.“ einige teilweise geradezu böswillige Benutzer] verdienen etwas weniger Vertrauen.“ Tatsache ist, dass Fernzugriffsnetzwerke häufig durch zwei Merkmale gekennzeichnet sind: hohe Dimensionalität und Heterogenität der Benutzerflotte. Beim Aufbau eines riesigen Fernzugriffsnetzwerks stehen daher Folgendes im Vordergrund:

Hier steht es jedem frei, zu tun, was er möchte, aber wir geben in der Regel eine streng eindeutige Empfehlung: Die Sicherheitspolitik eines sicheren Unternehmens-Fernzugriffsnetzwerks sollte immer auf der Annahme basieren, dass der Benutzer auf dem Gebiet der Informationssicherheit unwissend ist und möglicherweise , potenziell illoyal. Deshalb:

Zum Glück, technische Mittel Informationsschutzsysteme vieler Hersteller ermöglichen die Umsetzung dieser Grundsätze. Lassen Sie den Benutzer „im LAN“ Wie oben erwähnt, ermöglicht uns eine „ehrliche“ VPN-Lösung, unser lokales Netzwerk auf einen entfernten Bereich zu „erweitern“. Oder, was gleichbedeutend ist, einen Remote-Benutzer virtuell in das lokale Netzwerk des Büros „einbinden“. Aus dieser Funktionalität ergeben sich zwei Vorteile:

Dieses allgemeine Schema kann in Produkten verschiedener Hersteller unterschiedlich implementiert werden. Sie können einen Remote-Benutzer in ein Unternehmens-VPN „einladen“, indem Sie Folgendes verwenden:

Hierarchische Netzwerksicherheitsdesigns

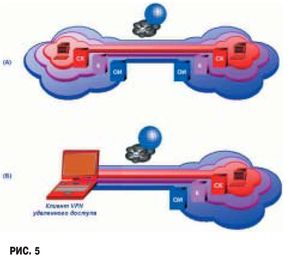

Struktur Informationssystem es kann jedoch willkürlich sein. Sowohl im Hinblick auf die Einfachheit des Verständnisses der Sicherheitsrichtlinie als auch auf die Logik des Systembetriebs erscheint jedoch häufig eine technische Lösung attraktiv, bei der der Verarbeitungskreislauf offener Informationsressourcen einen Verarbeitungskreislauf umfasst vertrauliche Informationen, und innerhalb des Verarbeitungskreislaufs für vertrauliche Informationen gibt es einen Verarbeitungskreislauf für streng vertrauliche Informationen (Abb. 4). Im Hinblick auf Informationssicherheitsaufgaben wird dies als „Prinzip der Staffelung von Informationssicherheitsmitteln“ bezeichnet. Interessanterweise eignen sich VPN-Sicherheitsrichtlinien gut für den Aufbau solcher Schichtsysteme.

Der Aufbau solcher hierarchischer, „verschachtelter“ VPNs in Internetworking-Szenarien ist nicht schwierig. In der einfachsten Sicherheitsrichtlinie sollten VPN-Gateways am äußeren Perimeter den Verkehr am inneren Perimeter verschlüsseln, ohne besonders darüber nachzudenken, welche Daten übertragen werden und ob sie bereits in einem vertraulicheren Perimeter verschlüsselt wurden (Abb. 5, a). Beim Remote-Benutzerzugriff sind die Dinge jedoch nicht so einfach. Stellen Sie sich einen Remote-Benutzer vor, der Zugriff von dort aus benötigt offenes Netzwerk zu den Ressourcen des vertraulichsten internen Perimeters. In diesem Fall muss der VPN-Client des Remote-Benutzers verschachtelte VPN-Tunnel in Reihe mit dem Outer Loop Gateway („OI“), dem Confidential Loop Gateway („K“) und dem Streng vertraulichen Loop Gateway („SK“) aufbauen, Abb. 5 , B). Eine gute VPN-Lösung sollte in der Lage sein, ein solches asymmetrisches System aus verschachtelten VPN-Tunneln aufzubauen. Allerdings ist das in Abb. 5 wirft oft eine Reihe von Fragen auf:

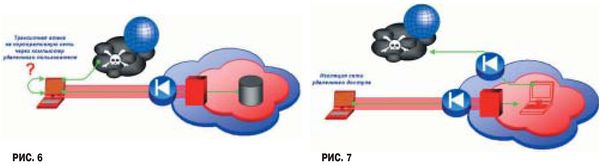

Die Antworten auf diese Fragen sind nicht ganz klar. Die hohe Theorie besagt, dass wir so weit wie möglich sorgen sollten Ende-zu-Ende-Verschlüsselung Verkehr. Das heißt, installieren Sie das Verschlüsselungstool so nah wie möglich an der vertraulichen Ressource und schließen Sie Punkte der Neuverschlüsselung (offene Verarbeitung) des Datenverkehrs entlang seines Verteilungspfads aus. Das bedeutet, dass im verschachtelten VPN von Abb. 5 ist es sinnvoll, zunächst eine Verkehrsverschlüsselung auf der Informationsverarbeitungsstrecke mit dem Stempel „streng vertraulich“ auf dem „SK“-Gateway sicherzustellen. Doch welchen Schutz bringt uns die zweite Verschlüsselung des „streng vertraulichen“ Datenverkehrs am Perimeter für die Verarbeitung vertraulicher Informationen (Gateway „K“)? Theoretisch ist eine zusätzliche Verschlüsselung vorgesehen zusätzlicher Schutz. In der Praxis wird der Datenverkehr bereits nach GOST 28147 mit einem 256-Bit-Schlüssel verschlüsselt. Durch die Neuverschlüsselung erhöht sich unsere effektive Schlüssellänge auf etwa 512 Bit. Aber warum brauchen wir das, wenn uns die Verschlüsselung mit nur einem 256-Bit-Schlüssel bereits mehr als ausreichend Stärke bietet, um den „streng vertraulichen“ Schaltkreis zu schützen? Die pragmatische Antwort auf diese Frage lautet: Es besteht keine Notwendigkeit, die kryptografische Schutzstärke durch ein zweites Verschlüsselungsverfahren zu erhöhen. Der Aufbau einer zweiten (und ggf. weiteren) Ebene der VPN-Verschachtelung kann jedoch durch Überlegungen zur einfachen Bedienbarkeit des Systems gerechtfertigt sein. „Zugriffsfreiheit“ des Remote-Benutzers Das zweitwichtigste Problem beim Design von Fernzugriffsnetzwerken ist das Problem des Benutzerzugriffs auf das Internet. In der bereits zitierten Arbeit von Cisco wird eine Split-Tunnel-Architektur diskutiert, bei der ein Benutzer gleichzeitig auf das Unternehmensnetzwerk und das Internet zugreifen kann. Die Gefahr dieses Designs besteht darin, dass der Benutzer, der sich im Internet Viren und anderen Schmutz wie Spyware eingefangen hat, zum Agenten eines Transitangriffs auf das Unternehmensnetzwerk werden kann (Abb. 6). Um eine solche Bedrohung zu vermeiden, empfehlen Kollegen von Cisco den Einsatz zusätzlicher Sicherheitsmaßnahmen: Antivirus (heute sollten wir hier Anti-Spyware hinzufügen), eine persönliche Firewall auf dem Client-Computer und erweiterte Sicherheitskontrollen (IDS) auf dem Zugriffskonzentrator. Betrachten Sie zum Beispiel ein herkömmliches Perimetergerät – eine Firewall. Die Sicherheitsrichtlinie einer Firewall lässt sich relativ leicht ermitteln, indem man den durch sie hindurchgehenden Datenverkehr passiv beobachtet oder aktiv scannt offene Ports. Nachdem ich die Sicherheitsrichtlinien der Firewall herausgefunden habe, kann ich problemlos ein unzulässiges Paket in das Unternehmensnetzwerk einschleusen. VPN eliminiert diese Möglichkeit vollständig. Nur ein vom Besitzer des privaten Schlüssels ausgegebenes Paket passiert das Sicherheits-Gateway. Es ist unmöglich, es zu „erraten“, daher wird niemals ein Fremder Ihr Netzwerk betreten. Es wird empfohlen, nur eine Isolations-VPN-Richtlinie auf dem Remote-Access-Segment zu verwenden, wonach der Remote-Benutzer nur auf das Unternehmensnetzwerk und nirgendwo anders zugreifen kann. Auf den ersten Blick wirft dieser Ansatz eine Reihe von Fragen auf. Die erste Frage lautet: Was passiert, wenn ein Remote-Benutzer einen Internetzugang benötigt? Die Antwort ist einfach: Leiten Sie Ihre Remote-Benutzer über einen sicheren Kanal in das Unternehmensnetzwerk und lassen Sie Remote-Benutzer dann „allgemein“ für das Internet frei, wobei dieselben Schutzmaßnahmen wie für normale lokale Benutzer angewendet werden Computernetzwerk Büro (Abb. 7). Diese Lösung bietet zwei wesentliche Vorteile:

Der Nachteil dieses Schemas sind die zusätzlichen Kommunikationskosten, da der Datenverkehr von Remote-Benutzern zweimal über das Internet läuft: in geschützter und in offener Form. Der Datenverkehr von Remote-Benutzern macht jedoch in der Regel einen relativ kleinen Teil der Gesamtkosten der Unternehmenskommunikation aus. Das Internet ist günstig und der doppelte Preis für den Internetverkehr für Remote-Benutzer scheint ein völlig angemessener Preis für die hohe Sicherheit des Unternehmensnetzwerks zu sein. Eine weitere Frage, die häufig im Zusammenhang mit der in Abb. gezeigten Schaltung gestellt wird. 7 – Ist das System, bei dem alle Remote-Benutzer an einen einzigen Zugriffskonzentrator „gebunden“ sind, zuverlässig genug?

Hier ist die Antwort genauso einfach: Zuverlässigkeit lässt sich an die Bedürfnisse des Kunden anpassen. Erstens ist der VPN-Konzentrator für den Fernzugriff leicht redundant und gemäß dem N + 1-Schema mit Lastausgleich. Zweitens: Wenn Ihr Netzwerk regional verteilt ist, hindert Sie niemand daran, Zugangskonzentratoren in 2-3 Städten zu installieren. Da der Preis für den Verkehr innerhalb des Landes praktisch nicht davon abhängt, ob Sie mit einem Sicherheitsgateway in Moskau, St. Petersburg oder Wladiwostok verbunden sind, geben Sie Benutzern die Möglichkeit, sich über mehrere regionale Zugangskonzentratoren in das Unternehmensnetzwerk einzuloggen. Und Sie erhalten nahezu ohne Mehrkosten Zuverlässigkeit auf Katastrophensicherheitsniveau. AuthentifizierungModerne VPN-Lösungen bieten ein sehr breites Spektrum an Tools zur Remote-Benutzerauthentifizierung: symmetrisch Der geheime Schlüssel(Passwort), Einmalpasswort-Authentifizierungstools, X.509-Zertifikate sowie Kombinationen dieser Authentifizierungstools mit einem Hardware-Speichermedium für den geheimen Schlüssel. Die aufgeführten Lösungen können sich hinsichtlich der Sicherheit geringfügig unterscheiden, die Parameter der Sicherheitsstärke (z. B. die Länge des Passworts/Schlüssels) können jedoch angepasst werden. Dies führt dazu, dass die Schutzstärke im kryptografischen Sinne kein praktisches Kriterium für die Wahl einer technischen Lösung mehr ist. Die wichtigsten praktischen Kriterien sind folgende Fragen: 1) Preis und 2) Benutzerfreundlichkeit. Basierend auf diesen Kriterien können wir für die Organisation der Authentifizierung in einem Fernzugriffs-VPN X.509-Zertifikate empfehlen, die in den VPN-Client oder das Betriebssystem integriert sind, als skalierbare und recht praktische Low-Budget-Lösung. Wenn das Systembudget eine Hardwareunterstützung für die Benutzerauthentifizierung zulässt, sollte die Lösung nach den Kriterien der Kompatibilität mit der vorhandenen Unternehmenausgewählt werden. Wenn bereits eine einmalige Passwortauthentifizierung verwendet wird (z. B. SecurID von RSA), ist es sinnvoll, diese in Kombination mit einem gruppensymmetrischen Schlüssel oder einem Zertifikat zu bevorzugen. Als Alternative können wir einen Hardware-Schlüsselträger empfehlen – einen Token ähnlich dem von Aladdin. Dieses Gerät ist manipulationssicher, exportiert den geheimen Schlüssel nicht, verfügt über einen PIN-Code mit einer begrenzten Anzahl von Eingabeversuchen und ist sehr einfach zu bedienen. Es gibt auch Kombigeräte, die einen Token und Hardware-Einmalpasswortgeneratoren kombinieren. Ein solches Gerät kann ein Mittel zur Multifaktor-Authentifizierung für eine ganze Anwendungsbranche sein: zur Authentifizierung beim Anmelden am Betriebssystem, für VPN, zur Integration mit Anwendungen, die eine elektronische digitale Signatur verwenden. KonfigurationsmanagementIn Fernzugriffsnetzwerken Schutzaufgaben lange Zeit beschränkten sich auf die Authentifizierung des Remote-Benutzers und die Gewährleistung der Vertraulichkeit und Integrität seines Datenverkehrs. Dies reicht jedoch nicht aus. Wir können sicher sein, dass nur autorisierte Benutzer auf das Netzwerk zugreifen. Wir können sicher sein, dass ihr Datenverkehr sicher ist. Wir können jedoch nicht sicher sein, dass ihre Computer „steril“ sind und dass sie beim Beitritt zum Netzwerk keinen Schmutz in das Netzwerk einbringen. Konfigurationsmanagement erforderlich. Diese Technologie erschien vor etwa zwei Jahren. Cisco Systems schlug die Network Admission Control (NAC)-Ideologie vor. Der Kern von NAC besteht darin, dass, wenn ein Remote-Gerät in das Netzwerk zugelassen wird, seine Konfiguration auf Übereinstimmung mit den Anforderungen der Uüberprüft wird. Beispielsweise kann von einem Remote-Benutzer verlangt werden, dass er über einen bestimmten Satz installierter Schutztools verfügt, die Antiviren-Datenbanken rechtzeitig aktualisiert, aktiv ist oder umgekehrt bestimmte Anwendungen verbietet. Wenn die Konfiguration des Arbeitsplatzes des Remote-Benutzers nicht den Anforderungen der Unternehmensrichtlinien entspricht, erhält er keinen Zugriff auf das Unternehmensnetzwerk oder nur Zugriff auf die Quarantänezone, wo er „sich in Ordnung bringen“ kann: zum Beispiel das herunterladen Erforderliche Updates durchführen, Antiviren-Scans durchführen usw. Diese Technologie ist weit verbreitet und wird derzeit von vielen Herstellern unterstützt. Software und Informationssicherheitstools. ZusammenfassungDer Umfang dieses Artikels erlaubt es uns nicht, die Details von Szenarien für den Aufbau eines Unternehmens-VPN-Fernzugriffs zu analysieren. Daher ist es abschließend sinnvoll, die Grundprinzipien aufzulisten, die Sie bei der Entwicklung spezifischer Systeme nicht „verpassen“ werden:

Durch die konsequente Einhaltung dieser Grundsätze können Sie sicherstellen, dass Ihre Fernzugriffsnetzwerke das gleiche Sicherheitsniveau aufweisen wie Ihre Büronetzwerke. Literatur

1 Seite 10. Derzeit ist dieses Buch nicht auf der Cisco-Website verfügbar. Ich gehe davon aus – aufgrund der Aktualisierung der IPsec-Standards. Das Buch wurde für die IPsec RFC 2401-Architektur geschrieben und nicht für die neue RFC 4301-Architektur aktualisiert. Schade, das Werk lieferte einen interessanten Leitfaden zum VPN-Design, der mit seiner Veröffentlichung nicht veraltet. neue Version Protokoll. Das Senden Ihrer guten Arbeit an die Wissensdatenbank ist ganz einfach. Nutzen Sie das untenstehende FormularStudierende, Doktoranden und junge Wissenschaftler, die die Wissensbasis in ihrem Studium und ihrer Arbeit nutzen, werden Ihnen sehr dankbar sein. Ähnliche DokumenteVerwendung elektronische Schlüssel als Mittel zur Benutzerauthentifizierung. Analyse von Identifikations- und Authentifizierungsmethoden aus Sicht der darin verwendeten Technologien. Installation und Konfiguration von „Rutoken“-Authentifizierungstools, Treiberverwaltung. Kursarbeit, hinzugefügt am 11.01.2013 Eigenschaften und Modi der Fernzugriffsimplementierung. Organisation des Fernzugriffs. Integration des Fernzugriffs in das Unternehmensintranet. Installieren von Remotezugriffs-Clienttools für Windows. Ein Dienstprogramm, das in einer Client-Server-Architektur funktioniert. Kursarbeit, hinzugefügt am 17.12.2011 Grundkonzepte der Computersicherheit, Schutz vor Computer Virus und unbefugter Zugriff, Schutz von Informationen beim Fernzugriff. Kaspersky Anti-Virus: umfassender Schutz Email, vollständige Automatisierung des Virenschutzes. Zusammenfassung, hinzugefügt am 01.08.2011 Siebenschichtige Architektur, grundlegende Protokolle und Standards Computernetzwerke. Arten von Software- und Hardware-Software-Schutzmethoden: Datenverschlüsselung, Schutz vor Computerviren, unbefugtem Zugriff, Informationen beim Fernzugriff. Test, hinzugefügt am 12.07.2014 Entwicklung von Vorschlägen zur Umsetzung der biometrischen Authentifizierung von Benutzern eines linearen Computernetzwerks. Das Wesen und die Eigenschaften statischer und dynamischer Methoden der Benutzerauthentifizierung. Methoden zur Bedrohungsbeseitigung, Parameter des Schutzdienstes. Kursarbeit, hinzugefügt am 25.04.2014 Entwicklung eines kabelgebundenen lokalen Netzwerks und Fernzugriff auf dieses Netzwerk mithilfe von drahtloses Netzwerk(Wi-Fi), ihre Verbindung untereinander. Berechnung der Netzwerk-Doppeldurchlaufzeit (PDV). Einrichten eines Arbeitsplatzes, Fernzugriffs, Servers. Kursarbeit, hinzugefügt am 10.11.2010 Entwicklung von Plug-in-Authentifizierungsmodulen als Mittel zur Benutzerauthentifizierung. Linux-PAM-Modul enthalten Linux-Distributionen. Funktionsprinzip, Verwaltung, Zeit- und Ressourcenbeschränkungen. Übersicht über Authentifizierungs-Plugins. Kursarbeit, hinzugefügt am 29.01.2011 Allgemeine Bestimmungen Fernzugriff ist ein sehr weit gefasster Begriff, der verschiedene Arten und Möglichkeiten der Interaktion von Computern, Netzwerken und Anwendungen umfasst. Es gibt eine Vielzahl von Interaktionsschemata, die als Fernzugriff bezeichnet werden können, aber sie werden durch die Verwendung globaler Kanäle oder kombiniert globale Netzwerke bei der Interaktion. Darüber hinaus ist der Fernzugriff in der Regel durch eine asymmetrische Interaktion gekennzeichnet, d. h. es gibt auf der einen Seite ein zentrales großes Netzwerk oder einen zentralen Computer und auf der anderen Seite gibt es ein separates entferntes Terminal, einen Computer oder ein kleines Netzwerk, das Zugriff darauf erhalten muss Informationsressourcen des zentralen Netzwerks. In den letzten ein bis zwei Jahren ist die Zahl der Unternehmen mit geografisch verteilten Unternehmensnetzwerken deutlich gestiegen. Daher sind eine gute Skalierbarkeit und die Unterstützung einer großen Anzahl von Remote-Clients für moderne Remote-Access-Tools sehr wichtig. Haupttrends bei der Entwicklung von FernsteuerungstoolsStandardisierung. In jüngerer Zeit, z Fernbedienung Unternehmensnetzwerke verwendeten proprietäre Lösungen, die sich durch die Verwendung eigener Datenübertragungsprotokolle auszeichneten Telefonnetze und eigene Authentifizierungsmethoden für Remote-Benutzer sowie auf originelle Weise Bereitstellung zentraler Netzwerkressourcen. Dies führte natürlich zu gewissen Problemen, wenn zwei Netzwerke „zusammengeführt“ werden mussten, die zuvor über unterschiedliche Konfigurationen von Netzwerkverwaltungstools verfügten, bei der Schulung von Spezialisten und in anderen Situationen. Heutzutage arbeiten in Steuerungssystemen immer mehr Standardkomponenten: PPP-Datenübertragungsprotokoll; ein „Gentleman-Set“ von Authentifizierungstools – mit Kerberos-, Novell NDS- oder MicrosoftDirectoryServices-Systemen; Bereitstellung von Informationsressourcen für Remote-Benutzer, die den WWW-Dienst oder dieselben Dienste nutzen, die im lokalen Netzwerk betrieben werden. Dieser Prozess erleichtert die Interaktion von RAS-Servern mit Clients und Netzwerkbetriebssystemen, die im lokalen Netzwerk ausgeführt werden. Obwohl eine vollständige Standardisierung noch in weiter Ferne liegt (wie immer eher ein Ziel), hat sich die Situation in den letzten Jahren dramatisch verändert. Erhöhte Zugriffsgeschwindigkeit. Die Hauptbemühungen der Tzielen heute darauf ab, die 56,2 Kbit/s-Beschränkung zu überwinden, die durch analoge Modems für Massennutzer auferlegt wird. Darüber hinaus ist die Übermittlung von Informationen über das Internet, gelinde gesagt, unsicher. Daher wäre die ideale Option die Schaffung eines virtuellen privaten Netzwerks – VPN (Sie können über diese Technologie in ComputerPress Nr. 5 „2001“ lesen). Wir werden nicht im Detail auf die Probleme der physischen Verbindung von Benutzern oder Subnetzen eingehen, sondern darüber nachdenken sie nur in einem minimalen Umfang. Der Anschluss eines Unternehmensnetzwerks an das Internet ist dann gerechtfertigt, wenn Sie Zugang zu relevanten Diensten benötigen. Der Einsatz des Internets als Datenübertragungsmedium lohnt sich nur dann, wenn andere Möglichkeiten nicht zur Verfügung stehen und finanzielle Erwägungen die Anforderungen an Zuverlässigkeit und Sicherheit überwiegen. Eines der am häufigsten diskutierten Probleme der Fernverwaltung ist die Sicherheit. Wenn Sie die Möglichkeit der Fernsteuerung Ihres Netzwerks zulassen, treten unabhängig von der verwendeten Technologie eine Reihe von Problemen bei der Gewährleistung der Sicherheit der über das Netzwerk übertragenen Informationen auf. In welchen Fällen kann das gefährlich sein?Wir haben wiederholt darüber geschrieben, wie wichtig es ist, die Sicherheit bei der Übermittlung von Informationen zu gewährleisten gemeinsames Netzwerk. Wie die Praxis zeigt, sind Fälle von Netzwerk-Hacking immer noch weit verbreitet. Lassen Sie uns noch einmal wiederholen, welche Gefahren einem privaten Netzwerk drohen können, wenn die eine oder andere Datenübertragungstechnologie verwendet wird. Erstens geht es um das Abfangen von Informationen während der Übertragung. Hier können Verschlüsselungstools Abhilfe schaffen, die das Problem jedoch nur teilweise lösen, da sie hauptsächlich für Mail- und Dateiübertragungen anwendbar sind. Lösungen, mit denen Sie Informationen in Echtzeit und mit akzeptabler Geschwindigkeit verschlüsseln können (z. B. wenn Sie direkt mit einer Remote-Datenbank oder einem Dateiserver arbeiten), sind immer noch unzugänglich und teuer. Es gibt natürlich eine Möglichkeit, sich vor unbefugtem Zugriff auf das Netzwerk zu schützen – eine Firewall. Dies sollte jedoch nicht als Allheilmittel betrachtet werden – denken Sie an Viren und Antivirenprogramme. Jede Verteidigung kann durchbrochen werden, insbesondere wenn die erhaltenen Informationen die Kosten eines Hackerangriffs wert sind. Somit kann das Internet als Basis für Systeme empfohlen werden, die Zuverlässigkeit und Privatsphäre nur als letztes Mittel und unter Einsatz aller Sicherheitsmaßnahmen, einschließlich Firewalls, Kanalverschlüsselung und VPN, erfordern. Darüber hinaus sollten wir den menschlichen Faktor nicht vergessen – die Mitarbeiter „innerhalb“ und „außerhalb“ des Unternehmensnetzwerks. Dies ist jedoch ein Thema für einen separaten Artikel. Beachten Sie, dass Sie zum Organisieren des Fernzugriffs die Technologien X.25 und Frame Relay verwenden können, die eine Reihe sehr interessanter Möglichkeiten bieten. Auch das Problem des unbefugten Zugriffs lässt sich recht effektiv über das Netzwerk selbst lösen. Heutzutage gibt es Verschlüsselungstools, die speziell für X.25- und Frame-Relay-Netzwerke entwickelt wurden und deren Betrieb mit relativ hohen Geschwindigkeiten ermöglichen. Solche Geräte werden von Racal, Cylink, Siemens hergestellt. Unter der Schirmherrschaft von FAPSI entstehen auch inländische Entwicklungen. Natürlich gibt es Entwicklungen für Netzwerke auf Basis des IP-Protokolls, über die wir in Artikeln zum Thema Sicherheit immer wieder geschrieben haben. Remote-NetzwerkverwaltungsschemataKommen wir nun zu den Remote-Netzwerkverwaltungsschemata. In Abb. Abbildung 1 zeigt die wichtigsten Fernzugriffsschemata, die sich in der Art der interagierenden Systeme unterscheiden: 1 – „Terminal-Computer“; 2 – „Computer-zu-Computer“; 3 – „Computernetzwerk“; 4 – „Netzwerk-zu-Netzwerk“. Die ersten drei Arten des Fernzugriffs werden häufig mit dem Konzept des individuellen Zugriffs kombiniert, und Netzwerk-zu-Standort-Zugriffsschemata werden manchmal in zwei Klassen unterteilt: ROBO (RegionalOffice/BranchOffice) und SOHO (SmallOffice/HomeOffice). Die ROBO-Klasse entspricht dem Fall der Anbindung mittelgroßer Netzwerke an das zentrale Netzwerk – Netzwerke regionaler Unternehmensbereiche, und die SOHO-Klasse – dem Fall des Fernzugriffs auf Netzwerke kleiner Büros und Heimnetzwerke. Eine Sonderstellung unter allen Arten des Fernzugriffs auf einen Computer nimmt die Methode ein, bei der der Benutzer aus der Ferne mit dem Computer arbeiten kann, als ob er ihn über ein lokal angeschlossenes Terminal steuern würde. In diesem Modus kann er Programme auf einem Remote-Computer ausführen und die Ergebnisse ihrer Ausführung sehen. Dabei wird diese Zugriffsmethode üblicherweise in Terminalzugriff und Fernsteuerung unterteilt. Obwohl sie nah beieinander sind Betriebsarten, aber in der Beschreibung von Fernzugriffsprodukten ist es nicht üblich, sie in einer Klasse zusammenzufassen. Typischerweise wird unter Terminalzugriff der symbolische Modus des Benutzerbetriebs mit Remote-Mehrbenutzer-Betriebssystemen verstanden – UNIX, VAXVMS, IBM Mainframe-Betriebssystem. Die Fernbedienungsklasse umfasst Programme zur Emulation des Betriebssystem-Grafikbildschirms persönliche Computer- zunächst einmal anders Windows-Versionen, und seit kurzem umfasst diese Klasse Linux-Systeme, Solaris usw. Viele Betriebssystemhersteller haben in ihren Protokollstapeln Mittel für den Terminalbenutzerzugriff auf Computer über ein Netzwerk integriert. Mit diesen Tools kann ein Benutzer, der an einem mit dem Netzwerk verbundenen Computer arbeitet, seinen Bildschirm in einen Terminalemulator eines anderen, ebenfalls mit dem Netzwerk verbundenen Computers verwandeln. Das beliebteste Tool dieser Art ist das Telnet-Protokoll des TCP/IP-Stacks, das als Teil von erschien Betriebssystem UNIX und ist seitdem untrennbar damit verbunden. Im Gegensatz zu Terminalzugriffssystemen, die den Computer des Benutzers in einen Emulator für den zentralen Computerbildschirm verwandeln, machen Mittel zur Unterstützung des Remote-Node-Modus den anrufenden Computer zu einer vollwertigen Verbindung im lokalen Netzwerk. Dies wird dadurch erreicht, dass der Remote-Computer denselben Protokollstapel ausführt wie die Computer im zentralen lokalen Netzwerk, mit Ausnahme der Verbindungs- und Bitübertragungsschichtprotokolle. Auf dieser Schicht arbeiten anstelle der herkömmlichen Ethernet- oder Token-Ring-Protokolle Modemprotokolle (physikalische Schicht) und Punkt-zu-Punkt-Verbindungsprotokolle wie SLIP, HDLC und PPP. Diese Protokolle werden zur Übertragung von Netzwerk- und anderen Protokollpaketen über Telefonnetze verwendet. oberen Ebenen. Somit wird eine vollständige Kommunikation des entfernten Knotens mit anderen Knoten des Netzwerks durchgeführt. Der Remote-Knoten-Dienst stellt ihm eine Transportverbindung zum lokalen Netzwerk zur Verfügung, sodass der Remote-Knoten alle verfügbaren Dienste nutzen kann lokale Kunden Netzwerke, zum Beispiel NetWare-Dateidienst, Telnet-Dienst oder X-Window UNIX OS, Windows NT-Verwaltung. Die größten Schwierigkeiten bereiten die Fernsteuerung gängiger Desktop-Betriebssysteme der Windows-Familie, OS/2 usw. Dies liegt daran, dass es für diese Systeme keine gibt Standardprotokoll Terminalemulation ähnlich wie Telnet oder X-Window für UNIX oder LAT für VAXVMS. Darüber hinaus sind diese Betriebssysteme für den Endbenutzer am vertrautesten und er würde sich mit der Verwendung einer vertrauten Grafik sehr wohl fühlen Windows-Schnittstelle bei der Verwaltung eines Remote-Hosts. Daher ist der Rest dieses Artikels den Fernverwaltungstools gewidmet, die in die Betriebssysteme der UNIX-, Windows- und NetWare-Familien integriert sind, sowie denen, die von Drittentwicklungsunternehmen erstellt wurden. In Betriebssysteme integrierte RemoteverwaltungstoolsUNIX-FamilieUNIX kann als Betriebssystem bezeichnet werden, das für System- und Netzwerkadministrationsaufgaben gut geeignet ist, für Office-Anwendungen jedoch deutlich schlechter. Da es sich um ein Remote-Verwaltungssystem und nicht um ein Desktop-System handelt, können wir sagen, dass dank der Telnet-Dienste jeder berechtigte Benutzer das Netzwerk von überall auf der Welt aus verwalten kann, indem er ein Remote-Terminal auf seinem Computer startet. Der einzige gravierende Nachteil dieses Ansatzes sind die hohen Anforderungen an die Qualifikation des Administrators: Er muss die Versorgungswirtschaft beherrschen Befehlszeile. Unerfahrene Administratoren haben natürlich große Schwierigkeiten und normale Benutzer geraten beim Anblick eines schwarzen Bildschirms mit blinkendem Befehlszeilencursor einfach in Panik. In letzter Zeit hat sich diese Situation zum Besseren gewendet – es sind Client-Server-Anwendungen erschienen, die die Fernverwaltung von UNIX/Linux-Systemen im grafischen Modus ermöglichen. Ein Beispiel ist VNC Server für Suse Linux. Diese Anwendungen verdienen es, Gegenstand eines eigenen Artikels zu sein. Konzentrieren wir uns nun auf Telnet. Es handelt sich um einen der Standards, von denen es drei Dutzend bis eineinhalbtausend empfohlene offizielle Materialien im Netzwerk gibt, genannt RFC (Request For Comments). Ursprünglich bedeutete Telnet einen Dreiklang bestehend aus: der Telnet-Benutzeroberfläche, dem Telnet-Prozess und dem Telnet-Protokoll. Diese Triade bietet eine Beschreibung und Implementierung eines Netzwerkterminals für den Zugriff auf Ressourcen auf einem Remotecomputer. Telnet ist als Anwendungsprotokoll über einem Transportprotokoll aufgebaut TCP-Protokoll. Wenn eine Telnet-Verbindung hergestellt wird, nutzen das Programm, das das tatsächliche Endgerät ausführt, und der Serviceprozess des Programms das Network Virtual Terminal (NVT), eine Standardbeschreibung der am weitesten verbreiteten Funktionen realer physischer Endgeräte, um Informationen auszutauschen. Mit NVT können Sie Methoden zur Ein- und Ausgabe von Informationen beschreiben und in eine Standardform umwandeln. Das Terminalprogramm (Benutzer) und der damit arbeitende Prozess (Server) konvertieren die Eigenschaften physischer Geräte in die NVT-Spezifikation, wodurch das Prinzip der Kompatibilität von Geräten mit unterschiedlichen Fähigkeiten sichergestellt werden kann. Die Dialogeigenschaften werden durch das weniger leistungsfähige Gerät bestimmt. Das Prinzip der vertraglichen Optionen bzw. Befehle ermöglicht es uns, die Möglichkeiten der Darstellung von Informationen auf Endgeräten zu vereinbaren. NVT ist der minimal erforderliche Parametersatz, der es selbst den vorsintflutlichsten Geräten ermöglicht, über Telnet zu arbeiten. Moderne Geräte verfügen im realen Einsatz über weitaus größere Informationsausgabemöglichkeiten, und das Prinzip der ausgehandelten Befehle ermöglicht die Nutzung dieser Möglichkeiten. Die Interaktion über das Telnet-Protokoll ist symmetrisch, was es dem Benutzerprogramm und dem Serverprogramm ermöglicht, während einer Sitzung die Plätze zu wechseln. Dies unterscheidet die Interaktion innerhalb von Telnet grundlegend vom herkömmlichen Client-Server-Schema. Wenn wir über den Informationsaustausch zwischen zwei Terminalprogrammen im „Terminal-zu-Terminal“-Modus sprechen, kann jede der Parteien eine Änderung der Prinzipien der Informationspräsentation und gleichzeitig eine weitere Funktion von Telnet initiieren Protokoll wird hier manifestiert. Das Protokoll nutzt nicht das „Request-Acknowledge“-Prinzip, sondern das „Direct Action“-Prinzip. Das heißt, wenn das Terminalprogramm die Möglichkeiten der Informationsdarstellung erweitern möchte, dann tut es dies (zum Beispiel durch Einfügungen in Informationsfluss Esc-Sequenzen) und erhält er als Antwort Informationen in einer neuen Darstellung, so deutet dies auf einen erfolgreichen Versuch hin, andernfalls kehrt er zum NVT-Standard zurück. Allerdings hat Telnet durchaus gravierende Nachteile – Sicherheitsprobleme. Wenn Sie Remote-Telnet-Verbindungen zu Ports auf Ihrem Server zulassen, müssen Sie besonders darauf achten, dass die Person, die sich mit dem Computer verbindet, mit einem der Daemon-Programme interagiert. Es hat keine Rechte zum Lesen/Schreiben von Informationen und wird nicht identifiziert UNIX-System(Sie können es nicht mit dem Befehl „who“ erkennen), aber es kann Befehle an diese Daemons erteilen und mithilfe von Programm- oder Konfigurationsfehlern Zugriff auf auf dem Server gespeicherte Informationen erhalten. Windows-FamilieDie Komplexität der Fernverwaltung eines Windows NT-Servers war für Systemadministratoren, die mit dieser Aufgabe konfrontiert waren, schon immer eine frustrierende Aufgabe. Und obwohl die erfahrensten Tricks wie die Verwendung von RCMD (Remote Command Service, RCMD.EXE) in Kombination mit den Programmen regini oder regedit beherrschen, ist es immer noch so Fernverwaltung Windows NT unterscheidet sich erheblich von seinem lokalen Gegenstück. In diesem Fall ist die Beherrschung spezieller Werkzeuge erforderlich, da die Betriebssysteme von Personalcomputern seit jeher eng an die lokale Tastatur und das Display gebunden sind. Tatsächlich waren die meisten Personalcomputer bis vor Kurzem nicht mit dem Netzwerk verbunden und mussten daher nicht mit anderen Tastaturen oder Monitoren interagieren. Diese Lücke wird durch eine Reihe von Produkten von Drittentwicklern geschlossen, auf die im Folgenden eingegangen wird. Es gibt aber auch mehrere Pakete zur Verwaltung von Windows-basierten Desktop-Systemen, die von Microsoft-Entwicklern erstellt wurden. Einer davon ist der Systems Management Server (SMS) 2.0 (Abb. 2), der eng in das DBMS integriert ist Microsoft SQL Server und das Programm Crystal Reports und verfügt über umfassende Möglichkeiten im Bereich Informationsmanagement. Darüber hinaus ist die Möglichkeit, den Datenbankwartungsprozess in SMS zu planen, sehr attraktiv. Wie zu erwarten ist, ist der Windows-Fehlerbehebungsbereich hervorragend. Zu den Mängeln von SMS gehören heute folgende: keine Unterstützung für die Installation von Druckertreibern; die Funktion zum Blockieren der Softwarekonfiguration auf Client-Computern ist nicht in der Paketkonsole enthalten; Es gibt keine integrierten Virenschutz-Tools. Wenn Sie nur Terminalzugriff benötigen entfernter Computer und Sie mit der Funktionsweise von Telnet auf UNIX-Systemen vertraut sind, ist es bequemer, ein Produkt wie den in Windows 2000 Professional integrierten Telnet-Server zu verwenden. Aufgrund eines offensichtlichen Sicherheitsrisikos ist die Ausführung des Telnet-Servers standardmäßig deaktiviert. Um diesen Dienst zu starten, verwenden Sie den Befehl: net start telnet Wenn Sie einen Telnet-Client zur Hand haben und der Server über eine feste IP-Adresse verfügt, können Sie von überall auf dem Server ein Befehlszeilenfenster öffnen und den Server mit Standard-Telnet-Befehlen von überall auf der Welt fernsteuern. NetWare-FamilieZur Verwaltung von Workstations enthält das Betriebssystem NetWare 5 das Paket Z.E.N. funktioniert (Zero Effort Networking, - Arbeiten im Netzwerk ohne Aufwand). Während eine Vernetzung zum Nulltarif nicht möglich ist, bietet das Z.E.N. Works erleichtert die Fernverwaltung mehrerer Client-Stationen erheblich. Vergleich von Z.E.N. funktioniert 2.0 mit der Vorgängerversion, man kann die vielen nicht übersehen Zusatzfunktionen letzte Version, zum Beispiel: Verteilung von Anwendungen abhängig von der Erfüllung bestimmter Bedingungen, Inventarisierung der Arbeitsplatzsoftware und Kontrolle ihrer Nutzung, Erstellung von Berichten. Um die Mitarbeiterverwaltung zu erleichtern Windows-Tabellen Paket Z.E.N. Works ist eng mit dem NDS-Verzeichnisdienst integriert. Dieses Paket eignet sich auch gut für geografisch verteilte Anwendungen Servicezentren, dessen Server Kopien von NDS-Partitionen speichern können. Mit Installation Z.E.N. funktioniert, haben Sie folgende Möglichkeiten:

Trotz vieler Vorteile bietet Z.E.N. Works hat auch einige Nachteile, zum Beispiel: Es gibt keine Möglichkeit, automatisch ein Verfahren zum Deinstallieren installierter Anwendungen zu erstellen, und die Funktion zur Kontrolle der Anwendungsnutzung deckt lokale Anwendungen nicht ab, was es unmöglich macht, den Start von Spielen und anderen unerwünschten Programmen zu kontrollieren Arbeitsplätze. DrittanbietersoftwareUNIX/Linux-Systeme werden zunächst angepasst Fernbedienung. Zufälligerweise waren die ersten UNIX-Maschinen teure Minicomputer serielle Ports viele Terminals waren angeschlossen. Auch heute noch, da UNIX über eine grafische Benutzeroberfläche verfügt, ist das Einrichten einer Kommunikationssitzung auf einem Remote- oder lokalen Computer genauso einfach (vorausgesetzt, der Benutzer hat das Recht, eine Sitzung damit zu starten). Remote-Host). Wenn Sie also zur Steuerung eines Linux-Computers in einem anderen Land nur eine Verbindung mit dem Telnet-Programm herstellen müssen, müssen Sie zur Lösung des gleichen Problems mit einem NT-Server in dieses Land reisen. Da dies in der Regel unmöglich ist, ist das System Windows-Administratoren NT muss nach Software suchen, um diese Lücke zu schließen. Die in den meisten Windows-Systemen bereitgestellten Netzwerkverwaltungstools sind auf Benutzerebene völlig ausreichend Arbeitsgruppe. Allerdings sind sie hinsichtlich der Vielfalt der unterstützten Funktionen Produkten unabhängiger Entwickler unterlegen. So eignet sich beispielsweise Windows NT Server gut für die Verwaltung des Servers und der Benutzer in Bezug auf gemeinsam genutzte Ressourcen, ignoriert jedoch viele andere Aufgaben, wie beispielsweise die Überwachung von Lizenzen. IN Windows-Komposition NT enthält eine Netzwerküberwachungsanwendung, um zu überwachen, ob die Anzahl der Benutzer oder Verbindungen im Netzwerk mit der Anzahl der erworbenen Lizenzen übereinstimmt. Dies ist jedoch nicht für andere Anwendungen möglich, die auf dem Server oder den Workstations ausgeführt werden. Die folgenden drei Netzwerkadministrationsprodukte sind Beispiele für die erweiterten Fähigkeiten von NT: Symantecs Norton Network Series, Intels LANDesk Management Suite und Veritas Softwares Desktop Management Suite (DMS). Die Norton Network Series von Symantec umfasst eine Reihe von Produkten wie Norton Administrator Suite (NAS) und Expose. Das NAS-Tool bietet eine Bestandsaufnahme von Software- und Hardwareressourcen, Softwareverteilung, Nutzungskontrolle lizenzierter Software, Virenschutz und Desktop-Konfigurationsverwaltung. Das NAS funktioniert mit einer Reihe von Plattformen, darunter Windows NT Server, NetWare, Banyan's VINES und mehr. Expose führt Echtzeit-Systemüberwachung und Warnungen bei Problemen auf NetWare-, NT- und VINES-Servern durch. Es unterstützt die NAS-Verwaltungskonsole und zusätzlich SNMP. LANDesk von Intel ähnelt in vielerlei Hinsicht SMS von Microsoft, das bereits in diesem Artikel besprochen wurde. In der Praxis sollte LANDesk in einem NetWare-Netzwerk mit mehreren Netzwerken verwendet werden Windows-Server NT, während SMS logischerweise in einem NT-Netzwerk mit mehreren NetWare-Servern verwendet werden kann. LANDesk bietet Unterstützung für DMI (Desktop Management Interface) und verfügt außerdem über viele andere Dienste, darunter die Bestandsaufnahme von Software- und Hardwareressourcen, die Überwachung der Nutzung lizenzierter Software und die Softwareverteilung. Darüber hinaus unterstützt LANDesk die Druckerverwaltung am Arbeitsplatz und die Antivirensoftware Norton AntiVirus von Symantec, die mit dem Management-Agenten installiert wird. Schließlich verfügt dieses Produkt über Netzwerküberwachungstools, mit denen Sie Netzwerknutzungsmuster überwachen, Fehler erkennen und auch Alarme an Verwaltungssysteme auf NetWare- und Windows NT-Servern senden können. Der Remote-Workstation-Management-Service dient der Organisation eines Helpdesks. LANDesk verfügt über ein integriertes leistungsstarkes Skriptsystem zum Verteilen von Software und auch zum Erstellen einer gemeinsamen Programmierumgebung beim Einrichten eines Netzwerks. Mit Desktop Manager kann der Netzwerkadministrator von einem zentralen Standort aus eine gemeinsame Umgebung für alle Workstations konfigurieren. Es sollte gesagt werden, dass die Methode zur Suche nach Workstations mit im Paket implementierten Common Base Agents einen ziemlich gravierenden Nachteil hat. Das Problem besteht darin, dass LANDesk gerichtete Broadcast-Nachrichten verwendet, um Workstations in einem bestimmten Subnetz zu erkennen, und Router, die diese nicht zwischen Subnetzen übertragen, den Workstation-Erkennungsprozess stören können. Dies kann insbesondere auftreten, weil der Netzwerkadministrator die Direct-Broadcast-Funktion des Routers deaktiviert hat. Veritas produziert eines der umfassendsten Systemverwaltungspakete – DMS, das absolut alles von der Betriebssystemverteilung bis zur Programmnutzungskontrolle erledigt. Die Verteilung von Anträgen basierend auf der Erfüllung von Bedingungen im DMS-Paket erfolgt über ein Dialogfeld und nicht über eine Gruppe von Anforderungen. Zu den Informationsmanagement-Tools gehören eine Reihe von Berichts- und Abfragevorlagen, mit denen die gesamte Produktdatenbank abgefragt werden kann. Darüber hinaus ist es sehr schön, dass DMS den Administrator über die Protokolle SMTP und SNMP über Ereignisse im Zusammenhang mit Anwendungsinstallationen benachrichtigt. Zusätzlich zu den Zugriffsmodi auf Arbeitsstationen nur mit oder ohne Erlaubnis ihrer Benutzer können Sie DMS-Clients so konfigurieren, dass sie Benutzer um Erlaubnis bitten und, wenn nach einiger Zeit keine Antwort erfolgt, selbst eine Fernsteuerung zulassen Sitzung. Das Hauptproblem bei der Arbeit mit DMS ist das Fehlen einer zentralen Fernverwaltung. Die Steuerung einer großen Anzahl von Arbeitsplätzen ist ohne die Fernsteuerungsfunktion schlicht undenkbar und das Vorhandensein individueller Passwörter für Arbeitsplätze erschwert diesen Vorgang erheblich. ComputerPress 7"2001 |

| Lesen: |

|---|

Neu

- Minitest für technisches Denken

- Informatiktest zu Algorithmen

- Geben Sie kostenlos eine Anzeige für den Verkauf einer Wohnung, eines Hauses und einer anderen Immobilie auf. Geben Sie eine Anzeige für den schnellen Verkauf eines Hauses auf

- Geld verdienen mit dem Lesen von Briefen. Lesen von Briefen, aber Belohnungen dafür

- Schultagebuchprogramm für Computer

- Material zum Thema: Konzertprogramm „Von ganzem Herzen“ TV-Show von ganzem Herzen alle Folgen

- Sowjetische Akustik Amfiton 35ac 018 Stradivarius Violinverstärker Corvette

- Verfeinerung von S90 oder wie man sie mit minimalen Kosten zum „Singen“ bringt. Neues Gehäuse für radiotehnika s90

- Einige Eigenschaften von Operationen auf Matrizen

- „Skyrim“: The Elder Scroll

Was sind die Unterschiede? Zunächst ist zu sagen, dass alle drei Architekturen ungefähr den gleichen Satz kryptografischer Algorithmen verwenden, die in ihrer Stärke vergleichbar sind. Somit können die Lösungen nach dem Kriterium der kryptografischen Stärke als annähernd gleich angesehen werden.

Was sind die Unterschiede? Zunächst ist zu sagen, dass alle drei Architekturen ungefähr den gleichen Satz kryptografischer Algorithmen verwenden, die in ihrer Stärke vergleichbar sind. Somit können die Lösungen nach dem Kriterium der kryptografischen Stärke als annähernd gleich angesehen werden. Die „Pseudo-VPN“-Architektur ist in Abb. dargestellt. 2.

Die „Pseudo-VPN“-Architektur ist in Abb. dargestellt. 2. Diese letzte Möglichkeit verdient eine kurze Erläuterung. Tatsache ist, dass alle VPN-Protokolle eine strikte gegenseitige Authentifizierung der Interaktionspartner vorsehen. Wir können mit nahezu rechtlich bedeutsamer Sicherheit sagen, dass dieses IPsec-Paket beispielsweise Iwan Iwanowitsch Iwanow gehört. Wenn ein IPsec-Paket am Sicherheits-Gateway ankommt und als offenes IP-Paket an das lokale Netzwerk des Unternehmens übertragen wird, gehen die Authentifizierungsinformationen verloren: Der IP-Header enthält keine Felder mit Informationen über den Herausgeber des Pakets. Es ist eine Schande! Es ist jedoch weiterhin möglich, IPsec-Authentifizierungsinformationen einem offenen IP-Paket zuzuordnen. Diese geniale Lösung wurde meines Wissens erstmals Ende der 1990er Jahre von Cisco Systems implementiert. Es wird so umgesetzt.

Diese letzte Möglichkeit verdient eine kurze Erläuterung. Tatsache ist, dass alle VPN-Protokolle eine strikte gegenseitige Authentifizierung der Interaktionspartner vorsehen. Wir können mit nahezu rechtlich bedeutsamer Sicherheit sagen, dass dieses IPsec-Paket beispielsweise Iwan Iwanowitsch Iwanow gehört. Wenn ein IPsec-Paket am Sicherheits-Gateway ankommt und als offenes IP-Paket an das lokale Netzwerk des Unternehmens übertragen wird, gehen die Authentifizierungsinformationen verloren: Der IP-Header enthält keine Felder mit Informationen über den Herausgeber des Pakets. Es ist eine Schande! Es ist jedoch weiterhin möglich, IPsec-Authentifizierungsinformationen einem offenen IP-Paket zuzuordnen. Diese geniale Lösung wurde meines Wissens erstmals Ende der 1990er Jahre von Cisco Systems implementiert. Es wird so umgesetzt. In manchen Fällen arbeitet der Kunde mit Informationsbeständen, deren Vertraulichkeitsgrad sich erheblich unterscheidet.

In manchen Fällen arbeitet der Kunde mit Informationsbeständen, deren Vertraulichkeitsgrad sich erheblich unterscheidet. Der Punkt ist, dass jeder „übergeordnete“ Perimeter den „unteren“ Perimeter als nicht vertrauenswürdige Umgebung behandeln muss. Daher müssen die Schaltkreise zur Verarbeitung vertraulicher Informationen von den „nachgelagerten“ Schaltkreisen isoliert werden, genauso wie wir ein VPN verwenden, um das Unternehmen zu isolieren

Der Punkt ist, dass jeder „übergeordnete“ Perimeter den „unteren“ Perimeter als nicht vertrauenswürdige Umgebung behandeln muss. Daher müssen die Schaltkreise zur Verarbeitung vertraulicher Informationen von den „nachgelagerten“ Schaltkreisen isoliert werden, genauso wie wir ein VPN verwenden, um das Unternehmen zu isolieren