Abschnitte der Website

Die Wahl des Herausgebers:

- Unbenutzte Skins nach Spitznamen für Minecraft

- Warum Spiele unter Windows nicht starten Warum Spiele nicht funktionieren

- Laden Sie Minecraft für Android herunter: alle Versionen

- Laden Sie Mods für Minecraft 1 herunter

- Kerlhaut mit 10 englischen Buchstaben

- ModPack Zeus002 Download-Mods hier ist das World Of Tanks-Mod-Pack

- Warum funktioniert Minecraft bei mir nicht?

- Die besten Minecraft-Server mit Mods

- Die besten Mods für Minecraft Mods für Version 1 anzeigen

- Beste Mods für Minecraft Mechanical-Mods für Minecraft 1

Werbung

| Möglichkeiten zum Übertragen von Dateien zwischen PCs und Mobilgeräten |

|

Übertragen von Informationen zwischen Computern. Verkabelt und kabellose Verbindung. Übermittlung von Informationen - der physikalische Prozess, durch den Bewegung stattfindetInformationen im Raum. Wir haben die Informationen auf einer Diskette aufgezeichnet und sie in einen anderen Raum verschoben. Dieser Prozess gekennzeichnet durch das Vorhandensein folgender Komponenten:

Übermittlung von Informationen - eine im Voraus organisierte technische Veranstaltung, deren Ergebnis die Reproduktion von Informationen ist, die an einem Ort, der üblicherweise als „Informationsquelle“ bezeichnet wird, an einem anderen Ort, der üblicherweise als „Informationsempfänger“ bezeichnet wird, verfügbar sind. Dieses Ereignis setzt einen vorhersehbaren Zeitrahmen für den Erhalt des angegebenen Ergebnisses voraus. Um die Übermittlung von Informationen durchführen zu können, ist es notwendig, einerseits über ein sogenanntes „Speichergerät“ bzw" Träger" , die Fähigkeit besitzen, sich in Raum und Zeit zwischen „ Quelle" Und " Empfänger". Andererseits müssen die Regeln und Methoden zum Anwenden und Entfernen von Informationen vom „Träger“ im Voraus der „Quelle“ und dem „Empfänger“ bekannt sein. Andererseits muss der „Träger“ weiterhin existieren als solche bis zum Zeitpunkt der Ankunft am Zielort. (bis zum Ende der Entfernung der Informationen daraus durch den „Empfänger“) Im gegenwärtigen Stadium der Technologieentwicklung werden sowohl materielle Objekte als auch Wellenfeldobjekte physikalischer Natur als „Träger“ verwendet. Unter bestimmten Voraussetzungen können die übertragenen „Informationen“ „Objekte“ selbst (virtuelle Medien) Träger sein. Die Informationsvermittlung im Praxisalltag erfolgt nach dem beschriebenen Schema sowohl „manuell“ als auch über verschiedene Automaten. Eine moderne Rechenmaschine, oder einfach gesagt ein Computer, kann alle ihre grenzenlosen Möglichkeiten nur dann entfalten, wenn sie an ein lokales Computernetzwerk angeschlossen ist, das alle Computer einer bestimmten Organisation über einen Datenaustauschkanal verbindet. Kabelgebundene LANs sind die grundlegende Grundlage von jedem Computernetzwerk und sind in der Lage, einen Computer zu einem äußerst flexiblen und universellen Werkzeug zu machen, ohne das kein modernes Unternehmen mehr möglich ist. Das lokale Netzwerkermöglicht einen ultraschnellen Datenaustausch zwischen Computern zur Umsetzung von Arbeiten beliebige Datenbanken, eine Sammelausfahrt durchführen weltweites Netzwerk Internet, Arbeiten mit E-Mails, Drucken von Informationen auf Papier mit nur einem einzigen Druckserver und vieles mehr, was den Arbeitsablauf optimiert und damit steigert die Geschäftseffizienz. Hochtechnologien und technischer Fortschritt unserer Zeit haben es ermöglicht, lokale Computernetzwerke durch „drahtlose“ Technologien zu ergänzen. Mit anderen Worten, drahtloses Netzwerk, das auf dem Austausch von Funkwellen einer bestimmten festen Frequenz basiert, kann ein hervorragendes Ergänzungselement zu allen kabelgebundenen lokalen Netzwerken werden. Ihr Hauptmerkmal besteht darin, dass dort, wo die architektonischen Gegebenheiten eines bestimmten Raumes oder Gebäudes, in dem sich ein Unternehmen oder eine Organisation befindet, keine Möglichkeit zur Kabelverlegung besteht lokales Netzwerk, Radiowellen werden helfen, das Problem zu lösen. Allerdings gibt es nur drahtlose Netzwerke zusätzliches Element lokales Computernetzwerk, in dem die Hauptarbeit von Backbone-Datenaustauschkabeln übernommen wird. Der Hauptgrund dafür ist phänomenale Zuverlässigkeit kabelgebundene lokale Netzwerke, die von allen modernen Unternehmen und Organisationen unabhängig von ihrer Größe und ihrem Einsatzgebiet genutzt werden. Netzwerktopologie Netzwerktopologie (aus dem Griechischen . τόπος , - Ort) - Art und Weise, die Konfiguration zu beschreibenNetzwerke, Aufbau und Anschlüsse von Netzwerkgeräten. Die Netzwerktopologie kann sein:

Es gibt viele Möglichkeiten, Netzwerkgeräte zu verbinden. Folgende Grundtopologien werden unterschieden:

Und zusätzlich (Ableitungen):

Zusätzliche Methoden sind Kombinationen grundlegender Methoden. Im Allgemeinen werden solche Topologien gemischt oder hybrid genannt, einige von ihnen haben jedoch auch eigene Namen, zum Beispiel „Baum“. Bus (Computernetzwerktopologie) Allgemeine Typtopologie Reifen ist ein gemeinsames Kabel (Bus oder Backbone genannt), an das alle Workstations angeschlossen sind. An den Enden des Kabels befinden sich Abschlusswiderstände, um Signalreflexionen zu verhindern. Vernetzung Bei der gemeinsamen Bustopologie wird ein Kabel verwendet, an das alle Computer im Netzwerk angeschlossen sind. Eine von einer beliebigen Workstation gesendete Nachricht wird an alle verteiltNetzwerkcomputer. Jede Maschine prüft, an wen die Nachricht adressiert ist, und wenn die Nachricht an sie adressiert ist, verarbeitet sie sie. Es werden besondere Maßnahmen ergriffen, um sicherzustellen, dass sich Computer beim Arbeiten mit einem gemeinsamen Kabel beim Senden und Empfangen von Daten nicht gegenseitig stören. Um das gleichzeitige Senden von Daten auszuschließen, wird entweder ein „Träger“-Signal verwendet, oder einer der Computer ist der Hauptcomputer und „erteilt“ den verbleibenden Computern eines solchen Netzwerks „das Wort“ „MARKER“. Der Reifen selbst ermöglicht durch seine Struktur IdentitätNetzwerkausrüstung von Computern sowie Gleichberechtigung aller Teilnehmer. Mit einer solchen Verbindung können Computer Informationen nur abwechselnd übertragen, - der Reihe nach- weil es nur eine Kommunikationslinie gibt. Andernfalls kommt es zu einer Verzerrung der übertragenen Informationspakete durch gegenseitige Überlappung (d. h. es kommt zu einem Konflikt oder einer Kollision). Somit implementiert der Bus einen Halbduplex-Austauschmodus (in beide Richtungen, aber abwechselnd und nicht gleichzeitig (d. h. der Reihe nach, und nicht parallel)). In der „Bus“-Topologie gibt es keinen zentralen Teilnehmer, über den alle Informationen übertragen werden, was die Zuverlässigkeit des „Busses“ erhöht. (Wenn ein Zentrum ausfällt, funktioniert das gesamte von ihm gesteuerte System nicht mehr). Das Hinzufügen neuer Teilnehmer zum „Bus“ ist recht einfach und in der Regel auch bei laufendem Netzwerk möglich. In den meisten Fällen erfordert die Verwendung eines „Busses“ im Vergleich zu anderen Topologien eine minimale Menge an Verbindungskabeln. Sie müssen jedoch berücksichtigen, dass jeder Computer (außer den beiden äußeren) über zwei Kabel verfügt, was nicht immer praktisch ist. „Bus“ hat keine Angst vor Ausfällen einzelner Computer, da alle anderen Computer im Netzwerk weiterhin normal Informationen austauschen. Da jedoch nur ein gemeinsames Kabel verwendet wird, wird bei einem Bruch dieses Kabels der Betrieb des gesamten Netzwerks gestört. Dennoch scheint es, dass der „Bus“ keine Angst vor einem Kabelbruch hat, da in diesem Fall zwei voll funktionsfähige „Busse“ übrig bleiben. Aufgrund der Art der Ausbreitung elektrischer Signale über lange Kommunikationsleitungen ist es jedoch erforderlich, an den Enden des Busses den Einbau spezieller Geräte vorzusehen – Terminatoren. Ohne Inklusion Durch Abschlusswiderstände im „Bus“ wird das Signal vom Ende der Leitung reflektiert und verzerrt, so dass eine Kommunikation über das Netzwerk unmöglich wird. Wenn also das Kabel kaputt oder beschädigt ist, wird die Koordination der Kommunikationsleitung gestört und die Kommunikation stoppt sogar zwischen den Computern, die physisch miteinander verbunden bleiben. Kurzschluss An jedem Punkt des „Bus“-Kabels wird das gesamte Netzwerk deaktiviert. Obwohl die Zuverlässigkeit des „Busses“ im Allgemeinen immer noch relativ hoch ist, da der Ausfall einzelner Computer den Betrieb des gesamten Netzwerks nicht beeinträchtigt, ist es dennoch schwierig, Fehler im „Bus“ zu finden. Insbesondere ist es sehr schwierig, einen Ausfall von Netzwerkgeräten im „Bus“ zu lokalisieren, da alle Netzwerkadapter parallel geschaltet sind und es nicht so einfach ist, zu verstehen, welcher von ihnen ausgefallen ist. Beim Aufbau großer Netzwerke stellt sich das Problem, die Länge der Kommunikationsleitung zwischen Knoten zu begrenzen – in diesem Fall wird das Netzwerk in Segmente unterteilt. Segmente werden durch verschiedene Geräte verbunden – Repeater, Konzentratoren oder Hubs. Zum Beispiel TechnologieEthernet erlaubt die Verwendung eines Kabels mit einer Länge von maximal 185 Metern. Vorteile

Mängel

Eine Bustopologie ist eine Topologie, bei der alle LAN-Geräte an ein lineares Netzwerk-Datenübertragungsmedium angeschlossen sind. Dieses lineare Medium wird oft als Kanal, Bus oder Spur bezeichnet. Jedes Gerät (z. B. eine Workstation oder ein Server) wird über einen speziellen Stecker unabhängig an ein gemeinsames Buskabel angeschlossen. Das Buskabel muss am Ende über einen Abschlusswiderstand oder Abschlusswiderstand verfügen, der das elektrische Signal absorbiert und verhindert, dass es reflektiert wird und sich entlang des Busses in die entgegengesetzte Richtung bewegt. Vor- und Nachteile der Bustopologie Eine typische Bustopologie weist eine einfache Verkabelungsstruktur mit kurzen Kabelwegen auf. Daher sind die Kosten für die Implementierung im Vergleich zu anderen Topologien gering. Dem geringen Implementierungsaufwand stehen jedoch die hohen Verwaltungskosten gegenüber. Tatsächlich besteht der größte Nachteil einer Bustopologie in der Fehlerdiagnose und -isolierung Netzwerkprobleme kann recht komplex sein, da es mehrere Konzentrationspunkte gibt. Da das Datenübertragungsmedium nicht über mit dem Netzwerk verbundene Knoten verläuft, hat der Funktionsverlust eines der Geräte keinerlei Auswirkungen auf andere Geräte. Obwohl die Verwendung nur eines Kabels als Vorteil einer Bustopologie angesehen werden kann, steht dem gegenüber, dass das in dieser Art von Topologie verwendete Kabel zu einer kritischen Fehlerquelle werden kann. Mit anderen Worten: Wenn der Bus ausfällt, kann keines der daran angeschlossenen Geräte Signale übertragen. Beispiele Beispiele für die Verwendung einer gemeinsamen Bustopologie sind ein Netzwerk10BASE5 (PC-Verbindung mit dickem Koaxialkabel) und 10BASE2 (PC-Verbindung mit dünnem Koaxialkabel). Ein Segment eines Computernetzwerks, das ein Koaxialkabel als Träger und an dieses Kabel angeschlossene Arbeitsstationen verwendet. In diesem Fall handelt es sich bei dem Bus um ein Segment Koaxialkabel, an dem die Computer angeschlossen sind. Ring (Computernetzwerktopologie) Ring ist eine Topologie, bei der jeder Computer über Kommunikationsleitungen nur mit zwei anderen verbunden ist: Von einem Computer empfängt er nur Informationen und von dem anderen sendet er nur Informationen. Auf jeder Kommunikationsleitung gibt es wie bei einem Stern nur einen Sender und einen Empfänger. Dadurch können Sie die Verwendung externer Abschlusswiderstände vermeiden. Die Arbeit in einem Ringnetzwerk besteht darin, dass jeder Computer das Signal weiterleitet (erneuert), also als Repeater fungiert. Daher spielt die Dämpfung des Signals im gesamten Ring keine Rolle, nur die Dämpfung zwischen benachbarten Computern im Ring ist wichtig. In diesem Fall gibt es kein klar definiertes Zentrum, alle Computer können gleich sein. Allerdings wird im Ring häufig ein spezieller Teilnehmer zugeordnet, der die Vermittlungsstelle verwaltet bzw. die Vermittlungsstelle steuert. Es ist klar, dass die Anwesenheit eines solchen Kontrollteilnehmers die Zuverlässigkeit des Netzwerks verringert, da sein Ausfall die gesamte Vermittlungsstelle sofort lahmlegt. Computer im Ring sind nicht völlig gleich (anders als beispielsweiseBus-Topologie). Einige von ihnen erhalten die Informationen von dem Computer, der gerade sendet, notwendigerweise früher, andere später. Auf diesem Merkmal der Topologie basieren speziell für den „Ring“ entwickelte Methoden zur Steuerung des Netzwerkaustauschs. Bei diesen Verfahren geht das Recht zur nächsten Übertragung (oder, wie man auch sagt, zur Übernahme des Netzwerks) sequentiell an den nächsten Computer im Kreis über. Das Anschließen neuer Teilnehmer an den „Ring“ ist in der Regel völlig schmerzlos, erfordert jedoch eine zwingende Abschaltung des gesamten Netzwerks für die Dauer der Verbindung. Wie im Fall der Topologie“Bus“ kann die maximale Teilnehmerzahl im Ring recht groß sein (1000 und mehr). Die Ringtopologie ist in der Regel am resistentesten gegen Überlastungen; sie gewährleistet einen zuverlässigen Betrieb mit den größten über das Netzwerk übertragenen Informationsflüssen, da es in der Regel keine Konflikte gibt (im Gegensatz zu einem Bus) und es keinen zentralen Teilnehmer gibt (im Gegensatz zu ein Stern). In einem Ring, im Gegensatz zu anderen Topologien (Stern, Bus) wird die gleichzeitige Methode zum Senden von Daten nicht verwendet; der Computer im Netzwerk empfängt Daten vom vorherigen in der Empfängerliste und leitet sie weiter, wenn sie nicht an ihn adressiert sind. Die Mailingliste wird von einem Computer generiert, der als Token-Generator fungiert. Das Netzwerkmodul generiert ein Token-Signal (normalerweise etwa 2-10 Bytes, um Dämpfung zu vermeiden) und überträgt es an das nächste System (manchmal in aufsteigender Reihenfolge der MAC-Adresse). Das nächste System analysiert das Signal nach dem Empfang nicht, sondern sendet es einfach weiter. Dies ist der sogenannte Nullzyklus. Der nachfolgende Betriebsalgorithmus ist wie folgt: Das vom Absender an den Empfänger übertragene GRE-Datenpaket beginnt, dem vom Marker vorgegebenen Pfad zu folgen. Das Paket wird solange übertragen, bis es den Empfänger erreicht. Vergleich mit anderen Topologien Vorteile

Mängel

Anwendung Am häufigsten verwendet inGlasfasernetze. Wird in FDDI- und Token-Ring-Standards verwendet. Stern (Computernetzwerktopologie) Stern- Basic Computernetzwerktopologie, bei der alle Computer im Netzwerk mit einem zentralen Knoten (normalerweise einem Switch) verbunden sind. Bildung körperlich Netzwerksegment. Ein solches Netzwerksegment kann entweder separat oder als Teil einer komplexen Netzwerktopologie (normalerweise eines „Baums“) funktionieren. Der gesamte Informationsaustausch erfolgt ausschließlich über den Zentralrechner, der auf diese Weise einer sehr hohen Belastung ausgesetzt ist und daher außer dem Netzwerk nichts anderes tun kann. In der Regel ist der Zentralrechner der leistungsstärkste, ihm sind alle Funktionen zur Verwaltung der Börse zugeordnet. In einem Netzwerk mit Sterntopologie sind grundsätzlich keine Konflikte möglich, da die Verwaltung vollständig zentralisiert ist. Vernetzung Der Arbeitsplatz, von dem Daten übertragen werden müssen, sendet diese an den Hub. IN bestimmter Moment Gleichzeitig kann nur eine Maschine im Netzwerk Daten senden. Wenn zwei Pakete gleichzeitig am Hub ankommen, werden nicht beide Pakete empfangen und die Absender müssen eine zufällige Zeitspanne warten, um die Datenübertragung fortzusetzen. Dieser Nachteil fehlt bei einem übergeordneten Netzwerkgerät – einem Switch, der im Gegensatz zu einem Hub, der ein Paket an alle Ports sendet, es nur an einen bestimmten Port – den Empfänger – sendet. Es können mehrere Pakete gleichzeitig übertragen werden. Wie viel hängt vom Schalter ab. Aktiver Stern Das Zentrum des Netzwerks enthältein Computer, der als Server fungiert. Passiver Stern Das Zentrum eines Netzwerks mit dieser Topologie enthält keineein Computer, sondern ein Hub oder Switch, der die gleiche Funktion wie ein Repeater ausführt. Es erneuert die empfangenen Signale und leitet sie an andere Kommunikationsleitungen weiter. Alle Benutzer im Netzwerk haben die gleichen Rechte. Vergleich mit anderen Netzwerktypen Vorteile

Mängel

Anwendung Eine der häufigsten Topologien, da sie leicht zu warten ist. Wird hauptsächlich in Netzwerken verwendet, in denen der Träger ein Kabel istTwisted-Pair-UTP-Kategorie 3 oder 5. Baum (Computernetzwerktopologie) Allgemeine Typtopologie Baumtopologie, stellt die Topologie dar Stern. Wenn wir uns vorstellen, wie die Äste eines Baumes wachsen, erhalten wir eine Topologie. Stern", ursprünglich wurde die Topologie als "baumartig" bezeichnet, im Laufe der Zeit begann sie, in Klammern - (Stern) anzuzeigen. In der modernen Topologie wird nur "Stern" angegeben. Lange Zeit Die Baumtopologie galt als Grundtopologie, wurde jedoch nach und nach ersetzt. Die Wahl zwischen Stern oder Baum hängt nur von den persönlichen Vorlieben ab. Die einzigen Unterschiede bestehen darin, dass in einer „Baum“-Topologie das Schema in der Regel strenger und hierarchischer ist; es ist einfacher, Netzwerkverbindungen zu verfolgen, und dieses Schema verwendet häufig Elemente einer „Bus“-Architektur. Netz fetter Baum(Fat Tree) – eine Computernetzwerktopologie, die für Supercomputer kostengünstig und effektiv ist. Im Gegensatz zu einer klassischen Baumtopologie, bei der alle Verbindungen zwischen Knoten gleich sind, werden die Verbindungen in einem dicken Baum mit jeder Ebene breiter (falscher, bandbreiteneffizienter), je näher man der Wurzel des Baums kommt. Vollständig verbundene Topologie Vollständig verbundene Topologie - Topologie Computernetzwerk , bei dem jeder Arbeitsplatz mit allen anderen verbunden ist. Diese Option ist trotz ihrer logischen Einfachheit umständlich und ineffektiv. Für jedes Paar muss eine unabhängige Leitung zugewiesen werden; jeder Computer muss über so viele Kommunikationsanschlüsse verfügen, wie Computer im Netzwerk vorhanden sind. Aus diesen Gründen kann das Netzwerk nur relativ kleine Endabmessungen haben. Am häufigsten wird diese Topologie in Mehrmaschinensystemen oder globalen Netzwerken mit einer kleinen Anzahl von Arbeitsstationen verwendet. Mängel

Drahtlose Computernetzwerke ist eine Technologie, mit der Sie Computernetzwerke erstellen können, die den Standards für herkömmliche kabelgebundene Netzwerke vollständig entsprechen, ohne dass Kabel verwendet werden müssen. Mikrowellenradiowellen fungieren in solchen Netzwerken als Informationsträger. Anwendung Es gibt zwei Hauptanwendungsbereiche drahtloser Computernetzwerke:

Für die Organisation Dämon kabelgebundenes Netzwerk auf engstem Raum Es kommen Sender mit Rundstrahlantennen zum Einsatz. Standard IEEE 802.1 1 definiert zwei Modi des Netzwerkbetriebs - Ad-hoc und Client-Server. Der Ad-hoc-Modus (auch als Punkt-zu-Punkt bekannt) ist einfaches Netzwerk, bei dem die Kommunikation zwischen Stationen (Clients) direkt und ohne Verwendung hergestellt wird besonderer Punkt Zugang. Im Client-Server-Modus besteht ein drahtloses Netzwerk aus mindestens einem Zugangspunkt, der mit einem kabelgebundenen Netzwerk verbunden ist, und einem bestimmten Satz drahtloser Client-Stationen. Da die meisten Netzwerke Zugriff auf Dateiserver, Drucker und andere Geräte ermöglichen müssen, die mit einem kabelgebundenen LAN verbunden sind, wird am häufigsten der Client-Server-Modus verwendet. Ohne den Anschluss einer zusätzlichen Antenne wird eine stabile Kommunikation für IEEE 802.11b-Geräte im Durchschnitt bei folgenden Entfernungen erreicht: offener Raum – 500 m, ein durch Trennwände aus nichtmetallischem Material getrennter Raum – 100 m, ein Büro mit mehreren Räumen – 30 m. Es ist zu beachten, dass Funkwellen im 2,4-GHz-Bereich manchmal überhaupt nicht durch Wände mit einem hohen Anteil an Metallbewehrung (in Stahlbetongebäuden sind dies tragende Wände) dringen können, also in abgetrennten Räumen An einer solchen Wand müssen Sie Ihre eigenen Zugangspunkte installieren. Zur Verbindung entfernte lokale Netzwerke (oder entfernte Segmente des lokalen Netzwerks) Geräte mit RichtcharakteristikAntennen, wodurch Sie die Kommunikationsreichweite auf 20 km erhöhen können (und bei Verwendung spezieller Verstärker und großer Antennenplatzierungshöhen bis zu 50 km). Darüber hinaus können auch Wi-Fi-Geräte als solche Geräte fungieren; Sie müssen ihnen lediglich spezielle Antennen hinzufügen (natürlich, sofern das Design dies zulässt). Komplexe zur topologischen Kombination lokaler Netzwerke werden in „Punkt-zu-Punkt“ und „Stern“ unterteilt. Bei einer Punkt-zu-Punkt-Topologie wird eine Funkbrücke zwischen zwei entfernten Netzwerksegmenten organisiert. In einer Sterntopologie ist eine der Stationen zentral und kommuniziert mit anderen entfernten Stationen. In diesem Fall verfügt die Zentralstation über eine Rundstrahlantenne und andere Außenstationen über unidirektionale Antennen. Der Einsatz einer Rundstrahlantenne an der Zentrale begrenzt die Kommunikationsreichweite auf ca. 7 km. Wenn Sie also lokale Netzwerksegmente verbinden müssen, die mehr als 7 km voneinander entfernt sind, müssen Sie diese nach dem Punkt-zu-Punkt-Prinzip verbinden. In diesem Fall wird ein drahtloses Netzwerk mit einer Ring- oder einer anderen, komplexeren Topologie organisiert. Die vom Sender des Access Points oder der Client-Station abgegebene Leistung überschreitet bei vielen Herstellern nicht 0,1 W drahtlose Punkte Der Zugriff begrenzt die Leistung nur per Software und es reicht aus, die Leistung einfach auf 0,2 bis 0,5 W zu erhöhen. Zum Vergleich die abgestrahlte Leistung Mobiltelefon, eine Größenordnung mehr (zum Zeitpunkt eines Anrufs - bis zu 2 W). Denn anders als Mobiltelefon Da sich Netzwerkelemente weit vom Kopf entfernt befinden, kann im Allgemeinen davon ausgegangen werden, dass drahtlose Computernetzwerke aus gesundheitlicher Sicht sicherer sind als Mobiltelefone. Wenn ein drahtloses Netzwerk zur Verbindung entfernter lokaler Netzwerksegmente über große Entfernungen verwendet wird, werden die Antennen normalerweise im Freien und in großen Höhen platziert. Ein weiterer Vorteil eines drahtlosen Netzwerks besteht darin, dass es aufgrund seiner physikalischen Eigenschaften lokalisiert werden kann. Dadurch ist die Reichweite des Netzwerks nur auf einen bestimmten Versorgungsbereich beschränkt. Um das Abhören zu ermöglichen, muss sich ein potenzieller Angreifer in unmittelbarer Nähe befinden und somit Aufmerksamkeit erregen. Das ist der Vorteil drahtlose Netzwerke aus sicherheitstechnischer Sicht. Drahtlose Netzwerke verfügen außerdem über eine einzigartige Funktion: Sie können deaktiviert oder ihre Einstellungen geändert werden, wenn Zweifel an der Sicherheit des Bereichs bestehen. Unbefugtes Eindringen in das Netzwerk. Um in ein Netzwerk einzudringen, müssen Sie sich mit ihm verbinden. Bei einem kabelgebundenen Netzwerk ist eine elektrische Verbindung erforderlich; bei einem drahtlosen Netzwerk reicht es aus, sich mit Geräten des gleichen Typs, auf dem das Netzwerk aufgebaut ist, in der Funksichtzone des Netzwerks aufzuhalten. Um die Wahrscheinlichkeit eines unbefugten Zugriffs zu verringern, bieten drahtlose Netzwerke eine Zugriffskontrolle basierend auf Geräte-MAC-Adressen und demselben WEP. Da die Zugangskontrolle über einen Access Point erfolgt, ist sie nur mit einer Infrastruktur-Netzwerktopologie möglich. Der Kontrollmechanismus besteht darin, vorab eine Tabelle mit MAC-Adressen der zugelassenen Benutzer am Zugangspunkt zu erstellen und sicherzustellen, dass die Übertragung nur zwischen registrierten Benutzern erfolgt WLAN-Adapter. Bei einer „Ad-hoc“-Topologie (jeder mit jedem) ist die Zugangskontrolle nicht auf Funknetzebene vorgesehen. Um in ein drahtloses Netzwerk einzudringen, muss ein Angreifer:

Es ist nahezu unmöglich, all dies zu lösen, sodass die Wahrscheinlichkeit eines unbefugten Zugriffs auf ein drahtloses Netzwerk, das die im Standard vorgesehenen Sicherheitsmaßnahmen übernommen hat, als sehr gering angesehen werden kann. Funk-Ethernet Drahtlose Kommunikation oder Funkkommunikation wird heute zum Bau von Autobahnen verwendet (Richtfunkleitungen), sowohl zum Aufbau lokaler Netze als auch zum Anschluss entfernter Teilnehmer an Netze und Autobahnen verschiedene Typen. Der drahtlose Kommunikationsstandard Radio Ethernet hat sich in den letzten Jahren sehr dynamisch entwickelt. Ursprünglich war es für den Aufbau lokaler drahtloser Netzwerke gedacht, heute wird es jedoch zunehmend zur Anbindung entfernter Teilnehmer an Autobahnen eingesetzt. Radio Ethernet bietet jetzt einen Durchsatz von bis zu 54 Mbit/s und ermöglicht die Erstellung sicherer drahtloser Kanäle für die Übertragung von Multimedia-Informationen. W-lan W-lan- MarkeWi-Fi Alliance für drahtlose Netzwerke basierend auf dem IEEE 802.11-Standard. Unter der Abkürzung Wi-Fi (vom englischen Ausdruck Wireless Fidelity, was wörtlich mit „hohe Genauigkeit“ übersetzt werden kann drahtlose Übertragung„Daten“) wird derzeit eine ganze Familie von Standards zur Übertragung digitaler Datenströme über Funkkanäle entwickelt. Wi-Fi wurde in erstellt 1991 Jahr in Nieuwegein, Niederlande. Der Begriff „Wi-Fi“ wurde ursprünglich als Wortspiel geprägt, um die Aufmerksamkeit des Verbrauchers mit einem „Anklang“ an Hi-Fi zu erregen. Hi-Fi- hohe Genauigkeit). Zu Beginn lag die Datenübertragungsrate bei 1 bis 2 Mbit/s. Am 29. Juli 2011 veröffentlichte das IEEE (Institute of Electrical and Electronics Engineers). offizielle Version IEEE 802.22-Standard. Das ist Super-WLAN. Systeme und Geräte, die diesen Standard unterstützen, ermöglichen Ihnen die Datenübertragung mit Geschwindigkeiten von bis zu 22 Mbit/s in einem Umkreis von 100 km um den nächsten Sender. Arbeitsprinzip. Normalerweise das Schema Wi-Fi-Netzwerke enthält mindestens eineAccess Points und mindestens einen Client. Es ist auch möglich, zwei Clients im Punkt-zu-Punkt-Modus zu verbinden, wenn der Access Point nicht verwendet wird und die Clients über Netzwerkadapter „direkt“ verbunden sind. Der Access Point übermittelt seine Netzwerkkennung (SSID (Englisch )) mittels spezieller Signalisierungspakete mit einer Geschwindigkeit von 0,1 Mbit/s alle 100 ms. Daher 0,1 Mbit/s - am kleinsten Datenübertragungsgeschwindigkeit für WLAN. Wissen Netzwerk SSID, kann der Client herausfinden, ob eine Verbindung zu einem bestimmten Access Point möglich ist. Entsprechend der Methode zum Kombinieren von Zugangspunkten einheitliches System kann außeinandergehalten werden:

Basierend auf der Art und Weise der Organisation und Verwaltung von Funkkanälen können drahtlose lokale Netzwerke unterschieden werden:

Vorteile von WLAN

Nachteile von WLAN

WLAN und Telefone Mobilfunkkommunikation Einige glauben, dass Wi-Fi und ähnliche Technologien es irgendwann schaffen werden Ersetzen Sie Mobilfunknetze wie GSM. Zu den Hindernissen für solche Entwicklungen in naher Zukunft gehören fehlende Roaming- und Authentifizierungsmöglichkeiten, ein begrenzter Frequenzbereich und eine stark eingeschränkte WLAN-Reichweite. Der Vergleich von Wi-Fi mit anderen Standards scheint korrekter zu sein Mobilfunknetze. Allerdings ist WLAN für den Einsatz in Umgebungen geeignetSOHO. Die ersten Gerätemuster erschienen bereits Anfang der 2000er Jahre, kamen jedoch erst 2005 auf den Markt. Dann brachten die Unternehmen VoIP-WLAN-Telefone zu „angemessenen“ Preisen auf den Markt. Als VoIP-Anrufe sehr günstig und oft kostenlos wurden, konnten Anbieter, die VoIP-Dienste anbieten konnten, einen neuen Markt erschließen – VoIP-Dienste. IN momentan direkter Vergleich WLAN und Mobilfunknetze sind unpraktisch. Nur Wi-Fi-Telefone sind nur sehr begrenzt verfügbarDaher ist der Einsatz solcher Netzwerke sehr kostspielig. Der Einsatz solcher Netzwerke kann jedoch möglich sein die beste Lösung Für lokaler Einsatz, zum Beispiel in Unternehmensnetzwerken. WiMAX(Englisch W weltweit ICH Interoperabilität für M icrowave A Zugang) ist eine Telekommunikationstechnologie, die entwickelt wurde, um eine universelle drahtlose Kommunikation über große Entfernungen für eine Vielzahl von Geräten (Workstations, Laptops und Mobiltelefone) bereitzustellen. Basierend auf dem IEEE 802.16-Standard, der auch Wireless MAN genannt wird (WiMAX sollte als umgangssprachlicher Name betrachtet werden, da es sich nicht um eine Technologie handelt, sondern um den Namen des Forums, in dem Wireless MAN vereinbart wurde). Maximale Geschwindigkeit- bis zu 1 Gbit/s Zelle. EinsatzgebietWiMAX eignet sich zur Lösung folgender Probleme:

WiMAX ermöglicht den Zugriff aufInternet mit hoher Geschwindigkeit und viel größerer Abdeckung als Wi-Fi-Netzwerke. Dies ermöglicht den Einsatz der Technologie als „Trunk-Kanäle“, eine Fortsetzung davon sind klassische DSL- und Mietleitungen sowie lokale Netzwerke. Dadurch ermöglicht dieser Ansatz die Schaffung skalierbarer Hochgeschwindigkeitsnetze innerhalb von Städten. Feste und mobile WiMAX-OptionDie Vorteile sind der gesamten WiMAX-Familie eigen, ihre Versionen unterscheiden sich jedoch erheblich voneinander. Die Entwickler des Standards suchten optimale Lösungen sowohl für stationäre als auch für mobile Anwendungen, es war jedoch nicht möglich, alle Anforderungen in einem Standard zu vereinen. Obwohl einige grundlegende Anforderungen gleich sind, hat die Fokussierung der Technologie auf unterschiedliche Marktnischen zur Schaffung zweier separater Versionen des Standards geführt (oder besser gesagt, sie können als zwei verschiedene Standards betrachtet werden). Jede der WiMAX-Spezifikationen definiert ihre Betriebsfrequenzbereiche, Bandbreite, Strahlungsleistung, Übertragungs- und Zugriffsmethoden, Signalcodierungs- und Modulationsmethoden, Prinzipien der Wiederverwendung von Funkfrequenzen und andere Indikatoren. Der Hauptunterschied zwischen den beiden Technologien besteht darin, dass das Festnetz-WiMAX die Bedienung nur „statischer“ Teilnehmer ermöglicht, während sich der Mobilfunk auf die Arbeit mit Nutzern konzentriert, die sich mit Geschwindigkeiten von bis zu 150 km/h bewegen. Mobilität bedeutet das Vorhandensein von Roaming-Funktionen und das „nahtlose“ Wechseln zwischen ihnen Basisstationen wenn sich der Teilnehmer bewegt (wie es in Mobilfunknetzen der Fall ist). Im Einzelfall kann mobiles WiMAX auch für die Versorgung von Festnetznutzern genutzt werden. BreitbandViele Telekommunikationsunternehmen setzen stark darauf, WiMAX für die Bereitstellung von Hochgeschwzu nutzen. Und dafür gibt es mehrere Gründe. Erstens werden Technologien es ermöglichen, nicht nur neuen Kunden kostengünstig (im Vergleich zu kabelgebundenen Technologien) den Netzwerkzugang bereitzustellen, sondern auch das Leistungsspektrum zu erweitern und neue schwer zugängliche Gebiete abzudecken. Zweitens, drahtlose Technologien viel einfacher zu verwenden als herkömmliche kabelgebundene Kanäle. WiMAX- und Wi-Fi-Netzwerke sind einfach bereitzustellen und bei Bedarf leicht skalierbar. Dieser Faktor erweist sich als sehr nützlich, wenn es darum geht, in kürzester Zeit ein großes Netzwerk aufzubauen. Beispielsweise wurde WiMAX verwendet, um Überlebenden einen Internetzugang zu ermöglichenTsunami, der sich im Dezember 2004 in Indonesien (Aceh) ereignete. Die gesamte Kommunikationsinfrastruktur der Region wurde lahmgelegt und eine sofortige Wiederherstellung der Kommunikationsdienste für die gesamte Region war erforderlich. Insgesamt werden all diese Vorteile die Preise für die Bereitstellung von Hochgeschwindigkeits-Internetzugangsdiensten sowohl für Unternehmensstrukturen als auch für Privatpersonen senken.

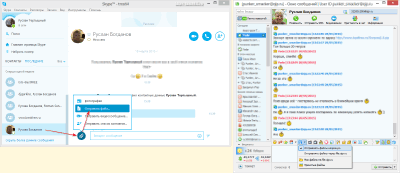

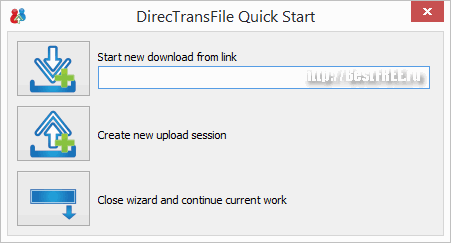

Das Senden Ihrer guten Arbeit an die Wissensdatenbank ist ganz einfach. Nutzen Sie das untenstehende FormularStudierende, Doktoranden und junge Wissenschaftler, die die Wissensbasis in ihrem Studium und ihrer Arbeit nutzen, werden Ihnen sehr dankbar sein. Veröffentlicht am http:// www. Alles Gute. ru/ Übertragen von Informationen zwischen Computern.Kabelgebunden und kabellos Eines der Grundbedürfnisse des Menschen ist das Bedürfnis nach Kommunikation. Ein universelles Kommunikationsmittel ist die Kommunikation, die die Übertragung von Informationen mithilfe moderner Kommunikationsmittel, einschließlich eines Computers, gewährleistet. Das allgemeine Schema zur Übermittlung von Informationen ist wie folgt: Informationsquelle - Kommunikationskanal - Empfänger (Empfänger) von InformationenDie wichtigsten Geräte zur schnellen Übertragung von Informationen über große Entfernungen sind derzeit Telegrafen-, Radio-, Telefon-, Fernsehsender und auf Computersystemen basierende Telekommunikationsnetze. Die Übertragung von Informationen zwischen Computern gibt es seit der Erfindung von Computern. Es ermöglicht Ihnen, die gemeinsame Arbeit einzelner Computer zu organisieren, ein Problem mit mehreren Computern zu lösen, Ressourcen gemeinsam zu nutzen und viele andere Probleme zu lösen. Unter einem Computernetzwerk versteht man eine Reihe von Hardware und Software, die für den Informationsaustausch und den Benutzerzugriff auf gemeinsame Netzwerkressourcen konzipiert sind.Der Hauptzweck von Computernetzwerken besteht darin, Benutzern einen gemeinsamen Zugriff auf Informationen (Datenbanken, Dokumente usw.) und Ressourcen (Festplatten, Drucker, CD-ROM-Laufwerke, Modems, Zugriff auf das globale Netzwerk usw.) zu ermöglichen.Netzwerkteilnehmer sind Objekte, die Informationen generieren oder konsumieren.Netzwerkteilnehmer können einzelne Computer, Industrieroboter, CNC-Maschinen (Computer Numerical Control Machines) usw. sein. Jeder Netzwerkteilnehmer ist mit der Station verbunden.Station – Gerät, das Funktionen im Zusammenhang mit der Übertragung und dem Empfang von Informationen ausführt.Um die Interaktion zwischen Teilnehmern und Stationen zu organisieren, ist ein physisches Übertragungsmedium erforderlich.Physikalisches Übertragungsmedium – Kommunikationsleitungen oder Raum, in dem sich elektrische Signale ausbreiten, und Datenübertragungsgeräte.Eines der Hauptmerkmale von Kommunikationsleitungen oder -kanälen ist die Datenübertragungsrate (Bandbreite).Die Datenübertragungsrate ist die Anzahl der Informationsbits, die pro Zeiteinheit übertragen werden.Typischerweise werden Datenübertragungsraten in Bits pro Sekunde (bps) und in Vielfachen von Kbps und Mbit/s gemessen. Beziehungen zwischen Maßeinheiten: · 1 Kbit/s =1024 Bit/s; · 1 Mbit/s =1024 Kbit/s; · 1 Gbit/s =1024 Mbit/s. Auf Basis des physikalischen Übertragungsmediums wird ein Kommunikationsnetzwerk aufgebaut. Auf diese Weise, Computernetzwerk ist eine Reihe von Abonnentensystemen und Kommunikationsnetzwerk. Arten von NetzwerkenJe nach Art der verwendeten Computer gibt es welche homogen Und heterogene Netzwerke. Heterogene Netzwerke enthalten softwareinkompatible Computer (was in der Praxis häufig der Fall ist). Basierend auf territorialen Merkmalen werden Netzwerke unterteilt lokal und global. Lokale Netzwerke (LAN, Local Area Network) vereinen Teilnehmer, die sich auf einem kleinen Gebiet befinden, normalerweise nicht mehr als 2–2,5 km.Lokale Computernetzwerke werden es ermöglichen, die Arbeit einzelner Unternehmen und Institutionen, einschließlich Bildungseinrichtungen, zu organisieren und das Problem der Organisation des Zugangs zu gemeinsamen technischen und Informationsressourcen zu lösen.Globale Netzwerke (WAN, Wide Area Network) vereinen Teilnehmer, die weit voneinander entfernt sind: in verschiedenen Stadtteilen, in verschiedenen Städten, Ländern, auf verschiedenen Kontinenten (zum Beispiel das Internet).Auf dieser Basis kann eine Interaktion zwischen Teilnehmern eines solchen Netzwerks erfolgen Telefonleitungen Kommunikation, Funkkommunikation und Systeme Satellitenkommunikation. Globale Computernetzwerke werden das Problem lösen, die Informationsressourcen der gesamten Menschheit zu vereinen und den Zugang zu diesen Ressourcen zu organisieren. Lokales Netzwerk, globales Netzwerk. Hauptbestandteile eines Kommunikationsnetzwerks: · Sender; · Empfänger; · Nachrichten (digitale Daten eines bestimmten Formats: Datenbankdatei, Tabelle, Antwort auf eine Anfrage, Text oder Bild); · Übertragungsmedien (physisches Übertragungsmedium und spezielle Ausrüstung, die die Übertragung von Informationen gewährleistet). Lokale NetzwerktopologieDie Frage der lokalen Netzwerktopologie ist sehr wichtig. Die Topologie eines Computernetzwerks bezieht sich normalerweise auf die physische Position der Computer im Netzwerk relativ zueinander und auf die Art und Weise, wie sie durch Leitungen verbunden sind. Die Topologie bestimmt die Geräteanforderungen, den verwendeten Kabeltyp, die Kommunikationssteuerungsmethoden, die Betriebszuverlässigkeit und die Möglichkeit einer Netzwerkerweiterung. Es gibt drei Haupttypen von Netzwerktopologien: Bus, Stern und Ring.Bus, bei dem alle Computer parallel an eine Kommunikationsleitung angeschlossen sind und Informationen von jedem Computer gleichzeitig an alle anderen Computer übertragen werden. Gemäß dieser Topologie entsteht ein Peer-to-Peer-Netzwerk. Bei einer solchen Verbindung können Computer Informationen jeweils nur einzeln übertragen, da nur eine Kommunikationsleitung vorhanden ist. Software für Computernetzwerke Vorteile: · Einfaches Hinzufügen neuer Knoten zum Netzwerk (dies ist sogar möglich, während das Netzwerk läuft); · das Netzwerk funktioniert auch dann weiter, wenn einzelne Computer ausfallen; · kostengünstige Netzwerkausrüstung aufgrund der weit verbreiteten Verwendung dieser Topologie. Mängel: · Komplexität der Netzwerkausrüstung; · Schwierigkeiten bei der Diagnose von Fehlfunktionen von Netzwerkgeräten, da alle Adapter parallel angeschlossen sind; · Ein Kabelbruch führt zum Ausfall des gesamten Netzwerkes; · Begrenzung der maximalen Länge der Kommunikationsleitungen aufgrund der Tatsache, dass Signale während der Übertragung geschwächt werden und in keiner Weise wiederhergestellt werden können. Stern, bei dem andere periphere Computer mit einem zentralen Computer verbunden sind, wobei jeder von ihnen eine eigene separate Kommunikationsleitung verwendet. Der gesamte Informationsaustausch erfolgt ausschließlich über den Zentralrechner, der eine sehr hohe Belastung trägt und daher nur der Netzwerkwartung dient. Vorteile: · Der Ausfall eines Peripheriecomputers beeinträchtigt in keiner Weise die Funktion des restlichen Netzwerks. · Einfachheit der verwendeten Netzwerkausrüstung; · Alle Verbindungspunkte werden an einem Ort gesammelt, was die Kontrolle des Netzwerkbetriebs und die Lokalisierung von Netzwerkfehlern durch die Trennung bestimmter Peripheriegeräte von der Zentrale erleichtert. · Es kommt zu keiner Signaldämpfung. Mängel: · Ein Ausfall des Zentralrechners macht das Netzwerk völlig funktionsunfähig; · strenge Mengenbegrenzung Peripheriecomputer; · erheblicher Kabelverbrauch. Ring, bei dem jeder Computer Informationen immer nur an den nächsten Computer in der Kette sendet und Informationen nur vom vorherigen Computer in der Kette empfängt und diese Kette geschlossen ist. Die Besonderheit des Rings besteht darin, dass jeder Computer das ankommende Signal wiederherstellt, sodass die Dämpfung des Signals im gesamten Ring keine Rolle spielt, sondern nur die Dämpfung zwischen benachbarten Computern. Vorteile: · Es ist einfach, neue Knoten anzuschließen, allerdings erfordert dies eine Unterbrechung des Netzwerks. · eine große Anzahl von Knoten, die mit dem Netzwerk verbunden werden können (mehr als 1000); · Hohe Überlastfestigkeit. Mängel: · Der Ausfall mindestens eines Computers stört den Betrieb des Netzwerks; · Ein Kabelbruch an mindestens einer Stelle stört den Betrieb des Netzwerks. In einigen Fällen wird beim Entwurf eines Netzwerks eine kombinierte Topologie verwendet. Ein Baum ist beispielsweise eine Kombination aus mehreren Sternen. Jeder Computer, der in einem lokalen Netzwerk arbeitet, muss über Folgendes verfügen Netzwerkadapter (Netzwerkkarte). Funktion Netzwerkadapter ist die Übertragung und der Empfang von Signalen, die über Kommunikationskabel verteilt werden. Darüber hinaus muss der Computer mit einem Netzwerkbetriebssystem ausgestattet sein. Beim Aufbau von Netzwerken werden folgende Kabeltypen verwendet: ungeschirmtes Twisted-Pair. Die maximale Entfernung, in der sich über dieses Kabel verbundene Computer befinden können, beträgt 90 m. Die Geschwindigkeit der Informationsübertragung beträgt 10 bis 155 Mbit/s; abgeschirmtes Twisted-Pair. Die Geschwindigkeit der Informationsübertragung beträgt 16 Mbit/s über eine Entfernung von bis zu 300 m. Koaxialkabel. Es zeichnet sich durch höhere mechanische Festigkeit und Störfestigkeit aus und ermöglicht die Übertragung von Informationen über eine Entfernung von bis zu 2000 m mit einer Geschwindigkeit von 2-44 Mbit/s; Glasfaserkabel. Als ideales Übertragungsmedium ist es unempfindlich gegenüber elektromagnetischen Feldern und ermöglicht die Übertragung von Informationen über eine Entfernung von bis zu 10.000 m mit einer Geschwindigkeit von bis zu 10 Gbit/s Konzept globaler NetzwerkeLassen Sie uns nun über globale Netzwerke sprechen. Ein globales Netzwerk ist ein Zusammenschluss von Computern, die sich weit entfernt befinden allgemeiner Gebrauch weltweite Informationsressourcen. Heute gibt es weltweit mehr als 200 davon. Das bekannteste und beliebteste davon ist das Internet. Im Gegensatz zu lokalen Netzwerken gibt es in globalen Netzwerken kein einziges Kontrollzentrum. Das Netzwerk basiert auf Zehntausenden und Hunderttausenden Computern, die über den einen oder anderen Kommunikationskanal verbunden sind. Jeder Computer verfügt über eine eindeutige Kennung, die es Ihnen ermöglicht, für die Übermittlung von Informationen „eine Route dorthin zu planen“. Typischerweise vereint ein globales Netzwerk Computer, die nach unterschiedlichen Regeln arbeiten (mit unterschiedlichen Architekturen, Systemen). Software usw.). Daher werden Gateways verwendet, um Informationen von einem Netzwerktyp zu einem anderen zu übertragen. Ein Austauschprotokoll ist ein Regelwerk (Vereinbarung, Standard), das die Prinzipien des Datenaustauschs zwischen verschiedenen Computern in einem Netzwerk definiert.Herkömmlicherweise werden Protokolle in Basisprotokolle (untere Ebene) unterteilt, die für die Übertragung von Informationen jeglicher Art verantwortlich sind, und in Anwendungsprotokolle (höhere Ebene), die für den Betrieb spezialisierter Dienste verantwortlich sind.Der Host-Computer eines Netzwerks, der Zugriff auf eine gemeinsame Datenbank bietet, die gemeinsame Nutzung von Eingabe-/Ausgabegeräten und die Benutzerinteraktion ermöglicht, wird als Server bezeichnet.Ein Netzwerkrechner, der nur Netzwerkressourcen nutzt, seine Ressourcen aber nicht an das Netzwerk selbst sendet, wird als Client (oft auch Workstation genannt) bezeichnet.Um im globalen Netzwerk arbeiten zu können, muss der Benutzer über die entsprechende Hardware und Software verfügen. Software lässt sich in zwei Klassen einteilen: · Serverprogramme, die sich auf dem Netzwerkknoten befinden, der den Computer des Benutzers bedient; · Client-Programme, die sich auf dem Computer des Benutzers befinden und die Dienste des Servers nutzen. Globale Netzwerke bieten Benutzern eine Vielzahl von Diensten: E-Mail, Fernzugriff auf jeden Computer im Netzwerk zugreifen, nach Daten und Programmen suchen usw. Jeder Kommunikationskanal verfügt über eine begrenzte Bandbreite; diese Anzahl wird durch die Eigenschaften des Geräts und der Leitung (Kabel) selbst begrenzt. Umfang der übermittelten Informationen ICH berechnet nach der Formel: wo q- Durchsatz Kanal (Bit/s) t-Übertragungszeit (Sek.) 1. Bekanntmachung 2,5 kByte werden mit einer Geschwindigkeit von 2560 Bit/min übertragen. Wie viele Minuten dauert die Übermittlung dieser Nachricht? 2. Wie viele Informationen können in 10 Minuten über einen Kanal mit einer Bandbreite von 5 kB/s übertragen werden? 3. Die Datenübertragung über ADSL dauerte 5 Minuten. In dieser Zeit wurde eine Datei mit einer Größe von 3000 KB übertragen. Bestimmen Sie die Mindestgeschwindigkeit (Bit/s) (Kanalkapazität), mit der eine solche Übertragung möglich ist. 4. Wie viele Bytes werden in 1 Sekunde übertragen? Über einen Kanal mit einer Bandbreite von 100 Mbit/s? 5. Eine 2500-KB-Datei wurde in 40 Sekunden über eine ADSL-Verbindung übertragen. Wie viele Sekunden dauert die Übertragung einer 2750-KB-Datei? 6. Das Modem überträgt Daten mit einer Geschwindigkeit von 56 Kbit/s. Die Übertragung der Textdatei dauerte 4,5 Minuten. Bestimmen Sie, wie viele Seiten der übertragene Text enthielt, wenn bekannt ist, dass er in Unicode dargestellt wurde und eine Seite 3072 Zeichen enthält. Hausaufgaben: a) Die Datenübertragungsgeschwindigkeit über die ADSL-Verbindung beträgt 128000 Bit/s. Über diese Verbindung wird eine Datei mit einer Größe von 625 KByte übertragen. Bestimmen Sie die Dateiübertragungszeit in Sekunden. b) Die Datenübertragung per ADSL dauerte 2 Minuten. In dieser Zeit wurde eine Datei mit einer Größe von 3750 KB übertragen. Bestimmen Sie die Mindestgeschwindigkeit (Bit/s), mit der eine solche Übertragung möglich ist. Gepostet auf Allbest.ru ...Ähnliche DokumenteUntersuchung des Konzepts des lokalen Netzwerks, Zweck und Klassifizierung von Computernetzwerken. Studium des Datenübertragungsprozesses, Übertragungsmethoden digitale Informationen. Analyse der wichtigsten Interaktionsformen zwischen Teilnehmercomputern und Datenverbindungsmanagement. Test, hinzugefügt am 23.09.2011 Zweck und Klassifizierung von Computernetzwerken. Verteilte Datenverarbeitung. Klassifizierung und Struktur Computernetzwerke. Merkmale des Datenübertragungsprozesses. Methoden zur Übertragung digitaler Informationen. Grundlegende Formen der Interaktion zwischen Teilnehmercomputern. Test, hinzugefügt am 21.09.2011 Übertragen von Informationen zwischen Computern. Analyse von Methoden und Mitteln des Informationsaustauschs. Arten und Struktur lokaler Netzwerke. Untersuchung der Reihenfolge, in der Computer in einem Netzwerk verbunden sind, und seines Erscheinungsbilds. Kabel zur Informationsübertragung. Netzwerk- und Paketprotokolle. Zusammenfassung, hinzugefügt am 22.12.2014 Merkmale der Merkmale lokaler, regionaler und globaler Computernetzwerke. Beispiele für Netzwerkintegration. Untersuchung der Klassifizierung von Netzwerken zwischen Knoten. Glasfaserkabel. Kapazität des Kommunikationskanals. Geschwindigkeit der Informationsübertragung. Präsentation, hinzugefügt am 30.10.2016 Installation und Installation eines lokalen 10 Base T-Netzwerks. Allgemeiner Anschlussplan. Anwendungsgebiete von Computernetzwerken. Protokolle zur Informationsübertragung. Im Netzwerk verwendete Topologien. Datenübertragungsmethoden. Eigenschaften der Hauptsoftware. Kursarbeit, hinzugefügt am 25.04.2015 Klassifizierung von Computernetzwerken nach Verbreitung und Geschwindigkeit der Informationsübertragung. Kommunikationskanal über Satellit oder Glasfaser mit einem Internetserver. Verwenden von Browsersoftware zum Anzeigen von Websites. Kommunikation in Echtzeit. Präsentation, hinzugefügt am 16.04.2015 Der Einsatz von Computernetzwerken zur Sicherstellung der Kommunikation zwischen Personal, Computern und Servern. Netzwerkarchitektur, ihre Standards und Organisation. Physische und Verbindungsebenen von IEEE 802.11, Arten und Arten von Verbindungen. Schutz und Sicherheit von WLAN-Netzwerken. Kursarbeit, hinzugefügt am 15.10.2009 Zweck eines Datenbankverwaltungssystems. Datenübertragung in Computernetzwerken: Informationsübertragungsschema, Eigenschaften von Informationsübertragungskanälen. Informationsressourcen, die das Internet enthält. E-Mail - Informationsservice Computernetzwerk. Test, hinzugefügt am 26.04.2009 Besonderheiten Teilen Informationen über voneinander entfernte Computer. Klassifizierung, Struktur, rechtliche und negative Aspekte, neue Möglichkeiten von Computernetzwerken. Überprüfung der unterstützenden Software und Hardware. Zusammenfassung, hinzugefügt am 22.10.2010 Entwicklung von Computersystemen. Grundlegendes Konzept und die Hauptmerkmale von Informationsübertragungsnetzen. Aufgaben, Typen und Topologie lokaler Computernetzwerke. Modell der Interaktion offener Systeme. Datenschutz-Tools. Adressierung in IP-Netzwerken. Welche Datenübertragungsmethoden es gibt und wie Sie die für Ihre Anforderungen am besten geeignete auswählen. Im Leben eines jeden Computerbenutzers kommt früher oder später der Zeitpunkt, an dem Sie einige Dateien an einen anderen Benutzer übertragen müssen. Handelt es sich dabei um Ihren Kollegen oder Nachbarn im Treppenhaus, dann ist es am einfachsten, die Daten auf eine Diskette oder einen USB-Stick zu schreiben und zu übergeben. Möglicherweise müssen Sie jedoch Daten in eine andere Stadt oder sogar ein anderes Land übertragen ... Direkte DateiübertragungsmethodenBeginnen wir mit der Tatsache, dass Dateien sowohl direkt als auch über Dienste von Drittanbietern übertragen werden können. Es gibt nicht viele Möglichkeiten, Dateien direkt zu übertragen, daher halte ich es für am logischsten, sich sofort damit zu befassen. Der Hauptvorteil der direkten Datenübertragung zwischen Computern ist die Geschwindigkeit und die nahezu vollständige Unabhängigkeit vom Betrieb von Diensten Dritter. Wenn Sie beispielsweise eine Textdatei, einen Screenshot oder einfach nur ein lustiges Bild übertragen möchten, ist die direkte Übertragung am besten geeignet auf schnelle Weise. Wenn Sie auf die Stabilität Ihrer Internetverbindung vertrauen, können Sie auf diese Weise auch große Dateien mit maximaler Geschwindigkeit übertragen. Basierend auf dem Prinzip der Nutzung (oder Nichtnutzung) von Programmen und Diensten Dritter lassen sich mehrere Unterarten der direkten Datenübertragung unterscheiden:

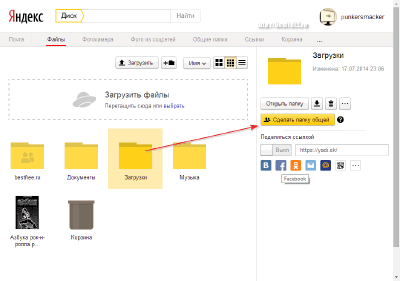

Indirekte DateiübertragungDie direkte Datenübertragung ist gut: Die Geschwindigkeit ist hoch, das Sicherheitsniveau ist hoch und es gibt keine Grenzen. Die direkte Dateiübertragung hat jedoch einen Nachteil: Ihr Computer muss während des Herunterladens der Datei eingeschaltet sein. Wenn Ihr Empfänger oder Sie über eine sehr niedrige Inverfügen, kann eine solche Verteilung (abhängig von der Dateigröße) einen Tag oder länger dauern! Daher kann es in manchen Fällen bequemer sein, die Dienste von Drittanbietern zu nutzen, um Ihre Daten zu hosten und den Zugriff darauf zu ermöglichen. Im Gegensatz zur Direktübertragung laden Sie hier Ihre Datei zunächst vollständig in den ausgewählten Dateispeicher hoch und aktivieren anschließend einen öffentlichen Link dafür, über den der Empfänger sie herunterladen kann. Der Vorteil dieser Dateifreigabemethode besteht darin, dass Sie Ihren Computer nicht ständig eingeschaltet lassen müssen – alle hochgeladenen Daten sind online verfügbar. Allerdings gibt es auch hier Nuancen. Beispielsweise kann der Dienst eine maximale Dateigröße (normalerweise von 1 Gigabyte bis 10 Gigabyte) oder eine begrenzte Datenspeicherdauer haben. Ich schlage vor, alle modernen Optionen für den indirekten Dateiaustausch in Betracht zu ziehen:

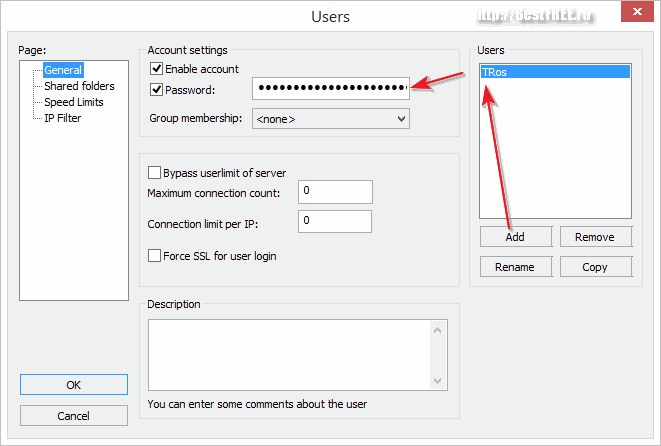

Es gibt auch einen anderen Weg – die Datenübertragung über sogenannte Filesharing-Dienste. Dabei handelt es sich um Dienste, die den Download einer Datei entweder gegen Geld ohne Einschränkungen oder kostenlos, aber eher langsam (ca. 20 - 128 kbps) anbieten. Ich denke, dass er (wie einige andere auch) aufgrund der Unannehmlichkeiten für den Empfänger unserer Aufmerksamkeit nicht würdig ist, aber ich konnte einfach nicht anders, als ihn zu erwähnen :). Erstellen Sie Ihren eigenen ServerWir haben fast alle Optionen für die kostenlose Dateifreigabe in Betracht gezogen, aber es gibt noch eine weitere, die wir noch nicht erwähnt haben. Um Dateien zu übertragen, können Sie nicht nur die Dienste „anderer“ nutzen, sondern auch Ihren eigenen vollwertigen Server! Der einfachste Weg, einen Server zur Verfügung zu stellen, besteht darin, eine Domain im Internet zu kaufen und das Hosting damit zu verknüpfen. Mithilfe Ihres Hostings können Sie Ihre eigene Website oder Dateispeicherung organisieren, allerdings kann diese Option für manche sehr teuer sein ... Wenn Sie nicht für ein vollwertiges Hosting bezahlen möchten, aber dennoch einen eigenen Server haben möchten, können Sie den umgekehrten Weg gehen – verwandeln Sie Ihren eigenen PC in einen Server! Um Ihren Computer in einen Server zu verwandeln, brauchen Sie nicht viel: unbegrenzter Zugang zum Internet (und das haben viele) und eine statische IP-Adresse (mein Provider bietet diesen Dienst für nur zusätzliche 10 Griwna pro Monat an, was beim aktuellen Wechselkurs etwa 24 Rubel entspricht). Wenn Sie bereits über unlimited und eine Adresse verfügen, müssen Sie sich nur noch für die Software entscheiden, mit der Sie Ihre Ideen umsetzen möchten. Da wir im Rahmen dieses Artikels nur einen Dateiserver erstellen möchten (mit geringer Auslastung und ohne Website), dann reicht uns die Konfiguration eines normalen Büro-PCs und wir müssen nicht einmal installieren ein spezielles Server-Betriebssystem! Jetzt müssen Sie nur noch das Protokoll für die Übertragung unserer Dateien festlegen. Für gewöhnlich Dateiserver Ich empfehle die Verwendung des Protokolls. Und Sie können es mit dem FileZilla Server-Programm implementieren. Bei der Installation des Servers müssen Sie nichts an seinen Einstellungen ändern. Nach Abschluss der Installation sehen Sie einen Dialog zur Anmeldung am Control Panel:

Beim ersten Start müssen Sie die lokale Adresse des Servers (standardmäßig 127.0.0.1), den Port (Sie können ihn auch lassen) und das Administratorkennwort angeben, dann auf „Ok“ klicken und wir werden zum Server-Kontrollfeld weitergeleitet. Der erste Schritt besteht darin, es zu konfigurieren. In meinem Fall ist der Computer direkt angeschlossen, jedoch über einen Router, sodass mir der aktive Modus des Servers nicht zur Verfügung steht. Schauen wir uns die passiven Einstellungen an. Gehen Sie dazu in das Menü „Bearbeiten“, rufen Sie den Punkt „Einstellungen“ auf und gehen Sie im sich öffnenden Fenster zum Abschnitt „Passivmodus-Einstellungen“:

Hier müssen wir den Bereich der Arbeitsports für den Zugriff auf den Server und unsere externe IP-Adresse angeben, über die wir von Remote-Computern auf unseren Server zugreifen. Wir schließen die Einstellungen und gehen erneut zum Menü „Bearbeiten“, aber dieses Mal betreten wir den Abschnitt „Benutzer“:

Auf der ersten Registerkarte („Allgemein“) müssen wir auf die Schaltfläche „Hinzufügen“ klicken und dem neuen Benutzer dann einen Namen und ein Passwort geben. Wenn der erstellte Benutzer in der Liste erscheint, gehen Sie zur nächsten Registerkarte („Freigegebene Ordner“) und fügen Sie der Liste Ordner hinzu, die uns über FTP zur Verfügung stehen, und rechts neben der Ordnerliste legen wir Berechtigungen für sie fest ( Standardmäßig sind sie nicht beschreibbar, da „Write“):

Wenn Sie alles richtig gemacht haben, können Sie die Leistung Ihres Servers testen. Wenn Sie dazu Dateien von einem lokalen PC anzeigen möchten, geben Sie die Adresse ftp://127.0.0.1 (oder Ihre externe IP, wenn Sie Zugriff von einem Drittcomputer benötigen) in die Adressleiste des Browsers ein und drücken Sie die Eingabetaste . Es sollte eine Abfrage nach Benutzername und Passwort erscheinen, woraufhin eine Liste der Dateien in den Ordnern angezeigt wird, die Sie für den Zugriff geöffnet haben:

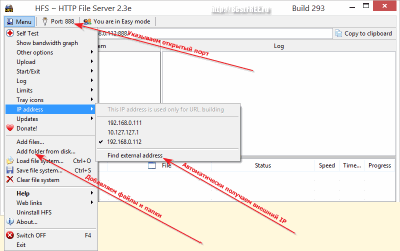

Oben wurden nur die allgemeinen Prinzipien zum Einrichten eines Servers beschrieben, einige Punkte können jedoch für Sie abweichen. Um alles richtig zu konfigurieren, empfehle ich Ihnen zu studieren. Alternativ können Sie keinen FTP-, sondern einen HTTP-Server erstellen. Am einfachsten geht das mit dem portablen Programm HFS. Wenn Sie über einen Router Zugriff auf das Internet haben, müssen Sie zur Verwendung dieses Programms einen bestimmten Port darin öffnen (eine Anleitung dazu finden Sie für Ihr Router-Modell bei Google) und ihn in ein spezielles Feld eingeben Programm. Der zweite Schritt zur Einrichtung des Servers besteht in der Angabe der externen IP-Adresse. Mit HFS können Sie es automatisch abrufen. Gehen Sie dazu in das Menü „Menü“, wählen Sie den Abschnitt „IP-Adresse“ und klicken Sie auf den unteren Punkt – „Externe Adresse suchen“. Wenn alles in Ordnung ist, sollte die externe Adresse ermittelt werden und in der oberen Adressleiste anstelle der aktuellen lokalen Adresse erscheinen. Jetzt müssen wir nur noch die Dateien und Ordner angeben, auf die über unseren Server zugegriffen werden soll. Gehen Sie dazu erneut in das „Menü“ und wählen Sie den Punkt „Dateien hinzufügen“ oder „Ordner von der Festplatte hinzufügen“, je nachdem, was wir teilen möchten.

Um nun eine Verbindung zum erstellten Server herzustellen, müssen wir nur noch seine Adresse im Browser angeben, ohne das Protokoll anzugeben, wie wir es bei der FTP-Verbindung getan haben. Für mehr Komfort generiert HFS automatisch einen Link zu sich selbst und kann durch Klicken auf die entsprechende Schaltfläche „In Zwischenablage kopieren“ in die Zwischenablage kopiert werden:

SchlussfolgerungenZusammenfassend können wir sagen, dass es heute viele Möglichkeiten gibt, Dateien von Computer zu Computer zu übertragen. Die Wahl einer bestimmten Übertragungsmöglichkeit hängt ausschließlich von den Präferenzen des Nutzers und der Menge der zu übertragenden Daten ab. Wenn Sie vorhaben, häufig Dateien direkt mit einer anderen Person auszutauschen, empfiehlt sich möglicherweise die Verwendung spezielle Programme, wie die von DirecTransFile besprochene. Wenn Sie eine große Menge an Informationen auf einmal übertragen müssen, empfehle ich die Nutzung von Online-Diensten für die sofortige Datenübertragung. Und wenn Sie häufig dieselben Dateien übertragen müssen, kann es sinnvoll sein, über die Einrichtung eines eigenen Dateiservers nachzudenken. Erfolgreicher Dateiaustausch und hohe Datenübertragungsgeschwindigkeiten! P.S. Das freie Kopieren und Zitieren dieses Artikels ist gestattet, sofern ein offener aktiver Link zur Quelle angegeben wird und die Urheberschaft von Ruslan Tertyshny gewahrt bleibt. Auch im Zeitalter der Entwicklung von Computernetzwerken und Netzwerktechnologien stellt sich von Zeit zu Zeit die Aufgabe, Dateien von einem Computer auf einen anderen zu übertragen, es gibt jedoch Maschinen, die weder lokal noch miteinander verbunden sind globales Netzwerk. Hersteller von Computern, sowohl Desktop- als auch Laptop-Computern, haben ihre Produkte mit Bedacht mit einer Reihe von Ein-/Ausgabeschnittstellen ausgestattet, die für den Anschluss verschiedener Peripheriegeräte oder anderer Computer konzipiert sind. Die beliebtesten I/O-Schnittstellen sind serielle (COM) und parallele (LPT) Ports. Serielle Geräte werden häufiger mit Geräten verbunden, die Informationen nicht nur an den Computer übertragen, sondern auch empfangen müssen – zum Beispiel eine Maus, ein Modem, ein Scanner. Alle Geräte, die eine bidirektionale Kommunikation mit einem Computer benötigen, nutzen den Standard serielle Schnittstelle RS232C (Referenzstandard Nummer 232 Revision C), der die Datenübertragung zwischen inkompatiblen Geräten ermöglicht. Die klassische Verbindung zweier Computer erfolgt über ein Nullmodemkabel und ermöglicht eine Datenübertragungsrate von maximal 115,2 Kbit/s. Ein Kabel für eine solche Verbindung lässt sich ganz einfach selbst herstellen. Parallele Ports werden typischerweise zum Anschließen von Druckern verwendet und arbeiten im unidirektionalen Modus, obwohl sie Informationen in beide Richtungen übertragen können. Der Unterschied zwischen einem bidirektionalen und einem unidirektionalen Port liegt nicht nur in der Dicke des Kabels, sondern auch in der Schnittstelle selbst. Die Möglichkeit, den Parallelport in den bidirektionalen Modus umzuschalten, kann in den CMOS-Einstellungen überprüft werden. Der Enhanced Parallel Port (ECP) bietet Datenübertragungsraten von maximal 2,5 Mbit/s und ist die günstigste und zugänglichste Lösung. Fast jeder moderne Computer verfügt über Anschlüsse USB-Anschlüsse. An der Entwicklung dieses Standards waren sieben Unternehmen beteiligt: Digital Equipment, IBM, Intel, Compaq, NEC, Microsoft und Northern Telecom. Auf physikalischer Ebene besteht das Kabel aus zwei verdrillten Leiterpaaren: eines überträgt Daten in zwei Richtungen, das zweite ist eine Stromleitung (+5 V), die einen Strom von bis zu 500 mA liefert, wodurch USB die Verwendung ermöglicht Peripheriegeräte ohne Stromversorgung. Die Datenübertragungsrate beträgt 12 Mbit/s – das ist sogar höher als beim 10 Mbit/s-LAN. Allerdings ist die Signaldämpfung bei USB deutlich höher, sodass der Abstand zwischen angeschlossenen Geräten auf wenige Meter begrenzt ist. USB-Anschlüsse weisen nicht die Inkompatibilitäten auf, die manchmal bei COM- oder LPT-Anschlüssen auftreten. Alle über USB angeschlossenen Geräte werden automatisch konfiguriert (PnP) und ermöglichen Hot Swap ein/aus. Um zwei Computer über USB zu verbinden, können Sie keinen einfachen verwenden USB-Kabel A-A. Sie benötigen ein spezielles USB-Smart-Link-Kabel, das mit einer Optokoppler-Isolation und einem speziellen Controller-Chip ausgestattet ist, der die Funktion einer Brücke übernimmt. Die Geschwindigkeit des Datenaustauschs zwischen Computern übersteigt die Verbindungsgeschwindigkeit über einen seriellen und sogar parallelen Port deutlich und ist mit der Geschwindigkeit eines lokalen Netzwerks bei 10 Mbit/s vergleichbar. Die Probleme der regelmäßigen Übertragung kleiner und großer Dateimengen, beispielsweise zwischen einem Laptop und einem Desktop-Computer, werden erfolgreich gelöst. Mit einem anderen Gerät, USBNet, können Sie zwei Computer verbinden und so ohne Installation ein Netzwerk aufbauen Netzwerkkarten. Mindestanforderungen an Computer - Windows 98 und USB. Mit USBNet können Computer im Netzwerk Dateien, Programme usw. teilen Zubehör: Diskettenlaufwerke und Festplatte, CD-ROM, Drucker, Scanner, Modems. USBNet ist die ideale Lösung für kleine Büros, Online-Gaming und kleine Heimnetzwerke. Die Anzahl der Benutzer in einem solchen Netzwerk kann 17 erreichen. Die Datenübertragungsgeschwindigkeit beträgt bis zu 5 Mbit/s. Es ist ein spezielles USB-Verbindungsprotokoll installiert und es werden TCP/IP und andere Netzwerkprotokolle unterstützt. Das Gerät wird als LAN-Adapter installiert. Mit USB Smart Link können Sie nicht nur PC und PC, sondern auch PC/Mac, Mac/Mac für die Arbeit verbinden. Wenn Sie eine Verbindung über USBLink herstellen, installieren Sie einfach den Gerätetreiber auf beiden Computern und USB-Programm Brückenkabel. Mit diesem Programm können Sie Dateien und Ordner auf die gleiche Weise von einem Computer auf einen anderen übertragen, wie es auf jedem anderen Computer der Fall ist Dateimanager. Das Kopieren von Dateien ist jedoch nur in eine Richtung möglich – es funktioniert nicht gleichzeitig. USBNet hat diesen Nachteil übrigens nicht. Der Gerätetreiber, alle notwendigen Netzwerkprotokolle und Zugriffsdienste werden automatisch installiert. Spezifische Protokolle, am häufigsten als USB-USB-Bridge-Netzwerk bezeichnet, müssen nur auf installiert werden externen Computer, das über eine Verbindung zum lokalen Netzwerk verfügt, und die Installation erfolgt automatisch – Sie müssen nur der Anfrage zustimmen: Ja oder Nein. Nachteil von USBNet - langsame Geschwindigkeit Pumpen: Bei den angegebenen 5 Mbit/s ergeben sich meist 3 Mbit/s. Dies wird jedoch durch die Möglichkeit kompensiert, nicht nur auf Dateien, sondern auch auf Anwendungen eines zweiten Computers zuzugreifen sowie einen Drucker, Scanner und andere Peripheriegeräte über das Netzwerk zu verwenden. Unterschiede in Betriebssysteme und Prozessoren der angeschlossenen Computer haben keinen Einfluss auf deren Betrieb. Ekaterina Gren Essen drei Hauptmethoden zur Organisation der Computer-zu-Computer-Kommunikation:

Wenn Sie die Kommunikation zwischen zwei Computern organisieren, Ein Computer weist die Rolle des Ressourcenanbieters zu(Programme, Daten usw.), und dahinter steht die Rolle des Nutzers dieser Ressourcen. In diesem Fall wird der erste Rechner aufgerufen Server , und zweitens - Klient oder Arbeitsplatz. Sie können nur auf einem Client-Computer arbeiten, auf dem spezielle Software ausgeführt wird. Server (Englisch) Aufschlag- pflegen) ist ein Hochleistungsrechner mit großer Kapazität Externer Speicher, der bereitstellt Service anderen Computern, indem es die Verteilung teurer gemeinsamer Ressourcen (Programme, Daten und Peripheriegeräte) verwaltet. Überwinden Schnittstelleninkompatibilität Einzelne Computer entwickeln spezielle Standards, sogenannte Kommunikationsprotokolle. Kommunikationsprotokolle erfordern, dass die gesamte Menge der übertragenen Daten aufgeteilt wird Pakete - separate Blöcke fester Größe. Pakete sind nummeriert damit sie dann in der richtigen Reihenfolge eingesammelt werden können. Zu den im Paket enthaltenen Daten werden hinzugefügt Weitere Informationen ungefähr in diesem Format: Prüfsumme Die Paketdaten enthalten Informationen, die zur Fehlerprüfung erforderlich sind. Beim ersten Mal wird es vom sendenden Computer berechnet. Nachdem das Paket übertragen wurde, wird die Prüfsumme vom empfangenden Computer neu berechnet. Wenn die Werte nicht übereinstimmen, bedeutet dies, dass die Paketdaten vorhanden waren während der Übertragung beschädigt werden . Dieses Paket wird verworfen und die Anfrage wird automatisch weitergeleitet Senden Sie das Paket erneut. Ein Computernetzwerk ist eine Sammlung Knoten (Computer, Workstations usw.) und deren Verbindung Geäst . Netzwerkzweig - Es ist ein Pfad, der zwei benachbarte Knoten verbindet. Es gibt drei Arten von Netzwerkknoten:

Computer können vernetzt werden verschiedene Wege. Die häufigsten Arten von Netzwerktopologien: Enthält nur zwei Endknoten, beliebig viele Zwischenknoten und hat nur einen Pfad zwischen zwei beliebigen Knoten.

Ein Netzwerk, in dem mit jedem Knoten zwei und nur zwei Zweige verbunden sind.

Ein Netzwerk, das mehr als zwei Endknoten und mindestens zwei Zwischenknoten enthält und in dem es nur einen Pfad zwischen den beiden Knoten gibt.

Ein Netzwerk, in dem es nur einen Zwischenknoten gibt.

Ein Netzwerk, das mindestens zwei Knoten enthält, zwischen denen zwei oder mehr Pfade bestehen. Vollständig verbundenes Netzwerk. Ein Netzwerk, in dem es eine Verzweigung zwischen zwei beliebigen Knoten gibt. Das wichtigste Merkmal eines Computernetzwerks ist seine Architektur. Die gängigsten Architekturen:

|

Beliebt:

Neu

- Warum Spiele unter Windows nicht starten Warum Spiele nicht funktionieren

- Laden Sie Minecraft für Android herunter: alle Versionen

- Laden Sie Mods für Minecraft 1 herunter

- Kerlhaut mit 10 englischen Buchstaben

- ModPack Zeus002 Download-Mods hier ist das World Of Tanks-Mod-Pack

- Warum funktioniert Minecraft bei mir nicht?

- Die besten Minecraft-Server mit Mods

- Die besten Mods für Minecraft Mods für Version 1 anzeigen

- Beste Mods für Minecraft Mechanical-Mods für Minecraft 1

- Internetgeschwindigkeit prüfen: Methoden im Überblick So erfahren Sie die tatsächliche Internetgeschwindigkeit von Ihrem Provider