Svetainės skyriai

Redaktoriaus pasirinkimas:

- Interneto greičio tikrinimas: metodų apžvalga Kaip sužinoti tikrąjį interneto greitį iš savo teikėjo

- Trys būdai atidaryti „Windows“ registro rengyklę Registro atidarymas naudojant paiešką

- Kaip padalinti standųjį diską

- Kietąjį diską padaliname į skaidinius

- Įjungus kompiuteris pypsi

- Teisingas failų plėtinių keitimas sistemoje Windows Kaip pakeisti archyvo plėtinį

- Skelbimų blokavimas „YouTube“ „YouTube“ be skelbimų

- TeamViewer – nuotolinis kompiuterio valdymas Atsisiųskite programą, kad galėtumėte bendrauti su kitu kompiuteriu

- Kaip sužinoti kompiuterio charakteristikas sistemoje „Windows“: sistemos metodai ir specialios programos

- Atnaujiname naršykles skirtinguose įrenginiuose: kompiuteryje, planšetėje, išmaniajame telefone Įdiekite atnaujintą naršyklę kur ir kaip

Reklama

| Nuotolinės prieigos tinklų informacijos saugumas |

|

Nuotolinė prieiga leidžia naudoti kito kompiuterio, esančio dideliu atstumu, išteklius ir jokiu būdu negalima jo prijungti prie vietinio tinklo kabeliu. Tokiu atveju galite sukurti nuotolinį tinklą. Nuotolinis tinklas sukurtas sujungus du kompiuterius per telefono tinklą. Tokiu atveju vienas iš kompiuterių gali būti prijungtas prie vietinio tinklo. Tokia organizacija Nuotolinis prisijungimas leidžia, pavyzdžiui, iš namų kompiuterio prisijungti prie biuro kompiuterių. Žinoma, būtina, kad abu prijungiami kompiuteriai būtų aprūpinti modemais. Kompiuteris, kuriam jis pagamintas nuotolinis ryšys, vadinamas serveriu. Jis turi būti specialiai sukonfigūruotas. Jei, pavyzdžiui, nuotolinis tinklo serveris yra prijungtas prie vietinio tinklo, tuomet galima užtikrinti, kad nuotolinis vartotojas turėtų prieigą ne tik prie serverio, bet ir prie viso vietinio tinklo resursų, taip pat gali savo išteklius visiems tinklo vartotojams. Taigi, norėdami sukurti nuotolinį tinklą, vieną kompiuterį turite sukonfigūruoti kaip serverį. 1. Sutvarkykite prieigą prie išteklių, kurie bus prieinami nuotoliniam vartotojui. Ši procedūra išsamiai aprašyta skyriuje. „Prieigos prie loginių įrenginių organizavimas“. 2. Būtina įdiegti programą darbui su nuotoliniu tinklu - Dial-Up Networking Server, kuris yra įtrauktas į Microsoft Plus! 3. Įeikite į telefono ryšio tinklo prieigos programą (Pradėti | Programos | Priedai | Prieiga prie telefono ryšio tinklo). 4. Meniu Connections pasirinkite komandą Remote Access Server. 5. Pasirinkite radijo mygtuką Leisti skambintojo prieigą, po kurio serveris atsilieps į gaunamus skambučius ir suteiks prieigą prie tinklo išteklių nuotoliniams vartotojams. Šie ištekliai bus teikiami taip, lyg kompiuteriai būtų prijungti prie vietinio tinklo. Jei reikia, galite nustatyti slaptažodį, kad prisijungtumėte prie tinklo. Taip pat galite paskambinti serveriui ir naudoti jo išteklius naudodami nuotolinės tinklo prieigos programą. 1. Turite pasirinkti komandą Naujas ryšys meniu Ryšiai, kur Norėdami prisijungti prie tinklo, turite nurodyti ryšio pavadinimą, serverio telefono numerį ir slaptažodį. 2. Po to nuotolinės tinklo prieigos lange atsiras nauja prisijungimo prie serverio piktograma. 3. Turite perkelti žymeklį ant šios piktogramos ir dukart spustelėti pelės mygtuką. Pasirodo langas Connection Setup. 4. Tada įjunkite modemą ir spustelėkite mygtuką Prisijungti. Po to modemas surinks serverį, kuris leis jums prisijungti prie nuotolinio tinklo. Po to galite naudoti visas tinklo galimybes, kurios buvo aprašytos aukščiau vietiniam tinklui. Vienintelis trūkumas ir skirtumas tarp nuotolinio tinklo ir vietinio eterneto tinklo yra prieigos greitis, kurį riboja modemų greičio galimybės ir pralaidumas telefono tinklas. Nuotolinė prieiga leidžia naudoti kito kompiuterio, esančio dideliu atstumu, išteklius ir jokiu būdu negalima jo prijungti prie vietinio tinklo kabeliu. Tokiu atveju galite sukurti nuotolinį tinklą. Nuotolinis tinklas sukuriamas sujungiant du kompiuterius per telefono tinklą. Tokiu atveju vienas iš kompiuterių gali būti prijungtas prie vietinio tinklo. Toks nuotolinės prieigos organizavimas leidžia, pavyzdžiui, iš namų kompiuterio prisijungti prie biuro kompiuterių. Žinoma, būtina, kad abu prijungiami kompiuteriai būtų aprūpinti modemais. Kompiuteris, prie kurio užmezgamas nuotolinis ryšys, vadinamas serveriu. Jis turi būti specialiai sukonfigūruotas. Jei, pavyzdžiui, nuotolinis tinklo serveris yra prijungtas prie vietinio tinklo, tuomet galima užtikrinti, kad nuotolinis vartotojas turėtų prieigą ne tik prie serverio, bet ir prie viso vietinio tinklo resursų, taip pat gali savo išteklius visiems tinklo vartotojams. Taigi, norėdami sukurti nuotolinį tinklą, vieną kompiuterį turite sukonfigūruoti kaip serverį.1. Sutvarkykite prieigą prie išteklių, kurie bus prieinami nuotoliniam vartotojui. Ši procedūra išsamiai aprašyta skyriuje. „Prieigos prie loginių įrenginių organizavimas“. 2. Būtina įdiegti programą darbui su nuotoliniu tinklu - Dial-Up Networking Server, kuris yra įtrauktas į Microsoft Plus! 3. Įeikite į telefono ryšio tinklo prieigos programą (Pradėti | Programos | Priedai | Prieiga prie telefono ryšio tinklo). 4. Meniu Connections pasirinkite komandą Remote Access Server. 5. Pasirinkite radijo mygtuką Leisti skambintojo prieigą, po kurio serveris atsilieps į gaunamus skambučius ir suteiks prieigą prie tinklo išteklių nuotoliniams vartotojams. Šie ištekliai bus teikiami taip, lyg kompiuteriai būtų prijungti prie vietinio tinklo. Jei reikia, galite nustatyti slaptažodį, kad prisijungtumėte prie tinklo. Taip pat galite paskambinti serveriui ir naudoti jo išteklius naudodami nuotolinės tinklo prieigos programą.1. Turite pasirinkti komandą Naujas ryšys meniu Ryšiai, kur Norėdami prisijungti prie tinklo, turite nurodyti ryšio pavadinimą, serverio telefono numerį ir slaptažodį. 2. Po to nuotolinės tinklo prieigos lange atsiras nauja prisijungimo prie serverio piktograma. 3. Turite perkelti žymeklį ant šios piktogramos ir dukart spustelėti pelės mygtuką. Pasirodo langas Connection Setup. 4. Tada įjunkite modemą ir spustelėkite mygtuką Prisijungti. Po to modemas surinks serverį, kuris leis jums prisijungti prie nuotolinio tinklo. Po to galite naudoti visas tinklo galimybes, kurios buvo aprašytos aukščiau vietiniam tinklui.Vienintelis trūkumas ir skirtumas tarp nuotolinio tinklo ir vietinio eterneto tinklo yra prieigos greitis, kurį riboja modemų greičio galimybės ir telefono tinklo pralaidumas. S.D. Ryabko

Nuotolinė prieiga: kokios yra saugumo problemos?IN modernus pasaulis skaičius sparčiai auga mobiliųjų naudotojų informacinės sistemos ir „informaciniai namų darbuotojai“. Ši tendencija atsispindi net kalbotyroje – techninėje vartosenoje angliškai Neologizmas nuotoliniu būdu ir nuotoliniu darbuotojas tvirtai įsitvirtino. Tuo pačiu metu nuotolinės prieigos komunikacijos ištekliai tapo plačiai prieinami. Jei prieš 5–10 metų nuotolinis vartotojas galėjo naudotis tik dial-up modemu (kuris tebėra įprastas ir nebrangus įrankis), tai šiandien GPRS, xDSL yra beveik visur, o 3G mobiliojo ryšio paslaugų aprėpties sritis sparčiai auga, derinant didelį duomenų perdavimo greitį ir kanalo patikimumą bei labai priimtinas kainas. Jei taip buvo išspręstos šiandieninės komunikacijos problemos, tuomet iškyla nuotolinio vartotojo informacijos saugumo klausimai. Kokia nuotolinės prieigos specifika informacijos saugumo požiūriu? Kuo nuotolinio vartotojo apsaugos užduotis skiriasi nuo „vidinio“ vartotojo apsaugos? įmonių tinklas? Išorinio vartotojo darbo vietos atokumas, palyginti su vietinio biuro darbo vieta, sukelia tris papildomus grėsmės veiksnius:

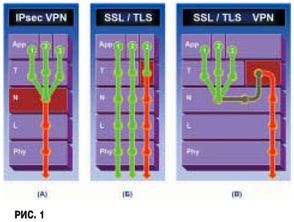

Kyla klausimas: kiek galima neutralizuoti šių neigiamų veiksnių įtaką? Mano nuomone, šiuolaikinės technologijos Informacijos apsaugos sistemos leidžia nuotolinėje darbo vietoje užtikrinti beveik tokį patį saugumo lygį kaip ir vietinio biuro. Šiame straipsnyje aprašyti tokio saugaus sprendimo kūrimo principai. Nuotolinė prieiga: pagrindinės saugos technologijos pasirinkimasŠiandien nuotolinės prieigos saugumo srityje tinklo (IPsec) ir transporto (SSL/TLS) lygio saugumo technologijos konkuruoja gana aršiai. Norint išsiaiškinti šių sprendimų skirtumų esmę, būtina įvesti tam tikrą klasifikaciją. Fig. 1 paveiksle parodytos trys iš esmės skirtingos sistemos architektūros:

Kalbant apie ryšio protokolą, IPsec sprendimas yra lankstesnis ir sudėtingesnis tiek įgyvendinant, tiek naudojant. IPsec architektūroje (1 pav., a): programų srautas į tinklo sluoksnį perduodamas paketų pavidalu, paketai perimami, užšifruojami ir pasirašomi. Raktų valdymu ir derėjimu dėl saugumo politikos rūpinasi specialus protokolas „Internet Key Exchange“, IKE. Konsultacinė bendrovė „The Burton group“ vienoje iš savo analitinių ataskaitų teigė, kad VPN sprendimai, pagrįsti IPsec protokolu, yra geresni nei SSL/TLS VPN sistemose, kurioms keliami aukštesni saugumo reikalavimai. Kalbant apie „klasikinę“ SSL/TLS protokolų naudojimo schemą (1 pav., b), tai visai ne VPN. Pagal vieną iš naujausių IETF žodynėlių, VPN yra „viešųjų ar privačių tinklų naudojimo būdas taip, kad VPN vartotojai buvo atskirti nuo kitų vartotojų ir galėjo bendrauti tarpusavyje taip, lyg būtų viename uždarame tinkle. Klasikinis SSL/TLS sprendimas neatitinka šio apibrėžimo. Tai užtikrina vienos transporto jungties vientisumą ir konfidencialumą (3 programos srautas 1 pav., b). Kitos programos (1 ir 2 pav. 1, b) perduoda atvirą srautą, ir niekas nekontroliuoja prieigos prie jų „nešifruotų“ prievadų. Šis SSL/TLS kompiuterio saugos kilpos neuždarymas mane visada labai supainiojo... Tačiau šis sprendimas turi savo, praktiškai nekonkurencinę, „ekologinę nišą“. Masinės (ne įmonės) nuotolinės prieigos apsaugos sistemose, kuriose negalime kiekvienam vartotojui įdiegti „savo“ VPN kliento, tiesiog nėra alternatyvos žiniatinklio naršyklei, palaikančiai SSL arba TLS ryšį. Todėl elektroninė prekyba, privačios prieigos prie bankinių išteklių sistemos ir kitos sistemos su didžiuliu ir nekontroliuojamu vartotojų parku kuriamos pagal schemą Interneto naršyklė – saugus SSL/TLS ryšys – portalas. Kita vertus, „IPsec“ yra architektūra, visapusiškai apimanti VPN funkcijas. Čia visų programų srautas, perduodamas per „savo“ transporto prievadus, virsta IP paketais, kurie yra užšifruojami, pasirašomi ir tuneliuojami per nepatikimus tinklus. Taikant „izoliuojančią“ IPsec saugumo politiką, kai atviras IP srautas yra visiškai apsaugotas, prieiga prie tinklo suteikiama griežtai apibrėžtam slaptųjų raktų savininkų ratui. Pašaliniam asmeniui neįmanoma prasiskverbti į šiuos „šarvus“. SSL/TLS VPN technologijos (1 pav., c) paplito palyginti neseniai, maždaug prieš 5 metus. Motyvacija kurti transportavimo protokolu pagrįstus VPN produktus buvo idėja sukurti paprastesnį ir pigesnį VPN sprendimą. Tačiau čia, kaip dažnai nutinka siužete „jie norėjo geriausio“, atsirado niuansų. Sprendimas „išplito“ į dvi visiškai skirtingas architektūras: „pseudo-VPN“ ir „sąžiningas VPN“, kurios labai skiriasi savo savybėmis.

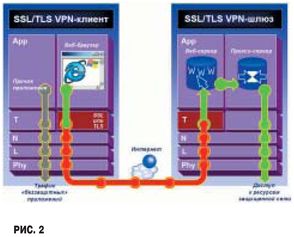

Paprasta žiniatinklio naršyklė veikia kaip VPN klientas „pseudo-VPN“. Apsaugos vartai įmonės tinklo išoriniame perimetro yra saugus žiniatinklio serveris, kuris „rodo“ VPN klientams saugomo tinklo išteklius žiniatinklio išteklių pavidalu. Tuo pačiu metu apsaugoti ištekliai nebūtinai turi būti tinklalapiai. Tai gali būti failų sistemos, net pokalbiai, balso ir vaizdo įrašai. Kad šie ištekliai būtų pasiekiami per naršyklę, tarpinis serveris yra „už“ žiniatinklio serverio, paverčiantis šiuos išteklius į HTTP ir atvirkščiai. Koks tokio sprendimo grožis? Faktas yra tas, kad norint sukurti VPN kliento pusėje, jums nieko nereikia. Kiekviename kompiuteryje yra naršyklė. SSL arba TLS yra beveik visose naršyklėse. Sertifikatas (raktas) nereikalingas: tiek SSL, tiek TLS gali generuoti laikiną seanso raktą. Vartotojas gali būti patvirtintas vėliau, apsaugotas seanso raktu, pavyzdžiui, naudojant slaptažodį. Kokie pagrindiniai trūkumai? Jų yra du.

Dabar „The Burton group“ analitikų, rekomendavusių „IPsec“ apsaugoti svarbiausius išteklius, susirūpinimas tampa aiškesnis – ji nedaro išimčių. Pripažindama šiuos trūkumus, SSL/TLS VPN pramonė tapo sudėtingesnė savo architektūra ir siūlo „teisingą“ VPN. Ryškiausias tokio sprendimo pavyzdys yra puikiai išvystytas OpenVPN projektas (http://openvpn.net), aprašytas keliose knygose. Šio (ir panašių) sprendimų architektūrą galima suprasti iš diagramos pav. 1, c. Programų srautas (visas ar dalis jo) supakuojamas į atvirą transportavimo protokolą, tada į IP paketus, kurie perimami ir vėl įterpiami į transporto sluoksnio protokolą naudojant SSL arba TLS apsaugą. Ką mes gauname dėl to? Visų funkcijų „sąžiningas“ VPN, labai panašus į IPsec sprendimą. Tačiau šio sprendimo kaina yra būtinybė įdiegti VPN klientą. Nėra jokio pabėgimo – naršyklė negali perimti ir supakuoti IP paketų į transportavimo protokolą... Kokie yra „sąžiningo“ SSL/TLS VPN pranašumai? Šios technologijos gaminių kūrėjai teigia, kad ji „daug lengvesnė“ nei „IPsec“. Sakyčiau "šiek tiek lengviau" - ir tai yra ruožas:

Tiesą sakant, VPN kliento įdiegimas ir konfigūravimas laikomas pagrindiniu sunkumu diegiant IPsec dideliame nuotolinių vartotojų parke. Kur tas "reljefas"? Protokolo ir saugumo politikos paprastumas šiek tiek palengvėja. Kaina šiek tiek sumažinta: SSL/TLS VPN produktai yra šiek tiek pigesni. Tačiau, kita vertus, šių gaminių techninės galimybės yra siauresnės. Produktai skirtingų gamintojų(dėl nestandartinio paketų inkapsuliavimo transportavimo protokole pobūdžio) yra praktiškai nesuderinami, ko negalima pasakyti apie IPsec produktus... Kas yra "sausas likutis"? Kokias technologijas turėtų rinktis klientas, norintis sukurti saugią nuotolinės prieigos sistemą? Atsakymas į šį klausimą netiesiogiai nurodytas aukščiau:

Tolesni skyriai – kaip sukurti sprendimą – teoriškai taikomi bet kuriam „sąžiningam“ VPN sprendimui, jei nenurodyta kitaip. Nuotolinė prieiga: praktinės VPN architektūros projektavimo problemosKaip atsižvelgti į „žmogiškojo faktoriaus“ riziką? Kartą atliekant pagrindinį darbą „Cisco SAFE: IPsec VPN giliai“ mane pribloškė viena frazė: „Ar jūsų organizacija gali pasitikėti VPN taip pat, kaip ir tam skirtu WAN kanalu?<...>„Cisco“ ir dauguma klientų mano, kad VPN kanalas nusipelno šiek tiek mažiau pasitikėjimo." Kaip tai įmanoma? Autoriai mano, kad šifravimas naudojant 128 bitų raktus ir skaitmeninius parašus yra mažiau patikima apsauga nei atviras kanalas už kontroliuojamos srities ribų. organizaciją?! Skamba švelniai keistai pasakyti. Tačiau atidžiai perskaičiusi tekstą supratau, ko trūksta šioje frazėje: „Cisco ir dauguma klientų mano, kad VPN kanalą [valdo tikras, nemotyvuotas, galbūt nekvalifikuotas, kai kurios iš tikrųjų kenkėjiškų vartotojų] nusipelno šiek tiek mažiau pasitikėjimo. Faktas yra tai, kad nuotolinės prieigos tinklams dažnai būdingos dvi savybės: didelis vartotojų parko matmuo ir nevienalytiškumas. Todėl, kuriant didžiulį nuotolinės prieigos tinklą, išryškėja šie dalykai:

Čia kiekvienas gali daryti ką nori, tačiau dažniausiai pateikiame griežtai nedviprasmišką rekomendaciją: saugaus įmonės nuotolinės prieigos tinklo saugumo politika visada turi būti grindžiama prielaida, kad vartotojas yra neišmanantis informacijos saugumo srityje ir galbūt , galimai nelojalus. Štai kodėl:

Laimei, techninėmis priemonėmis Daugelio gamintojų informacijos apsaugos sistemos leidžia šiuos principus pritaikyti praktiškai. Leiskite vartotojui „viduje LAN“ Kaip minėta aukščiau, „sąžiningas“ VPN sprendimas leidžia mums „išplėsti“ vietinį tinklą į atokią vietovę. Arba, kas yra lygiavertė, praktiškai „pasodinkite“ nuotolinį vartotoją biuro vietiniame tinkle. Iš šios funkcijos išplaukia du patogumai:

Šią bendrą schemą skirtingų gamintojų gaminiuose galima įgyvendinti skirtingai. Galite „pakviesti“ nuotolinį vartotoją įmonės VPN naudodami:

Hierarchiniai tinklo saugumo projektai

Struktūra informacinė sistema tačiau tai gali būti savavališka. Tačiau tiek saugumo politikos supratimo paprastumo, tiek sistemos veikimo logikos požiūriu dažnai patrauklus atrodo techninis sprendimas, kuriame atviros informacijos išteklių apdorojimo grandinė apima apdorojimo grandinę. Konfidenciali informacija, o konfidencialios informacijos apdorojimo grandinės viduje yra griežtai konfidencialios informacijos apdorojimo grandinė (4 pav.). Kalbant apie informacijos saugumo užduotis, tai vadinama „informacijos saugumo priemonių ešelonavimo principu“. Įdomu tai, kad VPN saugumo politika puikiai tinka kuriant tokias daugiasluoksnes sistemas.

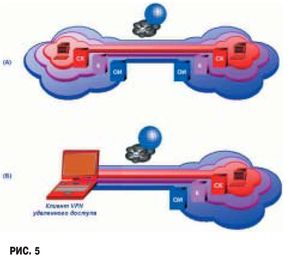

Sukurti tokius hierarchinius, „įdėtus“ VPN darbo tinkle scenarijuose nėra sunku. Pagal paprasčiausią saugumo politiką išorinio perimetro VPN vartai turėtų šifruoti srautą vidiniu perimetru, ypač negalvojant apie tai, kokie duomenys yra perduodami ir ar jie jau buvo užšifruoti konfidencialesniu perimetru (5 pav., a). Tačiau naudojant nuotolinę vartotojo prieigą viskas nėra taip paprasta. Apsvarstykite nuotolinį vartotoją, kuriam reikia prisijungti iš atviras tinklasį konfidencialiausio vidinio perimetro išteklius. Tokiu atveju nuotolinio vartotojo VPN klientas turi sukurti įdėtus VPN tunelius nuosekliai su išorinio ciklo šliuzu (OI), konfidencialios kilpos šliuzu ("K") ir griežtai konfidencialiu ciklo šliuzu ("SK", 5 pav.). , b). Geras VPN sprendimas turėtų sugebėti sukurti tokią asimetrinę įdėtųjų VPN tunelių sistemą. Tačiau „įdėto VPN“ dizainas, parodytas Fig. 5, dažnai kelia daug klausimų:

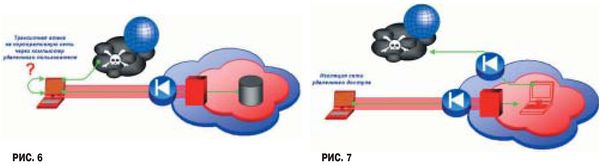

Atsakymai į šiuos klausimus nėra visiškai aiškūs. Aukštoji teorija sako, kad turėtume, kiek įmanoma, aprūpinti šifravimas nuo galo iki galo eismo. Tai yra, įdiekite šifravimo įrankį kuo arčiau konfidencialaus šaltinio ir pašalinkite srauto pakartotinio šifravimo (atviro apdorojimo) taškus jo paskirstymo kelyje. Tai reiškia, kad įdėtame VPN pav. 5, tikslinga visų pirma užtikrinti srauto šifravimą informacijos apdorojimo grandinėje su antspaudu „griežtai konfidencialus“ ant „SK“ vartų. Tačiau ką apsaugos požiūriu duos antrasis „griežtai konfidencialaus“ srauto šifravimas konfidencialios informacijos apdorojimo perimetro („K vartai“)? Teoriškai papildomas šifravimas suteikia papildoma apsauga. Praktiškai srautas jau yra užšifruotas pagal GOST 28147 su 256 bitų raktu. Pakartotinis šifravimas padidins efektyvų rakto ilgį iki maždaug 512 bitų. Bet kodėl mums to reikia, jei šifravimas naudojant tik 256 bitų raktą jau suteikia daugiau nei pakankamai jėgų apsaugoti „griežtai konfidencialią“ grandinę? Pragmatiškas atsakymas į šį klausimą yra toks: nereikia didinti apsaugos kriptografinio stiprumo naudojant antrąjį šifravimo metodą. Tačiau antrojo (ir kito, jei reikia) VPN įdėjimo lygio sukūrimą galima pateisinti sistemos veikimo paprastumo sumetimais. Nuotolinio vartotojo „prieigos laisvė“. Kitas svarbiausias nuotolinės prieigos tinklo projektavimo klausimas yra vartotojų prieigos prie interneto problema. Jau minėtame Cisco darbe aptariama padalinta tunelio architektūra, kurioje vartotojas gali vienu metu pasiekti įmonės tinklą ir internetą. Tokio dizaino pavojus yra tas, kad vartotojas, internete pasiėmęs virusų ir kitokį nešvarumą, pvz., šnipinėjimo programas, gali tapti tranzitinės atakos įmonės tinkle agentu (6 pav.). Norint išvengti tokios grėsmės, kolegos iš Cisco rekomenduoja naudoti papildomas apsaugos priemones: antivirusinę (šiandien čia turėtume pridėti anti-spyware), asmeninę užkardą kliento kompiuteryje ir sustiprintą saugumo kontrolę (IDS) prieigos koncentratoriuje. Apsvarstykite, pavyzdžiui, tradicinį perimetro įrenginį – ugniasienę. Užkardos saugos politiką gana lengva aptikti pasyviai stebint per ją eismą arba aktyviai nuskaitant atviri uostai. Išsiaiškinęs ugniasienės saugumo politiką, galiu lengvai įmesti neteisėtą paketą į įmonės tinklą. VPN visiškai pašalina šią galimybę. Tik privataus rakto savininko išduotas paketas praeis per saugos šliuzą. To „atspėti“ neįmanoma, todėl nepažįstamasis niekada nepateks į jūsų tinklą. Nuotolinės prieigos segmente rekomenduojama naudoti tik izoliacinę VPN politiką, pagal kurią nuotolinis vartotojas gali pasiekti tik įmonės tinklą ir niekur kitur. Iš pirmo žvilgsnio toks požiūris kelia daug klausimų. Pirmasis yra toks: ką daryti, jei nuotoliniam vartotojui reikalinga interneto prieiga? Atsakymas paprastas: saugiu kanalu perkelkite savo nuotolinius vartotojus į įmonės tinklą, o tada išleiskite nuotolinius vartotojus į internetą „bendrai“, taikydami tas pačias apsaugos priemones kaip ir paprastiems vietiniams vartotojams. kompiuterinis tinklas biuras (7 pav.). Šis sprendimas suteikia du pagrindinius pranašumus:

Šios schemos trūkumas yra papildomos ryšių išlaidos, nes nuotolinių vartotojų srautas per internetą praeina du kartus: apsaugotu ir atviru. Tačiau nuotolinis vartotojų srautas paprastai sudaro palyginti nedidelę bendrų įmonės ryšių išlaidų dalį. Internetas yra pigus, o dviguba interneto srauto kaina nuotoliniams vartotojams atrodo visiškai pagrįsta kaina už aukštą įmonės tinklo saugumą. Kitas klausimas, kuris dažnai užduodamas dėl grandinės, parodytos Fig. 7 - ar sistema, kurioje visi nuotoliniai vartotojai yra „pririšti“ prie vieno prieigos koncentratoriaus, yra pakankamai patikima?

Čia atsakymas toks pat paprastas: patikimumas reguliuojamas pagal kliento poreikius. Pirma, nuotolinės prieigos VPN koncentratorius yra lengvai perteklinis ir pagal N + 1 schemą su apkrovos balansavimu. Antra, jei jūsų tinklas yra paskirstytas regioniniu mastu, niekas netrukdo jums įrengti prieigos koncentratorių 2–3 miestuose. Kadangi srauto kaina šalies viduje praktiškai nepriklauso nuo to, ar esate prisijungę prie apsaugos vartų Maskvoje, Sankt Peterburge ar Vladivostoke, suteikite vartotojams galimybę prisijungti prie įmonės tinklo per kelis regioninius prieigos koncentratorius. Ir jūs gausite patikimumą atsparumo nelaimėms lygiu beveik be jokių papildomų išlaidų. AutentifikavimasŠiuolaikiniai VPN sprendimai siūlo labai platų nuotolinio vartotojo autentifikavimo įrankių asortimentą: simetrinius Slaptas raktas(slaptažodis), vienkartinio slaptažodžio autentifikavimo įrankiai, X.509 sertifikatai, taip pat šių autentifikavimo įrankių deriniai su slaptojo rakto aparatūros laikmena. Išvardinti sprendimai gali šiek tiek skirtis saugumo požiūriu, tačiau saugumo stiprumo parametrus (pvz., slaptažodžio/rakto ilgį) galima koreguoti. Tai veda prie to, kad apsaugos stiprumas kriptografine prasme nustoja būti praktiniu kriterijumi renkantis techninį sprendimą. Svarbiausi praktiniai kriterijai yra šie klausimai: 1) kaina ir 2) naudojimo paprastumas. Remiantis šiais kriterijais, norint organizuoti autentifikavimą nuotolinės prieigos VPN, galime rekomenduoti X.509 sertifikatus, įmontuotus VPN kliente arba operacinėje sistemoje, kaip keičiamo dydžio ir gana patogų mažo biudžeto sprendimą. Jei sistemos biudžetas leidžia palaikyti vartotojo autentifikavimo aparatinę įrangą, sprendimas turėtų būti pasirinktas pagal suderinamumo su esama įmonės autentifikavimo infrastruktūra kriterijus. Jei jis jau naudoja vienkartinį slaptažodžio autentifikavimą (pavyzdžiui, SecurID iš RSA), tuomet tikslinga jį teikti kartu su grupės simetriniu raktu arba sertifikatu. Kaip alternatyvą galime rekomenduoti aparatūros rakto laikiklį – žetoną, panašų į tuos, kuriuos gamina Aladdin. Šis įrenginys yra apsaugotas nuo klastojimo, neeksportuoja slaptojo rakto, turi PIN kodą su ribotu bandymų įvesti skaičiumi, juo labai paprasta naudotis. Taip pat yra kombinuotų įrenginių, kurie sujungia žetoną ir aparatinę vienkartinio slaptažodžio generatorių. Toks įrenginys gali būti daugiafaktorinio autentifikavimo priemonė visai programų vertikalei: autentifikavimui prisijungiant prie operacinės sistemos, VPN, integracijai su programomis, kurios naudoja elektroninį skaitmeninį parašą. Konfigūracijos valdymasNuotolinės prieigos tinkluose, apsaugos užduotys ilgam laikui apsiribojo nuotolinio vartotojo autentifikavimu, užtikrinant jo srauto konfidencialumą ir vientisumą. Tačiau to nepakanka. Galime būti tikri, kad prie tinklo prisijungia tik įgalioti vartotojai. Galime būti tikri, kad jų eismas yra saugus. Tačiau negalime būti tikri, kad jų kompiuteriai yra „sterilūs“ ir, prisijungę prie tinklo, į jį nepateks jokio purvo. Reikalingas konfigūracijos valdymas. Ši technologija pasirodė maždaug prieš dvejus metus. „Cisco Systems“ pasiūlė tinklo prieigos kontrolės (NAC) ideologiją. NAC esmė ta, kad įleidus nuotolinį įrenginį į tinklą, patikrinama, ar jo konfigūracija atitinka įmonės saugumo politikos reikalavimus. Pavyzdžiui, nuotoliniam vartotojui gali būti reikalaujama turėti tam tikrą įdiegtų apsaugos priemonių rinkinį, laiku atnaujinti antivirusines duomenų bazes, veiklą arba, priešingai, uždrausti tam tikras programas. Jei nuotolinio vartotojo darbo vietos konfigūracija neatitinka įmonės politikos reikalavimų, jis nepasiekia įmonės tinklo arba gauna prieigą tik į karantino zoną, kur gali „susitvarkyti“: pavyzdžiui, atsisiųskite reikalingus atnaujinimus, atlikti antivirusinį nuskaitymą ir pan. Ši technologija tapo plačiai paplitusi ir šiuo metu ją palaiko daugelis gamintojų. programinė įranga ir informacijos saugos įrankiai. SantraukaŠio straipsnio apimtis neleidžia mums analizuoti išsamios įmonės VPN nuotolinės prieigos kūrimo scenarijų. Todėl pabaigai tikslinga išvardinti pagrindinius principus, kurių vadovaudamiesi „nepraleisite“ kurdami konkrečias sistemas:

Nuosekliai laikydamiesi šių principų galite užtikrinti, kad jūsų nuotolinės prieigos tinklai būtų tokio pat saugumo lygio kaip ir biuro tinklai. Literatūra

1 puslapis 10. Šiandien šios knygos Cisco svetainėje nėra. Spėju – dėl IPsec standartų atnaujinimo. Knyga buvo parašyta IPsec RFC 2401 architektūrai ir nebuvo atnaujinta naujai RFC 4301 architektūrai. Gaila, kūrinys pateikė įdomų VPN dizaino vadovą, kuris nepasensta išleidus. nauja versija protokolas. Siųsti savo gerą darbą žinių bazėje yra paprasta. Naudokite žemiau esančią formąStudentai, magistrantai, jaunieji mokslininkai, kurie naudojasi žinių baze savo studijose ir darbe, bus jums labai dėkingi. Panašūs dokumentaiNaudojimas elektroniniai raktai kaip vartotojo autentifikavimo priemonė. Identifikavimo ir autentifikavimo metodų analizė juose naudojamų technologijų požiūriu. „Rutoken“ autentifikavimo įrankių diegimas ir konfigūravimas, tvarkyklių valdymas. kursinis darbas, pridėtas 2013-11-01 Nuotolinės prieigos įgyvendinimo savybės ir būdai. Nuotolinės prieigos organizavimas. Nuotolinės prieigos integravimas į įmonės intranetą. „Windows“ skirtų nuotolinės prieigos kliento įrankių diegimas. Priemonė, kuri veikia kliento-serverio architektūroje. kursinis darbas, pridėtas 2011-12-17 Pagrindinės kompiuterių saugumo sąvokos, apsauga nuo kompiuteriniai virusai ir neteisėta prieiga, informacijos apsauga nuotolinės prieigos metu. Kaspersky Anti-Virus: visapusiška apsauga El. paštas, pilnas apsaugos nuo virusų automatizavimas. santrauka, pridėta 2011-08-01 Septynių sluoksnių architektūra, pagrindiniai protokolai ir standartai kompiuterių tinklai. Programinės įrangos tipai ir techninės-programinės įrangos apsaugos būdai: duomenų šifravimas, apsauga nuo kompiuterinių virusų, neteisėtos prieigos, informacija nuotolinės prieigos metu. testas, pridėtas 2014-12-07 Linijinio kompiuterių tinklo vartotojų biometrinio autentifikavimo įgyvendinimo pasiūlymų rengimas. Statinių ir dinaminių vartotojų autentifikavimo metodų esmė ir charakteristikos. Grėsmių šalinimo būdai, apsaugos tarnybos parametrai. kursinis darbas, pridėtas 2014-04-25 Laidinio vietinio tinklo kūrimas ir nuotolinė prieiga prie šio tinklo naudojant bevielis tinklas(Wi-Fi), jų ryšį vienas su kitu. Tinklo dvigubo apsisukimo laiko (PDV) skaičiavimas. Darbo vietos, nuotolinės prieigos, serverio nustatymas. kursinis darbas, pridėtas 2010-11-10 Įskiepių autentifikavimo modulių kaip vartotojo autentifikavimo priemonės kūrimas. Pridedamas Linux-PAM modulis Linux platinimai. Veikimo principas, administravimas, laiko ir resursų apribojimai. Autentifikavimo papildinių apžvalga. kursinis darbas, pridėtas 2011-01-29 Bendrosios nuostatos Nuotolinė prieiga yra labai plati sąvoka, apimanti įvairius kompiuterių, tinklų ir programų sąveikos tipus ir parinktis. Yra daugybė sąveikos schemų, kurios gali būti vadinamos nuotoline prieiga, tačiau jas vienija pasaulinių kanalų arba pasauliniai tinklai kai bendrauja. Be to, nuotolinei prieigai paprastai būdinga asimetrinė sąveika, tai yra, viena vertus, yra centrinis didelis tinklas arba centrinis kompiuteris, o iš kitos pusės yra atskiras nuotolinis terminalas, kompiuteris arba mažas tinklas, kuris turi gauti prieigą prie centrinio tinklo informaciniai ištekliai. Per pastaruosius metus ar dvejus įmonių, turinčių geografiškai paskirstytus įmonių tinklus, skaičius gerokai išaugo. Todėl geras mastelio keitimas ir daugelio nuotolinių klientų palaikymas yra labai svarbūs šiuolaikiniams nuotolinės prieigos įrankiams. Pagrindinės nuotolinio valdymo priemonių kūrimo tendencijosStandartizavimas. Visai neseniai, už nuotolinio valdymo pultasįmonių tinklai naudojo patentuotus sprendimus, kuriems būdingi jų pačių duomenų perdavimo protokolai telefono tinklai ir savo autentifikavimo metodus nuotoliniams vartotojams, taip pat originaliais būdais centrinio tinklo išteklių aprūpinimas. Natūralu, kad tai sukėlė tam tikrų problemų, kai reikėjo „sujungti“ du tinklus, kurie anksčiau turėjo skirtingas tinklo valdymo įrankių konfigūracijas, ir rengiant specialistus bei kitose situacijose. Šiais laikais valdymo sistemose veikia vis daugiau standartinių komponentų: PPP duomenų perdavimo protokolas; autentifikavimo įrankių „džentelmenų rinkinys“ naudojant „Kerberos“, „Novell NDS“ arba „MicrosoftDirectoryServices“ sistemas; informacijos išteklių teikimas nuotoliniams vartotojams, besinaudojantiems WWW paslauga arba tomis pačiomis paslaugomis, kurios veikia vietiniame tinkle. Šis procesas palengvina nuotolinės prieigos serverių sąveiką su klientais ir tinklo operacinėmis sistemomis, veikiančiomis vietiniame tinkle. Nors iki visiško standartizavimo dar toli (kaip visada, tai daugiau tikslas), per pastaruosius kelerius metus situacija kardinaliai pasikeitė. Padidėjęs prieigos greitis. Pagrindinės telekomunikacijų paslaugų operatorių pastangos šiandien yra nukreiptos į analoginių modemų masiniams vartotojams keliamą 56,2 Kbit/s apribojimą. Be to, informacijos perdavimas internetu yra, švelniai tariant, nesaugus. Todėl idealus variantas būtų sukurti virtualų privatų tinklą – VPN (apie šią technologiją galite pasiskaityti ComputerPress Nr. 5 „2001“) Smulkiau nesigilinsime į vartotojų ar potinklių fizinio sujungimo klausimus, apsvarstysime tik minimaliu mastu. Įmonės tinklo prijungimas prie interneto yra pagrįstas, jei jums reikia prieigos prie atitinkamų paslaugų. Naudoti internetą kaip duomenų perdavimo priemonę verta tik tada, kai nėra kitų būdų ir kai finansiniai sumetimai nusveria patikimumo ir saugumo reikalavimus. Viena iš plačiausiai aptarinėjamų nuotolinio administravimo problemų yra saugumas. Jei leisite nuotolinio tinklo valdymo galimybę, nesvarbu, kokią technologiją naudosite, kils nemažai problemų, susijusių su tinklu perduodamos informacijos saugumo užtikrinimu. Kokiais atvejais tai gali būti pavojinga?Ne kartą rašėme apie saugumo užtikrinimo svarbą perduodant informaciją per bendras tinklas. Kaip rodo praktika, įsilaužimo į tinklą atvejai vis dar yra gana dažni. Dar kartą pakartokime, kokie pavojai gali grėsti privačiam tinklui naudojant vieną ar kitą duomenų perdavimo technologiją. Visų pirma, tai informacijos perėmimas perdavimo metu. Čia gali padėti šifravimo įrankiai, kurie išsprendžia problemą tik iš dalies, nes daugiausia taikomi pašto ir failų perkėlimui. Sprendimai, leidžiantys šifruoti informaciją realiu laiku priimtinu greičiu (pavyzdžiui, dirbant tiesiogiai su nuotoline duomenų baze ar failų serveriu), vis dar neprieinami ir brangūs. Žinoma, yra priemonė apsisaugoti nuo neteisėtos prieigos prie tinklo – ugniasienė. Tačiau tai neturėtų būti laikoma panacėja – pagalvokite apie virusus ir antivirusines programas. Bet kokia gynyba gali būti pažeista, ypač jei gauta informacija verta įsilaužimo kainos. Taigi, internetą galima rekomenduoti kaip pagrindą sistemoms, kurioms reikalingas patikimumas ir privatumas tik kraštutiniu atveju ir naudojant visas saugumo priemones, įskaitant ugniasienes, kanalų šifravimą ir VPN. Be to, neturėtume pamiršti apie žmogiškąjį faktorių - apie darbuotojus „viduje“ ir „už“ įmonės tinklo. Bet tai atskiro straipsnio tema. Atminkite, kad nuotolinei prieigai organizuoti galite naudoti X.25 ir Frame Relay technologijas, kurios suteikia daug įdomių galimybių. Neteisėtos prieigos problemą taip pat galima gana efektyviai išspręsti naudojant patį tinklą. Šiandien yra šifravimo įrankių, kurie yra sukurti specialiai X.25 ir Frame Relay tinklams ir leidžia jiems veikti gana dideliu greičiu. Tokią įrangą gamina Racal, Cylink, Siemens. Taip pat yra vietinių pokyčių, sukurtų globojant FAPSI. Natūralu, kad IP protokolu pagrįsti tinklai yra tobulinami, apie kuriuos ne kartą rašėme straipsniuose apie saugumą. Nuotolinio tinklo valdymo schemosDabar pereikime prie nuotolinio tinklo valdymo schemų. Fig. 1 paveiksle parodytos pagrindinės nuotolinės prieigos schemos, besiskiriančios tarpusavyje sąveikaujančių sistemų tipais: 1 - „terminalas-kompiuteris“; 2 - „kompiuteris-kompiuteris“; 3 - „kompiuterių tinklas“; 4 - „tinklas į tinklą“. Pirmieji trys nuotolinės prieigos tipai dažnai derinami su individualios prieigos koncepcija, o prieigos iš tinklo į svetainę schemos kartais skirstomos į dvi klases – ROBO (RegionalOffice/BranchOffice) ir SOHO (SmallOffice/HomeOffice). ROBO klasė atitinka vidutinio dydžio tinklų prijungimą prie centrinio tinklo - įmonės regioninių padalinių tinklų, o SOHO klasė - nuotolinės prieigos prie mažų biurų ir namų tinklų atvejį. Ypatingą vietą tarp visų nuotolinės prieigos prie kompiuterio tipų užima metodas, kai vartotojas gali nuotoliniu būdu dirbti su kompiuteriu taip, lyg jį valdytų naudodamas lokaliai prijungtą terminalą. Šiuo režimu jis gali paleisti programas nuotoliniame kompiuteryje ir matyti jų vykdymo rezultatus. Šiuo atveju šis prieigos būdas paprastai skirstomas į prieigą prie terminalo ir nuotolinį valdymą. Nors jie artimi darbo režimai, tačiau nuotolinės prieigos produktų aprašyme nėra įprasta jų jungti į vieną klasę. Paprastai terminalo prieiga suprantama kaip simbolinis vartotojo veikimo režimas su nuotolinėmis kelių vartotojų operacinėmis sistemomis – UNIX, VAXVMS, IBM mainframe OS. Nuotolinio valdymo pulto klasėje yra programos, skirtos OS grafiniam ekranui emuliuoti asmeninius kompiuterius– pirmiausia kitoks Windows versijos, o pastaruoju metu į šią klasę įeina Linux sistemos, Solaris ir kt. Daugelis operacinių sistemų gamintojų į savo protokolų rinkinius įtraukė priemones, skirtas terminalo naudotojams pasiekti kompiuterius tinkle. Šie įrankiai leidžia vartotojui, dirbančiam su kompiuteriu, prijungtu prie tinklo, savo monitoriaus ekraną paversti kito kompiuterio, taip pat prijungto prie tinklo, terminalo emuliatoriumi. Populiariausias tokio tipo įrankis yra TCP/IP kamino telnet protokolas, kuris pasirodė kaip dalis Operacinė sistema UNIX ir nuo to laiko buvo neatsiejamai su ja susijęs. Skirtingai nuo prieigos prie terminalų sistemų, kurios vartotojo kompiuterį paverčia centriniu kompiuterio ekrano emuliatoriumi, nuotolinio mazgo režimo palaikymo priemonės daro skambinantį įrenginį visaverte vietinio tinklo nuoroda. Tai pasiekiama dėl to, kad nuotolinis kompiuteris naudoja tą patį protokolų krūvą kaip ir centriniame vietiniame tinkle esantys kompiuteriai, išskyrus saito ir fizinio lygmens protokolus. Šiame lygyje vietoj tradicinių Ethernet arba Token Ring protokolų veikia modemo protokolai (fizinis sluoksnis) ir taškas-taškas ryšio protokolai, tokie kaip SLIP, HDLC ir PPP. Šie protokolai naudojami tinklo ir kitų protokolų paketams perduoti telefono tinklais. viršutiniai lygiai. Taigi vykdomas pilnas nuotolinio mazgo ryšys su kitais tinklo mazgais. Nuotolinio mazgo paslauga suteikia jai transporto ryšį su vietiniu tinklu, todėl nuotolinis mazgas gali naudotis visomis prieinamomis paslaugomis vietiniai klientai tinklai, pavyzdžiui, NetWare failų paslauga, telnet paslauga arba X-Window UNIX OS, Windows NT administravimas. Didžiausius sunkumus sukelia populiarių Windows šeimos stalinių operacinių sistemų, OS/2 ir kt., valdymas nuotoliniu būdu. Taip yra dėl to, kad šioms sistemoms nėra standartinis protokolas terminalo emuliacija, panaši į telnet arba X-Window, skirta UNIX, arba LAT, skirta VAXVMS. Be to, šios operacinės sistemos yra labiausiai žinomos galutiniam vartotojui, ir jam būtų labai patogu naudotis pažįstama grafine medžiaga Windows sąsaja valdant nuotolinį pagrindinį kompiuterį. Todėl likusi šio straipsnio dalis bus skirta nuotolinio valdymo įrankiams, integruotiems UNIX, Windows ir NetWare šeimų operacinėse sistemose, taip pat tiems, kuriuos sukūrė trečiųjų šalių kūrimo įmonės. Operacinėse sistemose įmontuoti nuotolinio administravimo įrankiaiUNIX šeimaUNIX galima pavadinti operacine sistema, kuri puikiai tinka sistemos ir tinklo administravimo užduotims, bet kur kas blogesnė biuro programoms. Kadangi kalbame apie nuotolinio administravimo sistemą, o ne apie darbalaukio sistemą, galime pasakyti, kad telnet paslaugų dėka bet kuris tinkamas vartotojas gali valdyti tinklą iš bet kurios pasaulio vietos, savo kompiuteryje paleisdamas nuotolinį terminalą. Vienintelis rimtas šio požiūrio trūkumas – aukšti reikalavimai administratoriaus kvalifikacijai: jis turi laisvai mokėti komunalines paslaugas. komandinė eilutė. Natūralu, kad nepatyrę administratoriai turi didelių sunkumų, o paprasti vartotojai tiesiog panikuoja matydami juodą ekraną su mirksinčiu komandų eilutės žymekliu. Pastaruoju metu ši situacija keičiasi į gerąją pusę – atsirado kliento-serverio aplikacijos, kurios leidžia nuotoliniu būdu administruoti UNIX/Linux sistemas grafiniu režimu. Pavyzdys yra VNC serveris, skirtas Suse Linux. Šios programos nusipelno atskiro straipsnio tema. Dabar sutelkime dėmesį į telnet. Tai vienas iš standartų, kurio tinkle yra nuo trijų dešimčių iki pusantro tūkstančio rekomenduojamos oficialios medžiagos, vadinamos RFC (Request For Comments). Iš pradžių telnet reiškė triadą, susidedančią iš: telnet vartotojo sąsajos, telneto proceso ir telnet protokolo. Šioje triadoje pateikiamas tinklo terminalo, skirto pasiekti nuotolinio kompiuterio išteklius, aprašymas ir įgyvendinimas. Telnet yra sukurtas kaip taikomųjų programų protokolas per transportavimo protokolą TCP protokolas. Kai užmezgamas telneto ryšys, programa, kurioje veikia tikrasis galinis įrenginys, ir programos aptarnavimo procesas naudoja tinklo virtualų terminalą (NVT), standartinį plačiausiai naudojamų realių fizinių galinių įrenginių galimybių aprašą, kad galėtų keistis informacija. NVT leidžia aprašyti ir konvertuoti informacijos įvesties ir išvesties metodus į standartinę formą. Terminalo programa (vartotojas) ir su juo dirbantis procesas (serveris) fizinių įrenginių charakteristikas konvertuoja į NVT specifikaciją, kas leidžia užtikrinti skirtingų pajėgumų įrenginių suderinamumo principą. Dialogo charakteristikas diktuoja mažiau pajėgus įrenginys. Sutartinių parinkčių arba komandų principas leidžia susitarti dėl informacijos rodymo galiniuose įrenginiuose galimybių. NVT yra minimalus reikalaujamas parametrų rinkinys, leidžiantis net ir labiausiai prieš patekusius įrenginius veikti per Telnet. Šiuolaikiniai faktiškai naudojami įrenginiai turi daug didesnes informacijos išvesties galimybes, o suderintų komandų principas leidžia išnaudoti šias galimybes. Sąveika per telnet protokolą yra simetriška, todėl vartotojo programa ir serverio programa gali keistis vietomis vienos sesijos metu. Tai iš esmės skiria sąveiką Telnete nuo tradicinės kliento-serverio schemos. Jei kalbame apie informacijos mainus tarp dviejų terminalo programų režimu „terminalas į terminalą“, tai kiekviena iš šalių gali inicijuoti informacijos pateikimo principų pakeitimą, o kartu ir kitą telneto funkciją. protokolas pasireiškia čia. Protokole naudojamas ne „prašymo-patvirtinimo“, o „tiesioginio veiksmo“ principas. Tai reiškia, kad jei terminalo programa nori išplėsti informacijos pateikimo galimybes, ji tai daro (pvz., įterpia į informacijos srautas Esc sekos), o jei atsakydamas jis gauna informaciją nauju vaizdu, tai rodo sėkmingą bandymą, kitu atveju grįžta prie NVT standarto. Tačiau Telnet turi gana rimtų minusų – saugumo problemų. Jei leidžiate nuotolinius Telnet ryšius su savo serverio prievadais, turite atkreipti ypatingą dėmesį į tai, kad asmuo, besijungiantis prie įrenginio, sąveikauja su viena iš demono programų. Ji neturi jokių teisių skaityti/rašyti informaciją ir nėra identifikuota UNIX sistema(negalite to aptikti naudodami komandą who), tačiau ji gali duoti komandas šiems demonams ir, naudodama programų ar konfigūracijos klaidas, gauti prieigą prie serveryje saugomos informacijos. Windows šeima„Windows NT“ serverio nuotolinio administravimo sudėtingumas visada buvo varginantis uždavinys sistemos administratoriams, susidūrusiems su šia užduotimi. Ir nors labiausiai patyrę yra įvaldę tokius triukus kaip RCMD (Remote Command Service, RCMD.EXE) naudojimas kartu su regini arba regedit programomis, vis tiek nuotolinis administravimas„Windows NT“ labai skiriasi nuo vietinio analogo. Tokiu atveju būtina įvaldyti specialius įrankius, nes asmeninių kompiuterių operacinės sistemos visada buvo glaudžiai susietos su vietine klaviatūra ir ekranu. Tiesą sakant, iki šiol dauguma asmeninių kompiuterių nebuvo prijungti prie tinklo, todėl jiems nereikėjo bendrauti su kitomis klaviatūromis ar monitoriais. Šią spragą užpildo daugybė trečiųjų šalių kūrėjų produktų, kurie bus aptarti toliau. Tačiau taip pat yra keletas paketų, skirtų „Windows“ pagrindu veikiančioms darbalaukio sistemoms valdyti, kuriuos sukūrė „Microsoft“ kūrėjai. Vienas iš jų yra Systems Management Server (SMS) 2.0 (2 pav.), kuris yra glaudžiai integruotas su DBVS. Microsoft SQL Serveris ir Crystal Reports programa ir turi daug informacijos valdymo galimybių. Be to, labai patraukli galimybė suplanuoti duomenų bazės priežiūros procesą SMS žinutėmis. Kaip ir tikėjotės, „Windows“ trikčių šalinimo sritis yra puiki. Tarp SMS trūkumų šiandien yra šie: nėra spausdintuvo tvarkyklių diegimo palaikymo; programinės įrangos konfigūracijos blokavimo kliento kompiuteriuose funkcija nėra įtraukta į paketo konsolę; Nėra integruotų apsaugos nuo virusų įrankių. Jei jums tiesiog reikia gauti prieigą prie terminalo nuotolinis kompiuteris ir jūs žinote, kaip telnet veikia UNIX sistemose, patogiau naudoti tokį produktą kaip Telnet serveris, integruotas į Windows 2000 Professional. Pagal numatytuosius nustatymus telnet serverio paleidimas yra išjungtas dėl akivaizdžios saugos rizikos. Norėdami paleisti šią paslaugą, naudokite komandą: net start telnet Jei turite telnet klientą ir serveris turi fiksuotą IP adresą, galite atidaryti komandų eilutės langą serveryje iš bet kurios vietos ir nuotoliniu būdu valdyti serverį naudodami standartines telnet komandas iš bet kurios pasaulio vietos. NetWare šeimaNorint valdyti darbo vietas, NetWare 5 operacinėje sistemoje yra paketas Z.E.N. veikia (Zero Effort Networking, - darbas tinkle be pastangų). Nors nulinės sąnaudos tinklų kūrimas neįmanomas, Z.E.N. veikia daug lengviau nuotoliniu būdu valdyti kelias klientų stotis. Lyginant Z.E.N. veikia 2.0 su ankstesne versija, negalima nepastebėti daugelio papildomos funkcijos Naujausia versija, pavyzdžiui: programų platinimas priklausomai nuo tam tikrų sąlygų įvykdymo, darbo vietos programinės įrangos inventorizacija ir jos naudojimo kontrolė, ataskaitų generavimas. Siekiant palengvinti darbuotojų valdymą Windows lentelės paketas Z.E.N. darbai yra glaudžiai integruoti su NDS katalogų paslauga. Šis paketas taip pat puikiai tinka geografiškai paskirstyti aptarnavimo centrai, kurio serveriai gali saugoti NDS skaidinių kopijas. Su montavimu Z.E.N. darbus, turite šias parinktis:

Tačiau nepaisant daugybės privalumų, Z.E.N. darbai taip pat turi tam tikrų trūkumų, pavyzdžiui: nėra galimybės automatiškai sukurti įdiegtų programų pašalinimo procedūros, o programų naudojimo valdymo funkcija neapima vietinių programų, todėl neįmanoma kontroliuoti žaidimų ir kitų nepageidaujamų programų paleidimo. darbo stotys. Trečiųjų šalių programinė įrangaUNIX/Linux sistemos iš pradžių yra pritaikytos nuotolinio valdymo pultas. Taip atsitiko, kad pirmosios UNIX mašinos buvo brangūs mini kompiuteriai, prie kurių nuoseklieji prievadai buvo prijungta daug terminalų. Net ir šiandien, kai UNIX turi grafinę sąsają, ryšio seanso nustatymas nuotoliniame arba vietiniame kompiuteryje išlieka vienodai paprastas (su sąlyga, kad vartotojas turi teisę pradėti seansą su nuotolinis šeimininkas). Taigi, jei norint valdyti kitoje šalyje esantį Linux kompiuterį tereikia prie jo prisijungti naudojant telnet programą, tai norint išspręsti tą pačią problemą su NT serveriu, teks keliauti į tą šalį. Kadangi tai dažniausiai neįmanoma, sistema „Windows“ administratoriai NT turi ieškoti programinės įrangos, kad užpildytų šią spragą. Daugumoje „Windows“ sistemų teikiamų tinklo administravimo įrankių visiškai pakanka vartotojo lygmeniu ir darbo grupė. Tačiau palaikomų funkcijų įvairove jie yra prastesni už nepriklausomų kūrėjų produktus. Taigi, pavyzdžiui, „Windows NT Server“ tinka serveriui ir naudotojams, susijusiems su bendrinamais ištekliais, administruoti, tačiau nepaiso daugelio kitų užduočių, tokių kaip licencijų stebėjimas. IN Langų kompozicija NT apima tinklo stebėjimo programą, skirtą stebėti, ar vartotojų arba prisijungimų tinkle skaičius atitinka įsigytų licencijų skaičių, tačiau ji negali to padaryti kitoms programoms, veikiančioms serveryje arba darbo vietose. Šie trys tinklo administravimo produktai rodo patobulintas NT galimybes: Symantec Norton Network Series, Intel LANDesk Management Suite ir Veritas Software Desktop Management Suite (DMS). „Symantec“ „Norton Network Series“ apima daugybę produktų, tokių kaip „Norton Administrator Suite“ (NAS) ir „Expose“. NAS įrankis pateikia programinės įrangos ir aparatinės įrangos išteklių inventorių, programinės įrangos platinimą, licencijuotos programinės įrangos naudojimo kontrolę, apsaugą nuo virusų ir darbalaukio konfigūracijos valdymą. NAS veikia su įvairiomis platformomis, įskaitant Windows NT Server, NetWare, Banyan's VINES ir kt. Expose atlieka sistemos stebėjimą realiuoju laiku ir perspėja apie problemas NetWare, NT ir VINES serveriuose. Jis palaiko NAS administracinę konsolę ir, be to, SNMP. LANDesk iš „Intel“ daugeliu atžvilgių yra panašus į SMS iš „Microsoft“, kuris jau buvo aptartas šiame straipsnyje. Praktiškai LANDesk turėtų būti naudojamas NetWare tinkle, kuriame yra keli Windows serveriai NT, o SMS yra logiška naudoti NT tinkle su keliais NetWare serveriais. LANDesk teikia DMI (Desktop Management Interface) palaikymą, taip pat teikia daug kitų paslaugų, įskaitant programinės ir techninės įrangos išteklių inventorizaciją, licencijuotos programinės įrangos naudojimo stebėjimą ir programinės įrangos platinimą. Be to, LANDesk palaiko darbo vietos spausdintuvo valdymą ir Symantec Norton AntiVirus antivirusinę programinę įrangą, kuri įdiegiama kartu su valdymo agentu. Galiausiai, šis gaminys turi tinklo stebėjimo įrankius, leidžiančius stebėti tinklo naudojimo būdus, aptikti gedimus ir taip pat siųsti aliarmus į valdymo sistemas NetWare ir Windows NT serveriuose. Nuotolinio darbo vietos valdymo paslauga naudojama pagalbos tarnybai organizuoti. LANDesk turi įmontuotą galingą scenarijų sistemą, skirtą programinei įrangai platinti ir bendrai programavimo aplinkai sukurti kuriant tinklą. Desktop Manager leidžia tinklo administratoriui konfigūruoti bendrą aplinką visoms darbo stotims iš centrinės vietos. Reikėtų pasakyti, kad darbo stočių paieškos su Common Base Agents metodas, įdiegtas pakete, turi gana rimtą trūkumą. Problema ta, kad LANDesk naudoja nukreiptus transliavimo pranešimus, kad surastų darbo vietas konkrečiame potinklyje, o maršrutizatoriai, kurie jų netransliuoja tarp potinklių, gali sutrikdyti darbo stočių aptikimo procesą. Visų pirma taip gali nutikti dėl to, kad tinklo administratorius išjungė maršrutizatoriaus nukreiptos transliacijos funkciją. Veritas gamina vieną iš pilniausių sistemų valdymo paketų – DMS, kuris daro absoliučiai viską nuo OS platinimo iki programų naudojimo kontrolės. Programos platinamos pagal DMS paketo sąlygų įvykdymą per dialogo langą, o ne užklausų grupę. Informacijos valdymo įrankiai apima ataskaitų ir užklausų šablonų rinkinį, kurį galima naudoti norint pateikti užklausą visoje produktų duomenų bazėje. Be to, labai malonu, kad DMS praneša administratoriui apie įvykius, susijusius su programų diegimu per SMTP ir SNMP protokolus. Be prieigos prie darbo stočių režimų tik su jų vartotojų leidimu arba be jo, galite sukonfigūruoti DMS klientus taip, kad jie prašytų vartotojų leidimo, o jei po kurio laiko atsakymo nebus, tada jie patys leistų nuotolinio valdymo pultą. sesija. Pagrindinė problema dirbant su DMS yra centralizuoto nuotolinio valdymo trūkumas. Tiesiog neįsivaizduojama, kad būtų galima valdyti daugybę darbo vietų be nuotolinio valdymo funkcijos, o atskirų darbo stočių slaptažodžių buvimas labai apsunkina šį procesą. ComputerPress 7"2001 |

Nauja

- Trys būdai atidaryti „Windows“ registro rengyklę Registro atidarymas naudojant paiešką

- Kaip padalinti standųjį diską

- Kietąjį diską padaliname į skaidinius

- Įjungus kompiuteris pypsi

- Teisingas failų plėtinių keitimas sistemoje Windows Kaip pakeisti archyvo plėtinį

- Skelbimų blokavimas „YouTube“ „YouTube“ be skelbimų

- TeamViewer – nuotolinis kompiuterio valdymas Atsisiųskite programą, kad galėtumėte bendrauti su kitu kompiuteriu

- Kaip sužinoti kompiuterio charakteristikas sistemoje „Windows“: sistemos metodai ir specialios programos

- Atnaujiname naršykles skirtinguose įrenginiuose: kompiuteryje, planšetėje, išmaniajame telefone Įdiekite atnaujintą naršyklę kur ir kaip

- Kaip sutepti procesoriaus, vaizdo plokštės, maitinimo šaltinio ir kompiuterio aušintuvą

Kokie yra skirtumai? Visų pirma, reikia pasakyti, kad visos trys architektūros naudoja maždaug tą patį kriptografinių algoritmų rinkinį, kurio stiprumas yra panašus. Taigi pagal kriptografinio stiprumo kriterijų sprendinius galima laikyti maždaug vienodais.

Kokie yra skirtumai? Visų pirma, reikia pasakyti, kad visos trys architektūros naudoja maždaug tą patį kriptografinių algoritmų rinkinį, kurio stiprumas yra panašus. Taigi pagal kriptografinio stiprumo kriterijų sprendinius galima laikyti maždaug vienodais. „Pseudo-VPN“ architektūra parodyta Fig. 2.

„Pseudo-VPN“ architektūra parodyta Fig. 2. Ši paskutinė galimybė nusipelno trumpo paaiškinimo. Faktas yra tas, kad visi VPN protokolai užtikrina griežtą abipusį sąveikos partnerių autentifikavimą. Beveik teisiškai reikšmingai galime teigti, kad šis IPsec paketas priklauso, tarkime, Ivanui Ivanovičiui Ivanovui. Kai IPsec paketas patenka į saugos šliuzą ir perduodamas į įmonės vietinį tinklą kaip atviras IP paketas, autentifikavimo informacija prarandama: IP antraštėje nėra laukų su informacija apie paketo leidėją. Gaila! Tačiau vis tiek galima susieti IPsec autentifikavimo informaciją su atviru IP paketu. Šį išradingą sprendimą, kiek žinau, pirmą kartą įdiegė „Cisco Systems“ 1990-ųjų pabaigoje. Tai įgyvendinama taip.

Ši paskutinė galimybė nusipelno trumpo paaiškinimo. Faktas yra tas, kad visi VPN protokolai užtikrina griežtą abipusį sąveikos partnerių autentifikavimą. Beveik teisiškai reikšmingai galime teigti, kad šis IPsec paketas priklauso, tarkime, Ivanui Ivanovičiui Ivanovui. Kai IPsec paketas patenka į saugos šliuzą ir perduodamas į įmonės vietinį tinklą kaip atviras IP paketas, autentifikavimo informacija prarandama: IP antraštėje nėra laukų su informacija apie paketo leidėją. Gaila! Tačiau vis tiek galima susieti IPsec autentifikavimo informaciją su atviru IP paketu. Šį išradingą sprendimą, kiek žinau, pirmą kartą įdiegė „Cisco Systems“ 1990-ųjų pabaigoje. Tai įgyvendinama taip. Kai kuriais atvejais klientas dirba su informacijos ištekliais, kurių konfidencialumo lygis labai skiriasi.

Kai kuriais atvejais klientas dirba su informacijos ištekliais, kurių konfidencialumo lygis labai skiriasi. Esmė ta, kad kiekvienas „aukštesnis“ perimetras turi traktuoti „apatinį“ perimetrą kaip nepatikimą aplinką. Taigi, konfidencialios informacijos apdorojimo grandinės turi būti izoliuotos nuo „pasroviui“ taip pat, kaip mes naudojame VPN, kad izoliuotume įmonę.

Esmė ta, kad kiekvienas „aukštesnis“ perimetras turi traktuoti „apatinį“ perimetrą kaip nepatikimą aplinką. Taigi, konfidencialios informacijos apdorojimo grandinės turi būti izoliuotos nuo „pasroviui“ taip pat, kaip mes naudojame VPN, kad izoliuotume įmonę.